Configurer des identités managées pour les ressources Azure sur un groupe de machines virtuelles identiques

Les identités managées pour les ressources Azure sont une fonctionnalité de Microsoft Entra ID. Les services Azure prenant en charge les identités managées pour ressources Azure sont soumis à leur propre chronologie. Assurez-vous de passer en revue l’état Disponibilité des identités gérées pour votre ressource et les problèmes connus avant de commencer.

Les identités managées pour les ressources Azure fournissent aux services Azure une identité automatiquement gérée dans Microsoft Entra ID. Vous pouvez utiliser cette identité pour vous authentifier auprès de n’importe quel service prenant en charge l’authentification Microsoft Entra, sans avoir d’informations d’identification dans votre code.

Pour plus d’informations sur la définition et les détails d’Azure Policy, consultez Utiliser Azure Policy pour affecter des identités managées (préversion).

Cet article explique comment effectuer les opérations d’identités managées pour ressources Azure suivantes sur un groupe de machines virtuelles identiques en utilisant le portail Azure :

Si vous n’êtes pas familiarisé avec les identités managées pour ressources Azure, consultez la section Vue d’ensemble.

Si vous n’avez pas encore de compte Azure, inscrivez-vous à un essai gratuit avant de continuer.

Pour effectuer les opérations de gestion dans cet article, votre compte doit disposer des attributions des rôles Azure suivants :

Remarque

Aucune attribution de rôle de répertoire Microsoft Entra supplémentaire n’est requise.

- Contributeur de machine virtuelle pour activer et supprimer l’identité managée affectée par le système à partir d’un groupe de machines virtuelles identiques.

Identité managée affectée par le système

Dans cette section, vous allez découvrir comment activer et désactiver l’identité managée affectée par le système en utilisant le portail Azure.

Activer une identité managée affectée par le système lors de la création d’un groupe de machines virtuelles identiques

Actuellement, le portail Azure ne prend pas en charge l’activation de l’identité managée attribuée par le système lors de la création d’un groupe de machines virtuelles identiques. Au lieu de cela, consultez l’article de démarrage rapide suivant sur la création de groupes de machines virtuelles identiques pour commencer par créer un groupe de machines virtuelles identiques, puis passez à la section suivante pour plus d’informations sur l’activation de l’identité managée attribuée par le système sur un groupe de machines virtuelles identiques :

Activer une identité managée affectée par le système sur un groupe de machines virtuelles identiques existant

Conseil

Les étapes décrites dans cet article peuvent varier légèrement en fonction du portail de départ.

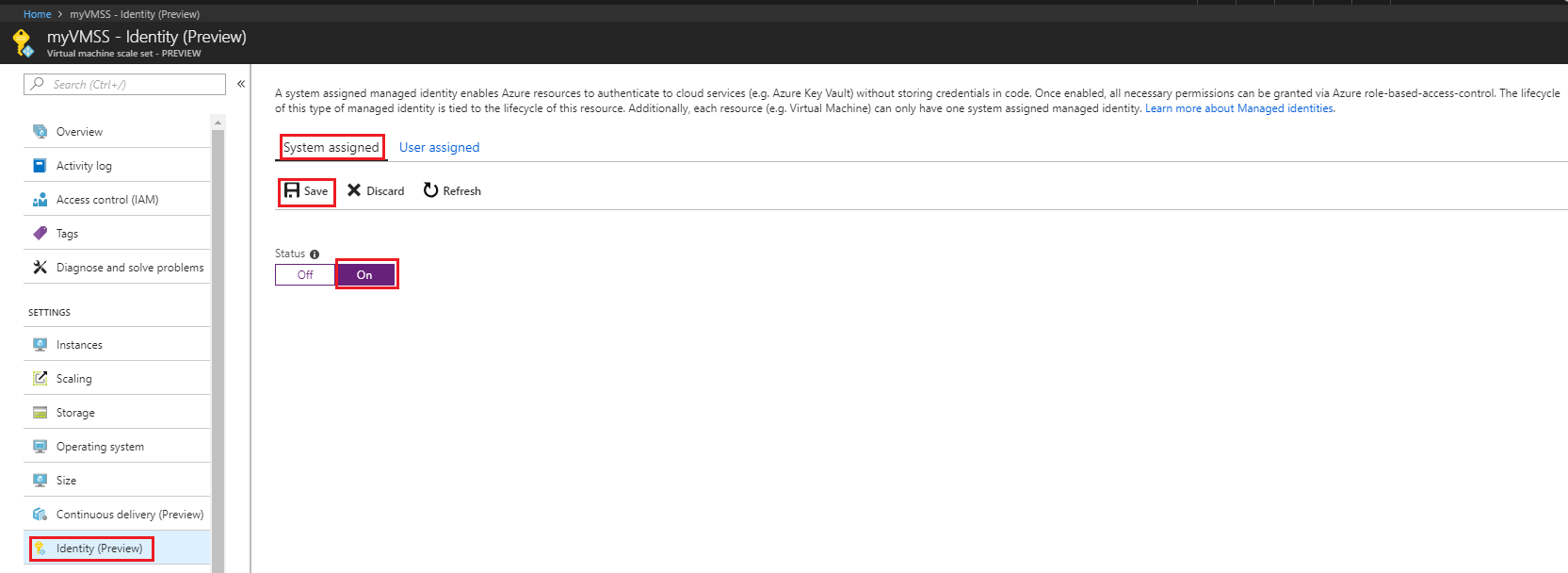

Pour activer l’identité managée affectée par le système sur un groupe de machines virtuelles identiques ayant été initialement configuré sans :

Connectez-vous au portail Azure à l’aide d’un compte associé à l’abonnement Azure qui contient le groupe de machines virtuelles identiques.

Accédez au groupe de machines virtuelles identiques souhaité.

Sous Attribuée par le système, État, sélectionnez Activé puis cliquez sur Enregistrer :

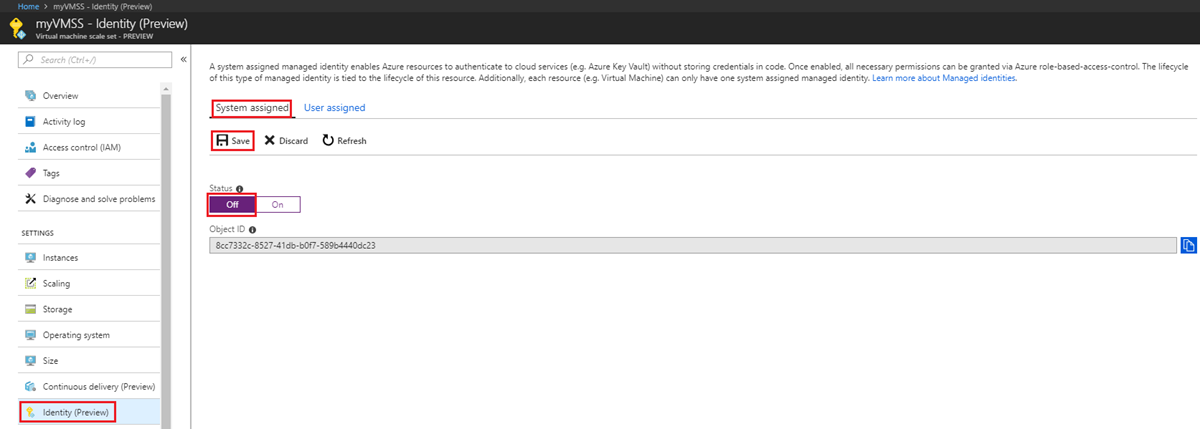

Supprimer une identité managée affectée par le système d’un groupe de machines virtuelles identiques

Si vous disposez d’un groupe de machines virtuelles identiques qui n’a plus besoin d’une identité managée affectée par le système :

Connectez-vous au portail Azure à l’aide d’un compte associé à l’abonnement Azure qui contient le groupe de machines virtuelles identiques. Vérifiez également que votre compte appartient à un rôle qui vous donne des autorisations en écriture sur le groupe de machines virtuelles identiques.

Accédez au groupe de machines virtuelles identiques souhaité.

Sous Attribuée par le système, État, sélectionnez Désactivé puis cliquez sur Enregistrer :

Identité managée affectée par l’utilisateur

Dans cette section, vous découvrez comment ajouter et supprimer une identité managée attribuée par l’utilisateur à partir d’un groupe de machines virtuelles identiques en utilisant le portail Azure.

Attribuer une identité managée affectée par l’utilisateur lors de la création d’un groupe de machines virtuelles identiques

Actuellement, le portail Azure ne prend pas en charge l’attribution d’une identité managée attribuée par l’utilisateur lors de la création d’un ensemble de machines virtuelles identiques. Au lieu de cela, consultez l’article de démarrage rapide suivant sur la création d’un groupe de machines virtuelles identiques pour commencer par créer un groupe de machines virtuelles identiques, puis passez à la section suivante pour plus d’informations sur l’attribution d’une identité managée affectée par l’utilisateur à ce groupe :

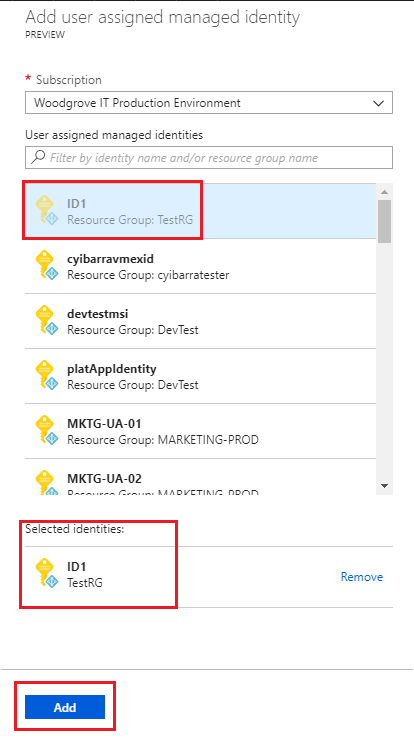

Attribuer une identité managée affectée par l’utilisateur à un groupe de machines virtuelles identiques existant

Connectez-vous au portail Azure à l’aide d’un compte associé à l’abonnement Azure qui contient le groupe de machines virtuelles identiques.

Accédez au groupe de machines virtuelles identiques souhaité, cliquez sur Identité, Attribuée par l’utilisateur, puis sur +Ajouter.

Cliquez sur l’identité affectée par l’utilisateur que vous souhaitez ajouter au groupe de machines virtuelles identiques, puis cliquez sur Ajouter.

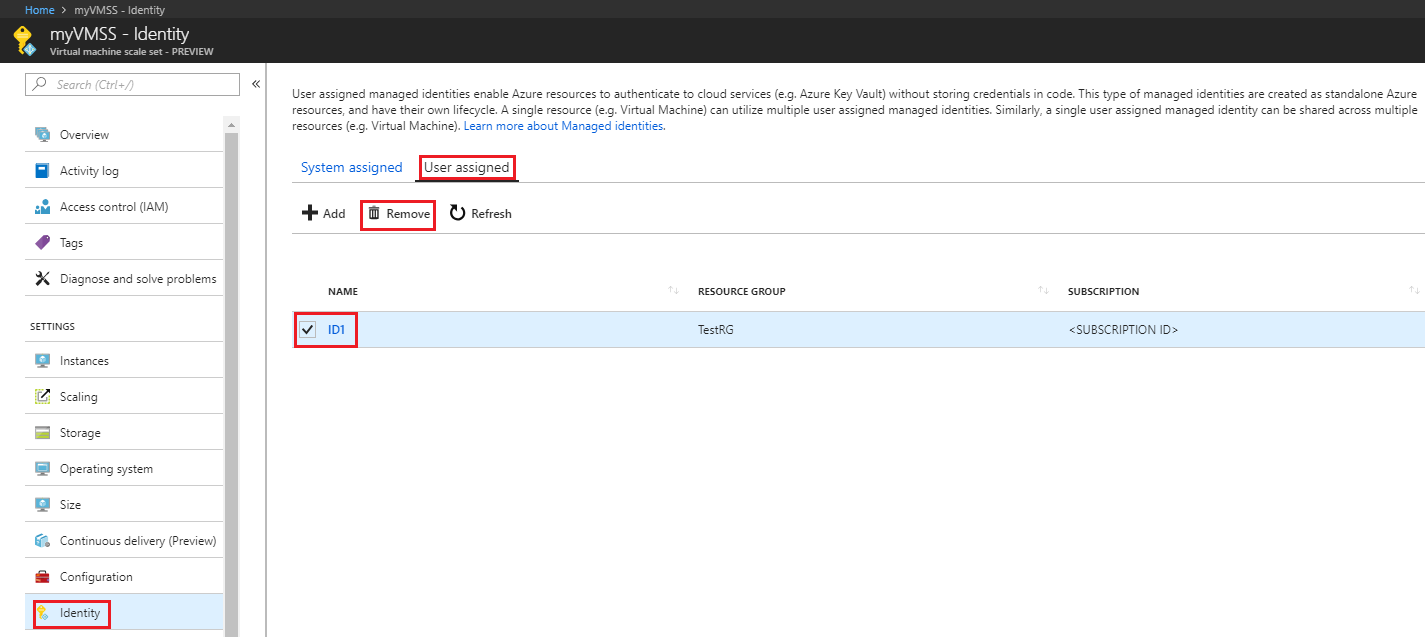

Supprimer une identité managée affectée par l’utilisateur d’un groupe de machines virtuelles identiques

Connectez-vous au portail Azure à l’aide d’un compte associé à l’abonnement Azure qui contient la machine virtuelle.

Accédez au groupe de machines virtuelles identiques souhaité, cliquez sur Identité, puis sur Affecté(e) par l'utilisateur. Cliquez ensuite sur le nom de l’identité managée attribuée par l’utilisateur que vous souhaitez supprimer, puis sur Supprimer (cliquez sur Oui dans le volet de confirmation).

Étapes suivantes

- Dans le portail Azure, accordez à l’identité managée d’un groupe de machines virtuelles identiques Azure l’accès à une autre ressource Azure.

Dans cet article, vous allez apprendre à effectuer les opérations suivantes afin de configurer les identités managées pour ressources Azure sur un groupe de machines virtuelles identiques Azure à l'aide d'Azure CLI :

- Activer et désactiver l’identité managée affectée par le système sur un groupe de machines virtuelles identiques Azure

- Ajouter et supprimer une identité managée affectée par l’utilisateur sur un groupe de machines virtuelles identiques Azure

Si vous n’avez pas encore de compte Azure, inscrivez-vous à un essai gratuit avant de continuer.

Prérequis

Si vous n’êtes pas familiarisé avec les identités managées pour les ressources Azure, consultez Que sont les identités managées pour les ressources Azure ? Pour en savoir plus sur les types d’identités managées affectées par le système et par l’utilisateur, consultez Types d’identités managées.

Pour effectuer les opérations de gestion dans cet article, votre compte doit disposer de ces affectations de contrôle d’accès basé sur les rôles Azure :

Contributeur de machine virtuelle pour créer un groupe de machines virtuelles identiques, puis activer ou supprimer l’identité managée affectée par le système et/ou par l’utilisateur à partir d’un groupe de machines virtuelles identiques.

Contributeur d’identité managée pour créer une identité managée affectée par l’utilisateur.

Opérateur d’identité managée pour attribuer et supprimer une identité managée affectée par l’utilisateur dans un groupe de machines virtuelles identiques.

Remarque

Aucune attribution de rôle de répertoire Microsoft Entra supplémentaire n’est requise.

Utilisez l’environnement Bash dans Azure Cloud Shell. Pour plus d’informations, consultez Démarrage rapide pour Bash dans Azure Cloud Shell.

Si vous préférez exécuter les commandes de référence de l’interface de ligne de commande localement, installez l’interface Azure CLI. Si vous exécutez sur Windows ou macOS, envisagez d’exécuter Azure CLI dans un conteneur Docker. Pour plus d’informations, consultez Guide pratique pour exécuter Azure CLI dans un conteneur Docker.

Si vous utilisez une installation locale, connectez-vous à Azure CLI à l’aide de la commande az login. Pour finir le processus d’authentification, suivez les étapes affichées dans votre terminal. Pour connaître les autres options de connexion, consultez Se connecter avec Azure CLI.

Lorsque vous y êtes invité, installez l’extension Azure CLI lors de la première utilisation. Pour plus d’informations sur les extensions, consultez Utiliser des extensions avec Azure CLI.

Exécutez az version pour rechercher la version et les bibliothèques dépendantes installées. Pour effectuer une mise à niveau vers la dernière version, exécutez az upgrade.

Identité managée affectée par le système

Dans cette section, vous allez apprendre à activer et désactiver l'identité managée affectée par le système pour un groupe de machines virtuelles identiques Azure à l'aide d'Azure CLI.

Activer une identité managée affectée par le système lors de la création d’un groupe de machines virtuelles identiques Azure

Pour créer un groupe de machines virtuelles identiques avec l’identité managée affectée par le système activée :

Créez un groupe de ressources pour l’imbrication et le déploiement de votre groupe de machines virtuelles identiques et de ses ressources connexes, à l’aide de la commande az group create. Vous pouvez ignorer cette étape si vous disposez déjà d’un groupe de ressources que vous souhaitez utiliser à la place :

az group create --name myResourceGroup --location westusCréez un groupe de machines virtuelles identiques. L’exemple suivant crée un groupe de machines virtuelles identiques nommé myVMSS avec une identité managée affectée par le système, comme le demande le paramètre

--assign-identityavec--roleet--scopespécifiés. Les paramètres--admin-usernameet--admin-passwordspécifient le nom d’utilisateur et le mot de passe d’administration du compte pour la connexion à la machine virtuelle. Mettez à jour ces valeurs en fonction de votre environnement :az vmss create --resource-group myResourceGroup --name myVMSS --image win2016datacenter --upgrade-policy-mode automatic --custom-data cloud-init.txt --admin-username azureuser --admin-password myPassword12 --assign-identity --generate-ssh-keys --role contributor --scope mySubscription

Activer une identité managée affectée par le système sur un groupe de machines virtuelles identiques Azure existant

Si vous devez Activer l’identité managée affectée par le système sur un groupe de machines virtuelles identiques Azure existant :

az vmss identity assign -g myResourceGroup -n myVMSS

Désactiver une identité managée affectée par le système d’un groupe de machines virtuelles identiques Azure

Si vous disposez d’un groupe de machines virtuelles identiques qui n’a plus besoin de l’identité managée affectée par le système, mais qui a toujours besoin d’identités managées affectées par l’utilisateur, utilisez la commande suivante :

az vmss update -n myVM -g myResourceGroup --set identity.type='UserAssigned'

Si vous disposez d’une machine virtuelle qui n’a plus besoin de l’identité managée affectée par le système et qui n’a pas d’identité managée affectée par l’utilisateur, utilisez la commande suivante :

Notes

La valeur none est sensible à la casse. Elle doit être en minuscules.

az vmss update -n myVM -g myResourceGroup --set identity.type="none"

Identité managée affectée par l’utilisateur

Dans cette section, vous allez découvrir comment activer et supprimer une identité managée affectée par l’utilisateur en utilisant Azure CLI.

Attribuer une identité managée affectée par l’utilisateur lors de la création d’un groupe de machines virtuelles identiques

Cette section explique en détail comment créer un groupe de machines virtuelles identiques et lui attribuer une identité managée affectée par l'utilisateur. Si vous disposez déjà d'un groupe de machines virtuelles identiques que vous souhaitez utiliser, ignorez cette section et passez à la suivante.

Vous pouvez ignorer cette étape si vous disposez déjà d’un groupe de ressources que vous souhaitez utiliser. Créez un groupe de ressources pour contenir et déployer votre identité managée affectée par l’utilisateur en utilisant la commande az group create. N’oubliez pas de remplacer les valeurs des paramètres

<RESOURCE GROUP>et<LOCATION>par vos propres valeurs. :az group create --name <RESOURCE GROUP> --location <LOCATION>Créez une identité managée affectée par l’utilisateur en utilisant la commande az identity create. Le paramètre

-gspécifie le groupe de ressources où l’identité managée affectée par l’utilisateur est créée, et le paramètre-nspécifie son nom. N’oubliez pas de remplacer les valeurs des paramètres<RESOURCE GROUP>et<USER ASSIGNED IDENTITY NAME>par vos propres valeurs :Important

Quand vous créez des identités managées affectées par l’utilisateur, le nom doit commencer par une lettre ou un chiffre, et peut inclure une combinaison de caractères alphanumériques, de traits d’union (-) et de traits de soulignement (_). Pour que l’attribution à une machine virtuelle ou à un groupe de machines virtuelles identiques fonctionne correctement, le nom est limité à 24 caractères. Pour plus d’informations, voir FAQ et problèmes connus.

az identity create -g <RESOURCE GROUP> -n <USER ASSIGNED IDENTITY NAME>La réponse contient les détails de l’identité managée affectée par l’utilisateur qui a été créée, comme dans l’exemple suivant. La valeur d’

idde ressource attribuée à l’identité managée affectée par l’utilisateur est utilisée à l’étape suivante.{ "clientId": "00001111-aaaa-2222-bbbb-3333cccc4444", "clientSecretUrl": "https://control-westcentralus.identity.azure.net/subscriptions/<SUBSCRIPTON ID>/resourcegroups/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>/credentials?tid=5678&oid=9012&aid=00001111-aaaa-2222-bbbb-3333cccc4444", "id": "/subscriptions/<SUBSCRIPTON ID>/resourcegroups/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>", "location": "westcentralus", "name": "<USER ASSIGNED IDENTITY NAME>", "principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222", "resourceGroup": "<RESOURCE GROUP>", "tags": {}, "tenantId": "aaaabbbb-0000-cccc-1111-dddd2222eeee", "type": "Microsoft.ManagedIdentity/userAssignedIdentities" }Créez un groupe de machines virtuelles identiques. L'exemple suivant crée un groupe de machines virtuelles identiques associé à la nouvelle identité managée affectée par l'utilisateur, comme spécifié par le paramètre

--assign-identityavec--roleet--scopespécifiés. N’oubliez pas de remplacer les paramètres<RESOURCE GROUP>,<VMSS NAME>,<USER NAME>,<PASSWORD>,<USER ASSIGNED IDENTITY>,<ROLE>et<SUBSCRIPTION>par vos propres valeurs.az vmss create --resource-group <RESOURCE GROUP> --name <VMSS NAME> --image <SKU Linux Image> --admin-username <USER NAME> --admin-password <PASSWORD> --assign-identity <USER ASSIGNED IDENTITY> --role <ROLE> --scope <SUBSCRIPTION>

Attribuer une identité managée affectée par l’utilisateur à un groupe de machines virtuelles identiques existant

Créez une identité managée affectée par l’utilisateur en utilisant la commande az identity create. Le paramètre

-gspécifie le groupe de ressources où l’identité managée affectée par l’utilisateur est créée, et le paramètre-nspécifie son nom. N’oubliez pas de remplacer les valeurs des paramètres<RESOURCE GROUP>et<USER ASSIGNED IDENTITY NAME>par vos propres valeurs :az identity create -g <RESOURCE GROUP> -n <USER ASSIGNED IDENTITY NAME>La réponse contient les détails de l’identité managée affectée par l’utilisateur qui a été créée, comme dans l’exemple suivant.

{ "clientId": "00001111-aaaa-2222-bbbb-3333cccc4444", "clientSecretUrl": "https://control-westcentralus.identity.azure.net/subscriptions/<SUBSCRIPTON ID>/resourcegroups/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY >/credentials?tid=5678&oid=9012&aid=aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb", "id": "/subscriptions/<SUBSCRIPTON ID>/resourcegroups/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY>", "location": "westcentralus", "name": "<USER ASSIGNED IDENTITY>", "principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222", "resourceGroup": "<RESOURCE GROUP>", "tags": {}, "tenantId": "aaaabbbb-0000-cccc-1111-dddd2222eeee", "type": "Microsoft.ManagedIdentity/userAssignedIdentities" }Attribuez une identité managée affectée par l’utilisateur à votre groupe de machines virtuelles identiques. N’oubliez pas de remplacer les valeurs des paramètres

<RESOURCE GROUP>et<VIRTUAL MACHINE SCALE SET NAME>par vos propres valeurs.<USER ASSIGNED IDENTITY>est la propriéténamede ressource de l’identité managée affectée par l’utilisateur, telle que créée à l’étape précédente :az vmss identity assign -g <RESOURCE GROUP> -n <VIRTUAL MACHINE SCALE SET NAME> --identities <USER ASSIGNED IDENTITY>

Supprimer d’un groupe de machines virtuelles identiques Azure une identité managée affectée par l’utilisateur

Pour supprimer une identité managée affectée par l’utilisateur d’un groupe de machines virtuelles identiques, utilisez az vmss identity remove. S’il s’agit de la seule identité managée affectée par l’utilisateur attribuée au groupe de machines virtuelles identiques, UserAssigned est supprimé de la valeur du type d’identité. N’oubliez pas de remplacer les valeurs des paramètres <RESOURCE GROUP> et <VIRTUAL MACHINE SCALE SET NAME> par vos propres valeurs. <USER ASSIGNED IDENTITY> sera la propriété name de l’identité managée affectée par l’utilisateur, qui est accessible dans la section identité du groupe de machines virtuelles identiques en utilisant la commande az vmss identity show :

az vmss identity remove -g <RESOURCE GROUP> -n <VIRTUAL MACHINE SCALE SET NAME> --identities <USER ASSIGNED IDENTITY>

Si votre groupe de machines virtuelles identiques ne dispose pas d’une identité managée affectée par le système, et si vous souhaitez supprimer toutes les identités managées affectées par l’utilisateur qu’elle contient, utilisez la commande suivante :

Notes

La valeur none est sensible à la casse. Elle doit être en minuscules.

az vmss update -n myVMSS -g myResourceGroup --set identity.type="none" identity.userAssignedIdentities=null

Si votre groupe de machines virtuelles identiques dispose à la fois d’identités managées affectées par l’utilisateur et d’identités affectées par le système, vous pouvez supprimer toutes les identités affectées par l’utilisateur en choisissant de n’utiliser que l’identité managée affectée par le système. Utilisez la commande suivante :

az vmss update -n myVMSS -g myResourceGroup --set identity.type='SystemAssigned' identity.userAssignedIdentities=null

Étapes suivantes

- Vue d’ensemble des identités managées pour les ressources Azure

- Pour le guide de démarrage rapide de création d’un groupe de machines virtuelles identiques Azure, consultez Créer un groupe de machines virtuelles identiques avec CLI

Cet article explique comment effectuer les opérations d’identités managées pour ressources Azure sur un groupe de machines virtuelles identiques en utilisant PowerShell :

- Activer et désactiver l’identité managée affectée par le système sur un groupe de machines virtuelles identiques

- Ajouter et supprimer une identité managée affectée par l’utilisateur sur un groupe de machines virtuelles identiques

Notes

Nous vous recommandons d’utiliser le module Azure Az PowerShell pour interagir avec Azure. Pour commencer, consultez Installer Azure PowerShell. Pour savoir comment migrer vers le module Az PowerShell, consultez Migrer Azure PowerShell depuis AzureRM vers Az.

Prérequis

Si vous n’êtes pas familiarisé avec les identités managées pour ressources Azure, consultez la section Vue d’ensemble. Veillez à lire la différence entre les identités managées affectées par le système et celles affectées par l’utilisateur .

Si vous n’avez pas encore de compte Azure, inscrivez-vous à un essai gratuit avant de continuer.

Pour effectuer les opérations de gestion dans cet article, votre compte doit disposer de ces affectations de contrôle d’accès basé sur les rôles Azure :

Remarque

Aucune attribution de rôle de répertoire Microsoft Entra supplémentaire n’est requise.

- Contributeur de machines virtuelles pour créer un groupe de machines virtuelles identiques, puis activer et supprimer une identité managée affectée par le système et/ou par l’utilisateur dans un groupe de machines virtuelles identiques.

- Contributeur d’identité managée pour créer une identité managée affectée par l’utilisateur.

- Opérateur d’identité managée pour attribuer et supprimer une identité managée affectée par l’utilisateur dans un groupe de machines virtuelles identiques.

Pour exécuter les exemples de scripts, vous avez deux options :

- Utiliser Azure Cloud Shell, que vous pouvez ouvrir en utilisant le bouton Essayer dans le coin supérieur droit des blocs de code.

- Exécuter les scripts localement en installant la dernière version d’Azure PowerShell, puis en vous connectant à Azure en utilisant

Connect-AzAccount.

Identité managée affectée par le système

Dans cette section, vous allez découvrir comment activer et supprimer une identité managée affectée par le système en utilisant Azure PowerShell.

Activer une identité managée affectée par le système lors de la création d’un groupe de machines virtuelles identiques Azure

Pour créer un groupe de machines virtuelles identiques avec l’identité managée affectée par le système activée :

Pour créer un groupe de machines virtuelles identiques avec une identité managée affectée par le système, voir l’Exemple 1 dans l’article de référence sur l’applet de commande New-AzVmssConfig. Ajoutez le paramètre

-IdentityType SystemAssignedà la cmdletNew-AzVmssConfig:$VMSS = New-AzVmssConfig -Location $Loc -SkuCapacity 2 -SkuName "Standard_A0" -UpgradePolicyMode "Automatic" -NetworkInterfaceConfiguration $NetCfg -IdentityType SystemAssigned`

Activer une identité managée affectée par le système sur un groupe de machines virtuelles identiques Azure existant

Si vous devez activer une identité managée affectée par le système sur un groupe de machines virtuelles identiques Azure existant :

Vérifiez que le compte Azure que vous utilisez appartient à un rôle qui vous donne des autorisations en écriture sur le groupe de machines virtuelles identiques, comme « Contributeur de machines virtuelles ».

Récupérez les propriétés du groupe de machines virtuelles identiques en utilisant l’applet de commande

Get-AzVmss. Ensuite, pour activer une identité managée affectée par le système, utilisez le commutateur-IdentityTypeavec l’applet de commande Update-AzVmss :Update-AzVmss -ResourceGroupName myResourceGroup -Name -myVmss -IdentityType "SystemAssigned"

Désactiver l’identité managée affectée par le système d’un groupe de machines virtuelles identiques Azure

Si vous disposez d’un groupe de machines virtuelles identiques qui n’a plus besoin de l’identité managée affectée par le système, mais qui a toujours besoin d’identités managées affectées par l’utilisateur, utilisez l’applet de commande suivante :

Vérifiez que votre compte appartient à un rôle qui vous donne des autorisations en écriture sur le groupe de machines virtuelles identiques, comme « Contributeur de machines virtuelles ».

Exécutez l’applet de commande suivante :

Update-AzVmss -ResourceGroupName myResourceGroup -Name myVmss -IdentityType "UserAssigned"Si vous avez un groupe de machines virtuelles identiques qui n’a plus besoin de l’identité managée affectée par le système et qui n’a pas d’identité managée affectée par l’utilisateur, utilisez la commande suivante :

Update-AzVmss -ResourceGroupName myResourceGroup -Name myVmss -IdentityType None

Identité managée affectée par l’utilisateur

Dans cette section, vous allez découvrir comment ajouter et supprimer une identité managée affectée par l’utilisateur dans un groupe de machines virtuelles identiques en utilisant Azure PowerShell.

Attribuer une identité managée affectée par l’utilisateur lors de la création d’un groupe de machines virtuelles identiques Azure

La création d’un groupe de machines virtuelles identiques avec une identité managée affectée par l’utilisateur via PowerShell n’est pas prise en charge actuellement. Pour savoir comment ajouter une identité managée affectée par l’utilisateur à un groupe de machines virtuelles identiques existant, lisez la section suivante. Revenez ultérieurement pour des mises à jour.

Attribuer une identité managée affectée par l’utilisateur à un groupe de machines virtuelles identiques Azure existant

Pour attribuer une identité managée affectée par l’utilisateur à un groupe de machines virtuelles identiques Azure existant :

Vérifiez que votre compte appartient à un rôle qui vous donne des autorisations en écriture sur le groupe de machines virtuelles identiques, comme « Contributeur de machines virtuelles ».

Récupérez les propriétés du groupe de machines virtuelles identiques en utilisant l’applet de commande

Get-AzVM. Ensuite, pour attribuer une identité managée affectée par l’utilisateur au groupe de machines virtuelles identiques, utilisez les commutateurs-IdentityTypeet-IdentityIDavec l’applet de commande Update-AzVmss. Remplacez<VM NAME>,<SUBSCRIPTION ID>,<RESROURCE GROUP>,<USER ASSIGNED ID1>etUSER ASSIGNED ID2par vos propres valeurs.Important

Quand vous créez des identités managées affectées par l’utilisateur, le nom doit commencer par une lettre ou un chiffre, et peut inclure une combinaison de caractères alphanumériques, de traits d’union (-) et de traits de soulignement (_). Pour que l’attribution à une machine virtuelle ou à un groupe de machines virtuelles identiques fonctionne correctement, le nom est limité à 24 caractères. Pour plus d’informations, voir FAQ et problèmes connus.

Update-AzVmss -ResourceGroupName <RESOURCE GROUP> -Name <VMSS NAME> -IdentityType UserAssigned -IdentityID "<USER ASSIGNED ID1>","<USER ASSIGNED ID2>"

Supprimer d’un groupe de machines virtuelles identiques Azure une identité managée affectée par l’utilisateur

Si votre groupe de machines virtuelles identiques dispose de plusieurs identités managées affectées par l’utilisateur, vous pouvez toutes les supprimer, sauf la dernière, au moyen des commandes suivantes. N’oubliez pas de remplacer les valeurs des paramètres <RESOURCE GROUP> et <VIRTUAL MACHINE SCALE SET NAME> par vos propres valeurs. <USER ASSIGNED IDENTITY NAME> est la propriété de nom de l’identité managée affectée par l’utilisateur, qui doit rester sur le groupe de machines virtuelles identiques. Ces informations sont accessibles dans la section d’identité du groupe de machines virtuelles identiques à l’aide de az vmss show :

Update-AzVmss -ResourceGroupName myResourceGroup -Name myVmss -IdentityType UserAssigned -IdentityID "<USER ASSIGNED IDENTITY NAME>"

Si votre groupe de machines virtuelles identiques ne dispose pas d’une identité managée affectée par le système, et si vous souhaitez supprimer toutes les identités managées affectées par l’utilisateur qu’elle contient, utilisez la commande suivante :

Update-AzVmss -ResourceGroupName myResourceGroup -Name myVmss -IdentityType None

Si votre groupe de machines virtuelles identiques dispose à la fois d’identités managées affectées par l’utilisateur et d’identités affectées par le système, vous pouvez supprimer toutes les identités managées affectées par l’utilisateur en choisissant de n’utiliser que l’identité managée affectée par le système.

Update-AzVmss -ResourceGroupName myResourceGroup -Name myVmss -IdentityType "SystemAssigned"

Étapes suivantes

Vue d’ensemble des identités managées pour les ressources Azure

Pour obtenir les guides de démarrages rapides complets sur la création de machines virtuelles Azure, consultez :

Dans cet article, vous allez découvrir comment effectuer les opérations d’identités managées pour ressources Azure suivantes sur un groupe de machines virtuelles identiques Azure, à l’aide du modèle de déploiement Azure Resource Manager :

- Activer et désactiver l’identité managée affectée par le système sur un groupe de machines virtuelles identiques Azure

- Ajouter et supprimer une identité managée affectée par l’utilisateur sur un groupe de machines virtuelles identiques Azure

Prérequis

Si vous n’êtes pas familiarisé avec les identités managées pour ressources Azure, consultez la section Vue d’ensemble. Veillez à consulter la différence entre les identités managées affectées par le système et celles affectées par l’utilisateur .

Si vous n’avez pas encore de compte Azure, inscrivez-vous à un essai gratuit avant de continuer.

Pour effectuer les opérations de gestion dans cet article, votre compte doit disposer de ces affectations de contrôle d’accès basé sur les rôles Azure :

Remarque

Aucune attribution de rôle de répertoire Microsoft Entra supplémentaire n’est requise.

- Contributeur de machine virtuelle pour créer un groupe de machines virtuelles identiques, puis activer ou supprimer l’identité managée affectée par le système et/ou par l’utilisateur à partir d’un groupe de machines virtuelles identiques.

- Contributeur d’identité managée pour créer une identité managée affectée par l’utilisateur.

- Opérateur d’identité managée pour attribuer et supprimer une identité managée affectée par l’utilisateur dans un groupe de machines virtuelles identiques.

Modèles Microsoft Azure Resource Manager

Comme pour le portail Azure et le script, les modèles Azure Resource Manager offrent la possibilité de déployer des ressources nouvelles ou modifiées définies par un groupe de ressources Azure. Plusieurs options sont disponibles pour la modification du modèle et le déploiement, à la fois localement et sur le portail, y compris :

- Utiliser un modèle personnalisé à partir de Place de marché Azure, lequel vous permet de créer un modèle à partir de zéro, ou à partir d’un modèle commun existant ou d’un modèle de démarrage rapide.

- Dériver à partir d’un groupe de ressources existant, en exportant un modèle à partir du déploiement d’origine, ou à partir de l’état actuel du déploiement.

- Utilisation d’un éditeur local JSON (VS Code, par exemple), puis téléchargement/déploiement à l’aide de PowerShell ou Azure CLI.

- Utilisez le projet de groupe de ressources Azure de Visual Studio pour créer et déployer un modèle.

Quelle que soit l’option choisie, la syntaxe de modèle est identique lors du déploiement initial et lors du redéploiement. L’activation d’identités managées pour ressources Azure s’effectue de la même manière sur une machine virtuelle nouvelle ou existante. De plus, par défaut, Azure Resource Manager effectue une mise à jour incrémentielle au niveau des déploiements.

Identité managée affectée par le système

Dans cette section, vous allez activer et désactiver l’identité managée affectée par le système en utilisant un modèle Azure Resource Manager.

Activer une identité managée affectée par le système pendant la création d’un groupe de machines virtuelles identiques ou dans un groupe de machines virtuelles identiques existant

Si vous vous connectez à Azure localement ou via le portail Azure, utilisez un compte associé à l’abonnement Azure qui contient le groupe de machines virtuelles identiques.

Pour activer l’identité managée affectée par le système, chargez le modèle dans un éditeur, recherchez la ressource

Microsoft.Compute/virtualMachinesScaleSetsqui vous intéresse dans la section des ressources, puis ajoutez la propriétéidentityau même niveau que la propriété"type": "Microsoft.Compute/virtualMachinesScaleSets". Utilisez la syntaxe suivante :"identity": { "type": "SystemAssigned" }Lorsque vous avez terminé, les sections suivantes doivent être ajoutées à la section de ressources de votre modèle et doivent ressembler à l’exemple ci-dessous :

"resources": [ { //other resource provider properties... "apiVersion": "2018-06-01", "type": "Microsoft.Compute/virtualMachineScaleSets", "name": "[variables('vmssName')]", "location": "[resourceGroup().location]", "identity": { "type": "SystemAssigned", }, "properties": { //other resource provider properties... "virtualMachineProfile": { //other virtual machine profile properties... } } } ]

Désactiver une identité managée affectée par le système d’un groupe de machines virtuelles identiques Azure

Si vous disposez d’un groupe de machines virtuelles identiques qui n’a plus besoin d’une identité managée affectée par le système :

Si vous vous connectez à Azure localement ou via le portail Azure, utilisez un compte associé à l’abonnement Azure qui contient le groupe de machines virtuelles identiques.

Chargez le modèle dans un éditeur et localisez la ressource

Microsoft.Compute/virtualMachineScaleSetsqui vous intéresse dans la sectionresources. Si votre machine virtuelle dispose uniquement d’une identité managée affectée par le système, vous pouvez la désactiver en remplaçant le type d’identité parNone.API Microsoft.Compute/virtualMachineScaleSets version du 01/06/2018

Si votre version d’API est

2018-06-01et que votre machine virtuelle a des identités managées affectées par le système et l’utilisateur, supprimezSystemAssigneddans le type d’identité et conservezUserAssignedavec les valeurs du dictionnaire userAssignedIdentities.API Microsoft.Compute/virtualMachineScaleSets version du 01/06/2018

Si votre version d’API est

2017-12-01et que votre groupe de machines virtuelles identiques dispose d’identités managées affectées par le système et par l’utilisateur, supprimezSystemAssigneddans le type d’identité et conservezUserAssignedavec le tableauidentityIdsdes identités managées affectées par l’utilisateur.L’exemple suivant montre comment supprimer une identité managée affectée par le système d’un groupe de machines virtuelles identiques sans identité managée affectée par l’utilisateur :

{ "name": "[variables('vmssName')]", "apiVersion": "2018-06-01", "location": "[parameters(Location')]", "identity": { "type": "None" } }

Identité managée affectée par l’utilisateur

Dans cette section, vous allez affecter une identité managée affectée par l’utilisateur à un groupe de machines virtuelles identiques à l’aide du modèle Azure Resource Manager.

Notes

Pour créer une identité managée affectée par l’utilisateur en utilisant un modèle Azure Resource Manager, consultez Créer une identité managée affectée par l’utilisateur.

Attribuer une identité managée affectée par l’utilisateur à un groupe de machines virtuelles identiques

Sous l’élément

resources, ajoutez l’entrée suivante pour attribuer une identité managée affectée par l’utilisateur à votre groupe de machines virtuelles identiques. Veillez à remplacer<USERASSIGNEDIDENTITY>par le nom de l’identité managée affectée par l’utilisateur que vous avez créée.API Microsoft.Compute/virtualMachineScaleSets version du 01/06/2018

Si votre version d’API est

2018-06-01, vos identités managées affectées par l’utilisateur sont stockées dans le format de dictionnaireuserAssignedIdentities, et la valeur<USERASSIGNEDIDENTITYNAME>doit être stockée dans une variable définie au sein de la sectionvariablesde votre modèle.{ "name": "[variables('vmssName')]", "apiVersion": "2018-06-01", "location": "[parameters(Location')]", "identity": { "type": "userAssigned", "userAssignedIdentities": { "[resourceID('Microsoft.ManagedIdentity/userAssignedIdentities/',variables('<USERASSIGNEDIDENTITYNAME>'))]": {} } } }API Microsoft.Compute/virtualMachineScaleSets version du 01/12/2017

Si votre

apiVersionest2017-12-01ou une version antérieure, vos identités managées affectées par l’utilisateur sont stockées dans le tableauidentityIdset la valeur<USERASSIGNEDIDENTITYNAME>doit être stockée dans une variable définie au sein de la section des variables de votre modèle.{ "name": "[variables('vmssName')]", "apiVersion": "2017-03-30", "location": "[parameters(Location')]", "identity": { "type": "userAssigned", "identityIds": [ "[resourceID('Microsoft.ManagedIdentity/userAssignedIdentities/',variables('<USERASSIGNEDIDENTITY>'))]" ] } }Quand vous avez terminé, votre modèle doit ressembler au suivant :

API Microsoft.Compute/virtualMachineScaleSets version du 01/06/2018

"resources": [ { //other resource provider properties... "apiVersion": "2018-06-01", "type": "Microsoft.Compute/virtualMachineScaleSets", "name": "[variables('vmssName')]", "location": "[resourceGroup().location]", "identity": { "type": "UserAssigned", "userAssignedIdentities": { "[resourceID('Microsoft.ManagedIdentity/userAssignedIdentities/',variables('<USERASSIGNEDIDENTITYNAME>'))]": {} } }, "properties": { //other virtual machine properties... "virtualMachineProfile": { //other virtual machine profile properties... } } } ]API Microsoft.Compute/virtualMachines version 2017-12-01

"resources": [ { //other resource provider properties... "apiVersion": "2017-12-01", "type": "Microsoft.Compute/virtualMachineScaleSets", "name": "[variables('vmssName')]", "location": "[resourceGroup().location]", "identity": { "type": "UserAssigned", "identityIds": [ "[resourceID('Microsoft.ManagedIdentity/userAssignedIdentities/',variables('<USERASSIGNEDIDENTITYNAME>'))]" ] }, "properties": { //other virtual machine properties... "virtualMachineProfile": { //other virtual machine profile properties... } } } ]

Supprimer une identité managée affectée par l’utilisateur d’un groupe de machines virtuelles identiques Azure

Si vous disposez d’un groupe de machines virtuelles identiques qui n’a plus besoin d’une identité managée affectée par l’utilisateur :

Si vous vous connectez à Azure localement ou via le portail Azure, utilisez un compte associé à l’abonnement Azure qui contient le groupe de machines virtuelles identiques.

Chargez le modèle dans un éditeur et localisez la ressource

Microsoft.Compute/virtualMachineScaleSetsqui vous intéresse dans la sectionresources. Si votre groupe de machines virtuelles identiques dispose uniquement de l’identité managée assignée par l’utilisateur, vous pouvez la désactiver en remplaçant le type d’identité parNone.L’exemple suivant montre comment supprimer toutes les identités managées affectées par l’utilisateur d’une machine virtuelle sans identité managée affectée par le système :

{ "name": "[variables('vmssName')]", "apiVersion": "2018-06-01", "location": "[parameters(Location')]", "identity": { "type": "None" } }API Microsoft.Compute/virtualMachineScaleSets version du 01/06/2018

Pour supprimer une seule identité managée assignée par l’utilisateur d’un groupe de machines virtuelles identiques, supprimez-la du dictionnaire

userAssignedIdentities.Si vous disposez d’une identité affectée par le système, conservez-la dans la valeur

type, sous la valeuridentity.API Microsoft.Compute/virtualMachineScaleSets version du 01/12/2017

Pour supprimer une seule identité managée affectée par l’utilisateur dans un groupe de machines virtuelles identiques, supprimez-la du tableau

identityIds.Si vous disposez d’une identité managée affectée par le système, conservez-la dans la valeur

type, sous la valeuridentity.

Étapes suivantes

Dans cet article, en utilisant CURL pour adresser des appels au point de terminaison REST d’Azure Resource Manager, vous allez apprendre à configurer les identités managées suivantes pour les opérations de ressources Azure sur un groupe de machines virtuelles identiques :

- Activer et désactiver l’identité managée affectée par le système sur un groupe de machines virtuelles identiques Azure

- Ajouter et supprimer une identité managée affectée par l’utilisateur sur un groupe de machines virtuelles identiques Azure

Si vous n’avez pas encore de compte Azure, inscrivez-vous à un essai gratuit avant de continuer.

Prérequis

Si vous n’êtes pas familiarisé avec les identités managées pour les ressources Azure, consultez Que sont les identités managées pour les ressources Azure ? Pour en savoir plus sur les types d’identités managées affectées par le système et par l’utilisateur, consultez Types d’identités managées.

Pour effectuer les opérations de gestion dans cet article, votre compte doit disposer des attributions des rôles Azure suivants :

Contributeur de machine virtuelle pour créer un groupe de machines virtuelles identiques, puis activer ou supprimer l’identité managée affectée par le système et/ou par l’utilisateur à partir d’un groupe de machines virtuelles identiques.

Contributeur d’identité managée pour créer une identité managée affectée par l’utilisateur.

Opérateur d’identité managée pour attribuer une identité affectée par l’utilisateur à un groupe de machines virtuelles identiques ou la supprimer.

Remarque

Aucune attribution de rôle de répertoire Microsoft Entra supplémentaire n’est requise.

Utilisez l’environnement Bash dans Azure Cloud Shell. Pour plus d’informations, consultez Démarrage rapide pour Bash dans Azure Cloud Shell.

Si vous préférez exécuter les commandes de référence de l’interface de ligne de commande localement, installez l’interface Azure CLI. Si vous exécutez sur Windows ou macOS, envisagez d’exécuter Azure CLI dans un conteneur Docker. Pour plus d’informations, consultez Guide pratique pour exécuter Azure CLI dans un conteneur Docker.

Si vous utilisez une installation locale, connectez-vous à Azure CLI à l’aide de la commande az login. Pour finir le processus d’authentification, suivez les étapes affichées dans votre terminal. Pour connaître les autres options de connexion, consultez Se connecter avec Azure CLI.

Lorsque vous y êtes invité, installez l’extension Azure CLI lors de la première utilisation. Pour plus d’informations sur les extensions, consultez Utiliser des extensions avec Azure CLI.

Exécutez az version pour rechercher la version et les bibliothèques dépendantes installées. Pour effectuer une mise à niveau vers la dernière version, exécutez az upgrade.

Identité managée affectée par le système

Dans cette section, découvrez comment activer et désactiver une identité managée affectée par le système sur un groupe de machines virtuelles identiques, en utilisant CURL pour effectuer des appels au point de terminaison REST Azure Resource Manager.

Activer une identité managée affectée par le système lors de la création d’un groupe de machines virtuelles identiques

Pour créer un groupe de machines virtuelles identiques dans lequel une identité managée affectée par le système est activée, vous devez créer un groupe de machines virtuelles identiques et récupérer un jeton d’accès pour utiliser CURL afin d’appeler le point de terminaison Resource Manager avec la valeur de type d’identité managée affectée par le système.

Créez un groupe de ressources pour l’imbrication et le déploiement de votre groupe de machines virtuelles identiques et de ses ressources connexes, à l’aide de la commande az group create. Vous pouvez ignorer cette étape si vous possédez déjà le groupe de ressources que vous souhaitez utiliser à la place :

az group create --name myResourceGroup --location westusCréez une interface réseau pour votre groupe de machines virtuelles identiques :

az network nic create -g myResourceGroup --vnet-name myVnet --subnet mySubnet -n myNicRécupérez un jeton d’accès de porteur, que vous allez utiliser à l’étape suivante dans l’en-tête d’autorisation pour créer votre groupe de machines virtuelles identiques avec une identité managée affectée par le système.

az account get-access-tokenÀ l’aide d’Azure Cloud Shell, créez un groupe de machines virtuelles identiques avec CURL pour appeler le point de terminaison REST Azure Resource Manager. L’exemple suivant crée un groupe de machines virtuelles identiques nommé myVMSS dans myResourceGroup avec une identité managée affectée par le système, telle qu’identifiée dans le corps de la demande par la valeur

"identity":{"type":"SystemAssigned"}. Remplacez<ACCESS TOKEN>par la valeur que vous avez reçue à l’étape précédente lorsque vous avez demandé un jeton d’accès du porteur et la valeur<SUBSCRIPTION ID>adaptée à votre environnement.curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachineScaleSets/myVMSS?api-version=2018-06-01' -X PUT -d '{"sku":{"tier":"Standard","capacity":3,"name":"Standard_D1_v2"},"location":"eastus","identity":{"type":"SystemAssigned"},"properties":{"overprovision":true,"virtualMachineProfile":{"storageProfile":{"imageReference":{"sku":"2016-Datacenter","publisher":"MicrosoftWindowsServer","version":"latest","offer":"WindowsServer"},"osDisk":{"caching":"ReadWrite","managedDisk":{"storageAccountType":"StandardSSD_LRS"},"createOption":"FromImage"}},"osProfile":{"computerNamePrefix":"myVMSS","adminUsername":"azureuser","adminPassword":"myPassword12"},"networkProfile":{"networkInterfaceConfigurations":[{"name":"myVMSS","properties":{"primary":true,"enableIPForwarding":true,"ipConfigurations":[{"name":"myVMSS","properties":{"subnet":{"id":"/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Network/virtualNetworks/myVnet/subnets/mySubnet"}}}]}}]}},"upgradePolicy":{"mode":"Manual"}}}' -H "Content-Type: application/json" -H "Authorization: Bearer <ACCESS TOKEN>"PUT https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachineScaleSets/myVMSS?api-version=2018-06-01 HTTP/1.1En-têtes de requête

En-tête de requête Description Content-Type Obligatoire. Défini sur application/json.Autorisation Obligatoire. Défini sur un jeton d’accès Bearervalide.Corps de la demande

{ "sku":{ "tier":"Standard", "capacity":3, "name":"Standard_D1_v2" }, "location":"eastus", "identity":{ "type":"SystemAssigned" }, "properties":{ "overprovision":true, "virtualMachineProfile":{ "storageProfile":{ "imageReference":{ "sku":"2016-Datacenter", "publisher":"MicrosoftWindowsServer", "version":"latest", "offer":"WindowsServer" }, "osDisk":{ "caching":"ReadWrite", "managedDisk":{ "storageAccountType":"StandardSSD_LRS" }, "createOption":"FromImage" } }, "osProfile":{ "computerNamePrefix":"myVMSS", "adminUsername":"azureuser", "adminPassword":"myPassword12" }, "networkProfile":{ "networkInterfaceConfigurations":[ { "name":"myVMSS", "properties":{ "primary":true, "enableIPForwarding":true, "ipConfigurations":[ { "name":"myVMSS", "properties":{ "subnet":{ "id":"/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Network/virtualNetworks/myVnet/subnets/mySubnet" } } } ] } } ] } }, "upgradePolicy":{ "mode":"Manual" } } }

Activer une identité managée affectée par le système sur un groupe de machines virtuelles identiques existant

Pour activer l’identité managée affectée par le système sur un groupe de machines virtuelles identiques existant, obtenez un jeton d’accès, puis utilisez CURL pour appeler le point de terminaison REST Resource Manager afin de mettre à jour le type d’identité.

Récupérez un jeton d’accès de porteur, que vous allez utiliser à l’étape suivante dans l’en-tête d’autorisation pour créer votre groupe de machines virtuelles identiques avec une identité managée affectée par le système.

az account get-access-tokenUtilisez la commande CURL suivante pour appeler le point de terminaison REST Azure Resource Manager afin d’activer l’identité managée affectée par le système sur votre groupe de machines virtuelles identiques, telle qu’identifiée dans le corps de la demande par la valeur

{"identity":{"type":"SystemAssigned"}pour un groupe de machines virtuelles identiques nommé myVMSS. Remplacez<ACCESS TOKEN>par la valeur que vous avez reçue à l’étape précédente lorsque vous avez demandé un jeton d’accès du porteur et la valeur<SUBSCRIPTION ID>adaptée à votre environnement.Important

Pour éviter de supprimer des identités managées affectées par l’utilisateur existantes qui sont attribuées au groupe de machines virtuelles identiques, répertoriez les identités managées affectées par l’utilisateur en utilisant la commande CURL suivante :

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/<RESOURCE GROUP>/providers/Microsoft.Compute/virtualMachineScaleSets/<VMSS NAME>?api-version=2018-06-01' -H "Authorization: Bearer <ACCESS TOKEN>". Si vous avez des identités managées affectées par l’utilisateur attribuées au groupe de machines virtuelles identiques, telle qu’identifiées dans la valeuridentityde la réponse, passez à l’étape 3 qui montre comment conserver les identités managées affectées par l’utilisateur, tout en activant l’identité managée affectée par le système sur votre groupe de machines virtuelles identiques.curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachineScaleSets/myVMSS?api-version=2018-06-01' -X PATCH -d '{"identity":{"type":"SystemAssigned"}}' -H "Content-Type: application/json" -H Authorization:"Bearer <ACCESS TOKEN>"PATCH https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachineScaleSets/myVMSS?api-version=2018-06-01 HTTP/1.1En-têtes de requête

En-tête de requête Description Content-Type Obligatoire. Défini sur application/json.Autorisation Obligatoire. Défini sur un jeton d’accès Bearervalide.Corps de la demande

{ "identity":{ "type":"SystemAssigned" } }Pour activer une identité managée affectée par le système sur un groupe de machines virtuelles identiques avec des identités managées affectées par l’utilisateur existantes, vous devez ajouter

SystemAssignedà la valeurtype.Par exemple, si votre groupe de machines virtuelles identiques a des identités managées affectées par l’utilisateur

ID1etID2qui lui sont attribuées, et si vous souhaitez ajouter l’identité managée affectée par le système au groupe de machines virtuelles identiques, utilisez l’appel CURL suivant. Remplacez<ACCESS TOKEN>et<SUBSCRIPTION ID>par les valeurs adaptées à votre environnement.L’API version

2018-06-01stocke les identités managées affectées par l’utilisateur dans la valeuruserAssignedIdentitiesdans un format de dictionnaire, par opposition à la valeuridentityIdsau format de tableau utilisée dans l’API version2017-12-01.API VERSION 2018-06-01

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachineScaleSets/myVMSS?api-version=2018-06-01' -X PATCH -d '{"identity":{"type":"SystemAssigned,UserAssigned", "userAssignedIdentities":{"/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID1":{},"/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID2":{}}}}' -H "Content-Type: application/json" -H Authorization:"Bearer <ACCESS TOKEN>"PATCH https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachineScaleSets/myVMSS?api-version=2018-06-01 HTTP/1.1En-têtes de requête

En-tête de requête Description Content-Type Obligatoire. Défini sur application/json.Autorisation Obligatoire. Défini sur un jeton d’accès Bearervalide.Corps de la demande

{ "identity":{ "type":"SystemAssigned,UserAssigned", "userAssignedIdentities":{ "/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID1":{ }, "/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID2":{ } } } }API VERSION 2017-12-01

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachineScaleSets/myVMSS?api-version=2017-12-01' -X PATCH -d '{"identity":{"type":"SystemAssigned,UserAssigned", "identityIds":["/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID1","/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID2"]}}' -H "Content-Type: application/json" -H Authorization:"Bearer <ACCESS TOKEN>"PATCH https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachineScaleSets/myVMSS?api-version=2017-12-01 HTTP/1.1En-têtes de requête

En-tête de requête Description Content-Type Obligatoire. Défini sur application/json.Autorisation Obligatoire. Défini sur un jeton d’accès Bearervalide.Corps de la demande

{ "identity":{ "type":"SystemAssigned,UserAssigned", "identityIds":[ "/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID1", "/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID2" ] } }

Désactiver une identité managée affectée par le système d’un groupe de machines virtuelles identiques

Pour désactiver une identité affectée par le système sur un groupe de machines virtuelles identiques existant, obtenez un jeton d’accès, puis utilisez CURL pour appeler le point de terminaison REST Resource Manager afin de mettre à jour le type d’identité en le définissant sur None.

Récupérez un jeton d’accès de porteur, que vous allez utiliser à l’étape suivante dans l’en-tête d’autorisation pour créer votre groupe de machines virtuelles identiques avec une identité managée affectée par le système.

az account get-access-tokenMettez à jour le groupe de machines virtuelles identiques en utilisant CURL pour appeler le point de terminaison REST Azure Resource Manager afin de désactiver l’identité managée affectée par le système. L’exemple suivant désactive l’identité managée affectée par le système, telle qu’identifiée dans le corps de la demande par la valeur

{"identity":{"type":"None"}}, d’un groupe de machines virtuelles identiques nommé myVMSS. Remplacez<ACCESS TOKEN>par la valeur que vous avez reçue à l’étape précédente lorsque vous avez demandé un jeton d’accès du porteur et la valeur<SUBSCRIPTION ID>adaptée à votre environnement.Important

Pour éviter de supprimer des identités managées affectées par l’utilisateur existantes qui sont attribuées au groupe de machines virtuelles identiques, répertoriez les identités managées affectées par l’utilisateur en utilisant la commande CURL suivante :

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/<RESOURCE GROUP>/providers/Microsoft.Compute/virtualMachineScaleSets/<VMSS NAME>?api-version=2018-06-01' -H "Authorization: Bearer <ACCESS TOKEN>". Si vous avez attribué des identités managées affectées par l’utilisateur au groupe de machines virtuelles identiques, passez à l’étape 3, qui montre comment conserver les identités managées affectées par l’utilisateur, tout en supprimant l’identité managée affectée par le système de votre groupe de machines virtuelles identiques.curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachineScaleSets/myVMSS?api-version=2018-06-01' -X PATCH -d '{"identity":{"type":"None"}}' -H "Content-Type: application/json" -H Authorization:"Bearer <ACCESS TOKEN>"PATCH https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachineScaleSets/myVMSS?api-version=2018-06-01 HTTP/1.1En-têtes de requête

En-tête de requête Description Content-Type Obligatoire. Défini sur application/json.Autorisation Obligatoire. Défini sur un jeton d’accès Bearervalide.Corps de la demande

{ "identity":{ "type":"None" } }Pour supprimer l’identité managée affectée par le système d’un groupe de machines virtuelles identiques ayant des identités managées affectées par l’utilisateur, supprimez

SystemAssignedde la valeur{"identity":{"type:" "}}tout en conservant la valeurUserAssignedet les valeurs de dictionnaireuserAssignedIdentitiessi vous utilisez la version de l’API du 01/06/2018. Si vous utilisez la version d’API 2017-12-01 ou une version antérieure, conservez le tableauidentityIds.

Identité managée affectée par l’utilisateur

Dans cette section, découvrez comment ajouter et supprimer une identité managée affectée par l’utilisateur dans un groupe de machines virtuelles identiques, en utilisant CURL pour effectuer des appels au point de terminaison REST Azure Resource Manager.

Attribuer une identité managée affectée par l’utilisateur lors de la création d’un groupe de machines virtuelles identiques

Récupérez un jeton d’accès de porteur, que vous allez utiliser à l’étape suivante dans l’en-tête d’autorisation pour créer votre groupe de machines virtuelles identiques avec une identité managée affectée par le système.

az account get-access-tokenCréez une interface réseau pour votre groupe de machines virtuelles identiques :

az network nic create -g myResourceGroup --vnet-name myVnet --subnet mySubnet -n myNicRécupérez un jeton d’accès de porteur, que vous allez utiliser à l’étape suivante dans l’en-tête d’autorisation pour créer votre groupe de machines virtuelles identiques avec une identité managée affectée par le système.

az account get-access-tokenCréez une identité managée attribuée par l’utilisateur en vous aidant des instructions disponibles ici : Créer une identité managée attribuée par l’utilisateur.

Créez un groupe de machines virtuelles identiques à l’aide de CURL pour appeler le point de terminaison REST Azure Resource Manager. L’exemple suivant crée un groupe de machines virtuelles identiques nommé myVMSS dans le groupe de ressources myResourceGroup avec une identité managée affectée par l’utilisateur

ID1, telle qu’identifiée dans le corps de la demande par la valeur"identity":{"type":"UserAssigned"}. Remplacez<ACCESS TOKEN>par la valeur que vous avez reçue à l’étape précédente lorsque vous avez demandé un jeton d’accès du porteur et la valeur<SUBSCRIPTION ID>adaptée à votre environnement.API VERSION 2018-06-01

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachineScaleSets/myVMSS?api-version=2018-06-01' -X PUT -d '{"sku":{"tier":"Standard","capacity":3,"name":"Standard_D1_v2"},"location":"eastus","identity":{"type":"UserAssigned","userAssignedIdentities":{"/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID1":{}}},"properties":{"overprovision":true,"virtualMachineProfile":{"storageProfile":{"imageReference":{"sku":"2016-Datacenter","publisher":"MicrosoftWindowsServer","version":"latest","offer":"WindowsServer"},"osDisk":{"caching":"ReadWrite","managedDisk":{"storageAccountType":"StandardSSD_LRS"},"createOption":"FromImage"}},"osProfile":{"computerNamePrefix":"myVMSS","adminUsername":"azureuser","adminPassword":"myPassword12"},"networkProfile":{"networkInterfaceConfigurations":[{"name":"myVMSS","properties":{"primary":true,"enableIPForwarding":true,"ipConfigurations":[{"name":"myVMSS","properties":{"subnet":{"id":"/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Network/virtualNetworks/myVnet/subnets/mySubnet"}}}]}}]}},"upgradePolicy":{"mode":"Manual"}}}' -H "Content-Type: application/json" -H "Authorization: Bearer <ACCESS TOKEN>"PUT https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachineScaleSets/myVMSS?api-version=2018-06-01 HTTP/1.1En-têtes de requête

En-tête de requête Description Content-Type Obligatoire. Défini sur application/json.Autorisation Obligatoire. Défini sur un jeton d’accès Bearervalide.Corps de la demande

{ "sku":{ "tier":"Standard", "capacity":3, "name":"Standard_D1_v2" }, "location":"eastus", "identity":{ "type":"UserAssigned", "userAssignedIdentities":{ "/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID1":{ } } }, "properties":{ "overprovision":true, "virtualMachineProfile":{ "storageProfile":{ "imageReference":{ "sku":"2016-Datacenter", "publisher":"MicrosoftWindowsServer", "version":"latest", "offer":"WindowsServer" }, "osDisk":{ "caching":"ReadWrite", "managedDisk":{ "storageAccountType":"StandardSSD_LRS" }, "createOption":"FromImage" } }, "osProfile":{ "computerNamePrefix":"myVMSS", "adminUsername":"azureuser", "adminPassword":"myPassword12" }, "networkProfile":{ "networkInterfaceConfigurations":[ { "name":"myVMSS", "properties":{ "primary":true, "enableIPForwarding":true, "ipConfigurations":[ { "name":"myVMSS", "properties":{ "subnet":{ "id":"/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Network/virtualNetworks/myVnet/subnets/mySubnet" } } } ] } } ] } }, "upgradePolicy":{ "mode":"Manual" } } }API VERSION 2017-12-01

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachineScaleSets/myVMSS?api-version=2017-12-01' -X PUT -d '{"sku":{"tier":"Standard","capacity":3,"name":"Standard_D1_v2"},"location":"eastus","identity":{"type":"UserAssigned","identityIds":["/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID1"]},"properties":{"overprovision":true,"virtualMachineProfile":{"storageProfile":{"imageReference":{"sku":"2016-Datacenter","publisher":"MicrosoftWindowsServer","version":"latest","offer":"WindowsServer"},"osDisk":{"caching":"ReadWrite","managedDisk":{"storageAccountType":"StandardSSD_LRS"},"createOption":"FromImage"}},"osProfile":{"computerNamePrefix":"myVMSS","adminUsername":"azureuser","adminPassword":"myPassword12"},"networkProfile":{"networkInterfaceConfigurations":[{"name":"myVMSS","properties":{"primary":true,"enableIPForwarding":true,"ipConfigurations":[{"name":"myVMSS","properties":{"subnet":{"id":"/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Network/virtualNetworks/myVnet/subnets/mySubnet"}}}]}}]}},"upgradePolicy":{"mode":"Manual"}}}' -H "Content-Type: application/json" -H "Authorization: Bearer <ACCESS TOKEN>"PUT https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachineScaleSets/myVMSS?api-version=2017-12-01 HTTP/1.1En-têtes de requête

En-tête de requête Description Content-Type Obligatoire. Défini sur application/json.Autorisation Obligatoire. Défini sur un jeton d’accès Bearervalide.Corps de la demande

{ "sku":{ "tier":"Standard", "capacity":3, "name":"Standard_D1_v2" }, "location":"eastus", "identity":{ "type":"UserAssigned", "identityIds":[ "/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID1" ] }, "properties":{ "overprovision":true, "virtualMachineProfile":{ "storageProfile":{ "imageReference":{ "sku":"2016-Datacenter", "publisher":"MicrosoftWindowsServer", "version":"latest", "offer":"WindowsServer" }, "osDisk":{ "caching":"ReadWrite", "managedDisk":{ "storageAccountType":"StandardSSD_LRS" }, "createOption":"FromImage" } }, "osProfile":{ "computerNamePrefix":"myVMSS", "adminUsername":"azureuser", "adminPassword":"myPassword12" }, "networkProfile":{ "networkInterfaceConfigurations":[ { "name":"myVMSS", "properties":{ "primary":true, "enableIPForwarding":true, "ipConfigurations":[ { "name":"myVMSS", "properties":{ "subnet":{ "id":"/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Network/virtualNetworks/myVnet/subnets/mySubnet" } } } ] } } ] } }, "upgradePolicy":{ "mode":"Manual" } } }

Attribuer une identité managée affectée par l’utilisateur à un groupe de machines virtuelles identiques Azure existant

Récupérez un jeton d’accès de porteur, que vous allez utiliser à l’étape suivante dans l’en-tête d’autorisation pour créer votre groupe de machines virtuelles identiques avec une identité managée affectée par le système.

az account get-access-tokenCréez une identité managée affectée par l’utilisateur à l’aide des instructions fournies dans Créer une identité managée affectée par l’utilisateur.

Pour éviter de supprimer des identités managées affectées par l’utilisateur ou le système existantes qui sont attribuées au groupe de machines virtuelles identiques, vous devez répertorier les types d’identités affectés au groupe de machines virtuelles identiques en utilisant la commande CURL suivante. Si vous avez affecté des identités managées au groupe de machines virtuelles identiques, ces dernières sont répertoriées dans la valeur

identity.curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/<RESOURCE GROUP>/providers/Microsoft.Compute/virtualMachineScaleSets/<VMSS NAME>?api-version=2018-06-01' -H "Authorization: Bearer <ACCESS TOKEN>"GET https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/<RESOURCE GROUP>/providers/Microsoft.Compute/virtualMachineScaleSets/<VMSS NAME>?api-version=2018-06-01 HTTP/1.1En-têtes de requête

En-tête de requête Description Autorisation Obligatoire. Défini sur un jeton d’accès Bearervalide.Si vous n’avez attribué aucune identité managée affectée par le système ou l’utilisateur à votre groupe de machines virtuelles identiques, utilisez la commande CURL suivante pour appeler le point de terminaison REST Azure Resource Manager afin d’affecter la première identité managée affectée par l’utilisateur au groupe de machines virtuelles identiques. Si vous avez attribué des identités managées affectées par l’utilisateur ou le système au groupe de machines virtuelles identiques, passez à l’étape 5, qui montre comment ajouter plusieurs identités managées affectées par l’utilisateur à un groupe de machines virtuelles identiques, tout en mettant également à jour l’identité managée affectée par le système.

L’exemple suivant attribue l’identité managée affectée par l’utilisateur

ID1à un groupe de machines virtuelles identiques nommé myVMSS dans le groupe de ressources myResourceGroup. Remplacez<ACCESS TOKEN>par la valeur que vous avez reçue à l’étape précédente lorsque vous avez demandé un jeton d’accès du porteur et la valeur<SUBSCRIPTION ID>adaptée à votre environnement.API VERSION 2018-06-01

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachineScaleSets/myVMSS?api-version=2018-12-01' -X PATCH -d '{"identity":{"type":"userAssigned", "userAssignedIdentities":{"/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID1":{}}}}' -H "Content-Type: application/json" -H Authorization:"Bearer <ACCESS TOKEN>"PATCH https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachineScaleSets/myVMSS?api-version=2018-12-01 HTTP/1.1En-têtes de requête

En-tête de requête Description Content-Type Obligatoire. Défini sur application/json.Autorisation Obligatoire. Défini sur un jeton d’accès Bearervalide.Corps de la demande

{ "identity":{ "type":"userAssigned", "userAssignedIdentities":{ "/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID1":{ } } } }API VERSION 2017-12-01

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachineScaleSets/myVMSS?api-version=2017-12-01' -X PATCH -d '{"identity":{"type":"userAssigned", "identityIds":["/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID1"]}}' -H "Content-Type: application/json" -H Authorization:"Bearer <ACCESS TOKEN>"PATCH https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachineScaleSets/myVMSS?api-version=2017-12-01 HTTP/1.1En-têtes de requête

En-tête de requête Description Content-Type Obligatoire. Défini sur application/json.Autorisation Obligatoire. Défini sur un jeton d’accès Bearervalide.Corps de la demande

{ "identity":{ "type":"userAssigned", "identityIds":[ "/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID1" ] } }Si une identité managée existante affectée par l’utilisateur ou par le système est attribuée à votre groupe de machines virtuelles identiques :

API VERSION 2018-06-01

Ajoutez l’identité managée affectée par l’utilisateur à la valeur de dictionnaire

userAssignedIdentities.Par exemple, si des identités managées affectées par le système et par l’utilisateur

ID1sont actuellement attribuées à votre groupe de machines virtuelles identiques, et si vous souhaitez ajouter l’identité managée affectée par l’utilisateurID2à celui-ci :curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachineScaleSets/myVMSS?api-version=2018-06-01' -X PATCH -d '{"identity":{"type":"SystemAssigned, UserAssigned", "userAssignedIdentities":{"/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID1":{},"/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID2":{}}}}' -H "Content-Type: application/json" -H Authorization:"Bearer <ACCESS TOKEN>"PATCH https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachineScaleSets/myVMSS?api-version=2018-06-01 HTTP/1.1En-têtes de requête

En-tête de requête Description Content-Type Obligatoire. Défini sur application/json.Autorisation Obligatoire. Défini sur un jeton d’accès Bearervalide.Corps de la demande

{ "identity":{ "type":"SystemAssigned, UserAssigned", "userAssignedIdentities":{ "/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID1":{ }, "/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID2":{ } } } }API VERSION 2017-12-01

Conservez les identités managées affectées par l’utilisateur que vous souhaitez garder dans la valeur de tableau

identityIdslors de l’ajout de la nouvelle identité managée affectée par l’utilisateur.Par exemple, si des identités managées affectées par le système et par l’utilisateur

ID1sont actuellement attribuées à votre groupe de machines virtuelles identiques, et si vous souhaitez ajouter l’identité managée affectée par l’utilisateurID2à celui-ci :curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachineScaleSets/myVMSS?api-version=2017-12-01' -X PATCH -d '{"identity":{"type":"SystemAssigned, UserAssigned", "identityIds":["/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID1","/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID2"]}}' -H "Content-Type: application/json" -H Authorization:"Bearer <ACCESS TOKEN>"PATCH https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachineScaleSets/myVMSS?api-version=2017-12-01 HTTP/1.1En-têtes de requête

En-tête de requête Description Content-Type Obligatoire. Défini sur application/json.Autorisation Obligatoire. Défini sur un jeton d’accès Bearervalide.Corps de la demande

{ "identity":{ "type":"SystemAssigned, UserAssigned", "identityIds":[ "/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID1", "/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID2" ] } }

Supprimer une identité managée affectée par l’utilisateur d’un groupe de machines virtuelles identiques

Récupérez un jeton d’accès de porteur, que vous allez utiliser à l’étape suivante dans l’en-tête d’autorisation pour créer votre groupe de machines virtuelles identiques avec une identité managée affectée par le système.

az account get-access-tokenPour éviter de supprimer des identités managées affectées par l’utilisateur existantes qui sont attribuées au groupe de machines virtuelles identiques ou de supprimer l’identité managée affectée par le système, vous devez répertorier les identités managées en utilisant la commande CURL suivante :

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/<RESOURCE GROUP>/providers/Microsoft.Compute/virtualMachineScaleSets/<VMSS NAME>?api-version=2018-06-01' -H "Authorization: Bearer <ACCESS TOKEN>"GET https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/<RESOURCE GROUP>/providers/Microsoft.Compute/virtualMachineScaleSets/<VMSS NAME>?api-version=2018-06-01 HTTP/1.1En-têtes de requête

En-tête de requête Description Autorisation Obligatoire. Défini sur un jeton d’accès Bearervalide.Si vous avez affecté des identités managées à la machine virtuelle, celles-ci sont répertoriées dans la réponse sous la valeur

identity.Par exemple, si les identités managées affectées par l’utilisateur

ID1etID2sont attribuées à votre groupe de machines virtuelles identiques, et si vous souhaitez uniquement garder l’élémentID1affecté et conserver l’identité managée affectée par le système :API VERSION 2018-06-01

Ajoutez

nullà l’identité managée affectée par l’utilisateur que vous souhaitez supprimer :curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachineScaleSets/myVMSS?api-version=2018-06-01' -X PATCH -d '{"identity":{"type":"SystemAssigned, UserAssigned", "userAssignedIdentities":{"/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID2":null}}}' -H "Content-Type: application/json" -H Authorization:"Bearer <ACCESS TOKEN>"PATCH https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachineScaleSets/myVMSS?api-version=2018-06-01 HTTP/1.1En-têtes de requête

En-tête de requête Description Content-Type Obligatoire. Défini sur application/json.Autorisation Obligatoire. Défini sur un jeton d’accès Bearervalide.Corps de la demande

{ "identity":{ "type":"SystemAssigned, UserAssigned", "userAssignedIdentities":{ "/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID2":null } } }API VERSION 2017-12-01

Conservez uniquement la ou les identités managées affectées par l’utilisateur que vous souhaitez garder dans le tableau

identityIds:curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachineScaleSets/myVMSS?api-version=2017-12-01' -X PATCH -d '{"identity":{"type":"SystemAssigned,UserAssigned", "identityIds":["/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID1"]}}' -H "Content-Type: application/json" -H Authorization:"Bearer <ACCESS TOKEN>"PATCH https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachineScaleSets/myVMSS?api-version=2017-12-01 HTTP/1.1En-têtes de requête

En-tête de requête Description Content-Type Obligatoire. Défini sur application/json.Autorisation Obligatoire. Défini sur un jeton d’accès Bearervalide.Corps de la demande

{ "identity":{ "type":"SystemAssigned,UserAssigned", "identityIds":[ "/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID1" ] } }

Si votre groupe de machines virtuelles identiques dispose d’identités managées affectées tant par le système que par l’utilisateur, vous pouvez supprimer toutes les identités managées affectées par l’utilisateur en choisissant de n’utiliser que des identités affectées par le système en utilisant la commande suivante :

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachineScaleSets/myVMSS?api-version=2018-06-01' -X PATCH -d '{"identity":{"type":"SystemAssigned"}}' -H "Content-Type: application/json" -H Authorization:"Bearer <ACCESS TOKEN>"

PATCH https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachineScaleSets/myVMSS?api-version=2018-06-01 HTTP/1.1

En-têtes de requête

| En-tête de requête | Description |

|---|---|

| Content-Type | Obligatoire. Défini sur application/json. |

| Autorisation | Obligatoire. Défini sur un jeton d’accès Bearer valide. |

Corps de la demande

{

"identity":{

"type":"SystemAssigned"

}

}

Si votre groupe de machines virtuelles identiques a uniquement des identités managées affectées par l’utilisateur et que vous souhaitez supprimer toutes celles-ci, utilisez la commande suivante :

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachineScaleSets/myVMSS?api-version=2018-06-01' -X PATCH -d '{"identity":{"type":"None"}}' -H "Content-Type: application/json" -H Authorization:"Bearer <ACCESS TOKEN>"

PATCH https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachineScaleSets/myVMSS?api-version=2018-06-01 HTTP/1.1

En-têtes de requête

| En-tête de requête | Description |

|---|---|

| Content-Type | Obligatoire. Défini sur application/json. |