Connecteur d’analyse multicloud Amazon RDS pour Microsoft Purview (préversion publique)

Le connecteur d’analyse multicloud pour Microsoft Purview vous permet d’explorer vos données organisationnelles parmi les fournisseurs de cloud, y compris Amazon Web Services, en plus des services de stockage Azure.

Importante

Cette fonctionnalité est actuellement en préversion. Les conditions d’utilisation supplémentaires pour les préversions de Microsoft Azure incluent des conditions juridiques supplémentaires qui s’appliquent aux fonctionnalités Azure qui sont en version bêta, en préversion ou qui ne sont pas encore publiées en disponibilité générale.

Cet article explique comment utiliser Microsoft Purview pour analyser vos données structurées actuellement stockées dans Amazon RDS, y compris les bases de données Microsoft SQL et PostgreSQL, et découvrir les types d’informations sensibles qui existent dans vos données. Vous allez également apprendre à identifier les bases de données Amazon RDS dans lesquelles les données sont actuellement stockées pour faciliter la protection des informations et la conformité des données.

Importante

Les connecteurs d’analyse multicloud pour Microsoft Purview sont des modules complémentaires distincts de Microsoft Purview. Les conditions générales des connecteurs d’analyse multicloud pour Microsoft Purview sont contenues dans le contrat en vertu duquel vous avez obtenu les services Microsoft Azure. Pour plus d’informations, consultez Informations juridiques Microsoft Azure à l’adresse https://azure.microsoft.com/support/legal/.

Étendue Microsoft Purview pour Amazon RDS

Moteurs de base de données pris en charge : le stockage de données structurées Amazon RDS prend en charge plusieurs moteurs de base de données. Microsoft Purview prend en charge Amazon RDS avec/basé sur Microsoft SQL et PostgreSQL.

Régions prises en charge : pour les bases de données privées qui utilisent le runtime d’intégration auto-hébergé pris en charge par Kubernetes, il n’existe aucune limite de région pour les bases de données Amazon RDS.

Pour les bases de données publiques qui utilisent Amazon AutoResolveIntegrationRuntime, Microsoft Purview prend uniquement en charge les bases de données Amazon RDS situées dans les régions AWS suivantes :

- USA Est (Ohio)

- USA Est (Virginie du Nord)

- USA Ouest (Californie du Nord)

- USA Ouest (Oregon)

- Canada (Centre)

- Afrique (Cape Town)

- Asie-Pacifique (Région administrative spéciale de Hong Kong)

- Asie-Pacifique (Mumbai)

- Asie-Pacifique (Osaka-Local)

- Asie-Pacifique (Séoul)

- Asie-Pacifique (Tokyo)

- Asie-Pacifique (Singapour)

- Asie-Pacifique (Sydney)

- Europe (Francfort)

- Europe (Irlande)

- Europe (Londres)

- Europe (Paris)

- Europe (Milan)

- Europe (Stockholm)

- Moyen-Orient (Bahreïn)

- Amérique du Sud (São Paulo)

Problèmes connus : Les fonctionnalités suivantes ne sont actuellement pas prises en charge :

- Bouton Tester la connexion . Les messages status d’analyse indiquent toutes les erreurs liées à la configuration de la connexion.

- Sélection de tables spécifiques dans votre base de données à analyser.

- Traçabilité des données.

Pour plus d’informations, reportez-vous aux rubriques suivantes :

- Gérer et augmenter les quotas pour les ressources avec Microsoft Purview

- Sources de données et types de fichiers pris en charge dans Microsoft Purview

- Utiliser des points de terminaison privés pour votre compte Microsoft Purview

Configuration requise

Vérifiez que vous avez respecté les conditions préalables suivantes avant d’ajouter votre base de données Amazon RDS en tant que sources de données Microsoft Purview et d’analyser vos données RDS.

- Vous devez être une source de données Microsoft Purview Administration.

- Vous avez besoin d’un compte Microsoft Purview. Créez un compte Microsoft Purview instance, si vous n’en avez pas encore.

- Vous avez besoin d’une base de données Amazon RDS PostgreSQL ou Microsoft SQL, avec des données.

- Vous devez créer un Integration Runtime auto-hébergé si vous vous connectez à une base de données privée.

Choisissez la configuration du runtime d’intégration appropriée pour votre scénario.

- Pour utiliser des Integration Runtime auto-hébergés pour l’analyse, configurez un runtime d’intégration auto-hébergé pris en charge par Kubernetes.

Inscrire une source de données Amazon RDS

Pour ajouter votre serveur Amazon RDS en tant que source de données Microsoft Purview :

Dans Microsoft Purview, accédez à la page Data Map et sélectionnez l’icône Inscrire

Dans la page Sources, sélectionnez Inscrire. Dans la page Inscrire les sources qui s’affiche à droite, sélectionnez l’onglet Base de données, puis amazon RDS (PostgreSQL) ou Amazon RDS (SQL).

Entrez les détails de votre source :

Field Description Name Entrez un nom explicite pour votre source, par exemple AmazonPostgreSql-UpsNom du serveur Entrez le nom de votre base de données RDS dans la syntaxe suivante : <instance identifier>.<xxxxxxxxxxxx>.<region>.rds.amazonaws.com

Nous vous recommandons de copier cette URL à partir du portail Amazon RDS et de vérifier que l’URL inclut la région AWS.Port Entrez le port utilisé pour se connecter à la base de données RDS :

- PostgreSQL :5432

- Microsoft SQL :1433Collection (facultatif) Sélectionnez une collection à laquelle ajouter votre source de données. Pour plus d’informations, consultez Gérer les sources de données dans Microsoft Purview (préversion). Sélectionnez Inscrire lorsque vous êtes prêt à continuer.

Remarque

Vous ne pouvez pas inscrire une source de données avec un nom qui existe déjà pour un nom de serveur donné. Vous devez utiliser un autre nom pour la source de données.

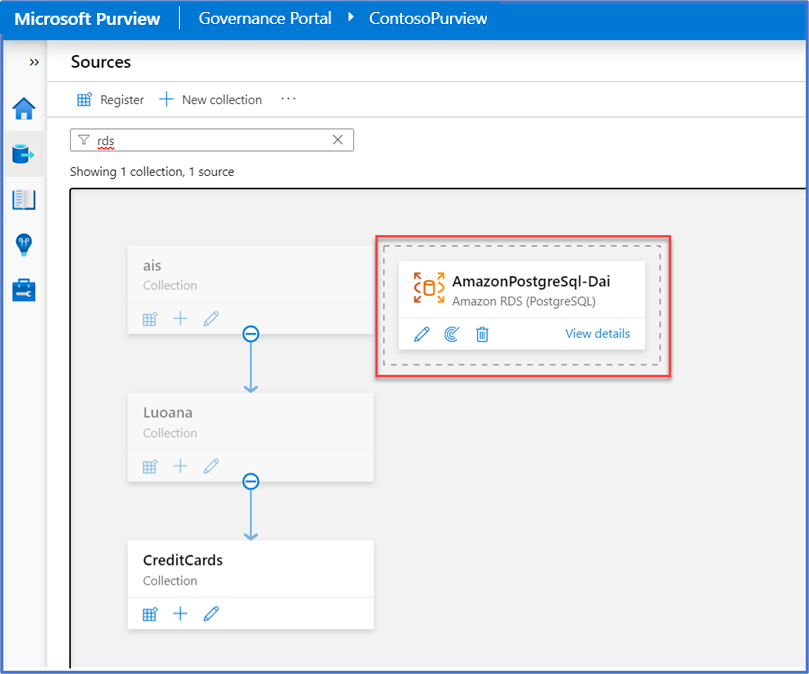

Votre source de données RDS apparaît dans la carte ou la liste Sources. Par exemple :

Créer des informations d’identification Microsoft Purview pour votre analyse des services Bureau à distance

Les informations d’identification prises en charge pour les sources de données Amazon RDS incluent uniquement l’authentification par nom d’utilisateur/mot de passe, avec un mot de passe stocké dans un secret Azure KeyVault.

Créer un secret pour vos informations d’identification RDS à utiliser dans Microsoft Purview

Ajoutez votre mot de passe à un coffre de clés Azure en tant que secret. Pour plus d’informations, consultez Définir et récupérer un secret à partir de Key Vault à l’aide de Portail Azure.

Ajoutez une stratégie d’accès à votre coffre de clés avec les autorisations Get et List . Par exemple :

Lorsque vous définissez le principal de la stratégie, sélectionnez votre compte Microsoft Purview. Par exemple :

Sélectionnez Enregistrer pour enregistrer la mise à jour de votre stratégie d’accès. Pour plus d’informations, consultez Attribuer une stratégie d’accès Azure Key Vault.

Dans Microsoft Purview, ajoutez une connexion KeyVault pour connecter le coffre de clés avec votre secret RDS à Microsoft Purview. Pour plus d’informations, consultez Informations d’identification pour l’authentification source dans Microsoft Purview.

Créer votre objet d’informations d’identification Microsoft Purview pour les services Bureau à distance

Dans Microsoft Purview, créez un objet d’informations d’identification à utiliser lors de l’analyse de votre compte Amazon RDS.

Dans la zone Gestion de Microsoft Purview, sélectionnez Sécurité et accéder aux>informations d’identification>Nouveau.

Sélectionnez Authentification SQL comme méthode d’authentification. Ensuite, entrez les détails du Key Vault où vos informations d’identification RDS sont stockées, y compris les noms de votre Key Vault et de votre secret.

Par exemple :

Pour plus d’informations, consultez Informations d’identification pour l’authentification source dans Microsoft Purview.

Analyser une base de données Amazon RDS

Pour configurer une analyse Microsoft Purview pour votre base de données RDS :

Dans la page Sources Microsoft Purview, sélectionnez la source de données Amazon RDS à analyser.

Sélectionnez

Nouvelle analyse pour commencer à définir votre analyse. Dans le volet qui s’ouvre à droite, entrez les détails suivants, puis sélectionnez Continuer.

Nouvelle analyse pour commencer à définir votre analyse. Dans le volet qui s’ouvre à droite, entrez les détails suivants, puis sélectionnez Continuer.- Nom : entrez un nom explicite pour votre analyse.

-

Se connecter avec le runtime d’intégration : choisissez un runtime d’intégration en fonction de votre type de base de données.

- Amazon AutoResolveIntegrationRuntime : sélectionnez pour une base de données publique.

- Self-Hosted Integration Runtime : créez un SHIR basé sur Kubernetes et utilisez pour une base de données privée.

- Nom de la base de données : entrez le nom de la base de données que vous souhaitez analyser. Vous devez trouver les noms disponibles en dehors de Microsoft Purview et créer une analyse distincte pour chaque base de données dans le serveur RDS inscrit.

- Informations d’identification : sélectionnez les informations d’identification que vous avez créées précédemment pour que les connecteurs d’analyse multicloud pour Microsoft Purview accèdent à la base de données RDS.

Dans le volet Sélectionner un ensemble de règles d’analyse , sélectionnez l’ensemble de règles d’analyse que vous souhaitez utiliser, ou créez-en un. Pour plus d’informations, consultez Créer un ensemble de règles d’analyse.

Dans le volet Définir un déclencheur d’analyse , indiquez si vous souhaitez exécuter l’analyse une seule fois ou à une heure périodique, puis sélectionnez Continuer.

Dans le volet Vérifier votre analyse , passez en revue les détails, puis sélectionnez Enregistrer et exécuter, ou Enregistrer pour l’exécuter ultérieurement.

Pendant que vous exécutez votre analyse, sélectionnez Actualiser pour surveiller la progression de l’analyse.

Remarque

Lorsque vous utilisez des bases de données Amazon RDS PostgreSQL, seules les analyses complètes sont prises en charge. Les analyses incrémentielles ne sont pas prises en charge, car PostgreSQL n’a pas de valeur Heure de dernière modification .

Explorer les résultats de l’analyse

Une fois l’analyse Microsoft Purview terminée sur vos bases de données Amazon RDS, explorez la zone Microsoft Purview Data Map pour afficher l’historique d’analyse. Sélectionnez une source de données pour afficher ses détails, puis sélectionnez l’onglet Analyses pour afficher les analyses en cours d’exécution ou terminées.

Utilisez les autres zones de Microsoft Purview pour obtenir des détails sur le contenu de votre patrimoine de données, y compris vos bases de données Amazon RDS :

Explorez les données RDS dans le catalogue. Le catalogue Microsoft Purview affiche une vue unifiée de tous les types de sources, et les résultats de l’analyse RDS sont affichés de la même manière que Azure SQL. Vous pouvez parcourir le catalogue à l’aide de filtres ou parcourir les ressources et parcourir la hiérarchie. Pour plus d’informations, reportez-vous aux rubriques suivantes :

Affichez les rapports Insight pour afficher des statistiques sur la classification, les étiquettes de confidentialité, les types de fichiers et plus de détails sur votre contenu.

Tous les rapports Microsoft Purview Insight incluent les résultats de l’analyse Amazon RDS, ainsi que le reste des résultats de vos sources de données Azure. Le cas échéant, un type de ressource Amazon RDS est ajouté aux options de filtrage de rapport.

Pour plus d’informations, consultez Comprendre les insights sur le patrimoine de données dans Microsoft Purview.

Affichez les données RDS dans d’autres fonctionnalités de Microsoft Purview, telles que les zones Analyses et Glossaire . Pour plus d’informations, reportez-vous aux rubriques suivantes :

Erreurs RDS

Les erreurs suivantes peuvent apparaître dans Microsoft Purview :

Unknown database. Dans ce cas, la base de données définie n’existe pas. Vérifiez que le nom de la base de données configurée est correctFailed to login to the Sql data source. The given auth credential does not have permission on the target database.Dans ce cas, votre nom d’utilisateur et votre mot de passe sont incorrects. Vérifiez vos informations d’identification et mettez-les à jour si nécessaire.

Configuration de l’analyse RDS AWS héritée

Remarque

La méthode décrite ci-dessous sera bientôt dépréciée et ne doit être utilisée qu’à titre de référence. Nous vous recommandons vivement d’utiliser la nouvelle méthode de configuration AWS RDS Scan.

Auparavant, la configuration de Microsoft Purview pour se connecter à votre VPC RDS impliquait la configuration d’une connexion directe à l’aide d’un VPN ou d’autres méthodes de configuration réseau. Cette approche nécessitait les étapes suivantes pour la configuration du peering réseau, des groupes de sécurité et des configurations de routage.

- Configurer un VPN ou une connexion directe : établissez une connexion sécurisée entre votre AWS VPC et l’infrastructure d’analyse Microsoft Purview.

- Configurer le peering réseau : créez des connexions de peering VPC entre votre VPC et le VPC utilisé par Microsoft Purview.

- Ajustements des groupes de sécurité : modifiez les groupes de sécurité pour autoriser le trafic à partir de plages d’adresses IP Microsoft Purview vers vos instances RDS.

- Table de routage Mises à jour : Mettez à jour les tables de routage pour garantir un routage correct du trafic entre les VPN.

En passant à la nouvelle configuration de Integration Runtime basée sur AWS Kubernetes, vous pouvez obtenir une configuration de connexion plus sécurisée, plus fiable et plus simple, garantissant une meilleure intégration avec Microsoft Purview.

Étapes suivantes

En savoir plus sur les rapports Microsoft Purview Insight :