Activer l’authentification LDAP Active Directory Domain Services (AD DS) pour les volumes NFS

Lorsque vous créez un volume NFS, vous pouvez activer le protocole LDAP avec la fonctionnalité de groupes étendus (option LDAP ) pour le volume. Cette fonctionnalité permet aux utilisateurs du protocole LDAP Active Directory et aux groupes étendus (jusqu’à 1024 groupes) d’accéder aux fichiers et aux répertoires du volume. Vous pouvez utiliser la fonctionnalité LDAP avec les groupes étendus pour les volumes NFSv 4.1 et NFSv3.

Remarque

Par défaut, dans les serveurs LDAP Active Directory, l’attribut MaxPageSize est défini sur une valeur par défaut de 1 000. Ce paramètre signifie que les groupes au-delà de 1 000 sont tronqués dans les requêtes LDAP. Pour activer la prise en charge complète avec la valeur de 1 024 pour les groupes étendus, l’attribut MaxPageSize doit être modifié pour refléter la valeur de 1 024. Pour plus d’informations sur la modification de cette valeur, consultez Comment afficher et définir une stratégie LDAP dans Active Directory à l’aide de Ntdsutil.exe.

Azure NetApp Files prend en charge l’extraction de groupes étendus à partir du service de nom LDAP plutôt que de l’en-tête RPC. Azure NetApp Files interagit avec LDAP en interrogeant des attributs tels que des noms d’utilisateur, des ID numériques, des groupes et des appartenances de groupe pour les opérations de protocole NFS.

Lorsqu’il est déterminé que le protocole LDAP sera utilisé pour des opérations telles que la recherche de noms et l’extraction de groupes étendus, le processus suivant se produit :

- Azure NetApp Files utilise une configuration client LDAP pour établir une tentative de connexion au serveur LDAP AD DS ou Microsoft Entra Domain Services spécifié dans la configuration Azure NetApp Files AD.

- Si la connexion TCP sur le port de service LDAP AD DS ou Microsoft Entra Domain Services est réussie, le client LDAP Azure NetApp Files tente de « lier » (connectez-vous) au serveur LDAP AD DS ou Microsoft Entra Domain Services LDAP (contrôleur de domaine) à l’aide des informations d’identification définies dans la configuration du client LDAP.

- Si la liaison réussit, le client LDAP Azure NetApp Files utilise le schéma LDAP RFC 2307bis pour effectuer une requête de recherche LDAP sur le serveur LDAP AD DS ou Microsoft Entra Domain Services LDAP (contrôleur de domaine).

Les informations suivantes sont transmises au serveur dans la requête :

- Base/ND utilisateur (pour limiter l’étendue de recherche)

- Type d’étendue de recherche (sous-arborescence)

- Classe d’objet (

user,posixAccountpour les utilisateurs etposixGrouppour les groupes) - Identificateur d’utilisateur ou nom d’utilisateur

- Attributs demandés (

uid,uidNumber,gidNumberpour les utilisateurs ougidNumberpour les groupes)

- Si l’utilisateur ou le groupe est introuvable, la demande échoue et l’accès est refusé.

- Si la demande aboutit, les attributs d’utilisateur et de groupe sont alors mis en cache pour une utilisation ultérieure. Cette opération améliore les performances des requêtes LDAP suivantes associées aux attributs d’utilisateur ou de groupe mis en cache. Elle réduit également la charge sur le serveur LDAP AD DS ou Microsoft Entra Domain Services.

À propos de l’installation

Vous pouvez activer la fonctionnalité LDAP avec les groupes étendus uniquement lors de la création du volume. Cette fonctionnalité ne peut pas être activée rétroactivement sur les volumes existants.

LDAP avec des groupes étendus est pris en charge uniquement avec services de domaine Active Directory (AD DS) ou Microsoft Entra Domain Services. OpenLDAP et les autres services d’annuaire LDAP tiers ne sont pas pris en charge.

LDAP sur TLS ne doit pas être activé si vous utilisez Microsoft Entra Domain Services.

Vous ne pouvez pas modifier le paramètre d’option LDAP (activé ou désactivé) après avoir créé le volume.

Le tableau suivant décrit les paramètres de durée de vie (TTL) du cache LDAP. Vous devez attendre que le cache soit actualisé avant d’essayer d’accéder à un fichier ou à un répertoire par le biais d’un client. Dans le cas contraire, un message d’accès refusé s’affiche sur le client.

Cache Délai d’expiration par défaut Liste d’appartenance au groupe 24-hour TTL Groupes Unix TTL de 24 heures, TTL négative de 1 minute Utilisateurs Unix TTL de 24 heures, TTL négative de 1 minute Les caches ont un délai d’expiration spécifique appelé durée de vie. Après le délai d’expiration, les entrées vieillissent, de sorte que les entrées obsolètes ne persistent pas. La valeur TTL négative correspond au moment où une recherche ayant échoué réside pour éviter des problèmes de performances dus à des requêtes LDAP portant sur des objets qui n’existent peut-être pas.

L’option Autoriser les utilisateurs NFS locaux avec LDAP dans les connexions Active Directory vise à fournir un accès occasionnel et temporaire aux utilisateurs locaux. Lorsque cette option est activée, l’authentification et la recherche d’utilisateurs à partir du serveur LDAP cessent de fonctionner et le nombre d’appartenances à des groupes pris en charge par Azure NetApp Files est limité à 16. Par conséquent, vous devez laisser cette option désactivée sur les connexions Active Directory, sauf lorsqu’un utilisateur local a besoin d’accéder à des volumes avec LDAP. Dans ce cas, vous devez désactiver cette option dès que l’accès de l’utilisateur local n’est plus nécessaire pour le volume. Consultez Autoriser les utilisateurs NFS locaux avec LDAP à accéder à un volume à deux protocoles pour gérer l’accès des utilisateurs locaux.

Étapes

Les volumes LDAP requièrent une configuration Active Directory pour les paramètres de serveur LDAP. Pour configurer des connexions Active Directory sur le portail Azure, suivez les instructions des rubriques Configuration requise pour les connexions Active Directory et Créer une connexion Active Directory.

Remarque

Vérifiez que vous avez configuré les paramètres de connexion Active Directory. Un compte d’ordinateur est créé dans l’unité d’organisation (UO) spécifiée dans les paramètres de connexion Active Directory. Les paramètres sont utilisés par le client LDAP pour s’authentifier auprès de votre instance Active Directory.

Assurez-vous que le serveur LDAP Active Directory est opérationnel sur Active Directory.

Les utilisateurs NFS de LDAP doivent avoir certains attributs POSIX sur le serveur LDAP. Définissez les attributs pour les utilisateurs LDAP et les groupes LDAP comme suit :

- Attributs requis pour les utilisateurs LDAP :

uid: Alice,

uidNumber: 139,

gidNumber: 555,

objectClass: user, posixAccount - Attributs requis pour les groupes LDAP :

objectClass: group, posixGroup,

gidNumber: 555

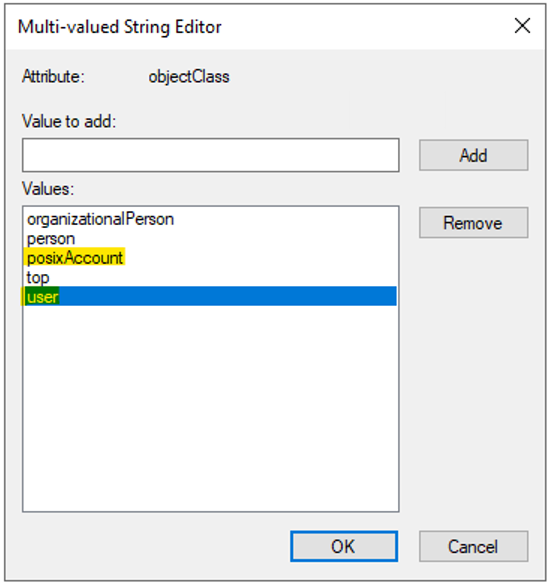

Les valeurs spécifiées pour

objectClasssont des entrées distinctes. Par exemple, dans l’éditeur de chaînes à valeurs multiples,objectClassaurait des valeurs distinctes (useretposixAccount) spécifiées comme suit pour les utilisateurs LDAP :Remarque

Si les attributs POSIX ne sont pas configurés correctement, les opérations de recherche d’utilisateur et de groupe peuvent échouer et les utilisateurs peuvent être squashing lors de l’accès aux

nobodyvolumes NFS.

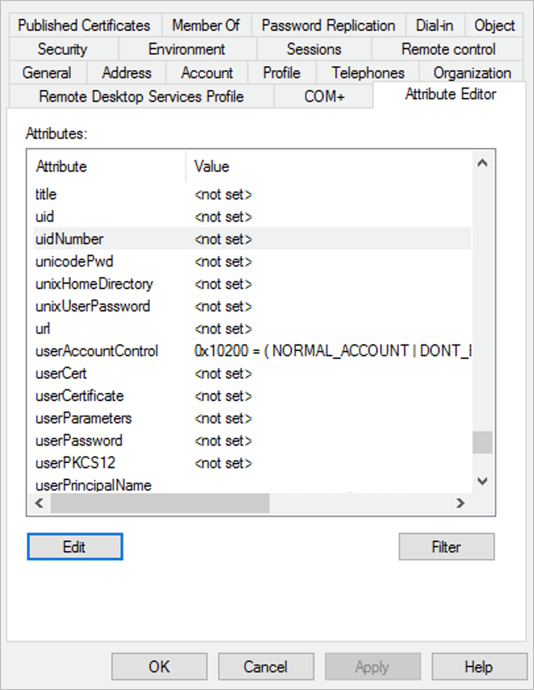

Vous pouvez gérer les attributs POSIX à l’aide du composant logiciel enfichable MMC Utilisateurs et ordinateurs Active Directory. L’exemple suivant illustre l’éditeur d’attributs Active Directory. Pour plus d’informations, consultez Accéder à l’éditeur d’attribut Active Directory .

- Attributs requis pour les utilisateurs LDAP :

Si vous souhaitez configurer un client Linux NFSv4.1 intégré à LDAP, consultez Configurer un client NFS pour Azure NetApp Files.

Si vos volumes compatibles LDAP utilisent NFSv4.1, suivez les instructions fournies dans Configurer le domaine d’ID NFSv4.1 pour configurer le

/etc/idmapd.conffichier.Vous devez définir

Domaindans/etc/idmapd.confsur le domaine configuré dans la connexion Active Directory de votre compte NetApp. Par exemple, sicontoso.comest le domaine configuré dans le compte NetApp, définissezDomain = contoso.com.Vous devez ensuite redémarrer le service

rpcbindsur votre hôte ou redémarrer l’hôte.Pour créer un volume NFS, suivez les étapes décrites dans Créer un volume NFS pour Azure NetApp Files. Pendant le processus de création du volume, sous l’onglet Protocole, activez l’option LDAP.

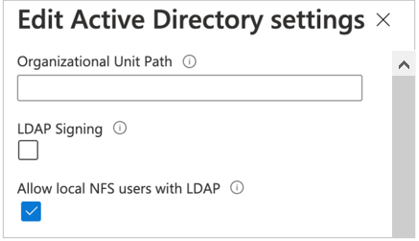

Facultatif : vous pouvez autoriser les utilisateurs du client NFS local qui ne sont pas présents sur le serveur LDAP Windows à accéder à un volume NFS sur lequel la fonctionnalité LDPA avec groupes étendus est activée. Pour ce faire, activez l’option Autoriser les utilisateurs NFS locaux avec LDAP, comme suit :

- Sélectionnez Connexions Active Directory. Sur une connexion Active Directory existante, sélectionnez le menu contextuel (les points de suspension

…), puis sélectionnez Modifier. - Dans la fenêtre Modifier les paramètres Active Directory qui s’affiche, sélectionnez l’option Autoriser les utilisateurs NFS locaux avec LDAP.

- Sélectionnez Connexions Active Directory. Sur une connexion Active Directory existante, sélectionnez le menu contextuel (les points de suspension

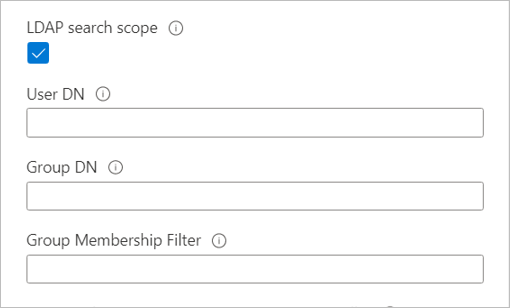

Facultatif : Si vous disposez de topologies de grande taille et que vous utilisez le style de sécurité UNIX avec un volume double protocole ou le protocole LDAP avec des groupes étendus, vous pouvez vous servir de l’option Étendue de la recherche LDAP pour éviter les erreurs de type « accès refusé » sur les clients Linux pour Azure NetApp Files.

L’option Étendue de la recherche LDAP peut être configurée sur la page Connexions Active Directory.

Pour résoudre les utilisateurs et le groupe à partir d’un serveur LDAP dans le cas de topologies de grande taille, définissez comme suit les valeurs des options Nom de domaine des utilisateurs, Nom de domaine du groupe et Filtre d’appartenance de groupe sur la page Connexions Active Directory :

- Spécifiez les options imbriquées Nom de domaine des utilisateurs et Nom de domaine du groupe au format

OU=subdirectory,OU=directory,DC=domain,DC=com. - Spécifiez l’option Filtre d’appartenance de groupe au format

(gidNumber=*). - Si un utilisateur est membre de plus de 256 groupes, seuls 256 groupes sont répertoriés.

- Reportez-vous aux erreurs des volumes LDAP si vous rencontrez des erreurs.

- Spécifiez les options imbriquées Nom de domaine des utilisateurs et Nom de domaine du groupe au format

Étapes suivantes

- Créer un volume NFS pour Azure NetApp Files

- Créer et gérer des connexions Active Directory

- Configurer le domaine NFSv4.1

- Configurer un client NFS pour Azure NetApp Files

- Résoudre les erreurs liées au volume pour Azure NetApp Files

- Modifier des connexions Active Directory pour Azure NetApp Files

- Comprendre les appartenances aux groupes NFS et les groupes supplémentaires