Microsoft Sentinel sur le portail Microsoft Defender

Cet article décrit l’expérience Microsoft Sentinel dans le portail Microsoft Defender. Microsoft Sentinel est désormais en disponibilité générale dans la plateforme d’opérations de sécurité unifiée de Microsoft du portail Microsoft Defender. Pour plus d’informations, consultez l’article suivant :

- Billet de blog : Disponibilité générale de la plateforme d’opérations de sécurité unifiées Microsoft

- Billet de blog : Forum aux questions sur la plateforme d’opérations de sécurité unifiée

- Connecter Microsoft Sentinel à Microsoft Defender XDR

Nouvelles fonctionnalités et fonctionnalités améliorées

Le tableau suivant décrit les nouvelles fonctionnalités ou les fonctionnalités améliorées disponibles dans le portail Defender avec l’intégration de Microsoft Sentinel et Defender XDR.

| Capabilities | Description |

|---|---|

| Recherche avancée | Interrogez à partir d’un seul portail sur différents jeux de données pour rendre le repérage plus efficace et supprimer la nécessité d’un changement de contexte. Utilisez Copilot pour la sécurité pour vous aider à générer votre KQL. Affichez et interrogez toutes les données, y compris les données des services de sécurité Microsoft et Microsoft Sentinel. Utilisez tout votre contenu d’espace de travail Microsoft Sentinel existant, y compris les requêtes et les fonctions. Pour plus d’informations, consultez les articles suivants : - Repérage avancé dans le portail Microsoft Defender - Copilot pour la sécurité dans le repérage avancé |

| Perturbation de l’attaque | Déployez une interruption automatique d’attaque pour SAP avec la plateforme d’opérations de sécurité unifiée et les applications de solution Microsoft Sentinel pour SAP. Par exemple, confinez des ressources compromises en verrouillant les utilisateurs SAP suspects en cas d’attaque de manipulation de processus financier. Les fonctionnalités d’interruption d’attaque pour SAP sont disponibles uniquement dans le portail Defender. Pour utiliser une interruption d’attaque pour SAP, mettez à jour votre version de l’agent de connecteur de données et assurez-vous que le rôle Azure approprié est affecté à l’identité de votre agent. Pour plus d’informations, consultez interruption automatique des attaques pour SAP. |

| Optimisations SOC | Obtenez des recommandations concrètes et exploitables pour vous aider à identifier les domaines dans lesquels vous devez agir : - Réduire les coûts - Ajouter des contrôles de sécurité - Ajouter des données manquantes Les optimisations SOC sont disponibles dans les Portails Defender et Azure, sont adaptées à votre environnement et sont basées sur votre couverture actuelle et votre paysage des menaces. Pour plus d’informations, consultez les articles suivants : - Optimiser vos opérations de sécurité - Informations de référence sur les recommandations d’optimisation du SOC |

| Entités unifiées | Les pages d’entité pour les appareils, les utilisateurs, les adresses IP et les ressources Azure dans le portail Defender affichent des informations à partir de sources de données Microsoft Sentinel et Defender. Ces pages d’entité vous donnent un contexte étendu pour vos enquêtes sur les incidents et les alertes dans le portail Defender. Pour plus d’informations, consultez Examiner les entités avec des pages d’entités dans Microsoft Sentinel. |

| Incidents unifiés | Gérez et examinez les incidents de sécurité dans un emplacement unique et à partir d’une file d’attente unique dans le portail Defender. Utilisez Copilot pour la sécurité pour résumer, répondre et signaler. Les incidents sont les suivants : - Données provenant d’un large éventail de sources - Outils d’analyse IA des informations de sécurité et de la gestion des événements (SIEM) - Outils de contexte et d’atténuation proposés par la détection et la réponse étendues (XDR) Pour plus d’informations, consultez les articles suivants : - Réponse aux incidents dans le portail Microsoft Defender - Examiner les incidents Microsoft Sentinel dans Copilot pour la sécurité |

Différences de fonctionnalités entre les portails

La plupart des fonctionnalités de Microsoft Sentinel sont disponibles dans les portails Microsoft Azure et Defender. Dans le portail Defender, certaines expériences Microsoft Sentinel s’ouvrent sur le portail Azure pour effectuer une tâche.

Cette section décrit les fonctionnalités ou intégrations de Microsoft Sentinel dans la plateforme d’opérations de sécurité unifiée qui sont disponibles uniquement dans le portail Azure ou le portail Defender. Elle présente également les autres différences significatives entre les portails. Elle exclut les expériences Microsoft Sentinel qui ouvrent le portail Microsoft Azure à partir du portail Defender.

| Fonctionnalité | Disponibilité | Description |

|---|---|---|

| Repérage avancé à l’aide de signets | Portail Azure uniquement | Les signets ne sont pas pris en charge dans l’expérience de repérage avancée dans le portail Microsoft Defender. Dans le portail Defender, ils sont pris en charge dans Microsoft Sentinel > Gestion des menaces > Repérage. Pour plus d’informations, consultez Effectuer le suivi des données pendant la chasse avec Microsoft Sentinel. |

| Interruption d’attaque pour SAP | Portail Defender uniquement | Cette fonctionnalité n’est pas disponible dans le portail Azure. Pour plus d’informations, consultez Interruption automatique d’attaque dans le portail Microsoft Defender. |

| Automation | Certaines procédures d’automatisation sont disponibles uniquement dans le portail Microsoft Azure. D’autres procédures d’automatisation sont identiques dans les portails Defender et Microsoft Azure, mais diffèrent dans le portail Microsoft Azure entre les espaces de travail intégrés à la plateforme d’opérations de sécurité unifiée et aux espaces de travail qui ne le sont pas. |

Pour plus d’informations, consultez Automatisation avec la plateforme d’opérations de sécurité unifiée. |

| Connecteurs de données : visibilité des connecteurs utilisés par la plateforme d’opérations de sécurité unifiée | Portail Azure uniquement | Dans le portail Defender, après l’intégration de Microsoft Sentinel, les connecteurs de données suivants qui font partie de la plateforme d’opérations de sécurité unifiée ne sont pas affichés dans la page Connecteurs de données : Dans le portail Azure, ces connecteurs de données sont toujours répertoriés avec les connecteurs de données installés dans Microsoft Sentinel. |

| Entités : ajouter des entités à la veille des menaces à partir d’incidents | Portail Azure uniquement | Cette fonctionnalité n’est pas disponible dans la plateforme d’opérations de sécurité unifiée. Pour plus d’informations, consultez Ajouter une entité aux indicateurs de menace. |

| Fusion : détection avancée des attaques multiphases | Portail Azure uniquement | La règle d’analyse Fusion, qui crée des incidents en fonction des corrélations d’alertes établies par le moteur de corrélation Fusion, est désactivée lorsque vous intégrez Microsoft Sentinel à la plateforme d’opérations de sécurité unifiée. La plateforme d’opérations de sécurité unifiée utilise les fonctionnalités de création d’incident et de corrélation de Microsoft Defender XDR pour remplacer celles du moteur Fusion. Pour plus d’informations, consultez Détection avancée des attaques multiphases dans Microsoft Sentinel. |

| Incidents : ajout d’alertes à des incidents / Suppression des alertes des incidents |

Portail Defender uniquement | Après avoir intégré Microsoft Sentinel à la plateforme d’opérations de sécurité unifiée, vous ne pouvez plus ajouter d’alertes ou supprimer des alertes dans le portail Azure. Vous pouvez supprimer une alerte d’un incident dans le portail Defender, mais uniquement en liant l’alerte à un autre incident (existant ou nouveau). |

| Incidents : modification des commentaires | Portail Azure uniquement | Après avoir intégré Microsoft Sentinel à la plateforme d’opérations de sécurité unifiée, vous pouvez ajouter des commentaires à des incidents dans chaque portail, mais vous ne pouvez pas modifier les commentaires existants. Les modifications apportées aux commentaires dans le portail Azure ne sont pas synchronisées avec la plateforme d’opérations de sécurité unifiée. |

| Incidents : création programmatique et manuelle d’incidents | Portail Azure uniquement | Les incidents créés dans Microsoft Sentinel via l’API, par un playbook Logic Apps ou manuellement dans le portail Azure ne sont pas synchronisés avec la plateforme d’opérations de sécurité unifiée. Ces incidents sont toujours pris en charge dans le portail Azure et l’API. Consultez Créer manuellement vos propres incidents dans Microsoft Sentinel. |

| Incidents : réouverture des incidents fermés | Portail Azure uniquement | Dans la plateforme d’opérations de sécurité unifiée, vous ne pouvez pas définir le regroupement d’alertes dans les règles d’analyse Microsoft Sentinel pour rouvrir des incidents fermés si de nouvelles alertes sont ajoutées. Dans ce cas, les incidents fermés ne sont pas rouverts et de nouvelles alertes déclenchent de nouveaux incidents. |

| Incidents : tâches | Portail Azure uniquement | Les tâches ne sont pas disponibles dans la plateforme d’opérations de sécurité unifiée. Pour plus d’informations, consultez Utiliser des tâches pour gérer les incidents dans Microsoft Sentinel. |

| Gestion de plusieurs espaces de travail pour Microsoft Sentinel | Portail Defender : limité à un espace de travail Microsoft Sentinel par locataire Portail Azure : gérez de manière centralisée plusieurs espaces de travail Microsoft Sentinel pour les locataires |

Un seul espace de travail Microsoft Sentinel par locataire est actuellement pris en charge dans la plateforme d’opérations de sécurité unifiée. Par conséquent, la gestion multilocataire Microsoft Defender prend en charge un espace de travail Microsoft Sentinel par locataire. Pour plus d’informations, consultez les articles suivants : – Portail Defender : gestion multilocataire Microsoft Defender – Portail Azure : gérez plusieurs espaces de travail Microsoft Sentinel en tirant parti du gestionnaire d’espaces de travail |

Aide-mémoire

Certaines fonctionnalités de Microsoft Sentinel, telles que la file d’attente d’incidents unifiées, sont intégrées à Microsoft Defender XDR dans la plateforme d’opérations de sécurité unifiée. De nombreuses autres fonctionnalités de Microsoft Sentinel sont disponibles dans la section Microsoft Sentinel du portail Defender.

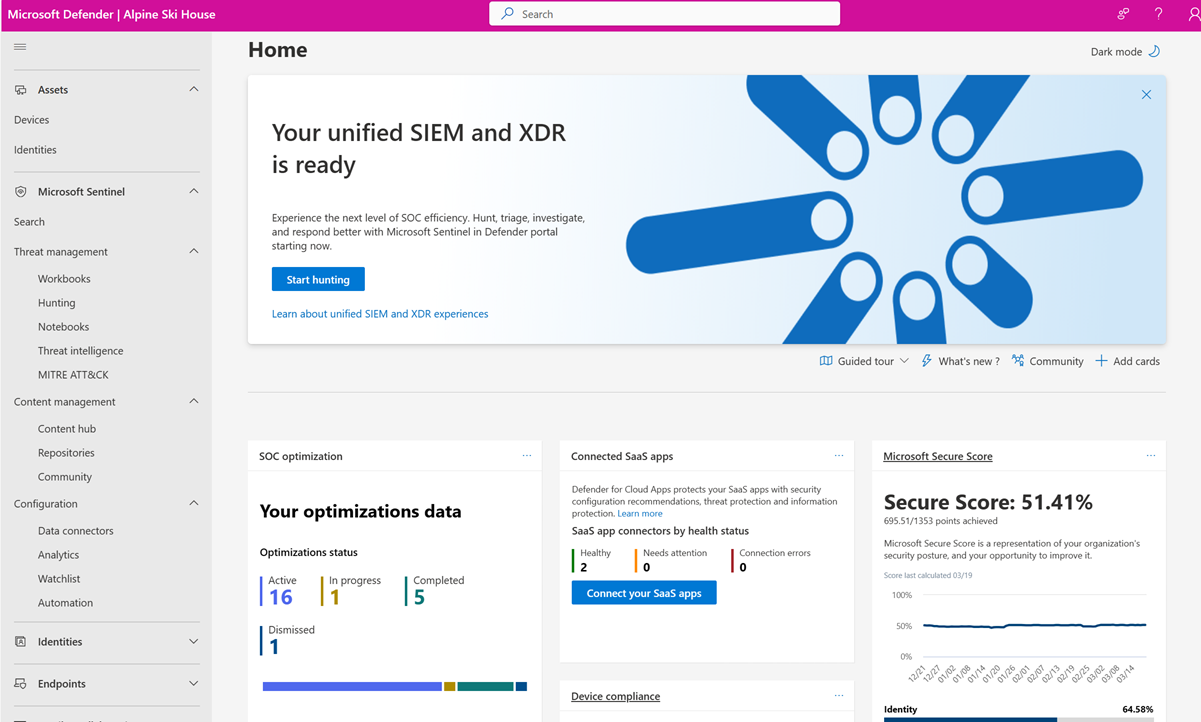

L’image suivante montre le menu Microsoft Sentinel dans le portail Defender :

Les sections suivantes décrivent où trouver les fonctionnalités de Microsoft Sentinel dans le portail Defender. Les sections sont organisées comme l’est Microsoft Sentinel dans le portail Microsoft Azure.

Général

Le tableau suivant répertorie les modifications apportées à la navigation entre les portails Microsoft Azure et Defender pour la section Général du portail Microsoft Azure.

| Portail Azure | Defender |

|---|---|

| Présentation | Vue d’ensemble |

| Journaux d’activité | Enquête et réponse > Repérage > Repérage avancé |

| Actualités et guides | Non disponible |

| Recherche | Microsoft Sentinel > Recherche |

Gestion des menaces

Le tableau suivant répertorie les modifications apportées à la navigation entre les portails Microsoft Azure et Defender pour la section Gestion des menaces dans le portail Microsoft Azure.

| Portail Azure | Defender |

|---|---|

| Incidents | Enquête et réponse >Incidents et alertes > Incidents |

| Classeurs | Microsoft Sentinel > Gestion des menaces > Classeurs |

| Chasse | Microsoft Sentinel > Gestion des menaces > Repérage |

| Notebooks | Microsoft Sentinel > Gestion des menaces > Notebooks |

| Comportement des entités | Page d’entité utilisateur : Ressources > Identités >{user}> Événements Sentinel Page d’entité d’appareil : Ressources > Appareils >{device}> Événements Sentinel Recherchez également les pages d’entité pour les types d’entités d’entité utilisateur, appareil, IP et Ressource Azure à partir d’incidents et d’alertes au fur et à mesure qu’elles apparaissent. |

| Informations sur les menaces | Microsoft Sentinel > Gestion des menaces > Veille des menaces |

| MITRE ATT&CK | Microsoft Sentinel > Gestion des menaces > MITRE ATT&CK |

Gestion de contenu

Le tableau suivant répertorie les modifications apportées à la navigation entre les portails Microsoft Azure et Defender pour la section Gestion de contenu dans le portail Microsoft Azure.

| Portail Azure | Defender |

|---|---|

| Hub de contenu | Microsoft Sentinel > Gestion de contenu > Hub de contenu |

| Référentiels | Microsoft Sentinel > Gestion de contenu > Référentiels |

| Community | Microsoft Sentinel > Gestion de contenu > Communauté |

Configuration

Le tableau suivant répertorie les modifications apportées à la navigation entre les portails Microsoft Azure et Defender pour la section Configuration du portail Microsoft Azure.

| Portail Azure | Defender |

|---|---|

| Gestionnaire d’espace de travail | Non disponible |

| Connecteurs de données | Microsoft Sentinel > Configuration > Connecteurs de données |

| Analyse | Microsoft Sentinel > Configuration > Analyse |

| Watchlists | Microsoft Sentinel > Configuration > Watchlists |

| Automation | Microsoft Sentinel > Configuration > Automatisation |

| Paramètres | Système > Paramètres > Microsoft Sentinel |