Renforcer la résilience de votre architecture hybride

L’authentification hybride permet aux utilisateurs d’accéder aux ressources informatiques à l’aide de leurs identités locales. Une infrastructure hybride comprend des composants cloud et locaux.

- Les composants cloud incluent Microsoft Entra ID, les ressources et services Azure, les applications informatiques de votre organisation et les applications SaaS.

- Les composants locaux incluent des applications locales, des ressources telles que des bases de données SQL et un fournisseur d’identité tel que Windows Server Active Directory.

Important

Lorsque vous planifiez la résilience de votre infrastructure hybride, il est essentiel de réduire les dépendances et les points de défaillance uniques.

Microsoft propose trois mécanismes d’authentification hybride. Les options sont répertoriées par ordre de résilience. Nous vous recommandons d’implémenter si possible la synchronisation de hachage de mot de passe.

- La synchronisation de hachage du mot de passe (PHS) utilise Microsoft Entra Connect pour synchroniser l’identité et un hachage du mot de passe avec Microsoft Entra ID. Elle permet aux utilisateurs de se connecter à des ressources cloud avec leur mot de passe maîtrisé localement. La PHS présente des dépendances locales uniquement pour la synchronisation, et non pour l’authentification.

- L’authentification directe (PTA) redirige les utilisateurs vers Microsoft Entra ID pour la connexion. Ensuite, le nom d’utilisateur et le mot de passe sont validés auprès d’Active Directory localement, par le biais d’un agent déployé dans le réseau d’entreprise. La PTA a une empreinte locale de ses agents PTA Microsoft Entra qui résident sur des serveurs locaux.

- Les clients de fédération déploient un service de fédération comme les services de fédération Active Directory (AD FS). Ensuite, Microsoft Entra ID valide l’assertion SAML produite par le service de fédération. La fédération présente la dépendance la plus élevée sur l’infrastructure locale et, par conséquent, davantage de points de défaillance.

Vous utilisez peut-être une ou plusieurs de ces méthodes dans votre organisation. Pour plus d’informations, consultez Choisir la méthode d’authentification adaptée à votre solution d’identité hybride Microsoft Entra. Cet article contient un arbre de décision qui peut vous aider à choisir votre méthodologie.

Synchronisation de hachage du mot de passe

L’option d’authentification hybride la plus simple et la plus résiliente pour Microsoft Entra ID est la Synchronisation de hachage du mot de passe. Elle n’a aucune dépendance d’infrastructure d’identité locale lors du traitement des demandes d’authentification. Une fois que les identités avec hachage de mot de passe sont synchronisées avec Microsoft Entra ID, les utilisateurs peuvent s’authentifier sur des ressources cloud sans aucune dépendance vis-à-vis des composants d’identité locaux.

Si vous choisissez cette option d’authentification, vous ne subirez pas de perturbations lorsque les composants d’identité locaux ne seront plus disponibles. Une interruption locale peut se produire pour de nombreuses raisons, notamment une défaillance matérielle, des pannes de courant, des catastrophes naturelles et des attaques de programmes malveillants.

Comment implémenter la PHS ?

Pour implémenter la PHS consultez les ressources suivantes :

- Implémenter la synchronisation de hachage du mot de passe avec Microsoft Entra Connect

- Activer la synchronisation de hachage de mot de passe

Si vos exigences sont telles que vous ne pouvez pas utiliser la PHS, utilisez l’authentification directe.

Authentification directe

L’authentification directe a une dépendance vis-à-vis des agents d’authentification résidant en local sur les serveurs. Une connexion persistante (ou bus de service) est présente entre Microsoft Entra ID et les agents PTA locaux. Le pare-feu, les serveurs hébergeant les agents d’authentification et Windows Server Active Directory (ou un autre fournisseur d’identité) sont tous des points de défaillance potentiels.

Comment implémenter la PTA ?

Pour implémenter l’authentification directe, consultez les ressources suivantes.

Présentation approfondie de la sécurité de l’authentification directe

Si vous utilisez la PTA, définissez une topologie à haute disponibilité.

Fédération

La fédération implique la création d’une relation de confiance entre Microsoft Entra ID et le service de fédération, qui comprend l’échange de points de terminaison, de certificats de signature de jetons et d’autres métadonnées. Lorsqu’une demande est envoyée à Microsoft Entra ID, elle lit la configuration et redirige l’utilisateur vers les points de terminaison configurés. À ce stade, l’utilisateur interagit avec le service de fédération, qui émet une assertion SAML validée par Microsoft Entra ID.

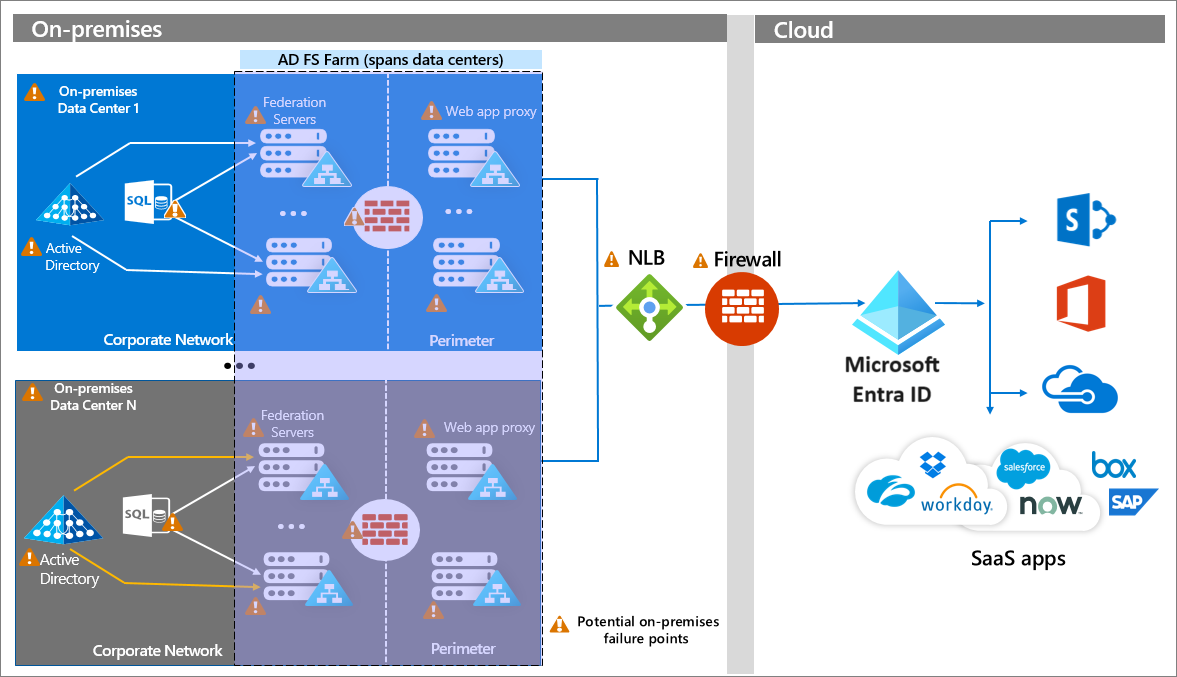

Le diagramme suivant illustre la topologie de services de fédération AD FS d’entreprise, déploiement qui comprend des serveurs de fédération et de proxy d’application web redondants sur plusieurs centres de données locaux. Cette configuration s’appuie sur des composants de l’infrastructure réseau de l’entreprise tels que le DNS, l’équilibrage de la charge réseau avec des capacités d’affinité géographique et des pare-feu. Tous les composants et connexions locaux sont susceptibles de tomber en panne. Pour plus d’informations, consultez la documentation sur la planification de la capacité AD FS.

Notes

La fédération présente le plus grand nombre de dépendances locales et, par conséquent, le plus grand nombre de points de défaillance potentiels. Bien que ce diagramme montre AD FS, d’autres fournisseurs d’identité locaux sont soumis à des considérations de conception similaires pour obtenir une haute disponibilité, une scalabilité et un basculement.

Comment implémenter la fédération ?

Si vous implémentez une stratégie d’authentification fédérée ou si vous souhaitez la rendre plus résiliente, consultez les ressources suivantes.

- Présentation de l’authentification fédérée

- Fonctionnement de la fédération

- Liste de compatibilité de la fédération Microsoft Entra

- Suivez la documentation sur la planification de la capacité AD FS

- Déploiement d’AD FS dans Azure IaaS

- Activer la PHS avec votre fédération

Étapes suivantes

Ressources de résilience pour les administrateurs et les architectes

- Renforcer la résilience grâce à la gestion des informations d’identification

- Renforcer la résilience grâce aux états des appareils

- Renforcer la résilience en utilisant Évaluation continue de l’accès (CAE)

- Renforcer la résilience de l’authentification des utilisateurs externes

- Renforcer la résilience de l’accès aux applications avec Proxy d’application