Didacticiel : Configurer F5 BIG-IP Easy Button pour l’authentification unique Kerberos

Découvrez comment sécuriser des applications basées sur Kerberos avec Microsoft Entra ID, grâce à BIG-IP Easy Button Guided Configuration 16.1 de F5.

L’intégration de BIG-IP à Microsoft Entra ID présente de nombreux avantages, notamment :

- Gouvernance améliorée : consultez Infrastructure Confiance Zéro pour permettre le travail à distance pour en savoir plus sur la pré-authentification Microsoft Entra.

- Appliquer des stratégies organisationnelles. Consultez Qu’est-ce que l’accès conditionnel ?.

- Authentification unique complète entre Microsoft Entra ID et les services publiés par BIG-IP

- Gérez les identités et l’accès à partir d’un seul plan de contrôle, le Centre d’administration Microsoft Entra.

Pour en savoir plus sur les avantages, consultez l’article sur Intégration de F5 BIG-IP et Microsoft Entra.

Description du scénario

Ce scénario est une application héritée classique qui utilise l’authentification Kerberos, également appelée Authentification Windows intégrée, pour contrôler l’accès au contenu protégé.

L’application étant héritée, elle n’a pas les protocoles modernes permettant la prise en charge d’une intégration directe à Microsoft Entra ID. Vous pouvez moderniser l’application, mais elle est coûteuse, nécessite une planification et présente un risque de temps d’arrêt potentiel. Au lieu de cela, un contrôleur de remise d’application (ADC) BIG-IP F5 comble le manque entre l’ancienne application et le plan de contrôle d’ID moderne, par le biais de la transition de protocole.

Un BIG-IP devant l’application permet de superposer le service avec la pré-authentification Microsoft Entra et l’authentification unique basée sur les en-têtes, améliorant ainsi la posture de sécurité de l’application.

Remarque

Les organisations peuvent bénéficier d’un accès à distance à ce type d’application avec Proxy d'application Microsoft Entra

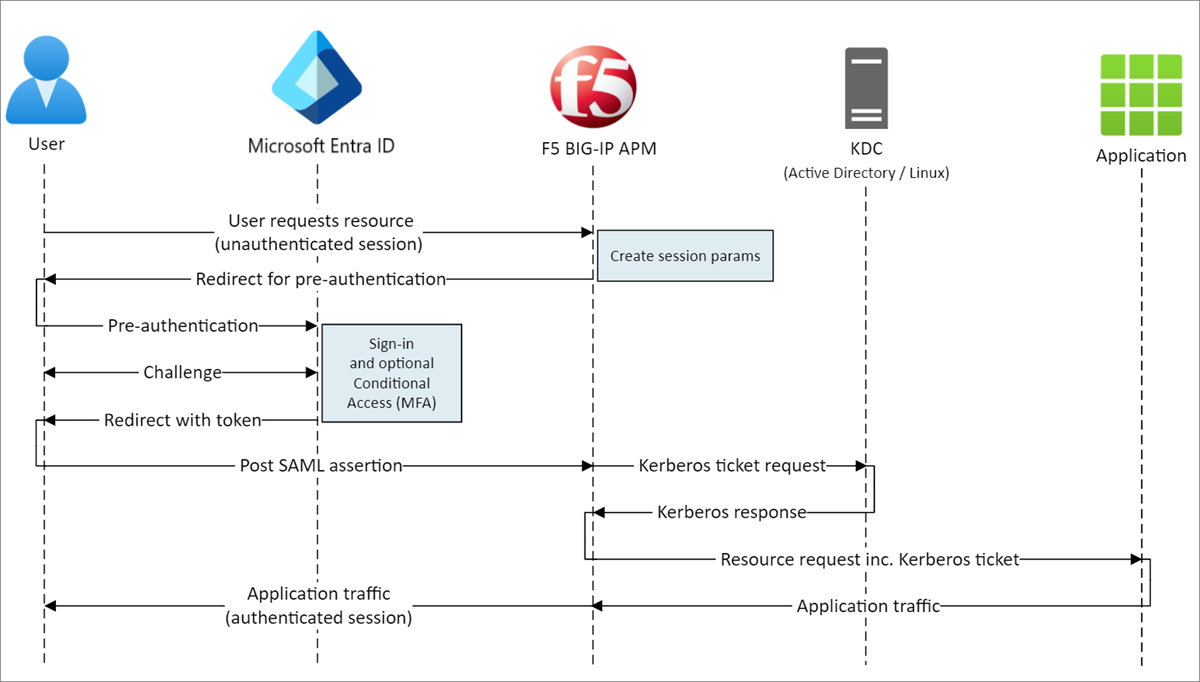

Architecture du scénario

La solution d’accès hybride sécurisé (SHA) pour ce scénario comprend les éléments suivants :

- Application : service publié BIG-IP assurant la protection par SHA Microsoft Entra. L’hôte de l’application est joint à un domaine et est donc intégré à Active Directory (AD).

- Microsoft Entra ID : fournisseur d'identité (IdP) Security Assertion Markup Language (SAML) qui vérifie les informations d'identification de l'utilisateur, l'accès conditionnel et l'authentification unique basée sur SAML sur le BIG-IP. Avec SSO, Microsoft Entra ID fournit à BIG-IP les attributs de session nécessaires.

- KDC : Rôle du Centre de distribution de clés (KDC) sur un contrôleur de domaine, émettant des tickets Kerberos

- BIG-IP : Proxy inverse et fournisseur de services SAML pour l’application, déléguant l’authentification à l’IdP SAML avant d’effectuer une authentification unique basée sur Kerberos auprès de l’application principale.

Le SHA pour ce scénario prend en charge les flux lancés par le fournisseur de services et le fournisseur d’identité. L’image suivante illustre le flux du fournisseur de services.

- L’utilisateur se connecte au point de terminaison d’application (BIG-IP)

- La stratégie d'accès BIG-IP APM redirige l'utilisateur vers Microsoft Entra ID (SAML IdP)

- Microsoft Entra ID pré-authentifie l’utilisateur et applique les stratégies d’accès conditionnel en vigueur

- L’utilisateur est redirigé vers BIG-IP (SAML SP) et SSO est exécuté à l’aide du jeton SAML émis

- BIG-IP demande un ticket Kerberos auprès du KDC

- BIG-IP envoie une demande à une application principale, ainsi qu’un ticket Kerberos pour l’authentification unique

- L’application autorise la demande et retourne une charge utile

Prérequis

Aucune expérience préalable de BIG-IP n’est nécessaire, mais vous aurez besoin des éléments suivants :

- Un compte gratuit Azure ou version ultérieure

- Un BIG-IP ou déploiement d’une BIG-IP Virtual Edition (VE) dans Azure

- L’une des licences F5 BIG-IP suivantes :

- F5 BIG-IP® Best bundle

- Licence autonome F5 BIG-IP APM

- Licence de composant additionnel F5 BIG-IP APM sur une instance de BIG-IP F5 BIG-IP® Local Traffic Manager™ (LTM)

- Licence d’essai gratuit BIG-IP de 90 jours

- Identités des utilisateurs synchronisées à partir d'un annuaire sur site vers Microsoft Entra ID, ou créées dans Microsoft Entra ID et renvoyées vers votre annuaire sur site

- L’un des rôles suivants : Administrateur d’application cloud ou Administrateur d’application.

- Un certificat web SSL pour les services de publication sur HTTPS, ou utilisez les certificats BIG-IP par défaut lors des tests

- Une application Kerberos, ou accédez à active-directory-wp.com pour apprendre à configurer l’authentification unique avec IIS sur Windows.

Méthodes de configuration BIG-IP

Ce tutoriel couvre la dernière version de Configuration guidée, la version 16.1 avec un modèle Easy Button. Avec Easy Button, les administrateurs n’ont pas besoin d’aller et venir entre Microsoft Entra ID et BIG-IP afin d’activer les services pour SHA. L’Assistant Configuration guidée d’APM et Microsoft Graph gèrent les déploiements et les stratégies. L’intégration entre BIG-IP APM et Microsoft Entra ID garantit que les applications prennent en charge la fédération des identités, l’authentification unique et l’accès conditionnel Microsoft Entra, ce qui réduit le travail d’administration.

Remarque

Remplacez les exemples de chaînes ou de valeurs de cet article par ceux de votre environnement.

Inscrire Easy Button

Conseil

Les étapes décrites dans cet article peuvent varier légèrement en fonction du portail de départ.

Avant qu’un client ou un service puisse accéder à Microsoft Graph, il doit être approuvé par la plateforme d’identité Microsoft. Cette action crée une inscription d’application cliente pour autoriser l’accès d’Easy Button à Graph. Grâce à ces autorisations, BIG-IP envoie les configurations pour établir une relation d’approbation entre une instance SAML SP pour une application publiée et Microsoft Entra ID en tant que fournisseur d'identité SAML.

Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

Accédez à Identité> Applications> Inscriptions d’applications > Nouvelle inscription.

Entrez un nom d’affichage pour votre application. Par exemple, F5 BIG-IP Easy Button.

Spécifiez qui peut utiliser l’application >Comptes dans cet annuaire organisationnel uniquement.

Sélectionnez Inscription.

Accédez à Autorisations des API et accordez les autorisations d’application Microsoft Graph suivantes :

- Application.Read.All

- Application.ReadWrite.All

- Application.ReadWrite.OwnedBy

- Directory.Read.All

- Group.Read.All

- IdentityRiskyUser.Read.All

- Policy.Read.All

- Policy.ReadWrite.ApplicationConfiguration

- Policy.ReadWrite.ConditionalAccess

- User.Read.All

Accorder le consentement administrateur pour votre organisation.

Dans Certificats et secrets, générez une nouvelle clé secrète client. Notez ce secret.

Depuis Vue d’ensemble, notez l’ID client et l’ID d’abonné.

Configurer Easy Button

Démarrez la Configuration guidée de l’APM pour lancer le modèle Easy Button.

Accédez à Accès, Configuration guidée, puis Intégration Microsoft et sélectionnez Application Microsoft Entra.

Passez en revue les étapes de configuration et sélectionnez Suivant

Pour publier votre application, effectuez les étapes suivantes.

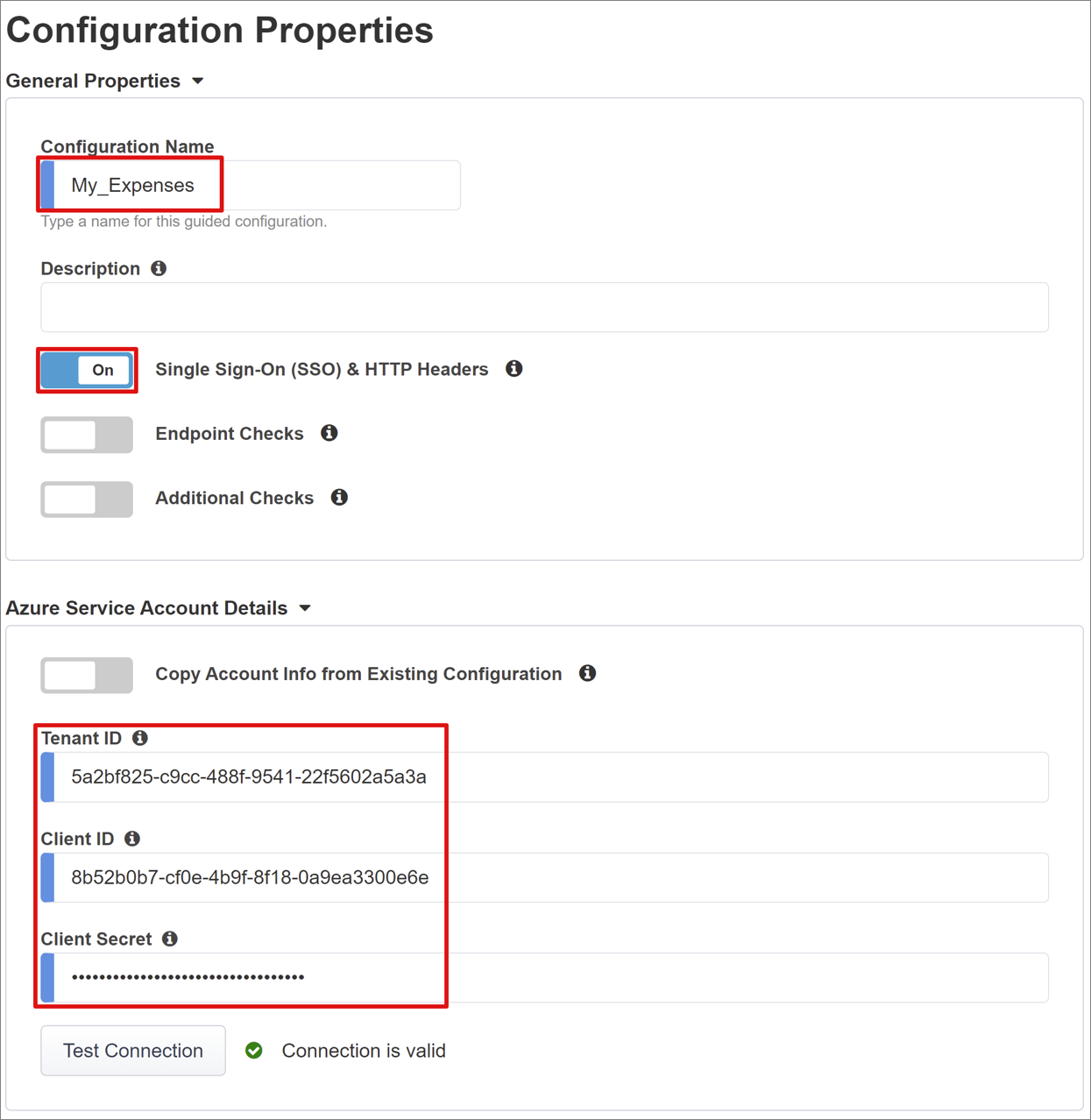

Configuration Properties

L’onglet Propriétés de la configuration crée une configuration d’application BIG-IP et un objet d’authentification unique. La section Détails du compte de service Azure peut correspondre au client que vous avez inscrit dans votre locataire Microsoft Entra précédemment en tant qu’application. Ces paramètres permettent au client OAuth de BIG-IP d’inscrire SAML SP dans votre locataire, avec les propriétés d’authentification unique que vous auriez configurées manuellement. Easy Button effectue cette action pour chaque service BIG-IP publié et activé pour SHA.

Certains paramètres sont globaux qui peuvent être réutilisés pour publier d’autres applications, ce qui réduit le temps et l’effort de déploiement.

Fournissez un nom de configuration unique.

Activez Authentification unique (SSO) et en-têtes HTTP.

Entrez l’ID de locataire, l’ID de client et la clé secrète client que vous avez notés lors de l’inscription du client de bouton facile dans votre locataire.

Vérifiez que BIG-IP se connecte à votre locataire.

Sélectionnez Suivant.

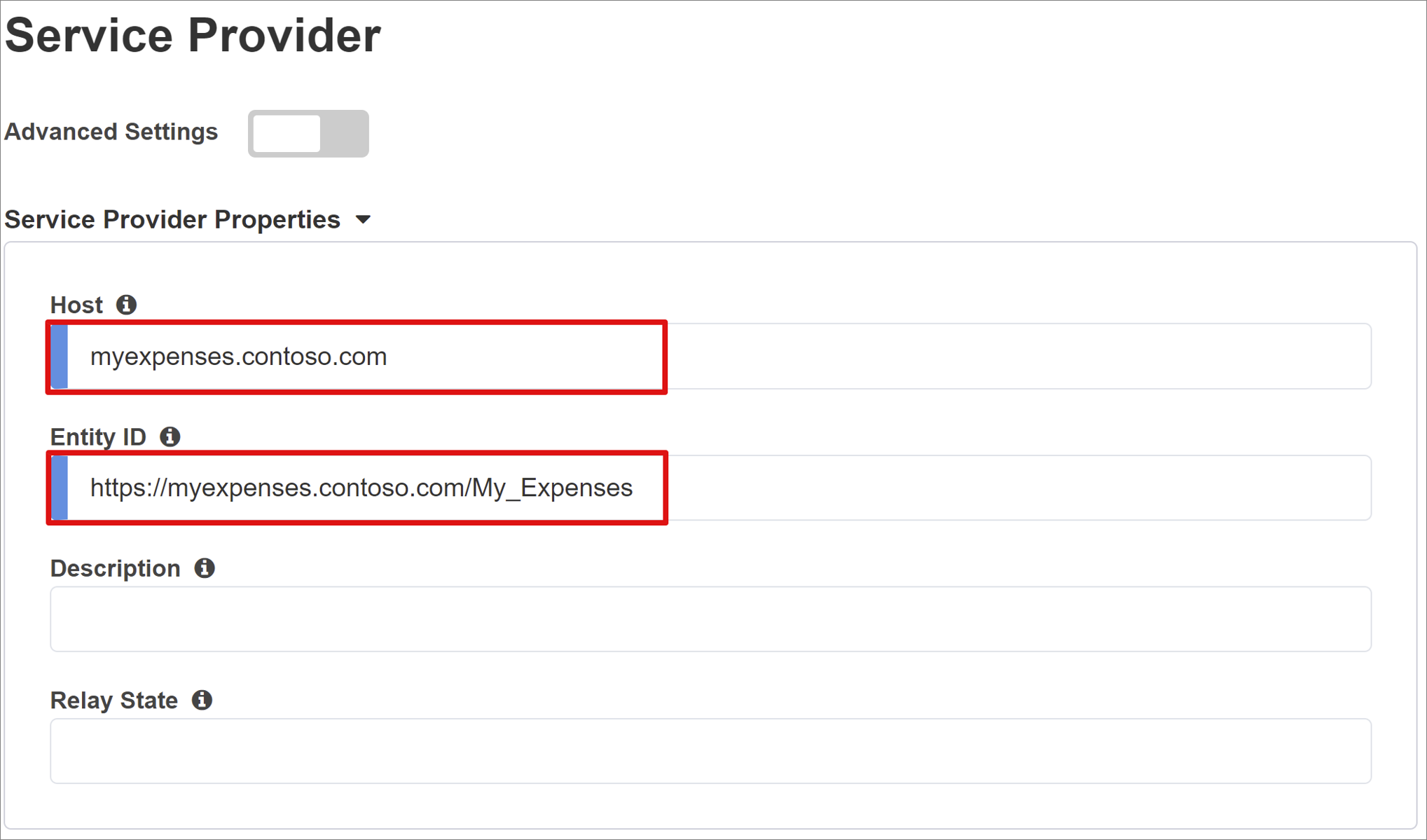

Fournisseur de services

Les paramètres Fournisseur de services sont les propriétés de l’instance SAML SP de l’application protégée via SHA.

Pour Hôte, entrez le nom de domaine complet (FQDN) public de l’application en cours de sécurisation.

Pour Entity ID, entrez l’identifiant utilisé par Microsoft Entra ID pour identifier le SP SAML demandant un jeton.

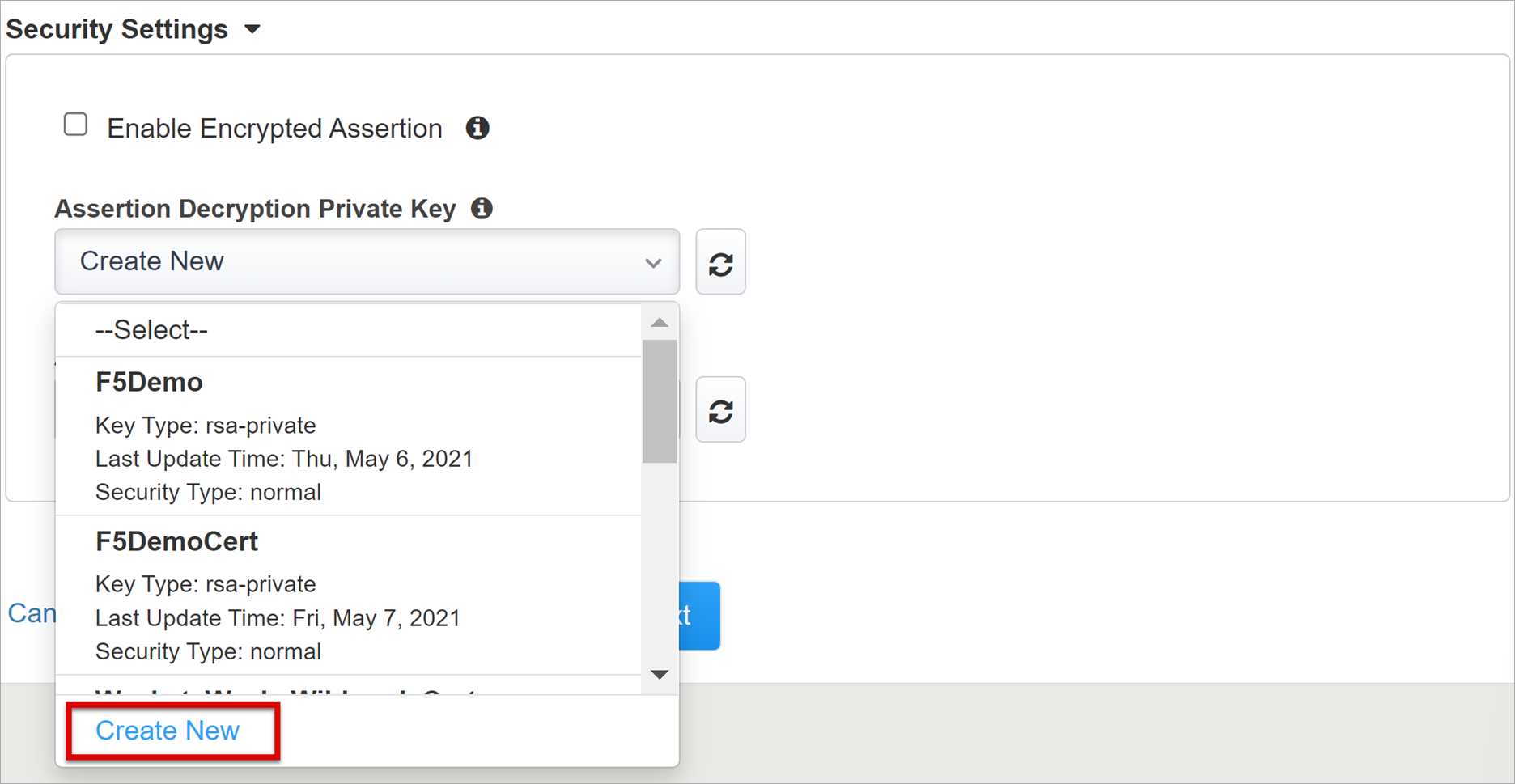

Les Paramètres de sécurité facultatifs indiquent si Microsoft Entra ID doit chiffrer les assertions SAML émises. Le chiffrement des assertions entre Microsoft Entra ID et BIG-IP APM offre une meilleure garantie que les jetons du contenu ne peuvent pas être interceptés, et que ni les données personnelles ni les données professionnelles ne peuvent pas être compromises.

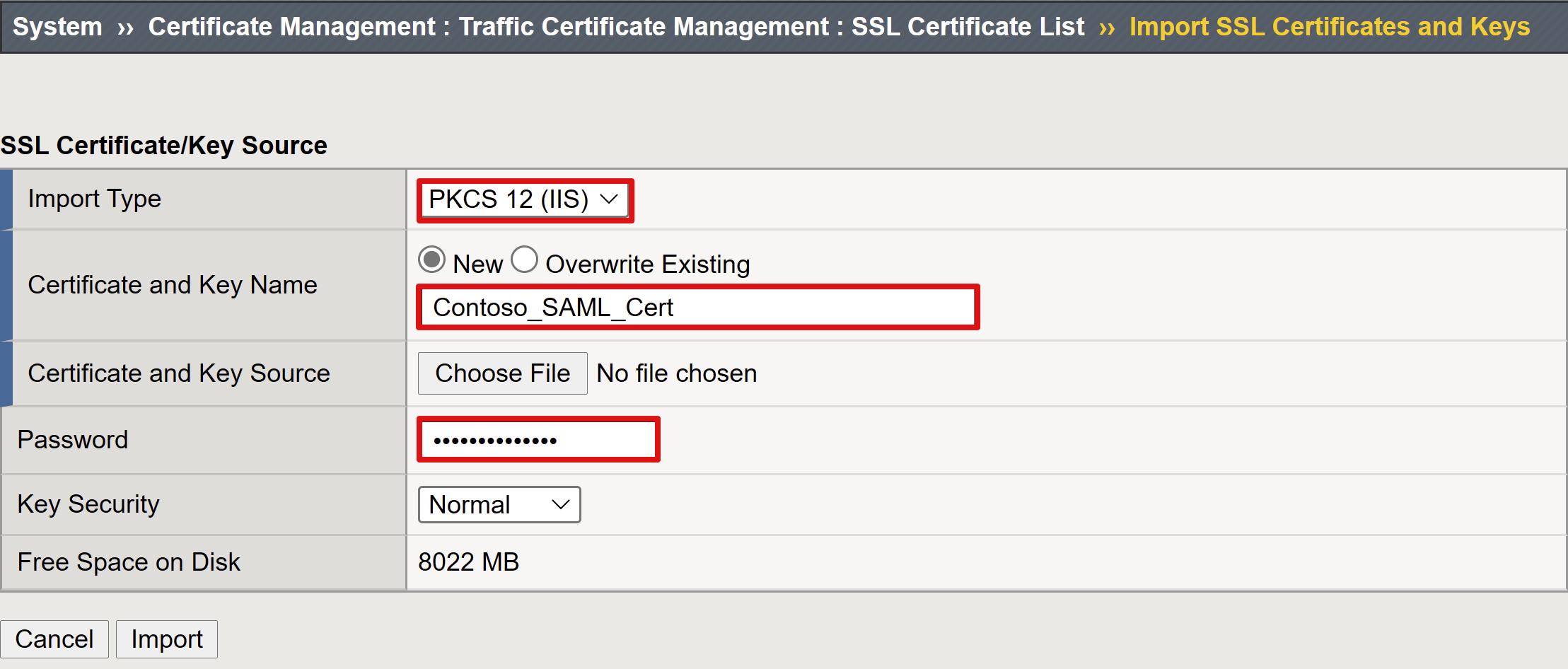

- Dans la liste Clé privée de déchiffrement d’assertion, sélectionnez Créer un nouveau.

- Sélectionnez OK. La boîte de dialogue Importer un certificat SSL et des clés s’affiche.

- Sélectionnez PKCS 12 (IIS) pour importer votre certificat et votre clé privée.

- Une fois l’approvisionnement effectué, fermez l’onglet du navigateur pour revenir à l’onglet principal.

- Cochez Enable Encrypted Assertion.

- Si vous avez activé le chiffrement, sélectionnez votre certificat dans la liste Clé privée de déchiffrement d’assertion. Cette clé privée correspond au certificat qu’utilise BIG-IP APM pour déchiffrer les assertions Microsoft Entra.

- Si vous avez activé le chiffrement, sélectionnez votre certificat dans la liste Certificat de déchiffrement d’assertion. BIG-IP charge ce certificat dans Microsoft Entra ID pour chiffrer les assertions SAML émises.

Microsoft Entra ID

Cette section définit les propriétés pour configurer manuellement une nouvelle application SAML BIG-IP dans votre locataire Microsoft Entra. Easy Button fournit des modèles d’applications pour Oracle PeopleSoft, Oracle E-business Suite, Oracle JD Edwards, SAP ERP et un modèle SHA générique pour toute autre application.

Pour ce scénario, sélectionnez Intégration de F5 BIG-IP APM et Microsoft Entra ID> Ajouter.

Configuration d’Azure

Entrez un Nom d’affichage de l’application que crée BIG-IP dans votre abonné Microsoft Entra et l’icône dans le portail Mes applications.

Laissez Sign On URL (optional) [URL de connexion (facultatif)] vide pour activer l’authentification lancée par le fournisseur d’identité.

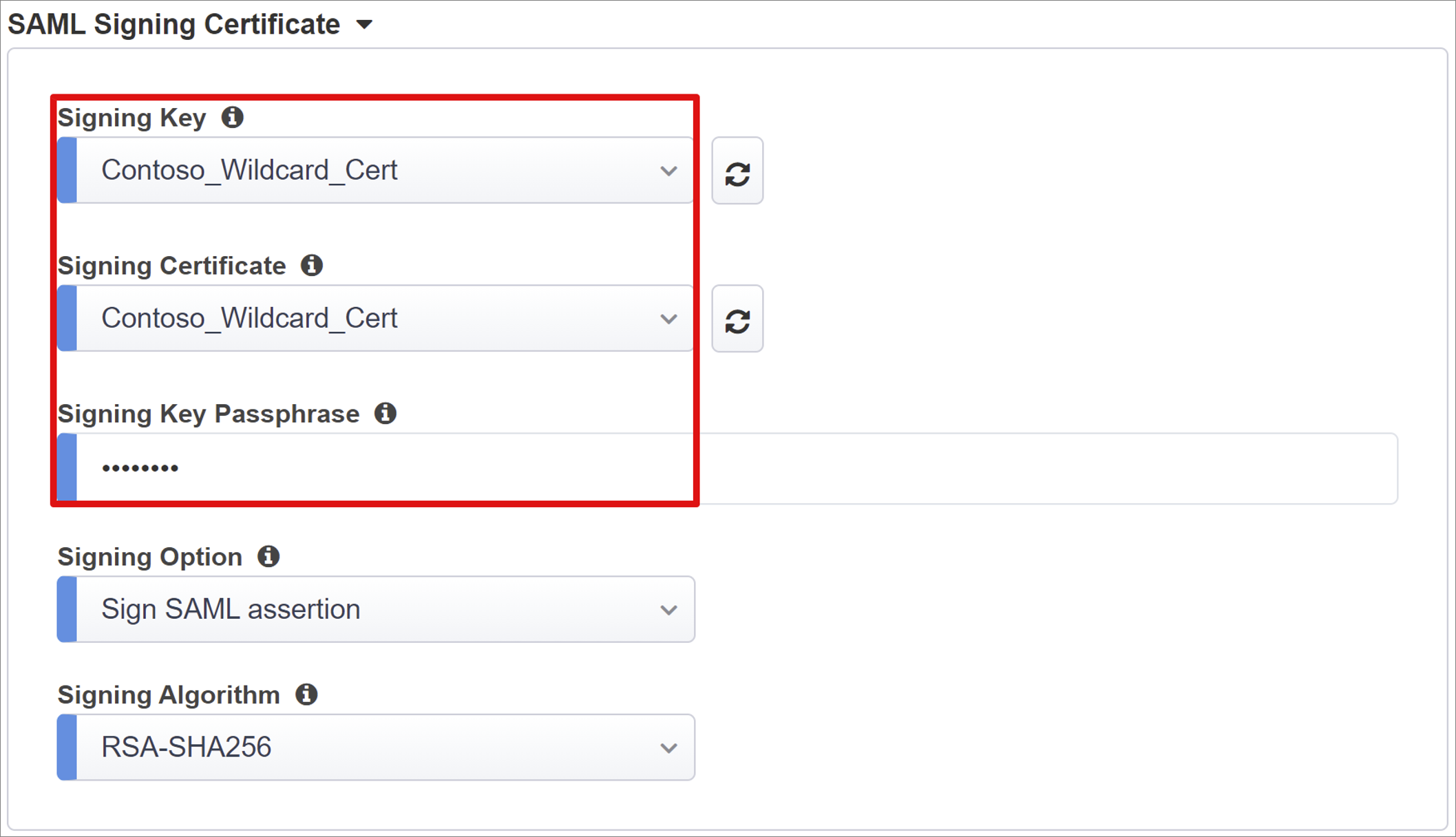

Sélectionnez l’icône d’actualisation à côté de Clé de signature et Certificat de signature pour localiser le certificat que vous avez importé.

Dans La phrase secrète de la cléde signature, entrez le mot de passe du certificat.

Activez Option de signature (facultatif) pour vous assurer que BIG-IP accepte les jetons et les revendications signés par Microsoft Entra ID.

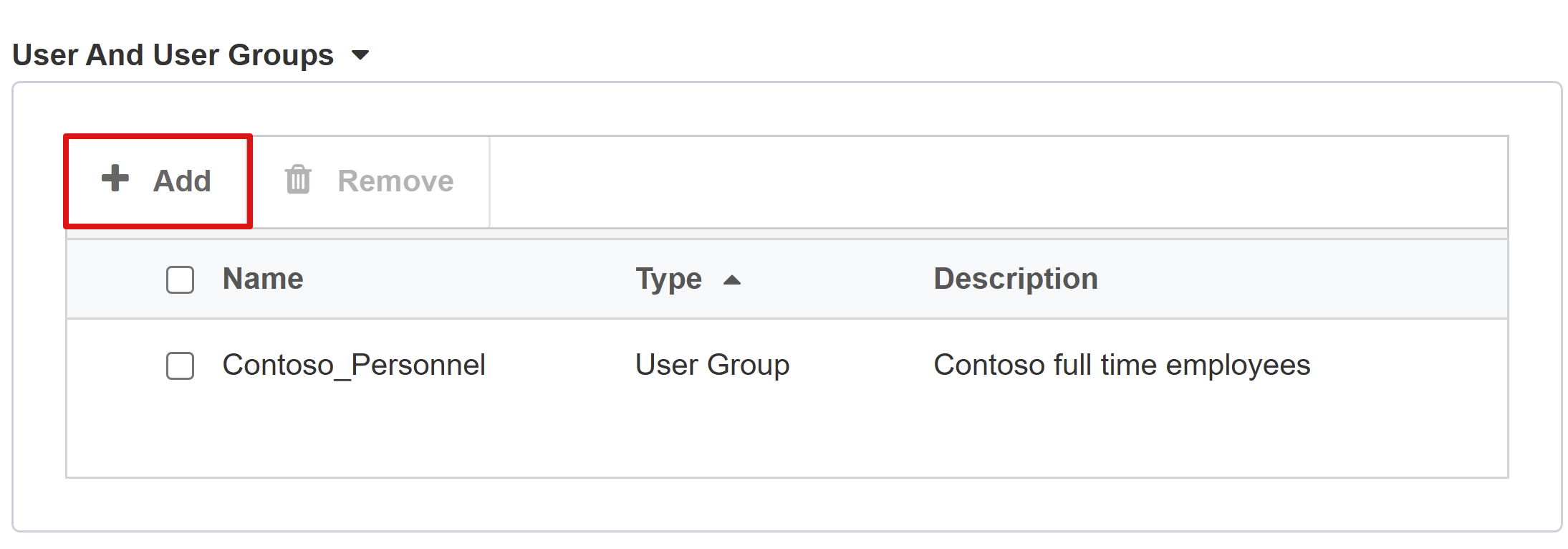

Les utilisateurs et groupes d’utilisateurs sont interrogés de manière dynamique à partir de votre locataire Microsoft Entra et autoriser l’accès à l’application. Ajoutez un utilisateur ou un groupe pour les tests ; sinon, tous les accès sont refusés.

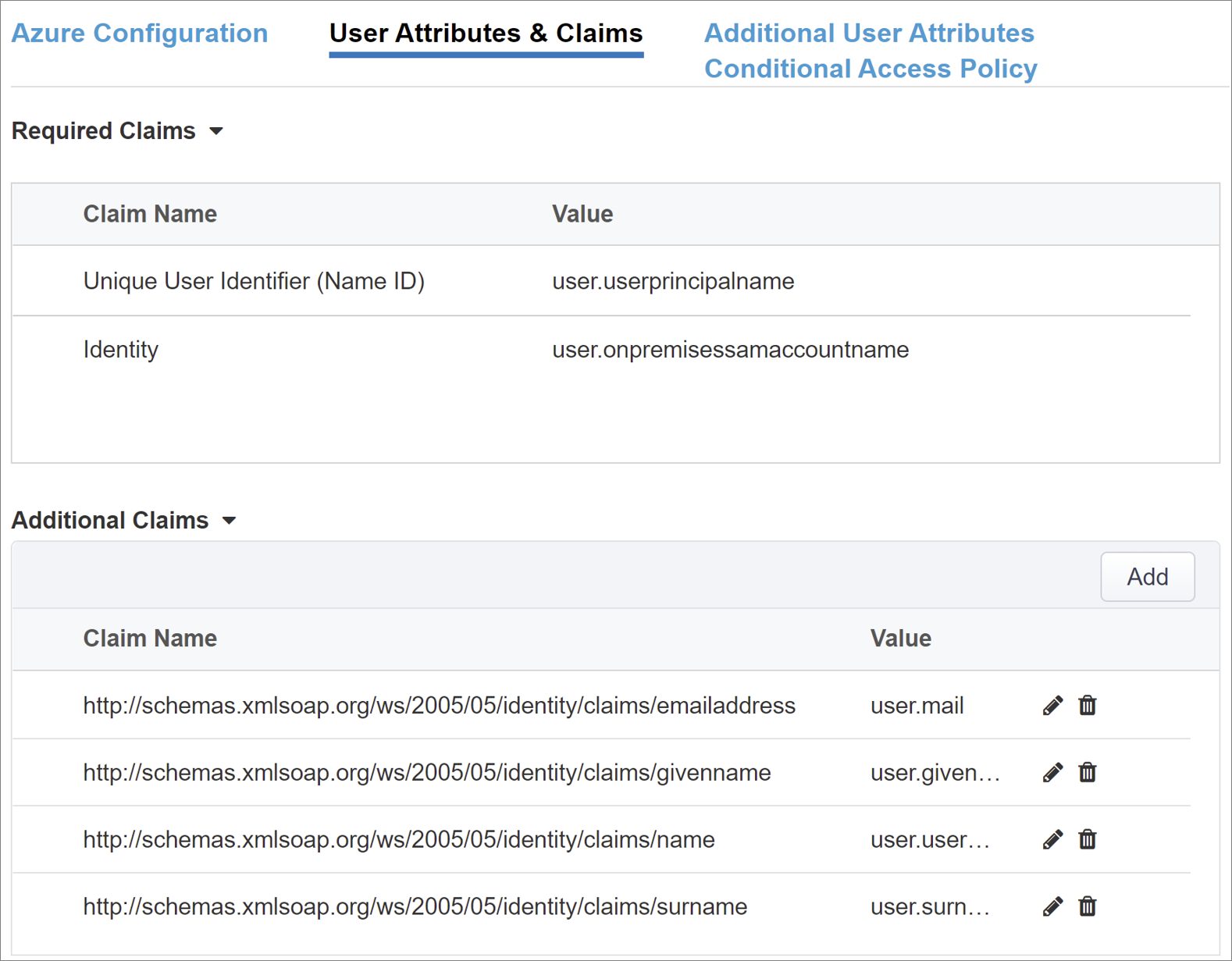

Attributs utilisateur et revendications

Lorsqu’un utilisateur s’authentifie auprès de Microsoft Entra ID, celui-ci émet un jeton SAML avec un ensemble par défaut de revendications et d’attributs qui identifient l’utilisateur. L’onglet Attributs utilisateur et revendications montre les revendications par défaut à émettre pour la nouvelle application. Utilisez-le pour configurer d’autres revendications.

L’infrastructure est basée sur un suffixe de domaine .com utilisé en interne et en externe. Aucun autre attribut n’est nécessaire pour réaliser une implémentation fonctionnelle de l’authentification unique de la délégation Kerberos contrainte (KCD). Consultez le didacticiel avancé pour plusieurs domaines ou des utilisateurs qui se connectent en utilisant un autre suffixe.

Attributs utilisateur supplémentaires

L’onglet Autres attributs utilisateur prend en charge un large éventail de systèmes distribués nécessitant des attributs stockés dans d’autres répertoires, pour l’augmentation de la session. Les attributs récupérés auprès d’une source LDAP (Lightweight Directory Access Protocol) peuvent être injectés sous forme d’en-têtes SSO pour faciliter le contrôle de l’accès en fonction de rôles, des ID de partenaire, etc.

Remarque

Cette fonctionnalité n’a pas de corrélation avec Microsoft Entra ID, mais constitue une autre source d’attributs.

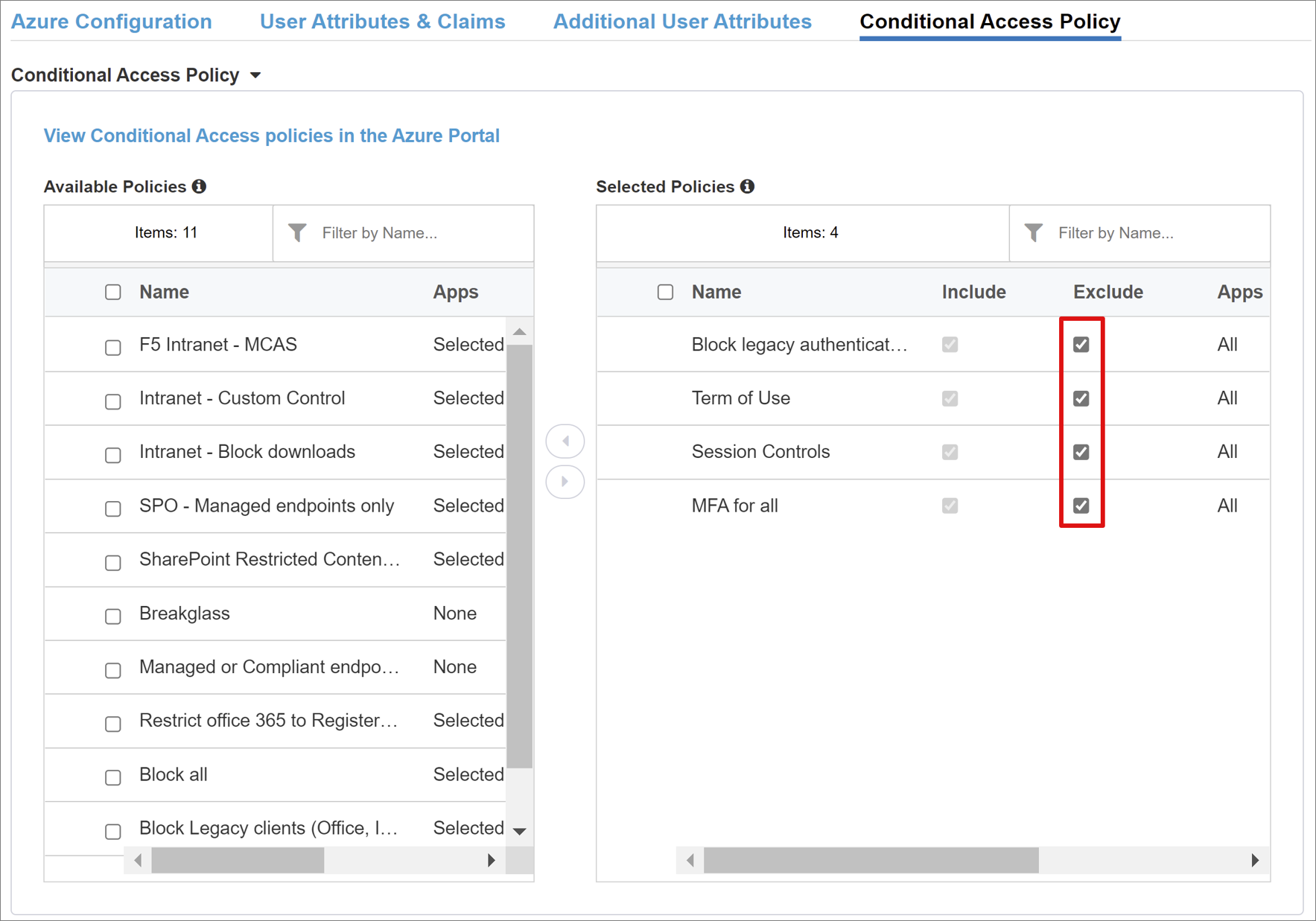

Stratégie d’accès conditionnel

Les stratégies d’accès conditionnel sont appliquées après la pré-authentification Microsoft Entra pour contrôler l’accès en fonction de l’appareil, de l’application, de l’emplacement et des signaux de risque.

L’affichage Stratégies disponibles répertorie des stratégies d’accès conditionnel sans actions basées sur l’utilisateur.

L’affichage Stratégies sélectionnées affiche toutes les stratégies qui ciblent les applications cloud. Vous ne pouvez pas désélectionner les stratégies ou les déplacer vers la liste Stratégies disponibles, car elles sont appliquées au niveau du locataire.

Pour sélectionner une stratégie à appliquer à l’application en cours de publication :

- Dans la liste Stratégies disponibles , sélectionnez une stratégie.

- Sélectionnez la flèche vers la droite et déplacez-la vers la liste des stratégies sélectionnées.

Les stratégies sélectionnées doivent avoir l’option Inclure ou Exclure cochée. Si les deux options sont cochées, la stratégie sélectionnée n’est pas appliquée.

Notes

La liste des stratégies s’affiche une fois, après avoir basculé vers cet onglet. Vous pouvez utiliser le bouton Actualiser pour forcer manuellement l’Assistant à interroger votre locataire, mais ce bouton apparaît après le déploiement de l’application.

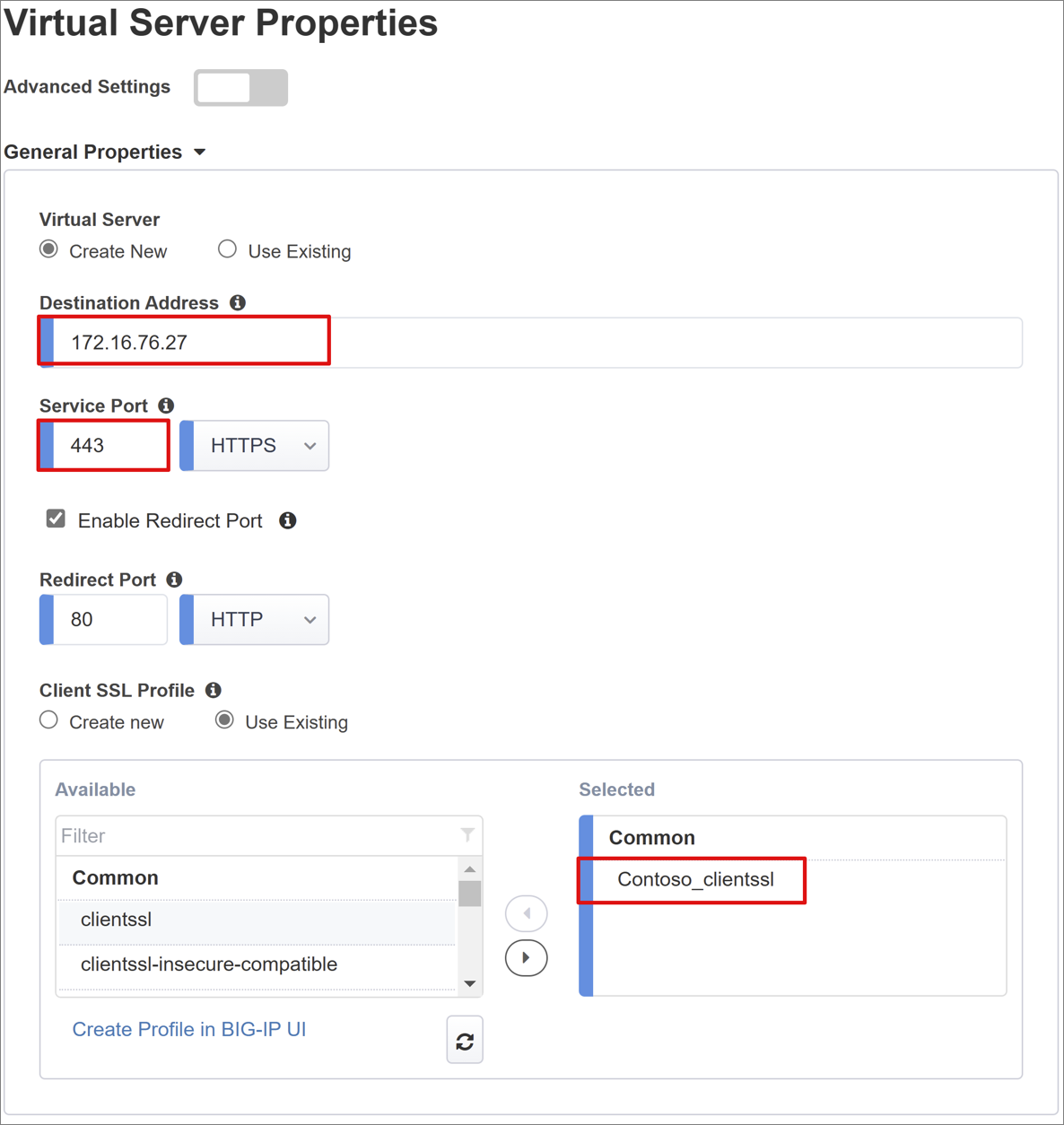

Propriétés du serveur virtuel

Un serveur virtuel est un objet du plan de données BIG-IP représenté par une adresse IP virtuelle à l’écoute des demandes des clients vers l’application. Le trafic reçu est traité et évalué par rapport au profil APM associé au serveur virtuel. Le trafic est dirigé conformément à la stratégie.

Entrez une adresse de destination, n’importe quelle adresse IPv4/IPv6 disponible que BIG-IP peut utiliser pour recevoir le trafic client. Il existe un enregistrement correspondant dans DNS, ce qui permet aux clients de résoudre l’URL externe de votre application BIG-IP publiée sur cette adresse IP, au lieu de l’application. L’utilisation du DNS localhost d’un PC de test est acceptable pour des tests.

Pour Service Port, saisissez 443 et HTTPS.

Cochez Activer le port de redirection, puis entrez Port de redirection, qui redirige le trafic client HTTP entrant vers HTTPS.

Le profil SSL du client permet d’activer le serveur virtuel pour HTTPS : les connexions clientes sont donc chiffrées sur TLS (Transport Layer Security). Sélectionnez le profil SSL client que vous avez créé comme prérequis ou laissez la valeur par défaut si vous effectuez des tests.

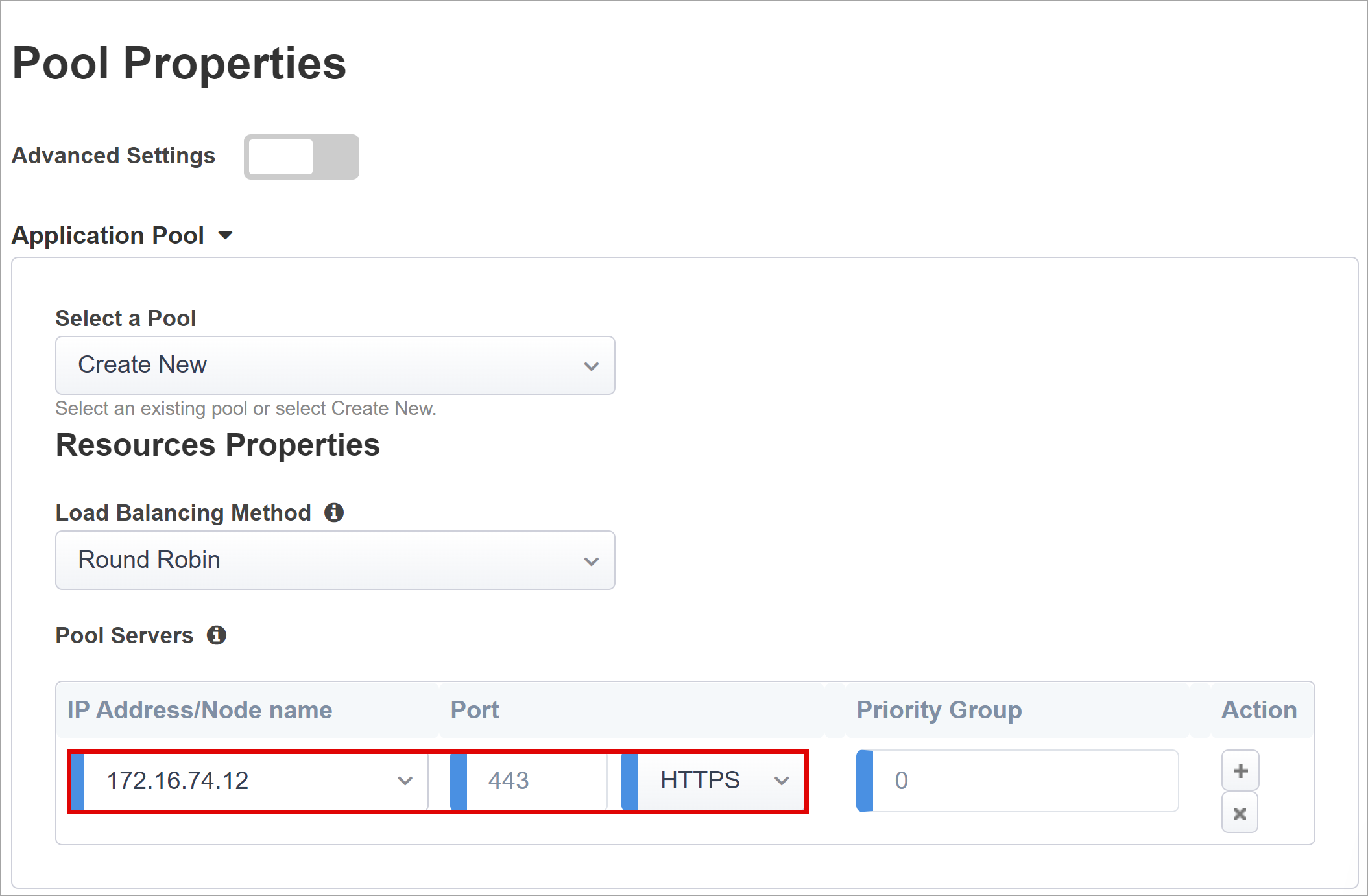

Propriétés du pool

L’onglet Pool d'applications montre les services derrière BIG-IP représentés sous la forme d’un pool avec des serveurs d’application.

Pour Sélectionner un pool, créez-en un ou sélectionnez-en un.

Choisissez Méthode d’équilibrage de charge, telle que Round Robin.

Pour Serveurs du pool, sélectionnez un nœud serveur ou spécifiez une adresse IP et un port pour le nœud principal hébergeant l’application basée sur un en-tête.

L’application back-end s’exécute sur le port HTTP 80. Vous pouvez le changer pour le port 443 si votre application fonctionne sur le protocole HTTPS.

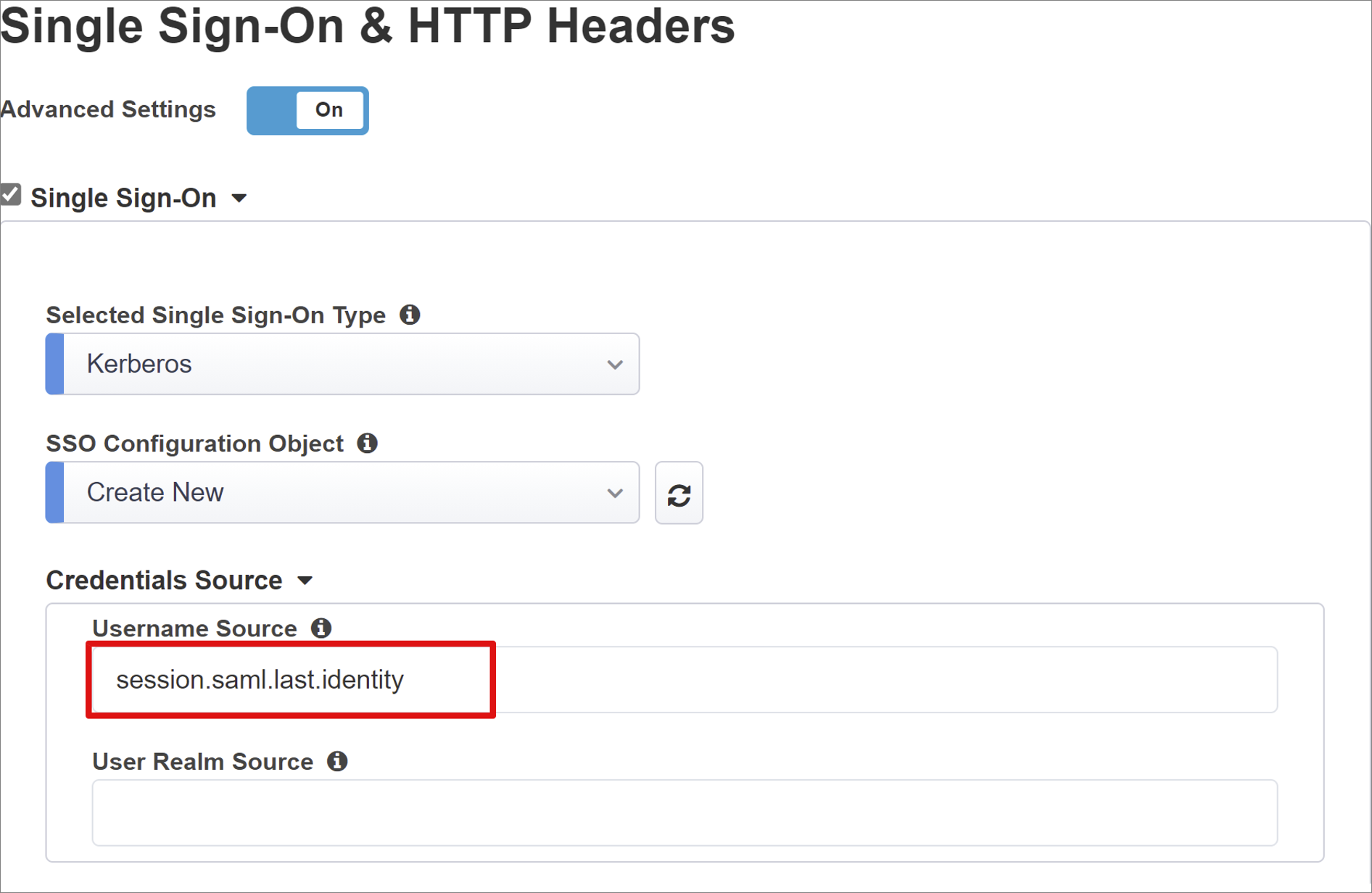

Authentification unique et en-têtes HTTP

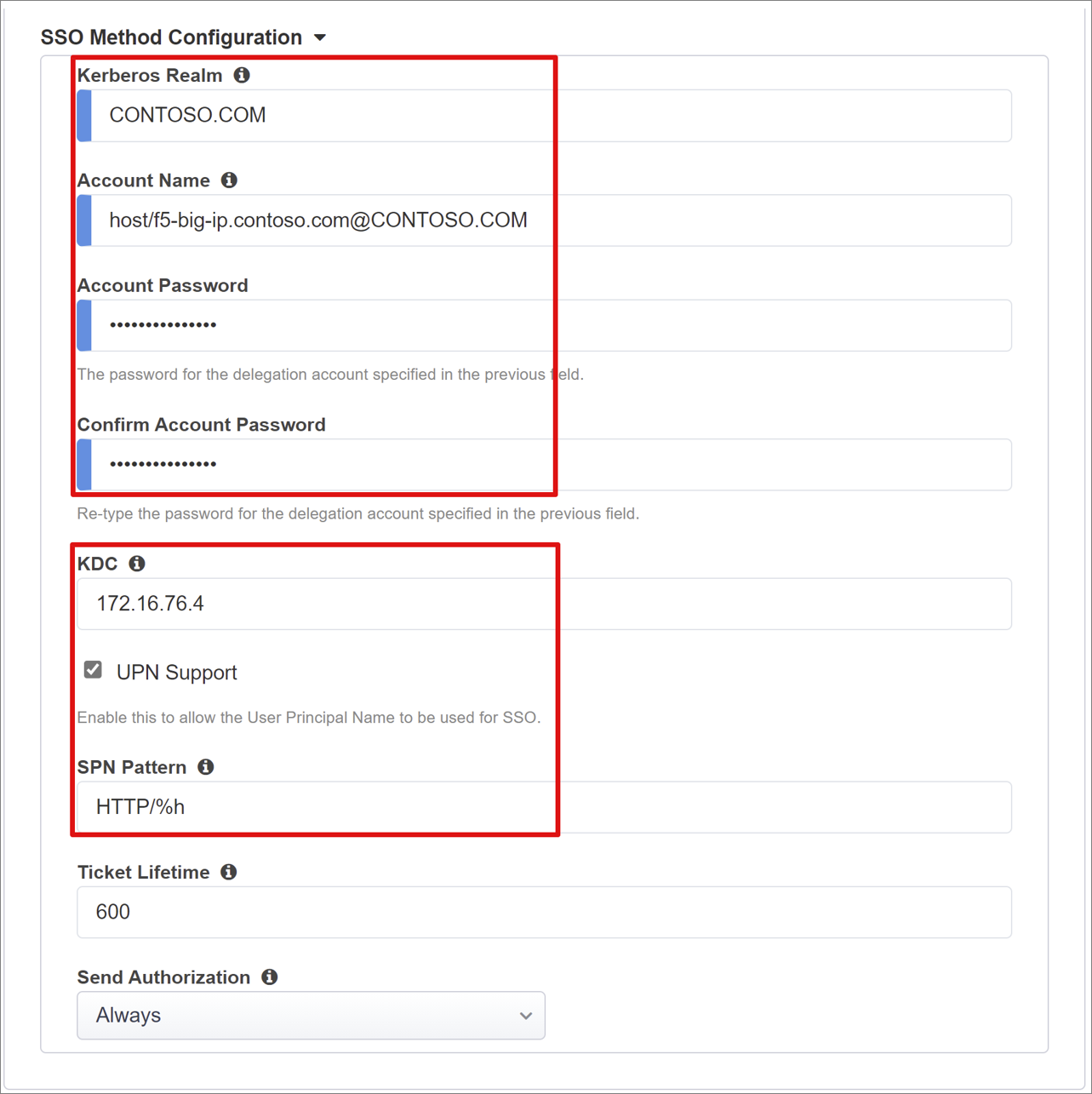

L’activation de l’authentification unique permet aux utilisateurs d’accéder aux services publiés BIG-IP sans avoir à entrer leurs informations d’identification. L’Assistant Easy Buttonprend en charge Kerberos, OAuth Bearer et les en-têtes d’autorisation HTTP pour l’authentification unique. Pour obtenir ces instructions, utilisez le compte de délégation Kerberos que vous avez créé.

Activez Kerberos et Show Advanced Setting (Afficher les paramètres avancés) pour entrer les éléments suivants :

Source du nom d’utilisateur : le nom d’utilisateur par défaut à mettre en cache pour l’authentification unique. Vous pouvez fournir une variable de session comme source de l’identifiant utilisateur, mais session.saml.last.identity fonctionne mieux, car elle contient la revendication Microsoft Entra contenant l’identifiant utilisateur connecté.

User Realm Source (Source du domaine de l’utilisateur) : Obligatoire si le domaine de l’utilisateur est différent du domaine Kerberos de BIG-IP. Dans ce cas, la variable de session APM contient le domaine de l’utilisateur connecté. Par exemple, session.saml.last.attr.name.domain.

KDC : Adresse IP d’un contrôleur de domaine, ou nom de domaine complet si DNS est configuré et efficient

Prise en charge de l’UPN : Activez cette option pour que l’APM utilise le nom d’utilisateur principal (UPN) pour la gestion des tickets Kerberos

Modèle SPN : Utilisez HTTP/%h pour informer l’APM qu’il faut utiliser l’en-tête d’hôte de la demande du client et construire le nom de principal du service (SPN) pour lequel il demande un jeton Kerberos

Send Authorization (Envoyer une autorisation) : Désactivez pour les applications qui négocient l’authentification, au lieu de recevoir le jeton Kerberos dans la première requête. Par exemple, Tomcat.

Gestion des sessions

Les paramètres de gestion d’une session BIG-IP définissent les conditions dans lesquelles les sessions utilisateur s’arrêtent ou se poursuivent, les limites des utilisateurs et des adresses IP, ainsi que les informations utilisateur correspondantes. Reportez-vous à l’article AskF5 K18390492 : Sécurité | Guide des opérations APM BIG-IP pour plus d’informations sur les paramètres.

La fonctionnalité SLO (Single Log Out) n’est pas couverte ; elle garantit que les sessions entre le fournisseur d’identité, BIG-IP et l’agent utilisateur se terminent quand les utilisateurs se déconnectent. Quand Easy Button instancie une application SAML dans votre locataire Microsoft Entra, il remplit l’URL de déconnexion avec le point de terminaison SLO APM. Un déconnexion initiée par le fournisseur d’identité à partir du portail Mes applications Microsoft Entra mettent également fin à la session entre BIG-IP et le client.

Les métadonnées de fédération SAML de l’application publiée sont importées à partir de votre abonné, fournissant à l’APM le point de terminaison de déconnexion SAML pour Microsoft Entra ID. Cette action garantit qu’une déconnexion initiée par le fournisseur de services met fin à la session entre un client et Microsoft Entra ID. L’APM doit savoir quand un utilisateur se déconnecte de l’application.

Si le portail webtop BIG-IP accède aux applications publiées, une déconnexion est traitée par l’APM pour appeler le point de terminaison de déconnexion Microsoft Entra. Si le portail webtop BIG-IP n’est pas utilisé, l’utilisateur ne peut pas demander à APM de se déconnecter. Même si l’utilisateur se déconnecte de l’application proprement dite, BIG-IP n’en est pas conscient. Par conséquent, tenez compte de la déconnexion initiée par le fournisseur de services pour garantir que les sessions se terminent en toute sécurité. Vous pouvez ajouter une fonction SLO au bouton Se déconnecter de votre application, afin qu’il redirige votre client vers Microsoft Entra SAML ou le point de terminaison de déconnexion BIG-IP.

L’URL du point de terminaison de déconnexion SAML de votre locataire se trouve dans Inscriptions d’applications > Points de terminaison.

Si vous ne pouvez pas modifier l’application, pensez à ce que le BIG-IP écoute l’appel de déconnexion de l’application, et à la détection de la demande, elle déclenche SLO. Pour en savoir plus sur les iRules BIG-IP, reportez-vous aux instructions d’Oracle PeopleSoft SLO. Pour plus d’informations sur l’utilisation des iRules BIG-IP, consultez :

- K42052145 : Configuration de l’arrêt automatique de session (déconnexion) en fonction d’un nom de fichier référencé par un URI

- K12056 : Vue d’ensemble de l’option Inclure l’URI de déconnexion.

Récapitulatif

Cette section présente la répartition de vos configurations.

Sélectionnez Déployer pour valider les paramètres, puis vérifiez que l’application existe dans la liste des applications d’entreprise de vos abonnés.

Configurations KCD d'Active Directory

Pour que BIG-IP APM effectue l’authentification unique sur l’application back-end pour le compte des utilisateurs, configurez KCD dans le domaine Active Directory (AD) cible. La délégation de l’authentification requiert que vous approvisionniez BIG-IP APM avec un compte de service de domaine.

Sautez cette section si votre compte de service APM et la délégation sont configurés. Sinon, connectez-vous à un contrôleur de domaine avec un compte d’administrateur.

Dans ce scénario, l’application est hébergée sur le serveur APP-VM-01 et s’exécute dans le contexte d’un compte de service nommé web_svc_account, et non dans l’identité de l’ordinateur. Le compte de service de délégation affecté à APM est F5-BIG-IP.

Créer un compte de délégation APM BIG-IP

BIG-IP ne prend pas en charge les comptes de service administrés de groupe (gMSA) ; créez donc un compte d’utilisateur standard à utiliser comme compte de service APM.

Entrez la commande PowerShell suivante. Remplacez les valeurs userPrincipalName et SamAccountName par celles de votre environnement. Pour une sécurité optimisée, utilisez un SPN dédié qui correspond à l’en-tête d’hôte de l’application.

New-ADUser -Name "F5 BIG-IP Delegation Account" UserPrincipalName $HOST_SPN SamAccountName "f5-big-ip" -PasswordNeverExpires $true Enabled $true -AccountPassword (Read-Host -AsSecureString "Account Password")HOST_SPN = host/f5-big-ip.contoso.com@contoso.com

Notes

Lorsque l’hôte est utilisé, toute application s’exécutant sur l’hôte délègue le compte tandis que lorsque HTTPS est utilisé, il autorise uniquement les opérations liées au protocole HTTP.

Créez un nom de principal du service (SPN) pour le compte de service APM à utiliser pendant la délégation sur le compte de service de l’application web :

Set-AdUser -Identity f5-big-ip -ServicePrincipalNames @{ Add="host/f5-big-ip.contoso.com" }Notes

Il est obligatoire d’inclure la partie host/ au format UserPrincipleName (host/name.domain@domain) ou ServicePrincipleName (host/name.domain).

Avant de spécifier le SPN cible, affichez sa configuration SPN. Assurez-vous que le SPN s’affiche sur le compte de service APM. Le compte de service APM délègue l’application web :

Vérifiez que votre application web s’exécute dans le contexte de l’ordinateur ou dans un compte de service dédié.

Pour le contexte Computer, utilisez la commande suivante pour interroger l’objet de compte dans Active Directory afin de voir ses SPN définis. Remplacez < name_of_account > par le compte de votre environnement.

Get-ADComputer -identity <name_of_account> -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNamesPar exemple : Get-ADUser -identity f5-big-ip -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNames

Pour le compte de service dédié, utilisez la commande suivante pour interroger l’objet de compte dans Active Directory afin de voir ses SPN définis. Remplacez < name_of_account > par le compte de votre environnement.

Get-ADUser -identity <name_of_account> -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNamesPar exemple :

Get-ADComputer -identity f5-big-ip -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNames

Ou, si l’application s’est exécutée dans le contexte de l’ordinateur, ajoutez le SPN à l’objet du compte de l’ordinateur dans Active Directory :

Set-ADComputer -Identity APP-VM-01 -ServicePrincipalNames @{ Add="http/myexpenses.contoso.com" }

Une fois les SPN définis, établissez la confiance pour le compte de service APM délégué à ce service. La configuration varie en fonction de la topologie de votre instance BIG-IP et de votre serveur d’applications.

Configurer BIG-IP et une application cible dans le même domaine

Définissez la confiance pour le compte de service APM afin de déléguer l’authentification :

Get-ADUser -Identity f5-big-ip | Set-ADAccountControl -TrustedToAuthForDelegation $trueLe compte de service APM doit savoir à quel SPN cible il est autorisé à déléguer. Définissez le SPN cible sur le compte de service exécutant votre application web :

Set-ADUser -Identity f5-big-ip -Add @{ 'msDS-AllowedToDelegateTo'=@('HTTP/myexpenses.contoso.com') }Notes

Vous pouvez effectuer ces tâches avec le composant logiciel enfichable Microsoft Management Console (MMC) Utilisateurs et ordinateurs Active Directory sur un contrôleur de domaine.

BIG-IP et application dans différents domaines

Dans la version Windows Server 2012 et ultérieure, le KCD inter-domaines utilise la délégation contrainte Resource-Based (RBCD). Les contraintes pour un service sont transférées de l’administrateur de domaine à l’administrateur de service. Cette délégation permet à l’administrateur du service principal d’autoriser ou de refuser l’authentification unique. Cela crée une approche différente au niveau de la délégation de configuration, ce qui est possible lorsque vous utilisez PowerShell ou l’éditeur d’interfaces de service Active Directory (Édition ADSI).

Vous pouvez utiliser la propriété PrincipalsAllowedToDelegateToAccount du compte de service d’applications (ordinateur ou compte de service dédié) pour accorder la délégation à partir de BIG-IP. Pour ce scénario, utilisez la commande PowerShell suivante sur un contrôleur de domaine (Windows Server 2012 R2 ou version ultérieure) dans le même domaine que l’application.

Utilisez un SPN défini sur un compte de service d’application web. Pour une sécurité optimisée, utilisez un SPN dédié qui correspond à l’en-tête d’hôte de l’application. Par exemple, comme l’en-tête d’hôte de l’application web dans cet exemple est myexpenses.contoso.com, ajoutez HTTP/myexpenses.contoso.com à l’objet du compte de service de l’application dans Active Directory (AD) :

Set-AdUser -Identity web_svc_account -ServicePrincipalNames @{ Add="http/myexpenses.contoso.com" }

Pour les commandes suivantes, notez le contexte.

Si le service web_svc_account s’exécute dans le contexte d’un compte d’utilisateur, utilisez ces commandes :

$big-ip= Get-ADComputer -Identity f5-big-ip -server dc.contoso.com

« Set-ADUser -Identity web_svc_account -PrincipalsAllowedToDelegateToAccount »

$big-ip Get-ADUser web_svc_account -Properties PrincipalsAllowedToDelegateToAccount

Si le service web_svc_account s’exécute dans le contexte d’un compte d’ordinateur, utilisez ces commandes :

$big-ip= Get-ADComputer -Identity f5-big-ip -server dc.contoso.com

Set-ADComputer -Identity web_svc_account -PrincipalsAllowedToDelegateToAccount

$big-ip Get-ADComputer web_svc_account -Properties PrincipalsAllowedToDelegateToAccount

Pour plus d’informations, voir Délégation Kerberos contrainte entre domaines.

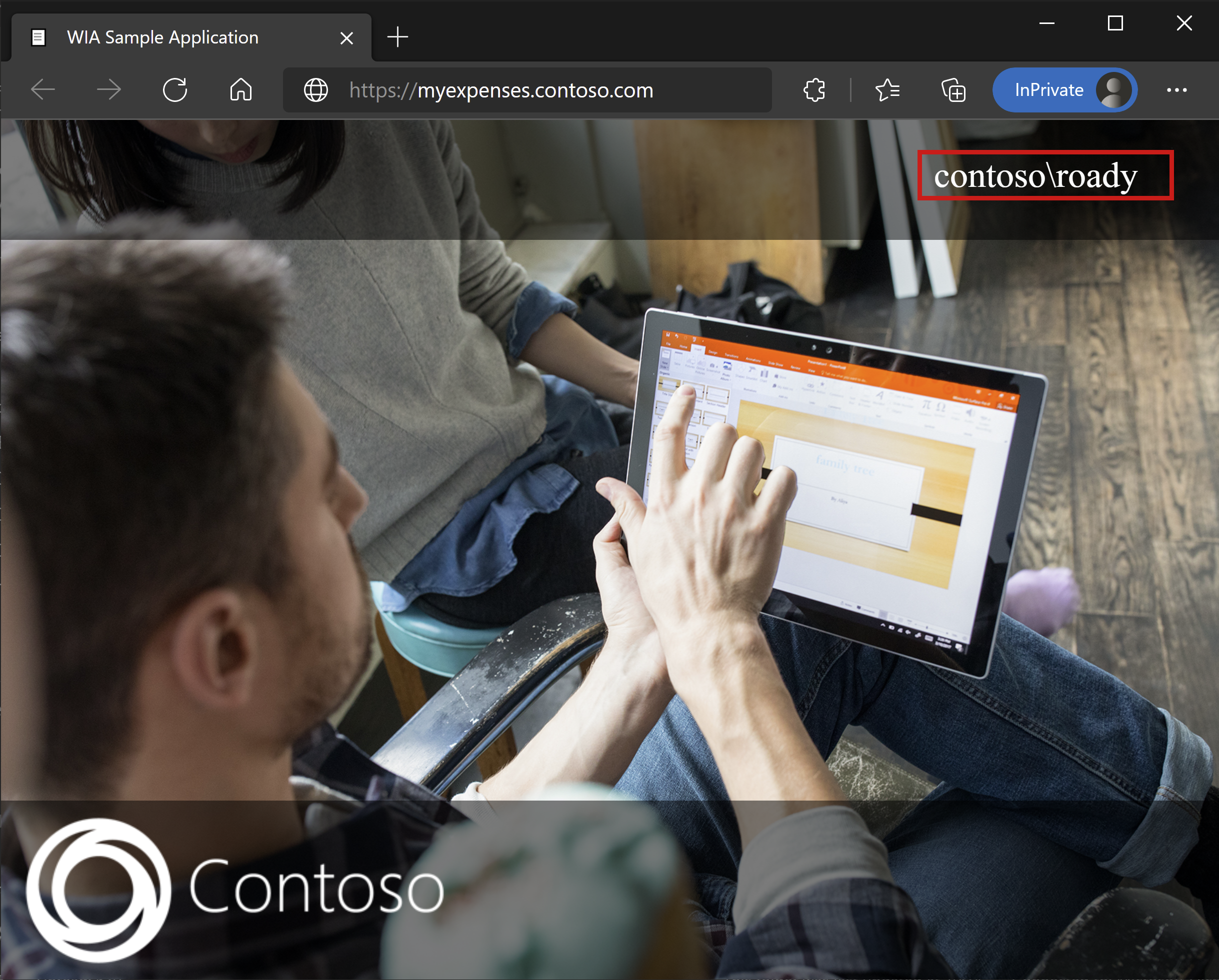

Vue d’application

À partir d’un navigateur, connectez-vous à l’URL externe de l’application ou sélectionnez l’icône de l’application dans le portail Microsoft MyApps. Après vous être authentifié auprès de Microsoft Entra ID, vous serez redirigé vers le serveur virtuel BIG-IP de l’application et connecté via l’authentification unique.

Pour une sécurité accrue, les organisations qui utilisent ce modèle peuvent bloquer l’accès direct à l’application, ce qui impose un chemin d’accès strict via le BIG-IP.

Accès invité Microsoft Entra B2B

L’accès invité B2B Microsoft Entra est pris en charge pour ce scénario avec des identités des invités transmises de votre locataire Microsoft Entra vers le répertoire utilisé par l’application pour l’autorisation. Sans une représentation locale d’un objet invité dans AD, BIG-IP ne pourrait pas recevoir de ticket Kerberos pour l’authentification unique KCD à l’application principale.

Déploiement avancé

Les modèles de configuration guidée peuvent ne pas avoir la flexibilité nécessaire pour répondre à certaines exigences. Pour es scénarios, consultez Configuration avancée de l’authentification unique basée sur Kerberos.

Vous pouvez également désactiver le mode de gestion stricte configuration guidée dans BIG-IP. Vous pouvez modifier manuellement vos configurations, bien que la plupart de vos configurations soient automatisées via les modèles basés sur l’Assistant.

Vous pouvez accéder à Accès> Configuration guidée et sélectionner l’icône représentant un petit cadenas à l’extrême droite de la ligne des configurations de votre application.

À ce stade, les modifications effectuées avec l’interface utilisateur de l’Assistant ne pas possibles, mais tous les objets BIG-IP associés à l’instance publiée de l’application sont déverrouillés pour une gestion.

Notes

La réactivation du mode strict et le déploiement d’une configuration remplacent tous les réglages effectués en dehors de l’interface utilisateur de configuration guidée. Par conséquent, nous vous recommandons d’utiliser la méthode de configuration avancée pour les services de production.

Dépannage

Si vous résolvez les problèmes d’authentification unique Kerberos, tenez compte des concepts suivants.

- Kerberos respecte le temps. par conséquent, vous devez définir les serveurs et les clients sur l’heure correcte et, le cas échéant, les synchroniser avec une source de temps fiable

- Vérifiez que le nom d’hôte du contrôleur de domaine et celui de l’application web peuvent être résolus dans DNS.

- Assurez-vous qu’il n’existe aucun SPN en double dans votre environnement AD en exécutant la requête suivante sur la ligne de commande : setspn -q HTTP/my_target_SPN

Vous pouvez consulter notre guide sur le proxy d’application pour valider le fait qu’une application IIS est configurée pour KCD. Consultez également l’article AskF5, Méthode d’authentification unique Kerberos.

Analyse des journaux : augmenter le niveau de détail

L’utilisation de la journalisation BIG-IP pour isoler toutes sortes de problèmes liés à la connectivité, à l’authentification unique, aux violations de stratégies ou aux mappages de variables mal configurés. Démarrez la résolution des problèmes en augmentant le niveau de verbosité du journal.

- Accédez à Access Policy > Overview > Event Logs > Settings.

- Sélectionnez la ligne correspondant à votre application publiée, puis accédez à Modifier > Journaux système d’accès.

- Sélectionnez Debug (Déboguer) dans la liste d’authentification unique, puis sélectionnez OK.

Reproduisez votre problème et inspectez les journaux. Lorsque vous avez terminé, rétablissez la fonctionnalité, car le mode détaillé génère beaucoup de données.

Page d’erreur BIG-IP

Si une erreur BIG-IP apparaît après la pré-authentification Microsoft Entra, le problème peut être lié à l’authentification unique de Microsoft Entra ID auprès du BIG-IP.

- Accéder à Access > Overview > Access reports.

- Pour afficher les journaux d’activité des indices, exécutez le rapport de la dernière heure.

- Utilisez le lien View session variables (Afficher les variables de session) pour vous aider à comprendre si APM reçoit les revendications attendues de Microsoft Entra ID.

Requête principale

Si aucune page d’erreur n’apparaît, le problème est probablement lié à la demande principale ou à l’authentification unique entre le BIG-IP et l’application.

- Accédez à Stratégie d’accès > Vue d’ensemble > Sessions actives.

- Sélectionnez le lien correspondant à votre session active. Le lien Afficher les variables à cet endroit peut également aider à déterminer la cause racine des problèmes d’authentification unique, en particulier si BIG-IP APM ne parvient pas à obtenir les bons identifiants d’utilisateur et de domaine à partir de variables de session.

Pour plus d'informations, consultez les pages suivantes :

- dev/central : exemples d’affectation de variables APM

- MyF5 : variables de session

Commentaires

Prochainement : Tout au long de l'année 2024, nous supprimerons progressivement les GitHub Issues en tant que mécanisme de retour d'information pour le contenu et nous les remplacerons par un nouveau système de retour d'information. Pour plus d’informations, voir: https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour