Étape 4 : Configurer les fonctionnalités et les paramètres des appareils pour sécuriser les appareils et accéder aux ressources

Jusqu’à présent, vous avez configuré votre abonnement Intune, créé des stratégies de protection des applications et créé des stratégies de conformité des appareils.

Dans cette étape, vous êtes prêt à configurer un ensemble minimal ou de référence de fonctionnalités de sécurité et d’appareil que tous les appareils doivent avoir.

Cet article s’applique à :

- Android

- iOS/iPadOS

- macOS

- Windows

Lorsque vous créez des profils de configuration d’appareil, différents niveaux et types de stratégies sont disponibles. Ces niveaux sont les stratégies minimales recommandées par Microsoft. Sachez que vos besoins en matière d’environnement et d’entreprise peuvent être différents.

Niveau 1 - Configuration minimale de l’appareil : Dans ce niveau, Microsoft vous recommande de créer des stratégies qui :

- Concentrez-vous sur la sécurité des appareils, notamment l’installation d’un antivirus, la création d’une stratégie de mot de passe fort et l’installation régulière des mises à jour logicielles.

- Donnez aux utilisateurs l’accès aux e-mails de leur organisation et un accès sécurisé contrôlé à votre réseau, où qu’ils se trouvent.

Niveau 2 - Configuration améliorée de l’appareil : Dans ce niveau, Microsoft vous recommande de créer des stratégies qui :

- Développez la sécurité des appareils, notamment la configuration du chiffrement de disque, l’activation du démarrage sécurisé et l’ajout de règles de mot de passe supplémentaires.

- Utilisez les fonctionnalités et modèles intégrés pour configurer d’autres paramètres importants pour votre organisation, notamment l’analyse des objets de stratégie de groupe (GPO) locaux.

Niveau 3 - Configuration élevée de l’appareil : Dans ce niveau, Microsoft vous recommande de créer des stratégies qui :

- Passez à l’authentification sans mot de passe, notamment en utilisant des certificats, en configurant l’authentification unique (SSO) pour les applications, en activant l’authentification multifacteur (MFA) et en configurant Microsoft Tunnel.

- Ajoutez des couches de sécurité supplémentaires en utilisant le mode Critères communs Android ou en créant des stratégies DFCI pour les appareils Windows.

- Utilisez les fonctionnalités intégrées pour configurer des appareils kiosque, des appareils dédiés, des appareils partagés et d’autres appareils spécialisés.

- Déployez des scripts shell existants.

Cet article répertorie les différents niveaux de stratégies de configuration d’appareil que les organisations doivent utiliser. La plupart de ces stratégies dans cet article se concentrent sur l’accès aux ressources de l’organisation et la sécurité.

Ces fonctionnalités sont configurées dans les profils de configuration d’appareil dans le Centre d’administration Microsoft Intune. Lorsque les profils Intune sont prêts, ils peuvent être attribués à vos utilisateurs et appareils.

Niveau 1 - Créer votre base de référence de sécurité

Pour sécuriser les données et les appareils de votre organisation, vous créez différentes stratégies qui se concentrent sur la sécurité. Vous devez créer une liste des fonctionnalités de sécurité que tous les utilisateurs et/ou tous les appareils doivent avoir. Cette liste est votre base de référence de sécurité.

Dans votre base de référence, Microsoft recommande au minimum les stratégies de sécurité suivantes :

- Installer un antivirus (AV) et rechercher régulièrement les programmes malveillants

- Utiliser la détection et la réponse

- Activer le pare-feu

- Installer régulièrement des mises à jour logicielles

- Créer une stratégie de code confidentiel/mot de passe forte

Cette section répertorie les services Intune et Microsoft que vous pouvez utiliser pour créer ces stratégies de sécurité.

Pour obtenir une liste plus précise des paramètres Windows et de leurs valeurs recommandées, accédez à Bases de référence de sécurité Windows.

Antivirus et analyse

✅ Installer un logiciel antivirus et rechercher régulièrement les programmes malveillants

Tous les appareils doivent avoir un logiciel antivirus installé et être régulièrement analysés pour rechercher des programmes malveillants. Intune s’intègre aux services de défense contre les menaces mobiles (MTD) partenaires tiers qui fournissent des analyses antivirus et des menaces. Pour macOS et Windows, l’antivirus et l’analyse sont intégrés à Intune avec Microsoft Defender pour point de terminaison.

Vos options de stratégie :

| Plateforme | Type de stratégie |

|---|---|

| Android Entreprise | - Partenaire de défense contre les menaces mobiles - Microsoft Defender pour point de terminaison pour Android peut rechercher des programmes malveillants |

| iOS/iPadOS | Partenaire de défense contre les menaces mobiles |

| macOS | Profil antivirus Intune Endpoint Security (Microsoft Defender pour point de terminaison) |

| Client Windows | - Bases de référence de sécurité Intune (recommandé) - Profil antivirus Sécurité des points de terminaison Intune (Microsoft Defender pour point de terminaison) - Partenaire de défense contre les menaces mobiles |

Pour plus d’informations sur ces fonctionnalités, accédez à :

- Android Enterprise :

- Intégration de la défense contre les menacesmobiles iOS/iPadOS

- Stratégie antivirusmacOS

- Windows :

Détection et réponse

✅ Détecter les attaques et agir sur ces menaces

Lorsque vous détectez rapidement des menaces, vous pouvez réduire l’impact de la menace. Lorsque vous combinez ces stratégies avec l’accès conditionnel, vous pouvez empêcher les utilisateurs et les appareils d’accéder aux ressources de l’organisation si une menace est détectée.

Vos options de stratégie :

| Plateforme | Type de stratégie |

|---|---|

| Android Entreprise | - Partenaire de défense contre les menaces mobiles - Microsoft Defender pour point de terminaison sur Android |

| iOS/iPadOS | - Partenaire de défense contre les menaces mobiles - Microsoft Defender pour point de terminaison sur iOS/iPadOS |

| macOS | Non disponible |

| Client Windows | - Bases de référence de sécurité Intune (recommandé) - Profil de réponse et de détection de point de terminaison Intune (Microsoft Defender pour point de terminaison) - Partenaire de défense contre les menaces mobiles |

Pour plus d’informations sur ces fonctionnalités, accédez à :

- Android Enterprise :

- iOS/iPadOS :

- Windows :

Pare-feu

✅ Activer le pare-feu sur tous les appareils

Certaines plateformes sont fournies avec un pare-feu intégré et sur d’autres, vous devrez peut-être installer un pare-feu séparément. Intune s’intègre aux services de défense contre les menaces mobiles (MTD) partenaires tiers qui peuvent gérer un pare-feu pour les appareils Android et iOS/iPadOS. Pour macOS et Windows, la sécurité du pare-feu est intégrée à Intune avec Microsoft Defender pour point de terminaison.

Vos options de stratégie :

| Plateforme | Type de stratégie |

|---|---|

| Android Entreprise | Partenaire de défense contre les menaces mobiles |

| iOS/iPadOS | Partenaire de défense contre les menaces mobiles |

| macOS | Profil de pare-feu Sécurité des points de terminaison Intune (Microsoft Defender pour point de terminaison) |

| Client Windows | - Bases de référence de sécurité Intune (recommandé) - Profil de pare-feu de sécurité des points de terminaison Intune (Microsoft Defender pour point de terminaison) - Partenaire de défense contre les menaces mobiles |

Pour plus d’informations sur ces fonctionnalités, accédez à :

- Intégration de la défense contre les menacesmobiles Android Enterprise

- Intégration de la défense contre les menacesmobiles iOS/iPadOS

- Stratégie de pare-feumacOS

- Windows :

Stratégie de mot de passe

✅ Créer une stratégie de mot de passe/code confidentiel fort et bloquer les codes secrets simples

Les codes confidentiels déverrouillent les appareils. Sur les appareils qui accèdent aux données de l’organisation, y compris les appareils personnels, vous devez exiger des codes confidentiels/codes secrets forts et prendre en charge la biométrie pour déverrouiller les appareils. L’utilisation de la biométrie fait partie d’une approche sans mot de passe, qui est recommandée.

Intune utilise des profils de restrictions d’appareil pour créer et configurer des exigences de mot de passe.

Vos options de stratégie :

| Plateforme | Type de stratégie |

|---|---|

| Android Entreprise | Profil de restrictions d’appareil Intune pour gérer : - Mot de passe de l’appareil - Mot de passe du profil professionnel |

| Android Open-Source Project (AOSP) | Profil de restrictions d’appareil Intune |

| iOS/iPadOS | Profil de restrictions d’appareil Intune |

| macOS | Profil de restrictions d’appareil Intune |

| Client Windows | - Bases de référence de sécurité Intune (recommandé) - Profil de restrictions d’appareil Intune |

Pour obtenir la liste des paramètres que vous pouvez configurer, accédez à :

- Profil de restrictions d’appareil Android Enterprise :

- Profil de restrictions > d’appareil Android AOSP Mot de passe de l’appareil

- Mot de passe du profil > de restrictions d’appareiliOS/iPadOS

- Mot de passe du profil > de restrictions d’appareilmacOS

- Windows :

Mises à jour logicielles

✅ Installer régulièrement les mises à jour logicielles

Tous les appareils doivent être mis à jour régulièrement et des stratégies doivent être créées pour s’assurer que ces mises à jour sont correctement installées. Pour la plupart des plateformes, Intune a des paramètres de stratégie qui se concentrent sur la gestion et l’installation des mises à jour.

Vos options de stratégie :

| Plateforme | Type de stratégie |

|---|---|

| Appareils Android Enterprise appartenant à l’organisation | Paramètres de mise à jour du système à l’aide du profil de restrictions d’appareil Intune |

| Appareils Android Enterprise appartenant à l’utilisateur | Non disponible Peut utiliser des stratégies de conformité pour définir un niveau de correctif minimal, une version minimale/maximale du système d’exploitation, etc. |

| iOS/iPadOS | Stratégie de mise à jour Intune |

| macOS | Stratégie de mise à jour Intune |

| Client Windows | - Stratégie de mise à jour des fonctionnalités Intune - Stratégie de mises à jour accélérées Intune |

Pour plus d’informations sur ces fonctionnalités et/ou les paramètres que vous pouvez configurer, accédez à :

- Profil de restrictions > d’appareil Android Entreprise Mise à jour du système

- Stratégies de mise à jour logicielleiOS/iPadOS

- Stratégies de mise à jour logiciellemacOS

- Windows :

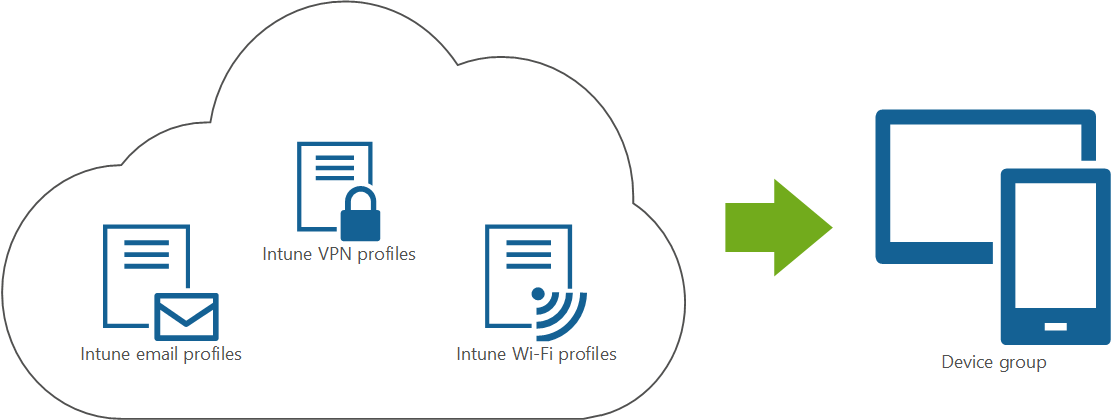

Niveau 1 : accéder aux e-mails de l’organisation, se connecter à un VPN ou Wi-Fi

Cette section se concentre sur l’accès aux ressources de votre organisation. Ces ressources sont les suivantes :

- E-mail pour les comptes professionnels ou scolaires

- Connexion VPN pour la connectivité à distance

- Wi-Fi connexion pour la connectivité locale

De nombreuses organisations déploient des profils de messagerie avec des paramètres préconfigurés sur les appareils des utilisateurs.

✅ Se connecter automatiquement aux comptes de messagerie des utilisateurs

Le profil inclut les paramètres de configuration de messagerie qui se connectent à votre serveur de messagerie.

Selon les paramètres que vous configurez, le profil de messagerie peut également connecter automatiquement les utilisateurs aux paramètres de leur compte de messagerie individuel.

✅ Utiliser des applications de messagerie au niveau de l’entreprise

Les profils de messagerie dans Intune utilisent des applications de messagerie courantes et populaires, comme Outlook. L’application de messagerie est déployée sur les appareils des utilisateurs. Une fois l’application déployée, vous déployez le profil de configuration de l’appareil de messagerie avec les paramètres qui configurent l’application de messagerie.

Le profil de configuration de l’appareil de messagerie inclut des paramètres qui se connectent à votre instance Exchange.

✅ Accéder aux e-mails professionnels ou scolaires

La création d’un profil de messagerie est une stratégie de base minimale courante pour les organisations dont les utilisateurs utilisent la messagerie électronique sur leurs appareils.

Intune dispose de paramètres de messagerie intégrés pour les appareils clients Android, iOS/iPadOS et Windows. Lorsque les utilisateurs ouvrent leur application de messagerie, ils peuvent se connecter, s’authentifier et synchroniser automatiquement leurs comptes de messagerie professionnels sur leurs appareils.

✅ Déployer à tout moment

Sur les nouveaux appareils, nous vous recommandons de déployer l’application de messagerie pendant le processus d’inscription. Une fois l’inscription terminée, déployez la stratégie de configuration de l’appareil de messagerie.

Si vous avez des appareils existants, déployez l’application de messagerie à tout moment et déployez la stratégie de configuration de l’appareil de messagerie.

Bien démarrer avec les profils de messagerie

Pour commencer :

Déployez une application de messagerie sur vos appareils. Pour obtenir des conseils, consultez Ajouter des paramètres de messagerie aux appareils à l’aide d’Intune.

Créez un profil de configuration d’appareil de messagerie dans Intune. Selon l’application de messagerie utilisée par votre organisation, le profil de configuration de l’appareil de messagerie n’est peut-être pas nécessaire.

Pour obtenir des conseils, consultez Ajouter des paramètres de messagerie aux appareils à l’aide d’Intune.

Dans le profil de configuration de l’appareil de messagerie, configurez les paramètres de votre plateforme :

-

Les appareils Android Entreprise appartenant à l’organisation n’utilisent pas de profils de configuration d’appareil de messagerie.

-

Affectez le profil de configuration de l’appareil de messagerie à vos utilisateurs ou groupes d’utilisateurs.

VPN

De nombreuses organisations déploient des profils VPN avec des paramètres préconfigurés sur les appareils des utilisateurs. Le VPN connecte vos appareils au réseau interne de votre organisation.

Si votre organisation utilise des services cloud avec une authentification moderne et des identités sécurisées, vous n’avez probablement pas besoin d’un profil VPN. Les services natifs cloud ne nécessitent pas de connexion VPN.

Si vos applications ou services ne sont pas basés sur le cloud ou ne sont pas natifs cloud, déployez un profil VPN pour vous connecter au réseau interne de votre organisation.

✅ Travailler en tout lieu

La création d’un profil VPN est une stratégie de base minimale courante pour les organisations disposant de workers à distance et de workers hybrides.

Lorsque les utilisateurs travaillent n’importe où, ils peuvent utiliser le profil VPN pour se connecter en toute sécurité au réseau de votre organisation afin d’accéder aux ressources.

Intune dispose de paramètres VPN intégrés pour les appareils clients Android, iOS/iPadOS, macOS et Windows. Sur les appareils utilisateur, votre connexion VPN s’affiche en tant que connexion disponible. Les utilisateurs le sélectionnent. En outre, en fonction des paramètres de votre profil VPN, les utilisateurs peuvent s’authentifier et se connecter automatiquement au VPN sur leurs appareils.

✅ Utiliser des applications VPN au niveau de l’entreprise

Les profils VPN dans Intune utilisent des applications VPN d’entreprise courantes, comme Check Point, Cisco, Microsoft Tunnel, etc. L’application VPN est déployée sur les appareils des utilisateurs. Une fois l’application déployée, vous déployez le profil de connexion VPN avec les paramètres qui configurent l’application VPN.

Le profil de configuration du périphérique VPN inclut des paramètres qui se connectent à votre serveur VPN.

✅ Déployer à tout moment

Sur les nouveaux appareils, nous vous recommandons de déployer l’application VPN pendant le processus d’inscription. Une fois l’inscription terminée, déployez la stratégie de configuration du périphérique VPN.

Si vous avez des appareils existants, déployez l’application VPN à tout moment, puis déployez la stratégie de configuration de périphérique VPN.

Bien démarrer avec les profils VPN

Pour commencer :

Déployez une application VPN sur vos appareils.

- Pour obtenir la liste des applications VPN prises en charge, accédez à Applications de connexion VPN prises en charge dans Intune.

- Pour connaître les étapes d’ajout d’applications à Intune, accédez à Ajouter des applications à Microsoft Intune.

Dans le profil de configuration de périphérique VPN, configurez les paramètres de votre plateforme :

Attribuez le profil de configuration de périphérique VPN à vos utilisateurs ou groupes d’utilisateurs.

Wi-Fi

De nombreuses organisations déploient des profils Wi-Fi avec des paramètres préconfigurés sur les appareils des utilisateurs. Si votre organisation dispose d’un personnel à distance uniquement, vous n’avez pas besoin de déployer Wi-Fi profils de connexion. Wi-Fi profils sont facultatifs et sont utilisés pour la connectivité locale.

✅ Se connecter sans fil

À mesure que les utilisateurs travaillent à partir de différents appareils mobiles, ils peuvent utiliser le profil Wi-Fi pour se connecter sans fil et en toute sécurité au réseau de votre organisation.

Le profil inclut les paramètres de configuration Wi-Fi qui se connectent automatiquement à votre réseau et/ou À votre SSID (identificateur de jeu de services). Les utilisateurs n’ont pas besoin de configurer manuellement leurs paramètres de Wi-Fi.

✅ Prise en charge des appareils mobiles locaux

La création d’un profil Wi-Fi est une stratégie de base minimale courante pour les organisations disposant d’appareils mobiles qui fonctionnent localement.

Intune dispose de paramètres de Wi-Fi intégrés pour les appareils clients Android, iOS/iPadOS, macOS et Windows. Sur les appareils utilisateur, votre connexion Wi-Fi est affichée en tant que connexion disponible. Les utilisateurs le sélectionnent. Et, en fonction des paramètres de votre profil Wi-Fi, les utilisateurs peuvent s’authentifier et se connecter automatiquement au Wi-Fi sur leurs appareils.

✅ Déployer à tout moment

Sur les nouveaux appareils, nous vous recommandons de déployer la stratégie de configuration d’appareil Wi-Fi lorsque les appareils s’inscrivent dans Intune.

Si vous avez des appareils existants, vous pouvez déployer la stratégie de configuration d’appareil Wi-Fi à tout moment.

Bien démarrer avec les profils Wi-Fi

Pour commencer :

Créez un profil de configuration d’appareil Wi-Fi dans Intune.

Configurez les paramètres de votre plateforme :

Affectez le profil de configuration d’appareil Wi-Fi à vos utilisateurs ou groupes d’utilisateurs.

Niveau 2 - Protection et configuration améliorées

Ce niveau développe ce que vous avez configuré au niveau 1 et ajoute plus de sécurité pour vos appareils. Dans cette section, vous allez créer un ensemble de stratégies de niveau 2 qui configurent d’autres paramètres de sécurité pour vos appareils.

Microsoft recommande les stratégies de sécurité de niveau 2 suivantes :

Activez le chiffrement de disque, le démarrage sécurisé et le module de plateforme sécurisée sur vos appareils. Ces fonctionnalités combinées à une stratégie de code confidentiel forte ou à un déverrouillage biométrique sont recommandées à ce niveau.

Sur les appareils Android, le chiffrement de disque et Samsung Knox peuvent être intégrés au système d’exploitation. Le chiffrement de disque peut être activé automatiquement lorsque vous configurez les paramètres de l’écran de verrouillage. Dans Intune, vous pouvez créer une stratégie de restrictions d’appareil qui configure les paramètres de l’écran de verrouillage.

Pour obtenir la liste des paramètres de mot de passe et d’écran de verrouillage que vous pouvez configurer, consultez les articles suivants :

Faire expirer les mots de passe et réglementer la réutilisation des anciens mots de passe. Au niveau 1, vous avez créé une stratégie de code confidentiel ou de mot de passe forte. Si ce n’est déjà fait, veillez à configurer vos codes confidentiels & mots de passe pour qu’ils expirent et à définir des règles de réutilisation des mots de passe.

Vous pouvez utiliser Intune pour créer une stratégie de restrictions d’appareil ou une stratégie de catalogue de paramètres qui configure ces paramètres. Pour plus d’informations sur les paramètres de mot de passe que vous pouvez configurer, consultez les articles suivants :

Sur les appareils Android, vous pouvez utiliser des stratégies de restrictions d’appareil pour définir des règles de mot de passe :

- Appareils appartenant à l’organisation - Paramètres du mot de passe de l’appareil

- Appareils appartenant à l’organisation - Paramètres de mot de passe du profil professionnel

- Appareils personnels - Paramètres de mot de passe de profil professionnel

- Appareils personnels - Paramètres de mot de passe de l’appareil

Intune inclut des centaines de paramètres qui peuvent gérer les fonctionnalités et les paramètres des appareils, comme la désactivation de la caméra intégrée, le contrôle des notifications, l’autorisation du Bluetooth, le blocage des jeux, etc.

Vous pouvez utiliser les modèles intégrés ou le catalogue de paramètres pour afficher et configurer les paramètres.

Les modèles de restrictions d’appareil ont de nombreux paramètres intégrés qui peuvent contrôler différentes parties des appareils, notamment la sécurité, le matériel, le partage de données, etc.

Vous pouvez utiliser ces modèles sur les plateformes suivantes :

- Android

- iOS/iPadOS

- macOS

- Windows

Utilisez le catalogue Paramètres pour afficher et configurer tous les paramètres disponibles. Vous pouvez utiliser le catalogue de paramètres sur les plateformes suivantes :

- iOS/iPadOS

- macOS

- Windows

Utilisez les modèles d’administration intégrés, comme pour la configuration locale des modèles ADMX. Vous pouvez utiliser les modèles ADMX sur la plateforme suivante :

- Windows

Si vous utilisez des objets de stratégie de groupe locaux et que vous souhaitez savoir si ces mêmes paramètres sont disponibles dans Intune, utilisez la stratégie de groupe analytique. Cette fonctionnalité analyse vos objets de stratégie de groupe et, en fonction de l’analyse, peut les importer dans une stratégie de catalogue de paramètres Intune.

Pour plus d’informations, accédez à Analyser vos objets de stratégie de groupe locaux et importez-les dans Intune.

Niveau 3 - Haute protection et configuration

Ce niveau s’étend sur ce que vous avez configuré dans les niveaux 1 et 2. Il ajoute des fonctionnalités de sécurité supplémentaires utilisées dans les organisations au niveau de l’entreprise.

Développez l’authentification sans mot de passe à d’autres services utilisés par votre personnel. Au niveau 1, vous avez activé la biométrie afin que les utilisateurs puissent se connecter à leurs appareils avec une empreinte digitale ou une reconnaissance faciale. Dans ce niveau, développez le mot de passe sans mot de passe pour d’autres parties de l’organisation.

Utilisez des certificats pour authentifier les connexions e-mail, VPN et Wi-Fi. Les certificats sont déployés sur les utilisateurs et les appareils, puis sont utilisés par les utilisateurs pour accéder aux ressources de votre organisation par le biais de la messagerie, du VPN et des connexions Wi-Fi.

Pour en savoir plus sur l’utilisation des certificats dans Intune, accédez à :

Configurez l’authentification unique (SSO) pour une expérience plus transparente lorsque les utilisateurs ouvrent des applications professionnelles, comme les applications Microsoft 365. Les utilisateurs se connectent une seule fois, puis sont automatiquement connectés à toutes les applications qui prennent en charge votre configuration de l’authentification unique.

Pour en savoir plus sur l’utilisation de l’authentification unique dans Intune et l’ID Microsoft Entra, accédez à :

Utilisez l’authentification multifacteur (MFA). Lorsque vous passez à l’option sans mot de passe, l’authentification multifacteur ajoute une couche de sécurité supplémentaire et peut aider à protéger votre organisation contre les attaques par hameçonnage. Vous pouvez utiliser l’authentification multifacteur avec des applications d’authentification, comme Microsoft Authenticator, ou avec un appel téléphonique ou un SMS. Vous pouvez également utiliser l’authentification multifacteur lorsque les utilisateurs inscrivent leurs appareils dans Intune.

L’authentification multifacteur est une fonctionnalité de l’ID Microsoft Entra et peut être utilisée avec les comptes Microsoft Entra. Pour plus d’informations, voir :

Configurez Microsoft Tunnel pour vos appareils Android et iOS/iPadOS. Microsoft Tunnel utilise Linux pour autoriser ces appareils à accéder aux ressources locales à l’aide de l’authentification moderne et de l’accès conditionnel.

Microsoft Tunnel utilise Intune, l’ID Microsoft Entra et les services de fédération Active Directory (AD FS). Pour plus d’informations, consultez Microsoft Tunnel pour Microsoft Intune.

En plus de Microsoft Tunnel pour les appareils inscrits auprès d’Intune, vous pouvez utiliser Microsoft Tunnel pour la gestion des applications mobiles (Tunnel pour MAM) afin d’étendre les fonctionnalités de tunnel aux appareils Android et iOS/iPad qui ne sont pas inscrits auprès d’Intune. Tunnel pour GAM est disponible en tant que module complémentaire Intune qui nécessite une licence supplémentaire.

Pour plus d’informations, consultez Utiliser les fonctionnalités du module complémentaire Intune Suite.

Utilisez la stratégie LaPS (Local Administrator Password Solution) Windows pour gérer et sauvegarder le compte d’administrateur local intégré sur vos appareils Windows. Étant donné que le compte d’administrateur local ne peut pas être supprimé et dispose d’autorisations complètes sur l’appareil, la gestion du compte d’administrateur Windows intégré est une étape importante dans la sécurisation de votre organisation. La stratégie Intune pour Windows LAPS utilise les fonctionnalités disponibles pour les appareils Windows qui exécutent la version 21h2 ou ultérieure.

Pour plus d’informations, consultez Prise en charge d’Intune pour Windows LAPS.

Utilisez Microsoft Intune Endpoint Privilege Management (EPM) pour réduire la surface d’attaque de vos appareils Windows. EPM vous permet d’avoir des utilisateurs qui s’exécutent en tant qu’utilisateurs standard (sans droits d’administrateur) tout en restant productifs en déterminant quand ces utilisateurs peuvent exécuter des applications dans un contexte élevé.

Les règles d’élévation EPM peuvent être basées sur des hachages de fichiers, des règles de certificat, etc. Les règles que vous configurez permettent de s’assurer que seules les applications attendues et approuvées que vous autorisez peuvent s’exécuter avec des privilèges élevés. Les règles peuvent :

- Gérer les processus enfants créés par une application.

- Demandes de support par les utilisateurs pour élever un processus managé.

- Autorisez les élévations automatiques de fichiers qui doivent simplement s’exécuter sans interruption de l’utilisateur.

Endpoint Privilege Management est disponible en tant que module complémentaire Intune qui nécessite une licence supplémentaire. Pour plus d’informations, consultez Utiliser les fonctionnalités du module complémentaire Intune Suite.

Utilisez le mode Critères communs Android sur les appareils Android utilisés par des organisations hautement sensibles, comme les établissements gouvernementaux.

Pour plus d’informations sur cette fonctionnalité, accédez au mode Critères communs Android.

Créez des stratégies qui s’appliquent à la couche de microprogramme Windows. Ces stratégies peuvent aider à empêcher les programmes malveillants de communiquer avec les processus du système d’exploitation Windows.

Pour plus d’informations sur cette fonctionnalité, consultez Utiliser les profils DFCI (Device Firmware Configuration Interface) sur les appareils Windows.

Configurez des kiosques, des appareils partagés et d’autres appareils spécialisés :

Android Enterprise :

Administrateur d’appareils Android

Utiliser et gérer des appareils Zebra avec les extensions Zebra Mobility

Paramètres de l’appareil à exécuter en tant que kiosque

Importante

Microsoft Intune met fin à la prise en charge de la gestion des administrateurs d’appareils Android sur les appareils ayant accès à Google Mobile Services (GMS) le 31 décembre 2024. Après cette date, l’inscription de l’appareil, le support technique, les correctifs de bogues et les correctifs de sécurité ne seront pas disponibles. Si vous utilisez actuellement la gestion des administrateurs d’appareils, nous vous recommandons de passer à une autre option de gestion Android dans Intune avant la fin du support. Pour plus d’informations, consultez Fin de la prise en charge de l’administrateur d’appareils Android sur les appareils GMS.

Déployer des scripts shell :

Suivre les stratégies de base minimales recommandées

- Configurer Microsoft Intune

- Ajouter, configurer et protéger des applications

- Planifier les stratégies de conformité

- 🡺 Configurer les fonctionnalités de l’appareil (Vous êtes ici)

- Inscrire des appareils