Gérer la stratégie de chiffrement de disque pour les appareils Windows avec Intune

Utilisez Intune pour configurer le chiffrement BitLocker sur les appareils qui exécutent Windows 10 ou une version ultérieure, et le chiffrement des données personnelles (PDE) sur les appareils qui exécutent Windows 11 version 22H2 ou ultérieure.

Conseil

Pour certains paramètres BitLocker, l’appareil doit avoir un module de plateforme sécurisée (TPM) pris en charge.

Pour configurer le chiffrement sur vos appareils gérés, utilisez l’un des types de stratégies suivants :

Sécurité des points > de terminaison Stratégie de chiffrement Windows. Choisissez parmi les profils suivants :

BitLocker : groupe ciblé de paramètres dédiés à la configuration de BitLocker. Pour plus d’informations, consultez le fournisseur de services de configuration BitLocker.

Chiffrement des données personnelles - Le chiffrement des données personnelles (PDE) diffère de BitLocker en ce qu’il chiffre les fichiers au lieu de volumes et de disques entiers. PDE se produit en plus d’autres méthodes de chiffrement telles que BitLocker. Contrairement à BitLocker qui libère des clés de chiffrement des données au démarrage, PDE ne libère pas les clés de chiffrement des données tant qu’un utilisateur ne se connecte pas à l’aide de Windows Hello Entreprise. Pour plus d’informations, consultez csp PDE.

Profil de configuration d’appareil pour la protection des points de terminaison de BitLocker. Les paramètres BitLocker sont une des catégories de paramètres disponibles pour la protection des points de terminaison Windows 10/11.

Affichez les paramètres BitLocker disponibles pour BitLocker dans les profils de protection des points de terminaison à partir de la stratégie de configuration d’appareil.

Conseil

Intune fournit un rapport de chiffrement intégré qui présente des informations détaillées sur l’état de chiffrement des appareils pour l’ensemble de vos appareils gérés. Une fois qu’Intune a chiffré un appareil Windows avec BitLocker, vous pouvez voir et gérer les clés de récupération BitLocker quand vous consultez le rapport de chiffrement.

Vous pouvez également accéder aux informations importantes pour BitLocker à partir de vos appareils, comme indiqué dans Microsoft Entra ID.

Importante

Avant d’activer BitLocker, comprenez et planifiez les options de récupération qui répondent aux besoins de votre organisation. Pour plus d’informations, commencez par Vue d’ensemble de la récupération BitLocker dans la documentation sur la sécurité Windows.

Contrôles d’accès en fonction du rôle pour gérer BitLocker

Pour gérer BitLocker dans Intune, un compte doit se voir attribuer un rôle de contrôle d’accès en fonction du rôle (RBAC) Intune qui inclut l’autorisation Tâches distantes avec le droit Pivoter BitLockerKeys (préversion) défini sur Oui.

Vous pouvez ajouter cette autorisation et ce droit à vos propres rôles RBAC personnalisés ou utiliser l’un des rôles RBAC intégrés suivants qui incluent ce droit :

- Opérateur du support technique

- Administrateur de la sécurité des points de terminaison

Créer et déployer une stratégie

Utilisez l’une des procédures suivantes pour créer le type de stratégie que vous souhaitez.

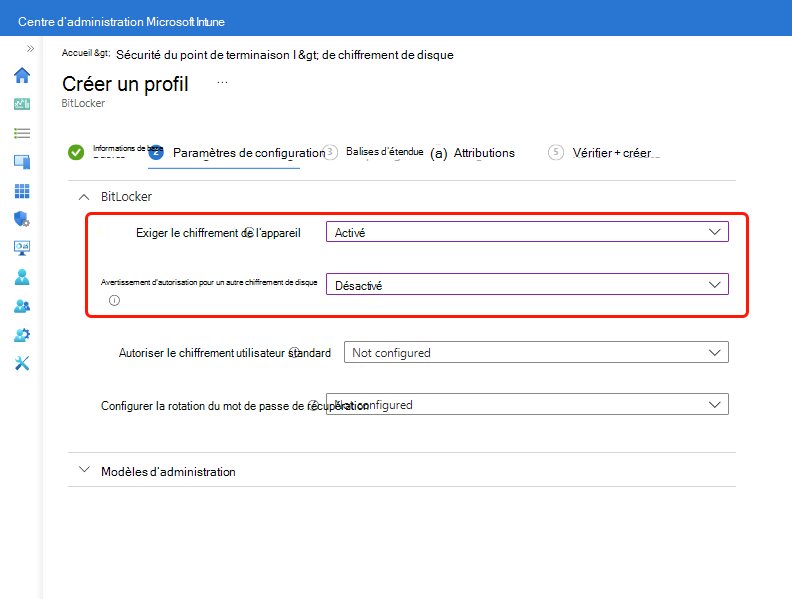

Créer une stratégie de sécurité de point de terminaison pour Windows

Connectez-vous au Centre d’administration Microsoft Intune.

Sélectionnez Sécurité du point de terminaison>Chiffrement de disque>Créer une stratégie.

Définir les options suivantes :

- Plateforme : Windows

- Profil : choisissez BitLocker ou Chiffrement des données personnelles

Dans la page Paramètres de configuration, configurez les paramètres de BitLocker en fonction des besoins de votre entreprise.

Sélectionnez Suivant.

Dans la page Balises d’étendue, choisissez Sélectionner les balises d’étendue pour ouvrir l’onglet Sélectionner des balises afin d’affecter des balises d’étendue au profil.

Sélectionnez Suivant pour continuer.

Dans la page Affectations , sélectionnez les groupes qui reçoivent ce profil. Pour plus d’informations sur l’affectation de profils, consultez Attribuer des profils d’utilisateur et d’appareil.

Sélectionnez Suivant.

Dans la page Vérifier + créer, quand vous avez terminé, choisissez Créer. Le profil que vous venez de créer apparaît dans la liste lorsque vous sélectionnez le type de stratégie pour le nouveau profil.

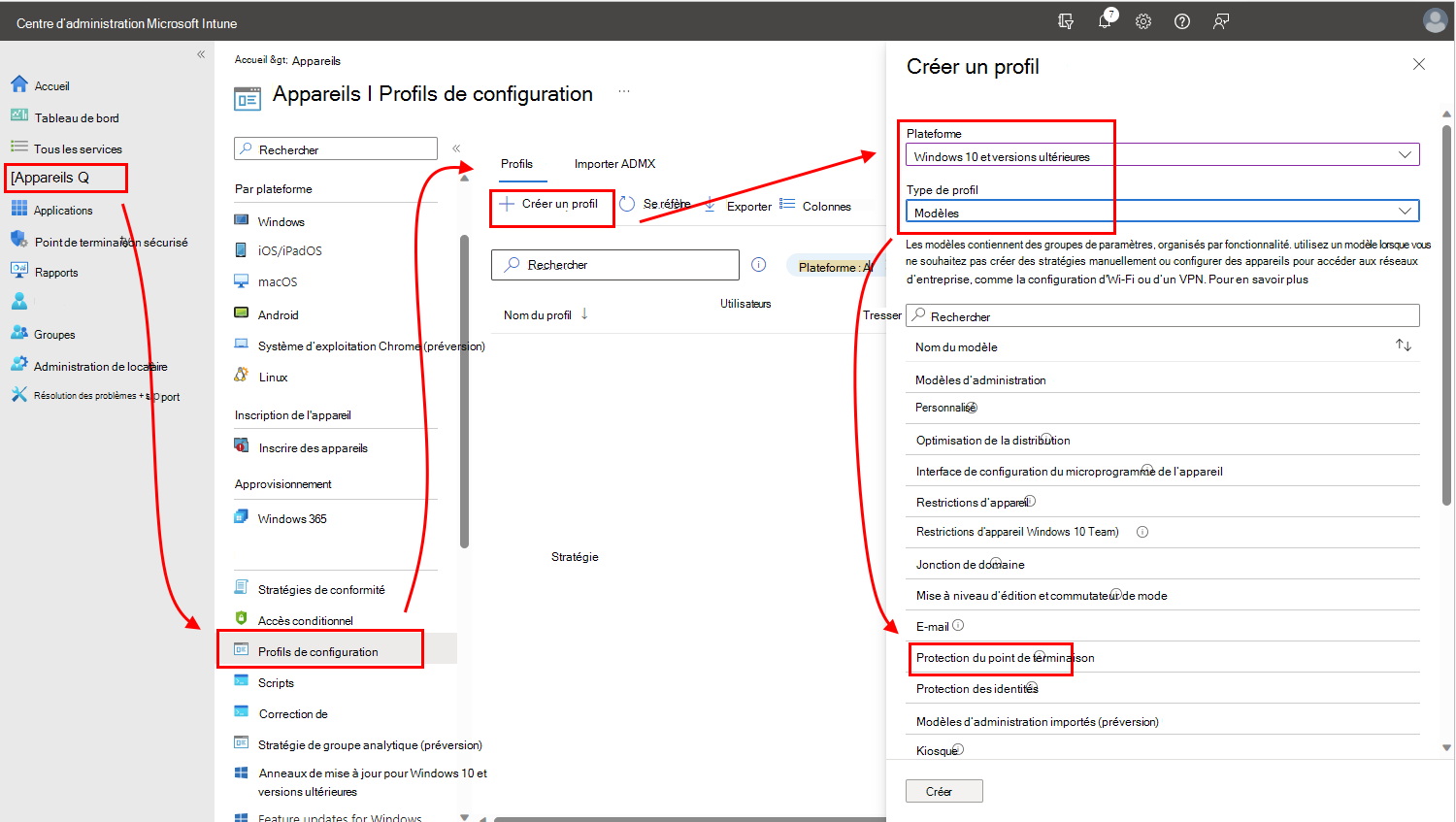

Créer un profil de configuration d’appareil pour le chiffrement Windows

Conseil

La procédure suivante configure BitLocker via un modèle de configuration d’appareil pour Endpoint Protection. Pour configurer le chiffrement des données personnelles, utilisez le catalogue de paramètres de configuration de l’appareil et la catégorie PDE .

Connectez-vous au Centre d’administration Microsoft Intune.

Sélectionnez Appareils> Gérer laconfiguration>des appareils> Sous l’onglet Stratégies, sélectionnez Créer.

Définir les options suivantes :

- Plateforme : Windows 10 et versions ultérieures

- Type de profil : sélectionnez Modèles>Endpoint Protection, puis créer.

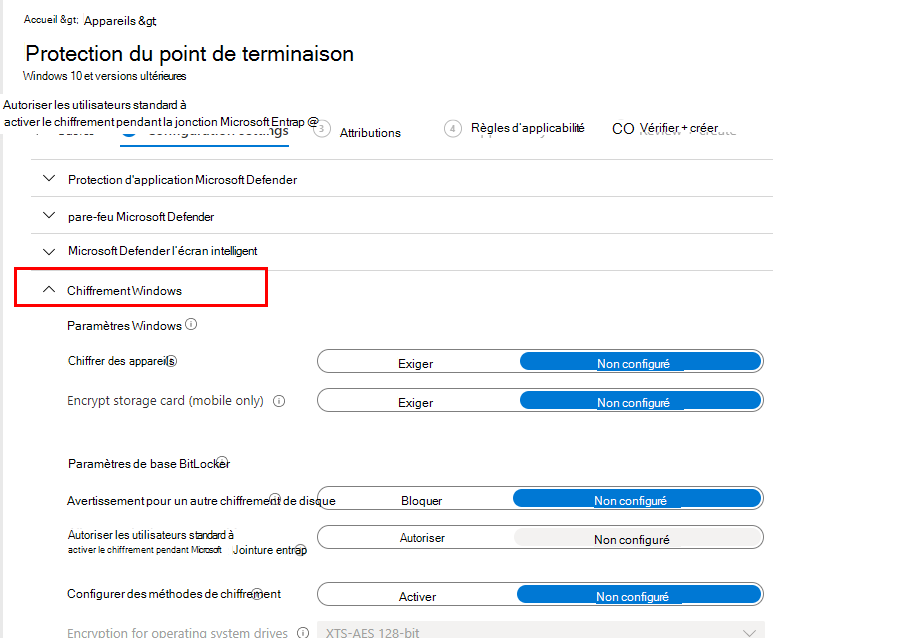

Sur la page Paramètres de configuration, développez Chiffrement Windows.

Configurer les paramètres de BitLocker en fonction des besoins de votre entreprise.

Si vous souhaitez activer BitLocker en mode silencieux, consultez Activer BitLocker en mode silencieux sur les appareils, dans cet article pour connaître les prérequis supplémentaires et les configurations de paramètres spécifiques que vous devez utiliser.

Sélectionnez Suivant pour continuer.

Terminez la configuration des autres paramètres, puis enregistrez le profil.

Gérer BitLocker

Les sujets suivants peuvent vous aider à gérer des tâches spécifiques via la stratégie BitLocker et à gérer les clés de récupération :

- Activer BitLocker en mode silencieux sur les appareils

- Disque intégral vs Chiffrement de l’espace utilisé uniquement

- Voir les détails des clés de récupération

- Afficher les clés de récupération pour les appareils connectés au client

- Rotation des clés de récupération BitLocker

- Expériences de clé de récupération en libre-service de l’utilisateur final

Pour voir les informations sur les appareils qui reçoivent la stratégie BitLocker, consulter Superviser le chiffrement de disque.

Activer BitLocker en mode silencieux sur les appareils

Vous pouvez configurer une stratégie pour BitLocker afin de chiffrer automatiquement et en mode silencieux un appareil sans présenter d’interface utilisateur à l’utilisateur final, même lorsque cet utilisateur n’est pas un administrateur local sur l’appareil.

Pour réussir, les appareils doivent remplir les conditions préalables suivantes, recevoir les paramètres applicables pour activer BitLocker en mode silencieux et ne pas avoir de paramètres qui nécessitent l’utilisation d’un code confidentiel ou d’une clé de démarrage TPM. L’utilisation d’un code confidentiel ou d’une clé de démarrage est incompatible avec le chiffrement silencieux, car elle nécessite une interaction de l’utilisateur.

Prérequis pour les appareils :

Un appareil doit remplir les conditions suivantes pour pouvoir activer BitLocker en mode silencieux :

- Si les utilisateurs finaux se connectent aux appareils en tant qu’administrateurs, l’appareil doit Windows 10 version 1803 ou ultérieure, ou Windows 11.

- Si les utilisateurs finaux se connectent aux appareils en tant qu’utilisateurs standard, l’appareil doit Windows 10 version 1809 ou ultérieure, ou Windows 11.

- L’appareil doit être Microsoft Entra joint ou Microsoft Entra joint hybride.

- L’appareil doit contenir au moins un module de plateforme sécurisé (TPM) 1.2.

- Le mode BIOS doit être défini sur UEFI natif uniquement.

Paramètres requis pour activer bitLocker en mode silencieux

Selon le type de stratégie que vous utilisez pour activer BitLocker en mode silencieux, configurez les paramètres suivants. Les deux méthodes gèrent BitLocker via les fournisseurs de services de configuration de chiffrement Windows sur les appareils Windows.

Sécurité du point de terminaison Stratégie de chiffrement de disque : configurez les paramètres suivants dans le profil BitLocker :

- Exiger le chiffrement de l’appareil = Activé

- Avertissement d’autorisation pour un autre chiffrement = de disqueHandicapé

En plus des deux paramètres requis, envisagez d’utiliser Configurer la rotation du mot de passe de récupération.

Configuration de l’appareil Stratégie Endpoint Protection : configurez les paramètres suivants dans le modèle Endpoint Protection ou un profil de paramètres personnalisé :

- Avertissement pour tout autre chiffrement de disque = Bloquer.

- Autoriser les utilisateurs standard à activer le chiffrement pendant Microsoft Entra jonction = Autoriser

- Création d’une clé = de récupération par l’utilisateurAutoriser ou ne pas autoriser la clé de récupération 256 bits

- Création d’un mot de passe de récupération par = l’utilisateurAutoriser ou exiger un mot de passe de récupération à 48 chiffres

Code confidentiel ou clé de démarrage du TPM

Un appareil ne doit pas être défini pour exiger un code pin de démarrage ou une clé de démarrage.

Lorsqu’un code confidentiel ou une clé de démarrage du module de plateforme sécurisée est requis sur un appareil, BitLocker ne peut pas l’activer en mode silencieux sur l’appareil et nécessite plutôt l’interaction de l’utilisateur final. Paramètres pout configurer le code confidentiel ou la clé de démarrage du TPM sont disponibles à la fois dans le modèle de protection des points de terminaison et dans la stratégie BitLocker. Par défaut, ces stratégies ne configurent pas ces paramètres.

Voici les paramètres pertinents pour chaque type de profil :

Stratégie de chiffrement de disque de sécurité de point de terminaison : les paramètres TPM ne sont visibles qu’une fois que vous avez étendu la catégorie Modèles d’administration, puis dans la section Composants Windows Lecteurs > de chiffrement > de lecteur BitLocker, définissez Exiger une authentification supplémentaire au démarrage surActivé. Une fois configurés, les paramètres TPM suivants sont alors disponibles :

Configurer la clé de démarrage et le code pin TPM : configurez cette option en tant que Ne pas autoriser la clé de démarrage et le code confidentiel avec TPM

Configurer le code pin de démarrage du module de plateforme sécurisée : configurez-le en tant que Ne pas autoriser le code pin de démarrage avec le module de plateforme sécurisée

Configurer le démarrage du module de plateforme sécurisée : configurez cette option en tant que Autoriser le module de plateforme sécurisée (TPM) ou Exiger le module de plateforme sécurisée (TPM)

Configurer la clé de démarrage du module de plateforme sécurisée : configurez cette option en tant que Ne pas autoriser la clé de démarrage avec le module de plateforme sécurisée

Stratégie de configuration d’appareil : dans le modèle de protection des points de terminaison, vous trouverez les paramètres suivants dans la catégorie Windows chiffrement :

- Démarrage du TPM compatible : configurez-le comme autoriser le TPM ou Exiger le TPM.

- Code confidentiel de démarrage du TPM compatible : configurez ce code comme n’autorisez pas le code confidentiel de démarrage avec le TPM.

- Clé de démarrage du TPM compatible : configurez cette configuration comme Ne pas autoriser la clé de démarrage avec le TPM.

- Clé de démarrage et code confidentiel compatibles du TPM : configurez cette configuration comme ne pas autoriser la clé de démarrage et le code confidentiel avec le TPM.

Avertissement

Bien que ni les stratégies de sécurité de point de terminaison ni de configuration d’appareil ne configurent les paramètres du TPM par défaut, certaines versions de la ligne de base de sécurité de Microsoft Defender pour le point de terminaison configurent le code confidentiel de démarrage du TPM compatible et la clé de démarrage du TPM compatible par défaut. Ces configurations peuvent bloquer l’activer en mode silencieux de BitLocker.

Si vous déployez cette ligne de base sur les appareils sur lesquels vous souhaitez activer bitLocker en mode silencieux, examinez vos configurations de référence pour les conflits possibles. Pour supprimer les conflits, reconfigurez les paramètres dans les lignes de base pour supprimer le conflit ou supprimez les appareils applicables de la réception des instances de référence qui configurent les paramètres du TPM qui bloquent l’activement silencieux de BitLocker.

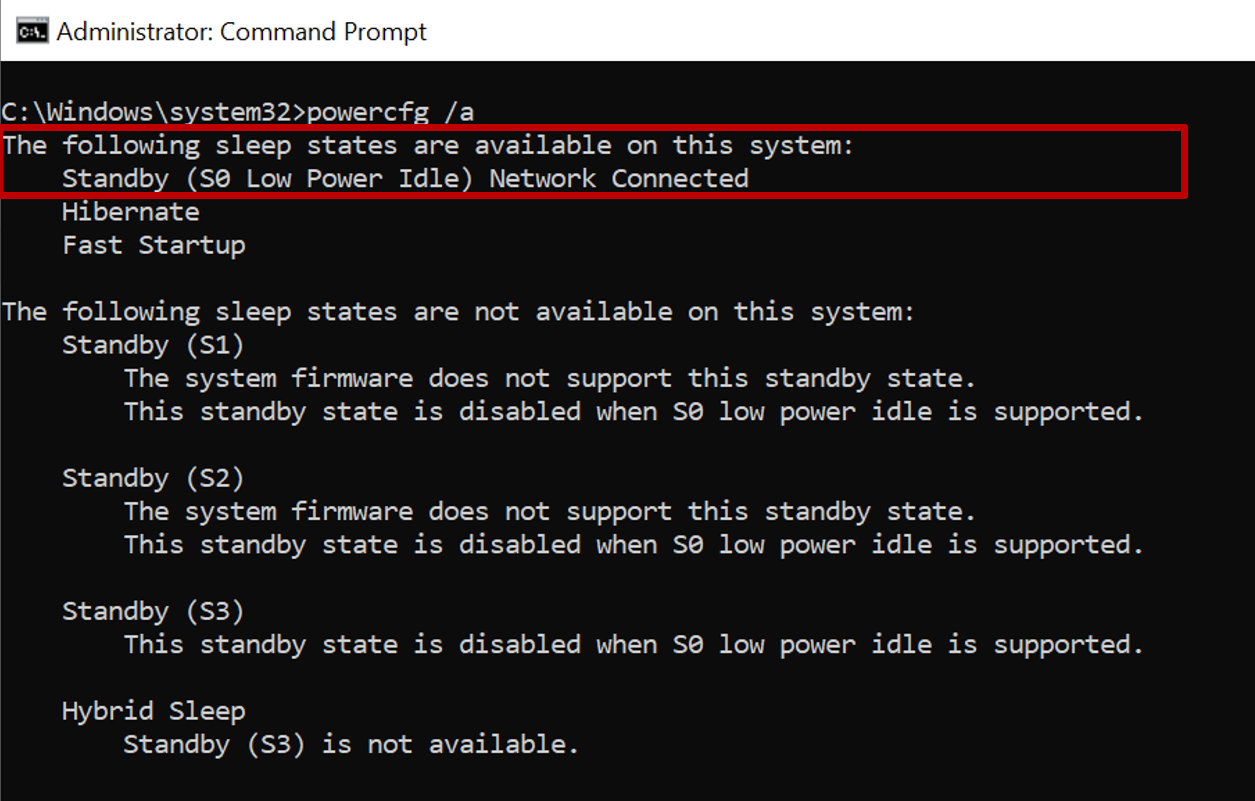

Disque intégral vs Chiffrement de l’espace utilisé uniquement

Trois paramètres déterminent si un lecteur de système d’exploitation est chiffré en chiffrant uniquement l’espace utilisé ou par chiffrement de disque complet :

- Si le matériel de l’appareil est compatible avec la veille moderne

- Si l’activation en mode silencieux a été configurée pour BitLocker

- ('Avertissement pour le chiffrement d’un autre disque' = Bloquer ou 'Masquer l’invite relative au chiffrement tiers' = Oui)

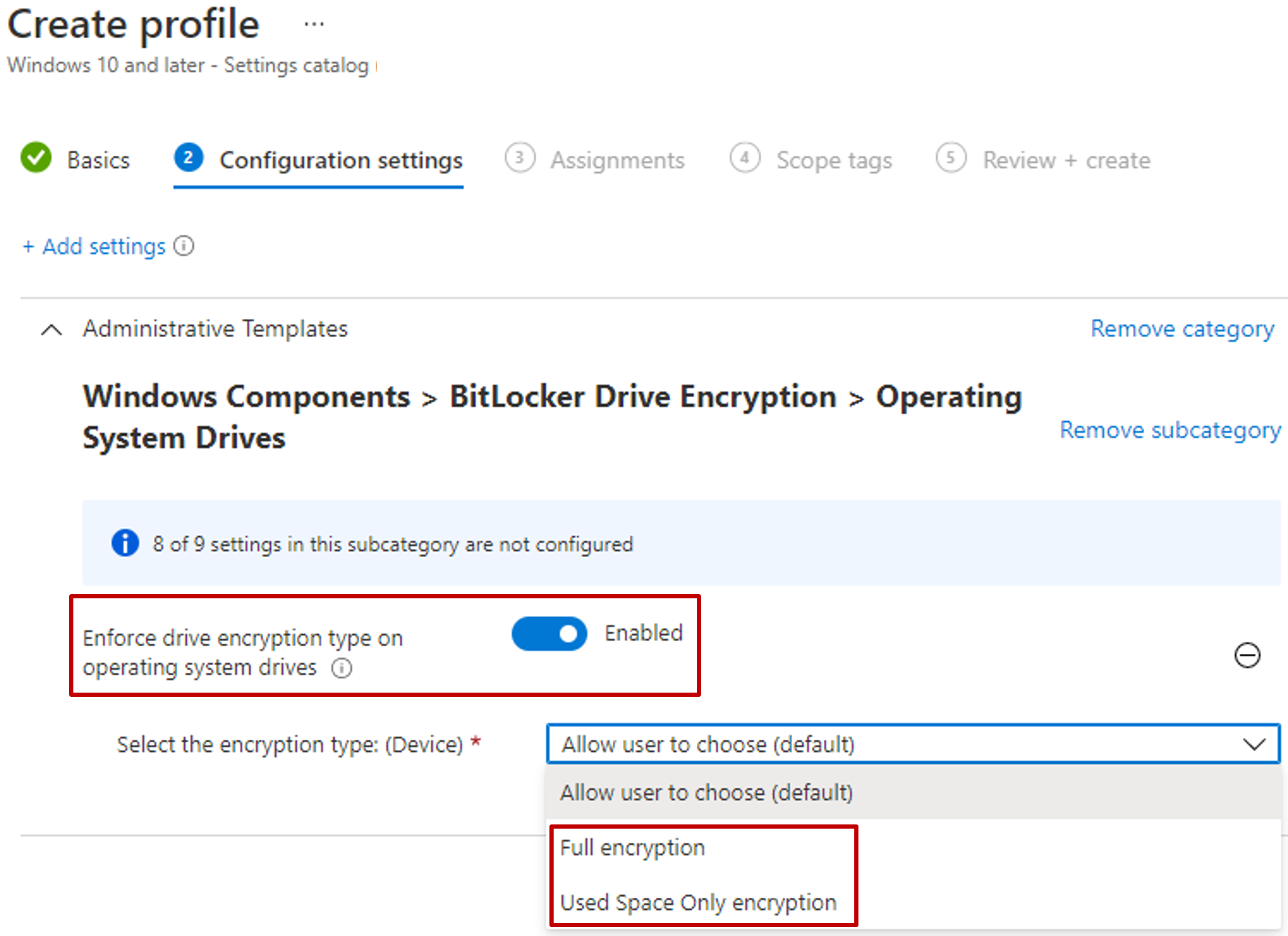

- Configuration de SystemDrivesEncryptionType

- (Appliquer le type de chiffrement de lecteur sur les lecteurs du système d’exploitation)

En supposant que SystemDrivesEncryptionType n’est pas configuré, le comportement suivant est attendu. Lorsque l’activation en mode silencieux est configurée sur un appareil de secours moderne, le lecteur du système d’exploitation est chiffré à l’aide du chiffrement de l’espace utilisé uniquement. Lorsque l’activation en mode silencieux est configurée sur un appareil qui n’est pas capable d’utiliser la veille moderne, le lecteur du système d’exploitation est chiffré à l’aide du chiffrement de disque complet. Le résultat est le même que vous utilisiez une stratégie de chiffrement de disque Endpoint Security pour BitLocker ou un profil Device Configuration pour la protection des points de terminaison pour BitLocker. Si un état final différent est requis, le type de chiffrement peut être contrôlé en configurant SystemDrivesEncryptionType à l’aide du catalogue de paramètres.

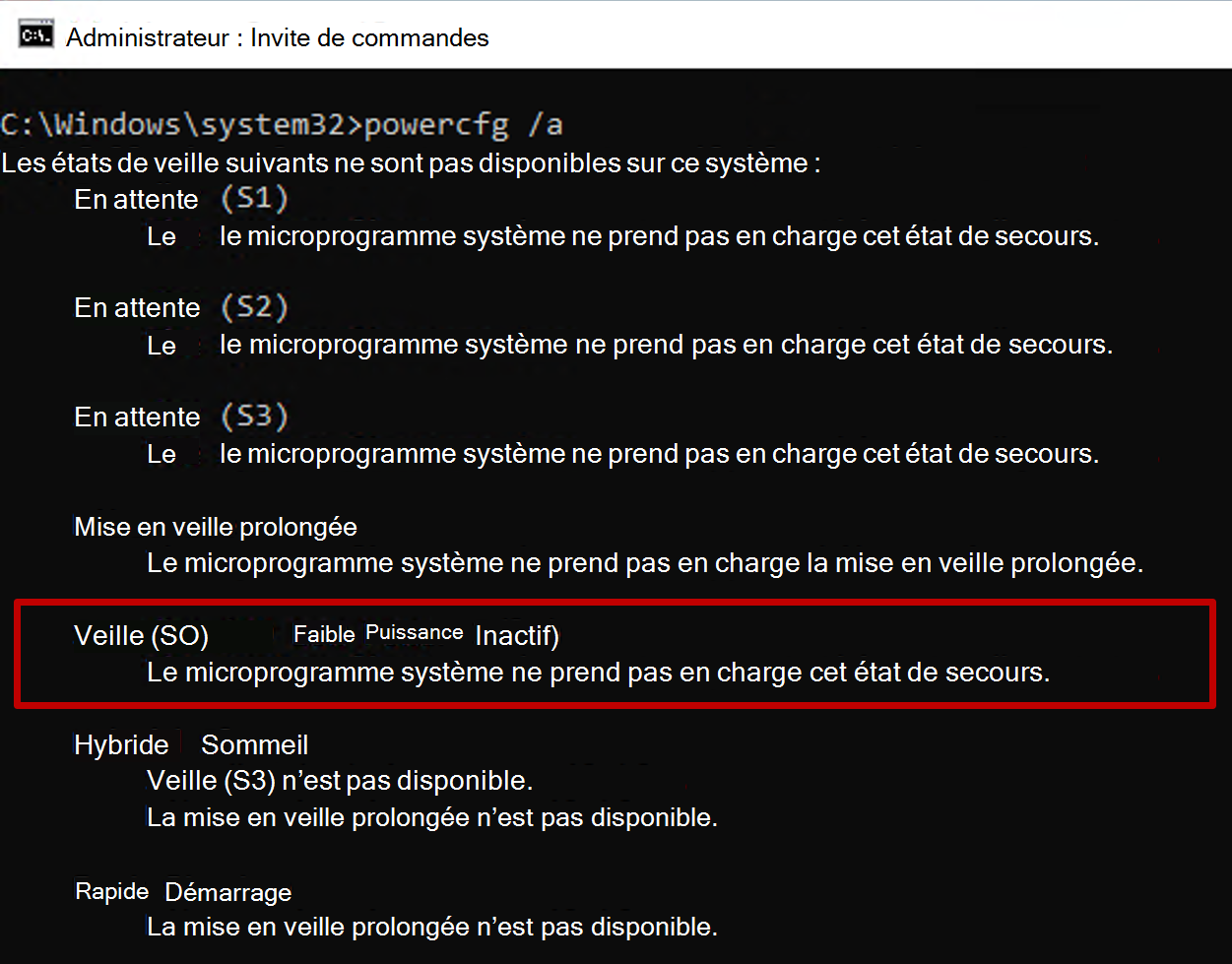

Pour vérifier si le matériel est compatible avec la veille moderne, exécutez la commande suivante à partir d’une invite de commandes :

powercfg /a

Si l’appareil prend en charge la veille moderne, cela indique que le réseau connecté en veille (S0 faible consommation d’énergie) est disponible

Si l’appareil ne prend pas en charge la secours moderne, par exemple une machine virtuelle, cela indique que la connexion réseau de secours (S0 faible consommation d’inactivité) n’est pas prise en charge

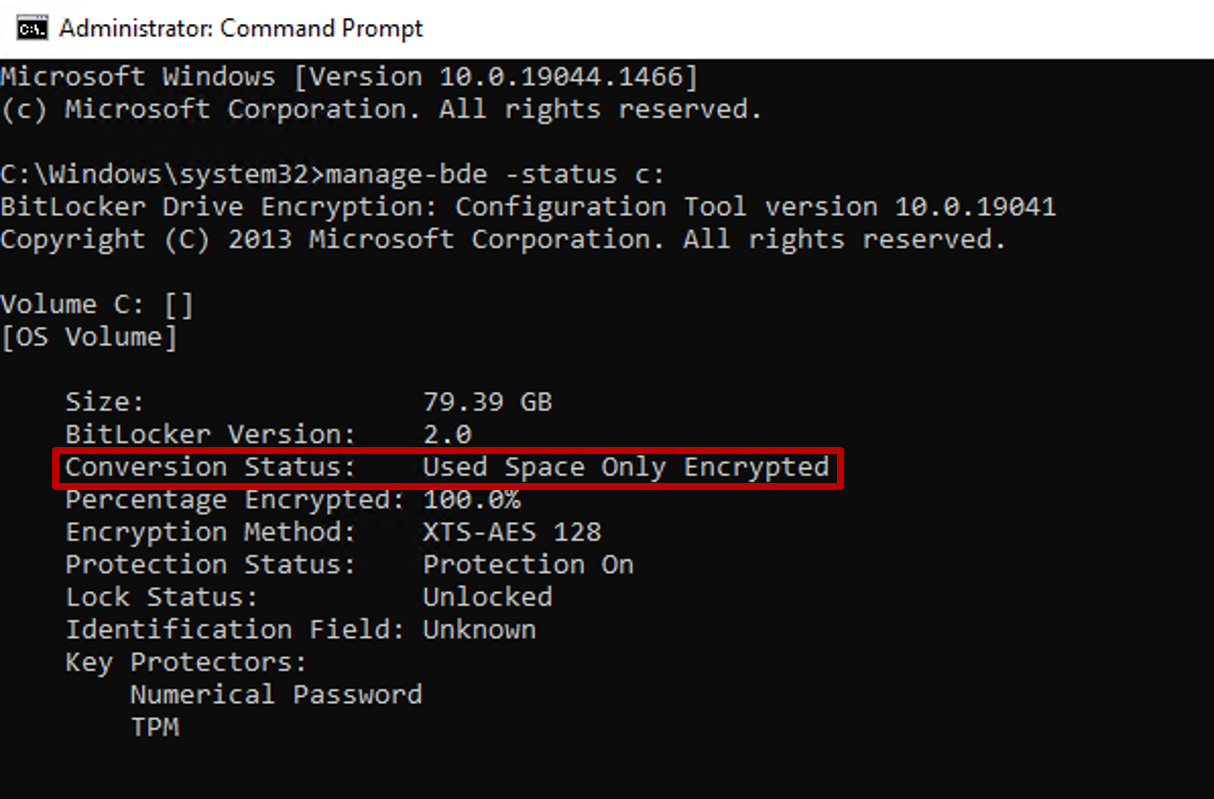

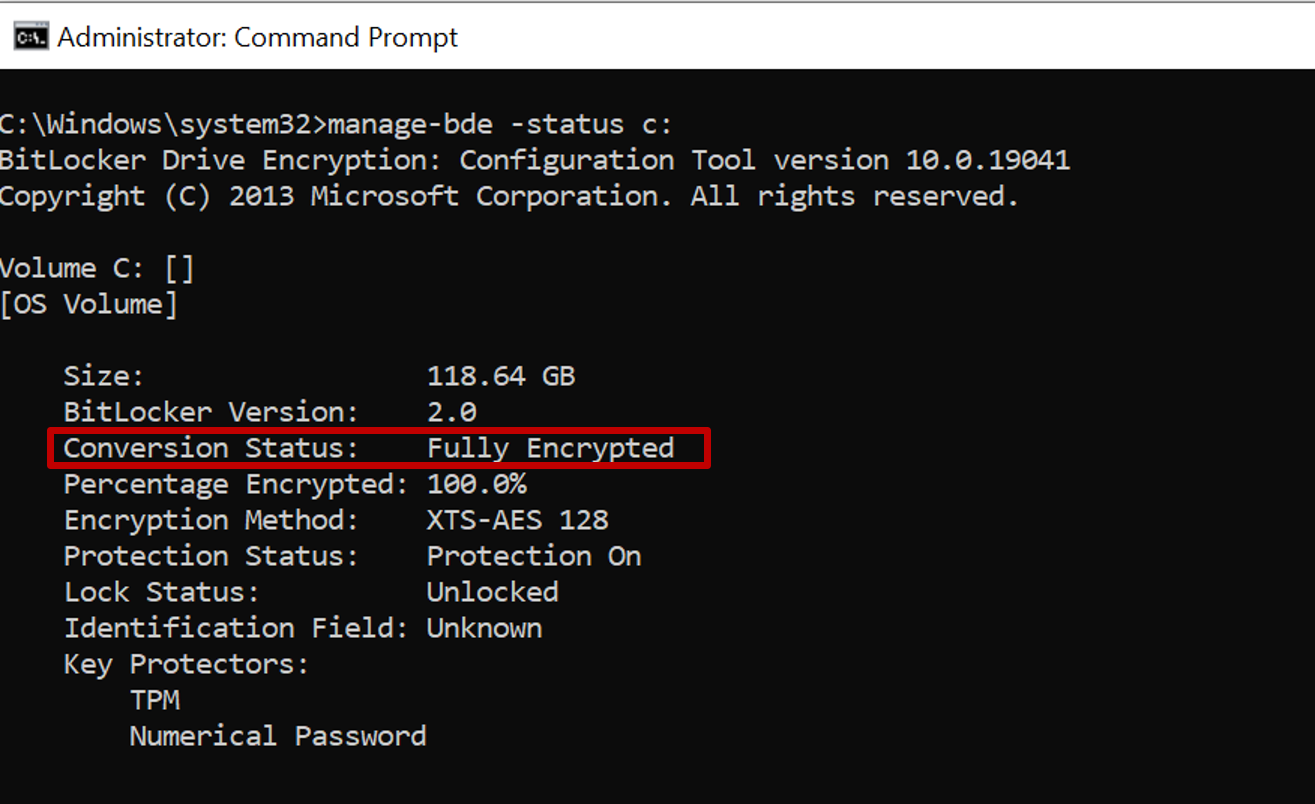

Pour vérifier le type de chiffrement, exécutez la commande suivante à partir d’une invite de commandes avec des privilèges élevés (administrateur) :

manage-bde -status c:

Le champ « État de la conversion » reflète le type de chiffrement sous la forme Espace utilisé uniquement chiffré ou Entièrement chiffré.

Pour modifier le type de chiffrement de disque entre le chiffrement de disque complet et le chiffrement de l’espace utilisé uniquement, utilisez le paramètre « Appliquer le type de chiffrement de lecteur sur les lecteurs du système d’exploitation » dans le catalogue de paramètres.

Voir les détails des clés de récupération

Intune permet d’accéder au nœud Microsoft Entra pour BitLocker afin que vous puissiez afficher les ID de clé BitLocker et les clés de récupération de vos appareils Windows 10/11, à partir du centre d’administration Microsoft Intune. La prise en charge de l’affichage des clés de récupération peut également s’étendre à vos appareils connectés au client.

Pour être accessible, l’appareil doit avoir ses clés bloquées pour Microsoft Entra.

Connectez-vous au Centre d’administration Microsoft Intune.

Sélectionner Appareils>Tous les appareils.

Sélectionner un appareil dans la liste, puis sous Surveiller, sélectionner Clés de récupération.

Cliquez sur Afficher la clé de récupération. La sélection de cette option génère une entrée de journal d’audit sous l’activité « KeyManagement ».

Lorsque des clés sont disponibles dans Microsoft Entra, les informations suivantes sont disponibles :

- ID de clé BitLocker

- Clé de récupération BitLocker

- Type de lecteur

Lorsque les clés ne sont pas dans Microsoft Entra, Intune affiche aucune clé BitLocker trouvée pour cet appareil.

Remarque

Actuellement, Microsoft Entra ID prend en charge un maximum de 200 clés de récupération BitLocker par appareil. Si vous atteignez cette limite, le chiffrement silencieux échoue en raison de l’échec de la sauvegarde des clés de récupération avant le démarrage du chiffrement sur l’appareil.

Les informations pour BitLocker sont obtenues en utilisant le fournisseur de service de configuration (CSP) BitLocker. BitLocker CSP est pris en charge sur Windows 10 versions 1703 et ultérieures et sur Windows 10 Pro versions 1809 et ultérieures, et Windows 11.

Les administrateurs informatiques doivent disposer d’une autorisation spécifique dans Microsoft Entra ID pour pouvoir voir les clés de récupération BitLocker de l’appareil : microsoft.directory/bitlockerKeys/key/read. Il existe certains rôles dans Microsoft Entra ID qui sont fournis avec cette autorisation, notamment Administrateur d’appareil cloud, Administrateur du support technique, etc. Pour plus d’informations sur les rôles Microsoft Entra disposant des autorisations, consultez Microsoft Entra rôles intégrés.

Tous les accès aux clés de récupération BitLocker sont audités. Pour plus d’informations sur les entrées des journaux d’audit, consultez Journaux d’audit du portail Azure.

Remarque

Si vous supprimez l’objet Intune d’un appareil Microsoft Entra joint protégé par BitLocker, la suppression déclenche une synchronisation d’appareil Intune et supprime les protecteurs de clés pour le volume du système d’exploitation. La suppression du protecteur de clé laisse BitLocker dans un état suspendu sur ce volume. Cela est nécessaire, car les informations de récupération BitLocker pour Microsoft Entra appareils joints sont attachées à l’objet ordinateur Microsoft Entra et sa suppression peut vous empêcher de récupérer à partir d’un événement de récupération BitLocker.

Afficher les clés de récupération pour les appareils connectés au client

Lorsque vous utilisez le scénario d’attachement de locataire, Microsoft Intune pouvez afficher les données de clé de récupération pour les appareils attachés au locataire.

Pour prendre en charge l’affichage des clés de récupération pour les appareils connectés au client, vos sites Configuration Manager doivent exécuter la version 2107 ou ultérieure. Pour les sites qui exécutent la version 2107, vous devez installer un correctif cumulatif pour prendre en charge Microsoft Entra appareils joints : voir KB11121541.

Pour afficher les clés de récupération, votre compte Intune doit disposer des autorisations RBAC Intune pour afficher les clés BitLocker, et doit être associé à un utilisateur local disposant des autorisations associées pour Configuration Manager de rôle de collection, avec l’autorisation > lecture de la clé de récupération BitLocker. Pour plus d’informations, consultez Configurer l’administration basée sur des rôles pour Configuration Manager.

Rotation des clés de récupération BitLocker

Vous pouvez utiliser une action d’appareil Intune pour faire pivoter à distance la clé de récupération BitLocker d’un appareil qui exécute Windows 10 version 1909 ou une version ultérieure, et Windows 11.

Configuration requise

Les appareils doivent remplir les conditions préalables suivantes pour prendre en charge la rotation de clés de récupération BitLocker :

Les appareils doivent exécuter Windows 10, version 1909 ou ultérieure, ou Windows 11

Microsoft Entra appareils joints et Microsoft Entra joints hybrides doivent avoir la prise en charge de la rotation des clés activée via la configuration de la stratégie BitLocker :

- Rotation du mot de passe de récupération pilotée par le client pour Activer la rotation sur les appareils joints Microsoft Entra ou Activer la rotation sur Microsoft Entra ID et Microsoft Entra appareils joints hybrides joints

- Enregistrer les informations de récupération BitLocker dans Microsoft Entra IDsur Activé

- Stocker les informations de récupération dans Microsoft Entra ID avant d’activer BitLocker sur Obligatoire

Pour plus d’informations sur les déploiements et la configuration requise pour BitLocker, consultez le tableau comparatif de déploiement BitLocker.

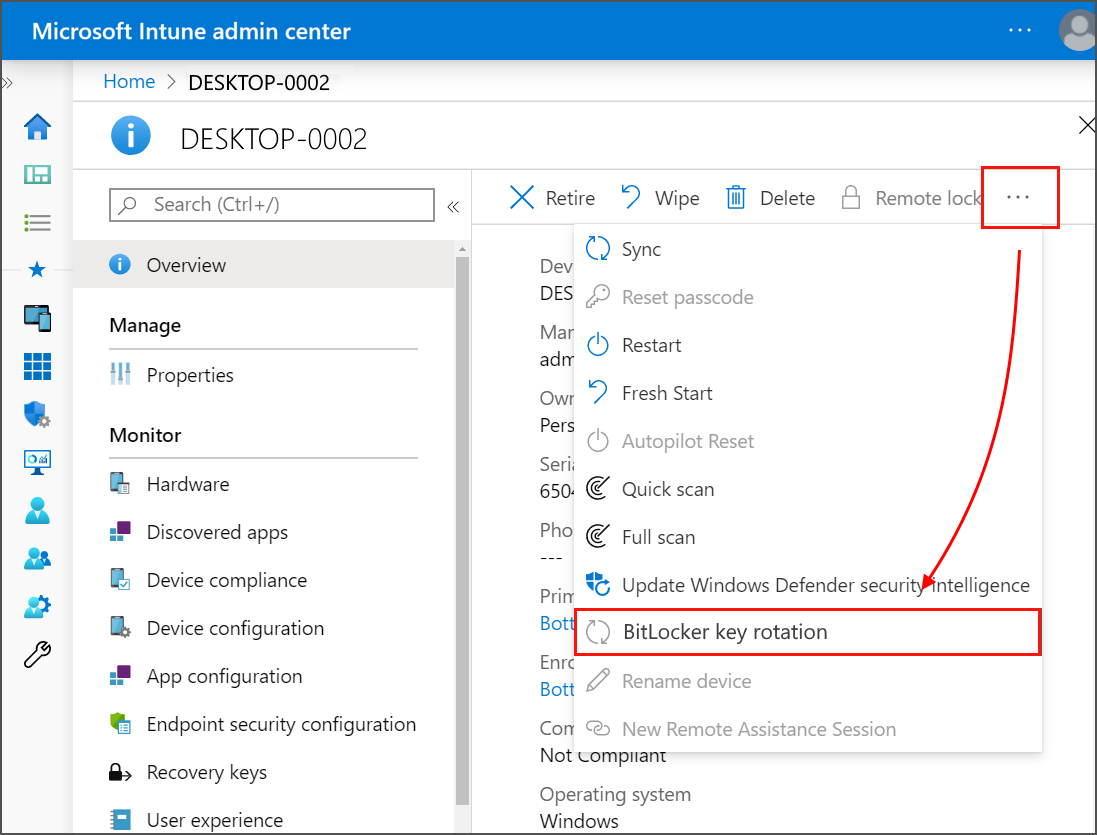

Faire pivoter la clé de récupération BitLocker

Connectez-vous au Centre d’administration Microsoft Intune.

Sélectionnez Appareils>Tous les appareils.

Dans la liste des appareils que vous gérez, sélectionnez un appareil, puis sélectionnez l’action à distance rotation de clé BitLocker . Si cette option doit être disponible mais n’est pas visible, sélectionnez les points de suspension (...) puis rotation des clés BitLocker.

Dans la page Vue d’ensemble de l’appareil, sélectionner la rotation de clés BitLocker. Si vous ne voyez pas cette option, sélectionnez les points de suspension (...) pour afficher toutes les options, puis sélectionnez l’action à distance de rotation de clé BitLocker .

Clés de récupération en libre-service

Pour aider les utilisateurs finaux à obtenir leurs clés de récupération sans appeler le support technique de l’entreprise, Intune active des scénarios en libre-service pour l’utilisateur final via l’application Portail d'entreprise.

Bien que Intune aide à configurer la stratégie pour définir l’entiercement des clés de récupération BitLocker, ces clés sont stockées dans l’ID Entra. Voici les fonctionnalités de l’ID Entra qui sont utiles à utiliser avec l’accès à la clé de récupération BitLocker en libre-service pour les utilisateurs finaux.

Bascule à l’échelle du locataire pour empêcher l’accès à la clé de récupération pour les utilisateurs non administrateurs : ce paramètre détermine si les utilisateurs peuvent utiliser le libre-service pour récupérer leurs clés BitLocker. La valeur par défaut est « Non », ce qui permet à tous les utilisateurs de récupérer leurs clés BitLocker. « Oui » empêche les utilisateurs non administrateurs de voir les clés BitLocker pour leurs propres appareils, le cas échéant. Pour en savoir plus sur ce contrôle, consultez ID Entra.

Audit pour l’accès à la clé de récupération : les journaux d’audit dans le portail d’ID Entra affichent l’historique des activités au sein du locataire. Tous les accès à la clé de récupération utilisateur effectués via le site web Portail d'entreprise seront enregistrés dans les journaux d’audit sous la catégorie Gestion des clés en tant que type d’activité « Lire la clé BitLocker ». Le nom d’utilisateur principal de l’utilisateur et d’autres informations telles que l’ID de clé sont également enregistrés. En savoir plus sur les journaux d’audit dans Id Entra.

Stratégie d’accès conditionnel Entra exigeant qu’un appareil conforme accède à la clé de récupération BitLocker : avec la stratégie d’accès conditionnel (CA), vous pouvez restreindre l’accès à certaines ressources d’entreprise si un appareil n’est pas conforme au paramètre « Exiger un appareil conforme ». Si ce paramètre est configuré dans votre organization et qu’un appareil ne répond pas aux exigences de conformité configurées dans la stratégie de conformité Intune, cet appareil ne peut pas être utilisé pour accéder à la clé de récupération BitLocker, car il est considéré comme une ressource d’entreprise dont l’accès est contrôlé par l’autorité de certification.

Prochaines étapes

- Gérer la stratégie FileVault

- Surveiller le chiffrement de disque

- Dépannage de la stratégie BitLocker

- Problèmes connus liés à l’application des stratégies BitLocker avec Intune

- Gestion de BitLocker pour les entreprises, dans la documentation Sécurité Windows

- Vue d’ensemble du chiffrement des données personnelles

- Scénarios en libre-service pour l’utilisateur final via l’application Portail d'entreprise