Notes

Pour obtenir des mises à jour sur la disponibilité des produits SWIFT dans le cloud, consultez le site web SWIFT.

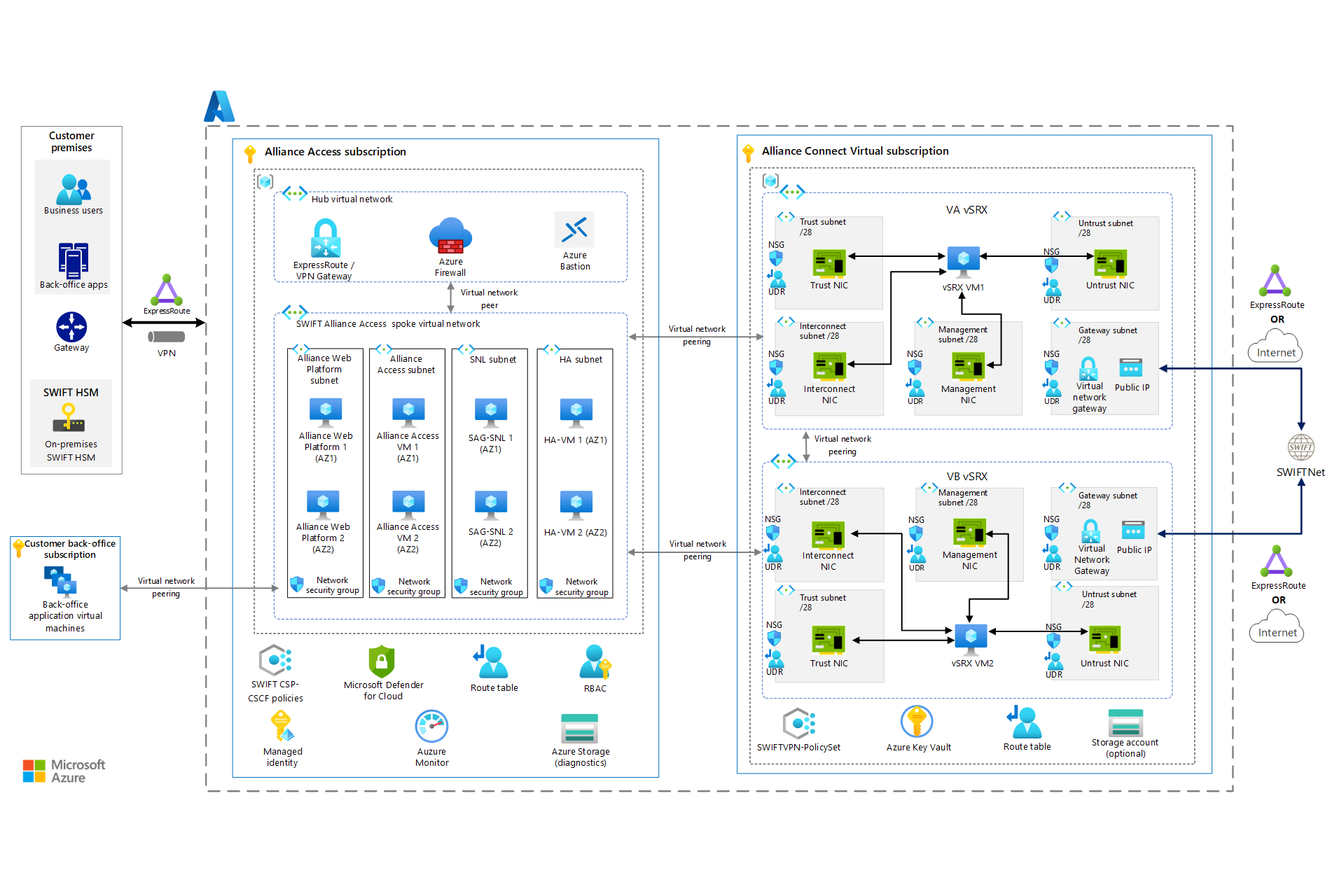

Cet article fournit une vue d’ensemble du déploiement de SWIFT Alliance Access sur Azure. Alliance Access est l’une des interfaces de messagerie proposées par SWIFT pour une messagerie financière sécurisée améliorée. Vous pouvez déployer la solution dans un seul abonnement Azure. Toutefois, pour une meilleure gestion et une meilleure gouvernance de la solution, nous vous recommandons d’utiliser deux abonnements Azure :

- Un abonnement contiendra les composants SWIFT Alliance Access.

- L’autre abonnement contiendra les ressources nécessaires pour se connecter au réseau SWIFT via Alliance Connect Virtual.

Architecture

Téléchargez un fichier Visio contenant ce diagramme d’architecture. Consultez l’onglet AA (All-GoldSilverBronze).

L’abonnement Alliance Access contient des ressources que vous gérez. Pour créer l’infrastructure principale des ressources Alliance Access indiquées dans le diagramme, vous pouvez utiliser un modèle de Resource Manager Azure (modèle ARM). Les déploiements d’Alliance Access sur Azure doivent suivre les instructions du Programme de sécurité client (CSP) – Framework de contrôle de la sécurité client (CSCF) de SWIFT. Nous vous recommandons d’utiliser des stratégies Azure CSP-CSCF SWIFT dans cet abonnement.

L’abonnement Alliance Connect Virtual contient les composants requis pour activer la connectivité avec SWIFTNet. La haute disponibilité est activée, car les composants vSRX décrits dans le diagramme précédent sont déployés de manière redondante dans deux zones de disponibilité Azure. En outre, HA-VM 1 et HA-VM 2 surveillent et gèrent les tables de routage pour fournir une résilience accrue et améliorer la disponibilité de la solution.

La connexion entre SWIFTNet et les composants réseau spécifiques au client peut utiliser la ligne Azure ExpressRoute dédiée ou Internet. SWIFT offre trois options de connectivité : Bronze, Argent et Or. Choisissez l’option la mieux adaptée aux volumes de trafic de messages et au niveau de résilience requis. Pour plus d’informations sur ces options, consultez Alliance Connect : packages Bronze, Argent et Or.

Pour plus d’informations sur la résilience, consultez Résilience multi-active pour une seule région et Résilience multi-active pour plusieurs régions plus loin dans cet article.

Une fois l’infrastructure Alliance Access déployée, suivez les instructions de SWIFT pour l’installation du logiciel Alliance Access.

Workflow

- Abonnement Azure : il vous faut un abonnement Azure pour déployer Alliance Access. Nous vous recommandons d’utiliser un nouvel abonnement Azure pour gérer et mettre à l’échelle Alliance Access.

- Groupe de ressources Azure : l’abonnement Alliance Access contient un groupe de ressources Azure qui héberge ces composants Alliance Access :

- Alliance Web Platform, exécuté sur une machine virtuelle Azure.

- Alliance Access, exécuté sur une machine virtuelle Azure. Le logiciel Alliance Access contient une base de données Oracle incorporée.

- SWIFTNet Link (SNL) et SWIFT Alliance Gateway (SAG), exécutés ensemble sur une machine virtuelle Azure.

- Réseau virtuel Azure : le réseau virtuel forme une limite de réseau privé autour du déploiement SWIFT. Choisissez un espace d’adressage réseau qui n’entre pas en conflit avec vos sites locaux, tels que le back-office, le module de sécurité matériel (HSM) et les sites utilisateurs.

- Sous-réseau du réseau virtuel : les composants Alliance Access doivent être déployés dans des sous-réseaux distincts pour permettre le contrôle du trafic entre eux via des groupes de sécurité réseau Azure.

- Table de routage Azure : vous pouvez contrôler la connectivité réseau entre les machines virtuelles Alliance Access et vos sites locaux grâce à une table de routage Azure.

- Pare-feu Azure : toute connectivité sortante entre des machines virtuelles Alliance Access et Internet doit être routée via le pare-feu Azure. Les synchronisations horaires et les mises à jour des définitions de l’antivirus sont des exemples classiques de cette connectivité.

- Machines virtuelles Azure : les machines virtuelles fournissent des services de calcul pour l’exécution d’Alliance Access. Utilisez les instructions suivantes pour choisir la référence SKU appropriée :

- Utilisez une référence SKU optimisée pour le calcul pour le front-end Alliance Web Platform.

- Utilisez une référence SKU à mémoire optimisée pour Alliance Access avec une base de données Oracle incorporée.

- Disque managé Azure : en utilisant les disques managés SSD Premium, les composants Alliance Access bénéficient d’un débit élevé et de performances de disque à faible latence. Les composants peuvent également sauvegarder et restaurer les disques attachés aux machines virtuelles.

- Groupe de placement de proximité Azure : vous pouvez envisager d’utiliser des groupes de placement de proximité Azure pour vous assurer que toutes les machines virtuelles Alliance Access sont proches les unes des autres. Les groupes de placement de proximité réduisent la latence du réseau entre les composants Alliance Access.

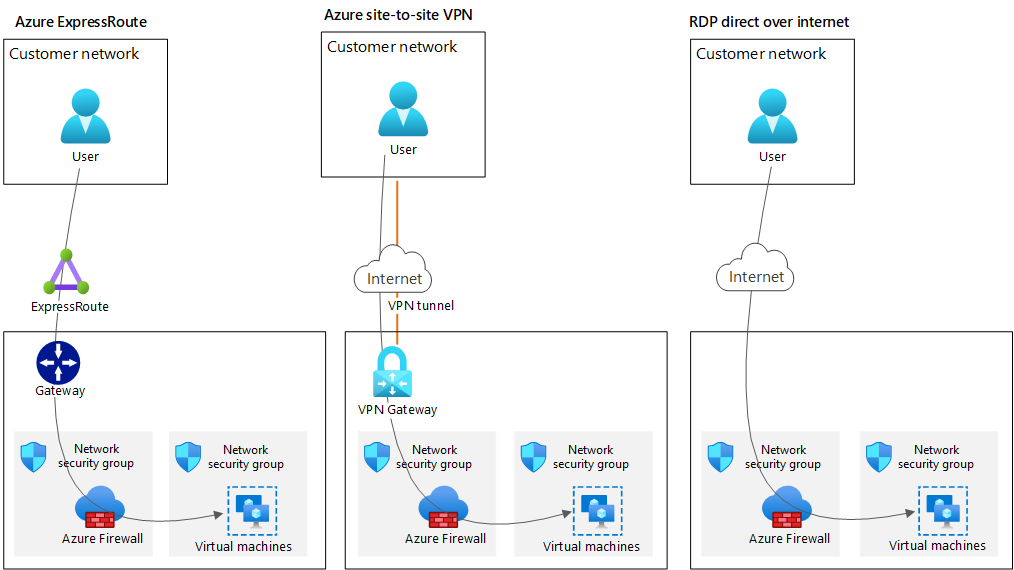

Vous devez établir une connexion à sécurité renforcée à partir de votre site local ou de colocalisation vers l’abonnement Alliance Access. Vous pouvez utiliser l’une de ces méthodes :

- Utilisez ExpressRoute pour connecter votre réseau local à Azure via une connexion privée.

- Utilisez un VPN de site à site Azure pour connecter votre réseau local à Azure via Internet.

- Utilisez le protocole RDP (Remote Desktop Protocol) sur Internet pour vous connecter. (Vous pouvez également utiliser Azure Bastion pour ces connexions.) Votre environnement Azure peut être appairé.

Vos systèmes d’entreprise et d’application peuvent se connecter à des machines virtuelles Alliance Access comme indiqué dans le schéma précédent. Cependant, les utilisateurs professionnels peuvent uniquement se connecter à Alliance Web Platform. Le pare-feu Azure et le groupe de sécurité réseau Azure recommandés sont configurés pour autoriser uniquement le transfert du trafic approprié vers Alliance Web Platform.

Composants

Détails du scénario

Alliance Access est l’une des interfaces de messagerie proposées par SWIFT pour une messagerie financière sécurisée améliorée.

Cas d’usage potentiels

Cette solution est optimale pour le secteur financier.

Cette approche est destinée aux clients SWIFT existants et nouveaux. Elle peut être utilisée pour les scénarios suivants :

- la migration d’Alliance Access d’un environnement local vers Azure ;

- Création d’un environnement Alliance Access dans Azure

Considérations

Ces considérations implémentent les piliers d’Azure Well-Architected Framework, un ensemble de principes directeurs que vous pouvez utiliser pour améliorer la qualité d’une charge de travail. Pour plus d'informations, consultez Microsoft Azure Well-Architected Framework.

Si vous souhaitez plus d’informations sur les considérations suivantes, contactez l’équipe de votre compte chez Microsoft, qui peut vous aider à guider votre implémentation Azure de SWIFT.

Fiabilité

La fiabilité permet de s’assurer que votre application tient vos engagements auprès de vos clients. Pour plus d’informations, consultez la page Vue d’ensemble du pilier de fiabilité.

Lorsque vous déployez des composants SWIFT localement, vous devez prendre des décisions concernant la disponibilité et la résilience. Pour la résilience locale, nous vous recommandons de déployer des composants dans deux centres de données au minimum. Cette approche permet de s’assurer qu’une défaillance d’un centre de données ne compromettra pas votre activité. Les mêmes considérations s’appliquent dans Azure, même si certains concepts différents s’appliquent.

Alliance Access/Entry et Alliance Web Platform avec base de données incorporée peuvent être déployés dans une infrastructure cloud Azure. L’infrastructure Azure doit se conformer aux exigences de l’application correspondante en matière de performances et de latence.

Pour plus d’informations sur le processus de récupération de base de données, consultez le guide d’administration d’Alliance Access, section 14, sur le site web SWIFT.

Concepts de résilience Azure

Azure fournit des contrats de niveau de service (SLA) sur la disponibilité des machines virtuelles. Ces contrats SLA varient selon que vous déployez une machine virtuelle unique, plusieurs machines virtuelles dans un groupe à haute disponibilité ou plusieurs machines virtuelles réparties sur plusieurs zones de disponibilité. Pour atténuer le risque d’une panne régionale, déployez SWIFT Alliance Access dans plusieurs régions Azure.

Pour plus d’informations, consultez Options de disponibilité pour machines virtuelles Azure.

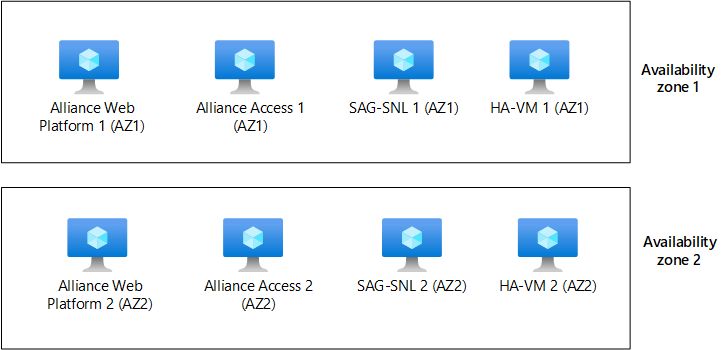

Résilience multi-active sur une seule région

Alliance Access utilise une base de données Oracle incorporée. Pour vous aligner sur un déploiement Alliance Access multi-actif, vous pouvez utiliser une architecture basée sur la résilience du chemin.

Lorsque vous utilisez la résilience du chemin d’accès, vous placez tous les composants SWIFT requis dans un seul et même chemin. Vous dupliquez chaque chemin autant de fois que nécessaire pour la résilience et la mise à l’échelle. En cas de défaillance, vous basculez un chemin entier au lieu d’un seul composant. Le diagramme suivant montre à quoi ressemble cette approche de résilience lorsque vous utilisez des zones de disponibilité. Cette architecture est plus facile à configurer, cependant, une défaillance dans un composant d’un chemin nécessite que vous basculiez vers un autre chemin.

En combinant Web Platform et Alliance Access sur une seule machine virtuelle, vous réduisez le nombre de composants d’infrastructure qui peuvent échouer. Selon le modèle d’utilisation des composants SWIFT, vous pouvez envisager cette configuration. Pour les composants Alliance Access et les instances virtuelles Alliance Connect, déployez les systèmes associés dans la même zone Azure, comme indiqué dans le diagramme d’architecture précédent. Par exemple, déployez des machines virtuelles Alliance Access Web Platform 1, des machines virtuelles Alliance Access 1, SAG-SNL 1, HA-VM 1 et VA vSRX VM1 dans AZ1.

Téléchargez un fichier Visio contenant ce diagramme d’architecture.

Étant donné que les composants SWIFT se connectent à des nœuds différents, vous ne pouvez pas utiliser Azure Load Balancer pour automatiser le basculement ni assurer l’équilibrage de charge. Vous devez à la place vous appuyer sur les fonctionnalités logicielles de SWIFT pour détecter les défaillances et basculer vers un nœud secondaire. La durée de bon fonctionnement réelle que vous atteignez dépend de la vitesse à laquelle un composant peut détecter une défaillance et basculer. Comme vous utilisez des zones de disponibilité ou des groupes à haute disponibilité, le SLA de durée de bon fonctionnement de la machine virtuelle pour chaque composant est bien défini.

Résilience multi-active sur plusieurs régions

Pour étendre la résilience sur plus d’une région Azure, nous vous recommandons de procéder au déploiement dans plusieurs régions Azure à l’aide des régions associées Azure. Chaque région Azure est associée à une autre région de la même zone géographique. Azure sérialise les mises à jour de plateforme (maintenance planifiée) dans des paires de régions pour qu’une seule région associée soit mise à jour à la fois. Si une panne touche plusieurs régions, au moins une de chaque paire est prioritaire pour la récupération.

Sécurité

La sécurité fournit des garanties contre les attaques délibérées, et contre l’utilisation abusive de vos données et systèmes importants. Pour plus d’informations, consultez Vue d’ensemble du pilier Sécurité.

- Vous pouvez utiliser Azure Network Watcher pour collecter les journaux de flux de groupe de sécurité réseau Azure et les captures de paquets. Vous pouvez envoyer des journaux de flux de groupe de sécurité de Network Watcher à des comptes Stockage Azure. Microsoft Sentinel fournit une orchestration et une automatisation intégrées des tâches courantes. Cette fonctionnalité peut collecter les journaux de flux, détecter et investiguer les menaces, ainsi que répondre aux incidents.

- Microsoft Defender pour le cloud protège vos données hybrides, vos services natifs cloud et vos serveurs. Il s’intègre à vos workflows de sécurité existants, tels que les solutions SIEM et Microsoft Threat Intelligence, pour simplifier l’atténuation des menaces.

- Azure Bastion fournit une transparence de la connectivité entre le portail Azure et une machine virtuelle via RDP ou SSH. Étant donné qu’Azure Bastion exige que les administrateurs se connectent au Portail Azure, l’authentification multifacteur Microsoft Entra peut être appliquée. Vous pouvez utiliser l’accès conditionnel pour appliquer d’autres restrictions. Par exemple, vous pouvez spécifier l’adresse IP publique que les administrateurs peuvent utiliser pour se connecter. Le déploiement d’Azure Bastion active également l’accès juste-à-temps, lequel ouvre les ports requis à la demande lorsqu’un accès à distance est requis.

Authentification et autorisation

Les administrateurs qui gèrent l’infrastructure SWIFT dans Azure ont besoin d’une identité dans le service Microsoft Entra ID (Microsoft Entra ID) du tenant (locataire) Azure associé à l’abonnement. Microsoft Entra ID peut faire partie d’une configuration d’identité hybride d’entreprise qui intègre votre système d’identité d’entreprise local au cloud. Toutefois, le dispositif CSP-CSCF de SWIFT recommande de séparer le système d’identité pour les déploiements SWIFT de votre système d’identité d’entreprise. Si votre tenant actuel est déjà intégré à votre répertoire local, vous pouvez créer un tenant distinct avec une instance Microsoft Entra distincte pour suivre cette recommandation.

Les utilisateurs inscrits dans Microsoft Entra ID peuvent se connecter au Portail Azure ou s’authentifier en utilisant d’autres outils de gestion tels qu’Azure PowerShell ou Azure CLI. Vous pouvez configurer l’authentification multifacteur Active Directory et d’autres protections, telles que les restrictions de plage IP, à l’aide de l’accès conditionnel. Les utilisateurs obtiennent des autorisations sur les abonnements Azure via le contrôle d’accès en fonction du rôle (RBAC), qui régit les opérations que les utilisateurs peuvent effectuer sur un abonnement.

Le service Microsoft Entra associé à un abonnement permet uniquement de gérer les services Azure. Par exemple, vous pouvez provisionner des machines virtuelles dans Azure dans le cadre d’un abonnement. Microsoft Entra ID fournit des informations d’identification pour se connecter à ces machines virtuelles uniquement si vous activez explicitement l’authentification Microsoft Entra. Si vous souhaitez obtenir plus d’informations sur l’utilisation de Microsoft Entra ID pour l’authentification des applications, consultez Migrer l’authentification des applications vers Microsoft Entra ID.

Application des stratégies CSP-CSCF SWIFT

Vous pouvez utiliser Azure Policy pour définir des stratégies qui doivent être appliquées dans un abonnement Azure afin de respecter les impératifs de conformité ou de sécurité. Par exemple, vous pouvez utiliser Azure Policy pour empêcher les administrateurs de déployer certaines ressources, ou pour appliquer des règles de configuration réseau qui bloquent le trafic vers Internet. Vous pouvez utiliser des stratégies intégrées ou créer vos propres stratégies.

SWIFT dispose d’un cadre de stratégie qui peut vous aider à appliquer un sous-ensemble de critères CSP-CSCF SWIFT. Une partie de cette infrastructure vous permet d’utiliser des stratégies Azure au sein de votre abonnement. Par souci de simplicité, vous pouvez créer un abonnement distinct dans lequel vous déployez des composants de zone de sécurité SWIFT et un autre abonnement pour d’autres composants potentiellement liés. Les abonnements distincts vous permettent d’appliquer les stratégies Azure du CSP-CSCF de SWIFT uniquement aux abonnements contenant un composant une zone de sécurité SWIFT.

Nous vous recommandons de déployer des composants SWIFT au sein d’un abonnement distinct de toutes les applications back-office. Avec des abonnements distincts, vous êtes sûr que le dispositif CSP-CSCF SWIFT s’applique uniquement aux composants SWIFT, et non à vos propres composants.

Envisagez d’utiliser la dernière implémentation des contrôles CSP SWIFT, mais consultez d’abord l’équipe Microsoft avec laquelle vous travaillez.

Excellence opérationnelle

L’excellence opérationnelle couvre les processus d’exploitation qui déploient une application et maintiennent son fonctionnement en production. Pour plus d’informations, consultez Vue d’ensemble du pilier Excellence opérationnelle.

- Vous êtes responsable de l’exécution du logiciel Alliance Access et des ressources Azure sous-jacentes dans l’abonnement Alliance Access.

- Azure Monitor fournit un ensemble complet de fonctionnalités de monitoring. Il peut superviser l’infrastructure Azure, mais pas le logiciel SWIFT. Vous pouvez utiliser un agent de supervision pour collecter les journaux des événements, les compteurs de performances et d’autres journaux, et envoyer ces journaux et métriques à Azure Monitor. Pour plus d’informations, consultez Vue d’ensemble des agents Azure Monitor.

- Azure Alerts utilise vos données Azure Monitor pour vous informer lorsque des problèmes sont détectés avec votre infrastructure ou votre application. Ces alertes vous permettent d’identifier et de résoudre les problèmes avant que les utilisateurs de votre système ne les remarquent.

- Vous pouvez utiliser Log Analytics dans Azure Monitor pour modifier et exécuter des requêtes de journal sur des données contenues dans des journaux Azure Monitor.

- Vous devez utiliser des modèles ARM pour approvisionner des composants d’infrastructure Azure.

- Pensez à utiliser les extensions de machine virtuelle Azure pour configurer d’autres composants de la solution pour votre infrastructure Azure.

- La machine virtuelle Alliance Access est le seul composant qui stocke des données d’entreprise et peut nécessiter des fonctionnalités de sauvegarde et de restauration. Les données dans Alliance Access sont stockées dans une base de données Oracle. Vous pouvez utiliser les outils intégrés pour la sauvegarde et la restauration.

Efficacité des performances

L’efficacité des performances est la capacité de votre charge de travail à s’adapter à la demande des utilisateurs de façon efficace. Pour plus d’informations, consultez Vue d’ensemble du pilier d’efficacité des performances.

- Pensez à déployer un groupe de machines virtuelles identiques Azure pour exécuter des instances de machine virtuelle de serveur web dans un groupe de placement de proximité. Cette approche colocalise les instances de machine virtuelle et réduit la latence entre les machines virtuelles.

- Pensez à utiliser des machines virtuelles Azure avec les performances réseau accélérées, pour obtenir un débit réseau pouvant atteindre 30 Gbits/s.

- Pensez à utiliser les Disques managés Azure avec un disque SSD Premium pour obtenir un maximum de 20 000 E/S par seconde et d’un débit maximal de 900 Mo/s.

- Pensez à configurer la mise en cache de l’hôte de disque Azure en lecture seule pour augmenter le débit du disque.

Contributeurs

Cet article est géré par Microsoft. Il a été écrit à l’origine par les contributeurs suivants.

Auteurs principaux :

- Gansu Adhinarayanan | Directeur - Stratégiste de la technologie partenaire

- Mahesh Kshirsagar | Architecte de solution cloud senior

- Ravi Sharma | Architecte de solutions cloud senior

Pour afficher les profils LinkedIn non publics, connectez-vous à LinkedIn.

Étapes suivantes

- Qu’est-ce que le réseau virtuel Azure ?

- Machines virtuelles Linux sur Azure

- Extensions de machine virtuelle Azure

- Qu’est-ce qu’un pare-feu Azure ?

- Introduction aux disques managés Azure

- Zones de disponibilité

Ressources associées

Explorez les fonctionnalités et l’architecture des autres modules SWIFT :