Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

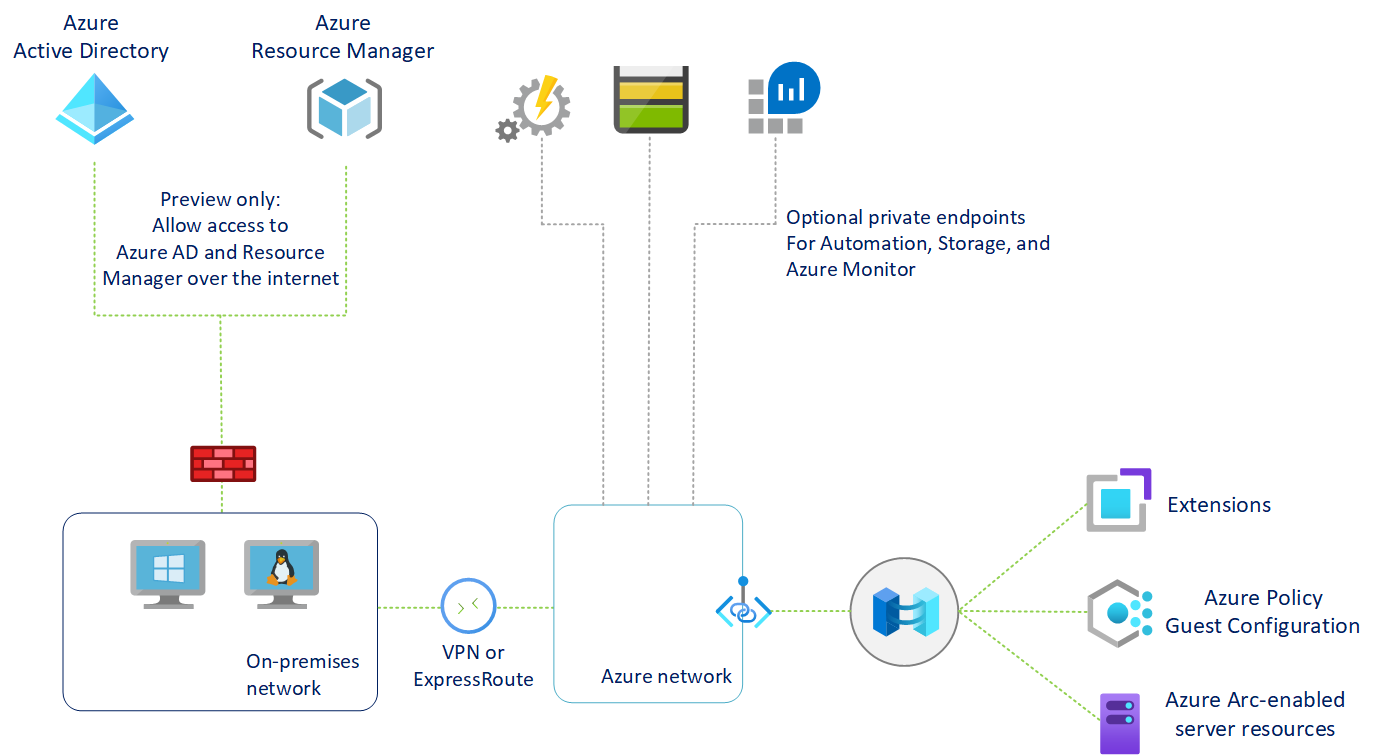

Azure Private Link vous permet de lier en toute sécurité les services PaaS Azure à votre réseau virtuel à l’aide de points de terminaison privés. Pour de nombreux services, il vous suffit de configurer un point de terminaison par ressource. Cela signifie que vous pouvez connecter vos serveurs locaux ou multiclouds à Azure Arc et envoyer tout le trafic via un ExpressRoute ou une connexion VPN de site à site au lieu d’utiliser des réseaux publics.

Avec les serveurs Azure Arc activés, vous pouvez utiliser un modèle d'étendue de liaison privée pour permettre la communication de plusieurs serveurs ou machines avec leurs ressources Azure Arc via un seul point de terminaison privé.

Cet article explique quand utiliser une étendue de liaison privée Azure Arc et comment la configurer.

Avantages

Grâce à Azure Private Link, vous pouvez :

- vous connecter en privé à Azure Arc sans ouvrir d'accès au réseau public ;

- Vérifiez que les données de la machine ou du serveur Azure Arc ne sont accessibles que via des réseaux privés autorisés. Cela s'applique également aux données provenant des extensions de machines virtuelles installées sur la machine ou le serveur et qui fournissent un support de gestion et de surveillance post-déploiement ;

- empêcher l'exfiltration de données de vos réseaux privés en définissant des serveurs Azure Arc spécifiques et d'autres ressources de services Azure, comme Azure Monitor, qui se connectent via votre point de terminaison privé ;

- connecter en toute sécurité votre réseau privé local à Azure Arc à l'aide d'ExpressRoute et de Private Link ;

- Conservez tout le trafic au sein du réseau principal Microsoft Azure.

Pour plus d’informations, consultez Principaux avantages d’Azure Private Link.

Fonctionnement

L’étendue de liaison privée Azure Arc connecte des points de terminaison privés (et les réseaux virtuels qui les hébergent) à une ressource Azure, dans ce cas des serveurs avec Azure Arc. Quand vous activez une des extensions de machine virtuelle prises en charge par les serveurs avec Azure Arc, comme Azure Monitor, ces ressources connectent d’autres ressources Azure. Par exemple :

- Espace de travail Log Analytics, requis pour Azure Automation – Suivi des modifications et inventaire, Azure Monitor – Insights de machine virtuelle et Azure Monitor – Collecte des journaux avec l’agent Azure Monitor.

- Azure Key Vault

- Stockage Blob Azure, requis pour l'extension de script personnalisé.

Pour télécharger des diagrammes d’architecture en haute résolution, visitez Jumpstart Gems.

La connectivité à toute autre ressource Azure à partir d’un serveur Azure Arc requiert la configuration d’une liaison privée pour chaque service, ce qui est facultatif, mais recommandé. Le liaison privée Azure nécessite une configuration séparée par service.

Pour plus d’informations sur la configuration d’une liaison privée pour les services Azure répertoriés précédemment, consultez les articles Azure Automation, Azure Monitor, Azure Key Vault ou Stockage Blob Azure.

Important

Azure Private Link est maintenant en disponibilité générale. Le point de terminaison privé et le service Private Link (service derrière l’équilibreur de charge standard) sont tous les deux en disponibilité générale. Différentes versions d’Azure PaaS seront intégrées à Azure Private Link à différentes échéances. Consultez Disponibilité de Private Link pour obtenir l’état à jour d’Azure PaaS sur Private Link. Pour en savoir plus sur les limitations connues, consultez Point de terminaison privé et Service Liaison privée.

Le point de terminaison privé de votre réseau virtuel lui permet d'atteindre les points de terminaison des serveurs Azure Arc par le biais d'adresses IP privées à partir du pool de votre réseau, au lieu d'utiliser les adresses IP publiques de ces points de terminaison. Cela vous permet de continuer à utiliser vos ressources de serveurs Azure Arc sans ouvrir votre réseau virtuel à un trafic sortant non requis.

Le trafic entre le point de terminaison privé et vos ressources passe par le réseau principal Microsoft Azure et n'est pas acheminé vers des réseaux publics.

Vous pouvez configurer chacun de vos composants pour qu'ils autorisent ou refusent l'ingestion et les requêtes en provenance de réseaux publics. Vous bénéficiez ainsi d’une protection au niveau des ressources, ce qui vous permet de contrôler le trafic vers des ressources spécifiques.

Restrictions et limitations

L'objet de l’Étendue de liaison privée des serveurs Azure Arc présente un certain nombre de limites à prendre en compte lors de la planification de votre configuration Private Link.

- Vous ne pouvez associer qu'une seule Étendue de liaison privée Azure Arc à un réseau virtuel.

- Une machine ou un serveur Azure Arc ne peut se connecter qu'à une seule Étendue de liaison privée de serveurs Azure Arc.

- Toutes les machines locales doivent utiliser le même point de terminaison privé en résolvant les bonnes informations de point de terminaison privé (nom d'enregistrement FQDN et adresse IP privée) à l'aide du même redirecteur DNS. Pour plus d'informations, consultez Configuration DNS des points de terminaison privés Azure.

- Le serveur Azure Arc et l'Étendue de liaison privée Azure Arc doivent se trouver dans la même région Azure. Le point de terminaison privé et le réseau virtuel doivent également se trouver dans la même région Azure, mais cette région peut différer de celle de votre étendue de lien privé Azure Arc et du serveur activé pour Arc.

- Le trafic réseau vers l’ID Microsoft Entra et Azure Resource Manager ne traverse pas l’étendue Azure Arc Private Link et continuera à utiliser votre itinéraire réseau par défaut vers Internet. Vous pouvez éventuellement configurer une liaison privée de gestion des ressources pour envoyer le trafic Azure Resource Manager à un point de terminaison privé.

- D’autres services Azure que vous utiliserez, par exemple Azure Monitor, nécessitent leurs propres points de terminaison privés dans votre réseau virtuel.

- L’accès à distance au serveur à l’aide de Windows Admin Center ou SSH n’est pas pris en charge par le biais d’une liaison privée pour l’instant.

Planification de votre configuration Private Link

Pour connecter votre serveur à Azure Arc via une liaison privée, vous devez configurer votre réseau comme suit :

Établissez une connexion entre votre réseau local et un réseau virtuel Azure à l’aide d’un VPN site à site ou d’un circuit ExpressRoute.

Déployez une étendue de liaison privée Azure Arc contrôlant les machines ou serveurs qui peuvent communiquer avec Azure Arc sur des points de terminaison privés, et associez-la à votre réseau virtuel Azure avec un point de terminaison privé.

Mettez à jour la configuration DNS sur votre réseau local afin de résoudre les adresses des points de terminaison privés.

Configurez votre pare-feu local pour autoriser l’accès à l’ID Microsoft Entra et à Azure Resource Manager.

Associez les machines ou serveurs inscrits auprès des serveurs Azure Arc à l'étendue de liaison privée.

Si vous le souhaitez, déployez des points de terminaison privés pour d'autres services Azure gérant votre machine ou votre serveur, comme :

- Azure Monitor

- Azure Automation

- Stockage Blob Azure

- Azure Key Vault

Cet article part du principe que vous avez déjà configuré votre circuit ExpressRoute ou votre connexion VPN de site à site.

Configuration réseau

Les serveurs Azure Arc s'intègrent à différents services Azure pour mettre en place la gestion et la gouvernance cloud sur vos machines ou serveurs hybrides. La plupart de ces services offrent déjà des points de terminaison privés, mais vous devez configurer votre pare-feu et vos règles d’acheminement de manière à autoriser l’accès à Microsoft Entra ID et Azure Resource Manager sur Internet jusqu’à ce que ces services offrent des points de terminaison privés.

Pour ce faire, deux méthodes sont disponibles :

Si votre réseau est configuré pour acheminer tout le trafic lié à Internet via le circuit VPN Azure ou ExpressRoute, vous pouvez configurer le groupe de sécurité réseau associé à votre sous-réseau dans Azure pour autoriser l’accès TCP 443 (HTTPS) sortant à Microsoft Entra ID et Azure à l’aide de balises de service. Les règles NSG doivent se présenter comme suit :

Paramètre Règle Microsoft Entra ID Règle Azure Origine Réseau virtuel Réseau virtuel Plages de ports sources * * Destination Identifiant de service Identifiant de service Étiquette de service de destination AzureActiveDirectoryAzureResourceManagerPlages de ports de destination 443 443 Protocole TCP TCP Action Permettre Permettre Priorité 150 (doit être inférieure à toutes les règles qui bloquent l'accès à Internet) 151 (doit être inférieure à toutes les règles qui bloquent l'accès à Internet) Nom AllowAADOutboundAccessAllowAzOutboundAccessConfigurez le pare-feu sur votre réseau local pour autoriser l’accès TCP 443 sortant (HTTPS) à Microsoft Entra ID et Azure à l’aide des fichiers d’étiquette de service téléchargeables. Le fichier JSON contient toutes les plages d’adresses IP publiques utilisées par l’ID Microsoft Entra et Azure et est mise à jour mensuellement pour refléter toutes les modifications. L’étiquette de service d’Entra ID est

AzureActiveDirectoryet la balise de service d’Azure estAzureResourceManager. Contactez votre administrateur réseau et votre fournisseur de pare-feu réseau pour savoir comment configurer vos règles de pare-feu.

Si vous souhaitez mieux comprendre les flux de trafic réseau, consultez le diagramme dans la section Fonctionnement de cet article.

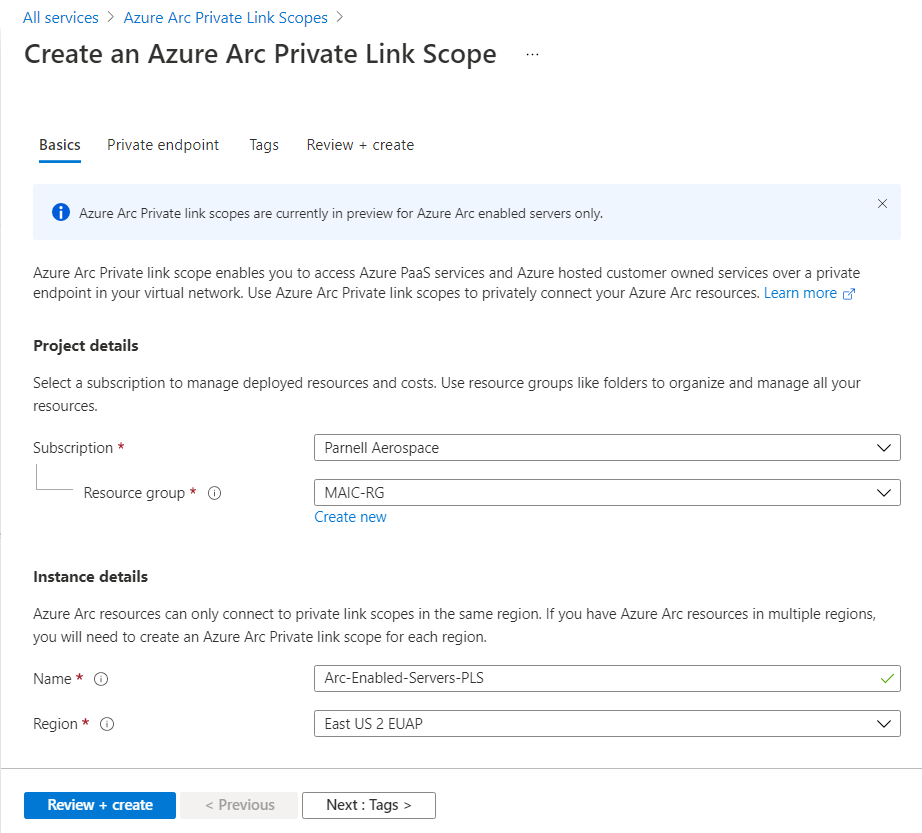

Créer une Étendue de liaison privée

Connectez-vous au portail Azure.

Dans le Portail Azure, accédez à Créer une ressource, recherchez Étendue de liaison privée Azure Arc, puis sélectionnez Créer.

Vous pouvez également accéder directement à la page Étendues de liaison privée Azure Arc dans le Portail, puis sélectionner Créer une étendue de liaison privée Azure Arc.

Sous l’onglet Informations de base, sélectionnez un abonnement et un groupe de ressources.

Entrez un nom pour l'étendue de liaison privée Azure Arc. Il est préférable d'utiliser un nom explicite et clair.

Vous pouvez exiger que chaque machine ou serveur avec Azure Arc associé à cette étendue de liaison privée Azure Arc envoie des données au service par le biais du point de terminaison privé. Pour ce faire, cochez la case Activer l’accès au réseau public pour permettre aux machines ou serveurs associés à cette étendue de liaison privée Azure Arc de communiquer avec le service sur des réseaux privés ou publics. Vous pouvez modifier ce paramètre selon vos besoins une fois l’étendue créée.

Sélectionnez l’onglet Point de terminaison privé, puis Créer.

Dans le panneau Créer un point de terminaison privé :

Entrez un Nom pour le point de terminaison.

Choisissez Oui pour Intégrer à une zone DNS privée, et laissez-le créer automatiquement une nouvelle zone DNS privée.

Remarque

Si vous choisissez Non et préférez gérer les enregistrements DNS manuellement, commencez par configurer votre liaison privée, notamment ce point de terminaison privé et la configuration de l'étendue privée. Ensuite, configurez votre DNS conformément aux instructions de la rubrique Configuration DNS des points de terminaison privés Azure. Veillez à ne pas créer d’enregistrements vides en préparation de votre configuration de liaison privée. Les enregistrements DNS que vous créez peuvent remplacer les paramètres existants et avoir un impact sur votre connectivité avec les serveurs Azure Arc.

Vous ne pouvez pas utiliser la même zone VNET/DNS pour les ressources Arc utilisant une liaison privée et celles qui n’utilisent pas de liaison privée. Les ressources Arc qui ne sont pas connectées via une liaison privée doivent se diriger vers des points de terminaison publics.

Cliquez sur OK.

Sélectionnez Vérifier + créer.

Laissez le processus de validation se terminer, puis sélectionnez Créer.

Configurer la redirection DNS locale

Vos machines ou serveurs locaux doivent être en mesure de résoudre les enregistrements DNS des liaisons privées en adresses IP de points de terminaison privés. La configuration de ces éléments varie selon que vous utilisez des zones DNS privées Azure pour gérer les enregistrements DNS ou votre propre serveur DNS local. Elle dépend également du nombre de serveurs que vous configurez.

Configuration DNS à l'aide de zones DNS privées intégrées à Azure

Si vous configurez des zones DNS privées pour les serveurs Azure Arc et la configuration des invités lors de la création du point de terminaison privé, vos machines ou serveurs locaux doivent être en mesure de transmettre les requêtes DNS aux serveurs Azure DNS intégrés afin de résoudre correctement les adresses des points de terminaison privés. Vous avez besoin dans Azure d'un redirecteur DNS (soit une machine virtuelle spécialement conçue, soit une instance de Pare-feu Azure avec proxy DNS activé), après quoi vous pouvez configurer votre serveur DNS local pour qu'il transmette les requêtes à Azure afin de résoudre les adresses IP des points de terminaison privés.

Pour plus d’informations, consultez Azure Private Resolver avec un redirecteur DNS local.

Configuration manuelle du serveur DNS

Si vous avez choisi de ne pas utiliser les zones DNS privées Azure lors de la création du point de terminaison privé, vous devrez créer les enregistrements DNS requis sur votre serveur DNS local.

Dans le Portail Azure, accédez à la ressource de point de terminaison privé associée à votre réseau virtuel et à votre étendue de liaison privée.

Dans le menu du service, sous Paramètres, sélectionnez Configuration DNS pour afficher la liste des enregistrements DNS et des adresses IP correspondantes à configurer sur votre serveur DNS. Les noms de domaine complets (FQDN) et les adresses IP changeront en fonction de la région que vous avez sélectionnée pour votre point de terminaison privé et des adresses IP disponibles dans votre sous-réseau.

Suivez les instructions de votre fournisseur de serveur DNS pour ajouter les zones DNS et les enregistrements A correspondant au tableau du portail. Veillez à sélectionner un serveur DNS dont l'étendue est adaptée à votre réseau. Chaque machine ou serveur qui utilise ce serveur DNS résout désormais les adresses IP des points de terminaison privés et doit être associé à l’étendue de liaison privée Azure Arc, faute de quoi la connexion sera refusée.

Scénarios à serveur unique

Si vous envisagez uniquement d’utiliser des liaisons privées pour prendre en charge quelques machines ou serveurs, vous ne souhaiterez peut-être pas mettre à jour la configuration DNS de votre réseau entier. Dans ce cas, vous pouvez ajouter les noms d'hôte et les adresses IP des points de terminaison privés au fichier Hosts de votre système d'exploitation. Selon la configuration du système d'exploitation, le fichier Hosts peut être la méthode principale ou alternative pour résoudre le nom d'hôte en adresse IP.

Fenêtres

Ouvrez

C:\Windows\System32\drivers\etc\hostsen utilisant un compte avec des privilèges d’administrateur.Ajoutez les IP de point de terminaison privé et les noms d’hôte à partir de la liste configuration DNS, comme décrit dans Configuration manuelle du serveur DNS. Le fichier hosts requiert d’abord l’adresse IP suivie d’un espace, puis du nom d’hôte.

Enregistrez le fichier contenant vos modifications. Vous devrez peut-être d’abord enregistrer dans un autre répertoire, puis copier le fichier dans le chemin d’accès d’origine.

Linux

Ouvrez le fichier

/etc/hostshosts dans un éditeur de texte.Ajoutez les IP de point de terminaison privé et les noms d’hôte à partir de la liste configuration DNS, comme décrit dans Configuration manuelle du serveur DNS. Le fichier hosts exige d’abord l’adresse IP suivie d’un espace, puis du nom d’hôte.

Enregistrez le fichier contenant vos modifications.

Se connecter à un serveur Azure Arc

Remarque

L’utilisation d’un point de terminaison privé exige l’application Azure Connected Machine Agent version 1.4 ou ultérieure. Le script de déploiement des serveurs Azure Arc généré sur le portail télécharge la dernière version.

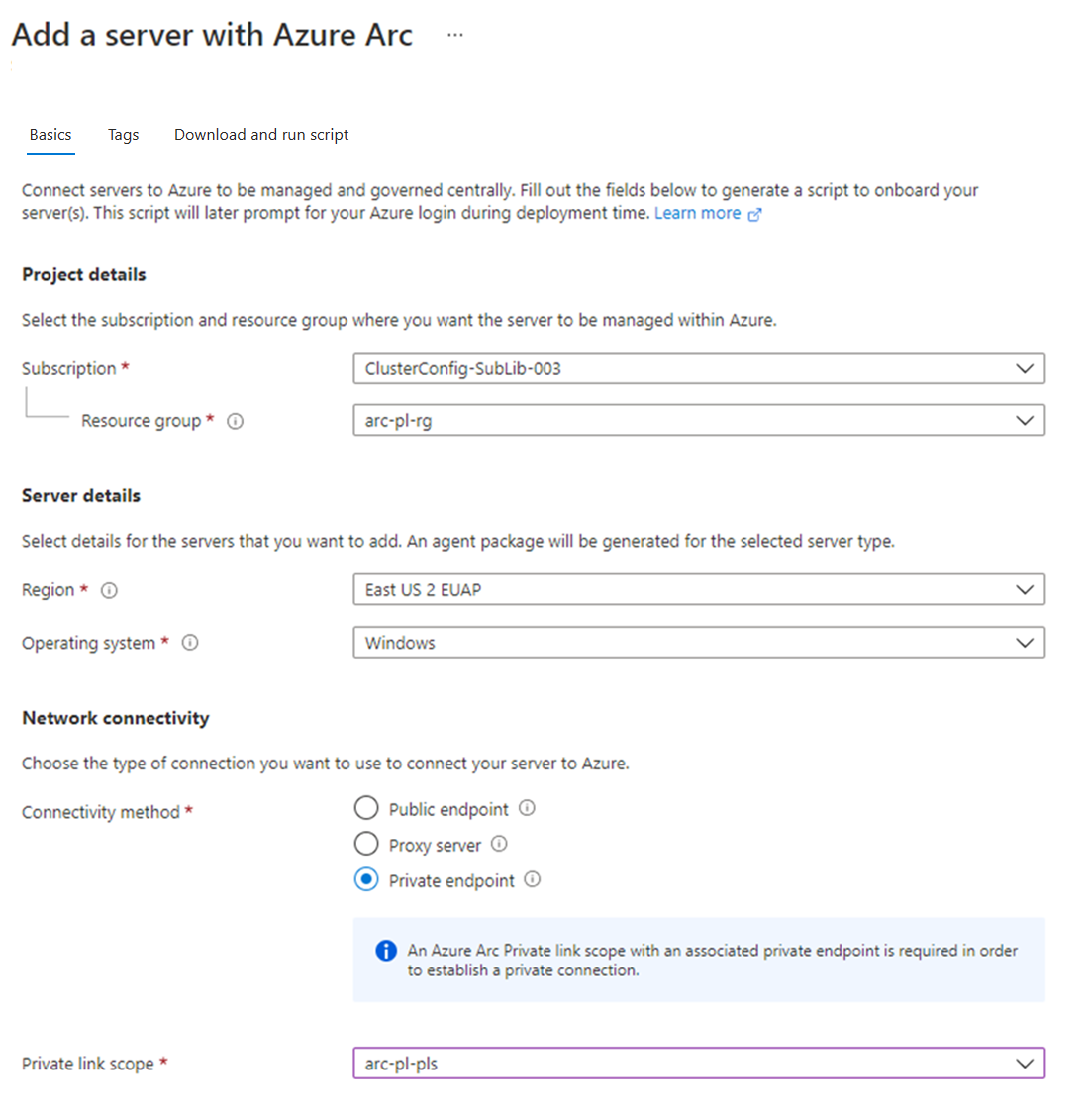

Configurer un nouveau serveur Azure Arc pour utiliser une liaison privée

Lorsque vous connectez une machine ou un serveur à des serveurs Azure Arc pour la première fois, vous avez la possibilité de le connecter à une Étendue de liaison privée.

À partir de votre navigateur, accédez au portail Azure.

Accédez à Machines - Azure Arc.

Dans la page Machines - Azure Arc , sélectionnez Ajouter/créer en haut à gauche, puis sélectionnez Ajouter un ordinateur dans le menu déroulant.

Sur la page Ajouter des serveurs à Azure Arc, sélectionnez Ajouter un seul serveur ou Ajouter plusieurs serveurs en fonction de votre scénario de déploiement, puis sélectionnez Générer un script.

Sur la page Informations de base, indiquez les informations suivantes :

Sélectionnez Abonnement et Groupe de ressources pour les machines.

Dans la liste déroulante Région, sélectionnez la région Azure dans laquelle vous souhaitez stocker les métadonnées de la machine ou du serveur.

Dans la liste déroulante Système d’exploitation, sélectionnez le système d’exploitation sur lequel le script est configuré pour s’exécuter.

Sous méthode de connectivité, sélectionnez point de terminaison privé et sélectionnez l’étendue Azure Arc Private Link créée dans la partie 1 dans la liste déroulante.

Sélectionnez Suivant : Balises.

Si vous avez sélectionné Ajouter plusieurs serveurs, dans la page Authentification, sélectionnez le principal de service créé pour les serveurs avec Azure Arc dans la liste déroulante. Si vous n’avez pas créé de principal de service pour les serveurs avec Azure Arc, consultez la procédure de création d’un principal de service pour découvrir plus d’informations sur les autorisations et étapes requises pour en créer un. Sélectionnez Suivant : Étiquettes pour continuer.

Dans la page Balises, passez en revue les suggestions de balises d’emplacement physique par défaut et entrez une valeur, ou spécifiez une ou plusieurs Balises personnalisées en fonction de vos standards.

Sélectionnez Suivant : Télécharger et exécuter le script.

Dans la page Télécharger et exécuter le script, passez en revue les informations de résumé, puis sélectionnez Télécharger.

Après avoir téléchargé le script, vous devez l'exécuter sur votre machine ou serveur en utilisant un compte doté de privilèges (administrateur ou racine). Selon votre configuration réseau, vous devrez peut-être télécharger l’agent à partir d’un ordinateur disposant d’un accès Internet et le transférer vers votre ordinateur ou serveur, puis modifier le script avec le chemin d’accès à l’agent.

L'agent Windows peut être téléchargé à partir de https://aka.ms/AzureConnectedMachineAgent et l'agent Linux à partir de https://packages.microsoft.com. Recherchez la dernière version d'azcmagent située dans le répertoire de distribution de votre système d'exploitation et installée avec votre gestionnaire de package local.

Le script renverra des messages d'état qui vous indiqueront si l'intégration a abouti au terme de celle-ci.

Conseil

Le Trafic réseau d’Azure Connected Machine Agent vers Microsoft Entra ID (login.windows.net, login.microsoftonline.com, pas.windows.net) et Azure Resource Manager (management.azure.com) continuera à utiliser des points de terminaison publics. Si votre serveur doit communiquer via un serveur proxy pour atteindre ces points de terminaison, configurez l’agent avec l’URL du serveur proxy avant de le connecter à Azure. Vous devrez peut-être également configurer un contournement proxy pour les services Azure Arc si votre point de terminaison privé n’est pas accessible à partir de votre serveur proxy.

Configurer un serveur Azure Arc existant

Pour que les serveurs activés par Azure Arc, configurés avant l'étendue de votre liaison privée, commencent à utiliser l'Étendue de Liaison Privée des serveurs Azure Arc, veuillez suivre les étapes suivantes.

Sur le portail Azure, accédez à votre ressource Étendue de liaison privée Azure Arc.

Dans le menu du service, sous Configurer, sélectionnez Ressources Azure Arc, puis + Ajouter.

Sélectionnez les serveurs dans la liste que vous souhaitez associer à l'Étendue de liaison privée, puis choisissez Sélectionner pour enregistrer vos modifications.

L’étendue de liaison privée peut prendre jusqu’à 15 minutes pour accepter les connexions à partir du ou des serveurs récemment associés.

Dépannage

Si vous rencontrez des problèmes, les suggestions suivantes peuvent vous aider :

Vérifiez votre serveur DNS local pour vous assurer qu’il est transféré vers Azure DNS ou qu’il est configuré avec les enregistrements A appropriés dans votre zone de liaison privée. Ces commandes de recherche doivent renvoyer des adresses IP privées dans votre réseau virtuel Azure. Si les adresses IP publiques sont résolues, vérifiez la configuration DNS de votre machine ou serveur et de votre réseau.

nslookup gbl.his.arc.azure.com nslookup agentserviceapi.guestconfiguration.azure.comEn cas de problèmes d’intégration d’une machine ou d’un serveur, vérifiez que vous avez ajouté les balises de service Microsoft Entra ID et Azure Resource Manager à votre pare-feu de réseau local. L'agent doit communiquer avec ces services via Internet jusqu'à ce que des points de terminaison privés soient disponibles pour ceux-ci.

Si vous souhaitez obtenir une aide supplémentaire pour le dépannage, consultez Résoudre les problèmes de connectivité d’Azure Private Endpoint.

Étapes suivantes

- Pour découvrir plus d’informations sur les points de terminaison privés, consultez Qu’est-ce qu’Azure Private Endpoint ?.

- Découvrez comment configurer Private Link pour Azure Automation, Azure Monitor, Azure Key Vault ou Stockage Blob Azure.