Chiffrer des données de sauvegarde à l’aide de clés gérées par le client

Vous pouvez utiliser Sauvegarde Azure pour chiffrer vos données de sauvegarde à l’aide de clés gérées par le client (CMK) au lieu de clés gérées par la plateforme (PMK), qui sont activées par défaut. Vos clés pour chiffrer les données de sauvegarde doivent être stockées dans Azure Key Vault.

La clé de chiffrement que vous utilisez pour chiffrer les sauvegardes peut être différente de celle que vous utilisez pour la source. Une clé de chiffrement de données (DEK) basée sur AES 256 contribue à protéger les données. Vos clés de chiffrement de clé (KEK), à leur tour, contribuent à protéger la clé DEK. Vous avez un contrôle total sur les données et les clés.

Pour autoriser le chiffrement, vous devez accorder au coffre Sauvegarde les autorisations nécessaires pour accéder à la clé de chiffrement dans le coffre de clés. Vous pouvez modifier la clé si nécessaire.

Dans cet article, vous apprendrez comment :

- Créez un coffre Recovery Services.

- Configurer le coffre Recovery Services pour chiffrer les données de sauvegarde à l’aide de clés CMK.

- Sauvegarder les données dans un coffre-fort chiffré à l’aide de clés CMK.

- Restaurer les données à partir de sauvegardes.

À propos de l’installation

Vous pouvez utiliser cette fonctionnalité (en utilisant Sauvegarde Azure pour chiffrer les données de sauvegarde à l’aide de clés CMK) pour chiffrer uniquement les nouveaux coffres Recovery Services. Les coffres contenant des éléments existants inscrits ou en attente de l’être ne sont pas pris en charge.

Après avoir activé le chiffrement à l’aide de clés CMK pour un coffre Recovery Services, vous ne pouvez pas revenir à l’utilisation de clés PMK (valeur par défaut). Vous pouvez modifier les clés de chiffrement pour répondre aux exigences.

Actuellement, cette fonctionnalité ne prend pas en charge la sauvegarde via l’agent MARS (Microsoft Azure Recovery Services), et vous ne pourrez peut-être pas utiliser un coffre chiffré par clé CMK pour la sauvegarde via l’agent MARS. L’agent MARS utilise un chiffrement basé sur une phrase secrète. Par ailleurs, cette fonctionnalité ne prend pas en charge la sauvegarde des machines virtuelles que vous avez créées dans le modèle de déploiement classique.

Cette fonctionnalité n’est pas liée à Azure Disk Encryption, qui utilise le chiffrement basé sur l’invité du disque d’une machine virtuelle à l’aide de BitLocker pour Windows et de DM-Crypt pour Linux.

Vous pouvez chiffrer le coffre Recovery Services uniquement à l’aide de clés stockées dans Azure Key Vault et situées dans la même région. En outre, les clés doivent être des clés RSA prises en charge et doivent être activées.

Le déplacement d’un coffre Recovery Services chiffré par clé CMK d’un groupe de ressources ou d’un abonnement vers un autre n’est actuellement pas pris en charge.

Quand vous déplacez un coffre Recovery Services déjà chiffré à l’aide de clés CMK vers un nouveau tenant, vous devez mettre à jour le coffre pour recréer et reconfigurer son identité managée et sa clé CMK (qui doivent se trouver dans le nouveau tenant). Si vous ne mettez pas à jour le coffre, les opérations de sauvegarde et de restauration échouent. Vous devez également reconfigurer toutes les autorisations de contrôle d’accès en fonction du rôle (RBAC) Azure que vous avez configurées dans l’abonnement.

Vous pouvez configurer cette fonctionnalité via le portail Azure et PowerShell. Utilisez le module Az 5.3.0 ou version ultérieure afin d’utiliser des clés CMK pour les sauvegardes dans le coffre Recovery Services.

Avertissement

Si vous utilisez PowerShell pour gérer les clés de chiffrement pour Sauvegarde, nous vous déconseillons de mettre à jour les clés à partir du portail. Si vous mettez à jour les clés à partir du portail, vous devez attendre qu’une mise à jour de PowerShell prenant en charge le nouveau modèle soit disponible pour pouvoir mettre à jour les clés avec PowerShell. Toutefois, vous pouvez continuer à mettre à jour les clés à partir du portail Azure.

Si vous n’avez pas créé et configuré votre coffre Recovery Services, consultez cet article.

Configurer un coffre à chiffrer à l’aide de clés gérées par le client

Pour configurer un coffre, exécutez les actions suivantes dans l’ordre :

Activez une identité managée pour votre coffre Recovery Services.

Attribuez des autorisations au coffre Recovery Services pour accéder à la clé de chiffrement dans Azure Key Vault.

Activez la suppression réversible et la protection contre la suppression définitive sur Azure Key Vault.

Affectez la clé de chiffrement au coffre Recovery Services.

Les sections suivantes présentent chacune de ces actions en détail.

Activer une identité managée pour votre coffre Recovery Services

Sauvegarde Azure utilise les identités managées affectées par le système et les identités managées affectées par l’utilisateur pour authentifier le coffre Recovery Services et lui permettre d’accéder aux clés de chiffrement stockées dans Azure Key Vault. Vous pouvez choisir l’identité managée à utiliser.

Remarque

Après avoir activé une identité managée, vous ne devez pas la désactiver (même temporairement). La désactivation de l’identité managée peut entraîner un comportement incohérent.

Activer une identité managée affectée par le système pour le coffre

Choisir un client :

Accédez à votre coffre Recovery Services>Identité.

Sélectionnez l’onglet Affectée par le système.

Faites passer l’État à Activé.

Sélectionnez Enregistrer pour activer l’identité pour le coffre.

Les étapes précédentes génèrent un ID d’objet, qui est l’identité managée affectée par le système du coffre.

Attribuer une identité managée affectée par l’utilisateur au coffre (préversion)

Remarque

Les coffres qui utilisent des identités managées affectées par l’utilisateur pour le chiffrement CMK ne prennent pas en charge l’utilisation de points de terminaison privés pour Sauvegarde.

Les coffres de clés qui limitent l’accès à des réseaux spécifiques ne sont pas encore pris en charge pour une utilisation avec des identités managées affectées par l’utilisateur pour le chiffrement CMK.

Pour attribuer l’identité managée affectée par l’utilisateur pour votre coffre Recovery Services, choisissez un client :

Accédez à votre coffre Recovery Services>Identité.

Sélectionnez l’onglet Affectée par l’utilisateur (préversion).

Sélectionnez +Ajouter pour ajouter une identité managée affectée par l’utilisateur.

Dans le panneau Ajouter une identité managée affectée par l’utilisateur, sélectionnez l’abonnement pour votre identité.

Sélectionnez l’identité dans la liste. Vous pouvez également filtrer par le nom de l’identité ou du groupe de ressources.

Sélectionnez Ajouter pour terminer l’attribution de l’identité.

Attribuer des autorisations au coffre Recovery Services pour lui permettre d’accéder à la clé de chiffrement dans Azure Key Vault

Vous devez maintenant autoriser l’identité managée du coffre Recovery Services à accéder au coffre de clés qui contient la clé de chiffrement.

Si vous utilisez une identité affectée par l’utilisateur, vous devez lui attribuer les mêmes autorisations.

Choisir un client :

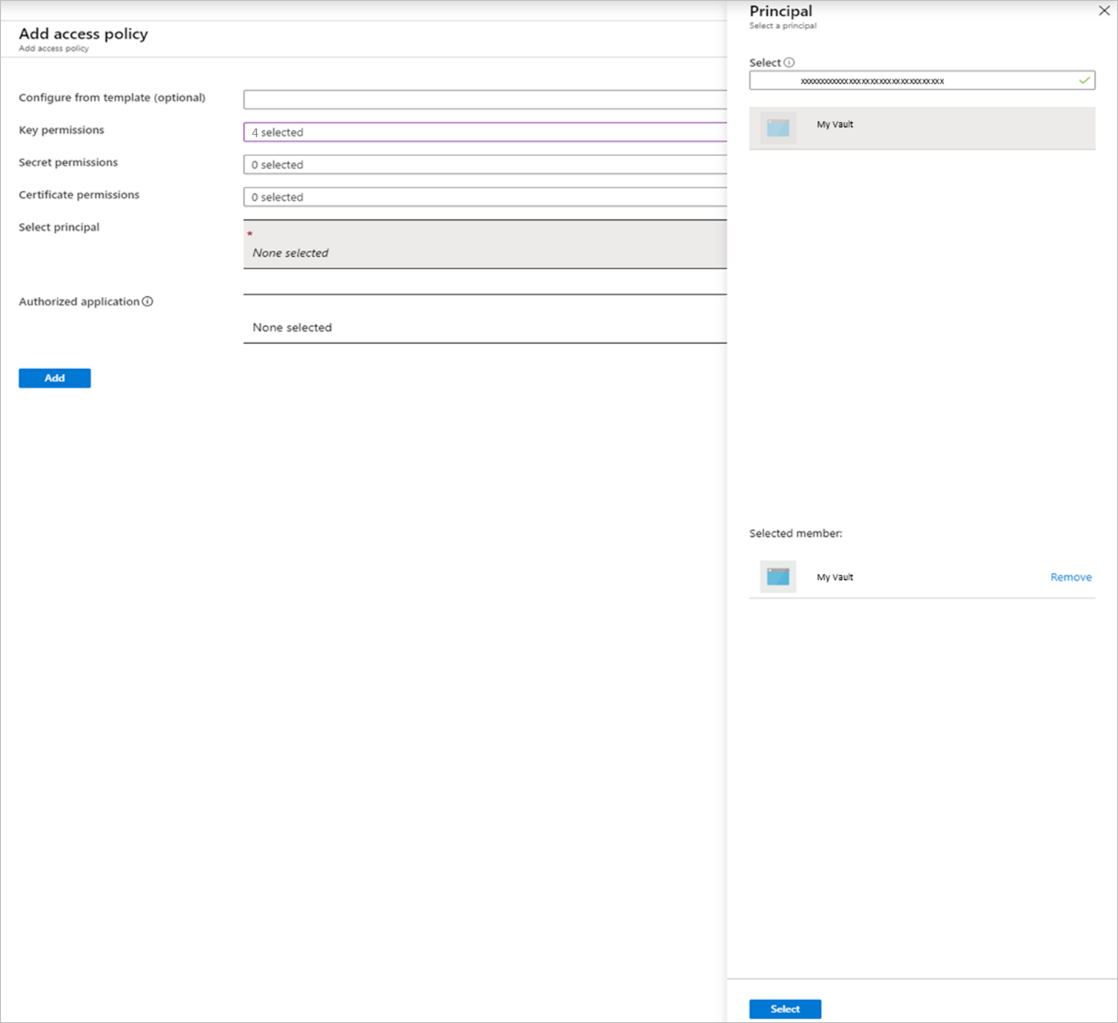

Accédez à votre coffre de clés>Stratégies d’accès. Sélectionnez + Ajouter une stratégie d’accès.

Spécifiez les actions à autoriser sur la clé. Sous Autorisations de clé, sélectionnez les opérations Obtenir, Lister, Ne pas inclure la clé et Inclure la clé.

Accédez à Sélectionner le principal et recherchez votre coffre dans la zone de recherche à partir de son nom ou de son identité managée. Lorsque le coffre s’affiche, sélectionnez-le, puis choisissez Sélectionner en bas du panneau.

Sélectionnez Ajouter pour ajouter la nouvelle stratégie d’accès.

Sélectionnez Enregistrer pour enregistrer les modifications apportées à la stratégie d’accès du coffre de clés.

Vous pouvez également attribuer un rôle RBAC au coffre Recovery Services qui contient les autorisations mentionnées précédemment, par exemple le rôle Agent de chiffrement Key Vault. Ce rôle peut contenir des autorisations supplémentaires.

Activer la suppression réversible et la protection contre la suppression définitive sur Azure Key Vault

Vous devez activer la suppression réversible et la protection contre la suppression définitive sur le coffre de clés qui stocke votre clé de chiffrement.

Choisir un client :

Vous pouvez activer la suppression réversible et la protection contre la suppression définitive à partir de l’interface d’Azure Key Vault, comme illustré dans la capture d’écran suivante. Vous pouvez également définir ces propriétés lors de la création du coffre de clés. Découvrez-en plus sur ces propriétés du coffre de clés.

Affecter une clé de chiffrement au coffre Recovery Services

Avant de sélectionner la clé de chiffrement pour votre coffre, vérifiez que vous avez effectué les tâches suivantes :

- Activation de l’identité managée du coffre Recovery Services et attribution des autorisations requises à ce dernier.

- Activation de la suppression réversible et de la protection contre la suppression définitive sur le coffre de clés.

- Vérification de l’absence d’éléments protégés ou inscrits dans le coffre Recovery Services pour lequel vous souhaitez activer le chiffrement CMK.

Pour attribuer la clé et suivre les étapes, choisissez un client :

Accédez à votre coffre Recovery Services>Propriétés.

Sous Paramètres de chiffrement, sélectionnez Mettre à jour.

Dans le volet Paramètres de chiffrement, sélectionnez Utiliser votre propre clé, puis spécifiez la clé à l’aide de l’une des options suivantes. Veillez à utiliser une clé RSA dont l’état est activé.

Sélectionnez Entrer l’URI de la clé. Dans la zone URI de clé, entrez l’URI de la clé que vous souhaitez utiliser pour chiffrer les données dans ce coffre Recovery Services. Vous pouvez également obtenir cet URI de clé à partir de la clé correspondante dans votre coffre de clés. Dans la zone Abonnement, spécifiez l’abonnement pour le coffre de clés qui contient cette clé.

Veillez à copier correctement l’URI de la clé. Nous vous recommandons d’utiliser le bouton Copier dans le Presse-papiers fourni avec l’identificateur de clé.

Lorsque vous spécifiez la clé de chiffrement à l’aide de l’URI complet de la clé avec le composant de version, la rotation automatique de la clé n’a pas lieu. Vous devez mettre à jour les clés manuellement en spécifiant la nouvelle clé ou la nouvelle version si nécessaire. Vous pouvez également supprimer le composant de version de l’URI de la clé pour obtenir une rotation automatique.

Choisissez Sélectionner dans Key Vault. Dans le volet Sélecteur de clés, recherchez et sélectionnez la clé dans le coffre de clés.

Lorsque vous spécifiez la clé de chiffrement à l’aide du volet Sélecteur de clés, la rotation automatique de la clé se produit chaque fois qu’une nouvelle version de la clé est activée. Découvrez-en plus sur l’activation de la rotation automatique des clés de chiffrement.

Sélectionnez Enregistrer.

Suivez la progression et l’état de l’attribution de la clé de chiffrement à l’aide de la vue Tâches de sauvegarde dans le menu de gauche. L’état doit passer rapidement à Teminé. Votre coffre chiffre alors toutes les données avec la clé spécifiée comme clé KEK.

Les mises à jour de la clé de chiffrement sont également consignées dans le journal d’activité du coffre.

Sauvegarder des données dans un coffre chiffré à l’aide de clés gérées par le client

Avant de configurer la protection de la sauvegarde, vérifiez que vous avez effectué les tâches suivantes :

- Création de votre coffre Recovery Services.

- Activation de l’identité managée affectée par le système du coffre Recovery Services ou attribution d’une identité managée affectée par l’utilisateur au coffre.

- Attribution d’autorisations à votre coffre Recovery Services (ou à l’identité managée affectée par l’utilisateur) pour accéder aux clés de chiffrement de votre coffre de clés.

- Activation de la suppression réversible et de protection contre la suppression définitive sur votre coffre de clés.

- Attribution d’une clé de chiffrement valide à votre coffre Recovery Services.

Cette liste de contrôle est importante, car après avoir configuré (ou essayé de configurer) un élément à sauvegarder dans un coffre non chiffré par clé CMK, vous ne pourrez pas activer le chiffrement CMK sur celui-ci. Il continuera à utiliser des clés PMK.

Le processus de configuration et d’exécution de sauvegardes sur un coffre Recovery Services chiffré à l’aide de clés CMK est le même que le processus de configuration et d’exécution de sauvegardes sur un coffre qui utilise des clés PMK. Aucune modification n’est apportée à l’expérience. Cela est vrai pour la sauvegarde de machines virtuelles Azure, mais aussi pour la sauvegarde de charges de travail s’exécutant dans une machine virtuelle (par exemple, des bases de données SAP HANA ou SQL Server).

Restauration des données à partir d’une sauvegarde

Restaurer des données à partir d’une sauvegarde de machine virtuelle

Vous pouvez restaurer des données stockées dans le coffre Recovery Services en suivant les étapes décrites dans cet article. Si vous effectuez une restauration à partir d’un coffre Recovery Services chiffré à l’aide de clés CMK, vous pouvez choisir de chiffrer les données restaurées avec un jeu de chiffrement de disque (DES).

L’expérience décrite dans cette section s’applique uniquement à la restauration de données à partir de coffres chiffrés par CMK. Lorsque vous restaurez des données à partir d’un coffre qui n’utilise pas le chiffrement CMK, les données restaurées sont chiffrées à l’aide de clés PMK. Si vous effectuez une restauration à partir d’un instantané de récupération, les données restaurées sont chiffrées à l’aide du mécanisme que vous avez utilisé pour chiffrer le disque source.

Restaurer un disque ou une machine virtuelle

Quand vous récupérez un disque ou une machine virtuelle à partir d’un point de récupération d’instantané, les données restaurées sont chiffrées avec le DES que vous avez utilisé pour chiffrer les disques de la machine virtuelle source.

Quand vous restaurez un disque ou une machine virtuelle à partir d’un point de récupération avec Coffre comme Type de récupération, vous pouvez choisir de chiffrer les données restaurées à l’aide d’un DES que vous spécifiez. Vous pouvez également continuer à restaurer les données sans spécifier de DES. Dans ce cas, le paramètre de chiffrement sur la machine virtuelle est appliqué.

Pendant une restauration inter-région, les machines virtuelles Azure compatibles CMK (qui ne sont pas sauvegardées dans un coffre Recovery Services compatible CMK) sont restaurées en tant que machines virtuelles non compatibles CMK dans la région secondaire.

Vous pouvez chiffrer la machine virtuelle ou le disque restauré une fois la restauration terminée, quelle que soit la sélection effectuée lors du lancement de la restauration.

Sélectionner un jeu de chiffrement de disque pendant la restauration à partir d’un point de récupération de coffre

Choisir un client :

Pour spécifier un DES sous Paramètres de chiffrement dans le volet de restauration, effectuez les étapes suivantes :

Pour Chiffrer le(s) disque(s) à l’aide de votre clé ?, sélectionnez Oui.

Dans la liste déroulante Jeu de chiffrement, sélectionnez le DES à utiliser pour les disques restaurés. Vérifiez que vous avez accès au DES.

Remarque

La possibilité de choisir un DES pendant la restauration est prise en charge si vous effectuez une restauration inter-région. Toutefois, ce n’est pas le cas si vous restaurez une machine virtuelle qui utilise Azure Disk Encryption.

Restaurer des fichiers

Quand vous effectuez une restauration de fichiers, les données restaurées sont chiffrées à l’aide de la clé utilisée pour chiffrer l’emplacement cible.

Effectuer une restauration de bases de données SAP HANA/SQL dans des machines virtuelles Azure

Quand vous effectuez une restauration à partir d’une base de données SAP HANA ou SQL Server sauvegardée qui s’exécute dans une machine virtuelle Azure, les données restaurées sont chiffrées à l’aide de la clé de chiffrement utilisée à l’emplacement de stockage cible. Il peut s’agir d’une clé CMK ou PMK utilisée pour chiffrer les disques de la machine virtuelle.

Rubriques supplémentaires

Activer le chiffrement à l’aide de clés gérées par le client lors de la création du coffre (préversion)

L’activation du chiffrement lors de la création du coffre à l’aide de clés CMK est en préversion publique limitée et nécessite l’ajout des abonnements à une liste d’autorisation. Pour vous inscrire à la préversion, remplissez le formulaire et écrivez-nous à l’adresse AskAzureBackupTeam@microsoft.com.

Une fois votre abonnement ajouté à la liste d’autorisation, l’onglet Chiffrement de sauvegarde s’affiche. Utilisez cet onglet pour activer le chiffrement sur la sauvegarde à l’aide de clés CMK lors de la création d’un coffre Recovery Services.

Pour activer le chiffrement, procédez comme suit :

Sous l’onglet Chiffrement de sauvegarde, spécifiez la clé de chiffrement et l’identité à utiliser pour le chiffrement. Les paramètres s’appliquent uniquement à Sauvegarde et sont facultatifs.

Pour Type de chiffrement, sélectionnez Utiliser une clé gérée par le client.

Pour spécifier la clé à utiliser pour le chiffrement, sélectionnez l’option appropriée pour Clé de chiffrement. Vous pouvez fournir l’URI de la clé de chiffrement ou parcourir et sélectionner la clé.

Si vous spécifiez la clé à l’aide de l’option Sélectionner dans le coffre de clés, la rotation automatique de la clé de chiffrement est activée automatiquement. Découvrez-en plus sur la rotation automatique.

Pour Identité, spécifiez l’identité managée affectée par l’utilisateur pour gérer le chiffrement à l’aide de clés CMK. Choisissez Sélectionner pour rechercher et sélectionner l’identité requise.

Ajoutez des étiquettes (facultatif) et continuez à créer le coffre.

Activer la permutation automatique des clés de chiffrement

Pour spécifier la clé CMK pour le chiffrement des sauvegardes, utilisez l’une des options suivantes :

- Entrer l’URI de la clé

- Sélectionner dans le coffre de clés

L’utilisation de l’option Sélectionner dans le coffre de clés permet d’activer la rotation automatique de la clé sélectionnée. Cette option élimine l’effort manuel de mise à jour vers la version suivante. Toutefois, lorsque vous utilisez cette option :

- La mise à jour de la version de la clé peut nécessiter jusqu’à une heure pour prendre effet.

- Une fois qu’une mise à jour de clé prend effet, l’ancienne version doit également être disponible (dans un état activé) pour au moins une tâche de sauvegarde ultérieure.

Lorsque vous spécifiez la clé de chiffrement à l’aide de l’URI complet de la clé, la rotation automatique de la clé n’a pas lieu. Vous devez effectuer les mises à jour de clé manuellement en spécifiant la nouvelle clé si nécessaire. Pour activer la rotation automatique, supprimez le composant de version de l’URI de clé.

Utiliser Azure Policy pour auditer et appliquer le chiffrement à l’aide de clés gérées par le client (préversion)

Avec Sauvegarde Azure, vous pouvez utiliser Azure Policy pour auditer et appliquer le chiffrement des données dans le coffre Recovery Services à l’aide de clés CMK. Vous pouvez utiliser la stratégie d’audit pour auditer les coffres chiffrés à l’aide de clés CMK activées après le 1er avril 2021.

Pour les coffres dont le chiffrement CMK a été activé avant le 1er avril 2021, la stratégie peut ne pas être appliquée ou afficher des faux négatifs. Autrement dit, ces coffres peuvent être signalés comme non conformes, même si le chiffrement CMK est activé.

Pour utiliser la stratégie d’audit pour auditer des coffres dont le chiffrement CMK a été activé avant le 1er avril 2021, utilisez le portail Azure pour mettre à jour une clé de chiffrement. Cette approche vous aidera à effectuer la mise à niveau vers le nouveau modèle. Si vous ne souhaitez pas modifier la clé de chiffrement, fournissez à nouveau la même clé par le biais de l’URI de clé ou de l’option de sélection de clé.

Avertissement

Si vous utilisez PowerShell pour gérer les clés de chiffrement pour Sauvegarde, nous vous déconseillons de mettre à jour une clé de chiffrement à partir du portail. Si vous mettez à jour une clé à partir du portail, vous devez attendre qu’une mise à jour de PowerShell prenant en charge le nouveau modèle soit disponible pour pouvoir mettre à jour la clé de chiffrement avec PowerShell. Toutefois, vous pouvez continuer à mettre à jour la clé à partir du portail Azure.

Forum aux questions

Puis-je chiffrer un coffre Sauvegarde existant à l’aide de clés gérées par le client ?

Non. Vous pouvez activer le chiffrement CMK uniquement pour les nouveaux coffres. Un coffre ne doit jamais contenir d’éléments protégés. En fait, vous ne devez pas tenter de protéger les éléments du coffre avant d’activer le chiffrement à l’aide de clés CMK.

J’ai essayé en vain de protéger un élément dans mon coffre, et le coffre ne contient toujours aucun élément protégé. Puis-je activer le chiffrement CMK pour ce coffre ?

Non. Les éléments du coffre ne doivent avoir fait l’objet d’aucune tentative de protection.

J’ai un coffre qui utilise le chiffrement CMK. Puis-je revenir par la suite à un chiffrement PMK, même si le coffre contient des éléments de sauvegarde protégés ?

Non. Après avoir activé le chiffrement CMK, vous ne pouvez pas revenir à l’utilisation de clés PMK. Vous pouvez modifier les clés en fonction de vos exigences.

Le chiffrement CMK pour Sauvegarde Azure s’applique-t-il aussi à Azure Site Recovery ?

Non. Cet article traite uniquement du chiffrement de données de Sauvegarde. Pour Azure Site Recovery, vous devez définir la propriété séparément comme étant disponible à partir du service.

Je n’ai pas suivi l’une des étapes de cet article et j’ai procédé à la protection de ma source de données. Puis-je continuer d’utiliser le chiffrement CMK ?

Si vous ne suivez pas les étapes décrites dans l’article et que vous continuez à protéger des éléments, le coffre risque de ne pas pouvoir utiliser le chiffrement CMK. Nous vous recommandons d’utiliser cette liste de contrôle avant de protéger les éléments.

L’utilisation du chiffrement CMK augmente-t-elle le coût de mes sauvegardes ?

L’utilisation du chiffrement CMK pour Sauvegarde n’entraîne pas de frais supplémentaires. Toutefois, l’utilisation de votre coffre de clés où est stockée votre clé peut continuer d’occasionner des frais.

Étapes suivantes

Vue d’ensemble des fonctionnalités de sécurité de Sauvegarde Azure

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour