Remarque

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

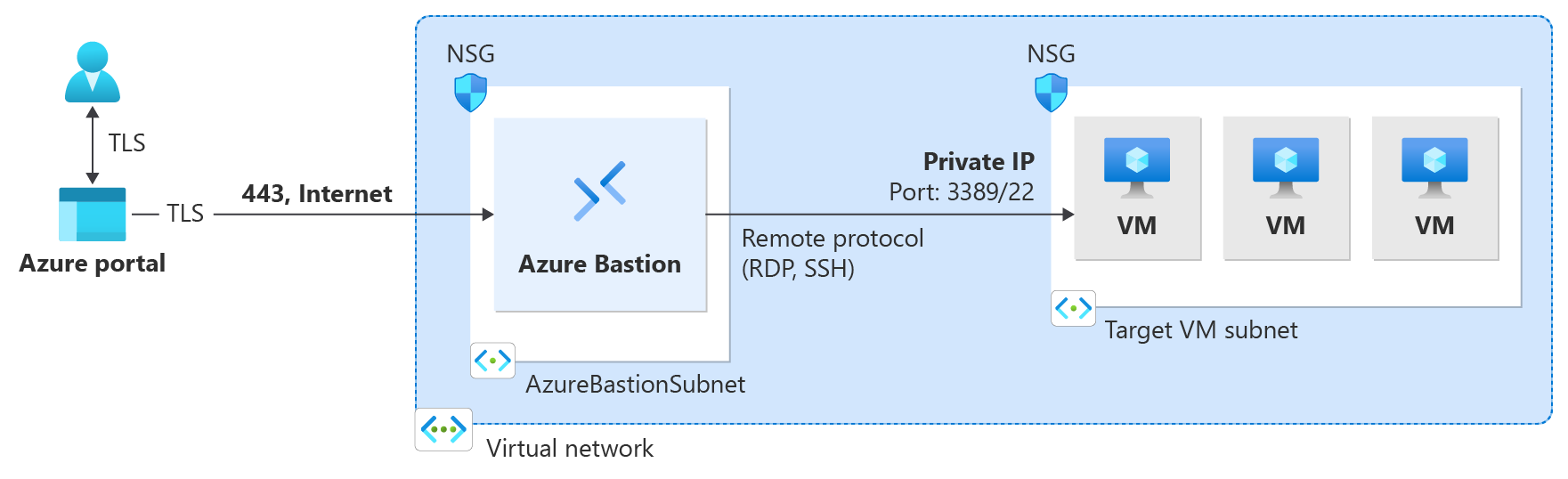

Dans cet article, découvrez comment déployer Azure Bastion à l’aide de l’interface CLI. Azure Bastion est un service PaaS qui est géré pour vous, et non un hôte bastion que vous installez sur votre machine virtuelle et que vous gérez vous-même. Un déploiement Azure Bastion est effectué par réseau virtuel et non par abonnement/compte ou machine virtuelle. Pour plus d’informations sur Azure Bastion, consultez Présentation d’Azure Bastion.

Une fois que vous avez déployé Bastion sur votre réseau virtuel, vous pouvez vous connecter à vos machines virtuelles via une adresse IP privée. Cette expérience RDP/SSH transparente est disponible pour toutes les machines virtuelles du même réseau virtuel. Si votre machine virtuelle a une adresse IP publique dont vous n’avez pas besoin pour autre chose, vous pouvez la supprimer.

Dans cet article, vous créez un réseau virtuel (si vous n’en avez pas encore), déployez Azure Bastion à l’aide de l’interface CLI et vous vous connectez à une machine virtuelle. Vous pouvez également déployer Bastion à l’aide des autres méthodes suivantes :

- portail Azure

- Azure PowerShell

- Démarrage rapide - Déployer Bastion avec les paramètres par défaut et la référence SKU Standard

Notes

L’utilisation d’Azure Bastion avec les zones Azure DNS privé est prise en charge. Il existe cependant des restrictions. Pour plus d’informations, consultez FAQ Azure Bastion.

Avant tout chose

Abonnement Azure

Assurez-vous de disposer d’un abonnement Azure. Si vous ne disposez pas déjà d’un abonnement Azure, vous pouvez activer vos avantages abonnés MSDN ou créer un compte gratuit.

Azure CLI

Cet article fait référence à Azure CLI. Pour exécuter les commandes, vous pouvez utiliser Azure Cloud Shell. Azure Cloud Shell est un interpréteur de commandes interactif et gratuit que vous pouvez utiliser pour exécuter les étapes de cet article. Il contient des outils Azure courants préinstallés et configurés pour être utilisés avec votre compte.

Pour ouvrir Cloud Shell, sélectionnez simplement Essayer en haut à droite d’un bloc de code. Vous pouvez également lancer Cloud Shell dans un onglet de navigateur distinct en accédant à https://shell.azure.com et basculer la liste déroulante dans le coin gauche pour refléter l’utilisation de bash ou de PowerShell. Sélectionnez Copier pour copier les blocs de code, collez-les dans Cloud Shell, puis appuyez sur Entrée pour les exécuter.

Déployer Bastion

Cette section vous aide à déployer Azure Bastion à l’aide d’Azure CLI.

Important

Le tarif horaire commence à partir du moment où Bastion est déployé, quelle que soit l’utilisation des données sortantes. Pour plus d’informations, consultez Tarifications et Références SKU. Si vous déployez Bastion dans le cadre d’un tutoriel ou d’un test, nous vous recommandons de supprimer cette ressource après l’avoir utilisée.

Si vous n’avez pas encore de réseau virtuel, créez un groupe de ressources et un réseau virtuel à l’aide de az group create et az network vnet create.

az group create --name TestRG1 --location eastusaz network vnet create --resource-group TestRG1 --name VNet1 --address-prefix 10.1.0.0/16 --subnet-name default --subnet-prefix 10.1.0.0/24Utilisez az network vnet subnet create pour créer le sous-réseau sur lequel Bastion sera déployé. Le sous-réseau créé doit être nommé AzureBastionSubnet. Ce sous-réseau est réservé exclusivement aux ressources Azure Bastion. Si vous n’avez pas de sous-réseau avec la dénomination AzureBastionSubnet, Bastion ne sera pas déployé.

- La plus petite taille de sous-réseau AzureBastionSubnet que vous pouvez créer est de /26. Nous vous recommandons de créer une taille /26 ou supérieure pour prendre en charge la mise à l’échelle de l’hôte.

- Pour plus d’informations sur la mise à l’échelle, consultez Paramètres de configuration - Mise à l'échelle de l’hôte.

- Pour plus d’informations sur les paramètres, consultez Paramètres de configuration - AzureBastionSubnet.

- Créez le sous-réseau AzureBastionSubnet sans tables de routage ou délégations.

- Si vous utilisez des groupes de sécurité réseau sur le sous-réseau AzureBastionSubnet, reportez-vous à l’article Utiliser des groupes de sécurité réseau.

az network vnet subnet create --name AzureBastionSubnet --resource-group TestRG1 --vnet-name VNet1 --address-prefix 10.1.1.0/26- La plus petite taille de sous-réseau AzureBastionSubnet que vous pouvez créer est de /26. Nous vous recommandons de créer une taille /26 ou supérieure pour prendre en charge la mise à l’échelle de l’hôte.

Créez une adresse IP publique pour Azure Bastion. Adresse IP publique de la ressource Bastion où RDP/SSH est accessible (sur le port 443). L’adresse IP publique doit être située dans la même région que la ressource Bastion que vous créez. Pour cette raison, prêtez une attention particulière à la valeur

--locationque vous spécifiez.az network public-ip create --resource-group TestRG1 --name VNet1-ip --sku Standard --location eastusUtilisez az network bastion create pour créer une ressource Azure Bastion pour votre réseau virtuel. Il faut environ 10 minutes pour que la ressource Bastion soit créée et déployée.

L’exemple suivant déploie Bastion à l’aide du niveau de référence SKU de Base. Vous pouvez également déployer à l’aide d’autres références SKU. La référence SKU détermine les fonctionnalités prises en charge par votre déploiement Bastion. Si vous ne spécifiez pas de référence SKU dans votre commande, la référence SKU par défaut est Standard. Pour plus d’informations, consultez Références SKU de Bastion.

az network bastion create --name VNet1-bastion --public-ip-address VNet1-ip --resource-group TestRG1 --vnet-name VNet1 --location eastus --sku Basic

Se connecter à une machine virtuelle

Si vous n’avez pas encore de machines virtuelles dans votre réseau virtuel, vous pouvez créer une machine virtuelle à l’aide du Démarrage rapide : Créer une machine virtuelle Windows ou Démarrage rapide : Créer une machine virtuelle Linux

Vous pouvez utiliser l’un des articles suivants ou les étapes décrites dans la section suivante, pour vous aider à vous connecter à une machine virtuelle. Certains types de connexion nécessitent la référence SKU Standard ou ultérieure Bastion.

- Se connecter à une machine virtuelle Windows

- Se connecter à une machine virtuelle Linux

- Connexion à un groupe identique

- Se connecter via une adresse IP

- Se connecter à partir d’un client natif

Se connecter au moyen du portail

Les étapes suivantes vous guident à travers un type de connexion à l’aide du Portail Azure.

Dans le portail Azure, accédez à la machine virtuelle à laquelle vous souhaitez vous connecter.

En haut du volet, sélectionnez Connect>Bastion pour accéder au volet Bastion. Vous pouvez également accéder au volet Bastion en utilisant le menu de gauche.

Les options disponibles dans le volet Bastion dépendent de la référence SKU Bastion.

Si vous utilisez la référence SKU Essentiel, vous vous connectez à un ordinateur Windows via RDP et le port 3389. Également pour le SKU De base, vous vous connectez à un ordinateur Linux en utilisant SSH et le port 22. Vous n’avez pas d’options pour modifier le numéro de port ou le protocole. Toutefois, vous pouvez changer la langue du clavier pour RDP en développant Paramètres de connexion dans ce volet.

Si vous utilisez la référence SKU Standard, vous avez plus d’options de protocole de connexion et de port disponibles. Développez Paramètres de connexion pour afficher les options. En règle générale, sauf si vous configurez des paramètres différents pour votre VM, vous vous connectez à un ordinateur Windows à l'aide de RDP et du port 3389. Vous vous connectez à un ordinateur Linux en utilisant SSH et le port 22.

Pour le Type d’authentification, sélectionnez le type d’authentification dans la liste déroulante. Le protocole détermine les types d’authentification disponibles. Complétez les valeurs d’authentification requises.

Pour ouvrir la session VM dans un nouvel onglet de navigateur, laissez Ouvrir dans un nouvel onglet de navigateur sélectionné.

Sélectionnez Se connecter pour vous connecter à la machine virtuelle.

Confirmez que la connexion à la machine virtuelle s'ouvre directement dans le Portail Microsoft Azure (via HTML5) en utilisant le port 443 et le service Bastion.

L’utilisation des touches de raccourci clavier lorsque vous êtes connecté à une machine virtuelle peut ne pas entraîner le même comportement que les touches de raccourci sur un ordinateur local. Par exemple, lorsque vous êtes connecté à une machine virtuelle Windows à partir d'un client Windows, Ctrl+Alt+Fin est le raccourci clavier pour Ctrl+Alt+Suppr sur un ordinateur local. Pour effectuer cette opération à partir d’un Mac alors que vous êtes connecté(e) à une VM Windows, le raccourci clavier est fn+contrôle+option+suppression.

Pour activer une sortie audio

Vous pouvez activer la sortie audio distante pour votre machine virtuelle. Certaines machines virtuelles activent automatiquement ce paramètre, tandis que d'autres nécessitent que vous activiez manuellement les paramètres audio. Les paramètres sont modifiés sur la machine virtuelle elle-même. Votre déploiement Bastion n’a pas besoin de paramètres de configuration spéciaux pour activer une sortie audio distante. L’entrée audio n’est pas prise en charge pour le moment.

Notes

La sortie audio utilise la bande passante de votre connexion Internet.

Pour activer une sortie audio distante sur une machine virtuelle Windows :

- Une fois connecté à la VM, un bouton audio apparaît dans le coin inférieur droit de la barre d'outils. Cliquez avec le bouton droit sur le bouton audio, puis sélectionnez Sons.

- Un message contextuel vous demande si vous souhaitez activer le service audio Windows. Cliquez sur Oui. Vous pouvez configurer davantage d'options audio dans les préférences Son.

- Pour vérifier la sortie audio, pointez votre souris sur le bouton audio dans la barre d’outils.

Supprimer une adresse IP publique de machine virtuelle

Azure Bastion n’utilise pas l’adresse IP publique pour se connecter à la machine virtuelle cliente. Si vous ne disposez pas d’adresse IP publique pour votre machine virtuelle, vous pouvez dissocier l’adresse IP publique. Consultez Dissocier une adresse IP publique d’une machine virtuelle Azure.

Étapes suivantes

- Pour utiliser des groupes de sécurité réseau avec le sous-réseau Azure Bastion, consultez Utiliser des groupes de sécurité réseau.

- Pour comprendre le peering de réseaux virtuels, consultez Peering de réseau virtuel et Azure Bastion.