Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Vous pouvez utiliser des serveurs compatibles avec Azure Arc pour gérer vos serveurs physiques Windows et Linux et vos machines virtuelles via le plan de contrôle Azure. Cet article décrit les principales considérations relatives à la conception et les bonnes pratiques pour la connectivité des serveurs avec Azure Arc dans le cadre du Cloud Adoption Framework pour les conseils de zone d’atterrissage à l’échelle de l’entreprise Azure. Ces conseils concernent les serveurs physiques et les machines virtuelles que vous hébergez dans votre environnement local ou via un fournisseur de cloud partenaire.

Cet article suppose que vous avez mis en œuvre avec succès une zone d'atterrissage à l'échelle de l'entreprise et établi des connexions réseau hybrides. Les conseils se concentrent sur la connectivité de l'agent de machine connectée pour les serveurs compatibles avec Azure Arc. Pour plus d'informations, consultez les sections Vue d'ensemble des zones d'atterrissage à l'échelle de l'entreprise et Mise en œuvre des zones d'atterrissage à l'échelle de l'entreprise.

Architecture

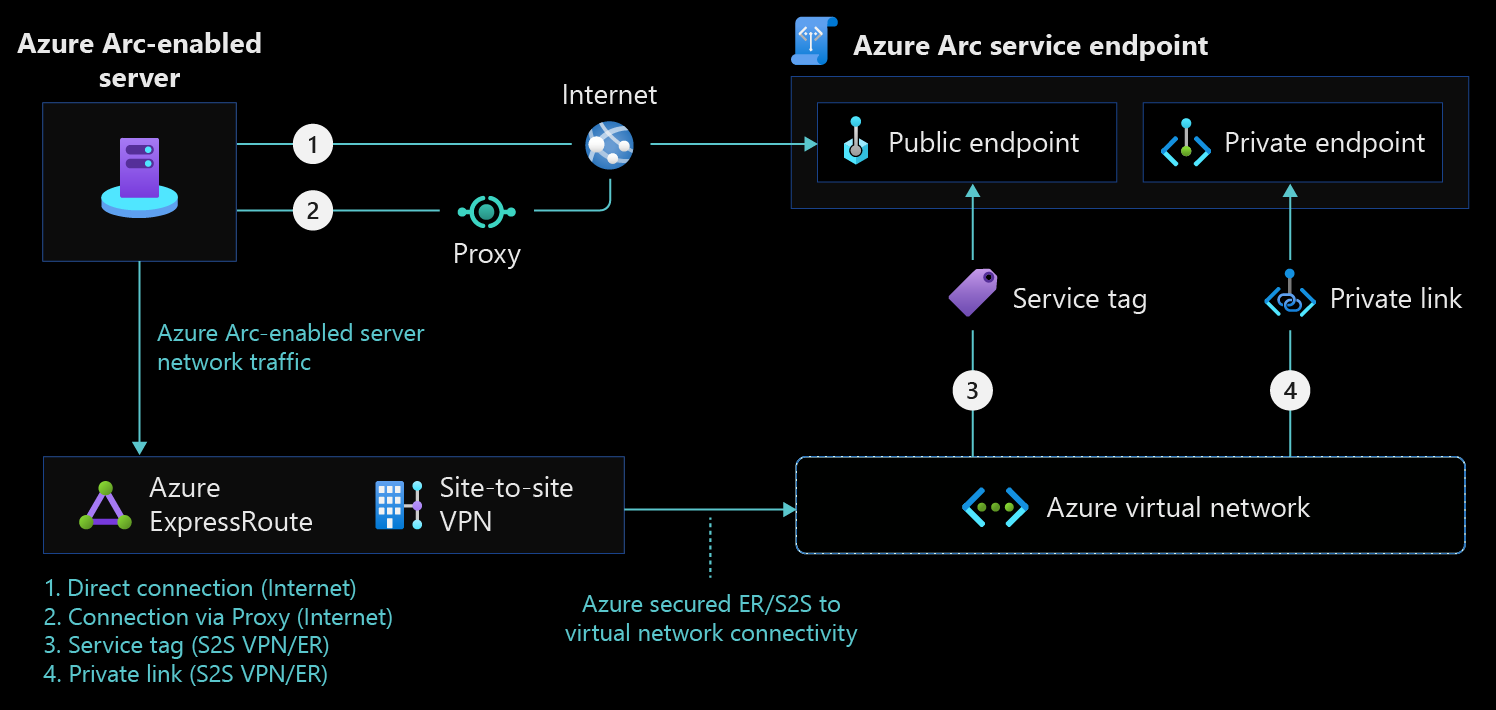

Le diagramme suivant montre une architecture de référence conceptuelle pour la connectivité des serveurs avec Azure Arc.

Considérations sur la conception

Tenez compte des considérations suivantes en matière de conception de réseau pour les serveurs compatibles avec Azure Arc.

- Gérer l’accès aux étiquettes de service Azure : créez un processus automatisé pour maintenir les règles réseau de pare-feu et de proxy à jour en fonction des exigences réseau de Connected Machine Agent.

- Sécurisez votre connectivité réseau à Azure Arc : configurez le système d’exploitation de l’ordinateur pour utiliser le protocole TLS (Transport Layer Security) version 1.2. Nous ne recommandons pas les versions antérieures en raison de vulnérabilités connues.

- Définissez une méthode de connectivité des extensions : Assurez-vous que les extensions Azure que vous déployez sur un serveur Azure Arc peuvent communiquer avec d'autres services Azure. Vous pouvez fournir cette connectivité directement via des réseaux publics, un pare-feu ou un serveur proxy. Vous devez configurer des points de terminaison privés pour l'agent Azure Arc. Si votre conception exige une connectivité privée, vous devez prendre des mesures supplémentaires pour activer la connectivité privée des points de terminaison pour chaque service auquel les extensions accèdent. En outre, envisagez l'utilisation de circuits partagés ou dédiés en fonction de vos besoins en termes de coût, de disponibilité et de largeur de bande.

- Examinez votre architecture de connectivité globale : Examinez la topologie du réseau et la zone de conception de la connectivité pour évaluer l'impact des serveurs Azure Arc sur votre connectivité globale.

Recommandations de conception

Tenez compte des recommandations suivantes en matière de conception de réseau pour les serveurs compatibles avec Azure Arc.

Définir une méthode de connectivité pour l'agent Azure Arc

Commencez par passer en revue vos exigences existantes en matière d’infrastructure et de sécurité. Ensuite, décidez comment l’agent de machine connectée doit communiquer avec Azure à partir de votre réseau local ou d’un autre fournisseur de cloud. Cette connexion peut passer par Internet, via un serveur proxy ou via Azure Private Link pour une connexion privée. Si vous implémentez Azure Arc sur Internet avec ou sans proxy, vous pouvez également utiliser une fonctionnalité actuellement en préversion publique appelée passerelle Azure Arc. Cette fonctionnalité permet de réduire le nombre global de points de terminaison auxquels le proxy doit autoriser l’accès.

Connexion directe

Les serveurs compatibles avec Azure Arc peuvent fournir une connectivité directe aux points de terminaison publics Azure. Lorsque vous utilisez cette méthode de connectivité, tous les agents de machine utilisent un point de terminaison public pour ouvrir une connexion à Azure via Internet. L'agent machine connecté pour Linux et Windows communique en toute sécurité avec Azure via le protocole HTTPS (TCP/443).

Lorsque vous utilisez la méthode de connexion directe, évaluez votre accès internet pour l'agent machine connecté. Nous vous recommandons de configurer les règles de réseau nécessaires.

Connexion par serveur proxy ou pare-feu

Si votre machine utilise un pare-feu ou un serveur proxy pour communiquer sur internet, l'agent se connecte en sortie via le protocole HTTPS.

Si vous utilisez un pare-feu ou un serveur proxy pour restreindre la connectivité sortante, veillez à autoriser les plages d'adresses IP conformément aux exigences du réseau de l'agent de la machine connectée. Lorsque vous autorisez uniquement les plages d’adresses IP ou les noms de domaine requis pour que l’agent communique avec le service, utilisez des étiquettes de service et des URL pour configurer votre pare-feu ou votre serveur proxy.

Si vous déployez des extensions sur vos serveurs avec Azure Arc, chaque extension se connecte à son ou ses propres points de terminaison. Vous devez également autoriser toutes les URL correspondantes dans le pare-feu ou le proxy. Ajoutez ces points de terminaison pour garantir un trafic réseau sécurisé granulaire et pour respecter le principe du moindre privilège.

Pour réduire le nombre total d’URL requises dans le pare-feu ou le proxy, déterminez si le service de passerelle Azure Arc serait bénéfique.

Passerelle Azure Arc

passerelle Azure Arc (préversion publique) réduit le nombre total de points de terminaison HTTPS sortants dont votre proxy a besoin pour qu’Azure Arc fonctionne. Il élimine la nécessité pour la plupart des points de terminaison génériques et réduit le nombre total de points de terminaison requis à huit. Il peut fonctionner avec certains points de terminaison d’extension. Vous n’avez donc pas besoin de créer d’exclusions d’URL supplémentaires dans votre proxy.

Le service de passerelle Azure Arc ne fonctionne actuellement pas avec Private Link ou avec le peering Azure ExpressRoute, car vous devez accéder au service de passerelle Azure Arc via Internet.

Liaison privée

Pour vous assurer que tout le trafic de vos agents Azure Arc reste sur votre réseau, utilisez un serveur avec Azure Arc disposant d’une étendue Azure Arc Private Link. Cette configuration offre des avantages en termes de sécurité. Le trafic ne traverse pas l'internet et vous n'avez pas besoin d'ouvrir autant d'exceptions sortantes sur le pare-feu de votre centre de données. Mais Private Link impose de nombreux défis de gestion et augmente la complexité et le coût globaux, en particulier pour les organisations mondiales. En voici quelques-uns :

La portée de la liaison privée Azure Arc englobe tous les clients Azure Arc sous la même portée du système de noms de domaine (DNS). Vous ne pouvez pas avoir certains clients Azure Arc qui utilisent des points de terminaison privés et d'autres qui utilisent des points de terminaison publics lorsqu'ils partagent un serveur DNS. Mais vous pouvez mettre en œuvre des solutions de contournement telles que des stratégies DNS.

Vos clients Azure Arc peuvent avoir tous les points de terminaison privés dans une région primaire. S'ils ne le font pas, vous devez configurer le DNS de sorte que les mêmes noms de points de terminaison privés se résolvent en différentes adresses IP. Par exemple, vous pouvez utiliser des partitions DNS à réplication sélective pour le DNS intégré à Windows Server Active Directory. Si vous utilisez les mêmes points de terminaison privés pour tous vos clients Azure Arc, vous devez pouvoir acheminer le trafic de tous vos réseaux vers les points de terminaison privés.

Pour utiliser des points de terminaison privés pour tous les services Azure accessibles par les composants logiciels d’extension que vous déployez via Azure Arc, vous devez effectuer des étapes supplémentaires. Ces services incluent des espaces de travail Log Analytics, des comptes Azure Automation, Azure Key Vault et stockage Azure.

La connectivité à Microsoft Entra ID utilise des points de terminaison publics, de sorte que les clients doivent disposer d'un certain accès à Internet.

Si vous utilisez ExpressRoute pour la connectivité privée, envisagez d’examiner les meilleures pratiques de résilience pour les circuits , les passerelles , les connexions et expressRoute Direct.

En raison de ces défis, nous vous recommandons d'évaluer si vous avez besoin d'une liaison privée pour votre mise en œuvre d'Azure Arc. Les points de terminaison publics chiffrent le trafic. Selon la façon dont vous utilisez Azure Arc pour les serveurs, vous pourriez limiter le trafic à la gestion et aux métadonnées. Pour répondre aux problèmes de sécurité, mettez en place des contrôles de sécurité pour les agents locaux.

Pour plus d'informations, consultez Sécurité de la liaison privée et voyez les restrictions et limitations qui sont associées à la prise en charge de la liaison privée pour Azure Arc.

Gérer l’accès aux étiquettes de service Azure

Nous vous recommandons de mettre en œuvre un processus automatisé pour mettre à jour les règles du pare-feu et du réseau proxy en fonction des exigences du réseau Azure Arc.

Étapes suivantes

Pour plus d’informations sur votre parcours d’adoption du cloud hybride, consultez les ressources suivantes :

- Scénarios d’Azure Arc Jumpstart

- Prérequis de l’agent Connected Machine

- Configuration du réseau pour la méthode de connectivité par liaison privée

- Utilisez la liaison privée pour connecter les serveurs à Azure Arc

- planifier un déploiement à grande échelle de serveurs avec Azure Arc

- Mise en place d'une liaison privée

- Dépanner les problèmes de connexion de l'agent de la machine connectée Azure

- Formation : Intégrez l’innovation Azure à vos environnements hybrides avec Azure Arc