Nouveautés de Microsoft Defender pour IoT

Notes

Azure Defender pour IoT devient Microsoft Defender pour IoT.

Cet article répertorie les nouvelles fonctionnalités et améliorations apportées à Microsoft Defender pour IoT pour les fabricants d’appareils.

Ces fonctionnalités sont en PRÉVERSION. Les conditions supplémentaires pour les préversions Azure incluent d’autres conditions juridiques qui s’appliquent aux fonctionnalités Azure en version bêta, en préversion ou qui ne sont pas encore en disponibilité générale.

Pour plus d’informations, consultez Mettre à niveau le micro-agent Microsoft Defender pour IoT.

Defender pour IoT prévoit de mettre hors service le micro agent le 1er août 2025.

Mises à jour de l’analyse du microprogramme Defender pour IoT :

Commandes Azure CLI et PowerShell : automatisez votre flux de travail pour l’analyse des images de microprogramme à l’aide de l’interface de ligne de commande Azure d’analyse du microprogramme ou des commandes PowerShell d’analyse du microprogramme.

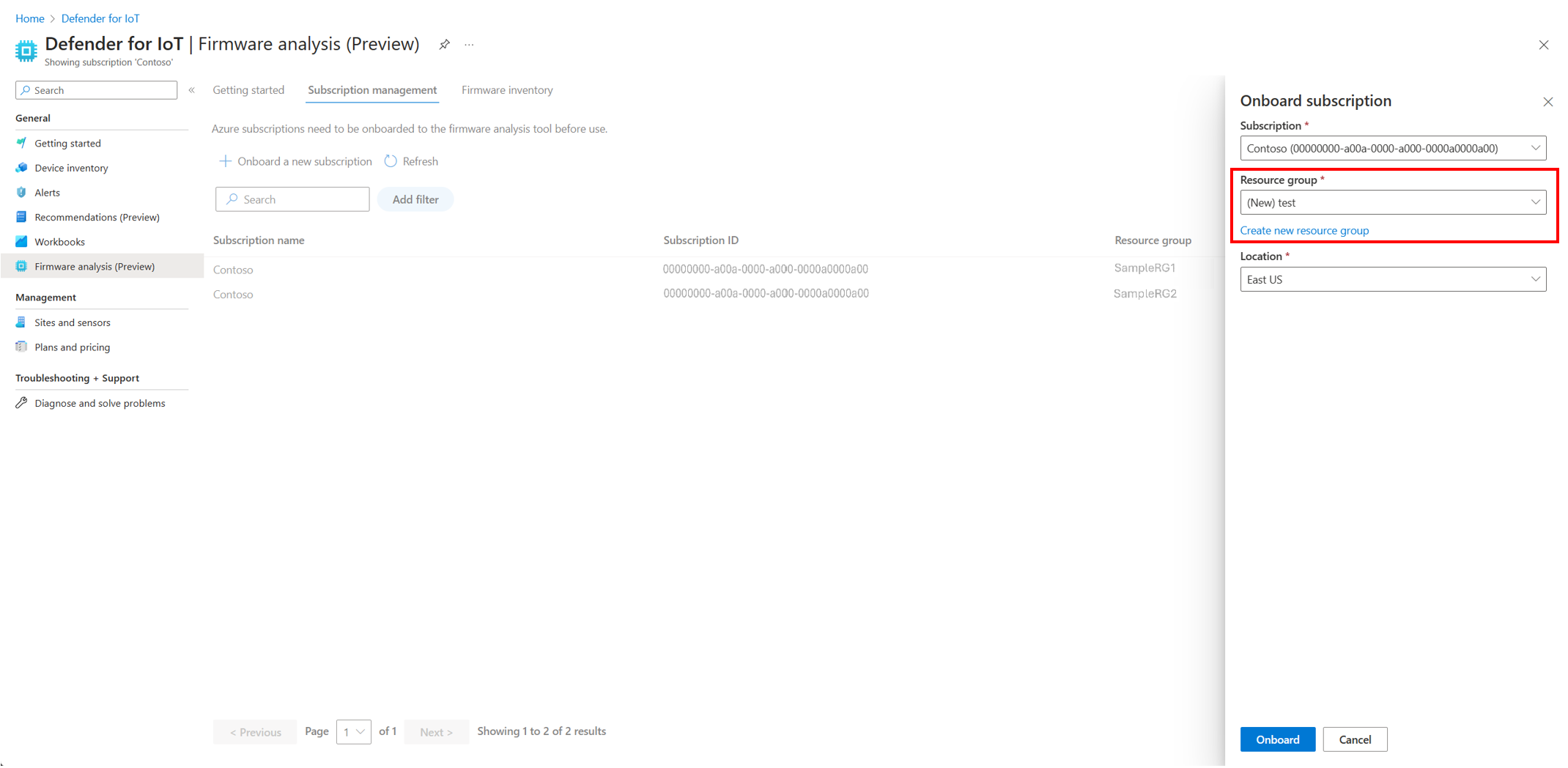

Choix de l’utilisateur dans le groupe de ressources : choisissez votre propre groupe de ressources ou créez un groupe de ressources pour utiliser l’analyse du microprogramme Defender pour IoT pendant le processus d’intégration.

Nouveau format d’interface utilisateur avec l’inventaire du microprogramme : sous-onglets pour organiser la prise en main, la gestion des abonnements et l’inventaire des microprogrammes.

Documentation améliorée : mises à jour de la documentation du Tutoriel : analyser une image du microprogramme IoT/OT traitant de la nouvelle expérience d’intégration.

Mises à jour de l’analyse du microprogramme Defender pour IoT depuis la préversion publique en juillet 2023 :

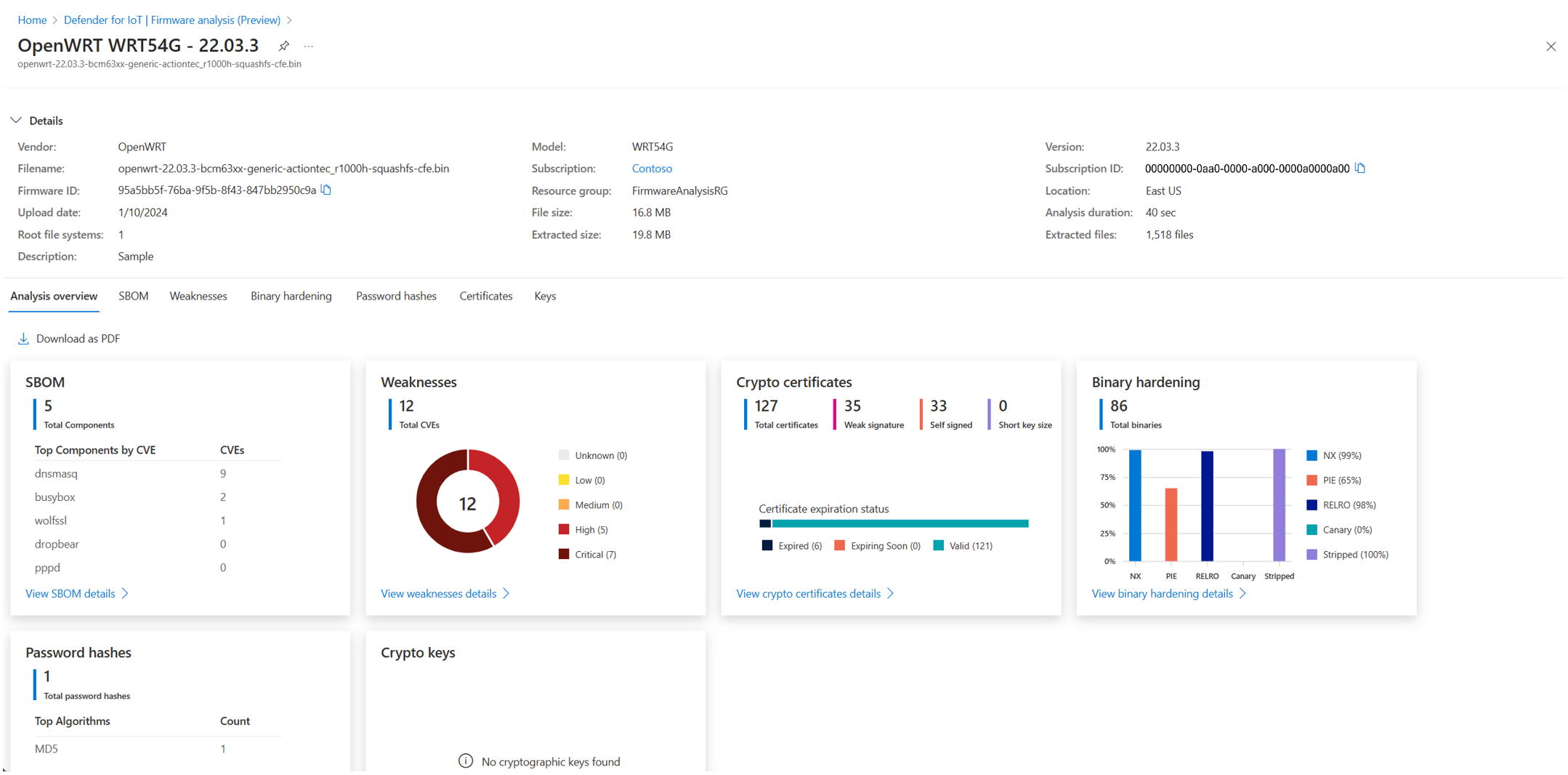

Générateur de rapports PDF : ajout d’une fonctionnalité Téléchargement en tant que PDF sur la page Vue d’ensemble qui génère et télécharge un rapport PDF des résultats de l’analyse du microprogramme.

Temps d’analyse réduit : le temps d’analyse a été raccourci de 30 à 80 %, selon la taille de l’image.

Détection des bibliothèques CODESYS : l’analyse du microprogramme Defender pour IoT détecte désormais l’utilisation des bibliothèques CODESYS, que Microsoft a récemment identifiées comme ayant de très graves vulnérabilités. Ces vulnérabilités peuvent être exploitées pour les attaques telles que l’exécution de code à distance (RCE) ou le déni de service (DoS). Pour plus d’informations, consultez Plusieurs vulnérabilités de gravité élevée dans le KIT SDK CODESYS V3 peut conduire à RCE ou DoS.

Documentation améliorée – ajout de la documentation traitant les concepts suivants :

- Contrôle d’accès en fonction du rôle Azure pour l’analyse du microprogramme Defender pour IoT, qui explique les rôles et les autorisations nécessaires pour charger des images de microprogramme et partager des résultats d’analyse, ainsi que le fonctionnement du groupe de ressources FirmwareAnalysisRG

- Forum aux questions

Amélioration du filtrage pour chaque rapport : chaque rapport de sous-analyse inclut désormais des fonctionnalités de filtrage plus affinées.

Métadonnées du microprogramme : ajout d’un onglet réductible avec des métadonnées de microprogramme disponibles sur chaque page.

Détection de version améliorée – détection améliorée des versions des bibliothèques suivantes :

- pcre

- pcre2

- net-tools

- zebra

- dropbear

- bluetoothd

- WolfSSL

- sqlite3

Ajout de la prise en charge des systèmes de fichiers : l’analyse du microprogramme Defender pour IoT prend désormais en charge l’extraction des systèmes de fichiers suivants. Pour plus d’informations, consultez la FAQ sur l’analyse du microprogramme :

- ISO

- RomFS

- Implémentations LZMA Zstandard et non standard de SquashFS

Annonce de la préversion publique de l’analyse de microprogrammes

L’analyse du microprogrammes Microsoft Defender pour IoT est désormais disponible en préversion publique. Defender pour IoT peut analyser le microprogramme de votre appareil pour détecter les faiblesses et vulnérabilités courantes, et fournir un insight sur la sécurité de votre microprogramme. Cette analyse est utile si vous créez le microprogramme en interne ou recevez le microprogramme de votre chaîne d’approvisionnement.

Pour obtenir plus d’informations, consultez notre Analyse de microprogramme pour les fabricants d’appareils.

Version 4.6.2 :

Quand vous mettez à niveau le micro-agent de la version 4.2.* vers la version 4.6.2, vous devez d’abord supprimer le package, puis le réinstaller. Pour plus d’informations, consultez Mettre à niveau le micro-agent Microsoft Defender pour IoT.

Collecteur de périphériques : ajout d’un nouveau collecteur qui détecte les plug-ins physiques des appareils. Pour plus d’informations, consultez Collecte d’événements du micro-agent (préversion) - Événements de périphérique.

Collecteur de systèmes de fichiers : ajout d’un nouveau collecteur qui supervise les systèmes de fichiers spécifiés. Pour plus d’informations, consultez Collecte d’événements du micro-agent (préversion) - Événements de système de fichiers.

Collecteur de statistiques : ajout d’un nouveau collecteur qui signale pour chaque cycle de collecte, les données concernant les différents collecteurs dans l’agent. Pour plus d’informations, consultez Collecte d’événements du micro-agent (préversion) - Événements de statistiques.

Collecteur d’informations système : collecte maintenant le type et la version de l’agent (Edge/Autonome). Pour plus d’informations, consultez Collecte d’événements du micro-agent - Événements d’informations système.

Nouvelles alertes : prend désormais en charge les nouvelles alertes de périphérique et de système de fichiers. Pour plus d’informations, consultez Alertes de sécurité du micro-agent.

Alternative de décodage DMI : prend maintenant en charge la nouvelle alternative pour envoyer les informations de l’appareil quand l’appareil ne prend pas en charge le décodeur DMI. Pour plus d’informations, consultez Comment configurer le décodeur DMI.

Informations du microprogramme : prend désormais en charge la collecte du fournisseur et de la version du microprogramme de l’appareil en utilisant le décodeur DMI ou la méthode alternative. Pour plus d’informations, consultez Comment configurer le décodeur DMI.

Prise en charge du service Device Provisioning : vous pouvez maintenant utiliser DPS pour provisionner le micro-agent et vos appareils à grande échelle. Pour plus d’informations, consultez Comment provisionner le micro-agent avec DPS.

Prise en charge du protocole AMQP sur le protocole WebSocket : vous pouvez maintenant ajouter AMQP sur le protocole WebSocket après avoir installé le micro-agent. Pour plus d’informations, consultez Prise en charge de l’ajout d’AMQP sur le protocole WebSocket.

Correctif d’un bogue du collecteur SBoM : tous les packages peuvent maintenant être collectés au lieu des 500 premiers ingérés seulement. Pour plus d’informations, consultez Collecte d’événements du micro-agent (préversion) - Événements SBoM.

Prise en charge de Debian 10 ARM 64 (buster) : les appareils Debian 10 ARM 64 sont maintenant pris en charge. Pour plus d’informations, consultez Vue d’ensemble du portefeuille d’agents et prise en charge des OS.

Prise en charge d’Ubuntu 22.04 : les appareils Ubuntu 22.04 sont maintenant pris en charge. Pour plus d’informations, consultez Vue d’ensemble du portefeuille d’agents et prise en charge des OS.

Annonce de disponibilité générale du micro-agent

Le micro-agent Azure Defender pour IoT est désormais en disponibilité générale.

Version 4.2.4 :

Mises à jour de connexion proxy : vous pouvez maintenant connecter votre micro-agent à un IoT Hub via un proxy. Pour plus d’informations, consultez Se connecter via un proxy.

Prise en charge des certificats sauvegardés par TPM : vous pouvez maintenant utiliser des certificats OpenSSL sauvegardés par TPM. Pour plus d’informations, consultez S’authentifier à l’aide d’un certificat.

Prise en charge du protocole AMQP : vous pouvez maintenant ajouter la prise en charge du protocole AMQP après l’installation de votre micro-agent. Pour plus d’informations, consultez Ajouter la prise en charge du protocole AMQP.

Mises à jour du collecteur de ligne de base : le collecteur de ligne de base envoie maintenant des vérifications passer et ignorer dans le cloud en plus des résultats ayant échoué. Pour plus d’informations, consultez Ligne de base (collecteur basé sur un déclencheur).

Collecteur de connexion via UTMP : le collecteur de connexion prend maintenant en charge UTMP pour intercepter les événements interactifs SSH, les événements telnet et les connexions de terminal, y compris les événements de connexion ayant échoué. Pour plus d’informations, consultez Collecteur de connexion (collecteur basé sur les événements).

Problème connu du collecteur SBoM : actuellement, le collecteur SBoM collecte uniquement les 500 premiers packages ingérés. Pour plus d’informations, consultez SBoM (collecteur basé sur un déclencheur).

Version 4.1.2 :

Le micro-agent pour Edge est désormais disponible en préversion publique : le micro-agent prend en charge les appareils IoT Edge, avec une installation facile et un processus de provisionnement d’identité qui utilise une identité de module automatiquement provisionnée pour authentifier les appareils Edge, sans qu’il soit nécessaire d’effectuer une authentification manuelle.

Pour plus d’informations, consultez Installer le micro-agent Defender pour IoT pour Edge (préversion).

Nouvelle structure de répertoire : désormais alignée avec la structure de répertoire d’installation Linux standard.

En raison de ce changement, les mises à jour apportées à la version 4.1.2 nécessitent que vous réauthentifiez le micro-agent et enregistriez votre chaîne de connexion dans le nouvel emplacement. Pour plus d’informations, consultez Mettre à niveau le micro-agent Microsoft Defender pour IoT.

Collecteur SBoM : le collecteur SBoM collecte à présent les packages installés sur l’appareil régulièrement. Pour plus d’informations, consultez Collecte d’événements du micro-agent (préversion).

CIS Benchmarks : le micro-agent prend désormais en charge les recommandations basées sur CIS Distribution Independent Linux Benchmarks version 2.0.0. Il prend également en charge la possibilité de désactiver certaines vérifications ou certains groupes CIS Benchmarks à l’aide de configurations de jumeaux. Pour plus d’informations, consultez Configurations du micro-agent (préversion).

La liste des appareils pris en charge par le micro-agent s’étend : le micro-agent prend désormais en charge les appareils AMD64 et ARM32v7 Debian 11 et les appareils Linux ARM32 Ubuntu Server 18.04 et les appareils Linux ARM32 et ARM64 Ubuntu Server 20.04.

Pour plus d’informations, consultez Vue d’ensemble du portefeuille d’agents et prise en charge des OS (préversion).

Nombre d’accès DNS : le collecteur réseau comprend désormais le champ Nombre d’accès DNS qui peut être visible via Log Analytics, ce qui peut aider à indiquer si une requête DNS faisait partie d’une requête automatique.

Pour plus d’informations, consultez Événements d’activité réseau (collecteur basé sur un événement).

Collecteur de connexion : prend désormais en charge le collecteur de connexion à l’aide de SYSLOG pour la collecte des événements de connexion SSH et PAM pour la collecte des événements de connexion SSH, telnet et locale grâce à la pile de modules d’authentification enfichables. Pour plus d’informations, consultez Collecteur de connexion (collecteur basé sur les événements).

Version 3.13.1 :

L’activité du réseau DNS sur les appareils gérés est maintenant prise en charge. Microsoft Threat Intelligence Security Graph peut désormais détecter une activité suspecte basée sur le trafic DNS.

Proxy d’appareil terminal : il existe désormais une intégration améliorée avec IOT Edge. Cette intégration améliore la connectivité entre l’agent et le cloud à l’aide du proxy d’appareil terminal.

Version 3.12.2 :

D’autres vérifications de benchmark CIS sont désormais prises en charge pour Debian 9 : ces vérifications supplémentaires vous permettent de vous assurer que votre réseau est conforme aux meilleures pratiques CIS utilisées pour la protection contre les menaces informatiques omniprésentes.

Configuration de jumeau : Le comportement du micro-agent est configuré par un ensemble de propriétés du jumeau de module. Vous pouvez configurer le micro-agent en fonction de vos besoins.

Version 3.11 :

Collecteur de connexions : Les collecteurs de connexions rassemblent les connexions, les déconnexions et les échecs de tentatives de connexion des utilisateurs. Par exemple, SSH et Telnet.

Collecteur d’informations système : Le collecteur d’informations système rassemble les informations relatives au système d’exploitation et au matériel de l’appareil.

Agrégation d’événements : L’agent Defender pour IoT agrège les événements tels que les processus, les connexions, les événements réseau qui réduisent le nombre de messages envoyés et les coûts, tout en préservant la sécurité de votre appareil.

Configuration de jumeau : Le comportement du micro-agent est configuré par un ensemble de propriétés du jumeau de module. (Par exemple, la fréquence d’envoi des événements et le mode d’agrégation.) Vous pouvez configurer le micro-agent en fonction de vos besoins.

Un nouveau module Générateur d’appareils est disponible. Le module, désigné sous le terme de micro-agent, offre les éléments suivants :

Intégration à Azure IoT Hub et Defender pour IoT : renforcez la sécurité des points de terminaison directement sur vos appareils IoT en l’intégrant à l’option d’analyse fournie par Azure IoT Hub et Defender pour IoT.

Options de déploiement flexibles avec prise en charge des systèmes d’exploitation IoT standard : possibilité de déploiement en tant que package binaire ou en tant que code source modifiable, avec prise en charge des systèmes d’exploitation IoT standard, tels que Linux et Eclipse ThreadX.

Ressources minimales requises sans dépendances du noyau du système d’exploitation : faible encombrement, faible consommation du processeur et aucune dépendance du noyau du système d’exploitation.

Gestion de la posture de sécurité : surveillez de manière proactive la posture de sécurité de vos appareils IoT.

Détection continue des menaces IoT/OT en temps réel : détectez les menaces, telles que les botnets, les tentatives d’attaque par force brute, les cryptomineurs et l’activité réseau suspecte

La documentation du micro-agent Defender-IoT déconseillé sera déplacée dans le dossier Solution basée sur les agents pour les générateurs d’appareils>Hérité.

Cet ensemble de fonctionnalités est disponible avec la version cloud de la préversion publique actuelle.