Ajouter un nouveau point de terminaison avec le gestionnaire Front Door

Cet article vous montre comment ajouter un point de terminaison pour un profil Azure Front Door existant avec le gestionnaire Front Door.

Prérequis

Avant de pouvoir créer un point de terminaison Front Door avec le gestionnaire Front Door, vous devez avoir créé un profil Azure Front Door. Pour créer un profil Azure Front Door, consultez Créer une instance Azure Front Door. Le profil doit avoir au moins un point de terminaison.

Créer un point de terminaison Front Door

Connectez-vous au Portail Azure et accédez à votre profil Azure Front Door.

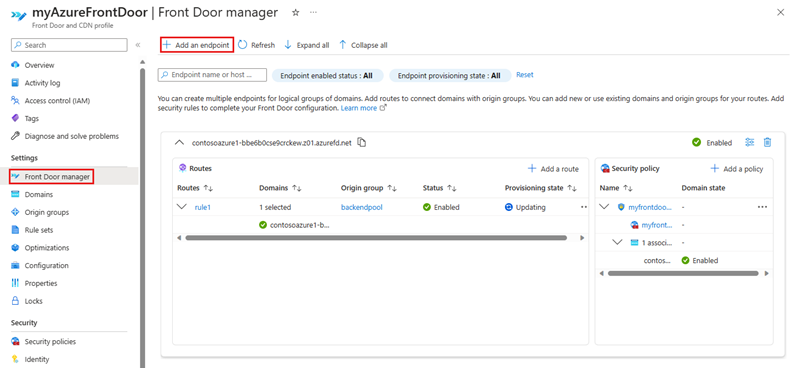

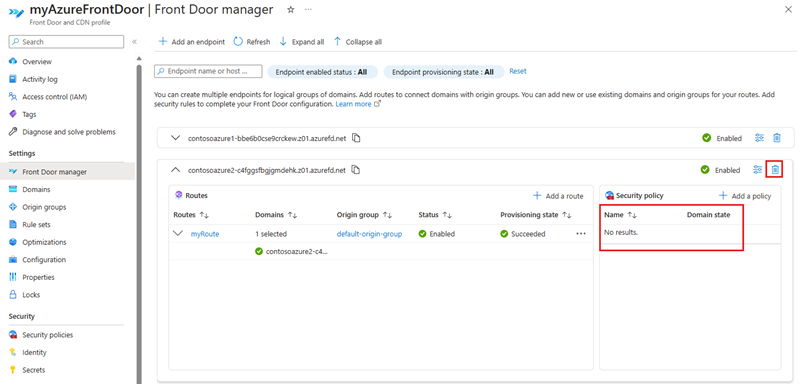

Sélectionnez Gestionnaire Front Door sous Paramètres dans le volet de menu de gauche. Sélectionnez ensuite + Ajouter un point de terminaison pour créer un point de terminaison.

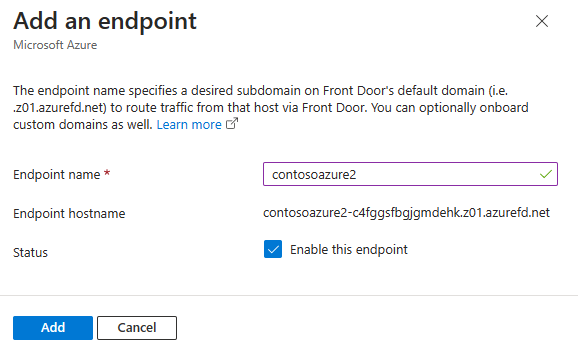

Dans la page Ajouter un point de terminaison, entrez un nom pour le point de terminaison.

- Nom : entrez un nom unique pour le nouveau point de terminaison Front Door. Azure Front Door génère un nom d’hôte de point de terminaison unique basé sur le nom du point de terminaison sous la forme de

<endpointname>-*.z01.azurefd.net. - Nom d’hôte du point de terminaison : un nom DNS (Domain Name System) déterministe qui permet d’éviter la prise en charge du sous-domaine. Ce nom est utilisé pour accéder à vos ressources via votre Azure Front Door au niveau du domaine

<endpointname>-*.z01.azurefd.net. - État : coché pour activer ce point de terminaison.

- Nom : entrez un nom unique pour le nouveau point de terminaison Front Door. Azure Front Door génère un nom d’hôte de point de terminaison unique basé sur le nom du point de terminaison sous la forme de

Ajouter un itinéraire

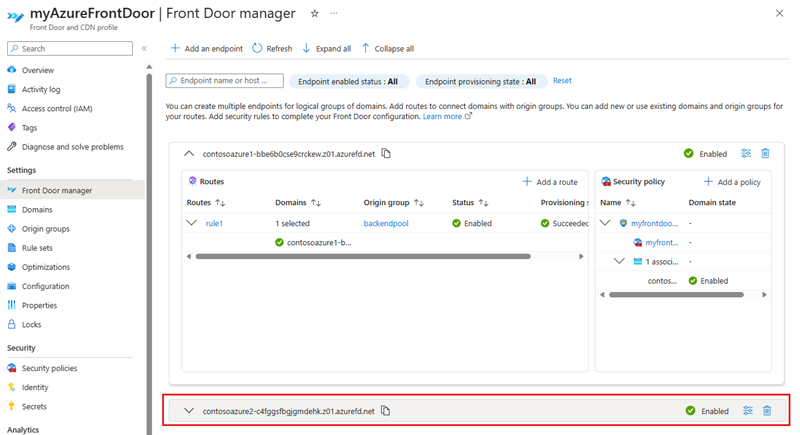

Pour ajouter un nouvel itinéraire, commencez par développer un point de terminaison à partir de la liste des points de terminaison dans le gestionnaire Front Door.

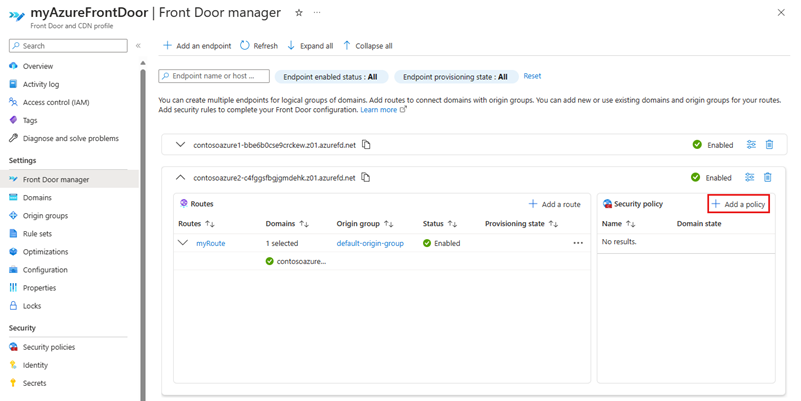

Dans le volet de configuration du point de terminaison, sélectionnez + Ajouter un itinéraire pour configurer le mappage de vos domaines et de la configuration de routage à votre groupe d’origine.

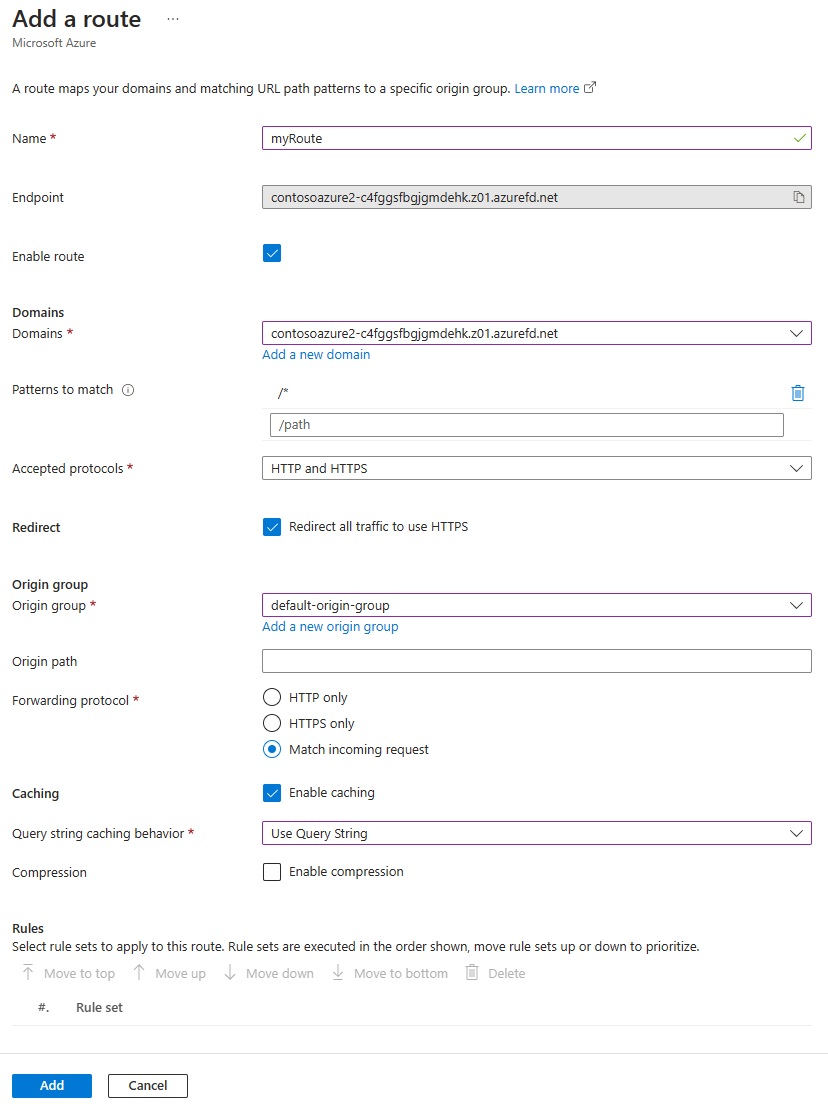

Dans la page Ajouter un itinéraire, entrez ou sélectionnez les informations suivantes :

Nom : entrez un nom unique pour le nouvel itinéraire.

Activer l’itinéraire : définissez comme activé pour activer cet itinéraire.

Domaines : sélectionnez un ou plusieurs domaines validés non associés à une autre route. Pour plus d’informations, consultez Ajouter un domaine personnalisé.

Modèles à faire correspondre : configurez tous les modèles de chemin d’URL que cet itinéraire accepte. Par exemple, vous pouvez définir le modèle pour qu’il corresponde à

/images/*pour accepter toutes les requêtes sur l’URLwww.contoso.com/images/*. Azure Front Door détermine d’abord le trafic en fonction de la correspondance exacte. Si aucun chemin ne correspond exactement, Front Door recherche un chemin contenant des caractères génériques correspondants. Si aucune règle d’acheminement n’est trouvée avec un chemin correspondant, la demande est rejetée et une réponse HTTP 400 : Demande incorrecte est retournée. Les modèles de correspondance des chemins d’accès ne respectent pas la casse. Cela signifie que les chemins d’accès ayant une casse différente sont traités comme des doublons. Par exemple, vous avez un hôte qui utilise le même protocole avec les chemins d’accès/FOOet/foo. Ces chemins d’accès sont considérés comme des doublons, ce qui n’est pas autorisé dans le paramètre Modèles à mettre en correspondance.Protocoles acceptés : spécifiez les protocoles qu’Azure Front Door doit accepter quand le client effectue la requête. Vous pouvez spécifier HTTP, HTTPS ou les deux.

Rediriger : spécifier si le protocole HTTPS est appliqué aux requêtes HTTP entrantes.

Groupe d’origines : sélectionnez le groupe d’origines vers lequel transférer le trafic lorsque des requêtes sont adressées à l’origine. Pour plus d’informations, consultez Configurer un groupe d’origines.

Chemin d’origine : ce chemin d'accès est utilisé pour réécrire l'URL que Front Door utilise lors de la construction de la requête transmise à l'origine. Par défaut, ce chemin n'est pas fourni. Par conséquent, Front Door utilise le chemin URL entrant dans la requête transmise à l’origine. Vous pouvez également spécifier un chemin générique, qui copie toute partie correspondante du chemin entrant dans le chemin de la requête adressée à l'origine. Le chemin d’origine respecte la casse.

Modèle à mettre en correspondance :

/foo/*Chemin d’origine :/fwd/Chemin d’URL entrant :

/foo/a/b/c/URL de Front Door à l’origine :fwd/a/b/cProtocole de transfert : sélectionnez le protocole utilisé pour transférer la requête. Vous pouvez spécifier HTTP uniquement, HTTPS uniquement ou faire correspondre la requête entrante.

Mise en cache : sélectionnez cette option pour activer la mise en cache du contenu statique avec Azure Front Door. Pour plus d’informations, consultez Mise en cache avec Front Door.

Règles : sélectionnez les ensembles de règles qui sont appliqués à cet itinéraire. Pour plus d’informations, consultez Ensembles de règles pour Front Door.

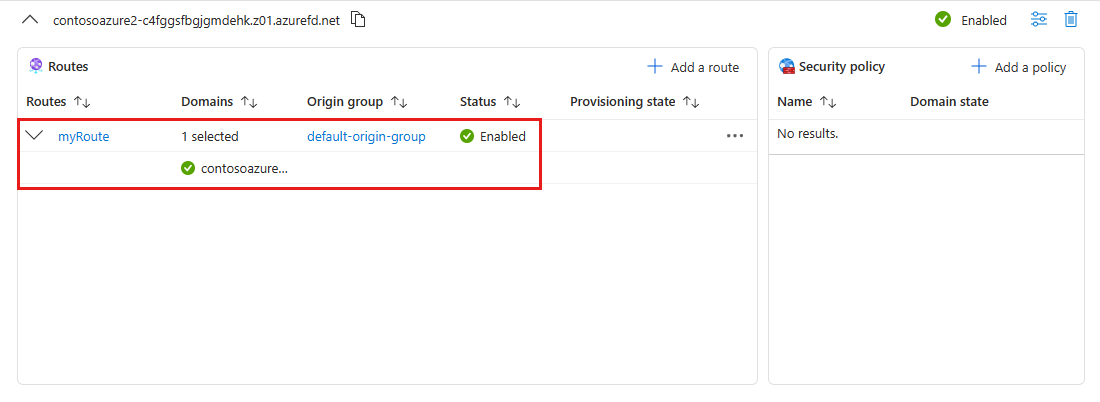

Sélectionnez Ajouter pour créer l’itinéraire. L’itinéraire s’affiche dans la liste des itinéraires pour les points de terminaison.

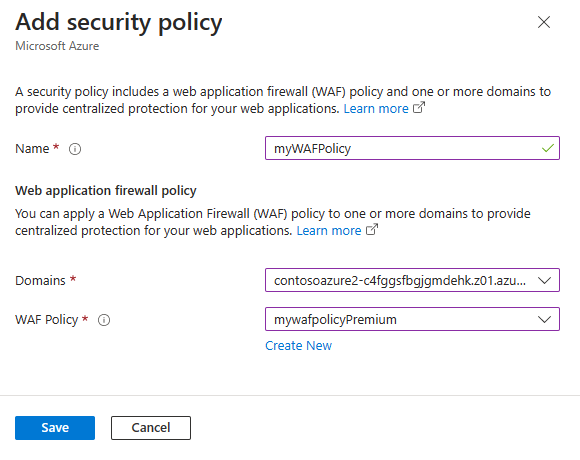

Ajouter une stratégie de sécurité

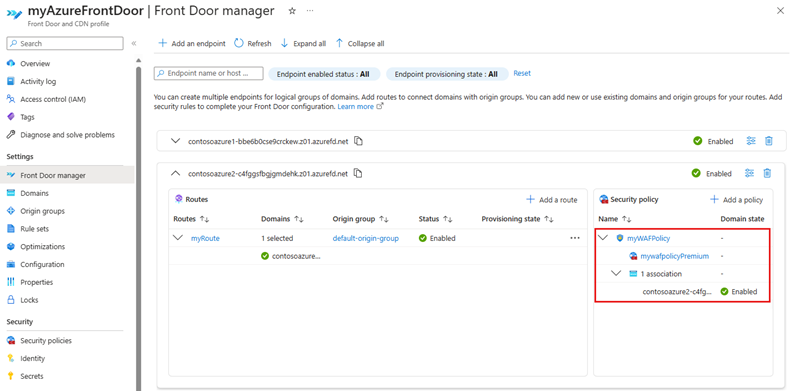

Sélectionnez + Ajouter une stratégie, dans le volet Stratégie de sécurité pour appliquer ou créer une stratégie de pare-feu d’applications web à associer à vos domaines.

Dans la page Ajouter une stratégie de sécurité, entrez ou sélectionnez les informations suivantes :

- Nom : entrez un nom unique dans ce profil Front Door pour la stratégie de sécurité.

- Domaines : sélectionnez un ou plusieurs domaines auquel vous souhaitez appliquer cette stratégie de sécurité.

- Stratégie de pare-feu d’applications web (WAF) : sélectionnez une stratégie WAF existante ou créez-en une. Lorsque vous sélectionnez une stratégie WAF existante, celle-ci doit être du même niveau que le profil Front Door. Pour plus d’informations, consultez Configurer la stratégie WAF pour Front Door.

Sélectionnez Enregistrer pour créer la stratégie de sécurité et l’associer au point de terminaison.

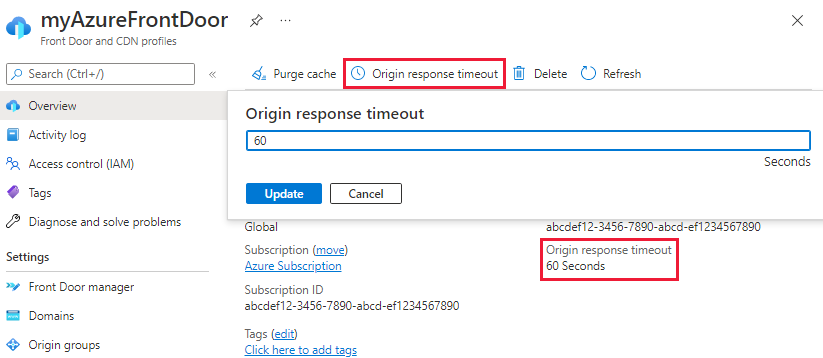

Configurer le délai d’expiration de l’origine

Le délai d’expiration d’origine correspond à la durée d’attente d’Azure Front Door jusqu’à ce qu’il considère la connexion à l’origine comme valide. Vous pouvez définir cette valeur sur la page de vue d’ensemble du profil Azure Front Door. Cette valeur est appliquée à tous les points de terminaison du profil.

Nettoyer les ressources

Pour supprimer un point de terminaison, vous devez d’abord supprimer toutes les stratégies de sécurité associées au point de terminaison. Sélectionnez ensuite Supprimer le point de terminaison pour supprimer le point de terminaison du profil Azure Front Door.

Étapes suivantes

- En savoir plus sur l’utilisation des origines et des groupes d’origine dans une configuration Azure Front Door.

- En savoir plus sur les conditions de correspondance des règles dans un ensemble de règles Azure Front Door.

- En savoir plus sur les paramètres de stratégie pour WAF avec Azure Front Door.

- Découvrez comment créer des règles personnalisées pour protéger votre profil Azure Front Door.