Configurer un RBAC Azure pour FHIR

Important

L’API Azure pour FHIR sera mise hors service le 30 septembre 2026. Suivez les stratégies de migration pour passer au service FHIR® de Services de données de santé Azure d’ici à cette date. En raison de la mise hors service de l’API Azure pour FHIR, les nouveaux déploiements ne seront plus autorisés à compter du 1er avril 2025. Le service FHIR des Services de données de santé Azure est la version évoluée de l’API Azure pour FHIR qui permet aux clients de gérer les services FHIR, DICOM et MedTech avec des intégrations dans d’autres services Azure.

Dans cet article, vous allez apprendre à utiliser le contrôle d’accès en fonction du rôle Azure (Azure RBAC) pour attribuer l’accès à l’API Azure pour le plan de données FHIR®. Azure RBAC est les méthodes recommandées pour affecter l’accès au plan de données lorsque les utilisateurs du plan de données sont gérés dans le locataire Microsoft Entra associé à votre abonnement Azure. Si vous utilisez un tenant Microsoft Entra externe, consultez la référence sur l’attribution d’un RBAC local.

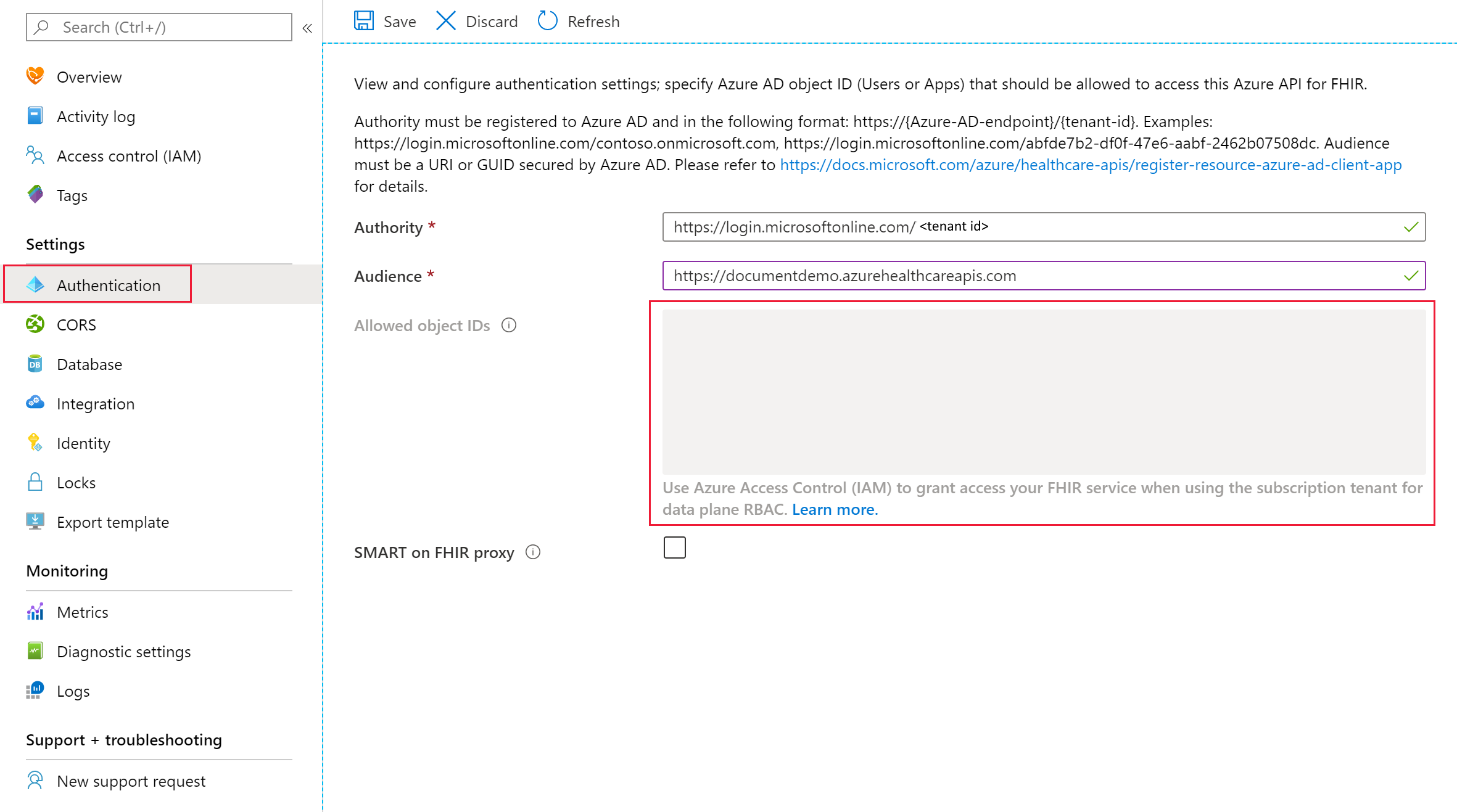

Confirmer le mode RBAC Azure

Pour utiliser Azure RBAC, votre API Azure pour FHIR doit être configurée pour utiliser votre locataire d’abonnement Azure pour le plan de données, et aucun ID d’objet d’identité n’est attribué. Vous pouvez vérifier vos paramètres en inspectant l’authentification de votre API Azure pour FHIR :

L’autorité doit être définie sur le locataire Microsoft Entra associé à votre abonnement et il ne doit y avoir aucun GUID dans la zone intitulée ID d’objet autorisé. Notez que la zone est désactivée et qu’une étiquette indique qu’Azure RBAC doit être utilisé pour attribuer des rôles de plan de données.

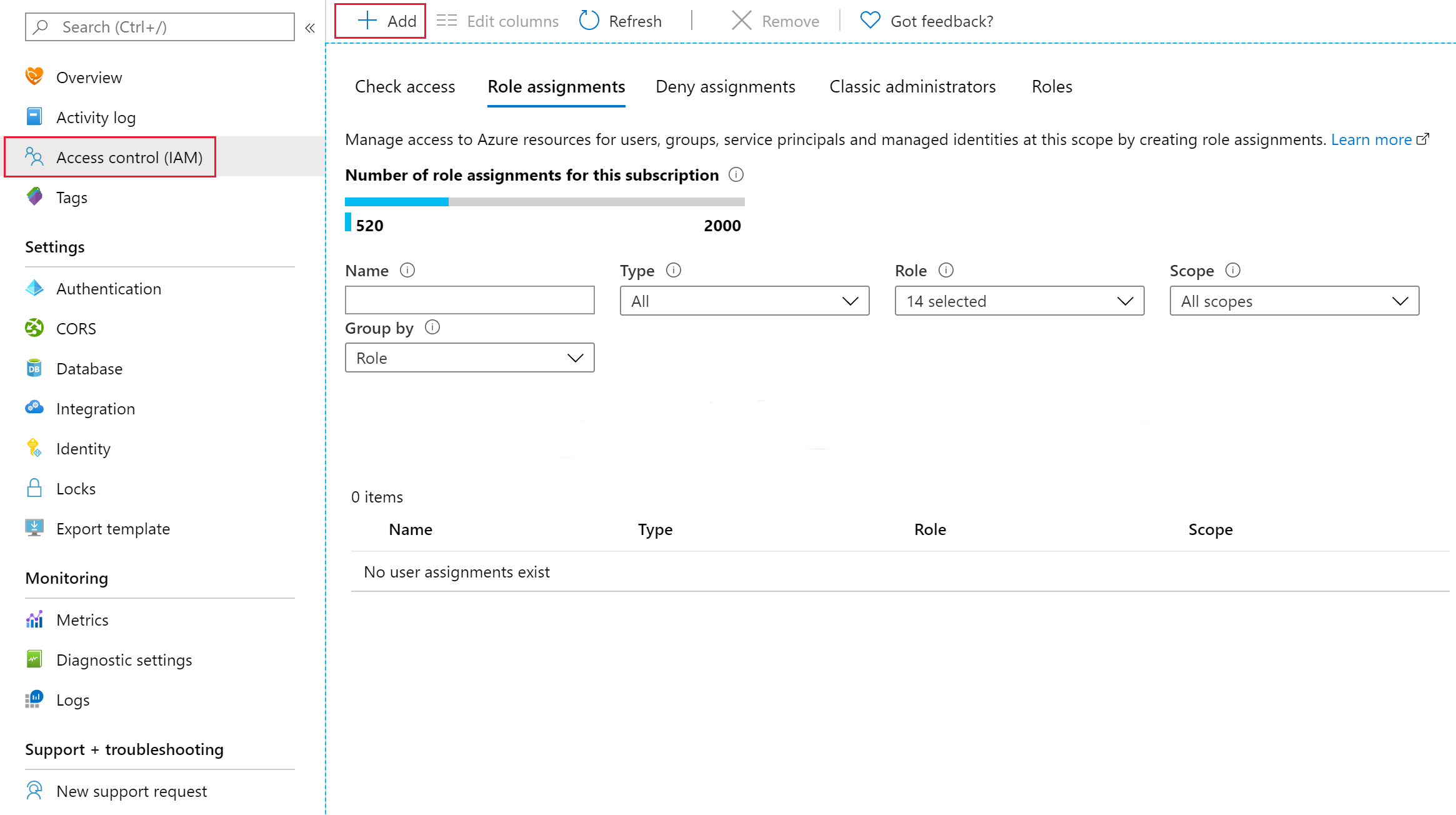

Affecter des rôles

Pour accorder aux utilisateurs, aux principaux de service ou aux groupes l’accès au plan de données FHIR, sélectionnez Contrôle d’accès (IAM), puis sélectionnez Attributions de rôles et sélectionnez + Ajouter.

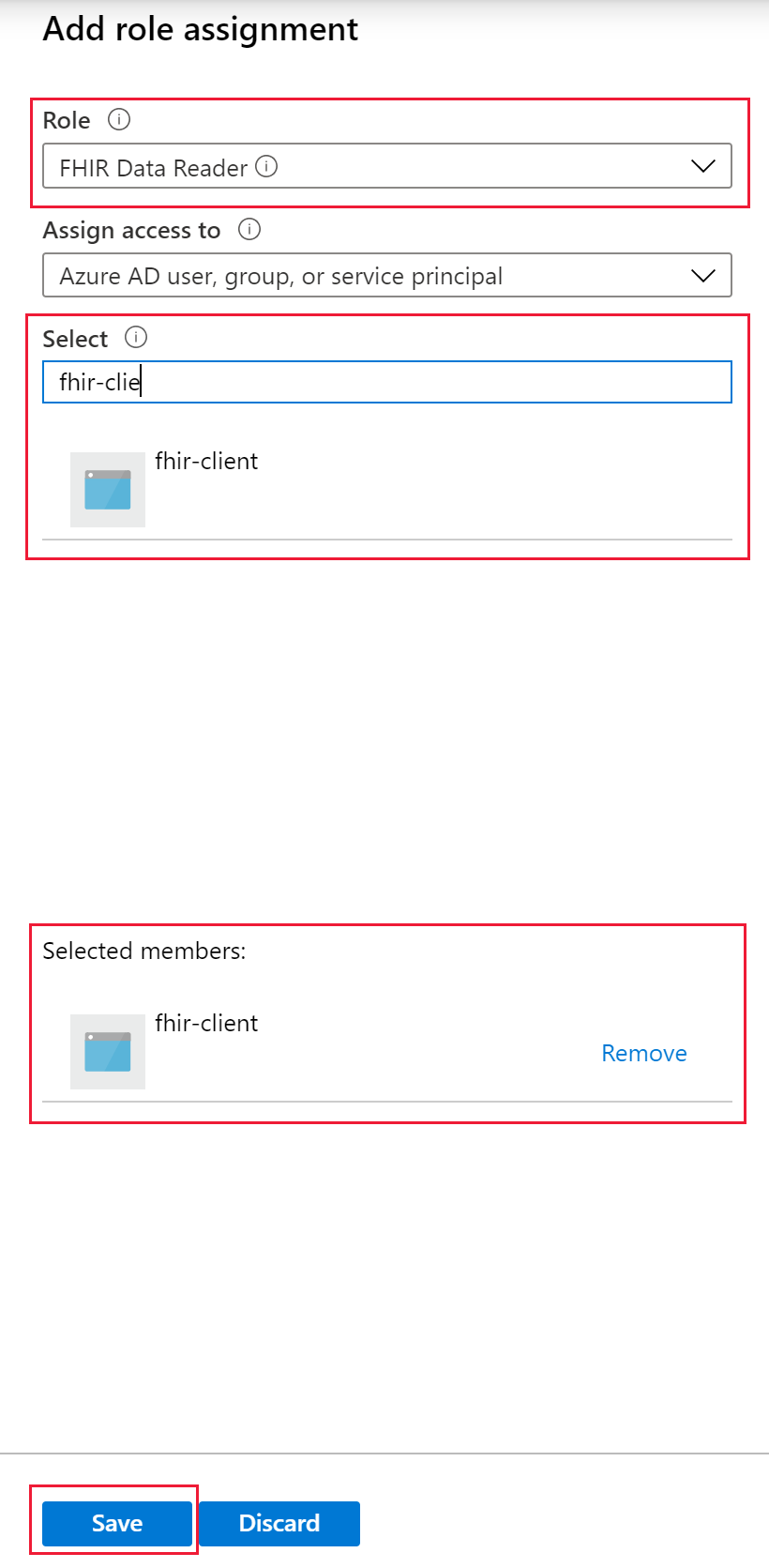

Dans la sélection Rôle, recherchez l’un des rôles intégrés pour le plan de données FHIR.

Vous pouvez choisir parmi les éléments suivants.

- Lecteur de données FHIR : peut lire (et rechercher) des données FHIR

- Enregistreur de données FHIR : peut lire, écrire et supprimer des données FHIR réversibles

- Exportation de données FHIR : peut lire et exporter (

$exportopérateur) des données - Contributeur de données FHIR : peut effectuer toutes les opérations de plan de données

Dans la zone Sélectionner, recherchez un utilisateur, un principal de service ou un groupe auquel vous souhaitez attribuer le rôle.

Remarque

Vérifiez que l’inscription de l’application cliente est terminée. Pour plus d’informations sur l’inscription de l’application, si le type d’octroi de code d’autorisation OAuth 2.0 est utilisé, accordez le même rôle d’application FHIR à l’utilisateur. Si le type d’octroi des informations d’identification du client OAuth 2.0 est utilisé, cette étape n’est pas requise.

Comportement de mise en cache

L’API Azure pour FHIR met en cache les décisions pendant jusqu’à 5 minutes. Si vous accordez à un utilisateur l’accès au serveur FHIR en l’ajoutant à la liste des ID d’objet autorisés, ou le supprimez de la liste, jusqu’à cinq minutes peuvent être nécessaires pour que les modifications apportées aux autorisations soient propagées.

Étapes suivantes

Cet article vous a expliqué comment attribuer des rôles Azure pour le plan de données FHIR. Pour découvrir plus d’informations sur les paramètres de configuration de l’API Azure pour FHIR, consultez

Remarque

FHIR® est une marque déposée de HL7 utilisé avec l’autorisation de HL7.