Inscrire une application cliente publique dans Azure Active Directory pour l’API Azure pour FHIR

Dans cet article, vous allez apprendre à inscrire une application publique dans Azure Active Directory (Azure AD).

Les inscriptions d’applications clientes sont des représentations Azure AD d’applications qui peuvent s’authentifier et demander des autorisations d’API pour le compte d’un utilisateur. Les clients publics sont des applications telles que des applications mobiles et des applications JavaScript monopages qui ne peuvent pas garder les secrets confidentiels. La procédure est similaire à l’inscription d’un client confidentiel, mais étant donné que les clients publics ne peut pas être garder un secret d’application, il est inutile d’en ajouter un.

Le guide de démarrage rapide fournit des informations générales sur la façon d’inscrire une application auprès de la plateforme d’identités Microsoft.

Inscriptions d’applications dans le portail Azure

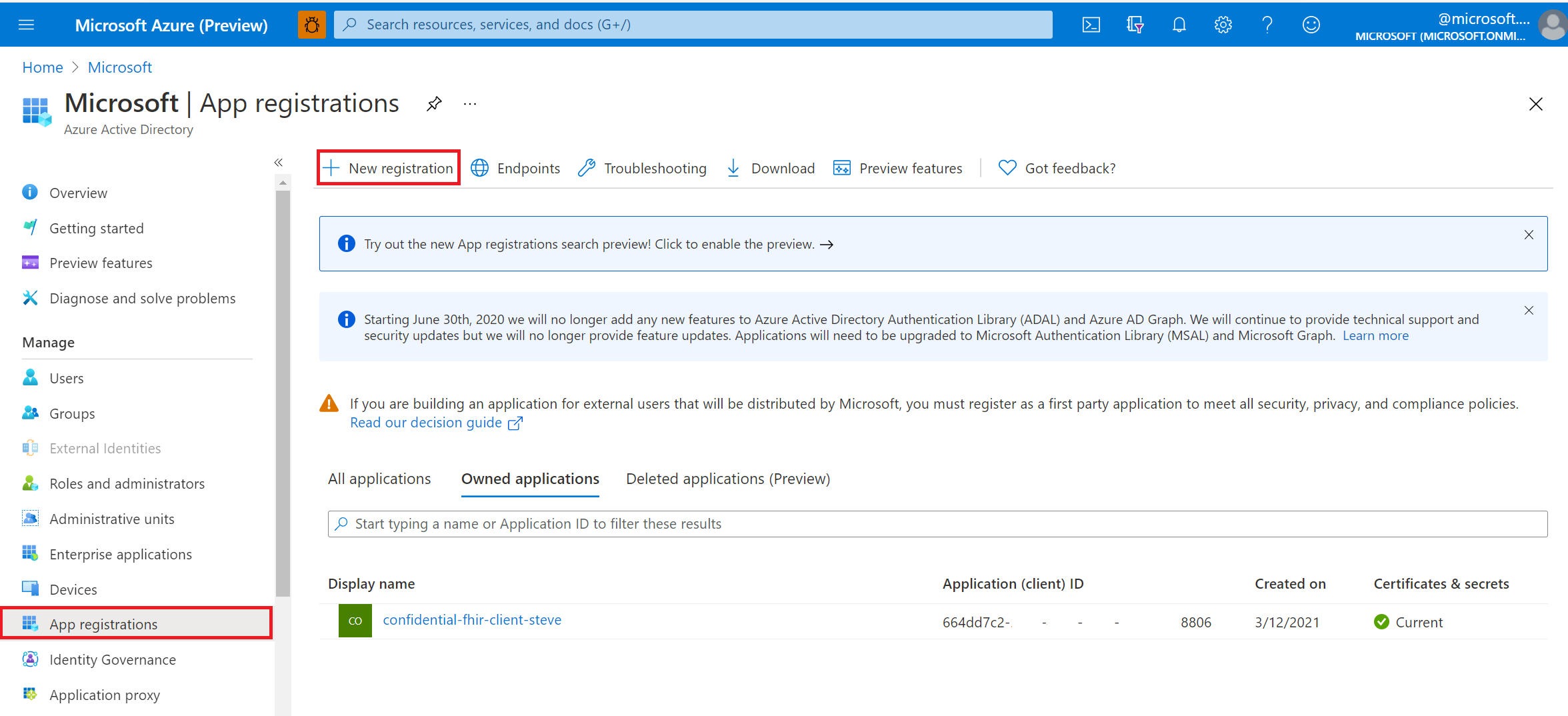

Dans le panneau de navigation gauche du portail Azure, sélectionnez Azure Active Directory.

Dans le panneau Azure Active Directory, sélectionnez inscriptions d'applications :

Sélectionnez Nouvelle inscription.

Vue d’ensemble de l’inscription d’application

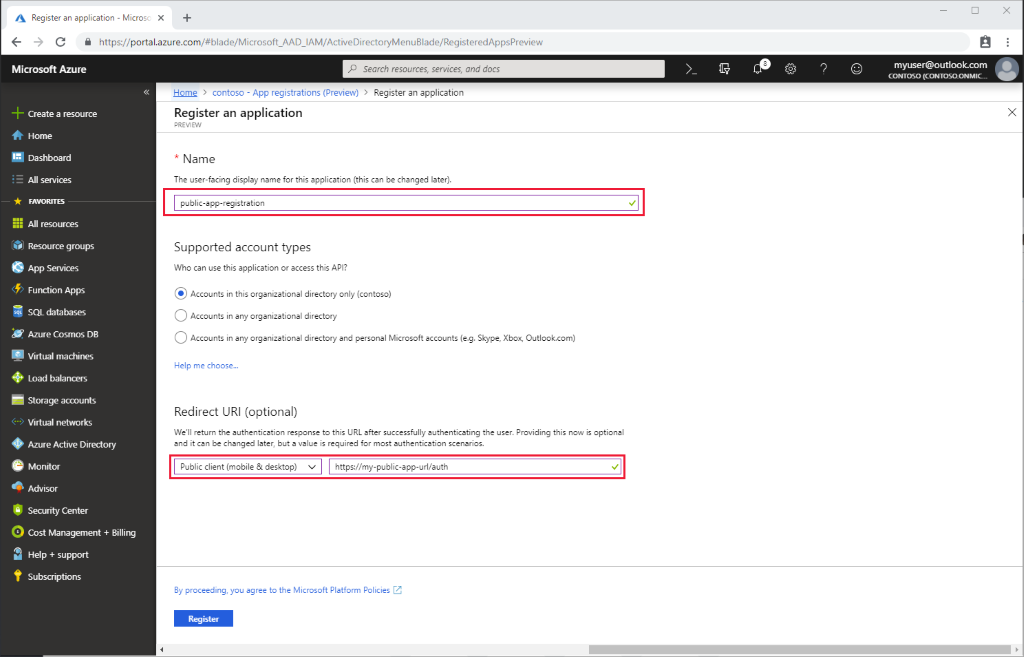

Donnez un nom d’affichage à l’application.

Fournissez une URL de réponse. L’URL de réponse est utilisée pour retourner les codes d’authentification à l’application cliente. Vous pouvez ajouter plusieurs URL de réponse et les modifier ultérieurement.

Pour configurer votre application de bureau, mobile ou monopage en tant qu’application publique :

Dans le portail Azure, dans Inscriptions d’applications, sélectionnez votre application, puis sélectionnez Authentification.

Sélectionnez Paramètres avancés>Type de client par défaut. Pour Considérer l’application comme un client public, sélectionnez Oui.

Pour une application monopage, sélectionnez Jetons d’accès et Jetons d’ID afin d’activer le flux implicite.

- Si votre application connecte des utilisateurs, sélectionnez Jetons d’ID.

- Si votre application doit également appeler une API web protégée, sélectionnez Jetons d’accès.

Autorisations des API

Les autorisations pour l’API Azure pour FHIR sont gérées via RBAC. Pour plus d’informations, consultez Configurer Azure RBAC pour FHIR.

Notes

Utilisez grant_type de client_credentials lorsque vous essayez d’otainer un jeton d’accès pour l’API Azure pour FHIR à l’aide d’outils tels que Postman. Pour plus d’informations, consultez Test de l’API FHIR sur l’API Azure pour FHIR.

Valider l’autorité du serveur FHIR

Si l’application que vous avez inscrite dans cet article et votre serveur FHIR se trouvent dans le même locataire Azure AD, vous pouvez passer aux étapes suivantes.

Si vous configurez votre application cliente dans un autre locataire Azure AD que votre serveur FHIR, vous devez mettre à jour l’autorité. Dans l’API Azure pour FHIR, vous définissez l’autorité sous Paramètres --> Authentification. Définissez votre autorité sur «https://login.microsoftonline.com/< TENANT-ID> ».

Étapes suivantes

Dans cet article, vous avez appris à inscrire une application cliente publique dans Azure AD. Ensuite, testez l’accès à votre serveur FHIR à l’aide de Postman.

FHIR® est une marque déposée de HL7 utilisé avec l’autorisation de HL7.