Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Les services de mise en réseau dans Azure fournissent plusieurs fonctionnalités de mise en réseau qui peuvent être utilisées ensemble ou séparément. Sélectionnez chacun des scénarios de mise en réseau suivants pour en savoir plus à leur sujet :

- Fondation de mise en réseau : Les services de base de mise en réseau Azure fournissent une connectivité de base pour vos ressources dans Azure : réseau virtuel (VNet), liaison privée, DNS Azure, Azure Bastion, serveur de route, NAT Gateway et Traffic Manager.

- Équilibrage de charge et diffusion de contenu : Les services d’équilibrage de charge et de diffusion de contenu Azurepermettent la gestion, la distribution et l’optimisation de vos applications et charges de travail : équilibreur de charge, passerelle d’application et Azure Front Door.

- Connectivité hybride : Les services de connectivité hybride Azure sécurisent la communication vers et depuis vos ressources dans Azure : passerelle VPN, ExpressRoute, Virtual WAN et Peering Service.

- Sécurité du réseau : Les services de sécurité réseau Azure protègent vos applications Web et vos services IaaS contre les attaques DDoS et les acteurs malveillants : Firewall Manager, Firewall, Web Application Firewall et DDoS Protection.

- Gestion et surveillance du réseau : Les services de gestion et de surveillance du réseau Azure fournissent des outils pour gérer et surveiller vos ressources réseau : Network Watcher, Azure Monitor et Azure Virtual Network Manager.

Fondation de la mise en réseau

Cette section décrit les services qui fournissent les éléments de base pour la conception et l’architecture d’un environnement réseau dans Azure : réseau virtuel (VNet), liaison privée, Azure DNS, Azure Bastion, serveur de route, NAT Gateway et Traffic Manager.

Réseau virtuel

Réseau virtuel Microsoft Azure (VNet) est le bloc de construction fondamental pour votre réseau privé dans Azure. Vous pouvez utiliser des réseaux virtuels pour :

- Communiquer entre des ressources Azure : vous pouvez déployer des machines virtuelles et plusieurs autres types de ressources Azure sur un réseau virtuel, comme des environnements Azure App Service, Azure Kubernetes Service et des groupes de machines virtuelles identiques Azure. Pour obtenir la liste complète des ressources Azure que vous pouvez déployer sur un réseau virtuel, consultez Intégration des services de réseau virtuel.

- Communiquer mutuellement : vous pouvez connecter des réseaux virtuels entre eux, ce qui permet aux ressources de ces réseaux virtuels de communiquer entre eux à l’aide de l’apparaige de réseaux virtuels ou d’Azure Virtual Network Manager. Les réseaux virtuels que vous connectez peuvent être situés dans des régions Azure identiques ou différentes. Pour plus d’informations, consultez les articles Peering de réseau virtuel et Azure Virtual Network Manager.

- Communiquer avec Internet : toutes les ressources d’un réseau virtuel peuvent communiquer en sortie vers Internet, par défaut. Vous pouvez effectuer des communications entrantes vers une ressource en lui assignant une adresse IP publique ou un équilibreur de charge publique. Vous pouvez également utiliser des adresses IP publique ou Load Balancer pour gérer vos connexions sortantes.

- Communiquer avec des réseaux locaux : Vous pouvez connecter vos ordinateurs et réseaux locaux à un réseau virtuel à l’aide la passerelle VPN ou d’ExpressRoute.

- Chiffrer le trafic entre les ressources : vous pouvez utiliser le chiffrement du réseau virtuel pour chiffrer le trafic entre les ressources d’un réseau virtuel.

Groupes de sécurité réseau

Vous pouvez filtrer le trafic réseau depuis et vers les ressources Azure dans un réseau virtuel Azure avec un groupe de sécurité réseau. Pour plus d’informations, consultez Groupes de sécurité réseau.

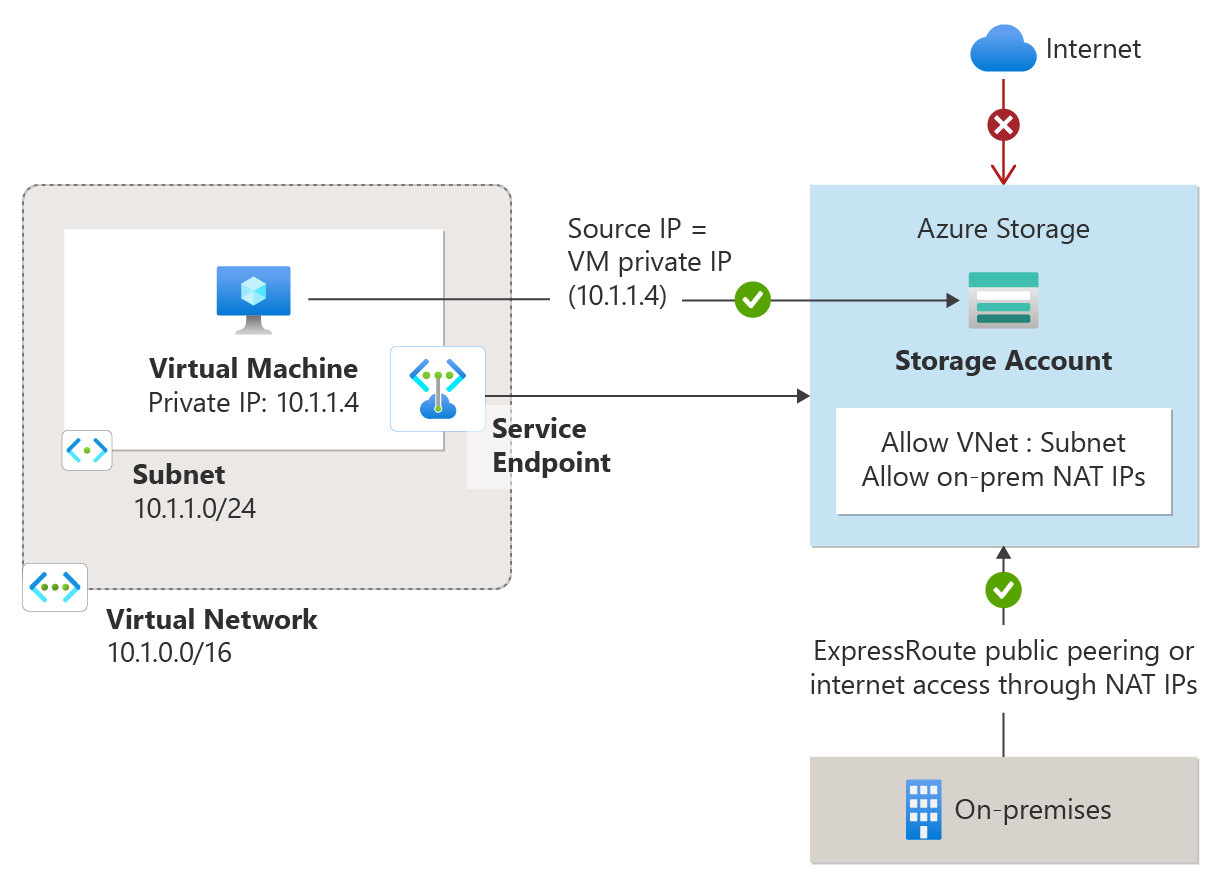

Points de terminaison de service

Les points de terminaison de service de réseau virtuel (VNet) étendent l’espace d’adressage privé de votre réseau virtuel ainsi que l’identité de votre réseau virtuel aux services Azure, via une connexion directe. Les points de terminaison permettent de sécuriser vos ressources critiques du service Azure pour vos réseaux virtuels uniquement. Le trafic à partir de votre réseau virtuel vers le service Azure reste toujours sur le réseau principal Microsoft Azure.

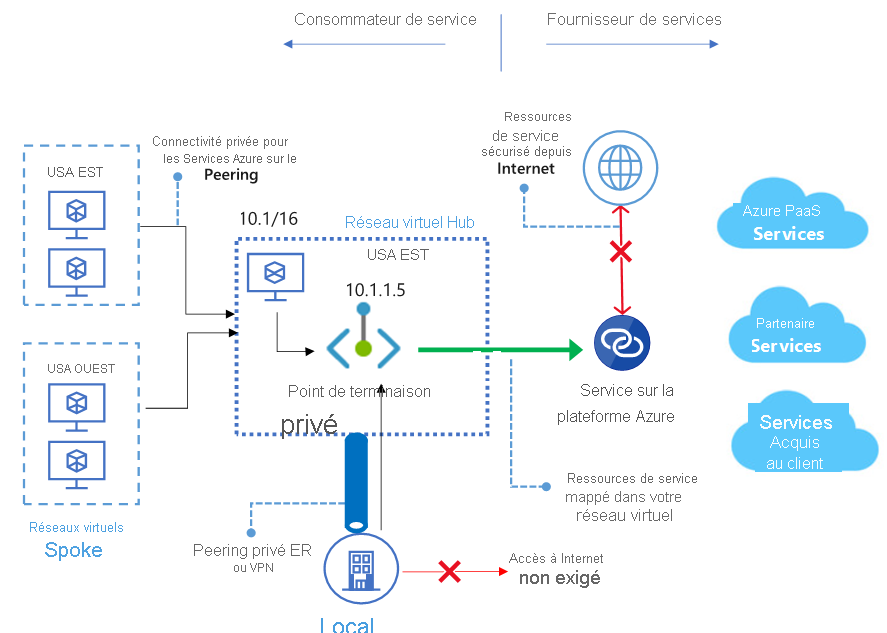

Azure Private Link

Azure Private Link vous permet d’accéder aux services Azure PaaS (par exemple Stockage Azure et SQL Database) ainsi qu’aux services de partenaires ou de clients hébergés par Azure sur un point de terminaison privé dans votre réseau virtuel. Le trafic entre votre réseau virtuel et le service transite par le réseau principal de Microsoft. L’exposition de votre service à l’Internet public n’est plus nécessaire. Vous pouvez créer votre propre service de liaison privée dans votre réseau virtuel et le distribuer à vos clients.

Azure DNS

Azure DNS offre un service d’hébergement DNS et de résolution de noms utilisant l’infrastructure Microsoft Azure. Azure DNS se compose de trois services :

- Azure Public DNS est un service d’hébergement pour les domaines DNS. En hébergeant vos domaines dans Azure, vous pouvez gérer vos enregistrements DNS à l’aide des mêmes informations d’identification, les mêmes API, les mêmes outils et la même facturation que vos autres services Azure.

- Azure Private DNSest un service DNS pour vos réseaux virtuels. Azure Private DNS gère et résout les noms de domaine dans le réseau virtuel sans nécessiter la configuration d’une solution DNS personnalisée.

- Azure DNS Private Resolver est un service qui vous permet d’interroger des zones privées Azure DNS depuis un environnement local, et vice versa, sans déployer de serveurs DNS basés sur des machines virtuelles.

Avec Azure DNS, vous pouvez héberger et résoudre des domaines publics, gérer la résolution DNS dans vos réseaux virtuels et activer la résolution de noms entre Azure et vos ressources locales.

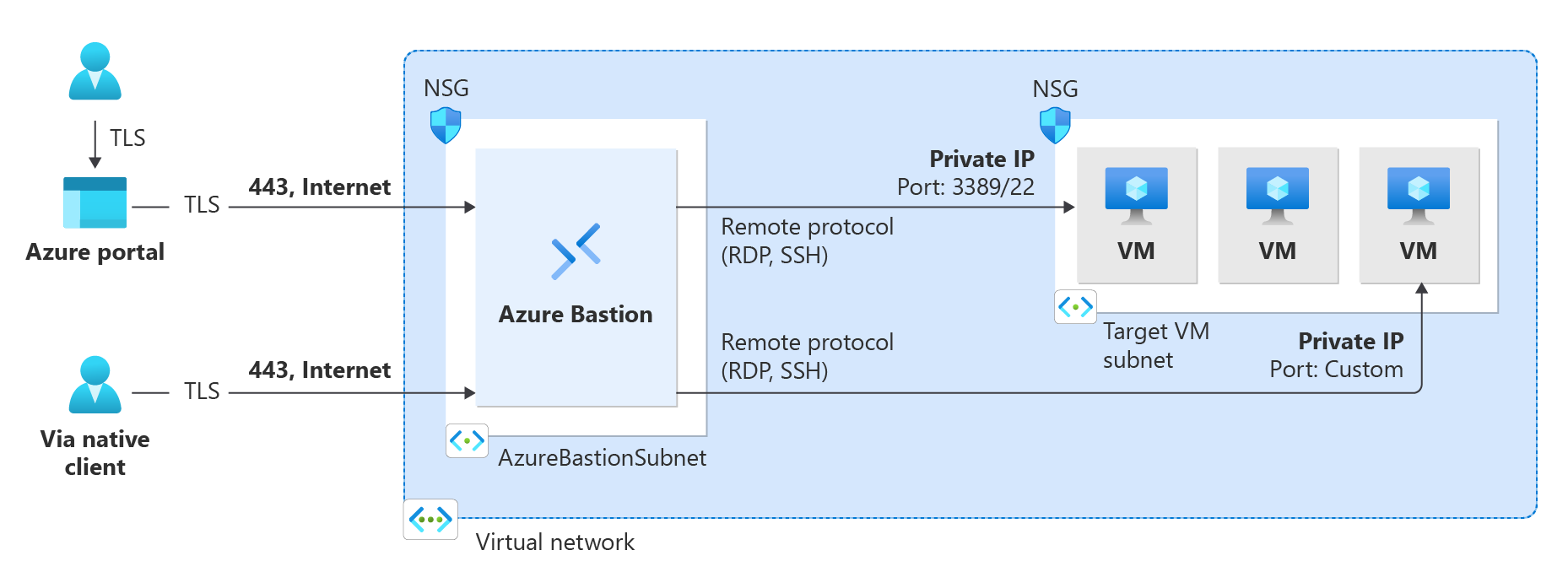

Azure Bastion

Azure Bastion est un service que vous pouvez déployer sur un réseau virtuel pour vous permettre de vous connecter à une machine virtuelle à l’aide de votre navigateur et du portail Azure. Vous pouvez également vous connecter à l’aide du client SSH ou RDP natif déjà installé sur votre ordinateur local. Le service Azure Bastion est un service PaaS complètement managé par plateforme que vous déployez au sein de votre réseau virtuel. Il fournit une connectivité RDP/SSH sécurisée et fluide à vos machines virtuelles, directement à partir du portail Azure via TLS. Quand vous vous connectez via Azure Bastion, vos machines virtuelles n’ont pas besoin d’adresse IP publique, d’agent ou de logiciel client spécial. Différentes sortes de références SKU/niveaux sont disponibles pour Azure Bastion. Les fonctionnalités disponibles changent en fonction du niveau sélectionné. Pour plus d’informations, consultez À propos des paramètres de configuration de Bastion.

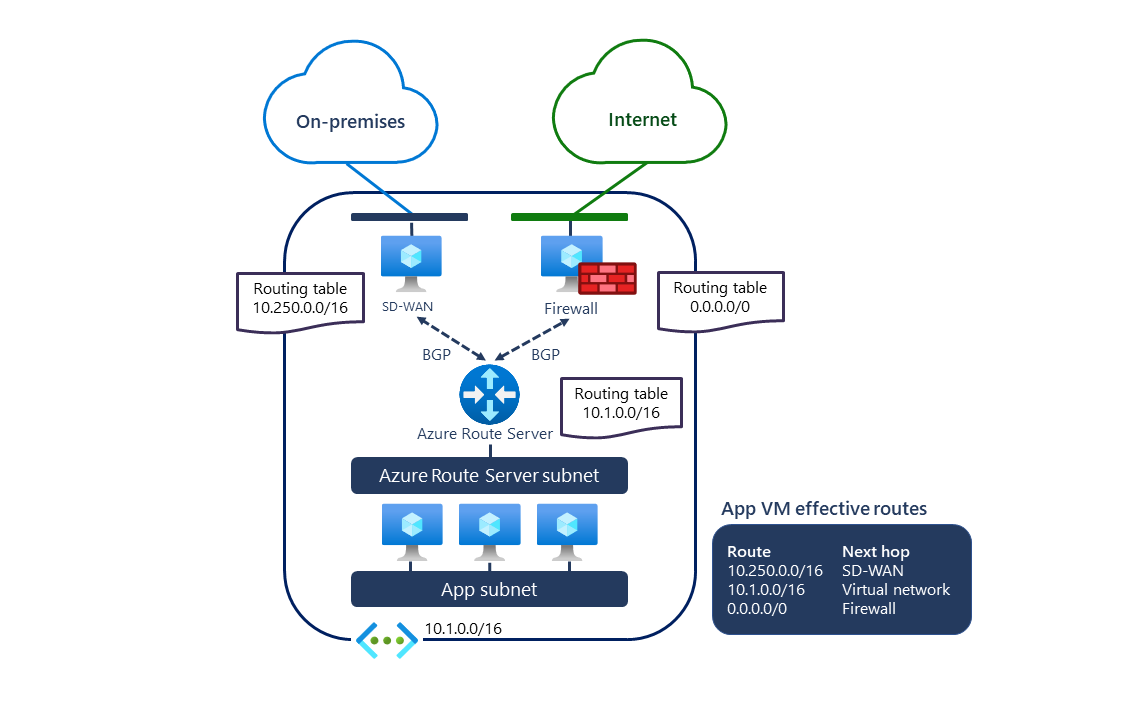

Serveur de routes Azure

Serveur de routes Azure simplifie le routage dynamique entre votre appliance virtuelle réseau (NVA) et votre réseau virtuel. Le service vous permet d’échanger des informations de routage directement par le biais du protocole de routage BGP (Border Gateway Protocol) entre n’importe quelle appliance virtuelle réseau qui prend en charge ce protocole et le SDN (Software Defined Network) Azure dans le réseau virtuel Azure sans devoir configurer ou gérer de tables de routage manuellement.

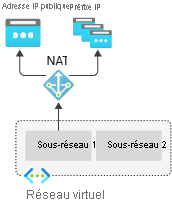

Passerelle NAT

NAT Gateway simplifie la connectivité Internet sortante uniquement pour les réseaux virtuels. Quand il est configuré sur un sous-réseau, toute la connectivité sortante utilise vos adresses IP publiques statiques spécifiées. Une connectivité sortante est possible sans équilibreur de charge ni adresses IP publiques directement attachées aux machines virtuelles. Pour plus d’informations, consultez l’article Présentation de la Passerelle NAT Azure.

Gestionnaire du trafic

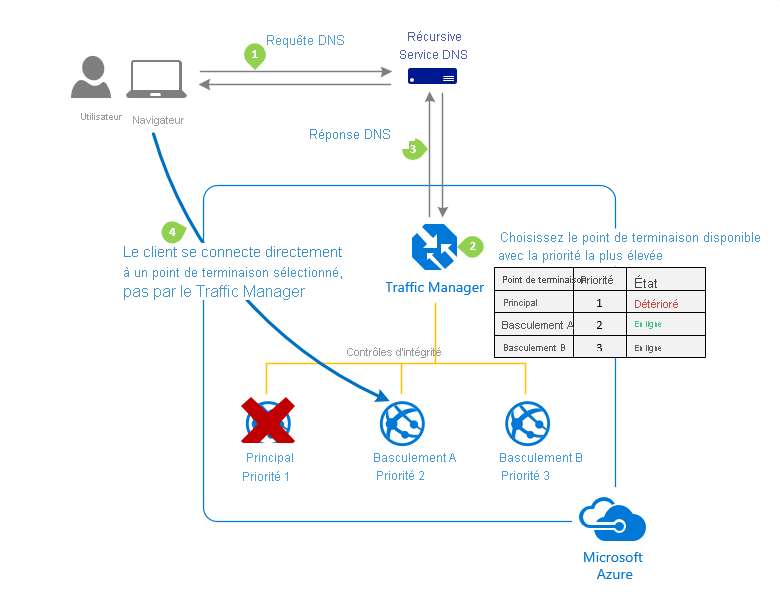

Azure Traffic Manager est un équilibreur de charge de trafic basé sur DNS. Il vous permet de répartir le trafic de manière optimale vers les services dans les régions Azure du monde entier, tout en offrant une haute disponibilité et une réactivité élevée. Traffic Manager fournit un éventail de méthodes de routage du trafic telles que la priorité, la pondération, les performances, la répartition géographique, la valeur multiple ou le sous-réseau pour distribuer le trafic.

Le diagramme suivant montre le routage basé sur la priorité des points de terminaison avec Traffic Manager :

Pour plus d’informations sur Traffic Manager, consultez Qu’est-ce qu’Azure Traffic Manager ?.

Équilibrage de charge et distribution de contenu

Cette section décrit les services de mise en réseau dans Azure qui permettent la mise à disposition d’applications et de charges de travail (Load Balancer, Application Gateway et Azure Front Door Service).

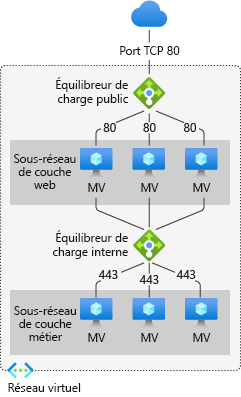

Équilibreur de charge

Azure Load Balancer fournit un équilibrage de charge de couche 4, hautes performances et à faible latence, pour tous les protocoles UDP et TCP. Il gère les connexions entrantes et sortantes. Vous pouvez configurer des points de terminaison avec équilibrage de charge interne et public. Vous pouvez définir des règles de mappage des connexions entrantes aux destinations du pool principal, en utilisant des options d’analyse d’intégrité TCP et HTTP de façon à gérer la disponibilité du service.

Azure Load Balancer est disponible dans les références SKU Standard, régionales et Gateway.

L’illustration suivante montre une application multiniveau sur Internet qui utilise à la fois l’équilibrage de charge interne et externe :

Application Gateway

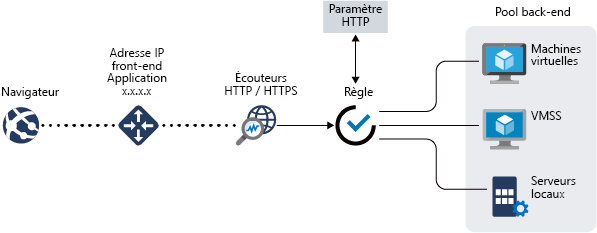

Azure Application Gateway est un équilibreur de charge du trafic web qui vous permet de gérer le trafic vers vos applications web. C’est un contrôleur de livraison d’applications (ADC) sous forme de service qui offre à vos applications plusieurs fonctionnalités d’équilibreur de charge de la couche 7.

Le diagramme suivant montre le routage d’URL basé sur le chemin avec Application Gateway.

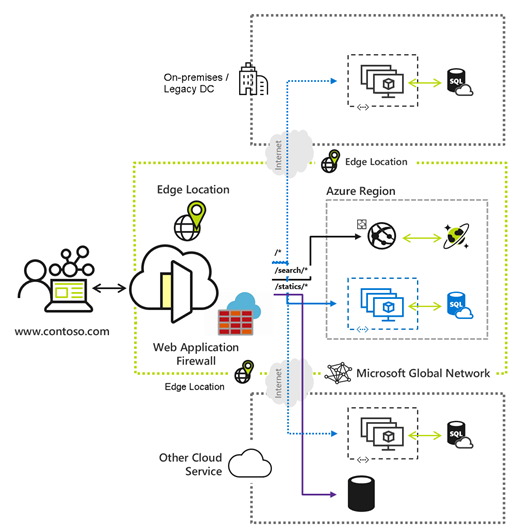

Azure Front Door

Azure Front Door vous permet de définir, gérer et superviser le routage global de votre trafic web en privilégiant l’optimisation des performances et le basculement instantané global à des fins de haute disponibilité. Avec Front Door, vous pouvez transformer vos applications grand public et professionnelles multirégions en applications, API et contenus modernes fiables, personnalisés et hautes performances bénéficiant avec Azure d’une audience mondiale.

Connectivité hybride

Cette section décrit les services de connectivité réseau qui fournissent une communication sécurisée entre votre réseau local et Azure (Passerelle VPN, ExpressRoute, Virtual WAN et Peering Service).

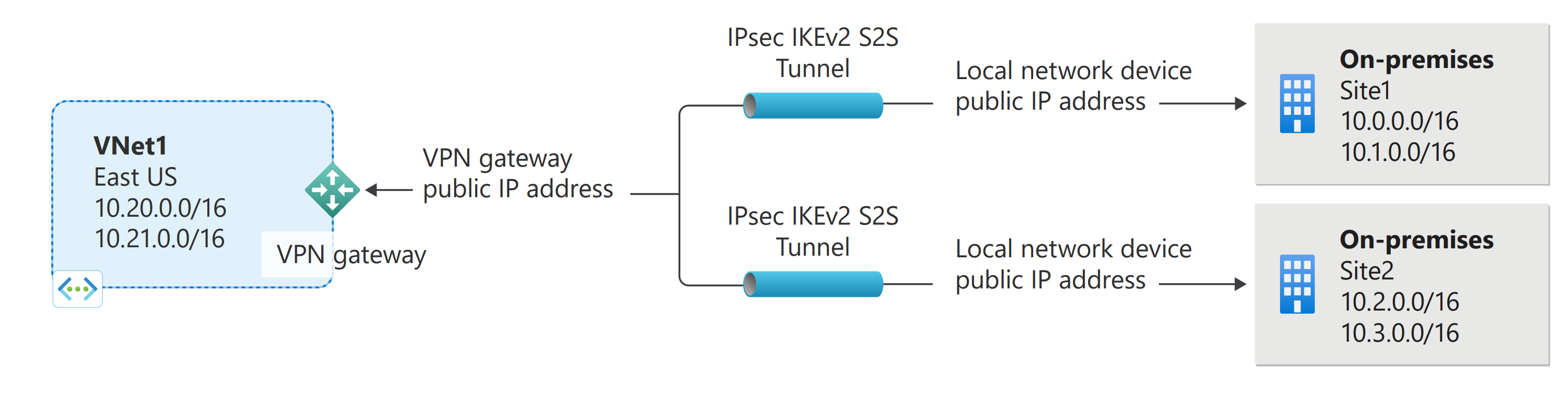

Passerelle VPN

La passerelle VPN vous aide à créer des connexions chiffrées intersites vers votre réseau virtuel à partir d’emplacements locaux, ou à créer des connexions chiffrées entre des réseaux virtuels. Il existe différentes configurations disponibles pour les connexions aux passerelles VPN. Voici quelques-unes des fonctionnalités principales :

- Connectivité VPN de site à site

- Connectivité VPN de site à site

- Connectivité VPN de réseau virtuel à réseau virtuel

Le diagramme suivant illustre plusieurs connexions VPN de site à site au même réseau virtuel. Pour afficher d’autres diagrammes de connexion, consultez Passerelle VPN : conception.

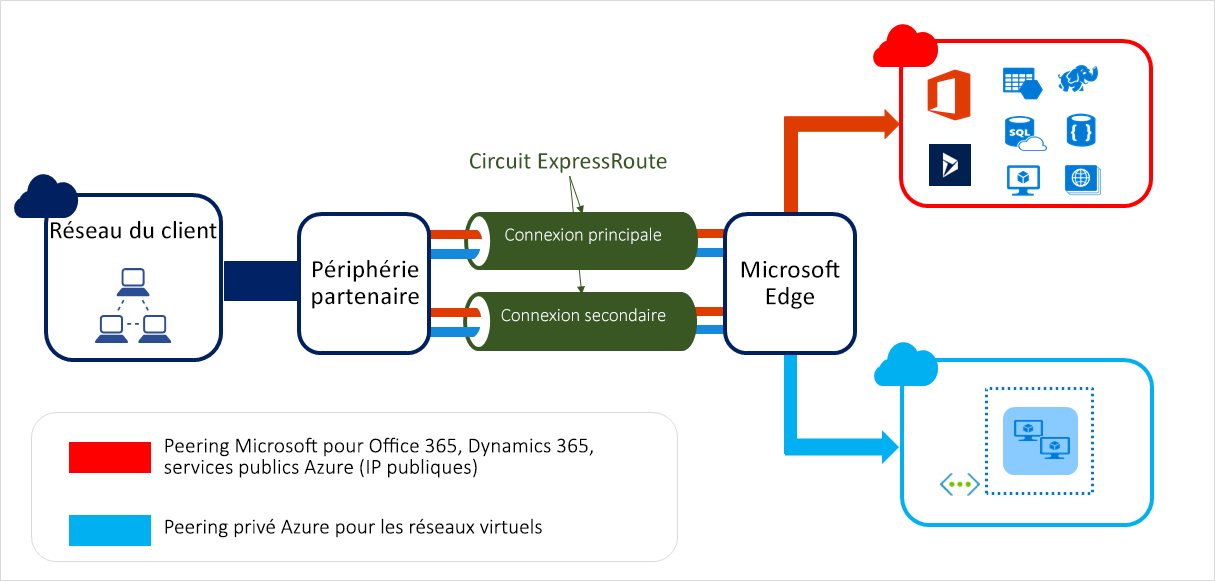

ExpressRoute

ExpressRoute vous permet d’étendre vos réseaux locaux dans le cloud Microsoft via une connexion privée assurée par un fournisseur de connectivité. Cette connexion est privée. Toutefois, le trafic ne transite pas par Internet. Avec ExpressRoute, vous pouvez établir des connexions aux services de cloud computing Microsoft, par exemple Microsoft Azure, Microsoft 365 et Dynamics 365.

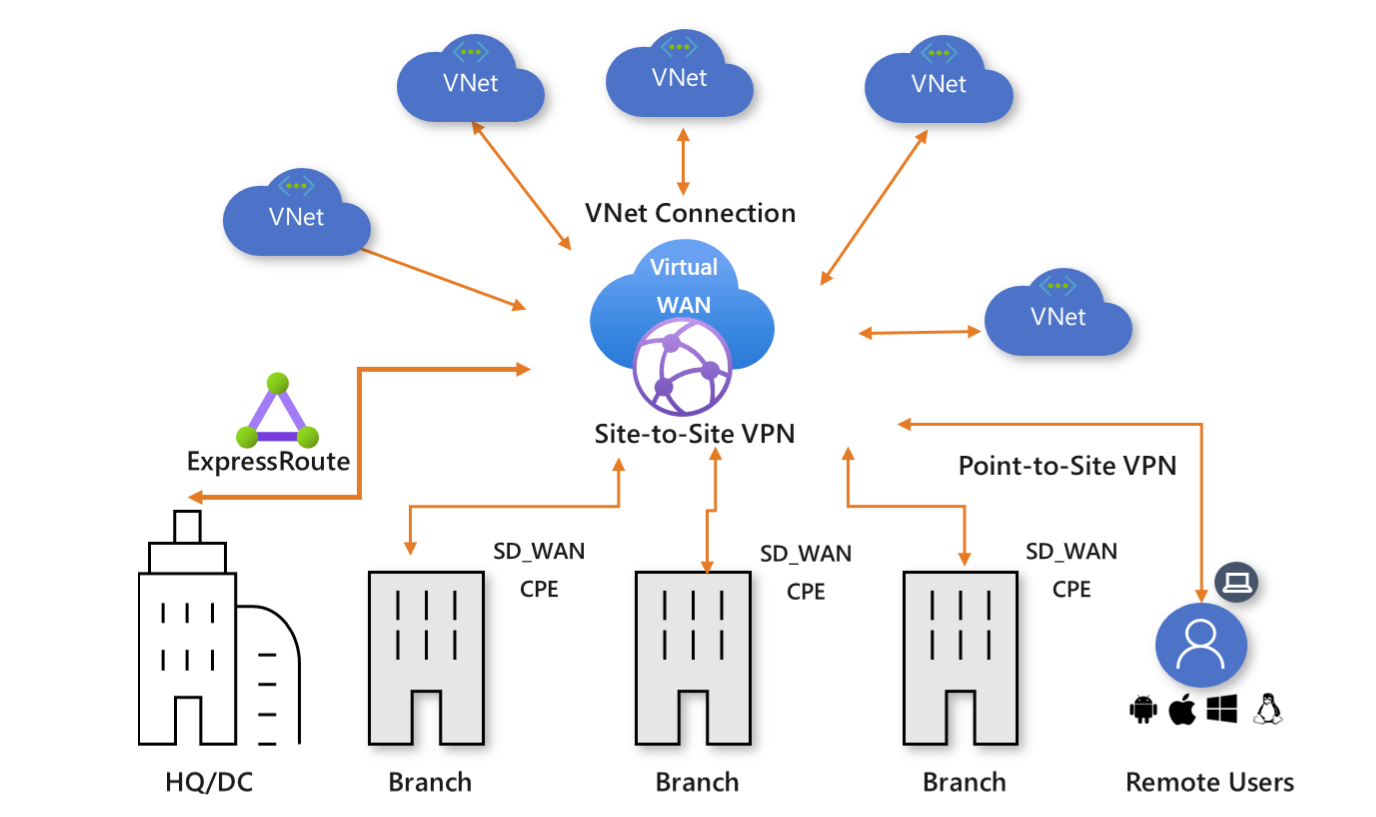

WAN virtuel

Azure Virtual WAN est un service de mise en réseau qui combine un grand nombre de fonctionnalités réseau, de sécurité et de routage pour fournir une interface opérationnelle unique. La connectivité aux réseaux virtuels Azure est établie à l’aide de connexions de réseau virtuel. Voici quelques-unes des fonctionnalités principales :

- Connectivité de branche (via l’automatisation de la connectivité à partir d’appareils partenaires Virtual WAN, comme SD-WAN ou CPE VPN)

- Connectivité VPN de site à site

- Connectivité VPN d’un utilisateur distant (de point à site)

- Connectivité privée (ExpressRoute)

- Connectivité intracloud (connectivité transitive pour les réseaux virtuels)

- Interconnectivité ExpressRoute des VPN

- Routage, Pare-feu Azure et chiffrement pour la connectivité privée

Service de Peering

Azure Peering Service améliore la connectivité du client aux services cloud de Microsoft tels que Microsoft 365, Dynamics 365, les services software as a service (SaaS), Azure ou les services Microsoft accessibles via le réseau Internet public.

Sécurité du réseau

Cette section décrit les services de mise en réseau dans Azure qui protègent et effectuent le monitoring de vos ressources réseau (Firewall Manager, Pare-feu, Web Application Firewall et DDoS Protection).

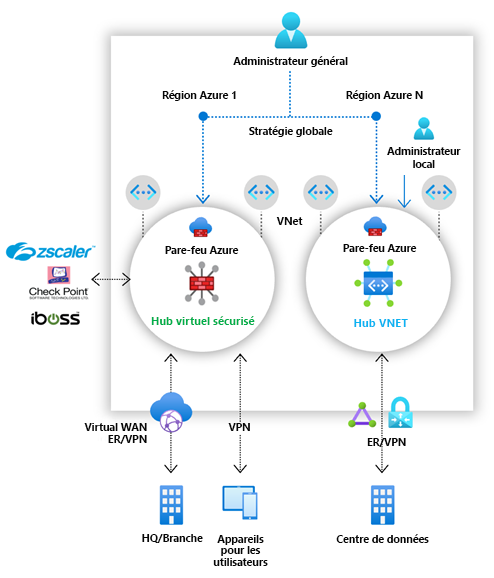

Gestionnaire de Pare-feu

Azure Firewall Manager est un service de gestion de la sécurité qui fournit une gestion centralisée des stratégies de sécurité et du routage pour les périmètres de sécurité basés sur le cloud. Firewall Manager peut assurer la gestion de la sécurité pour deux types d’architectures réseau différents : le hub virtuel sécurisé et le réseau virtuel hub. Avec Azure Firewall Manager, vous pouvez déployer plusieurs instances du Pare-feu Azure dans les régions et abonnements Azure, implémenter des plans de protection DDoS, gérer des stratégies de pare-feu d’applications web, et intégrer la solution « security as a service » d’un partenaire pour une sécurité renforcée.

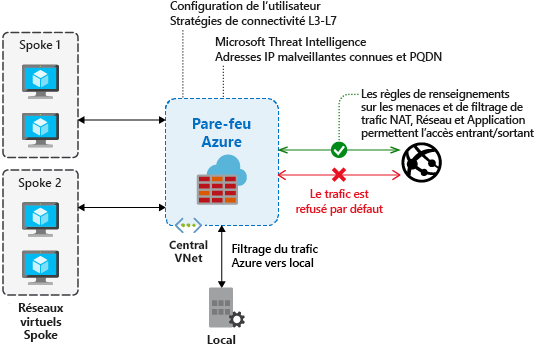

Pare-feu Azure

Le Pare-feu Azure est un service de sécurité réseau cloud managé qui protège vos ressources de réseau virtuel Azure. Avec le pare-feu Azure, vous pouvez créer, appliquer et consigner des stratégies de connectivité réseau et d’application de façon centralisée entre les abonnements et les réseaux virtuels. Pare-feu Azure utilise une adresse IP publique statique pour vos ressources de réseau virtuel, ce qui permet aux pare-feu situés à l’extérieur d’identifier le trafic provenant de votre réseau virtuel.

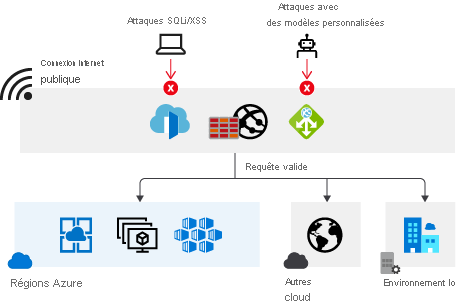

Pare-feu d’applications web

Le pare-feu d’applications web Azure (WAF) offre une protection de vos applications web contre les codes malveillants exploitant une faille de sécurité et les vulnérabilités telles que les injections de code SQL et le script de site à site. Le pare-feu d'applications web Azure fournit une protection prête à l’emploi contre les 10 principales vulnérabilités établies par OWASP par le biais de règles managées. De plus, les clients peuvent également configurer des règles personnalisées, qui sont des règles gérées par le client pour fournir une protection supplémentaire basée sur la plage d’adresses IP sources et des attributs de requête tels que les en-têtes, les cookies, les champs de données de formulaire ou les paramètres de chaîne de requête.

Les clients peuvent choisir de déployer le pare-feu d'applications web Azure avec Application Gateway qui offre une protection régionale aux entités dans un espace d’adressage public et privé. Ils peuvent également choisir de déployer le pare-feu d'applications web Azure avec Front Door, qui offre une protection à la périphérie du réseau vers les points de terminaison publics.

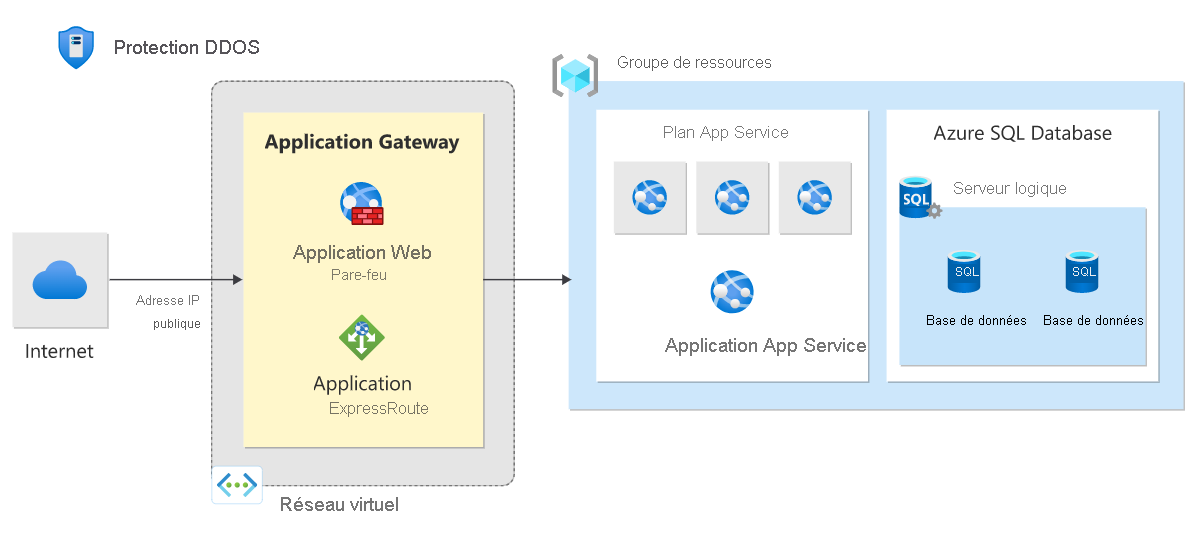

Protection DDOS

Azure DDoS Protection fournit des mesures contre les menaces DDoS les plus sophistiquées. Le service fournit des fonctionnalités améliorées d’atténuation des attaques DDoS pour votre application et les ressources déployées dans vos réseaux virtuels. Par ailleurs, les clients qui utilisent Azure DDoS Protection ont accès à la prise en charge de la réponse rapide DDoS pour faire appel à des experts DDoS pendant une attaque active.

Azure DDoS Protection comprend deux niveaux :

- La protection réseau DDoS, combinée aux meilleures pratiques de conception d’applications, fournit des fonctions d’atténuation DDoS améliorées pour lutter contre les attaques DDoS. Cette solution s’adapte automatiquement pour protéger vos ressources Azure spécifiques dans un réseau virtuel.

- La protection IP DDoS est un modèle de paiement par adresse IP protégée. La protection IP DDoS contient les mêmes caractéristiques d’ingénierie principales que la protection réseau DDoS. Toutefois, elle se distingue par les services à valeur ajoutée suivants : prise en charge de la réponse rapide DDoS, protection des coûts et remises sur WAF.

Sécurité du réseau de conteneurs

La sécurité du réseau de conteneurs fait partie de Advanced Container Networking Services. Advanced Container Networking Services offre un contrôle amélioré sur la sécurité réseau AKS. Avec des fonctionnalités telles que le filtrage de nom de domaine complet (FQDN), les clusters utilisant Azure CNI optimisé par Cilium peuvent implémenter des stratégies réseau basées sur un nom de domaine complet pour obtenir une architecture de sécurité de Confiance Zéro dans AKS.

Gestion et surveillance du réseau

Cette section décrit les services de gestion et de surveillance du réseau dans Azure : Network Watcher, Azure Monitor et Azure Virtual Network Manager.

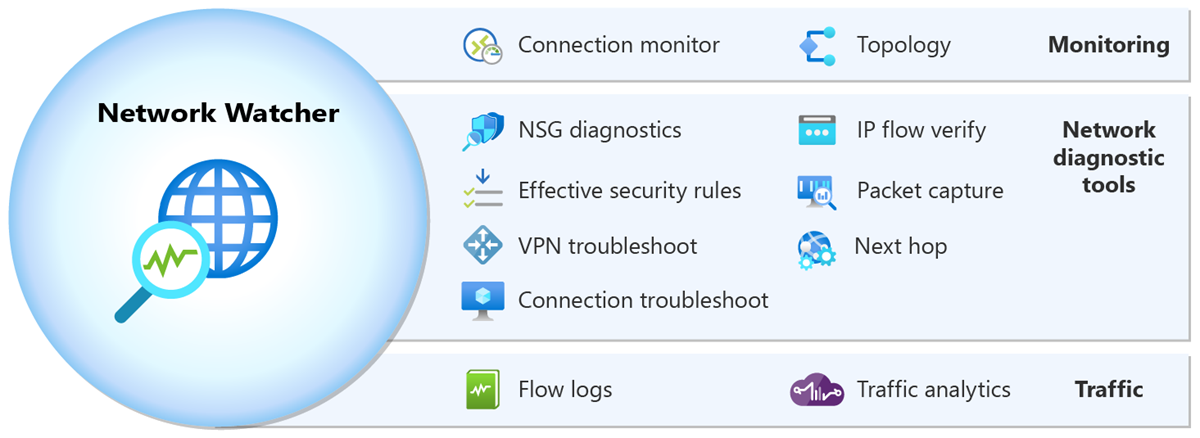

Azure Network Watcher

Azure Network Watcher fournit des outils permettant d’effectuer une supervision et des diagnostics, d’afficher des métriques et d’activer et de désactiver les journaux d’activité des ressources se trouvant sur un réseau virtuel Azure.

Azure Monitor

Azure Monitor optimise la disponibilité et les performances de vos applications en fournissant une solution complète pour collecter, analyser et agir sur la télémétrie provenant de vos environnements cloud et locaux. Il vous aide à comprendre le fonctionnement de vos applications et identifie de façon proactive les problèmes qui les affectent et les ressources dont elles dépendent.

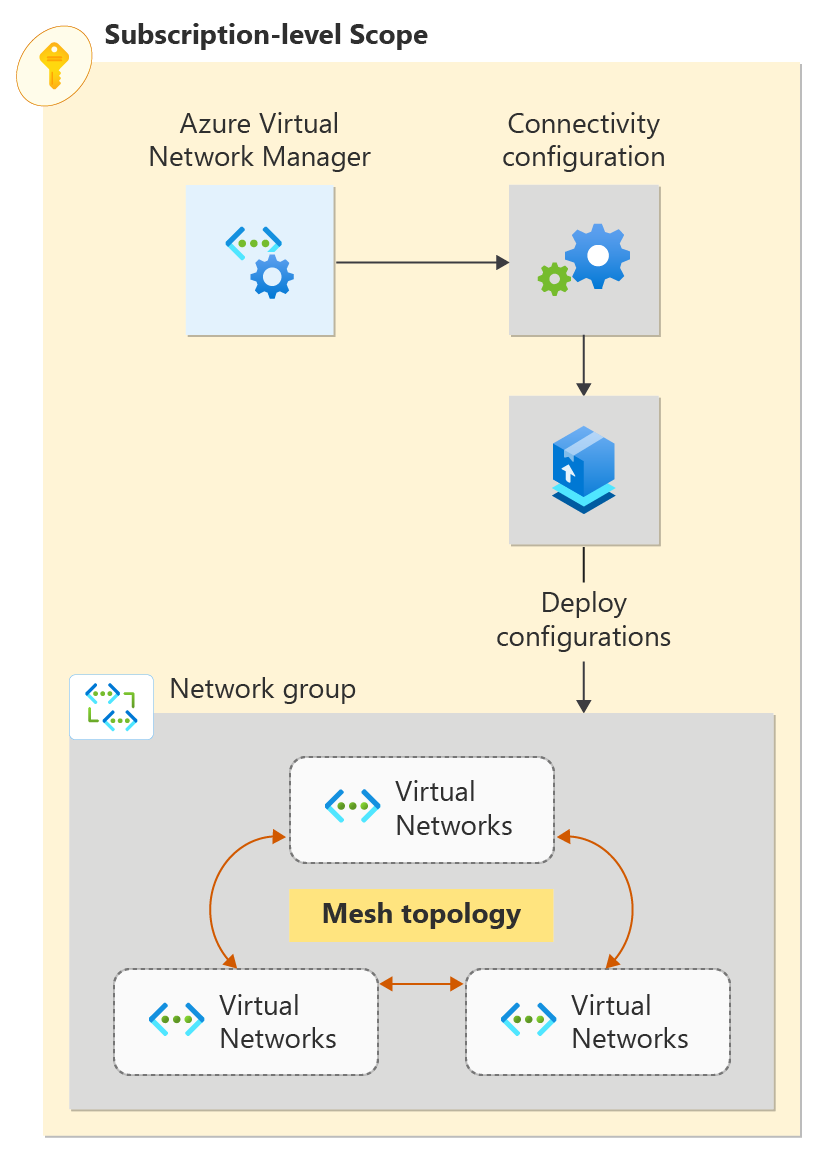

Azure Virtual Network Manager

Azure Virtual Network Manager est un service de gestion qui vous permet de regrouper, de configurer, de déployer et de gérer des réseaux virtuels globalement sur l’ensemble des abonnements. Avec Virtual Network Manager, vous pouvez définir des groupes réseau pour identifier et segmenter de manière logique vos réseaux virtuels. Vous pouvez ensuite déterminer la connectivité et les configurations de sécurité de votre choix, et les appliquer en même temps à tous les réseaux virtuels sélectionnés dans les groupes réseau.

Observabilité du réseau de conteneurs

L’observabilité du réseau de conteneurs fait partie de Advanced Container Networking Services. Advanced Container Networking Services utilise le plan de contrôle de Hubble pour fournir une visibilité complète sur la mise en réseau et les performances AKS. Il offre des insights détaillés en temps réel sur les métriques TCP et DNS au niveau du nœud et du pod, et garantit une surveillance approfondie de votre infrastructure réseau.

Étapes suivantes

- Créez votre premier réseau virtuel et connectez-y quelques machines virtuelles en suivant la procédure décrite dans l’article Créer votre premier réseau virtuel.

- Connectez votre ordinateur à un réseau virtuel en suivant la procédure décrite dans l’article Configuration d’une connexion point à site.

- Équilibrez la charge de trafic Internet sur les serveurs publics en effectuant les étapes décrites dans l’article Créer un équilibrage de charge accessible sur Internet.