Configurer des règles de détection des attaques multiphases (Fusion) dans Microsoft Sentinel

Important

La nouvelle version de la règle d’analyse Fusion est actuellement en PRÉVERSION. Consultez l’Avenant aux conditions d’utilisation pour les préversions de Microsoft Azure pour connaître les conditions juridiques supplémentaires s’appliquant aux fonctionnalités Azure sont en version bêta, en préversion ou non encore en disponibilité générale.

Notes

Pour plus d’informations sur la disponibilité des fonctionnalités dans les clouds du secteur public américain, consultez les tableaux Microsoft Sentinel dans Disponibilité des fonctionnalités cloud pour les clients du secteur public américain.

Microsoft Sentinel utilise Fusion, un moteur de corrélation basé sur des algorithmes évolutifs d’apprentissage automatique pour détecter automatiquement des attaques multiphases en identifiant des combinaisons de comportements anormaux et d’activités suspectes observés à différents stades de la chaîne de destruction. Sur la base de ces découvertes, Microsoft Sentinel génère des incidents qui seraient autrement difficiles à repérer. Ces incidents comprennent au moins deux alertes ou activités. Le système est conçu de façon à ce que ces incidents soient peu volumineux, soient détectés avec une haute fidélité, et présentent un niveau de gravité élevé.

Personnalisée pour votre environnement, cette technologie de détection, en plus de réduire la fréquence de faux positifs, peut détecter des attaques même si les informations sont limitées ou si certaines informations sont manquantes.

Cette détection est activée par défaut dans Microsoft Sentinel. Pour vérifier ou modifier son état, suivez les instructions ci-dessous :

Connectez-vous au portail Azure et entrez Microsoft Sentinel.

Dans le menu de navigation de Microsoft Sentinel, sélectionnez Analyse.

Sélectionnez l’onglet Règles actives, puis, dans la colonne Nom, cherchez Détection avancée des attaques multiphases en filtrant la liste pour le type de règle Fusion. Consultez la colonne État pour vérifier si cette détection est activée ou désactivée.

Pour changer l’état, sélectionnez cette entrée, puis, dans le volet de visualisation Détection avancée des attaques multiphases, sélectionnez Modifier.

Sous l’onglet Général de l’Assistant Règle d’analyse, notez l’état (Activé/Désactivé) ou modifiez-le si vous le souhaitez.

Si vous avez modifié l’état et n’avez pas d’autres modifications à apporter, sélectionnez l’onglet Vérifier et mettre à jour, puis choisissez Enregistrer.

Pour configurer la règle de détection Fusion, cliquez sur Suivant : Configurer Fusion.

Configurez des signaux source pour la détection Fusion : pour un résultat optimal, nous vous recommandons d’inclure tous les signaux sources répertoriés, avec tous les niveaux de gravité. Par défaut, ils sont déjà inclus, mais vous avez la possibilité d’apporter des modifications en procédant comme suit :

Notes

Si vous excluez un signal source ou un niveau de gravité d’alerte, les détections Fusion qui reposent sur les signaux de cette source ou sur les alertes correspondant à ce niveau de gravité ne seront pas déclenchées.

Excluez des signaux des détections Fusion, dont des anomalies, des alertes provenant de divers fournisseurs et des journaux bruts.

Cas d’usage : si vous testez une source de signal spécifique connue pour produire des alertes bruyantes, vous pouvez désactiver temporairement les signaux de cette source de signal pour les détections Fusion.

Configurer une gravité d’alerte pour chaque fournisseur : en vertu de sa conception, le modèle ML Fusion met en corrélation des signaux de faible fidélité dans un seul incident de gravité élevée basé sur des signaux anormaux dans la chaîne de destruction de plusieurs sources de données. Les alertes incluses dans Fusion sont généralement de moindre gravité (moyenne, faible, informative), mais des alertes de gravité élevée sont parfois incluses.

Cas d’usage : si vous avez un processus distinct pour le triage et l’examen des alertes de gravité élevée et préférez ne pas inclure ces alertes dans Fusion, vous pouvez configurer les signaux sources pour exclure les alertes de gravité élevée des détections Fusion.

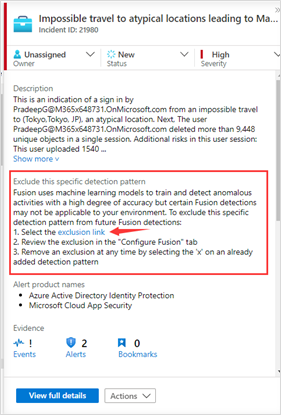

Excluez des modèles de détection spécifiques de la détection Fusion. Certaines détections Fusion ne sont peut-être pas applicables à votre environnement, ou peuvent occasionner des faux positifs. Si vous souhaitez exclure un modèle de détection Fusion spécifique, suivez les instructions ci-dessous :

Recherchez et ouvrez un incident Fusion du type que vous souhaitez exclure.

Dans la section Description, sélectionnez Afficher plus.

Sous Exclure ce modèle de détection spécifique, sélectionnez le lien d’exclusion pour être redirigé vers l’onglet Configurer Fusion dans l’Assistant Règle d’analyse.

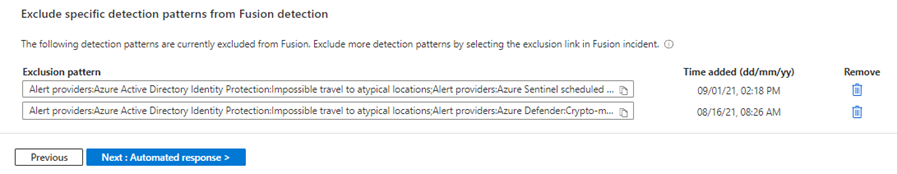

Sous l’onglet Configurer Fusion, vous constaterez que le modèle de détection (une combinaison d’alertes et d’anomalies dans un incident Fusion) a été ajouté à la liste d’exclusion, ainsi que l’heure de l’ajout du modèle de détection.

Vous pouvez supprimer un modèle de détection exclu à tout moment en sélectionnant l’icône de corbeille sur ce modèle de détection.

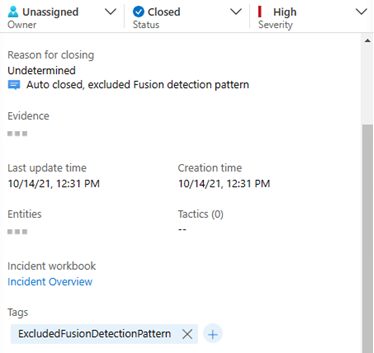

Les incidents qui correspondent aux modèles de détection exclus sont toujours déclenchés, mais ils ne figurent pas dans votre file d’attente d’incidents actifs. Ils seront automatiquement renseignés avec les valeurs suivantes :

État : « Closed »

Classification de fermeture : « Undetermined »

Commentaire : « Auto closed, excluded Fusion detection pattern »

Étiquette : « ExcludedFusionDetectionPattern ». Vous pouvez effectuer une requête sur cette étiquette pour afficher tous les incidents correspondant à ce modèle de détection.

Notes

Microsoft Sentinel utilise actuellement 30 jours de données historiques pour effectuer l’apprentissage des systèmes de Machine Learning. Ces données sont toujours chiffrées à l’aide des clés de Microsoft à mesure qu’elles passent par le pipeline de Machine Learning. Cependant, les données de formation ne sont pas chiffrées à l’aide de clés gérées par le client (CMK) si vous avez activé CMK dans votre espace de travail Microsoft Sentinel. Pour désactiver Fusion, accédez à Microsoft Sentinel>Configuration>Analytique > Règles actives, cliquez avec le bouton droit sur la règle Détection des attaques multiphases avancées et sélectionnez Désactiver.

Important

- La détection basée sur Fusion à l’aide d’alertes de règles analytiques est actuellement en PRÉVERSION. Consultez l’Avenant aux conditions d’utilisation pour les préversions de Microsoft Azure pour connaître les conditions juridiques supplémentaires s’appliquant aux fonctionnalités Azure sont en version bêta, en préversion ou non encore en disponibilité générale.

Fusion peut détecter des attaques en plusieurs étapes, ainsi que des menaces émergentes, basées sur un scénario en utilisant des alertes générées par des règles d’analyse planifiée. Nous vous recommandons de suivre les étapes ci-dessous pour configurer et activer ces règles, afin de tirer le meilleur parti des capacités Fusion de Microsoft Sentinel.

La fusion pour les menaces émergentes peut utiliser des alertes générées par toute règle analytique planifiée qui contient des informations de mappage d’entité et de (tactique de) chaîne de destruction. Pour vous assurer que la sortie d’une règle d’analyse peut être utilisée par Fusion pour détecter des menaces émergentes :

Vérifiez le mappage d’entités pour ces règles planifiées. Utilisez la section de configuration du mappage d’entités pour mapper les paramètres des résultats de votre requête à des entités reconnues par Microsoft Sentinel. Étant donné que Fusion met en corrélation des alertes basées sur des entités (par exemple, un compte d’utilisateur ou une adresse IP), ses algorithmes d’apprentissage automatique ne peuvent pas effectuer de mise en correspondance d’alerte sans les informations d’entité.

Passez en revue les tactiques et techniques dans les détails de vos règles analytiques. L’algorithme ML Fusion utilise des informations MITRE ATT&CK pour détecter les attaques en plusieurs phases. Les tactiques et techniques avec lesquelles vous étiquetez les règles analytiques sont affichées dans les incidents générés. Les calculs Fusion peuvent être affectés si les alertes entrantes ne contiennent pas d’informations tactiques.

Fusion peut également détecter les menaces basées sur un scénario en utilisant des règles basées sur les modèles de règles d’analyse planifiée suivants.

Pour activer les requêtes disponibles en tant que modèles sur la page Analytics, accédez à l’onglet Modèles de règle, sélectionnez le nom de la règle dans la galerie de modèles, puis cliquez sur Créer une règle dans le volet d’informations.

- Cisco : blocage du pare-feu mais ouverture de session Microsoft Entra ID réussie

- Fortinet - Modèle de balise détecté

- Une adresse IP avec plusieurs échecs de connexion à Microsoft Entra a réussi à se connecter au VPN Palo Alto

- Plusieurs réinitialisations de mot de passe par l’utilisateur

- Consentement d’application rare

- SharePointFileOperation via des adresses IP auparavant invisibles

- Déploiement de ressources suspectes

- Signatures de menace Palo Alto émanant d’adresses IP inhabituelles

Pour ajouter des requêtes actuellement indisponibles en tant que modèle de règle, consultez Créer une règle d’analytique personnalisée à partir de zéro.

Pour plus d’informations, consultez Scénarios de détection des attaques multiétapes avancées Fusion avec des règles d’analyse planifiée.

Notes

Pour l’ensemble des règles analytiques planifiées utilisées par Fusion, l’algorithme ML effectue une correspondance approximative pour les requêtes KQL fournies dans les modèles. Le changement de nom des modèles n’aura aucun impact sur les détections Fusion.

En savoir plus sur les détections Fusion dans Microsoft Sentinel.

Apprenez-en davantage sur les nombreuses Détections Fusion basées sur un scénario.

Maintenant que vous en savez plus sur la détection des attaques multiphases avancées, il peut vous être utile de suivre le démarrage rapide suivant pour savoir comment bénéficier d’une visibilité sur vos données et sur les menaces : Prendre en main Microsoft Sentinel.

Si vous êtes prêt à examiner les incidents créés pour vous, consultez le tutoriel suivant : Examiner les incidents avec Microsoft Sentinel.