Remarque

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Dans un monde parfait, tous vos employés comprennent l’importance de la protection des informations et travaillent dans le cadre de vos politiques. Dans le monde réel, il est probable qu’un partenaire occupé qui travaille fréquemment avec des informations comptables charge par inadvertance un document sensible dans votre dépôt Box avec des autorisations incorrectes. Une semaine plus tard, vous vous rendez compte que les informations confidentielles de votre entreprise ont été divulguées à vos concurrents.

Pour vous aider à éviter cela, Microsoft Defender for Cloud Apps vous fournit une suite étendue de fonctionnalités DLP qui couvrent les différents points de fuite de données qui existent dans les organisations.

Dans ce tutoriel, vous allez apprendre à utiliser Defender for Cloud Apps pour découvrir des données sensibles potentiellement exposées et appliquer des contrôles pour empêcher leur exposition :

Comment découvrir et protéger les informations sensibles dans votre organization

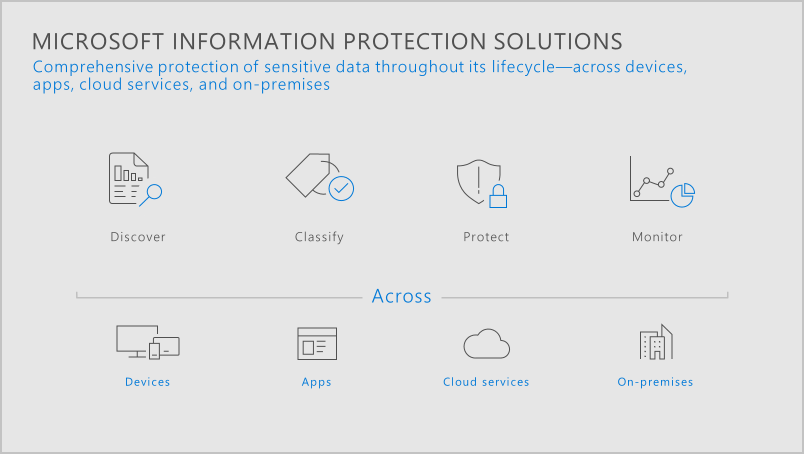

Notre approche de la protection des informations peut être divisée en phases suivantes, qui vous permettent de protéger vos données tout au long de leur cycle de vie, sur plusieurs emplacements et appareils.

Phase 1 : Découvrir vos données

Connecter des applications : la première étape pour découvrir quelles données sont utilisées dans votre organization consiste à connecter les applications cloud utilisées dans votre organization à Defender for Cloud Apps. Une fois connectés, Defender for Cloud Apps pouvez analyser les données, ajouter des classifications et appliquer des stratégies et des contrôles. Selon la façon dont les applications sont connectées, cela affecte comment et quand, les analyses et les contrôles sont appliqués. Vous pouvez connecter vos applications de l’une des manières suivantes :

Utiliser un connecteur d’application : nos connecteurs d’application utilisent les API fournies par les fournisseurs d’applications. Ils offrent une meilleure visibilité et un meilleur contrôle sur les applications utilisées dans votre organization. Les analyses sont effectuées régulièrement (toutes les 12 heures) et en temps réel (déclenchées chaque fois qu’une modification est détectée). Pour plus d’informations et pour obtenir des instructions sur l’ajout d’applications, consultez Connexion d’applications.

Utiliser le contrôle d’application par accès conditionnel : notre solution de contrôle d’application d’accès conditionnel utilise une architecture de proxy inverse qui est intégrée de manière unique à Microsoft Entra l’accès conditionnel et vous permet d’appliquer des contrôles à n’importe quelle application.

Les utilisateurs de Microsoft Edge bénéficient d’une protection directe dans le navigateur. Le contrôle d’application d’accès conditionnel est appliqué dans d’autres navigateurs à l’aide d’une architecture de proxy inverse. Pour plus d’informations, consultez Protéger les applications avec Microsoft Defender for Cloud Apps contrôle d’application d’accès conditionnel et Protection dans le navigateur avec Microsoft Edge for Business (préversion) .

Examiner : après avoir connecté une application à Defender for Cloud Apps à l’aide de son connecteur d’API, Defender for Cloud Apps analyse tous les fichiers qu’elle utilise. Dans le portail Microsoft Defender, sous Applications cloud, accédez à Fichiers pour obtenir une vue d’ensemble des fichiers partagés par vos applications cloud, de leur accessibilité et de leur status. Pour plus d’informations, consultez Examiner les fichiers.

Phase 2 : Classifier les informations sensibles

Définir les informations sensibles : avant de rechercher des informations sensibles dans vos fichiers, vous devez d’abord définir ce qui est sensible pour votre organization. Dans le cadre de notre service de classification des données, nous proposons plus de 100 types d’informations sensibles prêtes à l’emploi, ou vous pouvez créer les vôtres en fonction de la stratégie de votre entreprise. Defender for Cloud Apps est intégré en mode natif à Protection des données Microsoft Purview et les mêmes types et étiquettes sensibles sont disponibles dans les deux services. Par conséquent, lorsque vous souhaitez définir des informations sensibles, accédez au portail Protection des données Microsoft Purview pour les créer, et une fois définies, elles seront disponibles dans Defender for Cloud Apps. Vous pouvez également utiliser des types de classifications avancées tels que l’empreinte digitale ou la correspondance exacte des données (EDM).

Pour ceux d’entre vous qui ont déjà fait le travail acharné d’identification des informations sensibles et d’application des étiquettes de confidentialité appropriées, vous pouvez utiliser ces étiquettes dans vos stratégies sans avoir à analyser à nouveau le contenu.

Activer l’intégration de Microsoft Information Protection

- Dans le portail Microsoft Defender, sélectionnez Paramètres. Choisissez ensuite Cloud Apps.

- Sous Information Protection, accédez à Microsoft Information Protection. Sélectionnez Analyser automatiquement les nouveaux fichiers pour les étiquettes de confidentialité et les avertissements d’inspection du contenu microsoft Information Protection.

Pour plus d’informations, consultez intégration Protection des données Microsoft Purview.

Créer des stratégies pour identifier les informations sensibles dans les fichiers : une fois que vous connaissez les types d’informations que vous souhaitez protéger, il est temps de créer des stratégies pour les détecter. Commencez par créer les stratégies suivantes :

Stratégie de fichier

Utilisez ce type de stratégie pour analyser le contenu des fichiers stockés dans vos applications cloud connectées à l’API en quasi-temps réel et les données au repos. Les fichiers sont analysés à l’aide de l’une de nos méthodes d’inspection prises en charge, notamment Protection des données Microsoft Purview du contenu chiffré grâce à son intégration native à Defender for Cloud Apps.Dans le portail Microsoft Defender, sous Applications cloud, sélectionnez Stratégies ->Gestion des stratégies.

Sélectionnez Créer une stratégie, puis Sélectionnez Stratégie de fichier.

Sous Méthode d’inspection, choisissez et configurez l’un des services de classification suivants :

- Services de classification des données : utilise les décisions de classification que vous avez prises dans Microsoft 365, Protection des données Microsoft Purview et Defender for Cloud Apps pour fournir une expérience d’étiquetage unifiée. Il s’agit de la méthode d’inspection de contenu préférée, car elle fournit une expérience cohérente et unifiée entre les produits Microsoft.

Pour les fichiers hautement sensibles, sélectionnez Créer une alerte pour chaque fichier correspondant, puis choisissez les alertes dont vous avez besoin afin d’être informé quand des fichiers contenant des informations sensibles non protégées se trouvent dans votre organization.

Sélectionnez Créer.

Stratégie de session

Utilisez ce type de stratégie pour analyser et protéger les fichiers en temps réel lors de l’accès à :- Empêcher l’exfiltration de données: bloquer le téléchargement, la coupe, la copie et l’impression de documents sensibles sur des appareils non gérés, par exemple.

- Protéger les fichiers lors du téléchargement : exiger que les documents soient étiquetés et protégés avec Protection des données Microsoft Purview. Cette action garantit que le document est protégé et que l’accès utilisateur est limité dans une session potentiellement risquée.

- Empêcher le chargement de fichiers sans étiquette : exiger qu’un fichier dispose de l’étiquette et de la protection appropriées avant qu’un fichier sensible ne soit chargé, distribué et utilisé par d’autres personnes. Avec cette action, vous pouvez vous assurer que le chargement des fichiers sans étiquette avec du contenu sensible est bloqué jusqu’à ce que l’utilisateur classifie le contenu.

Dans le portail Microsoft Defender, sous Applications cloud, sélectionnez Stratégies ->Gestion des stratégies.

Sélectionnez Créer une stratégie, puis stratégie de session.

Sous Type de contrôle de session, choisissez l’une des options avec DLP.

Sous Méthode d’inspection, choisissez et configurez l’un des services de classification suivants :

- Services de classification des données : utilise les décisions de classification que vous avez prises dans Microsoft 365, Protection des données Microsoft Purview et Defender for Cloud Apps pour fournir une expérience d’étiquetage unifiée. Il s’agit de la méthode d’inspection de contenu préférée, car elle fournit une expérience cohérente et unifiée entre les produits Microsoft.

Pour les fichiers hautement sensibles, sélectionnez Créer une alerte et choisissez les alertes dont vous avez besoin afin d’être informé quand des fichiers contenant des informations sensibles non protégées sont présents dans votre organization.

Sélectionnez Créer.

Vous devez créer autant de stratégies que nécessaire pour détecter les données sensibles conformément à la stratégie de votre entreprise.

Phase 3 : Protéger vos données

Ainsi, vous pouvez désormais détecter les fichiers contenant des informations sensibles, mais ce que vous voulez vraiment faire, c’est protéger ces informations contre les menaces potentielles. Une fois que vous avez connaissance d’un incident, vous pouvez corriger manuellement la situation ou vous pouvez utiliser l’une des actions de gouvernance automatique fournies par Defender for Cloud Apps pour sécuriser vos fichiers. Les actions incluent, sans s’y limiter, Protection des données Microsoft Purview contrôles natifs, les actions fournies par l’API et la surveillance en temps réel. Le type de gouvernance que vous pouvez appliquer dépend du type de stratégie que vous configurez, comme suit :

Actions de gouvernance de stratégie de fichiers : utilise l’API du fournisseur d’applications cloud et nos intégrations natives pour sécuriser les fichiers, notamment :

- Déclencher des alertes et envoyer des Notifications par e-mail sur l’incident

- Gérer les étiquettes appliquées à un fichier pour appliquer des contrôles Protection des données Microsoft Purview natifs

- Modifier l’accès de partage à un fichier

- Mettre en quarantaine un fichier

- Supprimer des autorisations de fichier ou de dossier spécifiques dans Microsoft 365

- Déplacer un fichier vers le dossier corbeille

Contrôles de stratégie de session : utilise des fonctionnalités de proxy inverse pour protéger les fichiers, comme :

- Déclencher des alertes et envoyer des Notifications par e-mail sur l’incident

- Autorise explicitement le téléchargement ou le chargement de fichiers et surveille toutes les activités associées.

- Bloquer explicitement le téléchargement ou le chargement de fichiers. Utilisez cette option pour protéger les fichiers sensibles de votre organization contre l’exfiltration ou l’infiltration à partir de n’importe quel appareil, y compris les appareils non gérés.

- Appliquez automatiquement une étiquette de confidentialité aux fichiers qui correspondent aux filtres de fichiers de la stratégie. Utilisez cette option pour protéger le téléchargement de fichiers sensibles.

Pour plus d’informations, consultez Créer des stratégies de session Microsoft Defender for Cloud Apps.

Phase 4 : Surveiller et créer des rapports sur vos données

Vos stratégies sont toutes en place pour inspecter et protéger vos données. À présent, vous devez case activée votre tableau de bord quotidiennement pour voir les nouvelles alertes qui ont été déclenchées. C’est un bon endroit pour garder un œil sur l’intégrité de votre environnement cloud. Votre tableau de bord vous permet d’avoir une idée de ce qui se passe et, si nécessaire, de lancer une enquête.

L’un des moyens les plus efficaces de surveiller les incidents de fichiers sensibles consiste à accéder à la page Stratégies et à examiner les correspondances pour les stratégies que vous avez configurées. En outre, si vous avez configuré des alertes, vous devez également envisager de surveiller régulièrement les alertes de fichier en accédant à la page Alertes , en spécifiant la catégorie DLP et en examinant les stratégies liées aux fichiers qui sont déclenchées. L’examen de ces incidents peut vous aider à affiner vos stratégies pour vous concentrer sur les menaces qui intéressent votre organization.

En conclusion, la gestion des informations sensibles de cette façon garantit que les données enregistrées dans le cloud bénéficient d’une protection maximale contre l’exfiltration et l’infiltration malveillantes. En outre, si un fichier est partagé ou perdu, il est uniquement accessible par les utilisateurs autorisés.

Voir aussi

Si vous rencontrez des problèmes, nous sommes là pour vous aider. Pour obtenir de l’aide ou du support pour votre problème de produit, ouvrez un ticket de support.