Découvrir l’état actuel de la collaboration externe avec votre organisation

Avant d’en savoir plus sur l’état actuel de votre collaboration externe, déterminez une posture de sécurité. Considérez le contrôle centralisé et le contrôle délégué, ainsi que les objectifs de gouvernance, de réglementation et de conformité.

En savoir plus : Déterminez votre niveau de sécurité pour l'accès externe avec Microsoft Entra ID

Les utilisateurs de votre organisation collaborent probablement avec des utilisateurs d’autres organisations. La collaboration s’effectue avec des applications de productivité comme Microsoft 365, par e-mail, ou en partageant des ressources avec des utilisateurs externes. Ces scénarios incluent des utilisateurs :

- Initiant une collaboration externe

- Collaborant avec des utilisateurs et des organisations externes

- Octroyant un accès à des utilisateurs externes

Avant de commencer

Cet article est le deuxième d’une série de 10. Nous vous recommandons de consulter les articles dans l’ordre. Accédez à la section Étapes suivantes pour voir la série entière.

Déterminer qui initie la collaboration externe

Généralement, les utilisateurs qui recherchent une collaboration externe connaissent les applications à utiliser et savent quand l’accès se termine. Par conséquent, déterminez des utilisateurs disposant d’une autorisation déléguée pour inviter des utilisateurs externes, créer des packages d’accès et effectuer des révisions d’accès.

Pour rechercher des utilisateurs collaborateurs :

- Activités du journal d’audit Microsoft 365 : recherchez des événements et découvrez les activités auditées dans Microsoft 365

- Audit et création de rapports sur un utilisateur B2B Collaboration : vérifiez l’accès d’un utilisateur invité et consultez les enregistrements des activités système et utilisateur

Énumérer les utilisateurs et organisations invités

Les utilisateurs externes peuvent être des utilisateurs Microsoft Entra B2B avec des informations d'identification gérées par un partenaire ou des utilisateurs externes avec des informations d'identification fournies localement. Ces utilisateurs reçoivent généralement le type d’utilisateur « invité ». Pour en savoir plus sur l’invitation d’utilisateurs et le partage de ressources, consultez Vue d’ensemble de la collaboration B2B.

Vous pouvez énumérer les utilisateurs invités avec :

Utilisez les outils suivants pour identifier la collaboration Microsoft Entra B2B, les locataires Microsoft Entra externes et les utilisateurs accédant aux applications :

- Module PowerShell, Get MsIdCrossTenantAccessActivity

- Classeur d’activité d’accès entre locataires

Découvrez les domaines des adresses e-mail et la propriété companyName

Vous pouvez déterminer les organisations externes avec les noms de domaine contenus dans les adresses e-mail des utilisateurs externes. Cette détection peut ne pas être possible avec certains fournisseurs d’identité de consommateur. Nous vous recommandons d’écrire l’attribut companyName pour identifier les organisations externes.

Utilisez les listes d’autorisation, les listes de refus et la gestion des droits d’utilisation

Utilisez la liste d’autorisation ou la liste de refus au niveau du locataire pour permettre à votre organisation de collaborer avec des organisations ou de les bloquer. Contrôlez les invitations et acceptations B2B, quelle que soit la source (comme Microsoft Teams, SharePoint ou le Portail Azure).

Consultez Autoriser ou bloquer des invitations aux utilisateurs B2B à partir d’organisations spécifiques

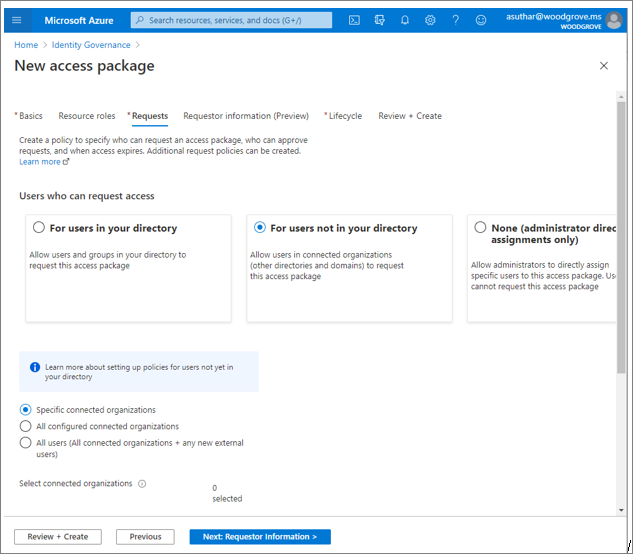

Si vous utilisez la gestion des droits d’utilisation, vous pouvez limiter les packages d’accès à un sous-ensemble de partenaires avec l’option Organisations connectées spécifiques, sous Nouveaux packages d’accès, dans Identity Governance.

Déterminer l’accès d’un utilisateur externe

Avec un inventaire des utilisateurs et des organisations externes, déterminez l’accès à accorder à ces utilisateurs. Vous pouvez utiliser l'API Microsoft Graph pour déterminer l'appartenance au groupe Microsoft Entra ou l'attribution d'une application.

Énumérer les autorisations d’application

Examinez l’accès à vos applications sensibles pour prendre connaissance de l’accès externe. Consultez Accorder ou révoquer des autorisations d’API par programmation.

Détecter le partage informel

Si votre e-mail ou vos plans réseau sont activés, vous pouvez examiner le partage de contenu par e-mail ou par le biais d’applications SaaS (Software as a Service) non autorisées.

- Identifier, empêcher et superviser le partage accidentel

- En savoir plus sur la protection contre la perte de données (DLP)

- Identifier les applications non autorisées

Étapes suivantes

Utilisez la série d’articles suivante pour découvrir la sécurisation de l’accès externe aux ressources. Nous vous recommandons de suivre l’ordre indiqué.

Déterminer votre posture de sécurité pour l’accès externe avec Microsoft Entra ID

Découvrir l’état actuel de la collaboration externe dans votre organisation (Vous êtes ici)

Créer un plan de sécurité pour l’accès externe aux ressources

Accès externe sécurisé avec des groupes dans Microsoft Entra ID et Microsoft 365

Transition vers une collaboration gouvernée avec la collaboration Microsoft Entra B2B

Gérer les accès externes avec la gestion des droits Microsoft Entra

Gérer l’accès externe à des ressources avec des stratégies d’accès conditionnel

Contrôler l'accès externe aux ressources dans Microsoft Entra ID avec des étiquettes de sensibilité

Accès externe sécurisé à Microsoft Teams, SharePoint et OneDrive Entreprise avec Microsoft Entra ID

Convertir les comptes invités locaux en comptes invités Microsoft Entra B2B