Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Les groupes constituent une part de toute stratégie de contrôle d’accès. Vous pouvez utiliser les groupes de sécurité Microsoft Entra et les groupes Microsoft 365 comme base pour sécuriser l’accès aux ressources. Utilisez des groupes pour les mécanismes de contrôle d’accès suivants :

- Stratégies d’accès conditionnel

- Packages d’accès à la gestion des droits d’utilisation

- Accès aux ressources Microsoft 365, à Microsoft Teams et aux sites SharePoint

Les groupes ont les rôles suivants :

- Propriétaires de groupe – gèrent les paramètres du groupe et son appartenance.

- Membres – héritent des autorisations et de l’accès affectés au groupe

- Invités – des membres extérieurs à votre organisation

Avant de commencer

Cet article est le numéro 4 d’une série de 10 articles. Nous vous recommandons de consulter les articles dans l’ordre. Accédez à la section Étapes suivantes pour voir la série entière.

Stratégie de groupe

Pour développer une stratégie de groupe afin de sécuriser l’accès externe à vos ressources, tenez compte de la posture de sécurité souhaitée.

En savoir plus : Déterminer votre posture de sécurité pour l’accès externe

Création de groupes

Déterminez les personnes autorisées à créer des groupes : administrateurs, employés et/ou utilisateurs externes. Considérez les scénarios suivants :

- Les membres du locataire peuvent créer des groupes de sécurité Microsoft Entra

- Les utilisateurs internes et externes peuvent rejoindre des groupes dans votre locataire

- Les utilisateurs peuvent créer des groupes Microsoft 365

-

Gérer qui peut créer des groupes Microsoft 365

- Utilisez PowerShell pour configurer ce paramètre

- Restreindre votre application Microsoft Entra à un ensemble d’utilisateurs dans un locataire Microsoft Entra

- Configurer la gestion de groupes en libre-service dans Microsoft Entra ID

- Dépanner et résoudre des problèmes de groupes

Invitations à des groupes

Dans le cadre de la stratégie de groupe, déterminez qui peut inviter des personnes ou les ajouter à des groupes. Les membres du groupe peuvent ajouter d’autres membres, ou les propriétaires de groupe peuvent ajouter des membres. Déterminez qui peut être invité. Par défaut, les utilisateurs externes peuvent être ajoutés dans des groupes.

Assigner des utilisateurs à des groupes

Les utilisateurs sont affectés à des groupes manuellement en fonction des attributs utilisateur dans l’objet utilisateur, ou selon d’autres critères. Les utilisateurs sont affectés aux groupes de manière dynamique en fonction de leurs attributs. Par exemple, vous pouvez affecter des utilisateurs à des groupes en fonction de :

- Titre du poste ou service

- Organisation partenaire à laquelle ils appartiennent

- Manuellement ou via des organisations connectées

- Type d’utilisateur Membre ou Invité

- Participation à un projet

- Manuellement

- Emplacement

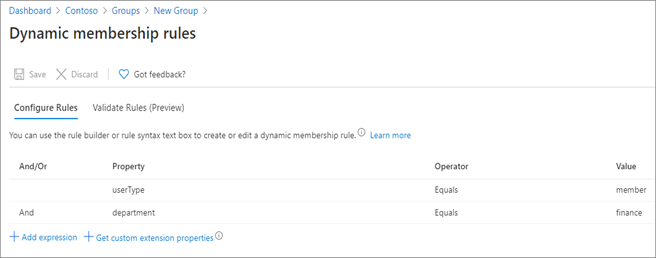

Les groupes dynamiques ont des utilisateurs ou des appareils, mais pas les deux. Pour affecter des utilisateurs au groupe dynamique, ajoutez des requêtes basées sur des attributs utilisateur. La capture d’écran suivante présente des requêtes qui ajoutent des utilisateurs au groupe s’ils sont membres du service financier.

En savoir plus : Créer ou mettre à jour un groupe dynamique dans Microsoft Entra ID

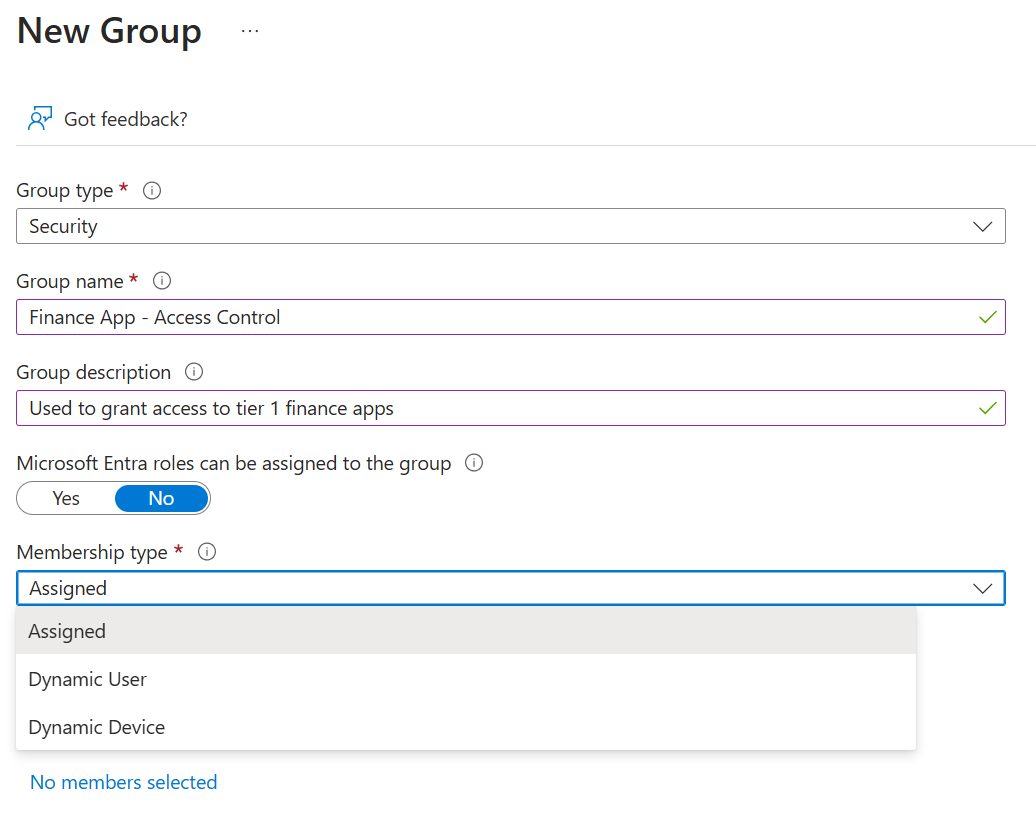

Utiliser des groupes pour une fonction

Lorsque vous utilisez des groupes, il est important qu’ils aient une seule fonction. Si un groupe est utilisé pour accorder l’accès aux ressources, ne l’utilisez pas à d’autres fins. Nous recommandons d’utiliser une convention d’affectation de noms pour les groupes de sécurité qui clarifie l’objectif :

- Applications_financières_d'accès_sécurisé

- Équipe_appartenance_équipe_financière

- Emplacement_finance_bâtiment

Types de groupes

Vous pouvez créer des groupes de sécurité Microsoft Entra et des groupes Microsoft 365 sur le portail Azure ou le portail d’administration Microsoft 365. Utilisez l’un ou l’autre type de groupe pour sécuriser l’accès externe.

| À propos de l’installation | Groupes de sécurité Microsoft Entra manuels et dynamiques | Groupes Microsoft 365 |

|---|---|---|

| Le groupe contient | Utilisateurs Groupes Principaux de service Appareils |

Utilisateurs uniquement |

| Emplacement de création du groupe | Portail Azure Portail Microsoft 365, si la messagerie est activée) PowerShell Microsoft Graph Portail de l’utilisateur final |

Portail Microsoft 365 Portail Azure PowerShell Microsoft Graph Dans les applications Microsoft 365 |

| Qui le crée, par défaut | Administrateurs Utilisateurs |

Administrateurs Utilisateurs |

| Qui est ajouté, par défaut | Utilisateurs internes (membres locataires) et utilisateurs invités | Membres de locataire et invités de toute organisation |

| L’accès est accordé à | Aux ressources auxquelles il est affecté. | Les ressources associées au groupe : (boîte aux lettres de groupe, site, équipe, conversations et autres ressources Microsoft 365) Les autres ressources auxquelles le groupe est ajouté |

| Peut être utilisé avec | Accès conditionnel gestion des droits d’utilisation Licences de groupe |

Accès conditionnel gestion des droits d’utilisation étiquettes de confidentialité |

Notes

Utilisez les groupes Microsoft 365 pour créer et gérer un ensemble de ressources Microsoft 365, telles qu’une équipe et les sites et le contenu associés.

Groupes de sécurité Microsoft Entra

Les groupes de sécurité Microsoft Entra peuvent avoir des utilisateurs ou des appareils. Utilisez ces groupes pour gérer l’accès aux éléments suivants :

- Ressources Azure

- Les applications Microsoft 365

- Applications personnalisées

- Applications SaaS (Software as a Service) comme Dropbox ServiceNow

- aux données et abonnements Azure

- Services Azure

Utilisez les groupes de sécurité Microsoft Entra pour affecter :

- Licences pour les services

- Microsoft 365

- Dynamics 365

- Mobilité + Sécurité d'Entreprise

- Consultez Qu’est-ce que la licence basée sur un groupe dans Microsoft Entra ID ?

- Autorisations élevées

En savoir plus :

- Gérer les groupes Microsoft Entra et l'adhésion aux groupes

- Cmdlets Microsoft Entra version 2 pour la gestion des groupes.

Notes

Utilisez des groupes de sécurité pour affecter jusqu’à 1 500 applications.

Groupe de sécurité à extension messagerie

Pour créer un groupe de sécurité à extension messagerie, accédez au Centre d’administration Microsoft 365. Activez un groupe de sécurité pour la messagerie lors de la création. Vous ne pouvez pas l’activer ultérieurement. Vous ne pouvez pas créer le groupe dans le portail Azure.

Organisations hybrides et groupes de sécurité Microsoft Entra

Les organisations hybrides disposent d’une infrastructure locale et Microsoft Entra ID. Des organisations hybrides qui utilisent Active Directory peuvent créer des groupes de sécurité localement et les synchronisent dans le cloud. Ainsi, seuls les utilisateurs figurant dans l’environnement local peuvent être ajoutés aux groupes de sécurité.

Important

Protégez votre infrastructure locale contre toute compromission. Consultez Protéger Microsoft 365 des attaques locales.

Groupes Microsoft 365

Les groupes Microsoft 365 sont le service d’appartenance pour l’accès à travers Microsoft 365. Ils peuvent être créés à partir du portail Azure ou du centre d’administration Microsoft 365. Lorsque vous créez un groupe Microsoft 365, vous accordez l’accès à un groupe de ressources à des fins de collaboration.

En savoir plus :

- Vue d’ensemble des Groupes Microsoft 365 pour les administrateurs

- Créer un groupe dans le Centre d'administration Microsoft 365

- Centre d'administration Microsoft Entra

- Centre d’administration Microsoft 365

Rôles des groupes Microsoft 365

-

Propriétaires de groupe

- Ajouter ou supprimer des membres

- Supprimer des conversations de la boîte de réception partagée

- Modifier les paramètres du groupe

- Renommer le groupe

- Mettre à jour la description ou l’image

-

Members (Membres)

- Accéder à tous les éléments du groupe

- Impossible de modifier les paramètres de groupe

- Peut inviter des invités à rejoindre le groupe

- Gérer l’accès invité dans les groupes Microsoft 365

-

Invités

- Sont des membres de l’extérieur de votre organisation

- Certaines limites de fonctionnalité dans Teams

Paramètres de groupe Microsoft 365

Sélectionnez un alias de messagerie, la confidentialité et si vous souhaitez activer le groupe pour Teams.

Après la configuration, ajoutez des membres, configurez les paramètres d’utilisation de la messagerie, et ainsi de suite.

Étapes suivantes

Utilisez la série d’articles suivante pour découvrir la sécurisation de l’accès externe aux ressources. Nous vous recommandons de suivre l’ordre indiqué.

Déterminer votre posture de sécurité pour l’accès externe avec Microsoft Entra ID

Découvrir l’état actuel de la collaboration externe avec votre organisation

Créer un plan de sécurité pour l’accès externe aux ressources

Sécuriser l’accès externe avec des groupes dans Microsoft Entra ID et Microsoft 365 (Vous êtes ici)

Transition vers une collaboration gouvernée avec la collaboration Microsoft Entra B2B

Gérer les accès externes avec la gestion des droits Microsoft Entra

Gérer l’accès externe à des ressources avec des stratégies d’accès conditionnel

Contrôler l'accès externe aux ressources dans Microsoft Entra ID avec des étiquettes de sensibilité

Accès externe sécurisé à Microsoft Teams, SharePoint et OneDrive Entreprise avec Microsoft Entra ID

Convertir les comptes invités locaux en comptes invités Microsoft Entra B2B