Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

S’applique à : Locataires de main-d’œuvre

Locataires de main-d’œuvre  Locataires externes (en savoir plus)

Locataires externes (en savoir plus)

Cet article explique comment activer des domaines d’URL personnalisés pour les applications ID externe Microsoft Entra dans des locataires externes. Un domaine d’URL personnalisé vous permet de personnaliser les points de terminaison de connexion de votre application avec votre propre domaine d’URL personnalisé au lieu du nom de domaine par défaut de Microsoft.

Prérequis

- Découvrez comment fonctionnent les domaines d’URL personnalisés dans ID externe.

- Si vous n’avez pas encore créé de locataire externe, créez-en un maintenant.

- Créez un flux d’utilisateurs pour permettre aux utilisateurs de s’inscrire et de se connecter à votre application.

- Inscrire une application web.

Étape 1 : ajouter un nom de domaine personnalisé à votre client

Lorsque vous créez un locataire externe, il est fourni avec un nom de domaine initial au format <nomdedomaine>.onmicrosoft.com. Vous ne pouvez ni modifier ni supprimer le nom de domaine initial, mais vous pouvez ajouter un nom de domaine personnalisé. Pour ces étapes, assurez-vous de vous connecter à la configuration de votre locataire externe dans le centre d’administration Microsoft Entra.

Connectez-vous au centre d'administration Microsoft Entra au moins en tant qu'administrateur de nom de domaine.

Choisissez votre locataire externe : sélectionnez l’icône Paramètres dans le menu supérieur, puis basculez vers votre locataire externe.

Accédez à Entra ID> Noms >de domainepersonnalisés.

Ajouter votre nom de domaine personnalisé à Microsoft Entra ID.

Ajoutez vos informations DNS au bureau d’enregistrement de domaines. Après avoir ajouté votre nom de domaine personnalisé à votre locataire, créez un DNS

TXTou un enregistrementMXpour votre domaine. La création de cet enregistrement DNS pour votre domaine entraîne la vérification de la propriété de votre nom de domaine.Voici des exemples d’enregistrements TXT pour login.contoso.com et account.contoso.com :

Nom (nom d’hôte) Catégorie Données nom de connexion TEXTE MS=ms12345678 compte TEXTE MS=ms87654321 L’enregistrement TXT doit être associé au sous-domaine ou au nom d’hôte du domaine (par exemple, la partie login du domaine contoso.com). Si le nom d’hôte est vide ou

@, Microsoft Entra ID ne peut pas vérifier le nom de domaine personnalisé que vous avez ajouté.Conseil

Vous pouvez gérer votre nom de domaine personnalisé avec n’importe quel service DNS disponible publiquement, tel que GoDaddy. Si vous n’avez pas de serveur DNS, vous pouvez utiliser une zone Azure DNS ou des domaines App Service.

Vérifiez votre nom de domaine personnalisé. Vérifiez chaque sous-domaine ou nom d’hôte que vous envisagez d’utiliser. Par exemple, pour pouvoir vous connecter à login.contoso.com et account.contoso.com, vous devez vérifier les deux sous-domaines et pas seulement le domaine de niveau supérieur contoso.com.

Important

Une fois le domaine vérifié, supprimez l’enregistrement TXT DNS que vous avez créé.

Étape 2 : associer le nom de domaine personnalisé à un domaine URL personnalisé

Après avoir ajouté et vérifié le nom de domaine personnalisé dans votre locataire externe, associez le nom de domaine personnalisé à un domaine d’URL personnalisé.

Connectez-vous au centre d’administration Microsoft Entra.

Choisissez votre locataire externe : sélectionnez l’icône Paramètres dans le menu supérieur, puis basculez vers votre locataire externe.

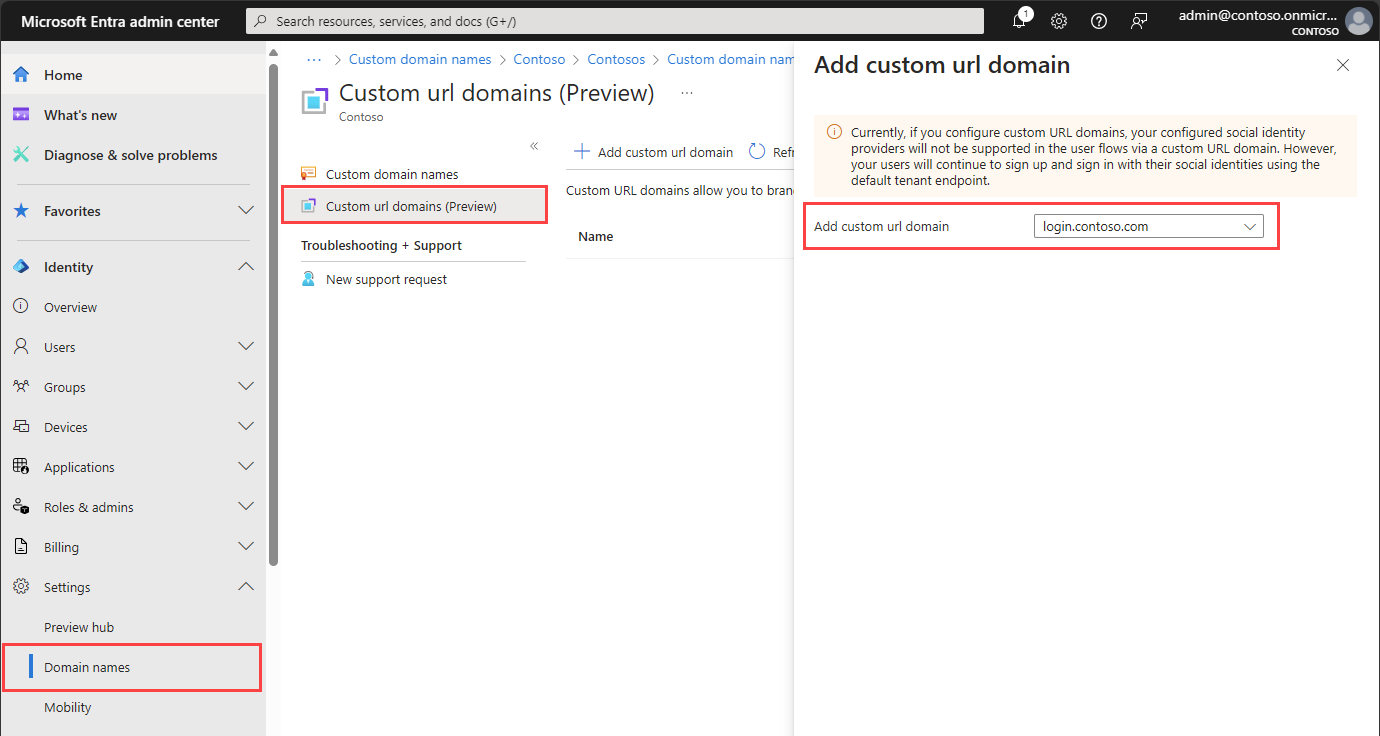

Accédez à Entra ID>Noms>de domaine URL personnalisées.

Sélectionnez Ajouter un domaine d’URL personnalisé.

Dans le volet Ajouter un domaine d’URL personnalisé, sélectionnez le nom de domaine personnalisé que vous avez entré à l’Étape 1.

Sélectionnez Ajouter.

Étape 3 : créer une instance Azure Front Door

Procédez comme suit pour créer une instance Azure Front Door :

Connectez-vous au portail Azure.

Choisissez le locataire contenant votre abonnement Azure Front Door : sélectionnez l’icône Paramètres dans le menu supérieur, puis basculez vers le locataire contenant votre abonnement Azure Front Door.

Suivez les étapes décrites dans Créer un profil Front Door – Création rapide pour créer une instance Front Door pour votre locataire avec les paramètres suivants. Laissez vides les paramètres de Mise en cache et de Stratégie WAF.

Clé Valeur Abonnement Sélectionnez votre abonnement Azure. groupe de ressources Sélectionnez un groupe de ressources existant ou créez-en un. Nom Donnez un nom à votre profil comme ciamazurefrontdoor.Niveau Sélectionnez le niveau Standard ou Premium. Le niveau Standard est optimisé pour la livraison de contenu. Le niveau Premium s’appuie sur le niveau Standard et est axé sur la sécurité. Voir Comparaison des niveaux. Nom du point de terminaison Entrez un nom global unique pour votre point de terminaison, comme ciamazurefrontdoor. Le nom d’hôte du point de terminaison est généré automatiquement.Type d’origine Sélectionnez Custom.Nom d’hôte de l’origin Entrez <tenant-name>.ciamlogin.com. Remplacez<tenant-name>par le nom de votre locataire, par exemplecontoso.ciamlogin.com.Une fois la ressource Azure Front Door créée, sélectionnez Vue d’ensemble et copiez le Nom d’hôte du point de terminaison à utiliser dans une étape ultérieure. Il doit ressembler à ceci :

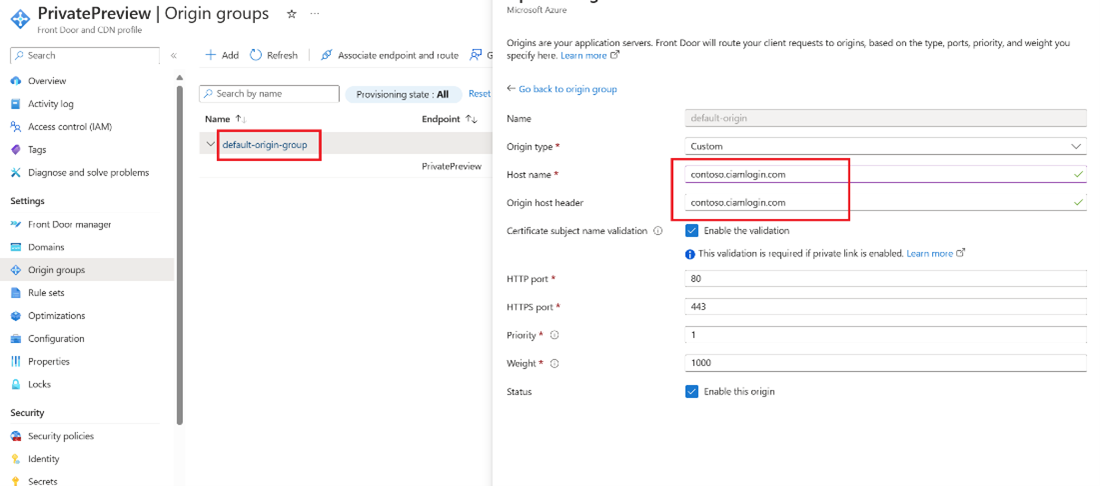

ciamazurefrontdoor-ab123e.z01.azurefd.net.Vérifiez que le Nom d’hôte et l’En-tête d’hôte de l’origine de votre origine ont la même valeur :

- Sous Paramètres, sélectionnez Groupes d’origine.

- Sélectionnez votre groupe d’origine dans la liste, par exemple default-origin-group.

- Dans le volet droit, sélectionnez votre Nom d’hôte d’origine, tel que

contoso.ciamlogin.com. - Dans le volet Mettre à jour l’origine, mettez à jour le Nom d’hôte et l’En-tête d’hôte de l’origine pour qu’ils aient la même valeur.

Étape 4 : configurer votre domaine URL personnalisé sur Azure Front Door

Au cours de cette étape, vous allez ajouter le domaine d’URL personnalisé que vous avez inscrit à votre instance Azure Front Door à l’Étape 1.

4.1. Créer un enregistrement CNAME DNS

Pour ajouter le domaine d’URL personnalisé, créez un enregistrement de nom canonique (CNAME) auprès de votre fournisseur de domaine. Un enregistrement CNAME est un type d’enregistrement DNS qui mappe un nom de domaine source à un nom de domaine de destination (alias). Pour Azure Front Door, le nom de domaine source correspond à votre nom de domaine d’URL personnalisé et le nom de domaine de destination correspond au nom d’hôte par défaut Front Door que vous avez configuré à l’Étape 2, par exemple ciamazurefrontdoor-ab123e.z01.azurefd.net.

Une fois que Front Door a vérifié l’enregistrement CNAME que vous avez créé, le trafic adressé au domaine d’URL personnalisé source (par exemple, login.contoso.com) est acheminé vers l’hôte front-end par défaut de l’instance Front Door de destination spécifiée (par exemple contoso-frontend.azurefd.net). Pour plus d’informations, consultez Ajoutez un domaine personnalisé à votre Front Door.

Pour créer un enregistrement CNAME pour votre domaine personnalisé :

Connectez-vous au site web du fournisseur de domaine pour votre domaine personnalisé.

Recherchez la page permettant de gérer les enregistrements DNS en consultant la documentation du fournisseur ou en recherchant les sections du site web intitulées Nom de domaine, DNS ou Gestion des noms de serveur.

Créez une entrée d’enregistrement CNAME pour votre domaine d’URL personnalisé et renseignez les champs comme indiqué dans le tableau suivant.

Origine Catégorie Destination <login.contoso.com>CNAME contoso-frontend.azurefd.netSource : entrez votre domaine d’URL personnalisé (par exemple, login.contoso.com).

Tapez : entrez CNAME.

Destination : entrez l’hôte front-end par défaut de l’instance Front Door que vous avez créé à l’Étape 2. Il doit être au format suivant : <nom_hôte>.azurefd.net, par exemple,

contoso-frontend.azurefd.net.

Enregistrez vos modifications.

4.2. Associer le domaine d’URL personnalisé à votre instance Front Door

Dans la page d’accueil du portail Azure, recherchez et sélectionnez la ressource Azure Front Door

ciamazurefrontdoorpour l’ouvrir.Dans le menu de gauche, sous Paramètres, sélectionnez Domaines.

Sélectionnez Ajouter un domaine.

Pour Gestion DNS, sélectionnez Tous les autres services DNS.

Pour Domaine personnalisé, entrez votre domaine personnalisé, par exemple

login.contoso.com.Gardez les autres valeurs par défaut, puis sélectionnez Ajouter. Votre domaine personnalisé est ajouté à la liste.

Sous État de validation du domaine que vous venez d’ajouter, sélectionnez En attente. Un volet avec des informations d’enregistrement TXT s’ouvre.

Connectez-vous au site web du fournisseur de domaine pour votre domaine personnalisé.

Recherchez la page permettant de gérer les enregistrements DNS en consultant la documentation du fournisseur ou en recherchant les sections du site web intitulées Nom de domaine, DNS ou Gestion des noms de serveur.

Créez un enregistrement DNS TXT et remplissez les champs suivants :

-

Nom : entrez simplement une partie du sous-domaine de

_dnsauth.contoso.com, par exemple_dnsauth -

Type :

TXT -

Valeur : par exemple,

75abc123t48y2qrtsz2bvk......

Une fois que vous avez ajouté l’enregistrement DNS TXT, l’État de validation dans la ressource Front Door finit par passer de En attente à Approuvé. Vous devrez peut-être actualiser la page pour voir la modification.

-

Nom : entrez simplement une partie du sous-domaine de

Dans le Portail Azure. Sous Association de point de terminaison du domaine que vous venez d’ajouter, sélectionnez Non associé.

Pour Sélectionner un point de terminaison, sélectionnez le point de terminaison de nom d’hôte dans la liste déroulante.

Pour la liste Sélectionner des routes, sélectionnez route par défaut, puis Associer.

4.3. Activer la route

La route par défaut achemine le trafic du client à Azure Front Door. Ensuite, Azure Front Door utilise votre configuration pour envoyer le trafic au locataire externe. Pour activer l’itinéraire par défaut, procédez comme suit.

Sélectionnez Gestionnaire Front Door.

Pour ajouter l’itinéraire par défaut, commencez par développer un point de terminaison dans la liste des points de terminaison dans le gestionnaire Front Door. Ensuite, sélectionnez la route par défaut.

Cochez la case Itinéraire activé.

Sélectionnez Mettre à jour pour enregistrer les modifications.

Tester vos domaines URL personnalisés

Connectez-vous au centre d’administration Microsoft Entra.

Choisissez votre locataire externe : sélectionnez l’icône Paramètres dans le menu supérieur, puis basculez vers votre locataire externe.

Sous External Identities, sélectionnez Flux d’utilisateurs.

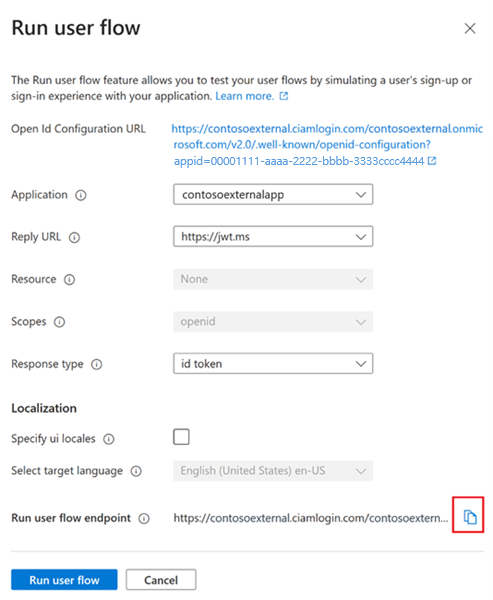

Sélectionnez un flux d’utilisateur, puis sélectionnez Exécuter le flux d’utilisateur.

Pour Application, sélectionnez l’application web webapp1 que vous avez précédemment inscrite. L’URL de réponse doit être

https://jwt.ms.Copiez l’URL sous Exécuter le point de terminaison du flux d’utilisateur.

Pour simuler une connexion à votre domaine personnalisé, ouvrez un navigateur web et utilisez l’URL que vous avez copiée. Remplacez le domaine (<nom-du-locataire>.ciamlogin.com) par votre domaine personnalisé.

Par exemple, à la place de :

https://contoso.ciamlogin.com/contoso.onmicrosoft.com/oauth2/v2.0/authorize?p=B2C_1_susi&client_id=00001111-aaaa-2222-bbbb-3333cccc4444&nonce=defaultNonce&redirect_uri=https%3A%2F%2Fjwt.ms&scope=openid&response_type=id_token&prompt=loginutiliser :

https://login.contoso.com/contoso.onmicrosoft.com/oauth2/v2.0/authorize?p=B2C_1_susi&client_id=00001111-aaaa-2222-bbbb-3333cccc4444&nonce=defaultNonce&redirect_uri=https%3A%2F%2Fjwt.ms&scope=openid&response_type=id_token&prompt=loginVérifiez que la page de connexion est correctement chargée. Ensuite, connectez-vous avec un compte local.

Configurer vos applications

Après avoir configuré et testé le domaine d’URL personnalisé, mettez vos applications à jour pour charger une URL avec votre domaine d’URL personnalisé comme nom d’hôte au lieu du domaine par défaut.

L’intégration du domaine d’URL personnalisé s’applique aux points de terminaison d’authentification qui utilisent des flux d’utilisateurs ID externe pour authentifier les utilisateurs. Ces points de terminaison ont le format suivant :

https://<custom-url-domain>/<tenant-name>/v2.0/.well-known/openid-configurationhttps://<custom-url-domain>/<tenant-name>/oauth2/v2.0/authorizehttps://<custom-url-domain>/<tenant-name>/oauth2/v2.0/token

Remplacez :

- domaine-URL-personnalisé, avec votre domaine d’URL personnalisé

- tenant-name par le nom ou l’ID de votre locataire

Les métadonnées du fournisseur de services SAML peuvent ressembler à l’exemple suivant :

https://custom-url-domain-name/tenant-name/Samlp/metadata

(Facultatif) Utiliser l’ID de locataire

Vous pouvez remplacer votre nom de locataire externe dans l’URL par votre GUID d’ID de locataire afin de supprimer toutes les références à « onmicrosoft.com » dans l’URL. Vous trouverez votre GUID d’ID de locataire sur la page Vue d’ensemble du portail Azure ou du centre d’administration Microsoft Entra. Par exemple, remplacez https://account.contosobank.co.uk/contosobank.onmicrosoft.com/ par https://account.contosobank.co.uk/<tenant-ID-GUID>/.

Si vous choisissez d’utiliser l’ID de locataire au lieu du nom de locataire, veillez à mettre à jour les URI de redirection OAuth du fournisseur d’identité en conséquence. Lorsque vous utilisez votre ID de locataire au lieu du nom du locataire, un URI de redirection OAuth valide ressemble à ceci :

https://login.contoso.com/00001111-aaaa-2222-bbbb-3333cccc4444/oauth2/authresp

(Facultatif) Configuration avancée d’Azure Front Door

Vous pouvez utiliser la configuration avancée d’Azure Front Door, comme Azure Web Application Firewall (WAF). Azure WAF protège de manière centralisée vos applications web contre les vulnérabilités et attaques courantes.

Lorsque vous utilisez des domaines personnalisés, tenez compte des points suivants :

- La stratégie WAF doit être du même niveau que le profil Azure Front Door. Pour plus d’informations sur la création d’une stratégie WAF à utiliser avec Azure Front Door, consultez Configurer la stratégie WAF.

- La fonctionnalité de règles managées WAF n’est pas officiellement prise en charge, car elle peut entraîner des faux positifs et empêcher les demandes légitimes de passer, donc utilisez uniquement des règles personnalisées WAF si elles répondent à vos besoins.

(Facultatif) Bloquer le domaine par défaut

Après avoir configuré des domaines d’URL personnalisés, les utilisateurs pourront toujours accéder au nom de domaine par défaut <nom de locataire>.ciamlogin.com. Vous devez bloquer l’accès au domaine par défaut afin que les attaquants ne puissent pas l’utiliser pour accéder à vos applications ou exécuter des attaques par déni de service distribué (DDoS). Envoyez un ticket de support pour demander le blocage de l’accès au domaine par défaut.

Attention

Vérifiez que votre domaine personnalisé fonctionne correctement avant de demander que le domaine par défaut soit bloqué. Une fois le domaine par défaut bloqué, certaines fonctionnalités ne fonctionneront plus. Consultez Blocage du domaine par défaut.

Dépannage

Message de page introuvable. Lorsque vous essayez de vous connecter avec le domaine d’URL personnalisé, vous obtenez un message d’erreur HTTP 404. Ce problème peut être lié à la configuration DNS ou à la configuration back-end d’Azure Front Door. Essayez les étapes suivantes :

- Assurez-vous que le domaine d’URL personnalisé est inscrit et vérifié avec succès dans votre locataire.

- Assurez-vous que le domaine personnalisé est correctement configuré. L’enregistrement

CNAMEde votre domaine personnalisé doit pointer vers l’hôte frontal par défaut d’Azure Front Door (par exemple, contoso.azurefd.net).

Message de services non disponibles pour le moment Lorsque vous essayez de vous connecter avec le domaine d’URL personnalisé, vous recevez le message d’erreur : Nos services ne sont pas disponibles pour le moment. Nous travaillons à restaurer tous les services dès que possible. Veuillez vérifier de nouveau plus tard. Ce problème peut être lié à la configuration de l’itinéraire Azure Front Door. Vérifiez l’état de l’itinéraire par défaut. S’il est désactivé, activez l’itinéraire.

La ressource a été supprimée, son nom a été modifié ou elle est temporairement indisponible. Lorsque vous essayez de vous connecter avec le domaine d’URL personnalisé, vous obtenez un message d’erreur indiquant que la ressource que vous recherchez a été supprimée, son nom a été modifié ou elle est temporairement indisponible. Ce problème peut être lié à la vérification du domaine personnalisé Microsoft Entra. Assurez-vous que le domaine personnalisé est inscrit et vérifié avec succès dans votre locataire.

Code d’erreur 399265 : RoutingFromInvalidHost. Ce code d’erreur s’affiche lorsqu’un locataire effectue une requête à partir d’un domaine qui n’est pas vérifié. Assurez-vous d’ajouter les détails d’enregistrement TXT dans vos enregistrements DNS. Ensuite, vérifiez à nouveau votre nom de domaine personnalisé.

Code d’erreur 399280 : InvalidCustomUrlDomain. Ce code d’erreur s’affiche lorsqu’un locataire effectue une requête à partir d’un domaine vérifié qui n’est pas un domaine d’URL personnalisé. Assurez-vous d’associer le nom de domaine personnalisé à un domaine d’URL personnalisé.

Étapes suivantes

Consultez tous nos exemples de guides et de didacticiels pour créer des applications pour ID externe.