S’applique à :  Locataires de main-d’œuvre (en savoir plus)

Locataires de main-d’œuvre (en savoir plus)

Ces questions fréquemment posées (FAQ) sur la collaboration interentreprises (B2B) Microsoft Entra sont régulièrement mises à jour pour inclure de nouveaux sujets.

Qu’est-ce qui change dans l’expérience de connexion de l’utilisateur invité dans B2B Collaboration ?

À compter de juillet 2025, Microsoft commence à déployer une mise à jour de l’expérience de connexion de l’utilisateur invité pour B2B Collaboration. Le lancement se poursuit jusqu’à la fin de 2025. Avec cette mise à jour, les utilisateurs invités sont redirigés vers la page de connexion de leur propre organisation pour fournir leurs informations d’identification. Les utilisateurs invités voient le point de terminaison de personnalisation et d’URL de leur locataire domestique. Cette étape garantit une plus grande clarté concernant les informations de connexion à utiliser. Après une authentification réussie dans leur propre organisation, les utilisateurs invités sont renvoyés à votre organisation pour terminer le processus de connexion.

Les utilisateurs de B2B Collaboration peuvent-ils accéder à SharePoint Online et OneDrive ?

Oui. La fonctionnalité de recherche d’utilisateurs invités existants avec le sélecteur de personnes dans SharePoint Online est cependant désactivée par défaut. Pour activer l’option de recherche d’utilisateurs invités, définissez ShowPeoplePickerSuggestionsForGuestUsers sur Activé. Vous pouvez activer ce paramètre au niveau du client ou bien de la collection de sites. Vous pouvez modifier ce paramètre à l’aide des applets de commande Set-SPOTenant et Set-SPOSite. Grâce à ces applets de commande, les membres peuvent rechercher parmi tous les utilisateurs invités existants du répertoire. Les modifications apportées à l’étendue du client n’affectent pas les sites SharePoint Online déjà configurés.

Les utilisateurs de la collaboration B2B peuvent-ils accéder au contenu Power BI ?

Oui, vous pouvez distribuer du contenu Power BI à des utilisateurs invités externes à l’aide de la collaboration B2B. Pour partager du contenu Power BI entre les clouds Microsoft, vous pouvez utiliser les paramètres cloud Microsoft pour établir une collaboration B2B mutuelle entre votre cloud et un cloud externe.

La fonctionnalité de chargement CSV est-elle toujours prise en charge ?

Oui. Pour plus d’informations sur la fonctionnalité de chargement de fichiers .csv, consultez cet exemple PowerShell.

Comment puis-je personnaliser mes e-mails d’invitation ?

Vous pouvez personnaliser pratiquement tous les éléments du processus de l’inviteur à l’aide des API d’invitation B2B.

Les utilisateurs invités peuvent-ils réinitialiser leur méthode d’authentification multifacteur ?

Oui. Les utilisateurs invités peuvent réinitialiser leur méthode d’authentification multifacteur de la même manière que les utilisateurs normaux.

Quelle est l’organisation responsable des licences d’authentification multifacteur ?

L’organisation à l’origine de l’invitation effectue l’authentification multifacteur. Elle doit s’assurer que l’organisation dispose d’un nombre suffisant de licences pour ses utilisateurs B2B qui utilisent l’authentification multifacteur.

Que se passe-t-il si une organisation partenaire a déjà configuré l’authentification multifacteur ? Pouvons-nous faire confiance à leur authentification multifacteur ?

Les paramètres d’accès multi-tenant vous permettent de faire confiance à l'authentification multifacteur (MFA) et aux revendications d'appareil (revendications conformes et revendications jointes hybrides Microsoft Entra) provenant d'autres organisations Microsoft Entra.

Combien d’organisations puis-je ajouter dans les paramètres d’accès interlocataire ?

Les paramètres d’accès interlocataire représentent une stratégie dans l’annuaire qui stocke vos paramètres de collaboration avec les autres organisations. Il n’existe aucune limite au nombre d’organisations que vous pouvez ajouter dans les paramètres d’accès interlocataire.

Comment utiliser les invitations différées ?

Une organisation peut souhaiter ajouter des utilisateurs B2B Collaboration et les approvisionner pour les applications au fil des besoins, avant d'envoyer des invitations. Vous pouvez utiliser l’API d’invitation B2B Collaboration pour personnaliser le workflow d’intégration.

Puis-je rendre les utilisateurs invités visibles dans la liste d’adresses globale Exchange ?

Oui. Par défaut, les objets invités ne sont pas visibles dans la liste d’adresses globale de votre organisation, mais vous pouvez les rendre visibles. Pour plus d’informations, consultez Ajouter des invités à la liste d’adresses globale dans l’article sur l’accès des invités par groupe dans Microsoft 365.

Peut-on faire d’un utilisateur invité un administrateur limité ?

Absolument. Pour plus d’informations, consultez Ajouter des utilisateurs invités à un rôle.

La collaboration Microsoft Entra B2B permet-elle aux utilisateurs B2B d’accéder au centre d’administration Microsoft Entra ?

À moins que le rôle d’administrateur limité ne soit assigné à un utilisateur, les utilisateurs de collaboration B2B n’ont pas besoin d’accéder au centre d’administration Microsoft Entra. Toutefois, les utilisateurs de collaboration B2B qui disposent du rôle d’administrateur limité peuvent accéder au portail. En outre, si un utilisateur invité qui ne possède aucun de ces rôles Administrateur accède au portail, il peut être en mesure d’accéder à certaines parties de l’expérience. Le rôle utilisateur invité possède quelques autorisations dans le répertoire.

Puis-je bloquer l’accès au centre d’administration Microsoft Entra pour les utilisateurs invités ?

Oui, vous pouvez créer une stratégie d’accès conditionnel qui bloque l’accès de l’utilisateur invité au centre d’administration ou au portail. Quand vous configurez une stratégie d’accès conditionnel, vous avez un contrôle granulaire sur les types d’utilisateurs externes auxquels vous voulez appliquer la stratégie. Lorsque vous configurez cette stratégie, faites attention à ne pas bloquer accidentellement l’accès aux membres et aux administrateurs. En savoir plus sur l’Accès conditionnel pour les utilisateurs externes.

La collaboration Microsoft Entra B2B prend-elle en charge l'authentification multifacteur et les comptes de messagerie grand public ?

Oui. L'authentification multifacteur et les comptes de messagerie grand public sont tous deux pris en charge pour la collaboration Microsoft Entra B2B.

Prenez-vous en charge la réinitialisation du mot de passe pour les utilisateurs de la collaboration Microsoft Entra B2B ?

Si votre locataire Microsoft Entra est le répertoire personnel d'un utilisateur, vous pouvez réinitialiser le mot de passe de l'utilisateur à partir du centre d'administration Microsoft Entra. Mais vous ne pouvez pas réinitialiser directement un mot de passe pour un utilisateur invité qui se connecte avec un compte géré par un autre annuaire Microsoft Entra ou un autre fournisseur d'identité externe. Seul l’utilisateur invité ou un administrateur dans le répertoire de base de l’utilisateur peut réinitialiser le mot de passe. Voici quelques exemples de la façon dont le mot de passe réinitialisé fonctionne pour les utilisateurs invités :

Les utilisateurs invités dans un tenant Microsoft Entra qui sont marqués « Invité » (UserType==Guest) ne peuvent pas s’inscrire à la SSPR via https://aka.ms/ssprsetup. Ce type d’utilisateur invité peut uniquement effectuer une SSPR via https://aka.ms/sspr.

Les utilisateurs invités qui se connectent avec un compte Microsoft (par exemple guestuser@live.com) peuvent réinitialiser leur mot de passe à l’aide de la méthode Self-service Password Reset (SSPR) du compte Microsoft. Consultez Réinitialisation du mot de passe de votre compte Microsoft.

Les utilisateurs invités qui se connectent avec un compte Google ou un autre fournisseur d’identité externe peuvent réinitialiser leur mot de passe à l’aide de la méthode SSPR de leur fournisseur d’identité. Par exemple, un utilisateur invité avec le compte Google guestuser@gmail.com peut réinitialiser son mot de passe en suivant les instructions de la section Modifier ou réinitialiser votre mot de passe.

Si le locataire de l’identité est de locataire de type juste-à-temps (JIT) ou « viral » (un client Azure distinct et non managé), seul l’utilisateur invité peut réinitialiser son mot de passe. Parfois, une organisation reprend la gestion des locataires viraux qui sont créés lorsque des employés utilisent leur adresse e-mail professionnelle pour s'inscrire à des services. Dès lors que l'organisation adopte un locataire viral, seul un administrateur de cette organisation peut réinitialiser le mot de passe de l'utilisateur ou activer la réinitialisation de mot de passe en libre-service. Le cas échéant, en tant qu'organisation à l'origine de l'invitation, vous pouvez supprimer le compte d'utilisateur invité de votre annuaire et renvoyer une invitation.

Si le répertoire de base de l’utilisateur invité est votre tenant Microsoft Entra, vous pouvez réinitialiser le mot de passe de l’utilisateur. Par exemple, vous avez peut-être créé un utilisateur ou synchronisé un utilisateur à partir de votre annuaire Active Directory local et défini sa valeur UserType sur invité. Comme cet utilisateur est hébergé dans votre répertoire, vous pouvez réinitialiser son mot de passe à partir du centre d’administration Microsoft Entra.

Microsoft Dynamics 365 fournit-il un support en ligne pour la collaboration Microsoft Entra B2B ?

Oui, Dynamics 365 (en ligne) prend en charge la collaboration Microsoft Entra B2B. Pour plus d'informations, consultez l'article Dynamics 365 Inviter des utilisateurs avec la collaboration Microsoft Entra B2B.

Quelle est la durée de vie d’un mot de passe initial pour un utilisateur B2B Collaboration nouvellement créé ?

Microsoft Entra ID comporte un ensemble fixe d'exigences en matière de caractères, de force de mot de passe et de verrouillage de compte qui s'appliquent de la même manière à tous les comptes d'utilisateurs du cloud Microsoft Entra. Les comptes d’utilisateur cloud sont des comptes qui ne sont pas fédérés avec un autre fournisseur d’identité, comme

- Compte Microsoft

- Services de fédération Active Directory (AD FS)

- Un autre locataire cloud (pour B2B Collaboration)

Pour les comptes fédérés, la stratégie de mot de passe dépend de la stratégie qui s’applique dans la location locale et des paramètres de compte Microsoft de l’utilisateur.

Une organisation peut avoir différentes expériences dans ses applications pour les utilisateurs clients et les utilisateurs invités. Une assistance standard est-elle disponible pour cela ? La présence de la revendication de fournisseur d’identité représente-t-elle le bon modèle ?

Un utilisateur invité peut utiliser n’importe quel fournisseur d’identité pour s’authentifier. Pour plus d’informations, consultez la page Propriétés d’un utilisateur B2B Collaboration. Utilisez la propriété UserType pour déterminer l’expérience utilisateur. La revendication UserType n’est pour le moment pas incluse dans le jeton. Les applications doivent utiliser l’API Microsoft Graph pour interroger le répertoire de l’utilisateur et obtenir le UserType.

Où puis-je trouver une communauté B2B Collaboration pour partager des solutions et envoyer des idées ?

Nous sommes constamment à l’écoute de vos commentaires afin d’améliorer B2B Collaboration. Veuillez partager vos scénarios d'utilisation, vos meilleures pratiques et ce que vous aimez dans la collaboration Microsoft Entra B2B. Participez à la discussion dans la Communauté Microsoft Tech.

Nous vous invitons également à soumettre vos idées et à voter pour les prochaines fonctionnalités sur la page Idées B2B Collaboration.

Peut-on envoyer une invitation utilisée automatiquement, afin que l’utilisateur soit simplement « prêt » ? L’utilisateur doit-il toujours cliquer sur l’URL d’utilisation ?

Vous pouvez inviter d’autres utilisateurs dans l’organisation partenaire à l’aide de l’interface utilisateur, de scripts PowerShell ou d’API. Vous pouvez ensuite envoyer à l’utilisateur invité un lien direct vers une application partagée. Dans la plupart des cas, il n’est plus nécessaire d’ouvrir l’invitation par e-mail et de cliquer sur une URL d’échange. Voir Utilisation d’une invitation à une collaboration Microsoft Entra B2B.

Comment fonctionne la collaboration B2B lorsque le partenaire invité utilise la fédération pour ajouter sa propre authentification locale ?

Si le partenaire dispose d'un locataire Microsoft Entra fédéré à l'infrastructure d'authentification sur site, l'authentification unique (SSO) sur site est automatiquement réalisée. Si le partenaire ne dispose pas de locataire Microsoft Entra, un compte Microsoft Entra est créé pour les nouveaux utilisateurs.

Un compte local Azure AD B2C peut-il être invité dans un locataire Microsoft Entra pour la collaboration B2B ?

Non. Un compte local Azure AD B2C ne peut être utilisé que pour se connecter au locataire Azure AD B2C. Le compte ne peut pas être utilisé pour se connecter à un locataire Microsoft Entra. L’invitation d’un compte local Azure AD B2C dans un locataire Microsoft Entra pour la collaboration B2B n’est pas prise en charge.

Important

À compter du 1er mai 2025, Azure AD B2C ne sera plus disponible pour les nouveaux clients. Pour plus d’informations, consultez Azure AD B2C est-il toujours disponible pour l’achat ? dans notre FAQ.

Quelles applications et services prennent en charge les utilisateurs invités Azure B2B ?

Toutes les applications intégrées Microsoft Entra peuvent prendre en charge les utilisateurs invités Azure B2B, mais elles doivent utiliser un point de terminaison configuré en tant que locataire pour authentifier les utilisateurs invités. Vous devrez peut-être également personnaliser les revendications dans le jeton SAML émis lorsqu’un utilisateur invité s’authentifie auprès de l’application.

Pouvons-nous forcer l’authentification multifacteur pour les utilisateurs invités B2B si nos partenaires n’ont pas l’authentification multifacteur ?

Oui. Pour plus d’informations, voir Accès conditionnel pour les utilisateurs de collaboration B2B.

Dans SharePoint, il est possible de définir une liste « allow (autoriser) » ou « deny (refuser) » pour les utilisateurs externes. Peut-on faire cela dans Azure ?

Oui. La collaboration Microsoft Entra B2B prend en charge les listes autorisées et les listes de blocage.

De quelles licences avons-nous besoin pour utiliser Microsoft Entra B2B ?

Pour obtenir plus d’informations sur les licences dont votre organisation a besoin pour utiliser Microsoft Entra B2B, consultez Tarification d’ID externe.

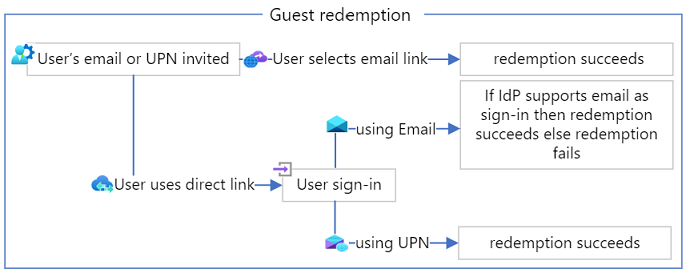

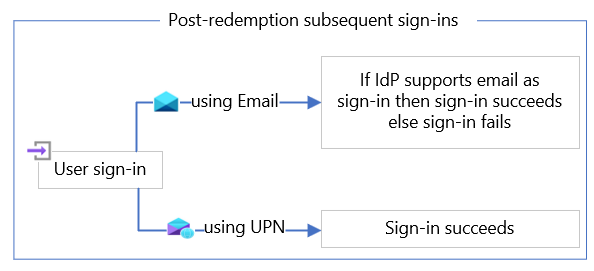

Que se passe-t-il si j’invite un utilisateur dont l’e-mail et l’UPN ne correspondent pas ?

Ça dépend. Par défaut, Microsoft Entra autorise uniquement l'UPN pour l'ID de connexion. Lorsque l'UPN et l'e-mail sont identiques, les invitations Microsoft Entra B2B et les connexions ultérieures fonctionnent comme prévu. Toutefois, des problèmes peuvent survenir lorsque l’e-mail et l’UPN d’un utilisateur ne correspondent pas, et que l’e-mail est utilisé au lieu de l’UPN pour se connecter. Lorsqu’un utilisateur est invité avec un e-mail non UPN, il peut échanger l’invitation s’il utilise le lien d’invitation par e-mail, mais les échanges via un lien direct échouent. Cependant, même si l'utilisateur réussit à récupérer l'invitation, les tentatives de connexion ultérieures utilisant l'e-mail non UPN échoueront à moins que le fournisseur d'identité (soit Microsoft Entra ID, soit un fournisseur d'identité fédéré) soit configuré pour autoriser l'e-mail comme identifiant de connexion alternatif. Ce problème peut être atténué par :

- Activer l’e-mail en tant qu’ID de connexion alternatif dans le tenant Microsoft Entra invité/domestique

- Permettre au fournisseur d'identité fédéré de prendre en charge le courrier électronique comme identifiant de connexion (si l'ID Microsoft Entra est fédéré avec un autre fournisseur d'identité) ou

- Demander à l’utilisateur d’échanger/se connecter à l’aide de son UPN.

Pour éviter ce problème entièrement, les administrateurs doivent s’assurer que l’UPN et l’e-mail des utilisateurs sont identiques.

Notes

Les invitations et les remboursements envoyés dans les clouds Microsoft doivent utiliser UPN. L’adresse e-mail n’est pas prise en charge pour le moment. Par exemple, si un utilisateur d’un locataire US Government est invité dans un locataire Commercial, l’utilisateur doit être invité à l’aide de son UPN.

Instantané : que peut entraîner la latence de réplication ?

Dans les flux de collaboration B2B, nous ajoutons des utilisateurs au répertoire et les mettons à jour de manière dynamique pendant le processus d’acceptation d’invitation, l’affectation d’application, etc. Les mises à jour et les écritures se produisent d’ordinaire dans une instance de répertoire et doivent être répliquées entre toutes les instances. La réplication est terminée une fois toutes les instances mises à jour. Parfois, lorsque l’objet est écrit ou mis à jour dans une instance et quand l’appel pour récupérer cet objet se fait vers une autre instance, des latences de réplication peuvent se produire. Si cela se produit, actualisez ou recommencez. Si vous écrivez une application à l’aide de notre API, effectuer de nouvelles tentatives avec des temporisations peut être une pratique judicieuse et préventive pour atténuer ce problème.

Votre application est-elle prête pour la dépréciation de Google WebView et les otP de Microsoft ?

À compter du 4 janvier 2021, la prise en charge de la connexion WebView déconseillée à Google. Si vous utilisez la fédération Google ou l’inscription en libre-service avec Gmail, testez la compatibilité de vos applications métier natives. La fonctionnalité de code secret à usage unique par e-mail est désormais activée par défaut pour tous les nouveaux locataires et pour tous les locataires existants où vous ne l’avez pas explicitement désactivée. Quand cette fonctionnalité est désactivée, la méthode d’authentification de secours consiste à inviter les invités à créer un compte Microsoft.