Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Cet article décrit certaines des bonnes pratiques relatives à l’utilisation du contrôle d’accès en fonction du rôle Microsoft Entra (RBAC Microsoft Entra). Ces bonnes pratiques sont issues de notre expérience de RBAC Microsoft Entra, mais également de celle des clients comme vous. Nous vous encourageons également à lire nos conseils de sécurité détaillés sur la sécurisation de l’accès privilégié pour les déploiements hybrides et cloud dans Microsoft Entra ID.

1. Appliquer le principe du privilège minimum

Lorsque vous planifiez votre stratégie de contrôle d’accès, la meilleure pratique consiste à gérer au moindre privilège. Le moindre privilège signifie que vous accordez à vos administrateurs exactement les autorisations dont ils ont besoin pour effectuer leur travail. Il existe trois aspects à prendre en compte lorsque vous attribuez un rôle à vos administrateurs : un ensemble spécifique d’autorisations, sur une étendue spécifique, pour une période spécifique. Évitez d’attribuer des rôles plus larges à des étendues plus importantes, même s’ils semblent plus pratiques dans un premier temps. En limitant les rôles et les étendues, vous limitez les ressources menacées en cas de compromission du principal de sécurité. Microsoft Entra RBAC prend en charge plus de 65 rôles intégrés. Il existe des rôles Microsoft Entra qui permettent de gérer les objets d’annuaire comme les utilisateurs, les groupes et les applications, ainsi que les services Microsoft 365 comme Exchange, SharePoint et Intune. Pour mieux comprendre les rôles intégrés Microsoft Entra, consultez Comprendre les rôles dans Microsoft Entra ID. S’il n’existe pas de rôle intégré qui répond à vos besoins, vous pouvez créer vos propres rôles personnalisés.

Recherche des rôles appropriés

Suivez ces étapes pour vous aider à trouver le rôle approprié.

Connectez-vous au Centre d’administration Microsoft Entra.

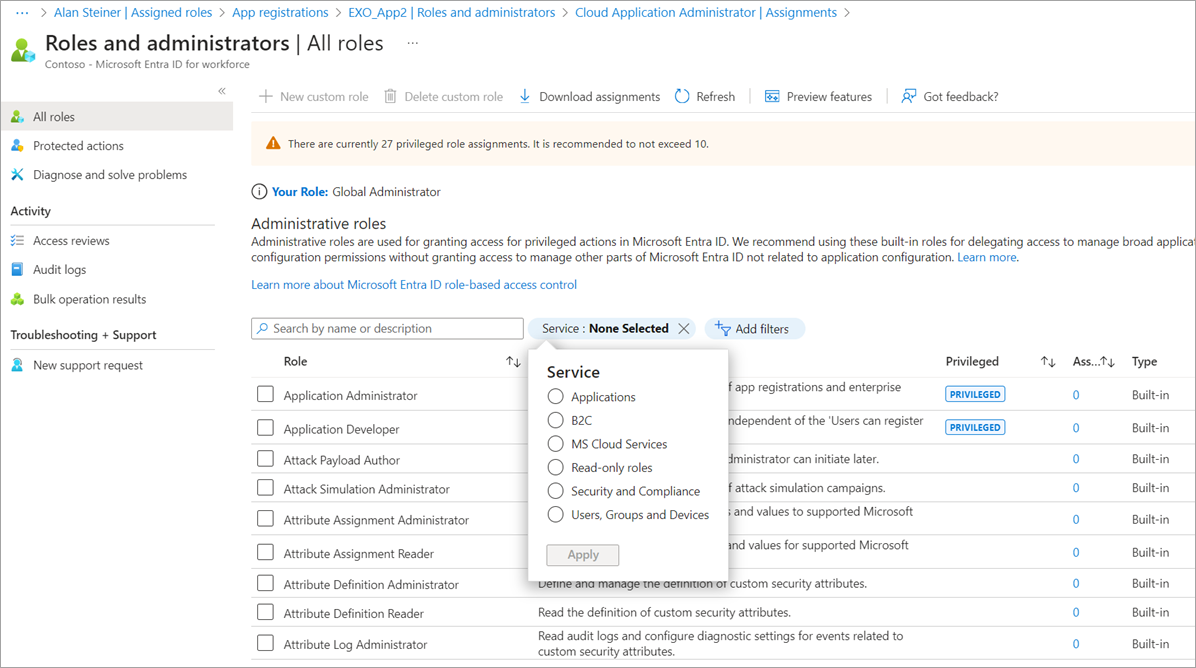

Accédez à Rôles d'identité>Rôles et administrateurs>Tous les rôles.

Utilisez le filtre de service pour affiner la liste des rôles.

Reportez-vous à la documentation relative aux rôles intégrés Microsoft Entra . Les autorisations associées à chaque rôle sont répertoriées ensemble pour une meilleure lisibilité. Pour comprendre la structure et la signification des autorisations de rôle, consultez Comment comprendre les autorisations de rôle.

Reportez-vous à la documentation sur le rôle le moins privilégié par tâche.

2. Utiliser Privileged Identity Management pour accorder un accès juste-à-temps

L’un des principes du moindre privilège est que l’accès doit être accordé uniquement lorsque c’est nécessaire. Microsoft Entra Privileged Identity Management (PIM) vous permet d’accorder un accès juste-à-temps à vos administrateurs. Microsoft vous recommande d’utiliser PIM dans Microsoft Entra ID. Grâce à PIM, un utilisateur peut être rendu éligible à un rôle Microsoft Entra où il peut ensuite activer le rôle pour une durée limitée si nécessaire. L’accès privilégié est automatiquement supprimé lorsque le délai expire. Vous pouvez également configurer les paramètres de PIM pour exiger une approbation, recevoir des notifications par e-mail lorsqu’un utilisateur active son attribution de rôle ou d’autres paramètres des rôles. Ces notifications contiennent une alerte lorsque des utilisateurs sont ajoutés à des rôles hautement privilégiés. Pour plus d’informations, consultez Configurer les paramètres de rôle Microsoft Entra dans Privileged Identity Management.

3. Activer l’authentification multifacteur pour tous vos comptes d’administrateur

Selon nos études, votre compte est de 99,9% moins susceptible d’être compromis si vous utilisez l’authentification multifacteur (MFA).

Vous pouvez activer MFA sur les rôles Microsoft Entra en appliquant deux méthodes :

- Paramètres de rôle dans Privileged Identity Management

- Accès conditionnel

4. Configurer des révisions d’accès périodiques pour révoquer les autorisations inutiles au fil du temps

Les révisions d’accès permettent aux organisations d’examiner régulièrement l’accès des administrateurs pour s’assurer que seules les bonnes personnes disposent d’un accès continu. L’audit régulier de vos administrateurs est essentiel pour les raisons suivantes :

- Un acteur malveillant peut compromettre un compte.

- Les personnes changent d’équipe au sein d’une entreprise. En l’absence d’audit, elles peuvent accumuler des accès inutiles au fil du temps.

Microsoft vous recommande d’utiliser des révisions d’accès pour rechercher et supprimer les attributions de rôles qui ne sont plus nécessaires. Cela vous permet de réduire le risque d’accès non autorisé ou excessif et de maintenir vos normes de conformité.

Pour plus d’informations sur les révisions d’accès pour les rôles, consultez Créer une révision d’accès des ressources Azure et des rôles Microsoft Entra dans PIM. Pour plus d’informations sur les révisions d’accès des groupes affectés aux rôles, consultez Créer une révision d’accès des groupes et des applications dans Microsoft Entra ID.

5. Limiter le nombre d’administrateurs généraux à moins de cinq

En guise de bonne pratique, Microsoft vous recommande d’attribuer le rôle Administrateur général à moins de cinq personnes de votre organisation. Les Administrateurs généraux ont généralement un accès illimité, et il est dans votre intérêt d’avoir une surface d’attaque la plus petite possible. Comme indiqué précédemment, tous ces comptes doivent être protégés par l’authentification multifacteur.

Si vous avez 5 attributions de rôles d’administrateur général ou plus privilégiées, une carte d’alerte Administrateurs généraux s’affiche sur la page Vue d’ensemble de Microsoft Entra pour vous aider à surveiller les attributions de rôles d’administrateur général.

Par défaut, quand un utilisateur s’inscrit à un service cloud Microsoft, un locataire Microsoft Entra est créé et le rôle Administrateur général est attribué à l’utilisateur. Les utilisateurs auxquels est attribué le rôle Administrateur général peuvent lire et modifier presque chaque paramètre d’administration de votre organisation Microsoft Entra. À quelques exceptions près, les administrateurs généraux peuvent également lire et modifier tous les paramètres de configuration de votre organisation Microsoft 365. Les administrateurs généraux ont également la possibilité d’élever leur accès pour lire les données.

Microsoft recommande que les organisations disposent de deux comptes d’accès d’urgence en mode cloud uniquement auxquels le rôle Administrateur général est attribué définitivement. Ces comptes hautement privilégiés ne sont pas attribués à des personnes spécifiques. Les comptes sont limités aux scénarios d’urgence, notamment dans les cas de « casse de vitre », où les comptes normaux ne peuvent pas être utilisés ou lorsque tous les autres administrateurs sont verrouillés accidentellement. Ces comptes doivent être créés en suivant les recommandations de création de comptes d'accès d'urgence .

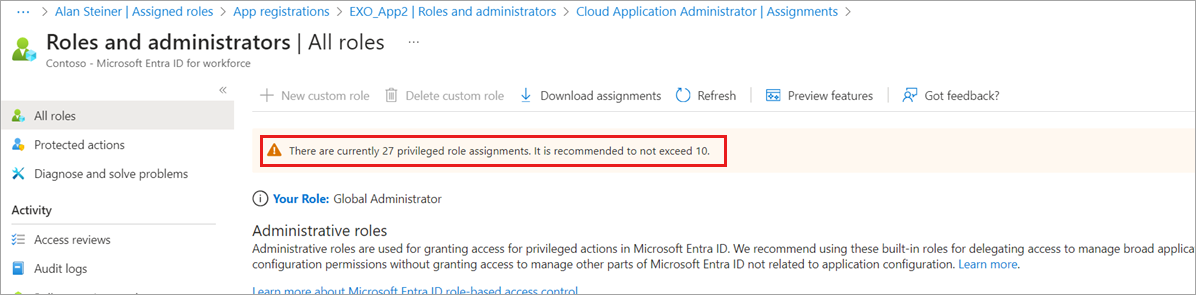

6. Limiter le nombre d’attributions de rôles privilégiés à moins de 10

Certains rôles incluent des autorisations privilégiées, comme la possibilité de mettre à jour les informations d’identification. Étant donné que ces rôles peuvent entraîner une élévation de privilèges, vous devez limiter l’utilisation de ces attributions de rôles privilégiées à moins de 10 dans votre organisation. Si vous dépassez 10 attributions de rôles privilégiés, un avertissement s’affiche sur la page Rôles et administrateurs.

Vous pouvez identifier les rôles, autorisations et attributions de rôles privilégiés en recherchant l’étiquette PRIVILEGED . Pour plus d’informations, consultez Rôles privilégiés et autorisations dans Microsoft Entra ID.

7. Utiliser des groupes pour l’attribution de rôles Microsoft Entra et déléguer l’attribution de rôle

Si vous disposez d’un système de gouvernance externe qui tire parti des groupes, vous devez envisager d’attribuer des rôles à des groupes Microsoft Entra plutôt qu’à des utilisateurs individuels. Vous pouvez également gérer des groupes assignables à un rôle dans PIM pour vous assurer qu’il n’y a pas de propriétaires ni de membres permanents dans ces groupes privilégiés. Pour plus d’informations, consultez Privileged Identity Management (PIM) pour les groupes.

Vous pouvez affecter un propriétaire à des groupes assignables à un rôle. Ce propriétaire décide qui est ajouté ou supprimé dans le groupe et donc, indirectement, décide qui obtient l’attribution de rôle. De cette façon, un administrateur de rôle privilégié peut déléguer la gestion des rôles par rôle à l’aide de groupes. Pour plus d’informations, consultez Utiliser les groupes Microsoft Entra pour gérer les attributions de rôles.

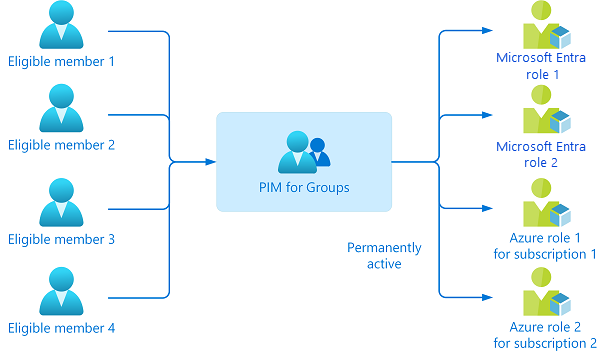

8. Activer plusieurs rôles à la fois à l’aide de PIM pour les groupes

Il peut s’agir du cas où un individu a cinq ou six affectations éligibles aux rôles Microsoft Entra via PIM. Ils doivent activer chaque rôle individuellement, ce qui peut réduire la productivité. Pire encore, elle peut également avoir des dizaines ou des centaines de ressources Azure qui lui sont attribuées, ce qui aggrave le problème.

Dans ce cas, vous devez utiliser Privileged Identity Management (PIM) pour les groupes. Créez une instance PIM pour les groupes et accordez-lui un accès permanent à plusieurs rôles (Microsoft Entra ID et/ou Azure). Faites de cet utilisateur un membre éligible ou un propriétaire de ce groupe. Avec une seule activation, ils ont accès à toutes les ressources liées.

9. Utiliser des comptes natifs Cloud pour les rôles Microsoft Entra

Évitez d’utiliser des comptes synchronisés locaux pour l’attribution de rôles Microsoft Entra. Si votre compte local est compromis, vos ressources Microsoft Entra peuvent l’être également.