Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Dans cet article, vous allez apprendre à intégrer JIRA SAML SSO by Microsoft à l’ID Microsoft Entra. Lorsque vous intégrez JIRA SAML SSO by Microsoft à Microsoft Entra ID, vous pouvez :

- Contrôlez qui a accès à JIRA via le SAML SSO de Microsoft dans Microsoft Entra ID.

- Permettre à vos utilisateurs de se connecter automatiquement à JIRA SAML SSO by Microsoft avec leur compte Microsoft Entra.

- Gérer vos comptes à partir d’un emplacement central.

Descriptif

Utiliser votre compte Microsoft Entra avec le serveur Atlassian JIRA pour activer l’authentification unique. Ainsi, tous les utilisateurs de votre organisation peuvent utiliser les informations d’identification Microsoft Entra pour se connecter à l’application JIRA. Ce plug-in utilise SAML 2.0 pour la fédération.

Prérequis

Le scénario décrit dans cet article suppose que vous disposez déjà des conditions préalables suivantes :

- Un compte d’utilisateur Microsoft Entra avec un abonnement actif. Si vous n’en avez pas encore, vous pouvez créer un compte gratuitement.

- L’un des rôles suivants :

- JIRA Core et Software 7.0 à 10.5.1 ou JIRA Service Desk 3.0 à 5.12.22 doivent être installés et configurés sur la version windows 64 bits.

- HTTPS est activé sur le serveur JIRA.

- Notez que les versions prises en charge par le plug-in JIRA sont mentionnées dans la section ci-dessous.

- Le serveur JIRA est accessible sur Internet (en particulier la page de connexion Microsoft Entra pour l’authentification) et doit pouvoir recevoir le jeton de Microsoft Entra ID.

- Les informations d’identification de l’administrateur sont configurées dans JIRA.

- WebSudo est désactivé dans JIRA.

- Un utilisateur test est créé dans l’application serveur JIRA.

Remarque

Pour tester les étapes décrites dans cet article, nous vous déconseillons d’utiliser un environnement de production de JIRA. Testez d’abord l’intégration dans l’environnement de développement ou l’environnement intermédiaire de l’application, puis passez à l’environnement de production.

Pour commencer, vous devez disposer de ce qui suit :

- n’utilisez pas votre environnement de production, sauf s’il est nécessaire.

- Abonnement JIRA SAML SSO by Microsoft pour lequel l’authentification unique est activée.

Remarque

Cette intégration est également disponible à partir de l’environnement Microsoft Entra US Government Cloud. Vous pouvez trouver cette application dans la galerie d’applications Microsoft Entra US Government Cloud et la configurer de la même manière que vous le faites à partir du cloud public.

Versions de JIRA prises en charge

- JIRA Core et Logiciel : 7.0 à 10.5.1.

- JIRA Service Desk 3.0 à 5.12.22.

- JIRA prend également en charge la version 5.2. Pour plus d’informations, sélectionnez l’authentification unique Microsoft Entra pour JIRA 5.2.

Remarque

Veuillez noter que notre plug-in JIRA fonctionnent également sur Ubuntu version 16.04 et sur Linux.

Microsoft SSO plug-ins

Authentification unique Microsoft Entra ID pour l’application JIRA Datacenter

Authentification unique Microsoft Entra ID pour l’application JIRA côté serveur

Description du scénario

Dans cet article, vous allez configurer et tester l’authentification unique Microsoft Entra dans un environnement de test.

- JIRA SAML SSO by Microsoft prend en charge l’authentification unique lancée par le fournisseur de services.

Ajout de JIRA SAML SSO par Microsoft depuis la galerie

Pour configurer l’intégration de JIRA SAML SSO by Microsoft à Microsoft Entra ID, vous devez ajouter JIRA SAML SSO by Microsoft à votre liste d’applications SaaS gérées à partir de la galerie.

- Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

- Naviguez vers Entra ID>Applications d'entreprise>Nouvelle application.

- Dans la section Ajouter à partir de la galerie, tapez JIRA SAML SSO by Microsoft dans la zone de recherche.

- Sélectionnez JIRA SAML SSO by Microsoft dans le volet de résultats, puis ajoutez l’application. Patientez quelques secondes pendant que l’application est ajoutée à votre locataire.

Vous pouvez également utiliser l’assistant Entreprise App Configuration. Dans cet assistant, vous pouvez ajouter une application à votre instance, ajouter des utilisateurs/groupes à l’application, attribuer des rôles, ainsi que parcourir la configuration de l’authentification unique (SSO). En savoir plus sur les assistants Microsoft 365.

Configurer et tester l’authentification unique Microsoft Entra pour JIRA SAML SSO by Microsoft

Configurez et testez l’authentification unique Microsoft Entra avec JIRA SAML SSO by Microsoft pour un utilisateur de test nommé B.Simon. Pour que l’authentification unique fonctionne, vous devez établir un lien entre un utilisateur Microsoft Entra et l’utilisateur JIRA SAML SSO by Microsoft associé.

Pour configurer et tester l’authentification unique Microsoft Entra avec JIRA SAML SSO by Microsoft, effectuez les étapes suivantes :

-

Configurez Microsoft Entra SSO – pour permettre à vos utilisateurs d'utiliser cette fonctionnalité.

- Créer un utilisateur de test Microsoft Entra pour tester l’authentification unique Microsoft Entra avec B.Simon.

- Affecter l’utilisateur de test Microsoft Entra pour permettre à B.Simon d’utiliser l’authentification unique Microsoft Entra.

-

Configurer JIRA SAML SSO avec Microsoft SSO pour paramétrer l’authentification unique côté application.

- Créer un utilisateur de test JIRA SAML SSO by Microsoft – pour avoir un équivalent de B.Simon dans JIRA SAML SSO by Microsoft lié à la représentation Microsoft Entra de l’utilisateur.

- Tester l’authentification unique pour vérifier si la configuration fonctionne.

Configurer l’authentification unique Microsoft Entra

Effectuez ces étapes pour activer l’authentification unique Microsoft Entra.

Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

Accédez à Entra ID>Applications d'entreprise>JIRA SAML SSO by Microsoft>Authentification unique.

Dans la page Sélectionner une méthode d’authentification unique, sélectionnez SAML.

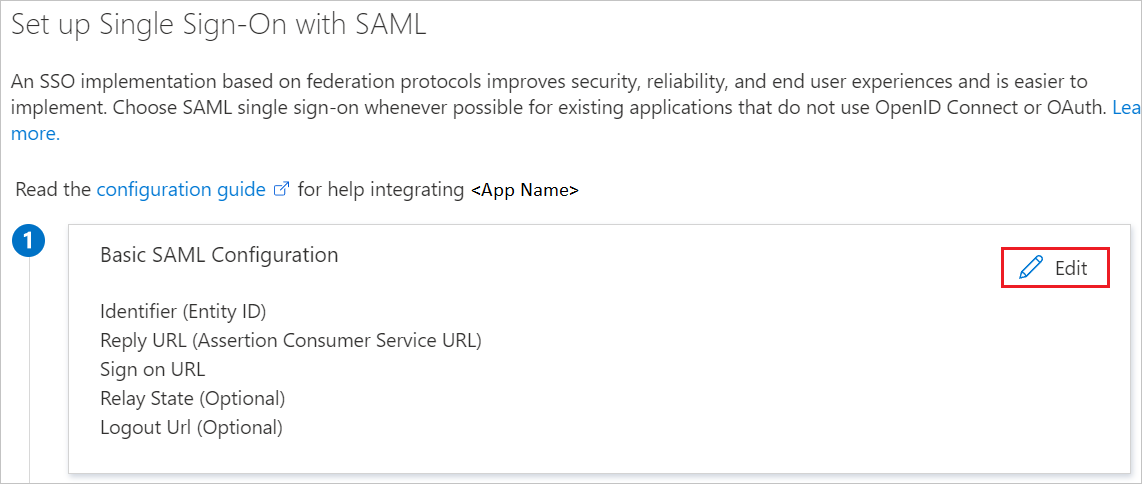

Dans la page Configurer l’authentification unique avec SAML, sélectionnez l’icône de crayon pour Configuration SAML de base afin de modifier les paramètres.

Dans la section Configuration SAML de base, effectuez les étapes suivantes :

a) Dans la zone de texte Identificateur, tapez une URL en utilisant le format suivant :

https://<domain:port>/b. Dans la zone de texte URL de réponse, tapez une URL au format suivant :

https://<domain:port>/plugins/servlet/saml/autha) Dans la zone de texte URL de connexion, tapez une URL au format suivant :

https://<domain:port>/plugins/servlet/saml/auth.Remarque

Ces valeurs ne sont pas réelles. Mettez à jour ces valeurs avec l’identificateur, l’URL de réponse et l’URL de connexion réels. Le port est facultatif s’il s’agit d’une URL nommée. Ces valeurs sont reçues lors de la configuration du plug-in Jira, qui est expliquée plus loin dans l’article.

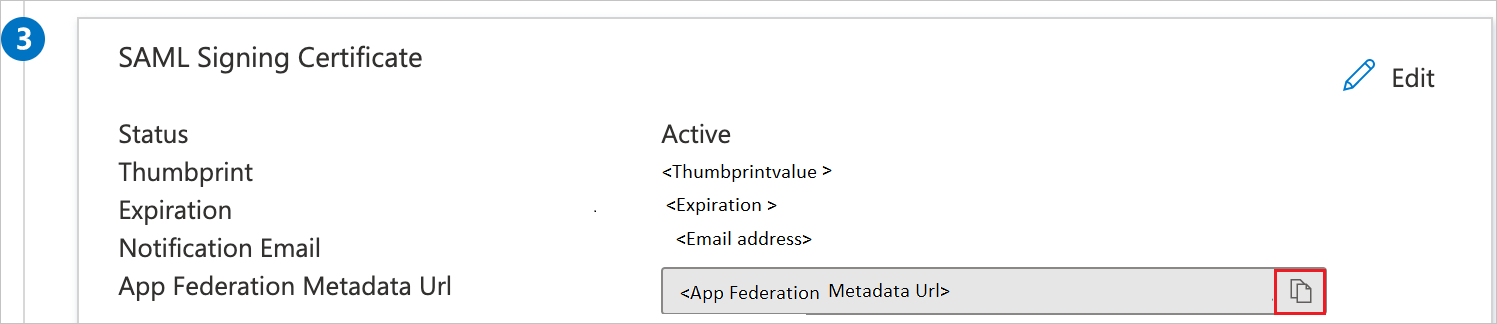

Dans la page Configurer l’authentification unique avec SAML, dans la section Certificat de signature SAML, sélectionnez le bouton de copie pour copier l’URL des métadonnées de fédération d’application et enregistrez-la sur votre ordinateur.

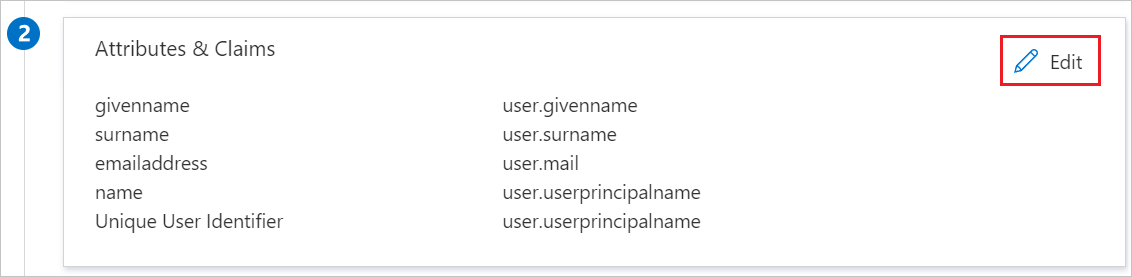

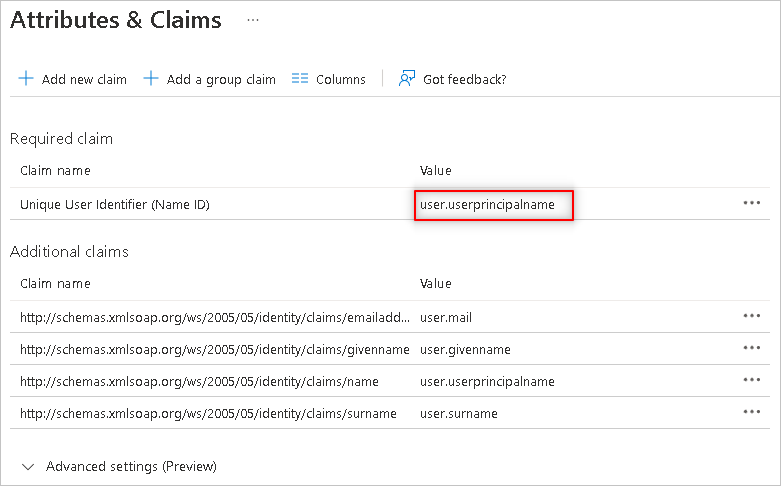

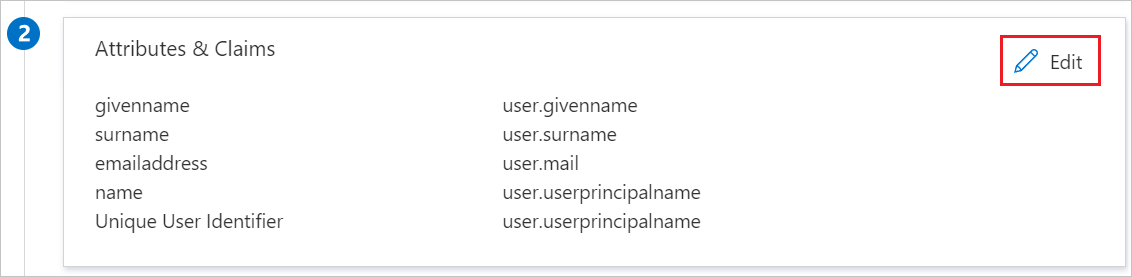

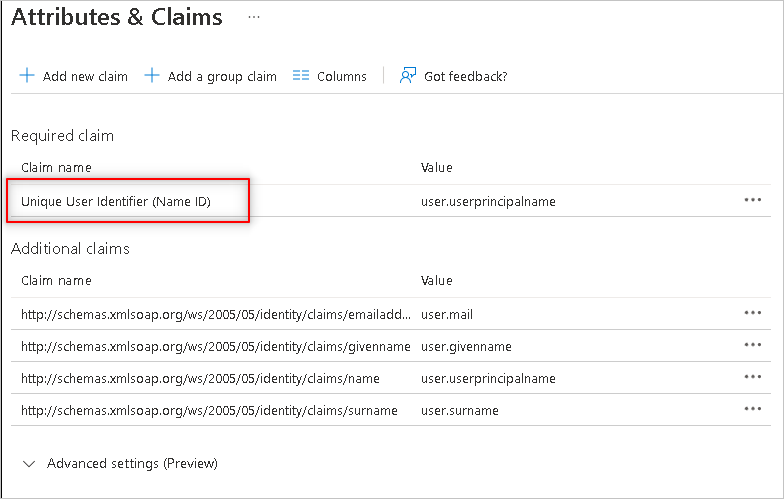

Vous pouvez mapper l’attribut d’ID de nom dans Microsoft Entra à l’attribut utilisateur de votre choix en modifiant la section Attributs et revendications.

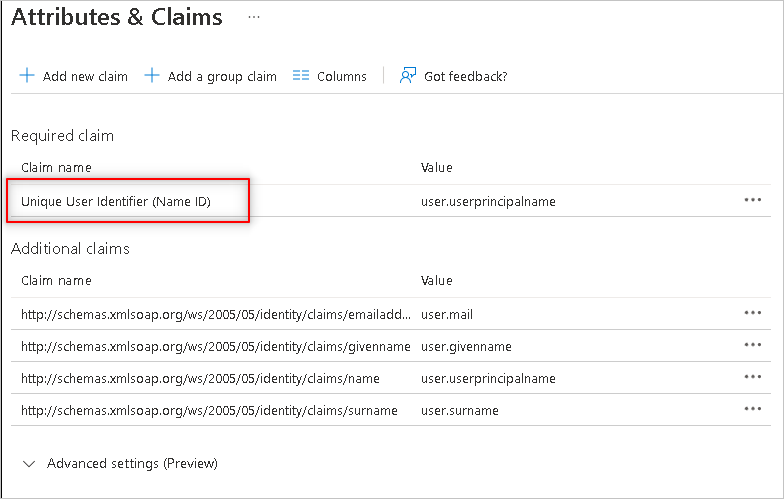

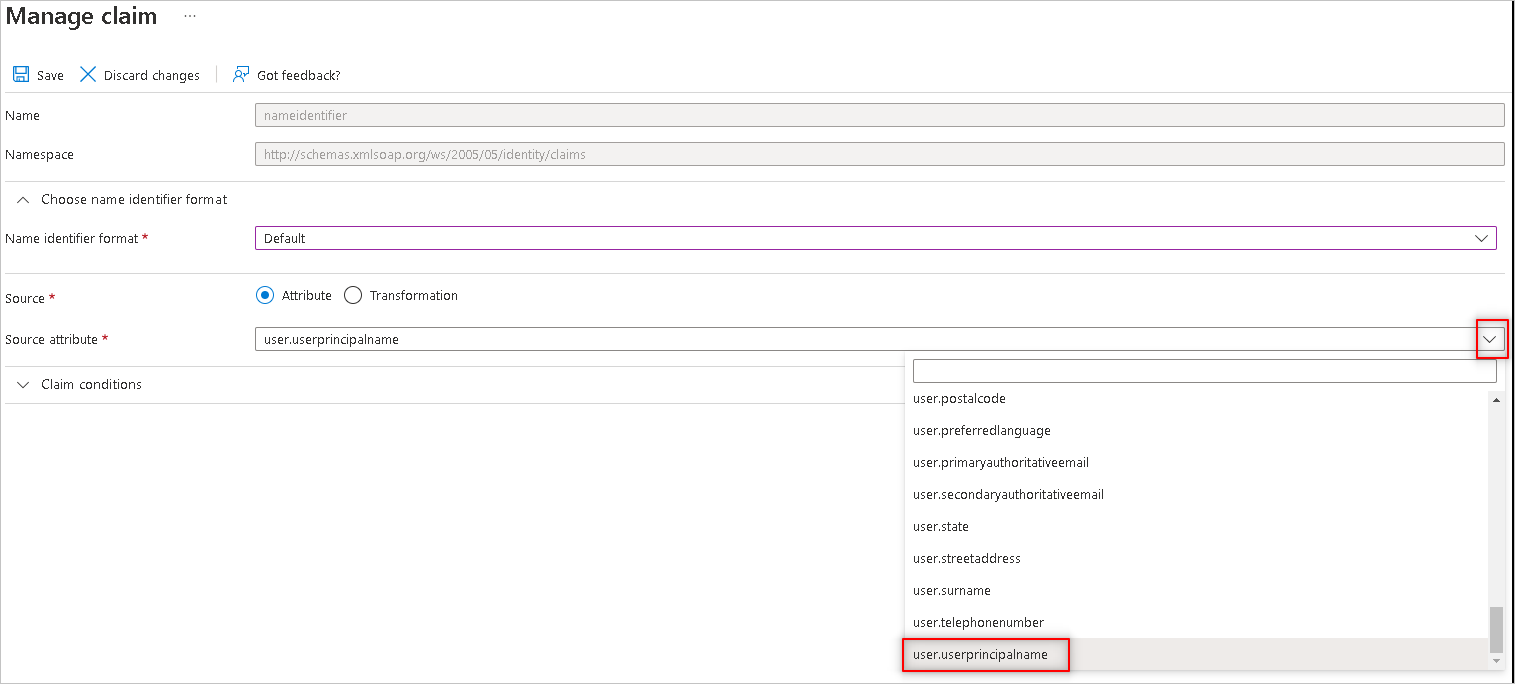

a) Après avoir sélectionné Modifier, tout attribut utilisateur souhaité peut être mappé en sélectionnant Identificateur d’utilisateur unique (ID de nom).

b. Sur l’écran suivant, vous pouvez sélectionner le nom d’attribut souhaité, par exemple user.userprincipalname, en tant qu’option dans le menu déroulant Attribut source.

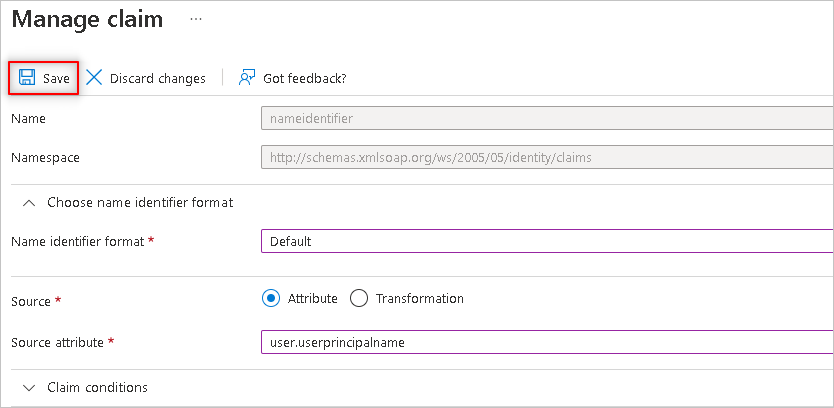

v. La sélection peut ensuite être enregistrée en sélectionnant le bouton Enregistrer en haut.

d. À présent, l'attribut source user.userprincipalname dans Microsoft Entra ID est mappé à l'attribut Name ID dans Microsoft Entra, qui est ensuite comparé, via le plug-in SSO, à l'attribut nom d'utilisateur dans Atlassian.

Remarque

Le service SSO fourni par Microsoft Azure prend en charge l’authentification SAML, qui permet d’identifier l’utilisateur à l’aide de différents attributs tels que givenname (prénom), surname (nom), email (adresse e-mail) et userprincipalname (nom d’utilisateur). Nous vous recommandons de ne pas utiliser l’e-mail comme attribut d’authentification, car les adresses e-mail ne sont pas toujours vérifiées par l’ID Microsoft Entra. Le plug-in compare les valeurs de l’attribut username d’Atlassian et de l’attribut NameID de Microsoft Entra ID pour déterminer la validité de l’authentification utilisateur.

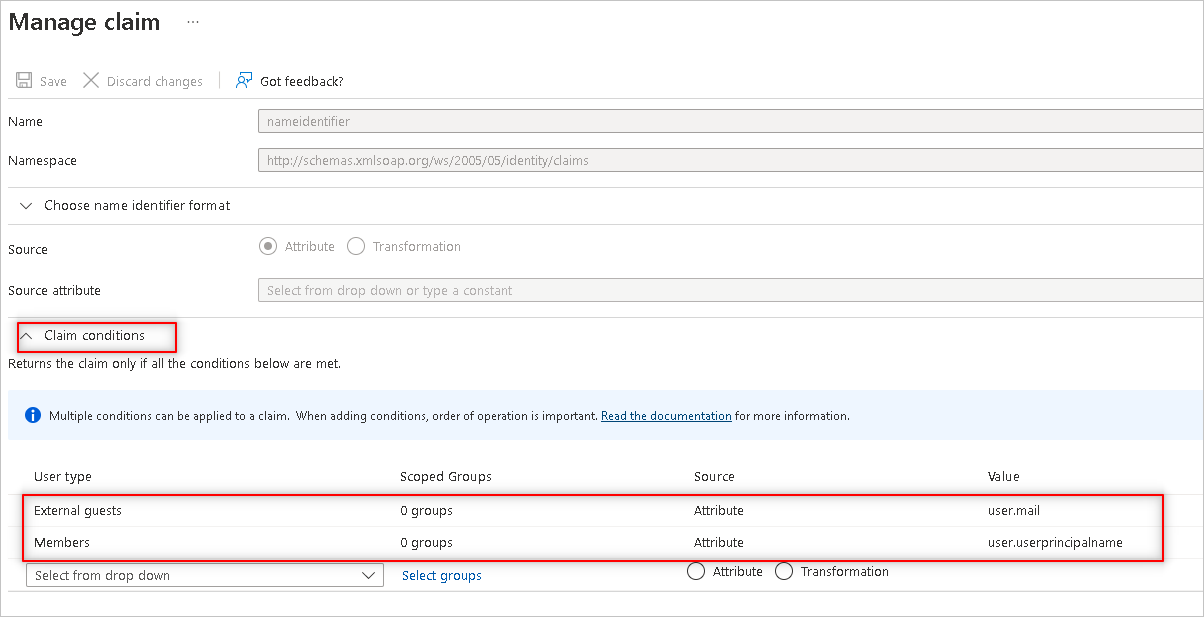

Si votre locataire Azure a des utilisateurs invités, suivez les étapes de configuration ci-dessous :

a) Sélectionnez l’icône de crayon pour accéder à la section Attributs et revendications.

b. Sélectionnez NameID dans la section Attributs et revendications.

v. Configurez les conditions de revendication en fonction du type d’utilisateur.

Remarque

Donnez la valeur NameID

user.userprincipalnameaux membres etuser.mailaux invités externes.d. Enregistrez les changements et vérifiez l’authentification SSO des utilisateurs invités externes.

Créer et affecter un utilisateur de test Microsoft Entra

Suivez les instructions du guide de démarrage rapide pour créer et attribuer un compte utilisateur afin de créer un compte utilisateur de test appelé B.Simon.

Configurer l’authentification unique JIRA SAML SSO by Microsoft

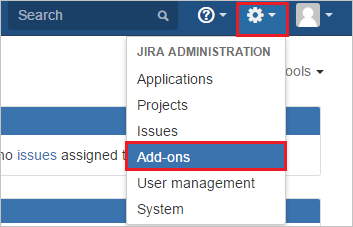

Dans une autre fenêtre de navigateur web, connectez-vous à votre instance JIRA en tant qu’administrateur.

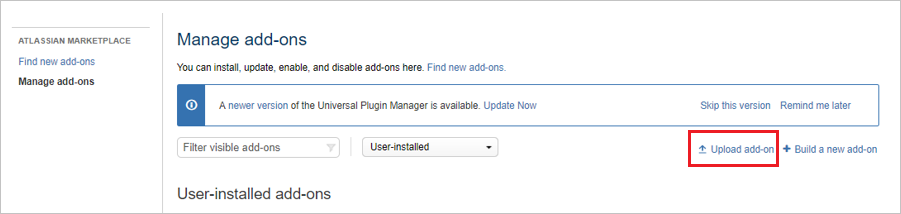

Pointez sur l’icône d’engrenage, puis sélectionnez Modules complémentaires.

Téléchargez le plug-in depuis le Centre de téléchargement Microsoft. Chargez manuellement le plug-in fourni par Microsoft à l’aide du menu Upload add-on (Charger le module complémentaire). Le téléchargement du plug-in est couvert dans Contrat de Services Microsoft.

Pour exécuter le scénario de proxy inverse JIRA ou le scénario d’équilibreur de charge, procédez comme suit :

Remarque

Vous devez d’abord configurer le serveur à l’aide des instructions ci-dessous, puis installer le plug-in.

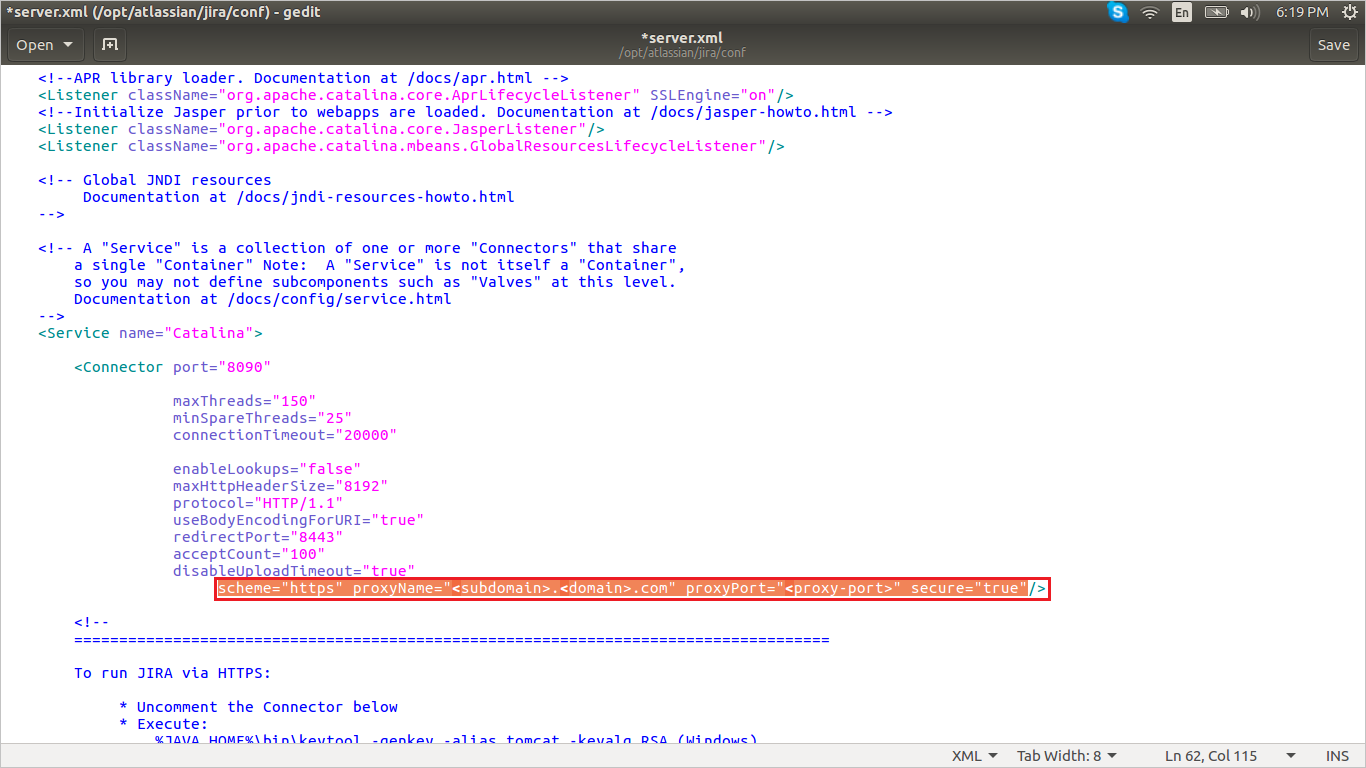

a) Ajoutez l’attribut ci-dessous au port connecteur dans le fichier server.xml de l’application serveur JIRA.

scheme="https" proxyName="<subdomain.domain.com>" proxyPort="<proxy_port>" secure="true"

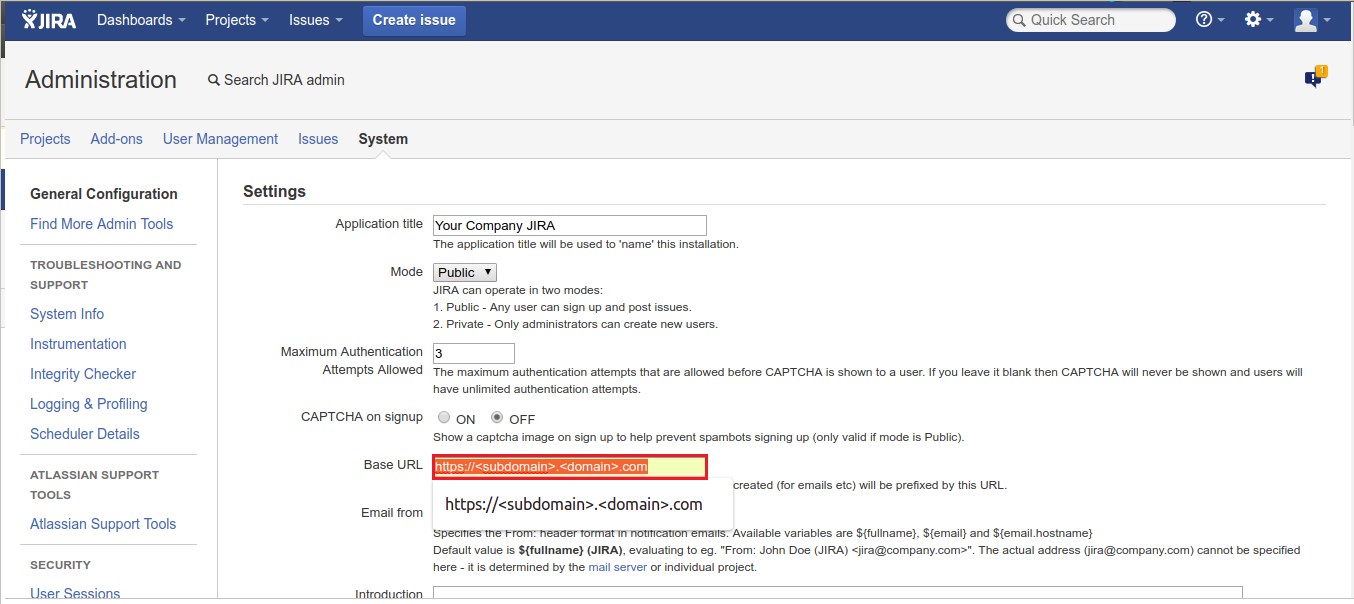

b. Modifiez l’URL de base dans les paramètres système en fonction du proxy/de l’équilibreur de charge.

Une fois que le plug-in est installé, il s’affiche sous User Installed (Installé par l’utilisateur), dans la section Manage add-ons (Gérer les modules complémentaires). Sélectionnez Configurer pour configurer le nouveau plug-in.

Effectuez les opérations suivantes dans la page de configuration :

Conseil

Vérifiez qu’un seul certificat est associé à l’application pour éviter toute erreur liée à la résolution des métadonnées. Si plusieurs certificats sont associés, l’administrateur verra un message d’erreur s’afficher lors de la résolution des métadonnées.

a) Dans la zone de texte URL des métadonnées , collez la valeur url des métadonnées de fédération d’application que vous avez copiée et sélectionnez le bouton Résoudre . L’URL des métadonnées IdP est alors lue et tous les champs sont renseignés.

b. Copiez les valeurs des champs Identifier, Reply URL et Sign on URL, puis collez-les dans les zones de texte Identificateur, URL de réponse et URL de connexion correspondantes dans la section Domaine et URL JIRA SAML SSO by Microsoft du portail Azure.

v. Dans Login Button Name (Nom du bouton de connexion), tapez le nom du bouton que les utilisateurs doivent voir sur l’écran de connexion.

d. Dans Login Button Description (Description du bouton de connexion), tapez la description du bouton que les utilisateurs doivent voir sur l’écran de connexion.

é. Dans Groupe par défaut, sélectionnez le groupe par défaut de l’organisation à affecter aux nouveaux utilisateurs. Les groupes par défaut facilitent l’organisation des droits d’accès pour les nouveaux comptes d’utilisateur.

f. Dans SAML User ID Locations (Emplacements de l’identificateur d’utilisateur SAML), sélectionnez User ID is in the NameIdentifier element of the Subject statement (L’ID utilisateur se trouve dans l’élément NameIdentifier de l’instruction Subject ) ou User ID is in an Attribute element (L’identificateur d’utilisateur se trouve dans l’élément Attribute). Cet ID doit être l’ID d’utilisateur JIRA. Si l'ID utilisateur n'est pas reconnu, le système n'autorise pas les utilisateurs à se connecter.

Remarque

Par défaut, l’emplacement de l’identificateur d’utilisateur SAML est "Name Identifier". Vous pouvez remplacer cela par une option d’attribut et entrer le nom de l’attribut souhaité.

g. Si vous sélectionnez L’identifiant utilisateur est dans un élément Attribute, pour Nom d’attribut, tapez le nom de l’attribut où l’identifiant utilisateur est attendu.

h. La fonctionnalité Créer automatiquement un utilisateur (approvisionnement d’utilisateurs JIT) permet d’automatiser la création de comptes d’utilisateur dans les applications web autorisées, sans nécessiter d’approvisionnement manuel. Cela permet de réduire la charge de travail liée à l’administration, et d’augmenter la productivité. Dans la mesure où la fonctionnalité JIT repose sur la réponse de connexion d’Azure AD, entrez les valeurs d’attribut de réponse SAML, qui incluent l’adresse e-mail, le nom et le prénom de l’utilisateur.

Je. Si vous utilisez le domaine fédéré (comme ADFS, et ainsi de suite) avec l’ID Microsoft Entra, sélectionnez l’option Activer la découverte du domaine d’accueil et configurez le nom de domaine.

j. Si la connexion est basée sur AD FS, tapez le nom du domaine dans le champ Domain Name.

k. Sélectionnez Activer la déconnexion unique si vous souhaitez vous déconnecter de Microsoft Entra ID quand un utilisateur se déconnecte de JIRA.

l. Activez Forcer la connexion Azure si vous souhaitez vous connecter uniquement à l’aide des informations d’identification Microsoft Entra ID.

Remarque

Si vous souhaitez activer le formulaire de connexion par défaut pour la connexion d’administrateur dans la page de connexion quand l’option Force Azure Login est activée, ajoutez le paramètre de requête dans l’URL du navigateur.

https://<domain:port>/login.jsp?force_azure_login=falsem. Sélectionnez Activer l’utilisation du proxy d’application si vous avez configuré votre application Atlassian locale dans le cadre d’une configuration de proxy d’application.

- Pour Configuration du proxy d’application, suivez les étapes décrites dans la documentation du proxy d’application Microsoft Entra.

n. Sélectionnez Enregistrer pour enregistrer les paramètres.

Remarque

Pour plus d’informations sur l’installation et la résolution des problèmes, consultez le Guide d’administration du connecteur d’authentification unique MS JIRA. Il existe également une FAQ pour vous aider.

Créer un utilisateur de test JIRA SAML SSO by Microsoft

Pour permettre aux utilisateurs Microsoft Entra de se connecter à un serveur local JIRA, vous devez les provisionner dans JIRA SAML SSO by Microsoft. Pour JIRA SAML SSO by Microsoft, l’attribution des utilisateurs se fait manuellement.

Pour approvisionner un compte d’utilisateur, procédez comme suit :

Connectez-vous à votre serveur local JIRA en tant qu’administrateur.

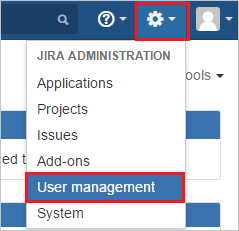

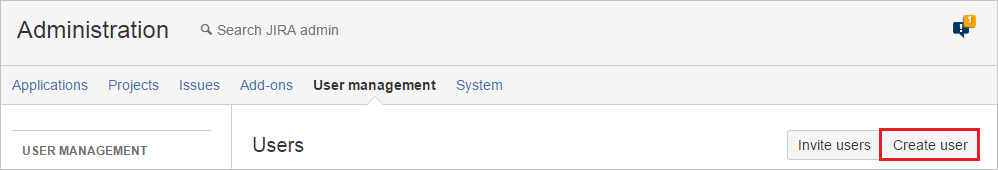

Pointez sur l'icône roue dentée et sélectionnez la gestion des utilisateurs.

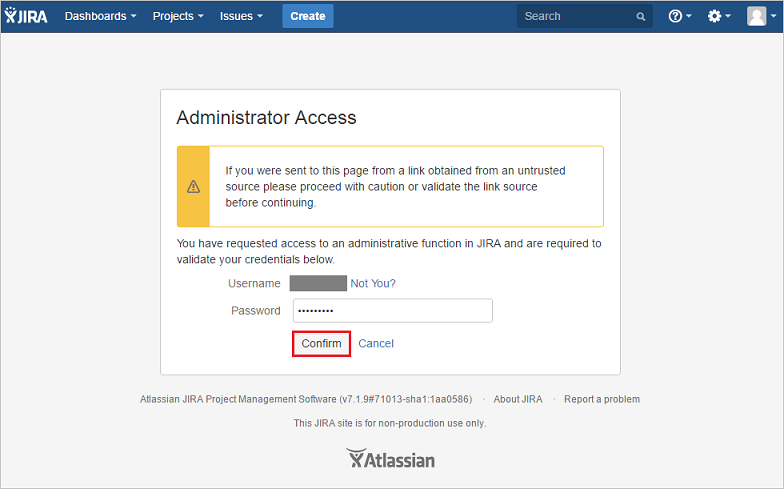

Vous êtes redirigé vers la page Accès administrateur pour entrer le mot de passe et sélectionner Le bouton Confirmer .

Sous l’onglet Gestion des utilisateurs, sélectionnez Créer un utilisateur.

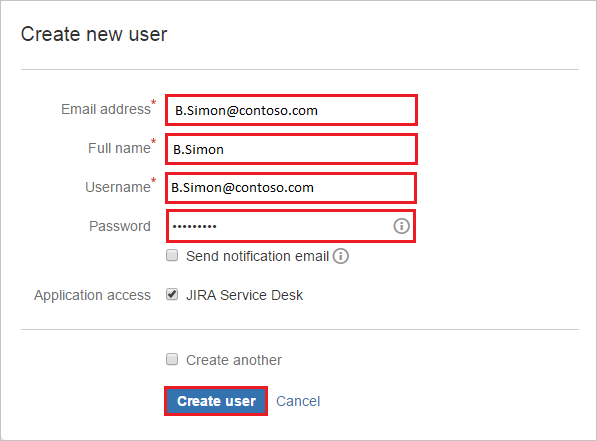

Dans la page de boîte de dialogue Create New User (Créer un utilisateur), procédez comme suit :

a) Dans la zone de texte Email address (Adresse e-mail), tapez l’adresse e-mail d’un utilisateur, par exemple, B.simon@contoso.com.

b. Dans la zone de texte Full Name (Nom complet), tapez le nom complet d’un utilisateur, par exemple B.Simon.

v. Dans la zone de texte Username (Nom d’utilisateur), tapez l’e-mail d’un utilisateur, par exemple, B.simon@contoso.com.

d. Dans la zone de texte Password (Mot de passe), tapez le mot de passe de l’utilisateur.

é. Sélectionnez Create user (Créer un utilisateur).

Tester l’authentification unique (SSO)

Dans cette section, vous testez votre configuration d’authentification unique Microsoft Entra avec les options suivantes.

Sélectionnez Tester cette application, cette option redirige vers l’URL d’authentification unique JIRA SAML par Microsoft, où vous pouvez lancer le flux de connexion.

Accédez directement à l’URL de connexion JIRA SAML SSO by Microsoft pour y lancer le processus de connexion.

Vous pouvez utiliser Mes applications de Microsoft. Lorsque vous sélectionnez la vignette JIRA SAML SSO by Microsoft dans Mes applications, cette option redirige vers l’URL de connexion JIRA SAML SSO by Microsoft. Pour plus d’informations sur Mes applications, consultez Présentation de Mes applications.

Contenu connexe

Après avoir configuré JIRA SAML SSO by Microsoft, vous pouvez appliquer le contrôle de session, qui protège contre l’exfiltration et l’infiltration des données sensibles de votre organisation en temps réel. Le contrôle de session est étendu à partir de l’accès conditionnel. Découvrez comment appliquer un contrôle de session avec Microsoft Defender for Cloud Apps.