Sans mot de passe pour les étudiants

Avec l’augmentation des menaces de sécurité, il est essentiel que les écoles commencent à réfléchir aux moyens d’utiliser les fonctionnalités de sécurité généralement évitées pour les étudiants.

Cet article décrit un moyen d’utiliser des informations d’identification sans mot de passe dans les écoles.

Conditions préalables :

- Une licence ou une offre groupée qui inclut Entra P1.

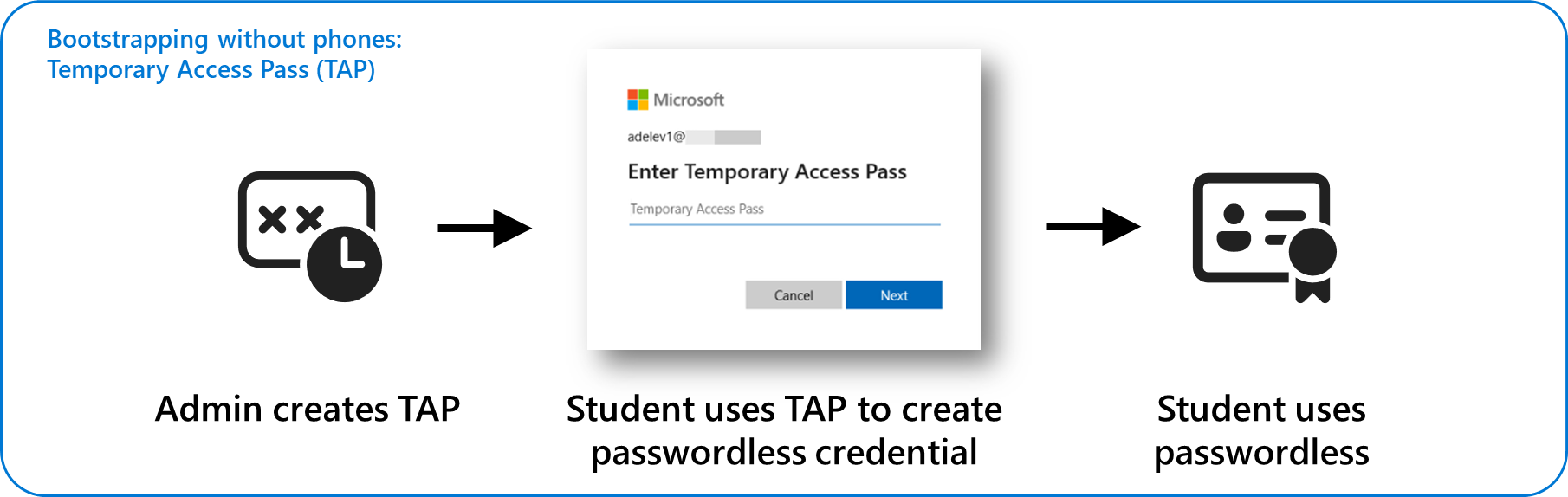

La distribution d’informations d’identification résistantes au hameçonnage sans mot de passe aux étudiants a été difficile en raison de l’exigence d’authentification multifacteur (MFA) pour la configuration (parfois appelée démarrage). Le passe d’accès temporaire (TAP) offre une option sans téléphone permettant aux utilisateurs de configurer des informations d’identification, notamment des informations d’identification sans mot de passe liées à l’appareil.

Un passe d’accès temporaire est un code secret limité dans le temps qui peut être configuré pour une utilisation unique ou multiple. Les utilisateurs peuvent se connecter à l’aide d’un TAP pour intégrer d’autres méthodes d’authentification sans mot de passe, telles que Microsoft Authenticator, FIDO2, Windows Hello Entreprise, l’authentification unique (SSO) platform avec Secure Enclave et Passkeys.

Les administrateurs peuvent créer un TAP et le distribuer aux étudiants. Les étudiants peuvent utiliser le TAP pour créer les informations d’identification sans mot de passe. Les étudiants peuvent ensuite utiliser les informations d’identification passworldess pour se connecter à l’appareil.

Chaque système d’exploitation a une implémentation différente pour les informations d’identification sans mot de passe liées à l’appareil :

| Système d’exploitation | Technologie clé liée au matériel | Convient pour | Configuration matérielle requise | Informations biométriques |

|---|---|---|---|---|

| Windows | Windows Hello Entreprise | Appareils 1:1 | Utiliser un module de plateforme sécurisée (TPM) | Windows Hello |

| macOS | Authentification unique de plateforme avec enclave sécurisée (préversion) | Appareils 1:1 | Enclave sécurisée | TouchID |

| iOS | Clés d’accès avec Microsoft Authenticator (préversion) | Appareils 1:1 | iOS 16+ | FaceID |

| Android | Clés d’accès avec Microsoft Authenticator (préversion) | Appareils 1:1 | Android 14+ | Spécifique à l’OEM |

| Windows, macOS | Clés de sécurité FIDO2 | Appareils 1:1 ou partagés | Clé de sécurité FIDO2 | Divers |

| Clés d’accès (synchronisées) - à venir plus tard en 2024 | s/o | Non lié au matériel : la protection varie selon le fournisseur de clés secrètes | s/o | Divers |

Ces technologies fournissent une force d’authentification résistante au hameçonnage, car elles utilisent une combinaison d’une clé privée liée au matériel, la possession physique de cet appareil par l’utilisateur. Code confidentiel ou mot de passe de l’appareil local utilisé pour déverrouiller ou « libérer » la clé privée spécifique à l’appareil. La clé privée ne quitte jamais l’appareil ou est transmise sur le réseau. L’ID Microsoft Entra possède uniquement une clé publique correspondante utilisée pour valider les données signées par la clé privée liée au matériel. Le code confidentiel ou le mot de passe local est spécifique à l’appareil et ne peut pas être utilisé pour se connecter à des services ou à d’autres appareils (sauf si l’utilisateur utilise le même code confidentiel).

Conseil

Pour une expérience sans mot de passe optimale sur les appareils 1:1 pour les étudiants et les appareils K-12, Microsoft recommande TAP + Windows Hello (ou une autre technologie de clé liée au matériel spécifique à la plateforme). Pour les appareils partagés, Microsoft recommande les clés de sécurité FIDO2.

Pour plus d’informations sur la connexion sans mot de passe et l’ID Microsoft Entra, consultez Connexion sans mot de passe Microsoft Entra.

Expérience utilisateur sans mot de passe

Ces étapes illustrent l’expérience utilisateur pendant Autopilot dans les conditions suivantes :

- L’utilisateur dispose d’une passe d’accès temporaire.

- Windows Hello Entreprise est activé pour cet appareil.

Si l’appareil est déjà provisionné, l’expérience est la même à l’étape 2 lorsque l’utilisateur se connecte à un appareil avec Windows Hello Entreprise activé.

- Connectez-vous avec un compte professionnel ou scolaire et utilisez le passe d’accès temporaire pour démarrer Autopilot.

- Une fois l’approvisionnement terminé, l’utilisateur est invité à configurer Windows Hello Entreprise.

- L’utilisateur est invité à entrer son passe d’accès temporaire.

- L’utilisateur crée un code confidentiel et configure des informations d’identification biométriques si l’appareil le prend en charge.

- L’utilisateur peut maintenant se connecter avec son code confidentiel ou ses données biométriques.

Expérience utilisateur lorsqu’un utilisateur n’a pas de TAP ou que le TAP a expiré

Si l’utilisateur n’a pas de passe d’accès temporaire lorsqu’il passe par Autopilot, il est invité à s’inscrire à l’authentification multifacteur :

Si vous attribuez une passe d’accès temporaire à un utilisateur et que vous lui demandez de réessayer ou de redémarrer l’ordinateur, les utilisateurs sont invités à utiliser le passe d’accès temporaire à la place.

Planification de l’option sans mot de passe

Le principal défi de l’approvisionnement des informations d’identification sans mot de passe pour les étudiants est la distribution du TAP.

Les options suivantes sont disponibles :

- Génération d’un tap lorsque des mots de passe sont fournis aux étudiants pour la première fois ou en fournissant uniquement un tap et aucun mot de passe pour appliquer le mot de passe sans mot de passe.

- Génération et distribution d’un TAP lorsque les étudiants reçoivent de nouveaux appareils.

- Activation des options d’authentification sans mot de passe et demande aux étudiants de les configurer et d’appeler le support informatique pour demander un TAP lors de sa configuration.

- Délégation de l’accès pour créer un tap à l’informatique ou aux enseignants locaux.

Vous pouvez utiliser des méthodes d’authentification dans Entra pour contrôler les utilisateurs qui peuvent utiliser des types spécifiques de méthodes d’authentification. Par exemple, vous pouvez autoriser les enseignants et le personnel à utiliser Microsoft Authenticator, mais uniquement autoriser les étudiants à utiliser le pass d’accès temporaire.

| Attributs utilisateur cibles | Utilisateurs classiques | Authentication Methods |

|---|---|---|

| Peut utiliser des appareils iOS ou Android en plus de leur appareil principal | Personnel, étudiants universitaires, étudiants dans les écoles où les appareils mobiles sont autorisés | ✔️ Clés de clé de sécurité✔️ FIDO2 du pass✔️ d’accès temporaire Microsoft Authenticator ✔️ |

| Aucun accès aux appareils mobiles | Élèves de la maternelle à la 12e année | ✔️ Clés de sécurité ✔️ FIDO2 du pass ✔️ d’accès temporaire |

Pour plus d’informations sur les méthodes d’authentification disponibles dans Entra, consultez Méthodes d’authentification.

Configurer des méthodes d’authentification

Configurer Entra pour utiliser des stratégies de méthodes d’authentification

Les méthodes d’authentification peuvent être configurées après la migration des paramètres de stratégie d’authentification multifacteur et de réinitialisation de mot de passe en libre-service vers la fonctionnalité Méthodes d’authentification. Pour plus d’informations, consultez Comment migrer les paramètres de stratégie MFA et de réinitialisation de mot de passe en libre-service vers la stratégie méthodes d’authentification pour l’ID Microsoft Entra.

Configurer les méthodes d’authentification en fonction de vos besoins

Utilisez des méthodes d’authentification pour cibler la configuration requise sur des groupes d’utilisateurs. Pour plus d’informations, consultez Méthodes d’authentification. Par exemple :

- Modifiez les groupes cibles pour les méthodes Téléphone, SMS et Microsoft Authenticator pour inclure le personnel et exclure les étudiants.

- Modifiez le groupe cible du pass d’accès temporaire pour inclure les étudiants.

Émettre un passe d’accès temporaire

Les administrateurs peuvent émettre des passes d’accès temporaires et les distribuer aux utilisateurs. Pour plus d’informations, consultez Créer une passe d’accès temporaire.

Configurer des appareils

Configurez la méthode de connexion sans mot de passe pour chaque système d’exploitation afin de répondre à vos besoins.

Pour les appareils gérés par Intune, il existe deux méthodes de configuration de Windows Hello Entreprise :

- À l’échelle du locataire. Les stratégies Windows Hello Entreprise à l’échelle du locataire dans Appareils>Windows>Inscription > Windows Windows Windows Hello Entreprise. Il est courant pour les établissements scolaires de désactiver Windows Hello Entreprise afin d’éviter que les étudiants ne soient invités à configurer l’authentification multifacteur lors de la connexion.

- Ciblé à l’aide de stratégies. Les stratégies ciblées sont prioritaires sur la stratégie à l’échelle du locataire, ce qui permet aux paramètres d’être ciblés sur les groupes ou de préparer le déploiement.

Pour plus d’informations, consultez Configurer Windows Hello Entreprise.

Des étapes supplémentaires sont nécessaires pour configurer l’accès à l’authentification unique aux ressources locales avec des informations d’identification Windows Hello Entreprise. Pour plus d’informations, consultez Configurer l’authentification unique pour les appareils joints à Microsoft Entra.

Personnaliser l’expérience Windows Hello Entreprise

Ces paramètres sont facultatifs, mais peuvent être utilisés pour personnaliser l’expérience Windows Hello Entreprise.

DisablePostLogonProvisioning : par défaut, Windows Hello Entreprise nécessite un approvisionnement lors de la connexion. Avec ce paramètre activé, l’invite de connexion est désactivée. Les utilisateurs peuvent configurer Windows Hello Entreprise dans l’application paramètres.

Configuration Valeur OMA-URI : ./Device/Vendor/MSFT/PassportForWork/**Microsoft Entra ID Tenant ID**/Policies/DisablePostLogonProvisioningType de données: Valeur booléenne Valeur : Vrai EnablePasswordlessExperience : lorsque la stratégie est activée sur Windows 11, certains scénarios d’authentification Windows n’offrent pas aux utilisateurs la possibilité d’utiliser un mot de passe, aidant les organisations et préparant les utilisateurs à s’éloigner progressivement des mots de passe. Pour plus d’informations, consultez Expérience sans mot de passe Windows.

Configuration Valeur OMA-URI : ./Device/Vendor/MSFT/Policy/Config/Authentication/EnablePasswordlessExperienceType de données: Entier Valeur : 1

Pour connaître les étapes de création d’une stratégie personnalisée, consultez Ajouter des paramètres personnalisés pour les appareils Windows 10/11 dans Microsoft Intune.

Surveiller l’authentification Passworldess

Entra inclut des rapports pour la surveillance des méthodes d’authentification. Pour plus d’informations, consultez Activité des méthodes d’authentification.

Utilisez les rapports pour voir la progression de votre déploiement et identifier quand les utilisateurs utilisent des informations d’identification sans mot de passe.

Appliquer la force de l’authentification avec l’accès conditionnel

L’accès aux services qui utilisent l’ID Microsoft Entra pour l’authentification peut être limité en fonction de la force de la méthode d’authentification, entre autres conditions, à l’aide de l’accès conditionnel.

Par exemple, pour exiger que les services d’accès des étudiants utilisant l’ID Microsoft Entra pour l’authentification utilisent un appareil géré avec des informations d’identification sans mot de passe, configurez une stratégie d’accès conditionnel avec les paramètres suivants :

| Configuration | Valeur |

|---|---|

| Name | Étudiants |

| Target (Cible) | Tous les étudiants |

| Accorder | Appareil de plainte : oui Force d’authentification : résistant au hameçonnage |

Pour plus d’informations sur la force d’authentification dans les stratégies d’accès conditionnel, consultez Vue d’ensemble de la force d’authentification Microsoft Entra.

Pour obtenir des instructions sur la configuration des stratégies d’accès conditionnel, consultez Qu’est-ce que l’accès conditionnel dans l’ID Microsoft Entra ?.

Conseil

Dans les scénarios où les appareils sont partagés entre plusieurs utilisateurs, une autre option d’authentification sans mot de passe est les clés de sécurité FIDO 2. Les appareils partagés peuvent être exclus des stratégies d’accès conditionnel en fonction de l’emplacement, mais ce n’est pas recommandé.

Gérer les informations d’identification sans mot de passe

Les informations d’identification sans mot de passe ne sont pas affectées par les modifications, réinitialisations ou stratégies de mot de passe. Si un appareil est compromis ou volé, vous devez suivre les procédures requises par votre équipe de sécurité. Voici quelques exemples d’actions :

- N’entreprendre aucune action tant qu’un compromis n’est pas examiné.

- Déclenchement d’une réinitialisation à distance de l’appareil compromis.

- Désactivation des informations d’identification ou du compte d’utilisateur.

Si un appareil est compromis, vous pouvez choisir de supprimer les informations d’identification sans mot de passe associées de l’ID Microsoft Entra pour empêcher toute utilisation non autorisée.

Pour supprimer une méthode d’authentification associée à un compte d’utilisateur, supprimez la clé de la méthode d’authentification de l’utilisateur. Vous pouvez identifier l’appareil associé dans la colonne Détails .

- Connectez-vous au Centre d’administration Microsoft Entra et recherchez l’utilisateur dont la clé d’accès doit être supprimée.

- Sélectionnez Méthodes >d’authentification en regard de la méthode d’authentification appropriée, puis sélectionnez le bouton « ... » puis sélectionnez Supprimer.

Étapes suivantes

Pour plus d’informations sur l’inscription de vos appareils dans Intune, consultez :