Configurer Azure Front Door avec les sites Power Pages

En tant que créateur de site web, vous pouvez utiliser Azure Front Door avec Power Pages pour utiliser ses capacités de mise en cache de périphérie et de pare-feu d’application Web (WAF). Dans cet article, vous apprendrez à configurer Azure Front Door avec Power Pages.

Note

- Bien que cet article se concentre sur Azure Front Door Standard, des étapes similaires peuvent être utilisées pour Azure Front Door ou tout autre réseau de distribution de contenu ou fournisseur WAF. La terminologie utilisée par les divers composants peut être différente.

- Même si les paramètres HTTPS de domaine personnalisé à l’aide du portail Azure vous permettent de choisir une version TLS minimum par défaut entre 1.0 et 1.2, utilisez la version TLS 1.2 pour les chiffrements forts.

Suivez ces étapes pour configurer Azure Front Door avec Power Pages :

- Configurer le point de terminaison et le nom de domaine personnalisé Azure Front Door que les utilisateurs du site web utiliseront.

- Configurez votre site Power Pages comme origine.

- Configurer les règles d’acheminement pour mettre en cache les requêtes statiques.

- Configurer des règles WAF pour analyser les demandes entrantes.

- Configurer le site pour accepter uniquement le trafic provenant d’Azure Front Door.

Configurer le point de terminaison et le nom de domaine personnalisé Azure Front Door

Dans cette section, vous apprendrez à configurer le service Azure Front Door et à activer un nom de domaine personnalisé pour cette configuration.

Conditions préalables

Un abonnement Azure avec l’accès pour créer de nouveaux services.

Un nom de domaine personnalisé et un accès au fournisseur DNS pour la configuration du nom de domaine personnalisé.

Un certificat SSL qui sera utilisé pour le nom de domaine personnalisé. Le certificat doit répondre aux exigences minimales pour Power Pages.

Accès propriétaire à Power Pages, pour configurer le nom de domaine personnalisé.

Configurer le point de terminaison Azure Front Door

Note

Si vous avez déjà créé la ressource Azure Front Door, passez à l’étape 3 de la procédure suivante.

Connectez-vous au Portail Azure et créez une nouvelle ressource Azure Front Door (Standard ou Premium). Plus d’informations : Démarrage rapide : créer un profil Azure Front Door Standard/Premium - Portail Azure

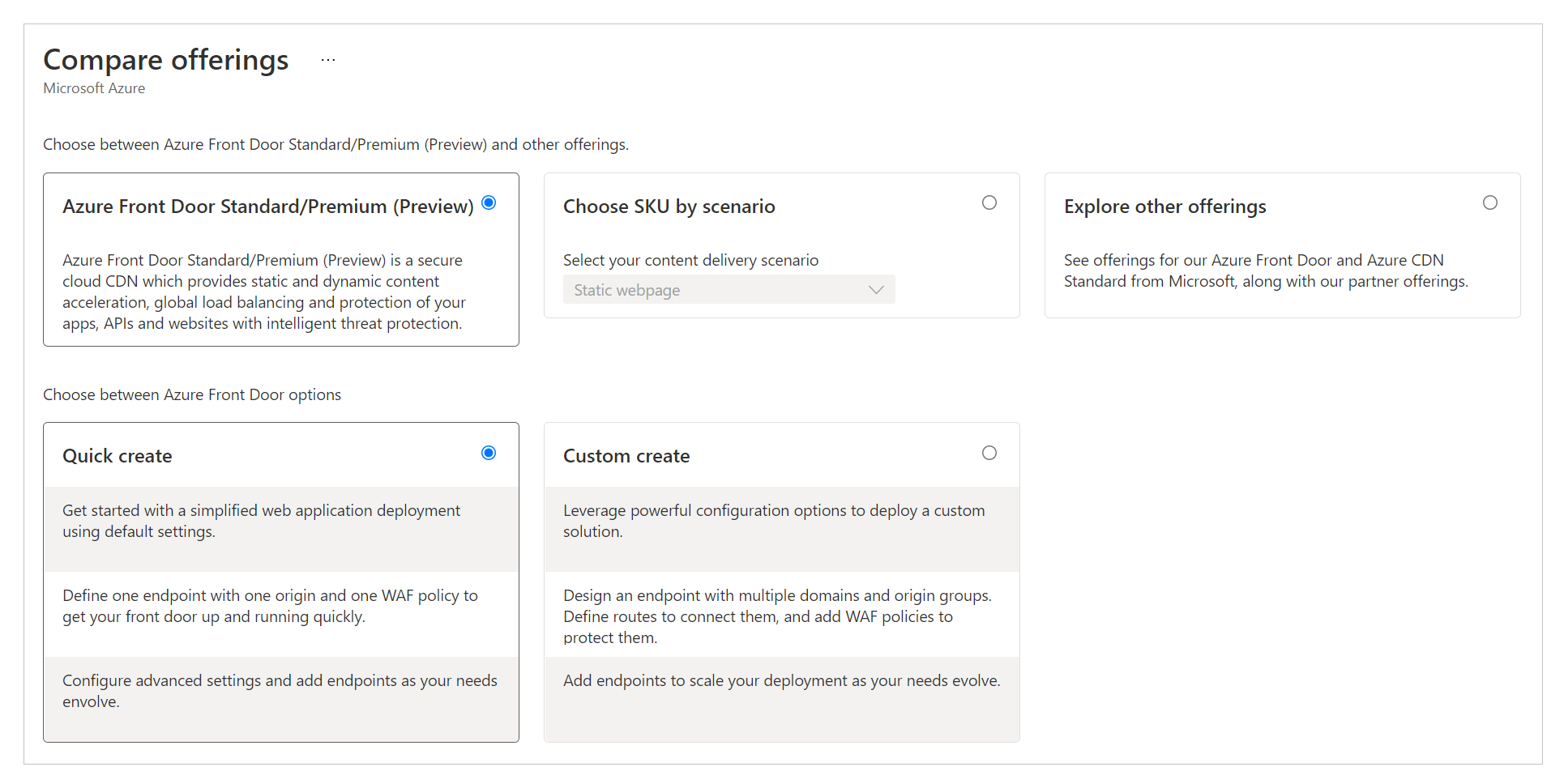

Sélectionnez Création rapide.

Astuce

La plupart des paramètres Azure Front Door peuvent être modifiés ultérieurement.

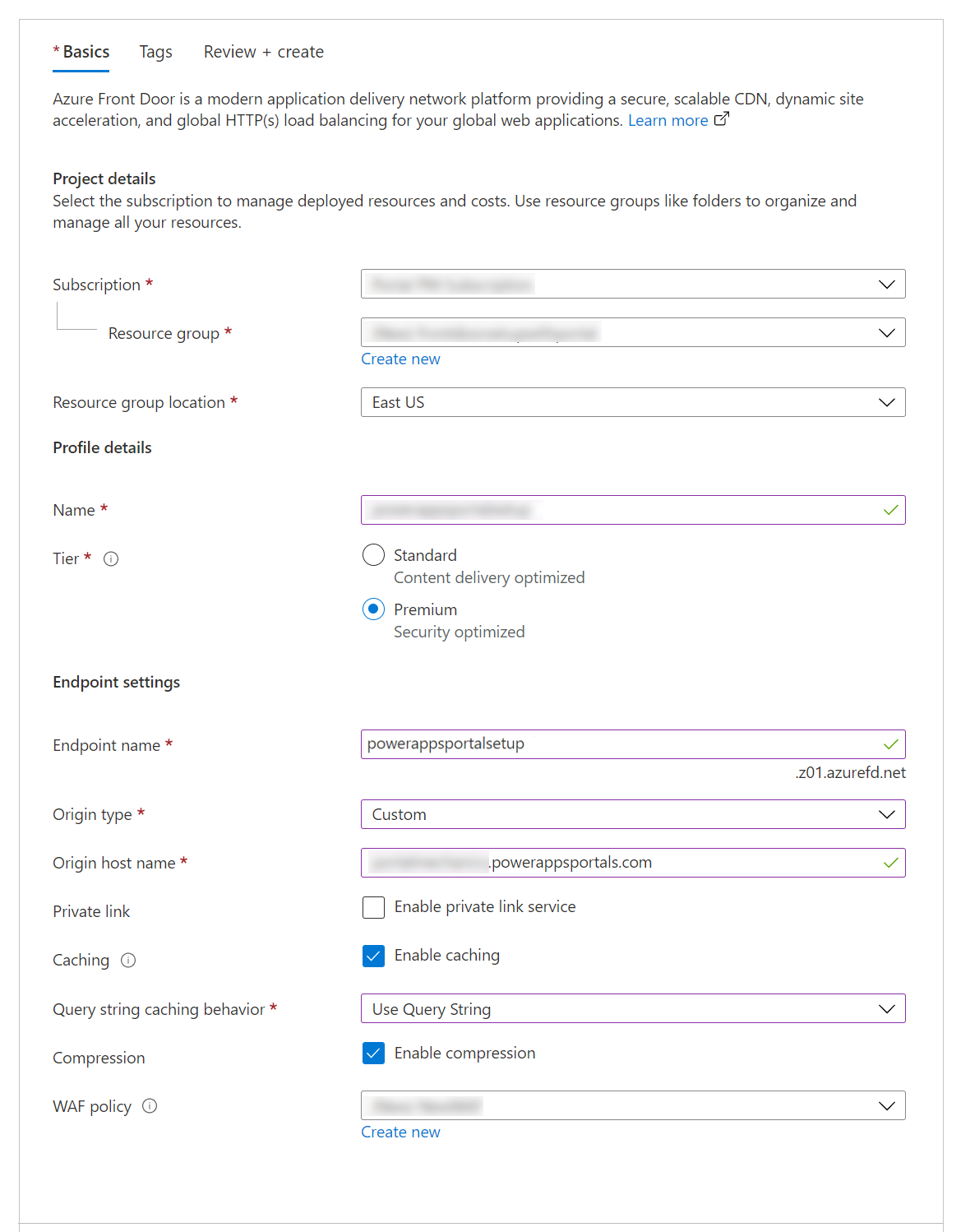

Sélectionnez ou remplissez les détails suivants pour configurer la ressource.

Option Description Détails du projet Paramètres liés à l’organisation des ressources, similaires à toute autre ressource Azure. Abonnement Sélectionnez l’abonnement dans lequel la ressource Azure Front Door sera créée. Groupe de ressources Sélectionnez le groupe de ressources pour Azure Front Door. Vous pouvez aussi créer un groupe de ressources. Emplacement du groupe de ressources Emplacement du groupe de ressources. Détails des profils La configuration pour Azure Front Door. Nom Nom de la ressource Azure Front Door. Niveau Sélectionnez un niveau pour la ressource Azure Front Door. Pour cet article, nous avons sélectionné le niveau Premium, qui permet d’accéder à l’ensemble de règles géré par Microsoft et à l’ensemble de règles de prévention des bots pour WAF. Paramètres du point de terminaison Paramètres du point de terminaison Azure Front Door. Nom du point de terminaison Saisissez un nom pour vos demandes Azure Front Door. Ce nom est l’URL réelle qui servira le trafic pour les utilisateurs. Plus tard, nous configurerons un nom de domaine personnalisé qui pointe vers cette URL. Type d’origine Sélectionnez Personnalisé. Nom d’hôte d’origine Nom d’hôte de votre site Power Pages.

Format :yoursitename.powerappsportals.comouyoursitename.microsoftcrmportals.comsanshttps://au début.

Par exemple,contoso.powerappsportals.comLiaison privée N’activez pas le service de liaison privée. Mise en cache Activer la mise en cache La mise en cache utilise les capacités de mise en cache de périphérie pour le contenu statique.

La mise en cache est discutée plus loin dans "Configurer les règles d’acheminement pour mettre en cache les requêtes statiques, " plus loin dans cet article.Comportement de mise en cache des chaînes de requête Sélectionnez Utiliser la chaîne de requête. Cette option garantira que si une page a un contenu dynamique qui satisfait la chaîne de requête, elle prend en compte la chaîne de requête. Compression Activer la compression. Stratégie WAF Créez une stratégie WAF ou utilisez-en une existante.

Pour plus d’informations sur la stratégie WAF, accédez à "Mettre en place les règles WAF pour analyser les requêtes entrantes" plus loin dans cet article, et aussiTutoriel : créer une stratégie de pare-feu d’application Web sur Azure Front Door à l’aide du portail Azure.Sélectionnez Vérifier + Créer et attendez la fin de l’installation. Cela prend généralement 5 à 10 minutes.<

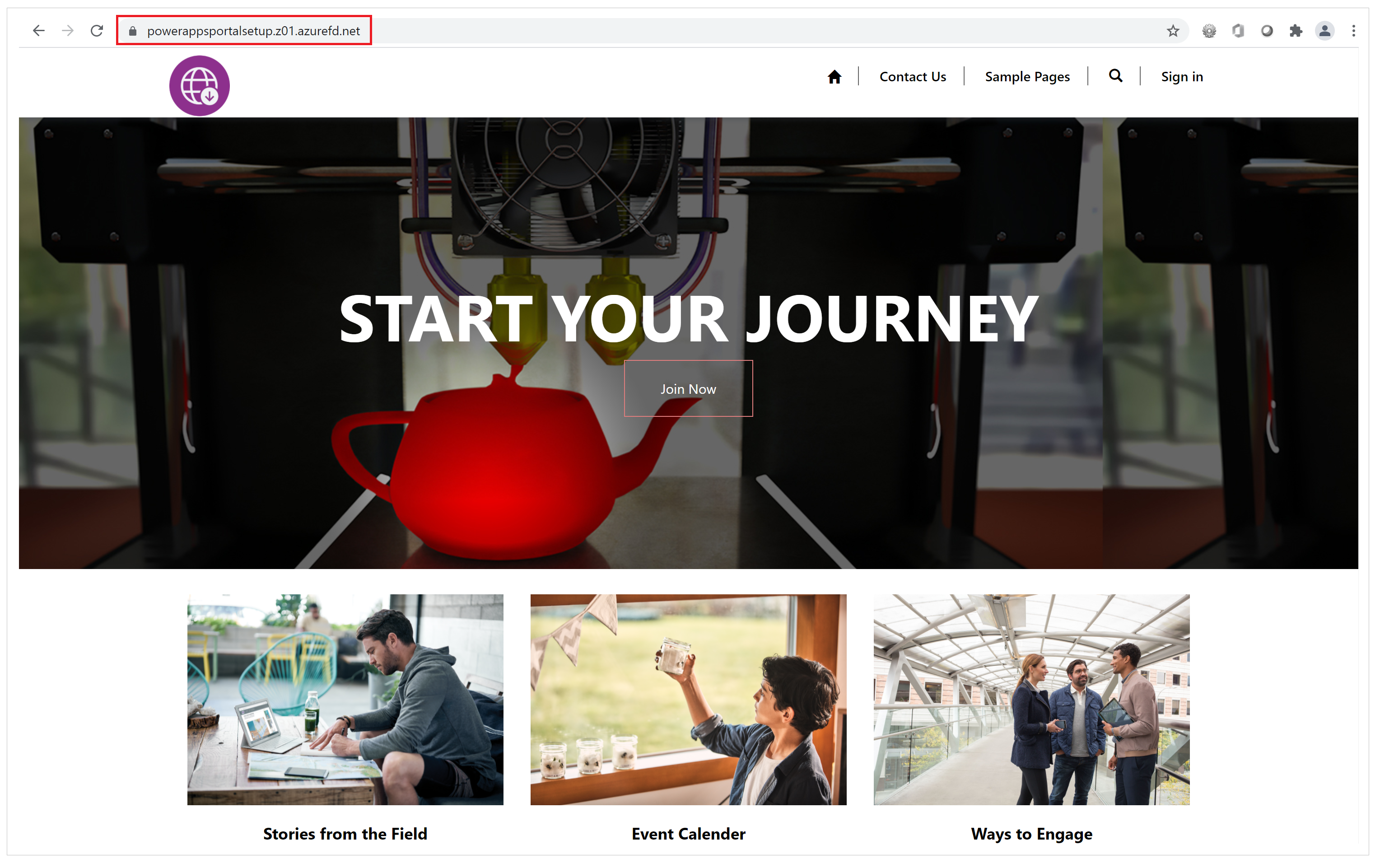

Validez la configuration en naviguant jusqu’à l’URL du point de terminaison (par exemple,

contoso.example.azurefd.net) et en vérifiant qu’il affiche le contenu de votre site Power Pages.

Astuce

Si vous voyez une réponse "404 introuvable", la configuration n’est peut-être pas terminée. Patientez et essayez à nouveau.

Configurer un nom de domaine personnalisé

Jusqu’à présent, le point de terminaison Azure Front Door a été configuré pour desservir le trafic en provenance du back-end de Power Pages. Cependant, cette configuration utilise toujours l’URL Azure Front Door, ce qui entraînera des problèmes tels que des échecs de vérification de captcha ou des problèmes de mise à l’échelle.

Les navigateurs Web rejettent les cookies définis par Power Pages lorsque vous utilisez une URL de point de terminaison Azure Front Door différente de l’URL de votre site. Par conséquent, vous devez configurer un nom de domaine personnalisé à la fois pour votre site et pour le point de terminaison Azure Front Door.

Configurez un nom de domaine personnalisé sur votre site. Plus d’informations : Ajouter un nom de domaine personnalisé.

Activez le nom de domaine personnalisé de votre site sur la ressource Azure Front Door en procédant comme suit :

Mettez à jour votre fournisseur DNS en supprimant l’enregistrement CNAME créé précédemment lors de la configuration du domaine personnalisé pour Power Pages. Seul l’enregistrement CNAME doit être mis à jour ; ne supprimez pas le nom d’hôte d’origine. DNS pointera l’enregistrement CNAME vers le point de terminaison Azure Front Door. Le seul but de l’ajout de l’enregistrement CNAME était de s’assurer que le nom d’hôte personnalisé sera présent sur Power Pages. Cette présence garantit que Power Pages peuvent servir le trafic vers ce nom de domaine personnalisé via Azure Front Door, et tous les cookies de site auront également le domaine correctement configuré.

Configurez le nom de domaine personnalisé sur le point de terminaison Azure Front Door en suivant ces étapes : Créer un domaine personnalisé sur le SKU Azure Front Door Standard/Premium à l’aide du portail Azure.

Vérifiez les éléments suivants pour valider la configuration :

Le nom de domaine personnalisé pointe vers le point de terminaison Azure Front Door. Utilisez nslookup pour vérifier qu’une entrée CNAME dans le point de terminaison Azure Front Door est renvoyée correctement. Si l’entrée CNAME pointe toujours vers Power Pages, vous devez corriger cela.

La navigation vers le nom de domaine personnalisé affiche votre page du site web Power Pages.

Après avoir suivi ces étapes, une configuration du point de terminaison de base Azure Front Door est terminée pour le site web. Dans les étapes suivantes, vous mettrez à jour divers paramètres et règles pour rendre cette configuration plus efficace et mieux gérer différents cas d’utilisation.

Configurer le site en tant que serveur d’origine

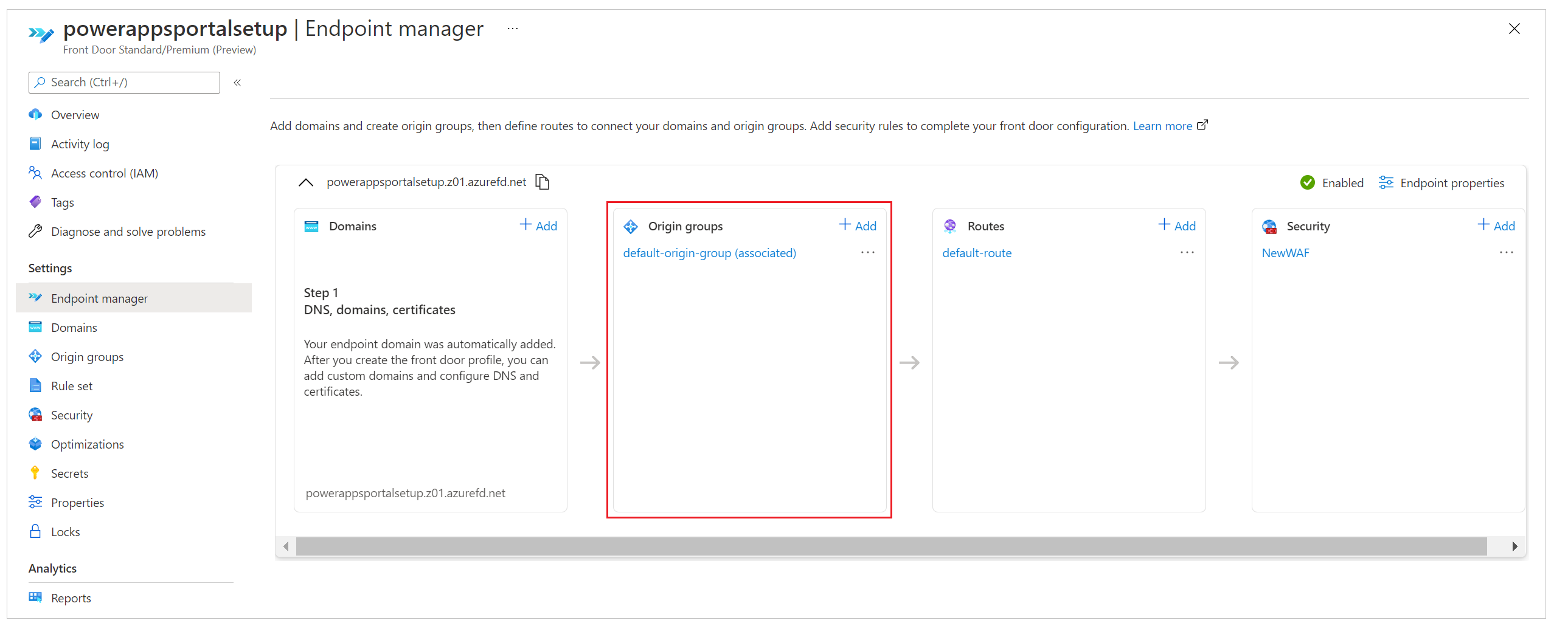

L’étape suivante consiste à optimiser les paramètres du serveur d’origine pour s’assurer que la configuration fonctionne correctement. Utilisez le Gestionnaire de points de terminaison dans les configurations Azure Front Door sur le Portail Azure pour mettre à jour les paramètres du groupe d’origine.

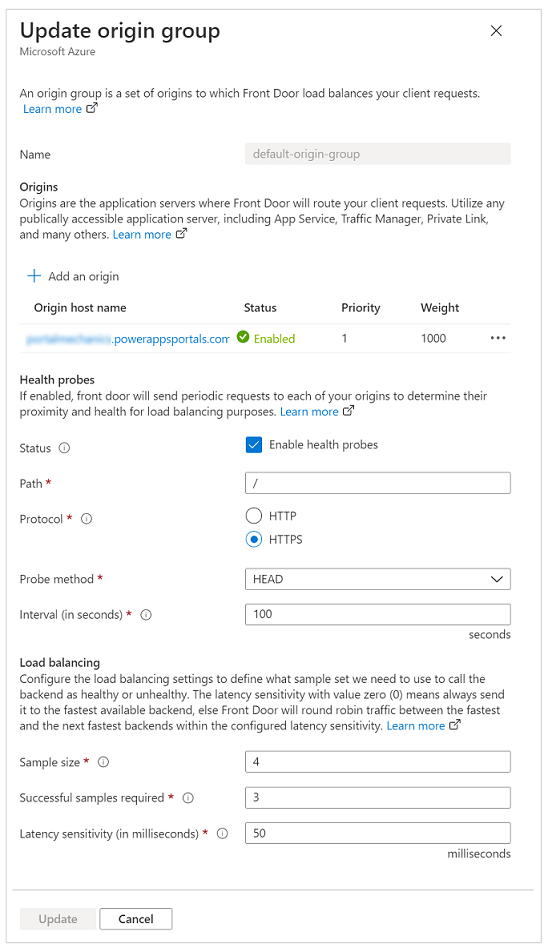

Lors de la configuration de création rapide que vous avez effectuée précédemment, vous avez entré les détails de point de terminaison qui ont automatiquement créé la configuration avec le nom default-origin-group (associated) (ce nom peut varier en fonction des paramètres régionaux). Pour cette étape, vous allez modifier les paramètres de default-origin-group. L’image suivante montre à quoi ressemblent les paramètres de cette étape lorsque vous ouvrez le groupe d’origine pour la première fois.

Les origines dans Azure Front Door représentent le service principal auquel les serveurs de périphérie Azure Front Door se connectent pour fournir du contenu aux utilisateurs. Vous pouvez ajouter plusieurs origines à votre instance Azure Front Door pour obtenir du contenu à partir de plusieurs services principaux.

Astuce

Power Pages fournissent une haute disponibilité au niveau de sa couche de service, par conséquent, un seul serveur d’origine est suffisant lors de la configuration des origines pour les sites.

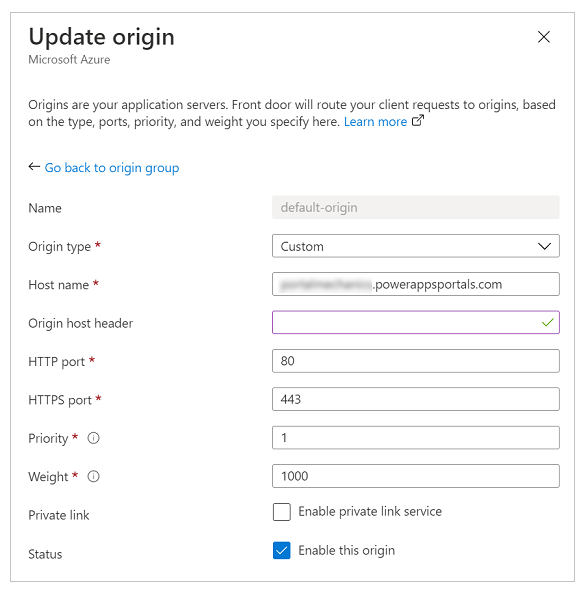

L’origine unique des sites Power Pages doit pointer vers le nom d’hôte de votre site (que vous avez configuré précédemment). Si vous n’avez pas suivi les étapes de configuration de création rapide, vous pouvez ajouter une nouvelle origine qui pointe vers le nom d’hôte de votre site.

L’image suivante présente un exemple de la configuration d’origine.

Utilisez les paramètres suivants pour configurer l’origine des sites Power Pages.

| Option | Type ou valeur de configuration |

|---|---|

| Type d’origine | Sélectionnez Personnalisé. |

| Nom d’hôte d’origine | Saisissez le nom d’hôte de votre site. Par exemple, contoso.powerappsportals.com |

| En-tête de l’hôte d’origine | Entrez votre nom de domaine personnalisé ou laissez le champ vide. La première option garantit qu’Azure Front Door envoie l’en-tête d’origine en tant que nom de domaine personnalisé ; la dernière option le fait passer par tout ce que l’utilisateur a fourni lors de la demande. |

| Port HTTP | 80 |

| Port HTTPS | 443 |

| Priorité | 1 |

| Poids | 1000 |

| Liaison privée | Désactivée |

| Statut | Cochez la case Activer cette origine. |

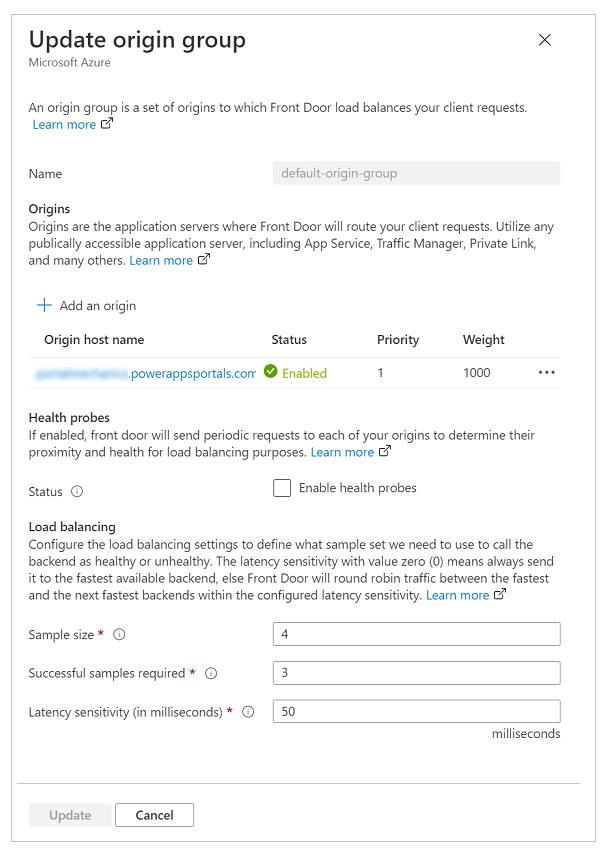

Une fois que vous avez configuré l’origine et que vous êtes revenu au groupe d’origine, mettez à jour les paramètres des sondes d’intégrité et des options d’équilibrage de charge comme décrit dans le tableau suivant.

| Option | Type ou valeur de configuration |

|---|---|

| Sondes d’intégrité | Les sondes d’intégrité sont un mécanisme permettant de s’assurer que le service d’origine est opérationnel et de prendre les décisions de routage du trafic en fonction des résultats de la sonde. Dans ce cas, nous n’avons pas besoin de sondes d’intégrité, nous avons donc désactivé la fonctionnalité. |

| Équilibrage de charge | Étant donné que nous avons une configuration d’origine unique et que les sondes d’intégrité sont désactivées, ce paramètre ne jouera aucun rôle dans cette configuration. |

Vérifiez que la configuration du groupe d’origine ressemble à l’image suivante.

Configurer les règles d’acheminement pour mettre en cache les requêtes statiques

Les itinéraires déterminent comment nous utilisons les capacités de mise en cache de périphérie d’Azure Front Door pour améliorer l’évolutivité d’un site. La configuration des itinéraires est également une étape importante pour garantir que nous ne mettons pas en cache le contenu dynamique servi par le site, ce qui peut conduire à un accès involontaire aux données.

Pour la configuration des règles, nous devrons procéder comme suit :

- Définir la configuration de l’itinéraire.

- Configurer un ensemble de règles.

- Associer l’ensemble de règles à un itinéraire.

- Valider les règles et la configuration des itinéraires.

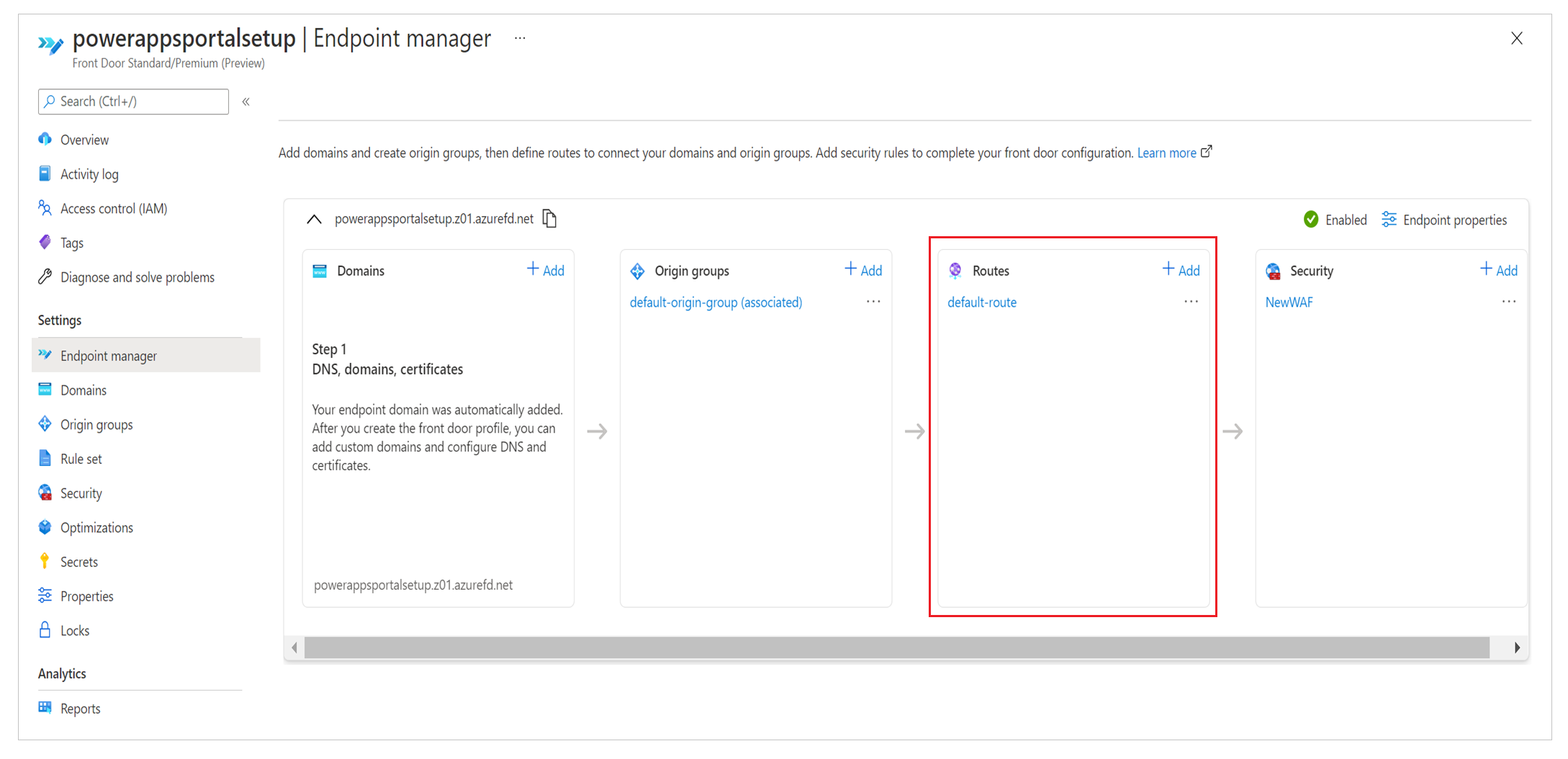

Définir la configuration de l’itinéraire

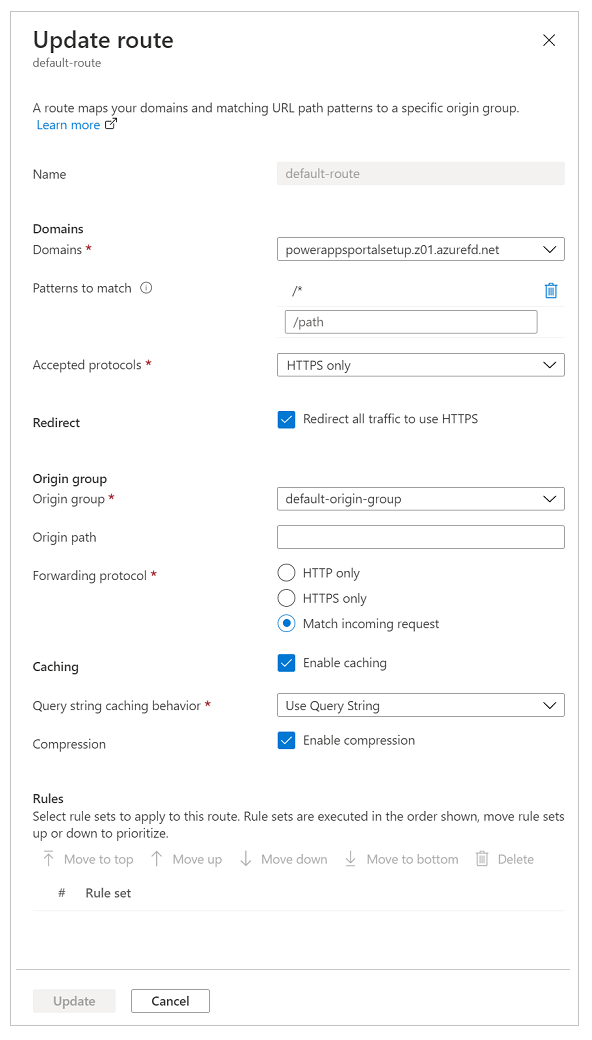

Pour définir la configuration de l’itinéraire, sélectionnez Gestionnaire des points de terminaison dans le volet de gauche, sélectionnez Itinéraires, puis sélectionnez l’itinéraire par défaut. Itinéraire par défaut est créé au cours de l’expérience de configuration de création rapide.

Mettez à jour la configuration d’itinéraire comme indiqué dans le tableau suivant.

| Option | configuration |

|---|---|

| Section Domaines | |

| Domaines | Le nom de domaine que vous avez utilisé lors de la configuration du nom de domaine personnalisé plus tôt. |

| Modèles de correspondance | Paramétrage sur /* (valeur par défaut) ; toutes les demandes de site seront envoyées à la même origine dans notre configuration. |

| Protocoles acceptés | Paramétrage sur HTTPS uniquement pour s’assurer que tout le trafic desservi est sécurisé. |

| Rediriger | Cochez la case Rediriger tout le trafic pour utiliser HTTPS. |

| Section Groupe d’origine | |

| Groupe d’origine | Définissez le groupe d’origine que vous avez défini précédemment. |

| Chemin d’accès d’origine | Conservez le champ vide. |

| Protocole de transfert | Définissez soit sur HTTPS uniquement ou alors Faire correspondre la demande entrante. |

| Section de mise en cache | |

| Mise en cache | Cochez la case Activer la mise en cache si vous souhaitez utiliser la mise en cache de périphérie. |

| Comportement de mise en cache des chaînes de requête | Sélectionnez Utiliser la chaîne de requête pour garantir que le contenu dynamique basé sur la chaîne de requête peut être servi. |

| Compression | Sélectionnez Activer la compression pour optimiser la distribution du contenu. |

Configurer un ensemble de règles

Les ensembles de règles régissent la façon dont le contenu doit être mis en cache. Cette étape est importante, car elle régit la façon dont le contenu sera mis en cache par les serveurs de périphérie pour améliorer la mise à l’échelle du site. Cependant, un ensemble de règles mal configuré peut entraîner la mise en cache de contenu dynamique qui doit être servi spécifiquement pour chaque utilisateur individuel.

Pour configurer correctement l’ensemble de règles, il est important que vous compreniez le type de contenu que votre site sert. Cette compréhension vous aide à configurer l’ensemble de règles à l’aide de règles efficaces. Pour le scénario de cet article, le site utilise du contenu dynamique sur toutes les pages et il sert également des fichiers statiques ; par conséquent, le site essaie d’atteindre les objectifs suivants :

- Tous les fichiers statiques sont mis en cache et servis à partir des serveurs de périphérie.

- Aucun contenu de la page n’est mis en cache.

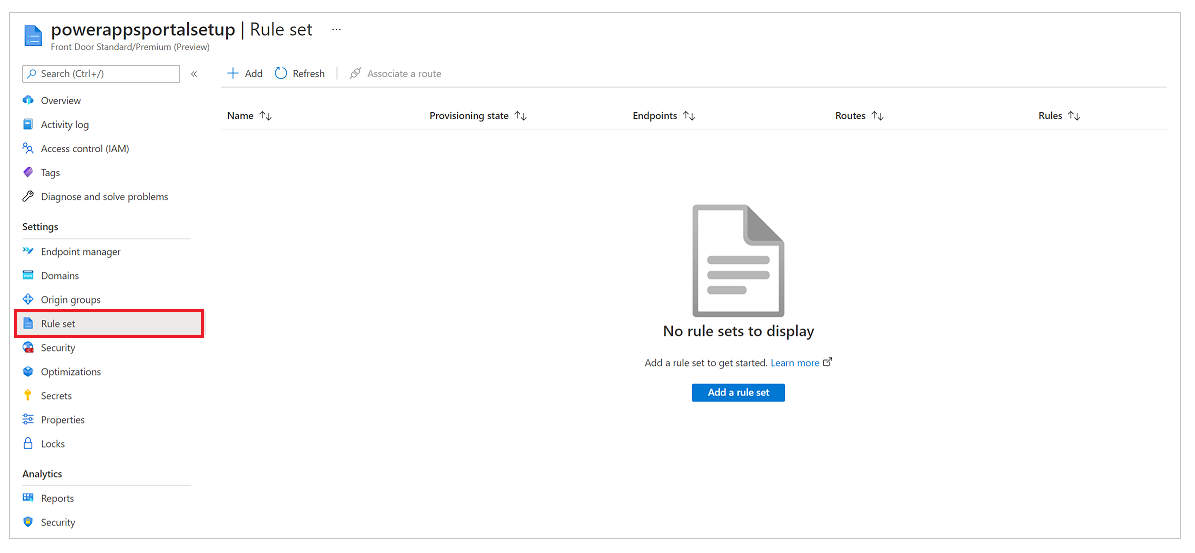

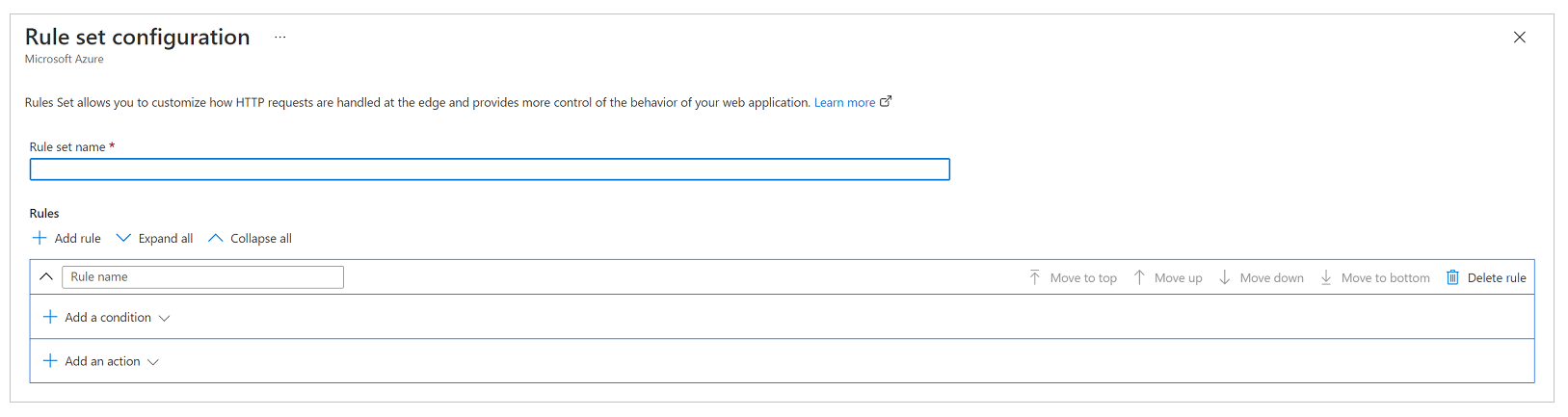

Pour configurer cet ensemble de règles

Dans le volet de gauche, sélectionnez Ensemble de règles, puis sélectionnez Ajouter un ensemble de règles.

Saisissez un nom de jeu de règles, puis enregistrez-le.

Maintenant, configurons l’ensemble de règles en fonction des besoins de l’entreprise, avec la configuration suivante pour répondre aux exigences du scénario mentionné précédemment.

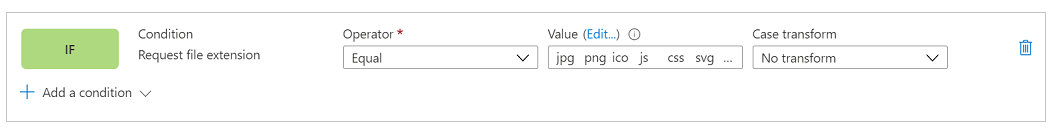

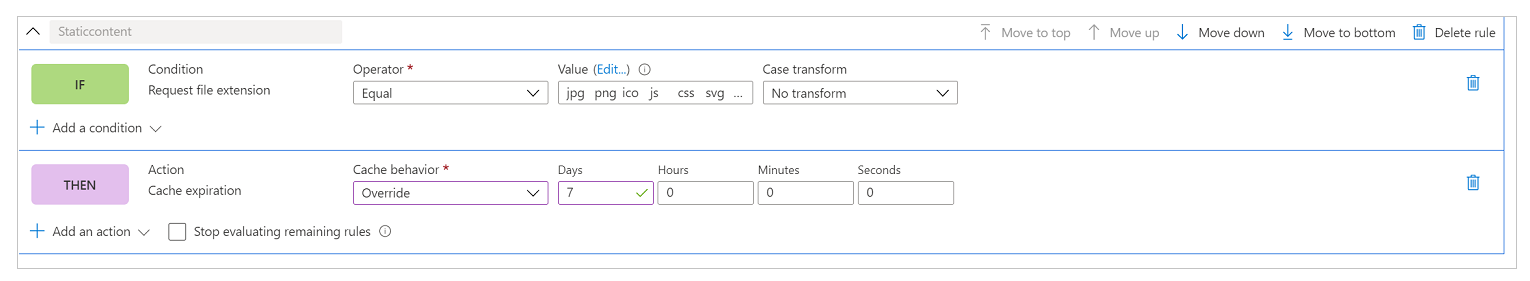

Configuration : Tous les fichiers statiques sont mis en cache et servis à partir des serveurs de périphérie

Le site dans ce scénario peut contenir des fichiers statiques avec les extensions de nom de fichier .css, .png, .jpg, .js, .svg, .woff ou .ico. Par conséquent, nous avons besoin d’une règle pour évaluer l’extension de nom de fichier de la demande et vérifier les types de fichiers spécifiques.

Note

Il existe d’autres façons d’écrire cette règle, par exemple en utilisant l’URL de la demande ou le nom de fichier. Pour plus d’informations sur les conditions de correspondance des règles Azure Front Door, accédez à Conditions de correspondance du moteur de règles Azure Front Door.

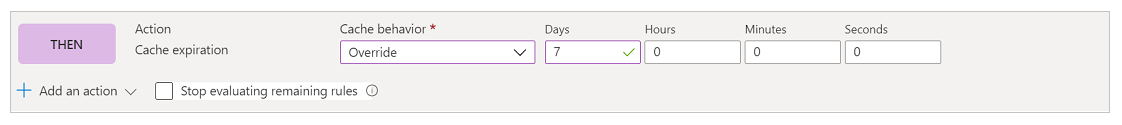

Capture d’écran d’une condition IF nommée "Demande d’extension de fichier" avec l’opérateur défini sur Égal, la valeur définie sur css png jpg js svg woff ico et Transformation de cas définie sur Aucune transformation.

Dans la configuration d’action suivante, vous remplacez l’en-tête de cache défini par Power Pages afin que ces fichiers soient mis en cache un peu plus longtemps sur le navigateur. Par défaut, Power Pages définissent l’expiration de la mise en cache à un jour. Mais nous allons remplacer cela dans ce scénario et le fixer à sept jours en configurant une action Expiration du cache et en définissant Comportement du cache à Remplacer comme le montre l’image suivante.

À la fin, la règle entière ressemble à l’image suivante.

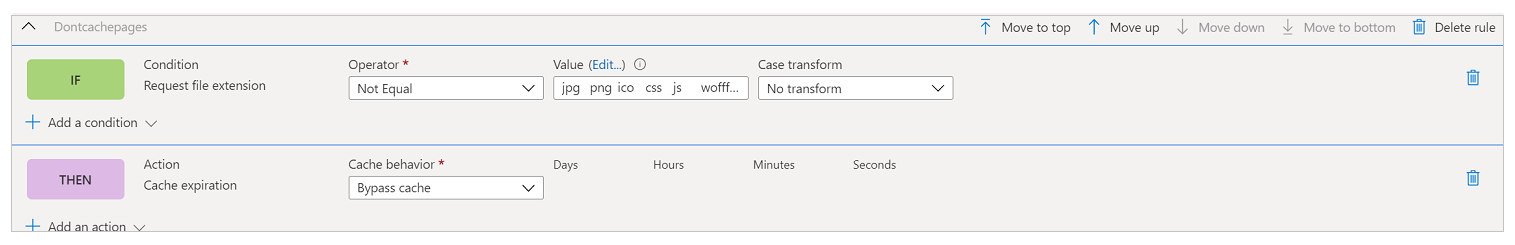

Configuration : Aucun contenu de la page n’est mis en cache

En général, la configuration de Power Pages garantit que si une page contient un formulaire intégré (ce qui signifie qu’elle sert du contenu spécifique à un enregistrement), elle aura sa valeur d’en-tête Cache-control définie sur privé, ce qui garantit qu’Azure Front Door ne mettra pas en cache cette demande. Cependant, cette méthode ne prend pas en compte les scénarios dans lesquels vous utilisez des modèles Liquid pour intégrer du contenu spécifique à l’utilisateur sur les pages, comme l’affichage d’un enregistrement spécifique à un ensemble d’utilisateurs. Par conséquent, nous ajouterons une règle explicite pour garantir qu’aucune page de site web n’est mise en cache.

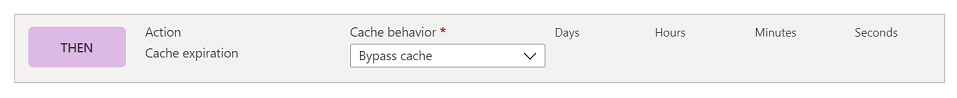

La première étape consiste à configurer la condition. La condition effectue une vérification inverse de ce que nous avons fait dans la première règle, et vérifie que la requête ne fait pas inclure une extension de nom de fichier qui pointe vers l’un des types de fichiers que nous voulons mettre en cache.

Capture d’écran d’une condition IF nommée "Demande d’extension de fichier" avec l’opérateur défini sur Non égal, la valeur définie sur css png jpg js svg woff ico et Transformation de cas définie sur Aucune transformation.

Dans la condition d’action, similaire à la règle précédente, nous écrirons une action pour Expiration du cache. Cependant, cette fois, nous allons définir le comportement sur Ignorer le cache. Cela garantira que toute demande qui remplit cette règle ne sera pas mise en cache.

La règle entière ressemble à l’image suivante.

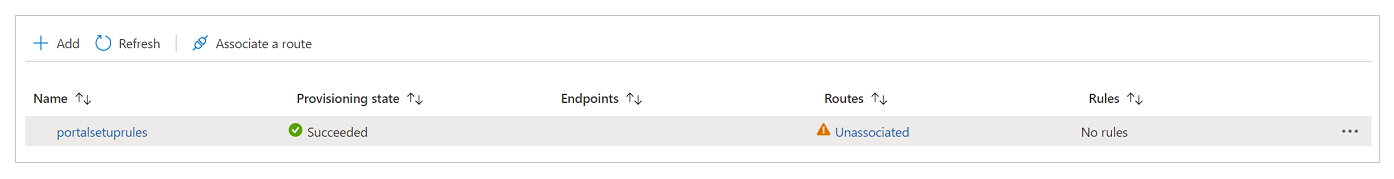

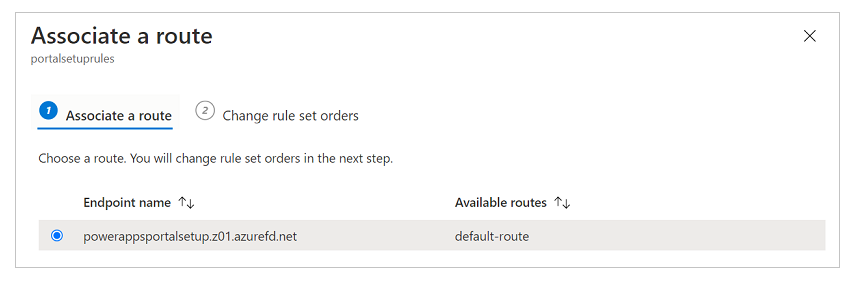

Associer l’ensemble de règles à un itinéraire

Après avoir créé l’ensemble de règles, l’étape suivante consiste à l’associer à un itinéraire.

Sélectionnez l’ensemble de règles, puis sélectionnez Associer un itinéraire dans la barre de commandes.

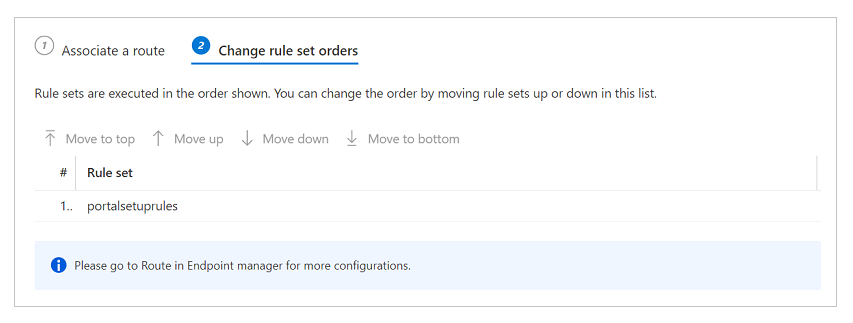

Sélectionnez le nom point de terminaison et l’itinéraire disponible. Il peut y avoir plusieurs itinéraires disponibles, alors sélectionnez celle que vous avez configurée précédemment.

Si vous disposez de plusieurs ensembles de règles et que vous souhaitez définir l’ordre dans lequel ils doivent être évalués, sélectionnez Modifier les commandes des ensembles de règles et configurer la commande. Notre exemple de scénario n’a qu’un seul ensemble de règles.

Sélectionnez Terminé pour terminer.

Valider les règles et la configuration des itinéraires

Pour valider que les règles et les configurations d’itinéraires fonctionnent correctement, assurez-vous que tout le trafic est servi via HTTPS et que les règles de mise en cache sont correctement évaluées.

Pour s’assurer que tout le trafic est servi via HTTPS et que tous les appels HTTP sont redirigés vers HTTPS

- Entrez le nom de domaine dans un navigateur et assurez-vous que l’URL passe automatiquement en HTTPS pendant que le contenu est affiché.

Pour s’assurer que les règles de mise en cache sont évaluées et fonctionnent comme prévu

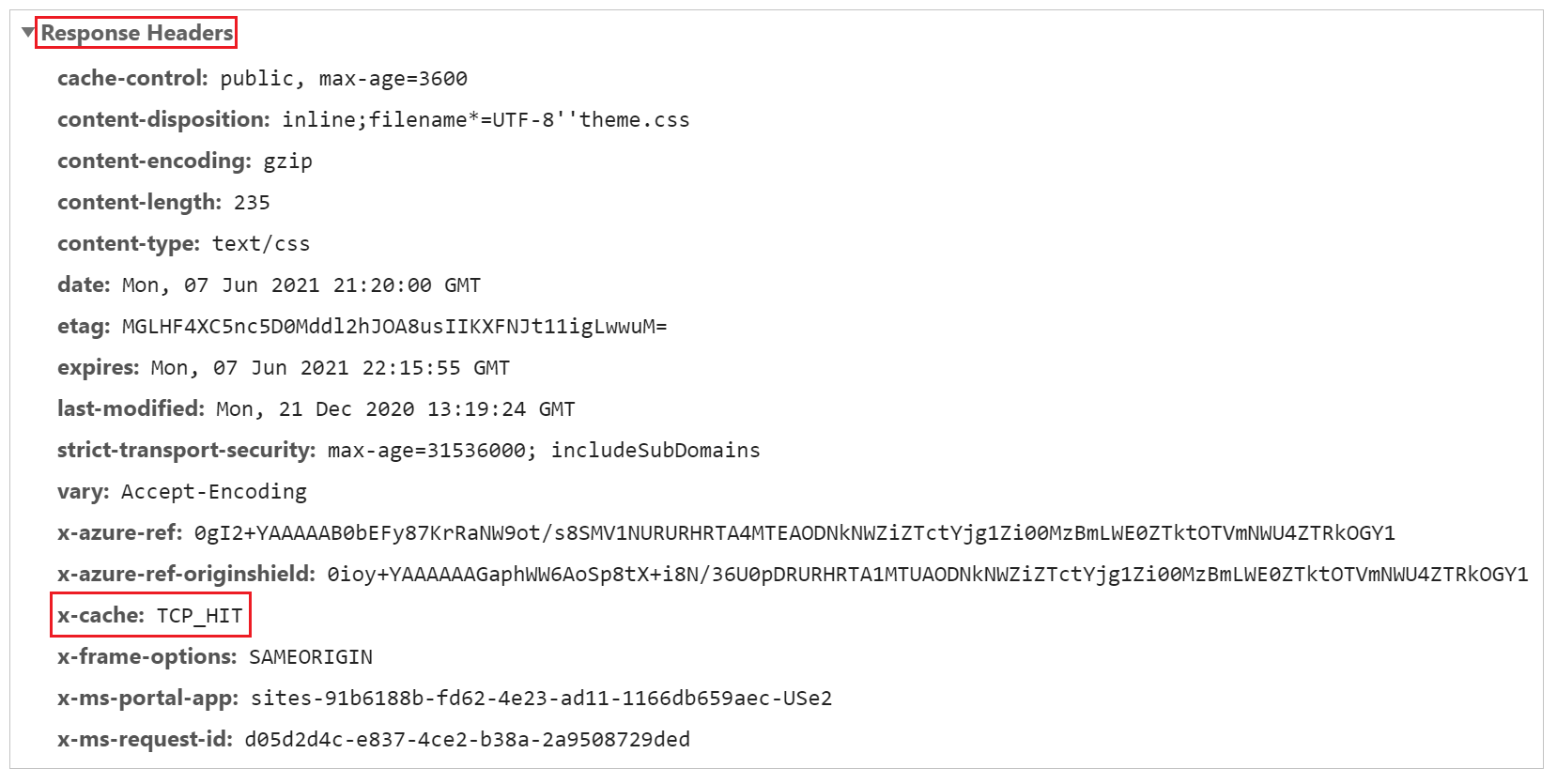

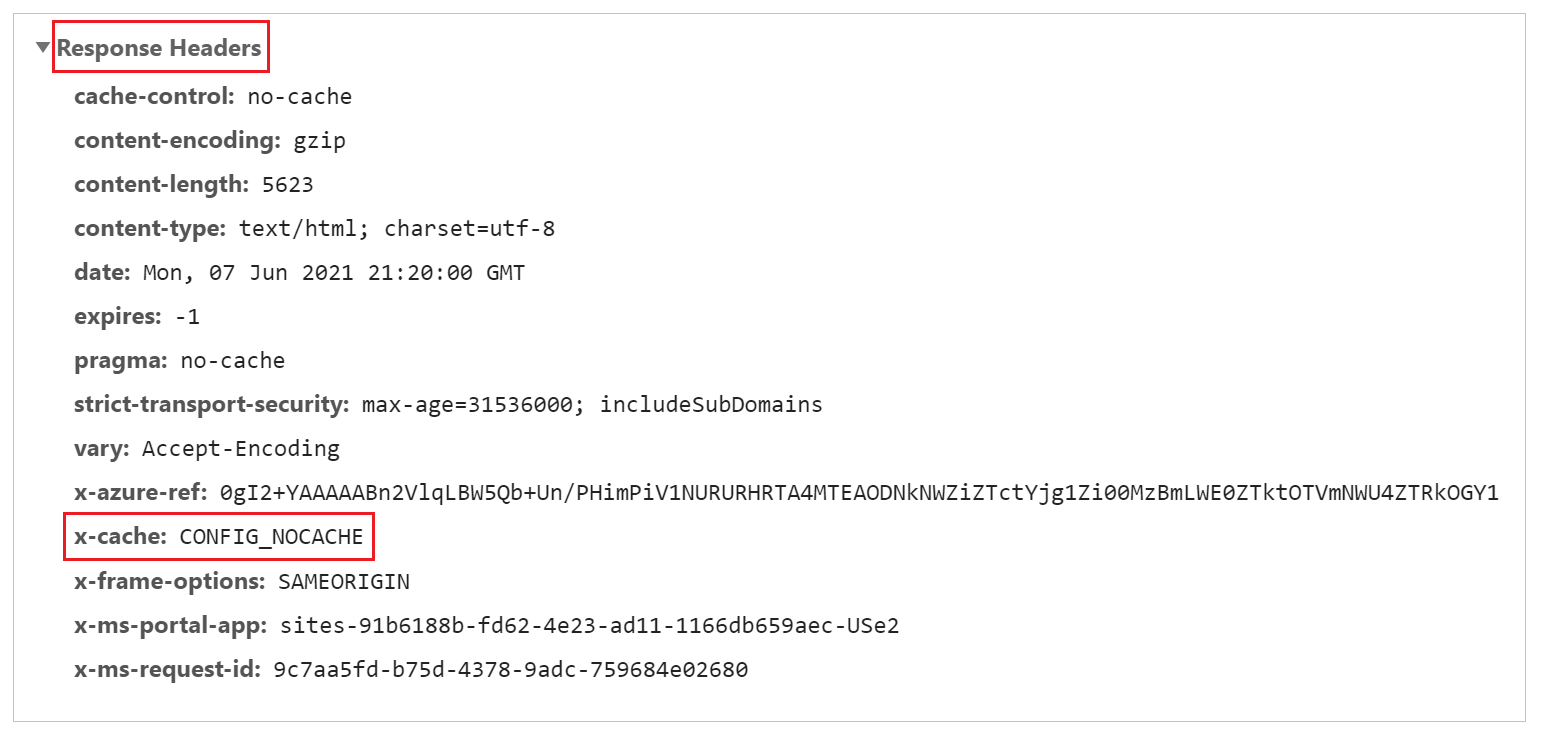

Pour vérifier les règles de mise en cache, nous devrons analyser les traces réseau dans la barre d’outils du développeur d’un navigateur Web pour valider que les en-têtes de mise en cache pour différents types de contenu sont correctement définis.

Note

Les modifications apportées aux règles peuvent prendre jusqu’à 10 minutes pour être prises en compte.

Ouvrez un nouvel onglet de navigateur, ouvrez la barre d’outils du développeur et accédez à l’URL de Power Pages (assurez-vous d’ouvrir la barre d’outils du développeur avant que vous naviguiez jusqu’à l’URL).

Accédez à l’onglet réseau pour voir toutes les demandes de réseau.

Sélectionnez une demande pour tout fichier CSS de la liste des demandes.

Dans la section En-têtes de réponse des détails de la demande, assurez-vous qu’un en-tête nommé x-cache est présent. Cet en-tête garantit que la demande est servie via des serveurs de périphérie et peut être mise en cache. Si la valeur de x-cache est paramétrée sur CONFIG_NOCACHE ou toute autre valeur contenant le terme NOCACHE, la configuration n’est pas correcte.

Comme à l’étape précédente, sélectionnez une demande de Page et vérifiez ses en-têtes. Si x-cache est paramétré sur CONFIG_NOCACHE, votre configuration fonctionne correctement.

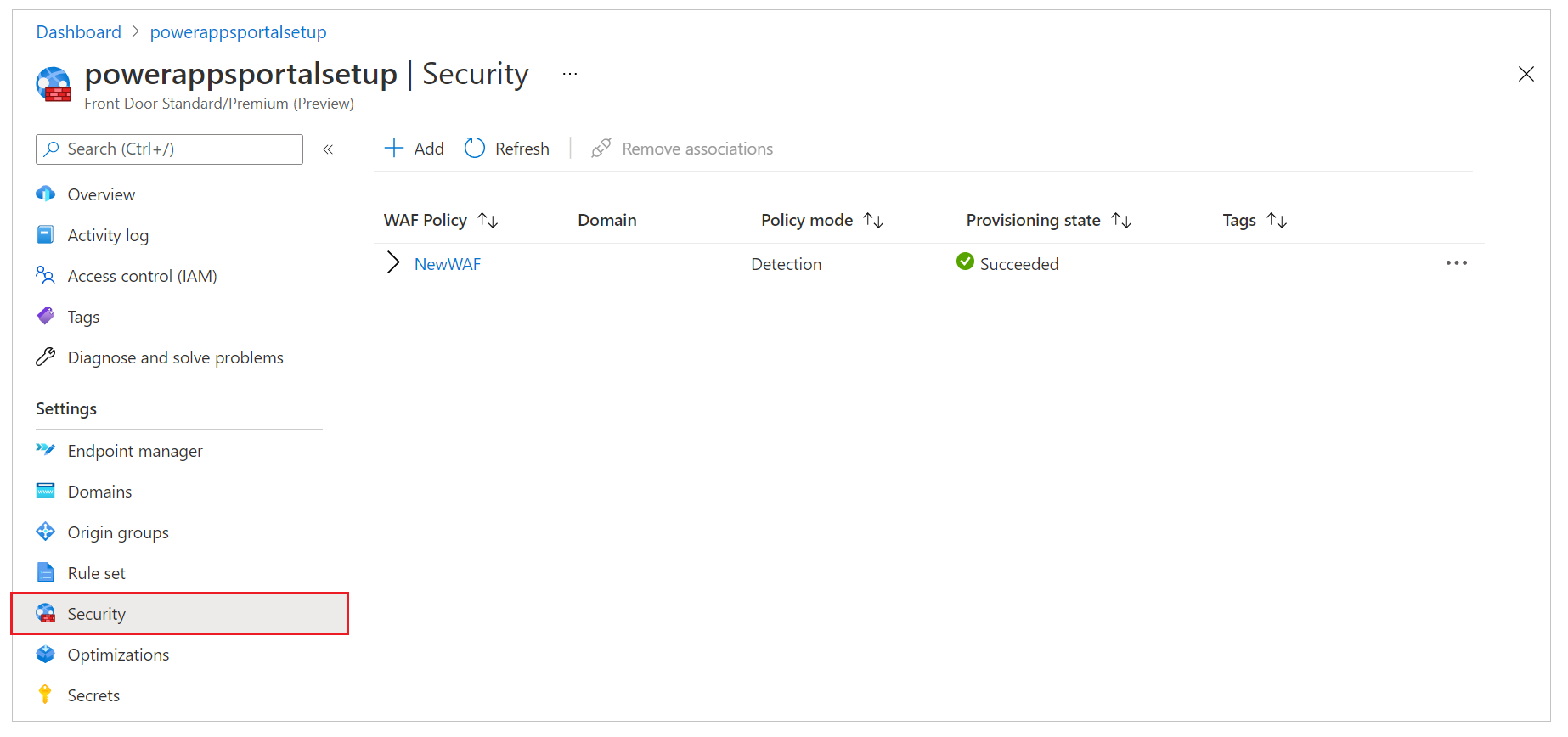

Configurer des règles WAF pour analyser les demandes entrantes

L’étape suivante de la configuration consiste à configurer les règles WAF sur les demandes entrantes. Dans cet article, nous ne couvrirons que les étapes de base. Pour une configuration WAF avancée, accédez à Pare-feu d’application Web Azure sur Azure Front Door.

Dans le volet de gauche, sélectionnez Sécurité.

Lors de la configuration de création rapide, nous avons déjà configuré une nouvelle stratégie WAF qui s’affiche ici. Cependant, si vous avez ignoré cette étape, vous pouvez configurer une nouvelle stratégie en sélectionnant Nouveau.

Sélectionnez le nom de la stratégie WAF.

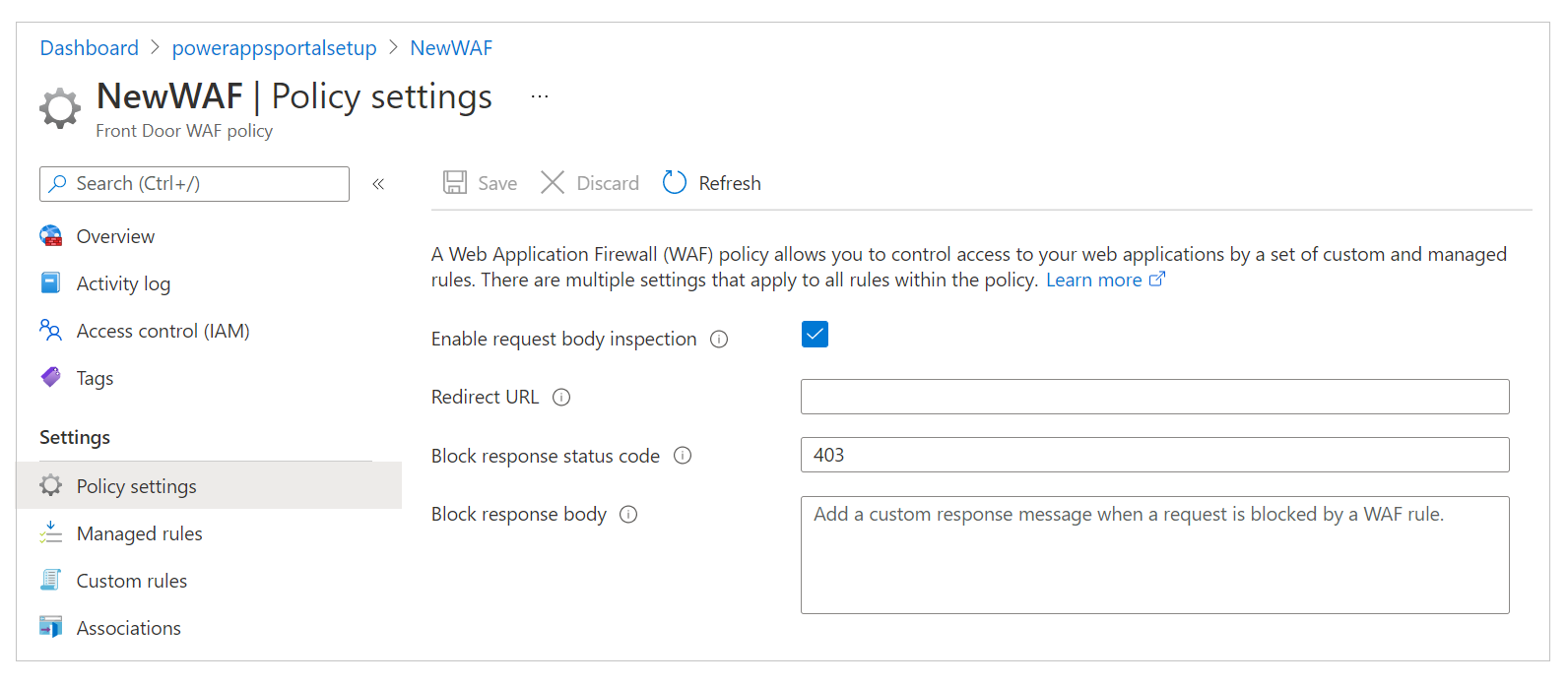

Cliquez sur Paramètres de stratégie, puis :

Activer l’inspection du corps de la demande : cochez cette case si vous souhaitez que le corps de la demande soit inspecté en plus des cookies, des en-têtes et des URL.

URL de redirection : saisissez une URL non liée au site. Cette URL est l’endroit où l’utilisateur serait redirigé si une règle WAF était définie pour la redirection. Assurez-vous que cette URL est accessible publiquement et de manière anonyme.

Code d’état de la demande de blocage : Ce code d’état HTTP est renvoyé à l’utilisateur si la requête est bloquée par WAF.

Bloquer le corps de la réponse : Vous pouvez ajouter ici un message personnalisé qui sera affiché à l’utilisateur si la demande est bloquée par WAF.

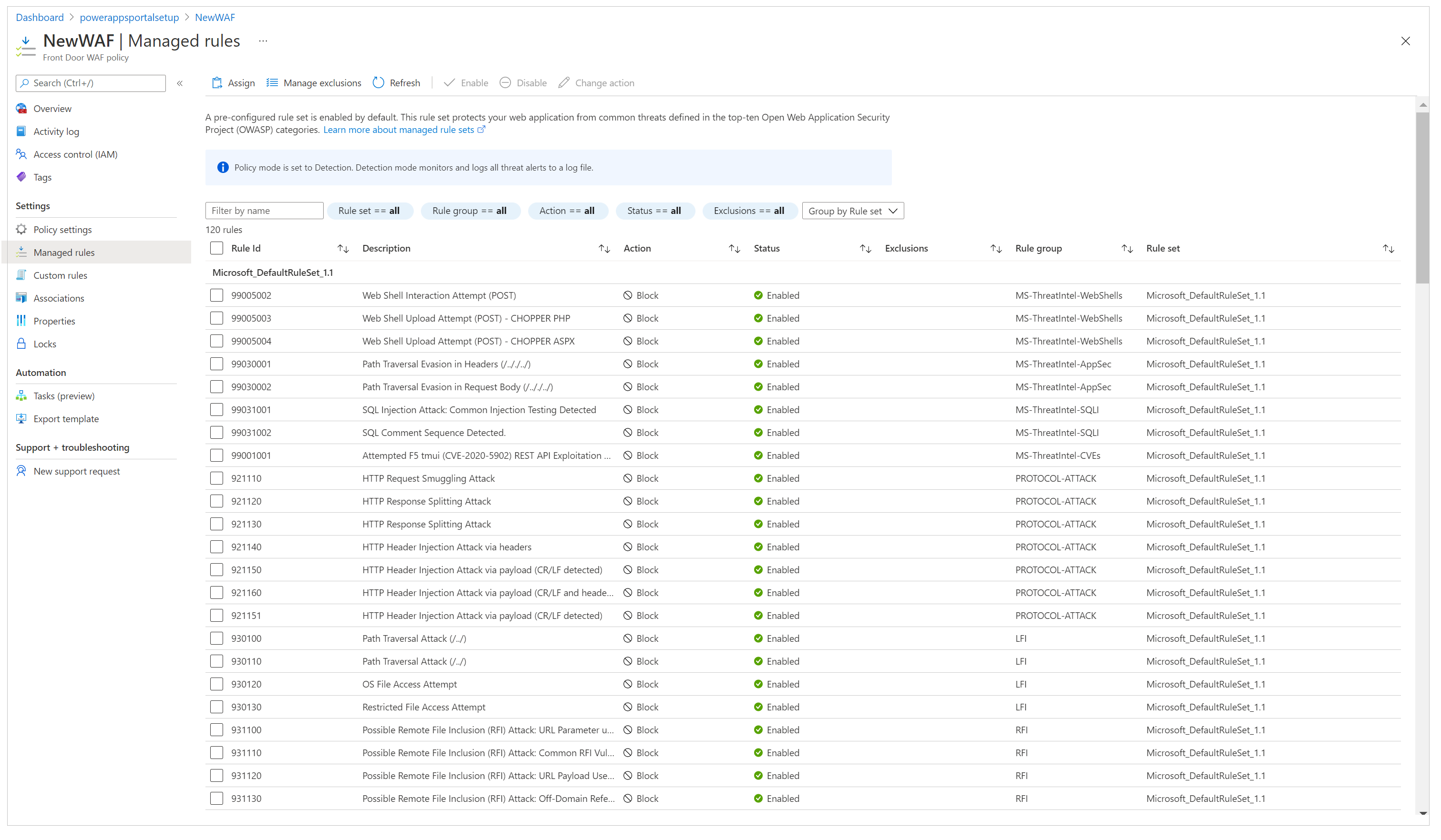

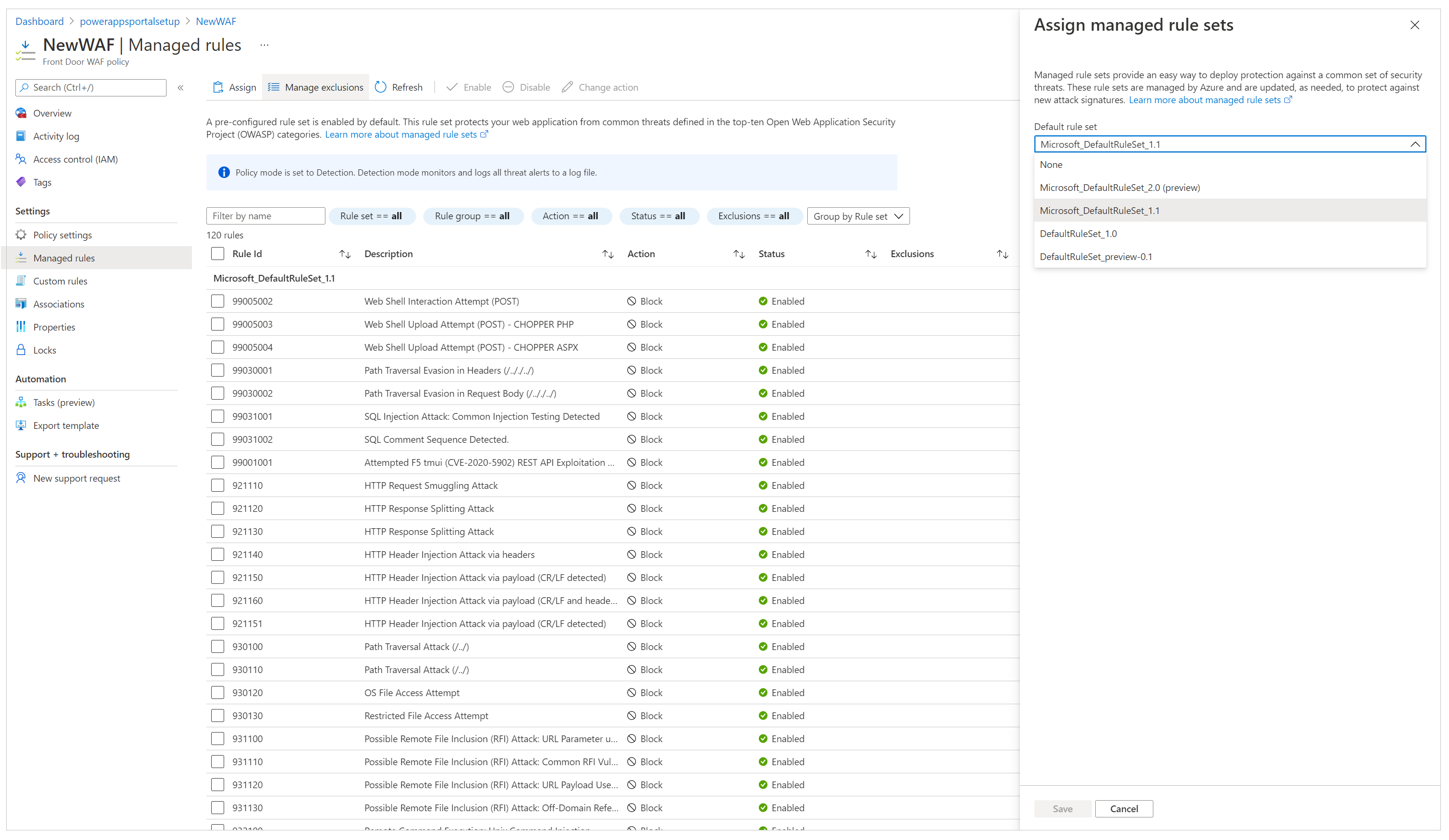

Pour configurer l’ensemble de règles par rapport auquel chaque demande sera évaluée, procédez comme suit :

Dans le volet de gauche, sélectionnez Règles gérées.

Dans la barre de commandes, sélectionnez Attribuer, puis effectuez une sélection dans la liste des ensembles de règles par défaut. Les ensembles de règles gérés sont gérés par Microsoft et mis à jour régulièrement. Pour plus d’informations sur les ensembles de règles, accédez à Groupes de règles et règles DRS de pare-feu d’application Web.

Une fois l’ensemble de règles géré attribué, votre configuration est terminée. Comme étape supplémentaire, vous pouvez également envisager de configurer des listes d’exclusion pour les règles existantes et d’activer des règles personnalisées.

Important

Par défaut, WAF est configuré en mode Stratégie de détection, qui détecte les problèmes par rapport à l’ensemble de règles défini et les enregistre. Cependant, ce mode ne bloque pas les requêtes. Pour bloquer les demandes, WAF doit être basculé en mode Prévention.

Nous vous recommandons d’effectuer des tests approfondis en mode Prévention pour vérifier que tous les scénarios fonctionnent et pour vous assurer que vous n’avez pas à modifier l’ensemble de règles ou à ajouter des stratégies d’exclusion. Vous ne devez activer le mode Prévention qu’après avoir vérifié que l’ensemble de la configuration fonctionne comme prévu.

Configurer Power Pages pour accepter uniquement le trafic provenant d’Azure Front Door

La dernière étape de cette configuration consiste à vous assurer que votre site Power Pages accepte uniquement le trafic provenant d’Azure Front Door. Pour cette vérification, nous devons activer Restrictions d’adresse IP sur le site.

Pour trouver la plage d’adresses IP sur laquelle Azure Front Door fonctionne, accédez à Comment verrouiller l’accès à mon back-end uniquement à Azure Front Door ?.

Note

Power Pages ne prennent pas en charge le filtrage X-Azure-FDID.

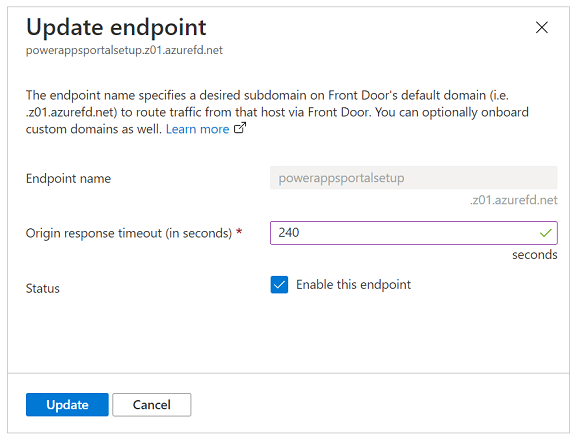

Augmenter le temps de réponse d’origine

Par défaut, Azure Front Door a un délai de réponse d’origine de 60 secondes. Cependant, nous vous recommandons de l’augmenter à 240 secondes pour garantir que les scénarios de longue durée tels que les téléchargements de fichiers ou l’exportation vers Excel fonctionnent comme prévu.

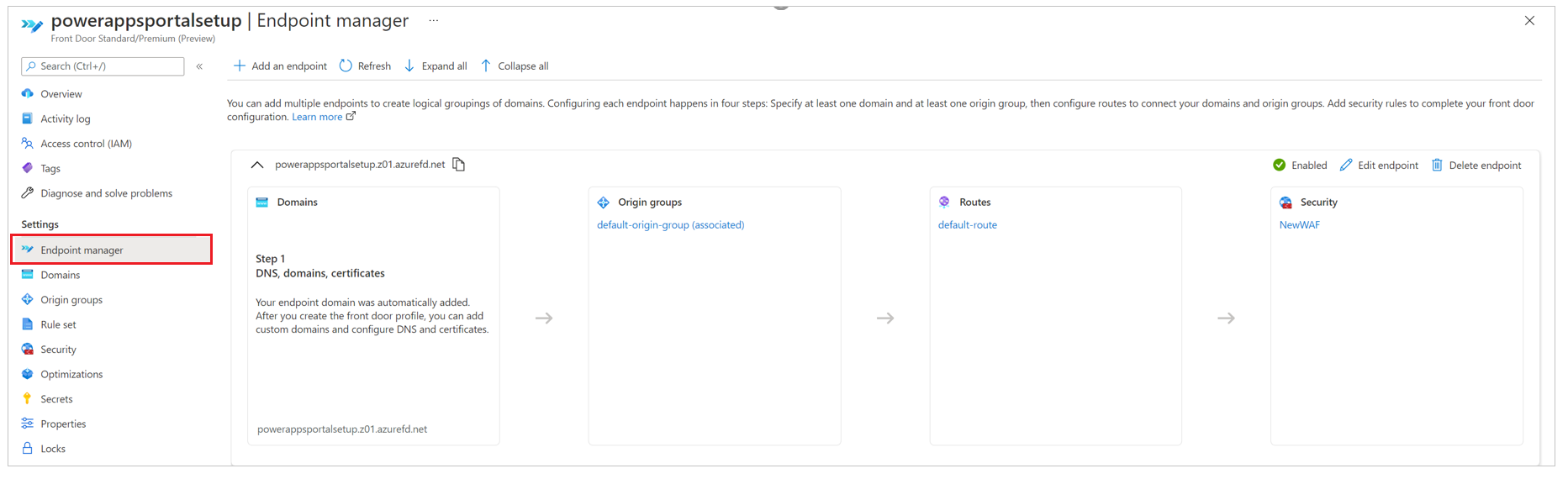

Dans le volet de gauche, sélectionnez Gestionnaire de points de terminaison.

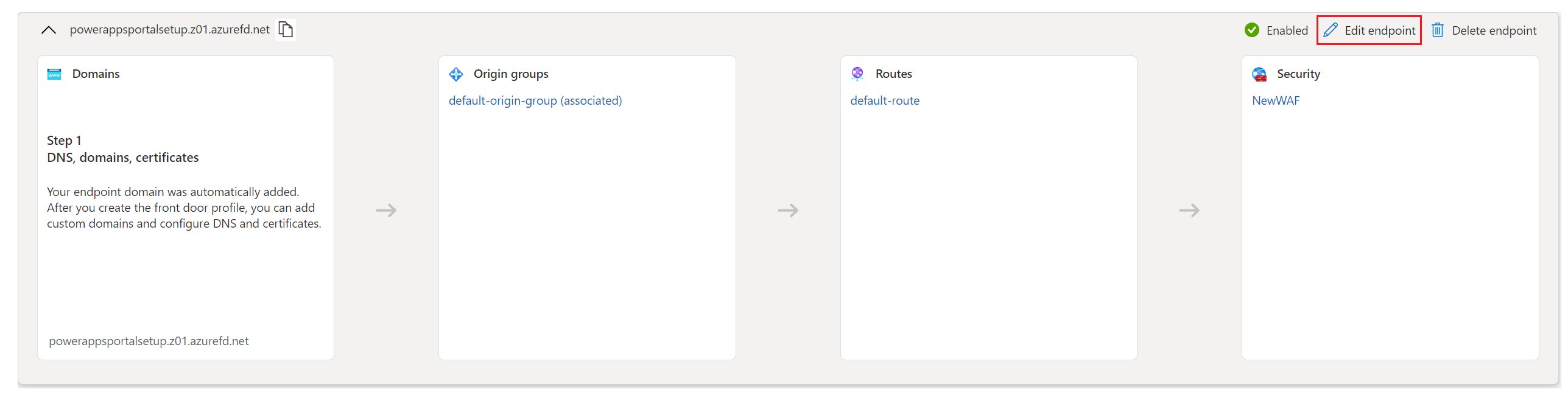

Sélectionnez Modifier le point de terminaison.

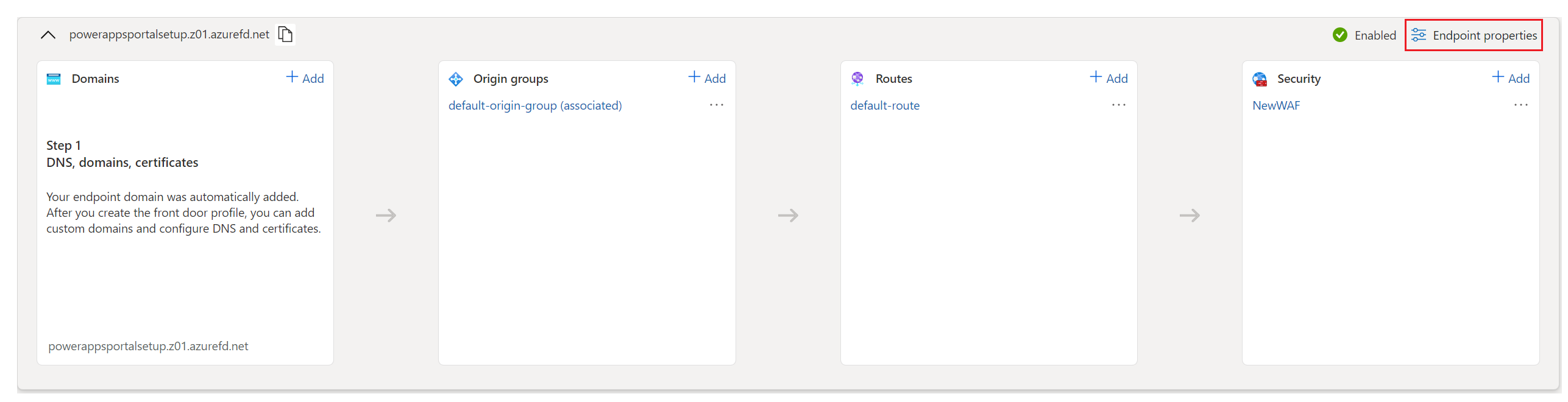

Dans le coin supérieur droit, sélectionnez Propriétés du point de terminaison.

Modifiez le temps de réponse d’origine à 240 secondes, puis sélectionnez Mettre à jour.

Voir aussi

Présentation d’Azure Front Door

Démarrage rapide : Créer un profil Azure Front Door - Portail Azure

Créer un domaine personnalisé sur Azure Front Door Standard/Premium SKU (version préliminaire) à l’aide du portail Azure

Comment verrouiller l’accès à mon back-end uniquement à Azure Front Door ?

Conditions de correspondance du moteur de règles Azure Front Door