Gérer les équipes de groupe

À propos des équipes de groupe

Une équipe de groupe Microsoft Entra. Comme pour l'équipe propriétaire, une équipe de groupe Microsoft Entra peut posséder des enregistrements et avoir des rôles de sécurité attribués à l'équipe. Il existe deux types d’équipe de groupe, et ils correspondent directement aux types de groupe Microsoft Entra – Sécurité et Microsoft 365. Le rôle de sécurité groupe peut être juste pour l’équipe ou pour le membre de l’équipe avec héritage du privilège du membre des privilèges utilisateur. Les membres de l’équipe sont dérivés (ajoutés et supprimés) dynamiquement lorsqu’ils accèdent à un environnement en fonction de leur appartenance à un groupe Microsoft Entra.

Gérer l’accès d’un utilisateur aux applications et aux données à l’aide de groupes Microsoft Entra

L'administration de l'accès à l'application et aux données pour Microsoft Dataverse a été étendue pour permettre aux administrateurs d'utiliser les groupes Microsoft Entra de leur organisation pour gérer les droits d'accès des utilisateurs Dataverse sous licence.

Les deux types de groupes Microsoft Entra (Sécurité et Microsoft 365) permettent de sécuriser les droits d’accès des utilisateurs. L’utilisation de groupes permet aux administrateurs d’attribuer un rôle de sécurité avec ses privilèges respectifs à tous les membres du groupe, au lieu d’avoir à fournir les droits d’accès à un membre individuel de l’équipe.

Les deux types de groupes Microsoft Entra, Sécurité et Microsoft 365, avec une appartenance de type Attribué et Utilisateur dynamique, peuvent être utilisés pour sécuriser des droits d’accès utilisateur. Le type d’appartenance Dispositif dynamique n’est pas pris en charge. L’utilisation de groupes permet aux administrateurs d’attribuer un rôle de sécurité avec ses privilèges respectifs à tous les membres du groupe, au lieu d’avoir à fournir les droits d’accès à un membre individuel de l’équipe.

L’administrateur peut créer des équipes de groupe Microsoft Entra associées aux groupes Microsoft Entra dans chacun des environnements et affecter un rôle de sécurité à ces équipes de groupe. Pour chaque groupe Microsoft Entra, l’administrateur peut créer des équipes de groupe en fonction des types d’appartenance à un groupe Microsoft Entra, Membres et/ou Propriétaire, ou Invités. Pour chaque groupe Microsoft Entra, un administrateur peut créer des équipes de groupe distinctes pour les propriétaires, les membres, les invités et les membres, et les invités, et affecter un rôle de sécurité respectif à chacune de ces équipes.

Lorsque les membres de ces équipes de groupe accèdent à ces environnements, leurs droits d’accès sont accordés automatiquement en fonction du rôle de sécurité de l’équipe de groupe.

Astuce

Visionnez la vidéo suivante : Groupes Microsoft Entra dynamiques.

Visionnez la vidéo suivante : Groupes Microsoft Entra dynamiques.

Approvisionner et déprovisionner des utilisateurs

Une fois l’équipe de groupe et son rôle de sécurité établis dans un environnement, l’accès d’un utilisateur à l’environnement est basé sur son appartenance aux groupes Microsoft Entra. Lorsqu’un utilisateur est créé dans l’abonné, il suffit à l’administrateur d’affecter l’utilisateur au groupe Microsoft Entra approprié, puis des licences Dataverse. L’utilisateur peut accéder immédiatement à l’environnement sans avoir besoin d’attendre que l’administrateur l’ajoute dans l’environnement ou lui attribue un rôle de sécurité. L’utilisateur est créé dans l’environnement sous la division racine.

Lorsque des utilisateurs sont supprimés ou désactivés dans Microsoft Entra ID ou supprimés des groupes Microsoft Entra, ils perdent leur appartenance à un groupe et ne pourront pas accéder à l’environnement lorsqu’ils essaieront de se connecter.

Note

L’utilisateur du groupe supprimé ou désactivé reste dans l’environnement Dataverse de Power Platform si l’utilisateur n’a pas accédé à l’environnement.

Pour supprimer l’utilisateur de l’équipe du groupe Dataverse :

- Connectez-vous au centre d’administration Power Platform.

- Sélectionnez un environnement, puis sélectionnez Paramètres>Utilisateurs + autorisations>Utilisateurs.

- Recherchez et sélectionnez l’utilisateur.

- Dans le formulaire Utilisateur, cliquez sur la commande ....

- Sélectionnez l’option Gérer l’utilisateur dans Dynamics 365.

- Sur la page Utilisateur, sélectionnez l’équipe du groupe Dataverse de laquelle vous souhaitez supprimer l’utilisateur.

- Sélectionnez le bouton Supprimer.

Notez que si vous avez accidentellement supprimé un utilisateur actif du groupe, l’utilisateur du groupe sera de nouveau ajouté à l’équipe du groupe Dataverse la prochaine fois que l’utilisateur accédera à l’environnement.

Supprimer l’accès utilisateur au moment de l’exécution

Lorsqu’un utilisateur est supprimé des groupes Microsoft Entra par un administrateur, celui-ci est supprimé de l’équipe de groupe, puis il perd ses droits d’accès dès qu’ils accèdent à l’environnement. Les appartenances aux groupes Microsoft Entra de l’utilisateur et aux équipes de groupe Dataverse sont synchronisées, et les droits d’accès de l’utilisateur sont dynamiquement dérivées au moment de l’exécution.

Administrer le rôle de sécurité de l’utilisateur

Les administrateurs n’ont plus besoin d’attendre que l’utilisateur se synchronise avec l’environnement puis à attribuer à celui-ci un rôle de sécurité de manière individuelle à l’aide des équipes de groupe Microsoft Entra. Une fois qu’une équipe de groupe est établie et créée dans un environnement avec un rôle de sécurité, tous les utilisateurs Dataverse sous licence ajoutés au groupe Microsoft Entra peuvent accéder immédiatement à l’environnement.

Verrouiller l’accès utilisateur aux environnements

Les administrateurs peuvent continuer à utiliser un groupe de sécurité Microsoft Entra pour verrouiller la liste des utilisateurs synchronisés avec un environnement. Cette approche peut être renforcée à l’aide d’équipes de groupe Microsoft Entra. Pour verrouiller l’accès utilisateur à des applications ou environnements restreint(e)s, l’administrateur peut créer des groupes Microsoft Entra distincts pour chaque environnement et affecter le rôle de sécurité approprié à ces groupes. Seuls les membres de ces équipes de groupe Microsoft Entra disposent des droits d’accès à l’environnement.

Partager Power Apps avec les membres d’équipe d’un groupe Microsoft Entra

Lorsque les applications canevas et basées sur un modèle sont partagées avec une équipe de groupe Microsoft Entra, les membres de l’équipe peuvent immédiatement exécuter les applications.

Enregistrements appartenant à un utilisateur et à une équipe

Une nouvelle propriété a été ajoutée à la définition du rôle de sécurité pour fournir des privilèges d’équipe spéciaux lorsque le rôle est attribué aux équipes de groupe. Ce type de rôle de sécurité accorde aux membres de l’équipe des privilèges Utilisateur/Niveau de base comme si le rôle de sécurité leur était directement attribué. Les membres de l’équipe peuvent créer et détenir des enregistrements sans avoir besoin de se voir affecter un rôle de sécurité supplémentaire.

Une équipe de groupe peut détenir un ou plusieurs enregistrements. Afin qu’une équipe soit propriétaire d’un enregistrement, vous devez l’affecter à l’équipe.

Bien que les équipes donnent accès à un groupe d’utilisateurs, vous devez malgré tout associer des utilisateurs individuels à des rôles de sécurité accordant les privilèges nécessaires pour créer, mettre à jour ou supprimer des enregistrements appartenant à un utilisateur. Ces privilèges ne peuvent pas être appliqués en affectant un rôle de sécurité hérité des privilèges d’un non-membre à une équipe, puis en ajoutant l’utilisateur à cette équipe. Si vous devez fournir aux membres de votre équipe des privilèges d’équipe directement sans leur propre rôle de sécurité, vous pouvez attribuer à l’équipe un rôle de sécurité doté de l’héritage du privilège du membre.

Pour plus d’informations, voir Attribuer un enregistrement à un utilisateur ou à une équipe.

Créer une équipe de groupe

Assurez-vous de disposer du rôle de sécurité Administrateur système, Directeur commercial, Directeur de division, Vice-président du marketing ou Directeur général/Dirigeant d’entreprise, ou d’autorisations équivalentes.

Vérifier votre rôle de sécurité :

- Suivez les étapes de la section Affichage de votre profil utilisateur.

- Vous ne disposez pas des autorisations appropriées ? Contactez votre administrateur système.

Conditions préalables :

- Un groupe Microsoft Entra est nécessaire pour chaque équipe de groupe.

- Obtenez l’ObjectID du groupe Microsoft Entra sur votre site https://portal.azure.com.

- Créez un rôle de sécurité personnalisé qui contient des privilèges selon le besoin en collaboration de votre équipe. Voir la discussion sur les privilèges hérités du membre si vous devez étendre les privilèges du membre de l’équipe directement à un utilisateur.

Connectez-vous au centre d’administration Power Platform.

Sélectionnez un environnement, puis sélectionnez Paramètres>Utilisateurs + autorisations>Équipes.

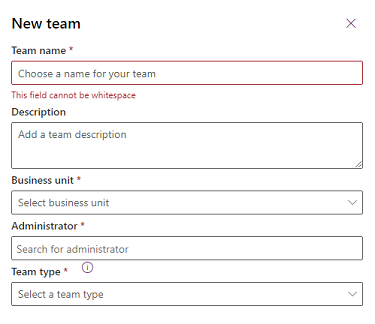

Sélectionnez + Créer une équipe.

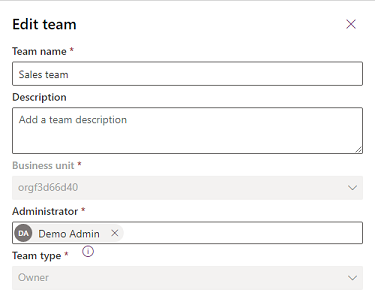

Spécifiez les champs suivants :

- Nom de l’équipe : assurez-vous que ce nom est unique au sein d’un centre de profit.

- Description : saisissez une description de l’équipe.

- Division : sélectionnez la division dans la liste déroulante.

- Administrateur : recherchez des utilisateurs dans l’organisation. Commencez à saisir des caractères.

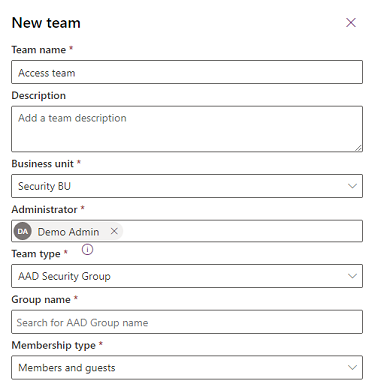

- Type d’équipe : sélectionnez le type d’équipe dans la liste déroulante.

Note

Une équipe peut être de l’un des types suivants : Propriétaire, Accès, Groupe de sécurité Microsoft Entra, ou Groupe Office Microsoft Entra.

Si le type d’équipe est Groupe de sécurité Microsoft Entra ou Groupe Office Microsoft Entra, vous devez également renseigner ces champs :

- Nom du groupe : commencez à saisir du texte pour sélectionner un nom de groupe Microsoft Entra existant. Ces groupes sont pré-créés dans Microsoft Entra ID.

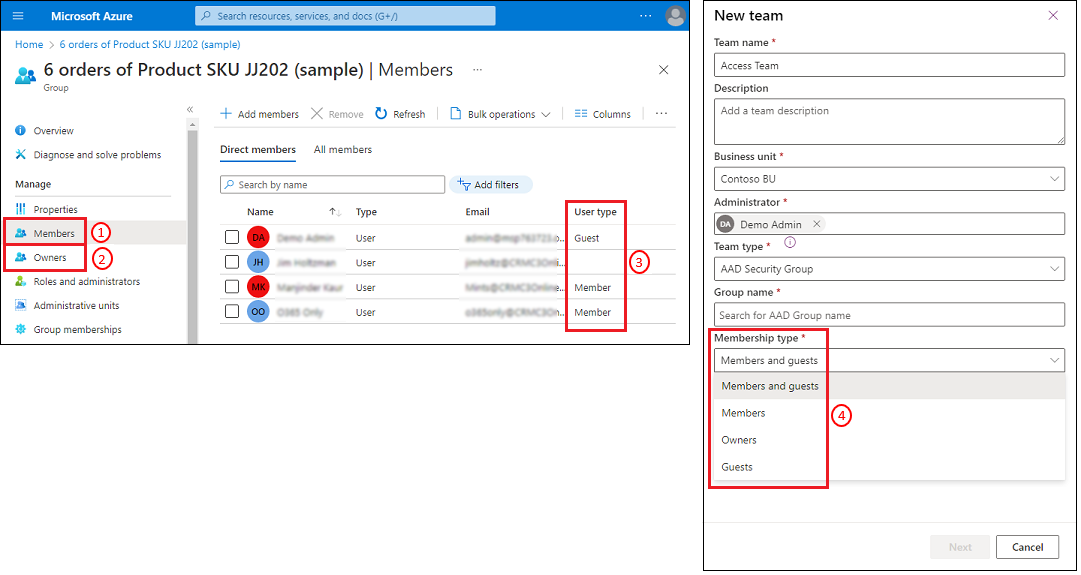

- Type d’adhésion : sélectionnez le type d’adhésion dans la liste déroulante. Voir Comment les membres du groupe de sécurité Microsoft Entra correspondent aux membres de l’équipe du groupe Dataverse.

Une fois l’équipe créée, vous pouvez ajouter des membres à l’équipe et sélectionner les rôles de sécurité correspondants. Cette étape est facultative, mais recommandée.

Comment les membres du groupe de sécurité Microsoft Entra correspondent aux membres de l’équipe du groupe Dataverse

Consultez le tableau suivant pour savoir comment les membres des groupes Microsoft Entra correspondent aux membres de l’équipe du groupe Dataverse.

| Sélectionnez le type d’appartenance à l’équipe du groupe Dataverse (4) | Appartenance obtenue |

|---|---|

| Membres et invités | Sélectionnez ce type pour inclure à la fois les types d’utilisateurs Membre et Invité (3) à partir des membres de la catégorie de groupe Microsoft Entra (1). |

| Membres | Sélectionnez ce type pour inclure uniquement le type d’utilisateur Membre (3) à partir des membres de la catégorie de groupe Microsoft Entra (1). |

| Propriétaires | Sélectionnez ce type pour inclure uniquement le type d’utilisateur Membre (3) à partir des propriétaires de la catégorie de groupe Microsoft Entra (2). |

| Invités | Sélectionnez ce type pour inclure uniquement le type d’utilisateur Invité (3) à partir des membres de la catégorie de groupe Microsoft Entra (1). |

Modifier une équipe de groupe

Assurez-vous de disposer du rôle de sécurité Administrateur système, Directeur commercial, Directeur de division, Vice-président du marketing ou Directeur général/Dirigeant d’entreprise, ou d’autorisations équivalentes.

Connectez-vous au centre d’administration Power Platform.

Sélectionnez un environnement, puis sélectionnez Paramètres>Utilisateurs + autorisations>Équipes.

Cochez la case pour un nom d’équipe.

Sélectionnez Modifier l’équipe. Seuls le Nom de l’équipe, la Description et l’Administrateur peuvent être modifiés.

Mettez à jour les champs obligatoires et sélectionnez Mettre à jour.

Note

- Pour modifier la division, voir Modifier la division pour une équipe.

- Créez des équipes de groupe Dataverse - Membres, Propriétaires, Invités et Membres et invités par environnement en fonction du type d’appartenance à un groupe Microsoft Entra pour chaque groupe Microsoft Entra. Il est impossible de modifier l’ObjectId Microsoft Entra ID de l’équipe de groupe une fois que l’équipe de groupe est créée.

- Le type d’appartenance Dataverse ne peut pas être modifié une fois l’équipe de groupe créée. Pour mettre à jour ce champ, vous devez supprimer l’équipe de groupe et en créer une nouvelle.

- Toutes les équipes de groupe existantes créées avant l’ajout du nouveau champ Type d’appartenance sont automatiquement mises à jour en tant que Membres et invités. Il n’y a aucune perte de fonctionnalité avec ces équipes de groupe, car l’équipe de groupe par défaut est associée au type d’appartenance Membres et invités du groupe Microsoft Entra.

- Si votre environnement a un groupe de sécurité, vous devrez ajouter le groupe Microsoft Entra de l’équipe de groupe en tant que membre de ce groupe de sécurité afin que les utilisateurs de l’équipe du groupe puissent accéder à l’environnement.

- La liste des membres de l’équipe figurant dans chaque équipe de groupe affiche uniquement les membres utilisateurs qui ont accès à l’environnement. Cette liste n’affiche pas tous les membres de groupe du groupe Microsoft Entra. Quand un membre de groupe Microsoft Entra accède à l’environnement, ce membre est ajouté à l’équipe de groupe. Les privilèges du membre de l’équipe sont dérivés dynamiquement au moment de l’exécution en héritant du rôle de sécurité de l’équipe du groupe. Étant donné que le rôle de sécurité est attribué à l’équipe du groupe et que le membre de l’équipe du groupe hérite des privilèges, le rôle de sécurité n’est pas attribué directement au membre de l’équipe du groupe. Comme les privilèges du membre de l’équipe sont dérivés dynamiquement au moment de l’exécution, les appartenances au groupe Microsoft Entra du membre de l’équipe sont mises en cache au moment de la connexion du membre de l’équipe. Cela signifie qu'aucune maintenance de l’appartenance à un groupe Microsoft Entra effectuée sur le membre de l’équipe dans Microsoft Entra ID ne sera reflétée jusqu’à la prochaine fois que le membre de l’équipe se connecte ou que le système actualise le cache (après 8 heures de connexion continue).

- Les membres du groupe Microsoft Entra sont également ajoutés à l’équipe du groupe avec les appels d’emprunt d’identité. Vous pouvez utiliser créer des membres de groupe dans l’équipe du groupe au nom d’un autre utilisateur en utilisant l’emprunt d’identité.

- Les membres de l’équipe sont ajoutés ou supprimés de l’équipe du groupe au moment de l’exécution lorsque le membre du groupe se connecte à l’environnement. Ces événements d’ajout et de suppression de membres du groupe peuvent être utilisés pour déclencher des opérations de plug-in.

- Vous n’avez pas besoin d’attribuer des membres de l’équipe avec un rôle de sécurité individuel si le rôle de sécurité de votre équipe de groupe a hérité du privilège d’un membre et que le rôle de sécurité contient au moins un privilège qui a une autorisation de niveau utilisateur.

- Le nom de l’équipe de groupe n’est pas automatiquement mis à jour lorsque le nom du groupe Microsoft Entra est modifié. Les changements de nom de groupe n’ont aucun impact sur le fonctionnement du système, mais nous vous recommandons de le mettre à jour dans les paramètres Teams du centre d’administration Power Platform.

- Les membres du groupe AD sont automatiquement créés dans l’environnement lorsqu’ils accèdent à l’environnement pour la première fois. Les utilisateurs sont ajoutés sous la division racine. Il n’est pas nécessaire de déplacer l’utilisateur vers une autre division si vous avez activé l’option Divisions modernisées pour gérer l’accès aux données de votre utilisateur.

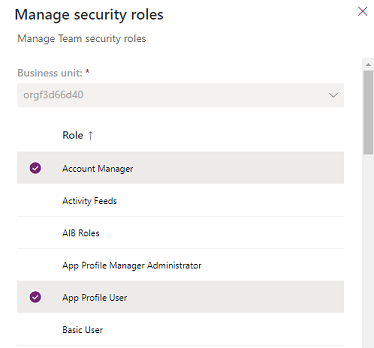

Gérer les rôles de sécurité d’une équipe

Cochez la case pour un nom d’équipe.

Sélectionnez Gérer les rôles de sécurité.

Sélectionnez le ou les rôles de votre choix, puis sélectionnez Enregistrer.

Changer de division pour une équipe

Voir Changer de division pour une équipe.

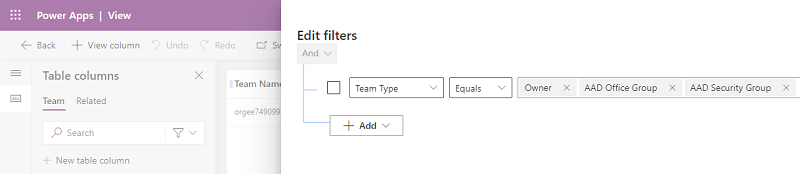

Ajouter des types d’équipe de groupe à la vue de recherche par défaut

Lors de l’attribution manuelle d’un enregistrement ou du partage d’un enregistrement à l’aide du formulaire intégré, la liste d’options par défaut ne sélectionne pas certains types d’équipes de groupe tels que Microsoft Entra ID. Vous pouvez modifier le filtre sur la Vue de recherche par défaut du tableau des équipes afin qu’il inclue ces groupes.

Connectez-vous à Power Apps.

Sélectionnez Dataverse>Tables>Équipe>Vues>Vue de recherche des équipes>Modifier les filtres

Définissez les champs Type d’équipe, Équivaut à sur : Groupe de bureaux AAD, Groupe de sécurité AAD, Propriétaire

- Sélectionnez OK>Enregistrer>Publier.

Supprimer les membres de l’équipe et l’équipe du groupe

Vous pouvez supprimer l’équipe du groupe en supprimant d’abord tous les membres de l’équipe de l’équipe du groupe Dataverse.

Supprimer le groupe Microsoft Entra

Lorsque le groupe Microsoft Entra est supprimé du portail Azure, tous les membres sont automatiquement supprimés de l’équipe du groupe Dataverse dans l’environnement dans les 24 heures. L’équipe du groupe Dataverse peut ensuite être supprimée une fois que tous les membres ont été supprimés.

Autres opérations d’équipe

Voir :

Voir aussi

Gérer des équipes

Vidéo : Appartenance à un groupe Microsoft Entra

Créer un groupe de base et ajouter des membres à l’aide de Microsoft Entra ID

Démarrage rapide : afficher les groupes et les membres de votre organisation dans Microsoft Entra ID

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour