Étape 4. Répondre à un incident à l’aide de Microsoft Sentinel et Microsoft Defender XDR

Cet article fournit un ensemble général d’étapes et de procédures pour résoudre un incident à l’aide de Microsoft Sentinel et Microsoft Defender XDR, qui incluent le tri, l’enquête et la résolution. Microsoft Sentinel et Microsoft Defender XDR partagent :

- Mises à jour sur le cycle de vie (état, propriétaire, classification) sont partagés entre les produits.

- Les preuves recueillies lors d’une enquête sont présentées dans l’incident Microsoft Sentinel.

Les illustrations suivantes montrent comment la solution de détection et réponse étendues (XDR, extended detection and response) de Microsoft s’intègre de façon fluide à Microsoft Sentinel, selon que vous avez intégré ou non votre espace de travail Microsoft Sentinel à la plateforme d’opérations de sécurité unifiée dans le portail Microsoft Defender.

L’illustration suivante montre comment la solution XDR de Microsoft s’intègre de façon transparente à Microsoft Sentinel avec la plateforme d’opérations de sécurité unifiée.

Dans ce diagramme :

- Les informations provenant des signaux de l’ensemble de votre organisation alimentent Microsoft Defender XDR et Microsoft Defender pour le cloud.

- Microsoft Sentinel prend en charge les environnements multicloud et s’intègre aux applications et partenaires tiers.

- Les données Microsoft Sentinel sont ingérées avec les données de votre organisation dans le portail Microsoft Defender.

- Les équipes SecOps peuvent ensuite analyser les menaces identifiées par Microsoft Sentinel et Microsoft Defender XDR et y répondre dans le portail Microsoft Defender.

Procédure de réponse aux incidents

Le processus de réponse aux incidents pour résoudre un incident à l’aide de Microsoft Sentinel et de Microsoft Defender XDR diffère selon que vous avez intégré ou non votre espace de travail à la plateforme d’opérations de sécurité unifiée, et peut accéder à Microsoft Sentinel dans le portail Defender.

Utilisez le portail Defender pour le triage de l’incident potentiel, qui inclut la compréhension des détails de l’incident et la prise d’actions immédiates.

Poursuivez l’investigation dans le portail Defender, notamment :

- Comprendre l’incident et son étendue et examiner les chronologie de ressources.

- Examen des actions en attente de réparation automatique, correction manuelle des entités, exécution d’une réponse dynamique.

- Ajout de mesures de prévention.

Utilisez la zone Microsoft Sentinel du portail Defender pour approfondir votre investigation, notamment :

- Comprendre l’étendue de l’incident en le corrélant à vos processus de sécurité, stratégies et procédures (3P).

- Entreprendre des actions d’investigation et de correction automatisées 3P et créer des playbooks d’orchestration, d’automatisation et de réponse de sécurité (SOAR) personnalisés.

- Enregistrement des preuves pour la gestion des incidents.

- Ajout de mesures personnalisées.

Résoudre l’incident et assurer le suivi approprié au sein de votre équipe de sécurité.

Pour plus d’informations, consultez l’article suivant :

Quel que soit le portail que vous utilisez, veillez à tirer parti des fonctionnalités de playbook et de règles d’automatisation de Microsoft Sentinel :

Un playbook est un ensemble d’actions d’investigation et de correction qui peuvent être exécutées à partir du portail Microsoft Sentinel en tant que routine. Un guide opérationnel peut vous aider à automatiser et orchestrer votre réponse aux menaces. Ils peuvent être exécutés manuellement à la demande sur des incidents, des entités et des alertes, ou être configurés pour s'exécuter automatiquement en réponse à des alertes ou des incidents spécifiques, lorsqu'ils sont déclenchés par une règle d'automatisation. Pour plus d’informations, consultez Automatiser la réponse aux menaces à l’aide de guides opérationnels.

Les règles d’automatisation constituent un moyen de gérer de manière centralisée l’automatisation dans Microsoft Sentinel, en vous permettant de définir et de coordonner un petit ensemble de règles pouvant s’appliquer dans différents scénarios. Pour plus d’informations, consultez Automatisation de la réponse dans Microsoft Sentinel via l’automatisation des règles.

Après avoir intégré votre espace de travail Microsoft Sentinel à la plateforme d’opérations de sécurité unifiée, notez qu’il existe des différences au niveau du fonctionnement de l’automatisation dans votre espace de travail. Pour plus d’informations, consultez Automatisation avec la plateforme d’opérations de sécurité unifiée.

Étape 1 : Trier l’incident

Utilisez ces étapes comme méthode générale pour trier l’incident avec Microsoft Sentinel et Microsoft Defender XDR. Si vous avez intégré votre espace de travail à la plateforme d’opérations de sécurité unifiée, utilisez le portail Defender. Dans le cas contraire, utilisez le portail Azure.

Pour investiguer les incidents Microsoft Sentinel dans le portail Defender :

Dans le portail Defender, sélectionnez Investigation et réponse > Incidents et alertes > Incidents et localisez l’incident suspecté. Filtrez vos Sources de service/détection sur Microsoft Sentinel pour vous permettre de limiter la liste des incidents à ceux qui proviennent de Microsoft Sentinel.

Sélectionnez la ligne des incidents pour afficher les informations de base dans le volet de résumé des incidents.

Sélectionnez Gérer l’incident pour mettre à jour les détails tels que le nom, la gravité, l’état, la classification ou pour ajouter des commentaires. Cliquez sur Enregistrer pour enregistrer vos modifications.

Sélectionnez Ouvrir la page de l’incident pour poursuivre l’investigation.

Étape 2 : Investiguer l’incident

Si votre espace de travail est intégré à la plateforme d’opérations de sécurité unifiée, vous restez dans le portail Defender tout au long de cette étape. Dans le cas contraire, commencez dans le portail Azure. Vous basculez sur le portail Defender pour investiguer, puis vous revenez au portail Azure.

Dans le portail Defender, sous l’onglet Historique de l’attaque de la page des détails de l’incident, envisagez les étapes suivantes pour votre propre workflow de réponse aux incidents :

Affichez l’historique d’attaque de l’incident pour comprendre son étendue, sa gravité, sa source de détection et les entités affectées.

Analysez les alertes de l’incident pour comprendre son origine, son étendue et sa gravité avec l’historique des alertes au sein de l’incident.

Si nécessaire, rassemblez des informations sur les appareils, les utilisateurs et les boîtes aux lettres impactés avec le graphique. Sélectionnez une entité pour ouvrir un menu volant contenant tous les détails.

Découvrez comment Microsoft Defender XDR a automatiquement résolu certaines alertes avec l'onglet Enquêtes.

Si nécessaire, utilisez des informations dans le jeu de données pour l’incident à partir de l’onglet Preuve et réponse .

Sous l’onglet Ressources, affichez les entités impliquées dans l’incident. Sélectionnez un compte d’utilisateur, un nom d’hôte, une adresse IP ou une ressource Azure pour poursuivre l’investigation dans la page des détails de l’entité. Par exemple, si vous avez sélectionné un utilisateur, dans le volet des détails utilisateur, sélectionnez Accéder à la page de l’utilisateur pour ouvrir la page des détails de l’entité de l’utilisateur.

Dans la page des détails de l’entité, sélectionnez Événements Sentinel pour afficher des informations de chronologie détaillées sur l’entité sélectionnée, ainsi que des insights.

Étape 3 : Résoudre l’incident

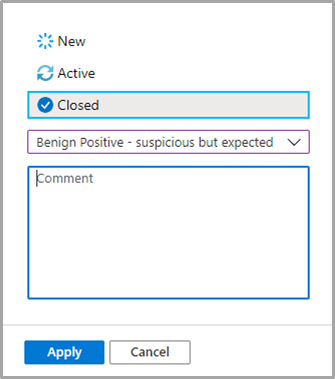

Lorsque votre investigation arrive à sa conclusion et que vous avez corrigé l’incident dans les portails, résolvez l’incident en définissant son état sur Fermé.

Lorsque vous marquez l’état d’un incident comme Fermé, veillez à sélectionner une classification, notamment les options vrai, bénin ou faux positif.

Par exemple :

Pour plus d’informations, consultez Résoudre un incident dans le portail Defender.

Si nécessaire, signalez l’incident à votre responsable de réponse aux incidents pour obtenir un éventuel suivi afin de déterminer d’autres actions. Par exemple :

- Informer vos analystes de sécurité de niveau 1 afin de mieux détecter l'attaque à un stade précoce.

- Recherchez l’attaque dans Microsoft Defender XDR Threat Analytics et dans la communauté de sécurité pour connaître une tendance en matière d’attaque de sécurité.

- Si nécessaire, enregistrer le flux de travail que vous avez utilisé pour résoudre l’incident et mettre à jour vos flux de travail, processus, stratégies et guides opérationnels standard.

- Déterminez si les modifications apportées à votre configuration de sécurité sont nécessaires et implémentez-les.

- Créez un playbook d’orchestration pour automatiser et orchestrer votre réponse aux menaces pour un risque similaire futur. Pour plus d’informations, consultez Automatisation de la réponse aux menaces avec des playbooks dans Microsoft Sentinel.

Entraînement recommandé

Voici les modules d’entraînement recommandés pour cette étape. Le contenu de formation se concentre sur les fonctionnalités en disponibilité générale. Par conséquent, il ne couvre pas la plateforme d’opérations de sécurité unifiée, qui est en préversion.

Gestion des incidents de sécurité dans Microsoft Sentinel

| Formation | Gestion des incidents de sécurité dans Microsoft Sentinel |

|---|---|

| Dans ce module, vous investiguez la gestion des incidents Microsoft Sentinel, explorez les événements et entités Microsoft Sentinel et découvrez les moyens de résoudre les incidents. |

Améliorer votre fiabilité avec des pratiques opérationnelles modernes : Réponse aux incidents

| Formation | Améliorer votre fiabilité avec des pratiques opérationnelles modernes : Réponse aux incidents |

|---|---|

| Découvrez les principes de base d’une réponse efficace aux incidents ainsi que les outils Azure qui la facilite. |

Comprendre la gestion des incidents de sécurité Microsoft 365

| Formation | Comprendre la gestion des incidents de sécurité Microsoft 365 |

|---|---|

| Découvrez comment Microsoft 365 examine, gère et répond aux problèmes de sécurité pour protéger les clients et l’environnement cloud Microsoft 365. |

Étapes suivantes

- Consultez Naviguer et enquêter sur les incidents dans Microsoft Sentinel et Réponse aux incidents avec Microsoft Defender XDR pour plus de détails sur les processus de réponse aux incidents dans les portails Microsoft Sentinel et Microsoft Defender.

- Consultez la vue d’ensemble de la réponse aux incidents pour connaître les meilleures pratiques de sécurité Microsoft.

- Consultez les guides opérationnels de réponse aux incidents pour les flux de travail et les listes de case activée pour répondre aux cyberattaques courantes.

Références

Utilisez ces ressources pour en savoir plus sur les différents services et technologies mentionnés dans cet article :

- Intégration de Microsoft Defender XDR à Microsoft Sentinel

- Guide interactif des fonctionnalités SIEM et XDR unifiées

- Automatisation de la réponse aux menaces avec des playbooks dans Microsoft Sentinel

- Automatiser la réponse aux menaces à l’aide de guides opérationnels

- Automatiser la gestion des menaces dans Microsoft Sentinel avec des règles d’automatisation

- Analyse des menaces Microsoft Defender XDR

Utilisez ces ressources pour en savoir plus sur la réponse aux incidents :