Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Les rançongiciels d'origine humaine restent l'une des tendances de cyberattaques les plus percutantes au monde et constituent une menace importante à laquelle de nombreuses organisations ont été confrontées au cours des dernières années. Ces attaques tirent parti des mauvaises configurations du réseau et s'appuient sur les faiblesses de la sécurité intérieure d'une organisation. Bien que ces attaques représentent un danger clair et présent pour les organisations, leur infrastructure informatique et leurs données, elles constituent un désastre évitable.

L'équipe de réponse aux incidents Microsoft (anciennement DART/CRSP) répond aux compromis de sécurité pour aider les clients à devenir cyber-résilients. La réponse aux incidents Microsoft fournit une réponse réactive aux incidents sur site et mène des enquêtes proactives à distance. La réponse aux incidents Microsoft tire profit des partenariats stratégiques de Microsoft avec les organisations de sécurité du monde entier et les groupes de produits Microsoft internes pour fournir l’examen le plus complet et approfondi possible.

Cet article décrit comment la réponse aux incidents Microsoft a récemment examiné un incident de rançongiciel avec des détails sur les tactiques d’attaque et les mécanismes de détection.

Pour plus d’informations, consultez la Partie 1 et la Partie 2 du guide de réponse aux incidents Microsoft pour lutter contre les ransomwares opérés par l’homme.

L'attaque

La réponse aux incidents Microsoft tire parti des outils et tactiques de réponse aux incidents pour identifier les comportements des acteurs de la menace pour les rançongiciels gérés par l’homme. Les informations publiques concernant les rançongiciels visent surtout l'impact final, mais mettent rarement en évidence les détails de l'opération et la façon dont les acteurs de la menace ont été en mesure d'escalader leur accès sans être détectés pour découvrir, monnayer et extorquer.

Voici quelques techniques courantes utilisées par les attaquants pour les attaques par ransomware basées sur les tactiques MITRE ATT&CK.

La réponse aux incidents Microsoft a utilisé Microsoft Defender for Endpoint pour suivre l’attaquant via l’environnement, créer une histoire illustrant l’incident, puis éradiquer la menace et corriger. Une fois déployé, Microsoft Defender for Endpoint a commencé à détecter les authentifications réussies à partir d'une attaque par force brute. Lors de cette découverte, la réponse aux incidents Microsoft a examiné les données de sécurité et trouvé plusieurs appareils vulnérables accessibles sur Internet à l’aide du protocole RDP (Remote Desktop Protocol).

Une fois l'accès initial obtenu, l'acteur de la menace a utilisé l'outil de collecte d'informations d'identification Mimikatz pour extraire des hachages de mots de passe, a recherché des informations d'identification stockées en texte en clair, a créé des portes dérobées en manipulant des touches rémanentes et s'est déplacé latéralement dans le réseau en utilisant des sessions ouvertes à distance.

Pour cette étude de cas, le parcours de l'attaquant est mis en évidence.

Les sections suivantes décrivent des détails supplémentaires basés sur les tactiques MITRE ATT&CK et incluent des exemples de la façon dont les activités des acteurs de menace ont été détectées avec le portail Microsoft Defender.

Accès initial

Les campagnes de rançongiciel utilisent des vulnérabilités connues pour leur entrée initiale, généralement à l'aide d'e-mails d'hameçonnage ou de faiblesses dans la défense de périmètre, comme les appareils avec le service Bureau à distance activé exposé sur Internet.

Pour cet incident, la réponse aux incidents Microsoft a réussi à localiser un appareil avec le port TCP 3389 pour RDP exposé à Internet. Les acteurs de la menace ont ainsi pu effectuer une attaque d'authentification par force brute et prendre pied dans le système.

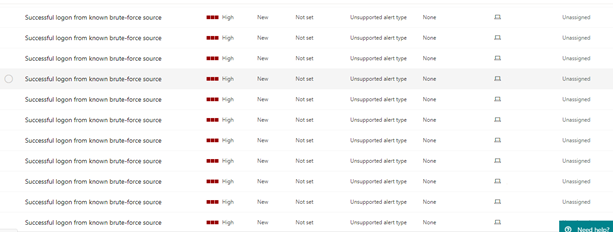

Defender for Endpoint a utilisé la veille des menaces pour déterminer qu’il y avait de nombreuses connexions provenant de sources d’attaque par force brute connues et les a affichées dans le portail Microsoft Defender. Voici un exemple.

Reconnaissance

Une fois l'accès initial réussi, l'énumération de l'environnement et la détection d'appareils ont commencé. Ces activités ont permis aux acteurs de la menace d'identifier des informations sur le réseau interne de l'organisation et de cibler des systèmes critiques à savoir des contrôleurs de domaine, des serveurs de sauvegarde, des bases de données et des ressources cloud. Après l'énumération et la détection d'appareils, les acteurs de la menace ont effectué des activités similaires pour identifier les comptes d'utilisateurs vulnérables, les groupes, les autorisations et les logiciels.

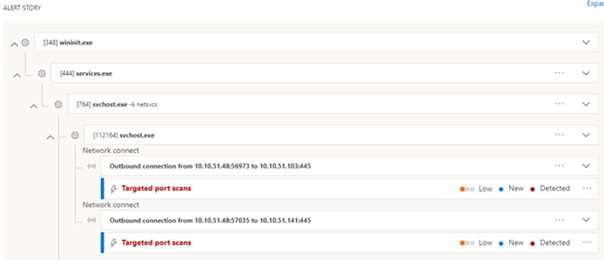

L'acteur de la menace a utilisé Advanced IP Scanner, un outil d'analyse d'adresses IP, pour énumérer les adresses IP utilisées dans l'environnement et effectuer l'analyse de port ultérieure. En analysant les ports ouverts, l'acteur de la menace a détecté les appareils accessibles à partir de l'appareil initialement compromis.

Cette activité a été détectée dans Defender for Endpoint et utilisée comme indicateur de compromission (IoC) pour une investigation plus approfondie. Voici un exemple.

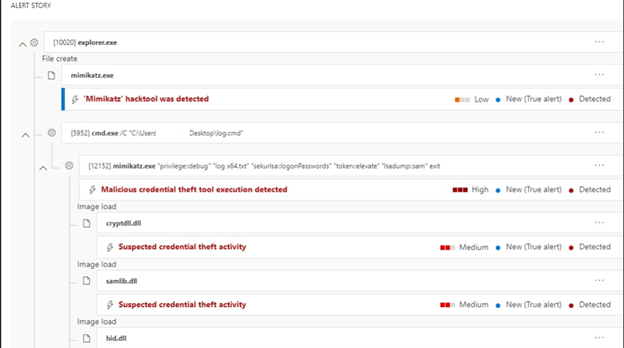

Vol d'informations d'identification

Après avoir obtenu l'accès initial, les acteurs de la menace ont recueilli des informations d'identification à l'aide de l'outil de récupération de mots de passe Mimikatz et en recherchant des fichiers contenant un « mot de passe » sur les systèmes initialement compromis. Ces actions ont permis aux acteurs de la menace d'accéder à d'autres systèmes à l'aide d'identifiants légitimes. Dans de nombreuses situations, les acteurs de la menace utilisent ces comptes pour en créer d'autres afin de subsister après que les premiers comptes compromis ont été identifiés et corrigés.

Voici un exemple de détection d’utilisation du Mimikatz dans le portail Microsoft Defender.

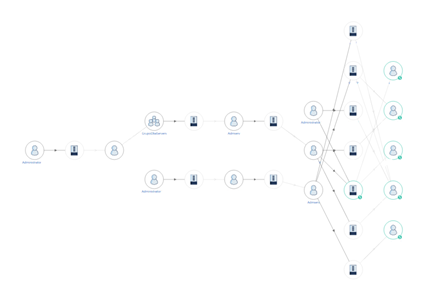

Mouvement latéral

Les mouvements entre les points de terminaison peuvent varier d'une organisation à l'autre, mais les acteurs de la menace utilisent généralement différentes variétés de logiciels de gestion à distance qui existent déjà sur l'appareil. En utilisant des méthodes d'accès à distance que le service informatique utilise couramment dans ses activités quotidiennes, les acteurs de la menace peuvent passer inaperçus pendant de longues périodes.

À l’aide de Microsoft Defender pour Identity, la réponse aux incidents Microsoft a pu mapper le chemin d’accès que l’acteur de la menace a navigué entre les appareils, affichant les comptes utilisés et auquel il a eu accès. Voici un exemple.

Évasion de défense

Pour éviter d'être détectés, les acteurs de la menace ont utilisé des techniques de contournement du système de défense afin de ne pas être identifiés et d'atteindre leurs objectifs tout au long du cycle de l'attaque. Ces techniques comprennent la désactivation ou la falsification des produits antivirus, la désinstallation ou la désactivation des produits ou des fonctions de sécurité, la modification des règles de pare-feu et l'utilisation de techniques obfusquées pour dissimuler les artefacts d'une intrusion aux produits et aux services de sécurité.

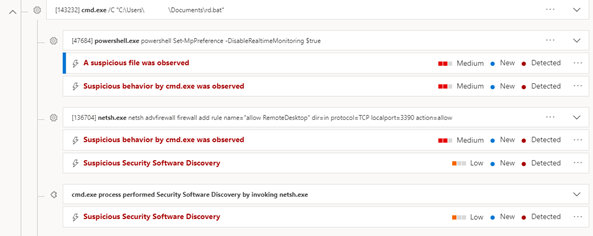

L'acteur de la menace pour cet incident a utilisé PowerShell pour désactiver la protection en temps réel pour Microsoft Defender sur les appareils Windows 11 et Windows 10 et les outils de mise en réseau locaux pour ouvrir le port TCP 3389 et autoriser les connexions RDP. Ces modifications ont réduit les chances de détection dans l'environnement, parce qu'elles ont modifié les services système qui détectent et alertent sur les activités malveillantes.

Toutefois, Defender for Endpoint ne peut pas être désactivé à partir de l'appareil local et a pu détecter cette activité. Voici un exemple.

Persistance

Les techniques de persistance comprennent les actions menées par les acteurs de la menace pour maintenir un accès constant aux systèmes après les efforts déployés par le personnel de sécurité pour reprendre le contrôle des systèmes compromis.

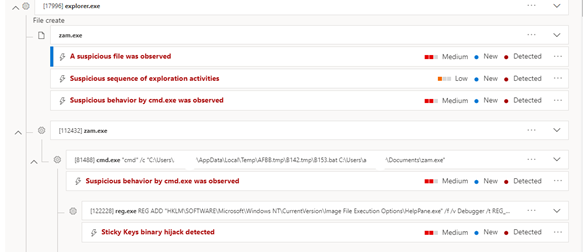

Les acteurs de la menace ont utilisé le piratage par touches rémanentes, car il permet l'exécution à distance d'un binaire dans le système d'exploitation Windows sans authentification. Il a ensuite utilisé cette fonctionnalité pour lancer une invite de commandes et mener d’autres attaques.

Voici un exemple de détection de piratage via les touches rémanentes dans le portail Microsoft Defender.

Impact

Les acteurs de la menace chiffrent généralement les fichiers à l'aide d'applications ou de fonctions qui existent déjà dans l'environnement. L'utilisation de PsExec, de Group Policy et de Microsoft Endpoint Configuration Management sont des méthodes de déploiement qui permettent à un acteur d'atteindre rapidement les points de terminaison et les systèmes sans perturber les opérations normales.

L'acteur de la menace pour cet incident a utilisé PsExec pour lancer à distance un script PowerShell interactif à partir de divers partages distants. Cette méthode d'attaque rend les points de distribution aléatoires et la correction plus difficile pendant la phase finale de l'attaque par rançongiciel.

Exécution du rançongiciel

L'exécution d'un rançongiciel est l'une des principales méthodes utilisées par un acteur de la menace pour monétiser son attaque. Indépendamment de la méthode d'exécution, les différents cadres de rançongiciels ont tendance à avoir un comportement commun une fois qu'ils sont déployés :

- Obfusquer les actions des acteurs de la menace

- Établir la persistance

- Désactiver la récupération des erreurs Windows et la réparation automatique

- Arrêter une liste de services

- Terminer une liste de processus

- Supprimer les clichés instantanés et les sauvegardes

- Chiffrer des fichiers, éventuellement en spécifiant des exclusions personnalisées

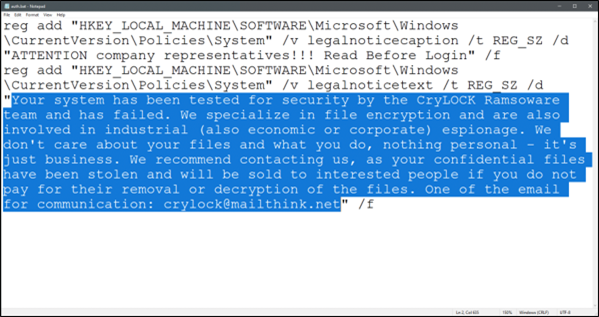

- Créer une note sur le rançongiciel

Ci-après un exemple de note de rançongiciel.

Autres ressources de ransomware

Informations clés de Microsoft :

- The growing threat of ransomware, billet du blog Microsoft On the Issues, publié le 20 juillet 2021

- Rançongiciels d'origine humaine

- Se protéger rapidement contre les rançongiciels et l'extorsion

- Microsoft Digital Defense - Rapport 2021 (voir pages 10-19)

- Rapport d’analyse des menaces Ransomware : une menace omniprésente et continue dans le portail Microsoft Defender

- Approche et meilleures pratiques de l’équipe Réponse aux incidents Microsoft concernant les ransomwares

Microsoft 365 :

- Déployer la protection contre les rançongiciels pour votre client Microsoft 365

- Optimiser la résilience contre les ransomwares avec Azure et Microsoft 365

- Récupération après une attaque par ransomware

- Protection contre les programmes malveillants et les ransomware

- Protégez votre PC Windows 10 contre les ransomware

- Gestion des ransomware dans SharePoint en ligne

- Rapports d’analyse des menaces pour les ransomware dans le portail Microsoft Defender

Microsoft Defender XDR :

Microsoft Defender for Cloud Apps :

Microsoft Azure :

- Azure Defenses for Ransomware Attack

- Optimiser la résilience contre les ransomwares avec Azure et Microsoft 365

- Plan de sauvegarde et restauration pour la protection contre les rançongiciels

- Protégez vos applications contre les ransomware avec la Sauvegarde Microsoft Azure (vidéo de 26 minutes)

- Récupération après une compromission de l'identité système

- Détection avancée des attaques multiphases dans Microsoft Sentinel

- Détection de fusion des rançongiciels dans Microsoft Sentinel

Billets de blog de l'équipe de sécurité Microsoft :

3 steps to prevent and recover from ransomware (septembre 2021)

Guide de lutte contre les rançongiciels d'origine humaine : partie 1 (septembre 2021)

Étapes clés sur la façon dont la réponse aux incidents Microsoft effectue des enquêtes sur les incidents de rançongiciel.

Guide de lutte contre le rançongiciel gérés par l’homme : Partie 2 (septembre 2021)

Recommandations et meilleures pratiques.

-

Cf. section Ransomware.

Human-operated ransomware attacks: A preventable disaster (Attaques par ransomware dirigées par une main humaine : un incident évitable) (mars 2020)

Inclut des analyses de chaîne d'attaque des attaques courantes.

Réponse aux rançongiciels : payer ou ne pas payer ? (Décembre 2019)

Norsk Hydro responds to ransomware attack with transparency (Norsk Hydro répond avec transparence à une attaque par ransomware) (décembre 2019)