Protégez rapidement votre organisation contre les attaques de ransomwares

Un ransomware est un type de cyberattaque que les cybercriminels utilisent pour de l’extorsion auprès des organisations de grande et petite tailles.

Comprendre comment se protéger contre les attaques par ransomwares et minimiser les dégâts est un élément important de la protection de votre entreprise. Cet article fournit une aide pratique sur la façon de configurer rapidement une protection contre les ransomwares.

Cette aide est organisée en étapes, en commençant par les actions les plus urgentes à effectuer.

Ajoutez cette page à vos favoris comme point de départ pour les différentes étapes.

Important

Lisez la série sur la prévention des ransomwares et faites en sorte que les cyberattaques soient difficiles à mener contre votre organisation.

Remarque

Qu’est-ce qu’un ransomware ? Consultez la définition de ransomware ici.

Informations importantes sur cet article

Remarque

L'ordre de ces étapes est conçu pour garantir que vous réduisiez les risques le plus rapidement possible et repose sur une hypothèse de grande urgence qui outrepasse les priorités normales en matière de sécurité et d'informatique, afin d'éviter ou d'atténuer les attaques dévastatrices.

Il est important de noter que ces conseils de prévention contre les ransomwares sont structurés en étapes que vous devez suivre dans l’ordre indiqué. Pour adapter au mieux ces recommandations à votre situation :

Respectez les priorités recommandées

Utilisez les étapes comme plan de départ pour savoir ce qu'il faut faire en premier, ensuite et plus tard, afin d'obtenir en premier les éléments les plus percutants. Ces recommandations sont classées par ordre de priorité en utilisant le principe de Confiance Zéro Supposition d’une violation. Cela vous oblige à vous concentrer sur la réduction des risques métier en supposant que les attaquants peuvent avoir accès à votre environnement via une ou plusieurs méthodes.

Soyez proactif et flexible (mais n'omettez pas les tâches importantes)

Parcourez les listes de contrôle d’implémentation pour toutes les sections des trois étapes pour voir s’il existe des domaines et des tâches que vous pouvez effectuer au plus tôt et rapidement. En d’autres termes, ce que vous pouvez faire plus rapidement, car vous avez déjà accès à un service cloud qui n’a pas été utilisé mais qui peut être configuré rapidement et facilement. Lors de votre examen de l’ensemble du plan, veillez à ce que ces domaines et ces tâches ne retardent pas la mise en œuvre de points d’une importance critique, comme les sauvegardes et l’accès privilégié !

Effectuez certaines opérations en parallèle

Il peut être fastidieux d'essayer d'effectuer toutes les opérations en même temps, mais certaines peuvent être naturellement exécutées en parallèle. Le personnel de différentes équipes peut travailler sur différentes tâches en même temps (par exemple l’équipe des sauvegardes, l’équipe des points de terminaison, l’équipe des identités), tout en veillant à la réalisation des étapes par ordre de priorité.

Les éléments dans les check-lists d'implémentation sont dans l'ordre de priorité recommandé, et non dans un ordre de dépendance technique.

Utilisez les listes de contrôle pour confirmer et modifier votre configuration existante selon vos besoins et d'une manière qui fonctionne dans votre organisation. Par exemple, dans l’opération de sauvegarde la plus importante, vous sauvegardez certains systèmes. Toutefois, ils ne sont peut-être pas déconnectés/non modifiables, vous ne pouvez peut-être pas tester les procédures de restauration complète de l’entreprise ou vous ne disposez peut-être pas de sauvegardes des systèmes métier critiques ou des systèmes informatiques critiques comme les contrôleurs de domaine Active Directory Domain Services (AD DS).

Remarque

Consultez le billet de blog sur la sécurité Microsoft, 3 steps to prevent and recover from ransomware (septembre 2021), pour obtenir une autre synthèse de cette procédure.

Configurer votre système pour empêcher les ransomwares maintenant

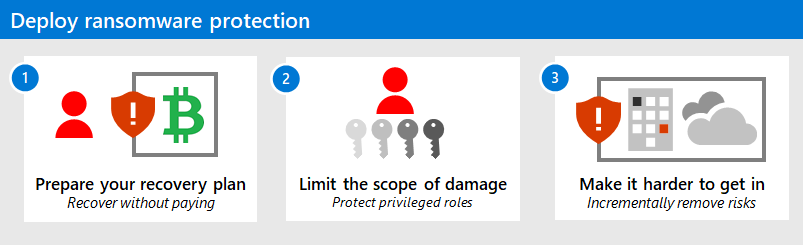

Les étapes à suivre sont les suivantes :

Étape 1. Préparer votre plan de récupération de ransomware

Cette étape est conçue pour minimiser l’incitation financière des attaquants de ransomware en :

- Rendant beaucoup plus difficile l'accéder aux systèmes et leur perturbation, ou bien le chiffrement ou l'endommagement des données clés de l'organisation.

- Permettant à votre organisation de se relever plus facilement d'une attaque sans payer de rançon.

Remarque

Si la restauration d'une grande partie ou de la totalité des systèmes de l'entreprise est une entreprise difficile, l'alternative consiste à payer un pirate pour une clé de récupération qu'il pourrait ne pas livrer, et à utiliser des outils écrits par les pirates pour essayer de récupérer les systèmes et les données.

Étape 2. Limiter la portée des dommages causés par les ransomwares

Compliquez la tâche des attaquants qui tentent d'accéder à plusieurs systèmes critiques pour l'entreprise en utilisant les rôles d'accès privilégié. En limitant la capacité de l’attaquant à obtenir un accès privilégié, il ne peut plus agir aussi facilement au sein de votre organisation, et va vraisemblablement abandonner ou tester sa chance ailleurs.

Étape 3. Rendre difficile l'accès des cybercriminels

Cette dernière série de tâches est importante pour augmenter la difficulté des intrusions, mais son exécution dans le cadre d'un plus long parcours de sécurité prendra du temps. Le but de cette étape est de rendre encore plus difficile le travail des attaquants qui tentent d'accéder à vos infrastructures on-premises ou cloud aux différents points d'entrée communs. Les tâches sont nombreuses. Il est donc important de hiérarchiser votre travail ici en fonction de la rapidité avec laquelle vous pouvez les accomplir avec vos ressources actuelles.

Bien que bon nombre de ces étapes soient familières et faciles à réaliser rapidement, il est extrêmement important que votre travail sur l'étape 3 ne ralentisse pas votre progression sur les étapes 1 et 2.

Vue d'ensemble de la protection contre les ransomware

Vous pouvez également consulter un aperçu des étapes et de leurs listes de contrôle de mise en œuvre en tant que niveaux de protection contre les attaquants de ransomware avec l'affiche Protégez votre organisation contre les ransomwares.

Hiérarchiser l’atténuation des ransomwares au niveau de la macro. Configurer l’environnement de votre organisation pour la protéger contre les ransomwares.

Étape suivante

Commencez par l’étape 1 pour préparer votre organisation à se remettre d’une attaque sans avoir à payer de rançon.

Autres ressources de ransomware

Informations clés de Microsoft :

- The growing threat of ransomware, billet du blog Microsoft On the Issues, publié le 20 juillet 2021

- Ransomwares d'origine humaine

- Microsoft Digital Defense - Rapport 2021 (voir pages 10-19)

- Rapport d’analyse des menaces Ransomware : une menace omniprésente et continue dans le portail Microsoft Defender

- Approche et étude de cas de l’équipe de réponse aux incidents de Microsoft (anciennement DART/CRSP) en matière de ransomware

Microsoft 365 :

- Déployer la protection contre les rançongiciels pour votre client Microsoft 365

- Optimiser la résilience contre les ransomwares avec Azure et Microsoft 365

- Récupération après une attaque par ransomware

- Protection contre les programmes malveillants et les ransomware

- Protégez votre PC Windows 10 contre les ransomware

- Gestion des ransomware dans SharePoint en ligne

- Rapports d’analyse des menaces pour les ransomware dans le portail Microsoft Defender

Microsoft Defender XDR :

Microsoft Azure :

- Azure Defenses for Ransomware Attack

- Optimiser la résilience contre les ransomwares avec Azure et Microsoft 365

- Plan de sauvegarde et restauration pour la protection contre les rançongiciels

- Protégez vos applications contre les ransomware avec la Sauvegarde Microsoft Azure (vidéo de 26 minutes)

- Récupération après une compromission de l'identité système

- Détection avancée des attaques multiphases dans Microsoft Sentinel

- Détection de fusion des rançongiciels dans Microsoft Sentinel

Microsoft Defender for Cloud Apps :

Billets de blog de l'équipe de sécurité Microsoft :

3 steps to prevent and recover from ransomware (septembre 2021)

Guide de lutte contre les rançongiciels d'origine humaine : partie 1 (septembre 2021)

Étapes clés sur la façon dont la réponse aux incidents Microsoft effectue des enquêtes sur les incidents de ransomware.

Guide de lutte contre le rançongiciel gérés par l’homme : Partie 2 (septembre 2021)

Recommandations et meilleures pratiques.

-

Cf. section Ransomware.

Human-operated ransomware attacks: A preventable disaster (Attaques par ransomware dirigées par une main humaine : un incident évitable) (mars 2020)

Inclut des analyses de chaîne d'attaque des attaques courantes.

Réponse aux rançongiciels : payer ou ne pas payer ? (Décembre 2019)

Norsk Hydro responds to ransomware attack with transparency (Norsk Hydro répond avec transparence à une attaque par ransomware) (décembre 2019)