Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

En pratique, une attaque par ransomware bloque l’accès à vos données jusqu’à ce qu’une rançon soit payée.

En fait, un ransomware est un type de cyberattaque par programme malveillant ou par hameçonnage qui détruit ou chiffre les fichiers et les dossiers d’un ordinateur, d’un serveur ou d’un appareil.

Une fois que les appareils ou fichiers sont verrouillés ou chiffrés, les cybercriminels peuvent extorquer de l’argent du propriétaire de l’entreprise ou de l’appareil en échange d’une clé permettant de déverrouiller les données chiffrées. Mais même lorsqu’ils sont payés, il est possible que les cybercriminels ne puissent jamais donner la clé au propriétaire de l’entreprise ou de l’appareil et bloquer l’accès définitivement.

Microsoft Security Copilot tire parti de l’IA pour atténuer les attaques par ransomware. Pour plus de solutions Microsoft pour ransomware, consultez notre bibliothèque de solutions ransomware.

Comment fonctionnent les attaques par ransomware ?

Les ransomwares peuvent être automatisés ou impliquer une intervention humaine sur un clavier : une attaque effectuée par un humain, comme on l’a vu dans les récentes attaques utilisant le ransomware LockBit.

Les attaques par rançongiciel gérées par l’homme impliquent les étapes suivantes :

Compromission initiale : l’acteur de la menace obtient d’abord l’accès à un système ou à un environnement après une période de reconnaissance pour identifier les faiblesses de la défense.

Persistance et évasion de la défense : l’acteur de la menace met un pied dans le système ou l’environnement à l’aide d’une porte dérobée ou d’un autre mécanisme qui fonctionne en furtif pour éviter la détection par les équipes de réponse aux incidents.

Mouvement latéral : l’acteur de la menace utilise le point d’entrée initial pour migrer vers d’autres systèmes connectés à l’environnement réseau ou à l’appareil compromis.

Accès aux informations d’identification : l’acteur de la menace utilise une page de connexion factice pour collecter des informations d’identification utilisateur ou système.

Vol de données : l’acteur de la menace vole des données financières ou autres provenant d’utilisateurs ou de systèmes compromis.

Impact : l’utilisateur ou l’organisation concerné peut subir des dommages matériels ou de réputation.

Comment les services du portail Defender aident les opérations de sécurité unifiées

- microsoft Defender XDR - Microsoft Defender XDR inclut de puissantes fonctionnalités d’interruption d’attaque automatisée qui peuvent protéger votre environnement contre les attaques sophistiquées et à impact élevé, y compris les ransomwares gérés par l’homme.

- Microsoft Sentinel - solution SIEM qui arrête une attaque par ransomware dans ses traces à l’aide du Machine Learning pour combiner des données disparates ( réseau, identité, SaaS et points de terminaison à partir de sources de données Microsoft et Partner).

- Security Copilot - Lors d’une attaque de ransomware active, Security Copilot utilise le Machine Learning pour fournir un contexte complet afin que les professionnels de la sécurité puissent partager des résumés clairs, concis et complets des incidents actifs. Cela donne aux entités ciblées une compréhension approfondie de la situation, même lorsqu’un incident se produit après les heures d’ouverture.

Programmes malveillants courants utilisés dans les campagnes de ransomware

Qakbot – utilise l’hameçonnage pour diffuser des liens malveillants, des pièces jointes malveillantes, et pour déposer des charges utiles malveillantes comme Cobalt Strike Beacon

Ryuk – chiffre les données en ciblant généralement Windows

Trickbot – ciblait les applications Microsoft comme Excel et Word. Trickbot était généralement envoyé via des campagnes d’e-mailing qui utilisaient des événements actuels ou des appâts financiers pour inciter les utilisateurs à ouvrir des pièces jointes de fichiers malveillants ou à cliquer sur des liens vers des sites web hébergeant les fichiers malveillants. Depuis 2022, l’atténuation des campagnes de Microsoft utilisant ce programme malveillant semble remettre en cause son utilité.

Acteurs de menace très courants associés aux campagnes de ransomware

- LockBit – campagne de ransomware en tant que service (RaaS) avec motivation financière et acteur de menace de ransomware prolifique pendant la période 2023-24

- Black Basta – Obtient des accès via des e-mails d’hameçonnage ciblé (spear-phishing) et utilise PowerShell pour lancer une charge utile de chiffrement

- Storm-1674 (DarkGate et ZLoader) - Storm-1674 est un répartiteur d’accès connu pour distribuer DarkGate, SectopRAT et Zloader et remettre l’accès aux acteurs de menace tels que Storm-0506 et Sangria Tempest.

En attendant, Storm-1811 est un acteur de menace connu pour les attaques d’ingénierie sociale menant au déploiement de BlackBasta à l’aide de Qakbot et d’autres programmes malveillants. À la fin octobre et début novembre, Storm-1811 a été observé inondant les adresses e-mail cibles de courrier indésirable (attaque de bombardement d'e-mails) avant de se faire passer pour le personnel du support technique offrant une aide pour résoudre le problème de courrier indésirable. Dans cette nouvelle campagne, Storm-1811 a été observé lors du déploiement d’un nouveau chargeur de programmes malveillants appelé ReedBed.

Les données de Microsoft Defender montrent que les variantes de ransomware les plus répandues au dernier trimestre 2024 étaient Akira, FOG, Qilin, Lynx, et le RansomwareHub et BlackBasta mentionnés ci-dessus. Cette période a également vu les nouvelles variantes de ransomware SafePay et Hellcat. En mars 2025, le ransomware Qilin a fait sa réapparition à travers l'acteur de menace Moonstone Sleet.

Comment Microsoft peut aider avec une attaque par ransomware en cours

Pour atténuer les attaques par ransomware en cours, Microsoft Incident Response peut tirer parti et déployer Microsoft Defender for Identity, une solution de sécurité basée sur le nuage qui permet de détecter et de répondre aux menaces liées à l’identité. L’intégration précoce de la surveillance des identités dans la réponse aux incidents soutient l’équipe des opérations de sécurité de l’organisation concernée pour reprendre le contrôle. La réponse aux incidents Microsoft utilise Defender for Identity pour aider à identifier l’étendue des incidents et les comptes affectés, à protéger l’infrastructure critique et à supprimer l’acteur de menace. L’équipe de réponse fait ensuite appel à Microsoft Defender pour Endpoint pour suivre les mouvements de l'acteur de la menace et perturber ses tentatives d'utilisation de comptes compromis pour rentrer dans l'environnement. Après avoir contenu l’incident et repris le contrôle administratif total sur l’environnement, le service de réponse aux incidents de Microsoft collabore avec le client pour aider à prévenir de futures cyberattaques.

Attaques automatisées par ransomware

Les attaques par ransomware de base sont souvent automatisées. Ces cyberattaques peuvent se propager comme un virus, infecter des appareils via des méthodes comme l'hameçonnage par e-mail et la remise de programmes malveillants, et nécessiter une correction du programme malveillant.

Vous pouvez donc protéger votre système de messagerie en utilisant Microsoft Defender pour Office 365, qui protège contre les programmes malveillants et le hameçonnage. Microsoft Defender for Endpoint fonctionne avec Defender pour Office 365 pour détecter et bloquer automatiquement les activités suspectes sur vos appareils, tandis que Microsoft Defender XDR détecte au plus tôt les programmes malveillants et les tentatives d’hameçonnage.

Attaques par ransomware exploité par l'homme

Un rançongiciel d'origine humaine est le résultat d'une attaque active perpétrée par des cybercriminels qui infiltrent l'infrastructure informatique locale ou cloud d'une organisation, élèvent leurs privilèges et déploient un rançongiciel sur des données critiques.

Ces attaques effectuées « directement au clavier » ciblent généralement des organisations plutôt qu’un appareil spécifique.

Effectué par un humain signifie aussi qu’il y a un acteur humain menaçant qui utilise ses connaissances sur les configurations incorrectes des systèmes et de la sécurité. L’objectif est d’infiltrer l’organisation, de naviguer dans le réseau, et de s’adapter à l’environnement et à ses faiblesses.

Ces attaques par ransomware exploitées par l’homme comprennent généralement le vol d’informations d’identification et le mouvement latéral avec élévation des privilèges pour les comptes volés.

Ces activités peuvent se produire au cours de fenêtres de maintenance et impliquer des lacunes dans la configuration de sécurité découvertes par les cybercriminels. L’objectif est le déploiement d’une charge utile de ransomware sur n’importe quelle ressource ayant un impact élevé sur l’entreprise et choisie par les acteurs menaçants.

Importante

Ces attaques peuvent être catastrophiques pour l’activité de l’entreprise et sont difficiles à effacer car elles nécessitent une éviction complète de l’adversaire pour se protéger contre de futures attaques. Contrairement aux ransomwares de base qui ne demandent généralement qu’une correction de programme malveillant, les ransomwares opérés par l’homme continuent de menacer l’activité de l’entreprise même après la rencontre initiale.

Impact des attaques par ransomware opérées par l’homme et probabilité qu’elles se poursuivent

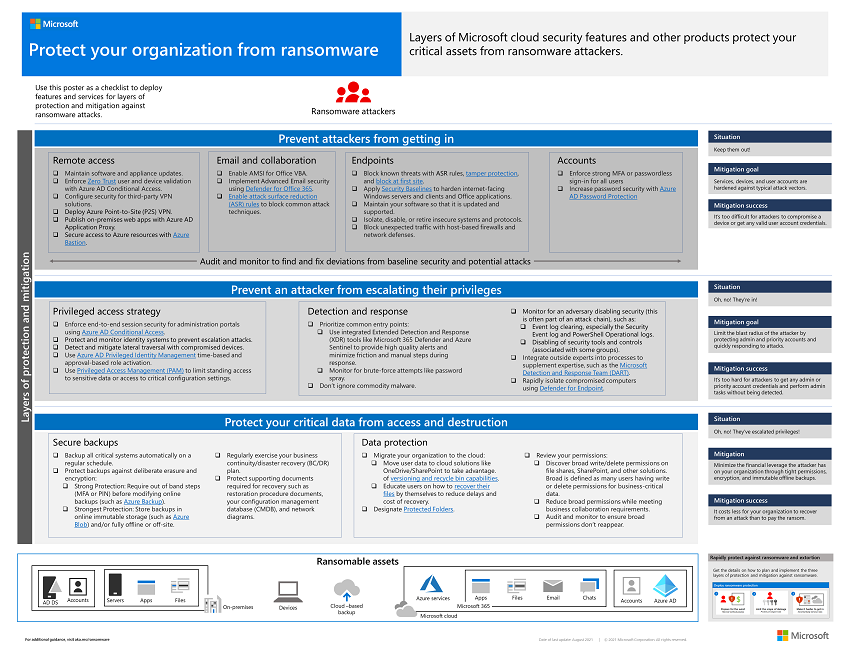

Protection contre les ransomwares pour votre organisation

Commencez par empêcher l’hameçonnage et les programmes malveillants avec Microsoft Defender pour Office 365 qui protège contre les programmes malveillants et le hameçonnage, Microsoft Defender for Endpoint qui détecte et bloque automatiquement les activités suspectes sur vos appareils, et Microsoft Defender XDR qui détecte les tentatives de programmes malveillants et d’hameçonnage tôt.

Pour obtenir une vue d’ensemble globale des ransomwares et de l’extorsion et pour savoir comment protéger votre organisation, consultez la présentation PowerPoint décrivant le plan de projet d’atténuation des risques liés aux ransomwares contrôlés par l’homme .

Suivez l’approche de Microsoft Incident Response pour la prévention et l’atténuation des ransomwares.

Évaluez la situation en analysant l’activité suspecte qui a alerté votre équipe sur l’attaque.

À quelle heure/date avez-vous appris l’incident ? Quels sont les journaux de bord disponibles, et existe-t-il des indications que l’acteur accède actuellement aux systèmes ?

Identifiez les applications métier affectées et récupérez les systèmes affectés en ligne. L’application affectée nécessite-t-elle une identité qui a pu être compromise ?

Les sauvegardes de l’application, de la configuration et des données sont-elles disponibles et régulièrement vérifiées à l’aide d’un exercice de restauration ?

Déterminez le processus de récupération de compromission (CR) pour supprimer l’acteur de menace de l’environnement.

Voici un résumé des conseils du projet de plan d'atténuation des ransomwares opérés par des humains de Microsoft :

- Les enjeux des attaques basées sur les ransomware et l’extorsion sont importants.

- Cependant, les attaques présentent des faiblesses qui peuvent réduire la probabilité d'être attaqué.

- La configuration de votre infrastructure en vue d’exploiter les faiblesses des attaques se déroule en trois étapes.

Pour découvrir les trois étapes permettant d’exploiter les faiblesses des attaques, consultez la solution Protéger votre organisation contre les ransomwares et l’extorsion pour savoir comment configurer rapidement votre infrastructure informatique et bénéficier d’une protection optimale :

- Préparez votre organisation pour récupérer vos données suite à une attaque sans verser de rançon.

- Limitez l'étendue des dommages causés par une attaque par ransomware en protégeant les rôles privilégiés.

- Rendez l’accès à votre environnement plus difficile pour un acteur menaçant en supprimant progressivement les risques.

Téléchargez l’affiche Protégez votre organisation contre les ransomwares pour avoir une vue d’ensemble des trois phases représentant les couches de protection contre les attaques de ransomwares.

Autres ressources de prévention contre les ransomwares

Informations clés de Microsoft :

Les dernières tendances des ransomwares selon Microsoft, le blog de Microsoft sur les ransomwares les plus récents

2024 Rapport de défense numérique Microsoft Microsoft 365 :

Déployer la protection contre les rançongiciels pour votre client Microsoft 365

Microsoft Defender XDR :

Microsoft Defender for Cloud Apps :

Microsoft Azure :

Microsoft Copilot pour la sécurité :

Les stratégies d’atténuation des ransomwares clés OpenAI, selon les propres termes de ChatGPT, incluent les éléments suivants :

Sélection des données d’entraînement

Couches et filtres de sécurité

Tests empiriques et red teaming

Surveillance continue

Alignement et recherche sur la sécurité

Signalements et commentaires de la communauté

Partenariats et stratégies

Pour plus d’informations, reportez-vous à la documentation officielle d’OpenAI sur son approche de la sécurité de l’IA et de la prévention des utilisations abusives.

Ressources d’atténuation des ransomwares de Microsoft Sécurité :

Consultez la dernière liste d’articles sur les ransomwares dans le blog relatif à la Sécurité Microsoft.