Remarque

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

La sécurité réseau évolue au-delà du périmètre traditionnel, qui était une fois lié aux limites physiques des centres de données. Aujourd’hui, le périmètre est dynamique , qui s’étend aux utilisateurs, aux appareils et aux données où qu’ils soient. Ce changement entraîne l’adoption de stratégies basées sur les risques qui isolent les hôtes, appliquent le chiffrement, les réseaux segmentés et placent les contrôles plus proches des applications et des données.

Secure Access Service Edge (SASE) reflète cette évolution en redéfinissant entièrement le périmètre. Il fusionne la mise en réseau et la sécurité en un service basé sur le cloud qui suit les utilisateurs et les données à travers différents environnements. Cette approche simplifie la gestion des stratégies et renforce la protection.

L’ajout d’une stratégie confiance zéro à un framework SASE améliore davantage la sécurité en s’assurant qu’aucun utilisateur ou appareil n’est approuvé par défaut, quel que soit l’emplacement. Ce principe s’aligne en toute transparence avec l’objectif de SASE de sécuriser l’accès à la périphérie.

L’intelligence artificielle (IA) amplifie cette approche en analysant les données en temps réel, en détectant les menaces et en activant des réponses rapides et automatisées. Ensemble, SASE, Zero Trust et AI permettent aux organisations de sécuriser un monde sans périmètre avec une plus grande agilité, précision et résilience.

Principes clés du modèle réseau Confiance Zéro

Au lieu de supposer que tout ce qui se trouve derrière le pare-feu d’entreprise est sécurisé, une stratégie de confiance zéro de bout en bout reconnaît que les violations sont inévitables. Cette approche nécessite de vérifier chaque requête comme si elle provient d’un réseau non contrôlé, avec la gestion des identités jouant un rôle crucial. Lorsque les organisations incorporent les modèles et modèles de confiance zéro de l’Agence de sécurité de la cybersécurité et de l’infrastructure (CISA) et national Institute of Standards and Technology (NIST), ils améliorent leur posture de sécurité et protègent mieux leurs réseaux.

Dans le modèle Confiance Zéro, la sécurisation de vos réseaux se concentre sur trois objectifs principaux :

- Empêcher l’accès non autorisé. Appliquez une authentification forte, une vérification continue et des stratégies de privilège minimum pour réduire le risque de compromission initiale.

- Limitez l’impact des violations. Utilisez la segmentation du réseau, les micro-périmètres et les contrôles adaptatifs pour contenir des menaces et empêcher le mouvement latéral.

- Améliorez la visibilité et le contrôle. Utilisez des solutions telles que Secure Access Service Edge (SASE) pour unifier l’application des stratégies de sécurité, surveiller le trafic et répondre rapidement aux menaces émergentes dans les environnements cloud et hybrides.

Ces objectifs s’alignent sur les principes de confiance zéro. Ils prennent en charge des solutions modernes telles que SASE, qui intègre des fonctions de mise en réseau et de sécurité. Cette intégration fournit une protection complète et une gestion centralisée.

Pour ce faire, suivez trois principes de confiance zéro :

- Vérifier explicitement. Authentifiez et autorisez toujours en fonction de tous les points de données disponibles. Incluez l’identité de l’utilisateur, le réseau, l’emplacement, l’intégrité de l’appareil, le service ou la charge de travail, les risques des utilisateurs et des appareils, la classification des données et les anomalies.

- Utiliser l'accès le moins privilégié. Limiter l’accès des utilisateurs à l’aide de l’accès juste-à-temps et juste assez (JIT/JEA), des stratégies adaptatives basées sur les risques et de la protection des données pour protéger les données et la productivité.

- Supposer une violation. Réduisez le rayon d’influence pour les violations et empêchez le mouvement latéral en segmentant l’accès par réseau, utilisateur, appareils et sensibilisation aux applications. Vérifier que toutes les sessions sont chiffrées de bout en bout. Utilisez l’analytique pour obtenir de la visibilité, détecter les menaces et améliorer les défenses.

Objectifs de déploiement réseau confiance zéro

La confiance zéro (ZT) est un modèle de sécurité qui suppose qu’aucune approbation implicite n’est vérifiée et vérifie en permanence chaque demande d’accès. Le pilier réseau de confiance zéro se concentre sur la sécurisation des communications, des environnements de segmentation et l’application de l’accès au privilège minimum aux ressources.

Lors de l’implémentation d’une infrastructure Confiance Zéro de bout en bout pour la sécurisation des réseaux, nous vous recommandons de vous concentrer d’abord sur :

- périmètresNetwork-Segmentation &Software-Defined

- Secure Access Service Edge (SASE) & Zero Trust Network Access (ZTNA)

- Chiffrement fort et communication sécurisée

- Visibilité du réseau et détection des menaces

- Contrôle d’accès piloté par la stratégie & Privilège minimum

Une fois ces objectifs terminés, concentrez-vous sur les objectifs 6 et 7.

Guide de déploiement réseau confiance zéro

Ce guide vous guide tout au long des étapes requises pour sécuriser vos réseaux en suivant les principes d’une infrastructure de sécurité Confiance Zéro.

1. Segmentation du réseau et périmètres définis par logiciel

La segmentation du réseau et les périmètres de Software-Defined (SDP) constituent la base du modèle de sécurité Confiance Zéro. Au lieu de vous appuyer sur des contrôles statiques basés sur le périmètre, vous appliquez la sécurité dynamiquement au niveau de la ressource. Lorsque vous partitionnez votre infrastructure en segments isolés à l’aide de micro-segmentation, vous limitez le mouvement latéral des attaquants et réduisez l’effet des violations. SDP renforce cette approche en créant des périmètres micro centrés sur l’identité à la demande autour de chaque interaction entre les ressources utilisateur et en validant en permanence le contexte avant d’accorder l’accès. En résumé, suivez ces principes clés :

- Restreindre le mouvement latéral en implémentant une segmentation de réseau affinée (macro µ segmentation).

- Utilisez Software-Defined réseau (SDN) et le contrôle d’accès réseau (NAC) pour appliquer dynamiquement des stratégies.

- Adoptez la segmentation basée sur l’identité sur les méthodes IP traditionnelles.

1.1 Stratégie de segmentation des macros

Avant de plonger dans la micro-segmentation, il est essentiel d’établir une stratégie de segmentation plus large. La segmentation des macros implique de diviser votre réseau en segments plus volumineux en fonction des exigences fonctionnelles ou de sécurité globales. Cette approche simplifie la gestion initiale et fournit une base sur laquelle une granularité plus fine, comme la micro-segmentation, peut être générée.

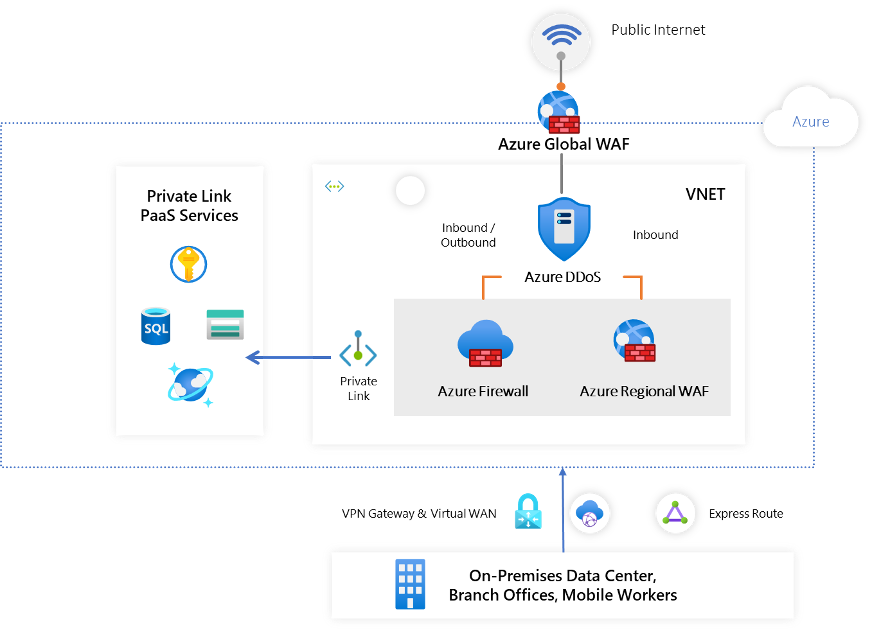

1.2 Segmentation du réseau : de nombreux micro-périmètres cloud d’entrée/sortie avec une micro-segmentation

Les organisations ne devraient pas avoir un seul canal de grande capacité pour entrer et sortir de leur réseau. Dans une approche Confiance Zéro, les réseaux sont plutôt segmentés en îlots plus petits contenant des charges de travail spécifiques. Chaque segment a ses propres contrôles d’entrée et de sortie pour réduire l’effet d’un accès non autorisé aux données. En implémentant des périmètres définis par logiciel avec des contrôles granulaires, vous augmentez la difficulté, pour des acteurs non autorisés, de propager leur attaque sur votre réseau, ce qui a pour effet de réduire les déplacements latéraux des menaces.

Il n’existe aucune conception d’architecture qui répond aux besoins de toutes les organisations. Vous avez le choix entre quelques modèles de conception courants pour segmenter votre réseau conformément au modèle Confiance Zéro.

Dans ce guide de déploiement, nous vous présentons les étapes à suivre pour réaliser l’une de ces conceptions : micro-segmentation.

Avec la micro-segmentation, les organisations peuvent aller au-delà de simples périmètres basés sur un réseau centralisé, vers une segmentation complète et distribuée à l’aide de micro-périmètres définis par logiciel.

1.3 Segmentation du réseau : micro-périmètres cloud de points d'entrée/sortie entièrement distribués et micro-segmentation plus approfondie

Une fois que vous avez accompli vos trois objectifs initiaux, l’étape suivante consiste à segmenter davantage votre réseau.

1.4 Segment et application des limites externes

Procédez comme suit, selon le type de limite :

Limite Internet

- Pour fournir une connectivité Internet pour votre itinéraire d’application via le hub de réseau virtuel, mettez à jour les règles de groupe de sécurité réseau dans le hub de réseau virtuel.

- Pour protéger le hub de réseau virtuel contre les attaques de couche réseau volumetrice et les attaques de protocole, activez Azure DDoS Network Protection.

- Si votre application utilise des protocoles HTTP/S, activez le pare-feu d’applications web Azure pour assurer la protection contre les menaces de couche 7.

Conseil

Le service Azure DDoS Protection protège également les adresses IP publiques dans les réseaux virtuels et pas seulement les adresses IP du réseau virtuel hub. Le Pare-feu Azure peut également être utilisé pour contrôler la connectivité Internet sortante. Pour plus d’informations, consultez Planifier la connectivité Internet entrante et sortante.

Limite locale

- Si votre application a besoin d’une connectivité à votre centre de données local ou à votre cloud privé, utilisez Microsoft Entra Private Access, Azure ExpressRoute ou VPN Azure pour la connectivité à votre hub de réseau virtuel.

- Pour inspecter et régir le trafic dans le hub de réseau virtuel, configurez le pare-feu Azure.

Limite des services PaaS

- Lorsque vous utilisez des services PaaS fournis par Azure, Stockage Azure, Azure Cosmos DB ou Azure Web App, utilisez l’option de connectivité PrivateLink pour vous assurer que tous les échanges de données sont sur l’espace IP privé et que le trafic ne quitte jamais le réseau Microsoft.

- Si vos services PaaS nécessitent une limite sécurisée pour communiquer entre eux et gérer l’accès au réseau public, nous vous suggérons de les associer à un périmètre de sécurité réseau. La connectivité Private Link sera respectée pour le trafic entrant via des points de terminaison privés de ces services PaaS, ce qui garantit que tous les échanges de données sont sur des adresses IP privées et que le trafic ne quitte jamais le réseau Microsoft. En savoir plus sur le périmètre de sécurité réseau et voir la liste des services PaaS pris en charge.

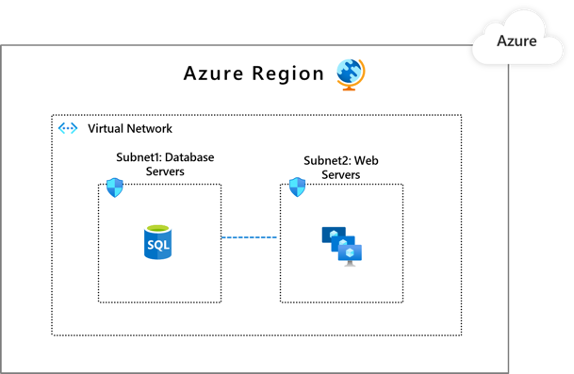

Partitionner des composants d’application en différents sous-réseaux

Procédez comme suit :

- Dans le réseau virtuel, ajoutez des sous-réseaux de réseau virtuel afin que les composants discrets d’une application puissent avoir leurs propres périmètres.

- Pour autoriser le trafic uniquement à partir des sous-réseaux qui ont un sous-composant d’application identifié comme équivalent de communication légitime, appliquez des règles de groupe de sécurité réseau.

Vous pouvez également utiliser le pare-feu Azure pour la segmentation et autoriser le trafic à partir de sous-réseaux et de réseaux virtuels spécifiques.

- Utilisez le Pare-feu Azure pour filtrer le trafic entre les ressources cloud, Internet et les ressources locales. Utilisez le Pare-feu Azure ou Azure Firewall Manager pour créer des règles ou des stratégies qui autorisent ou refusent le trafic à l’aide des contrôles de couche 3 à couche 7. Pour en savoir plus, consultez les recommandations relatives à la création d’une stratégie de segmentation.

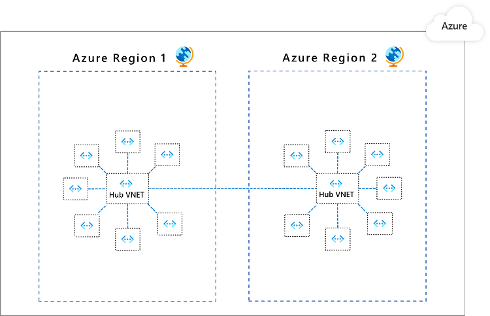

Les applications sont partitionnées en différents réseaux virtuels Azure et connectées à l’aide d’un modèle en étoile

Procédez comme suit :

- Créez des réseaux virtuels dédiés pour des applications et/ou composants d’application différents.

- Créez un réseau virtuel central afin de configurer la sécurité pour la connectivité entre applications, et connectez les réseaux virtuels d’application dans une architecture en étoile.

- Déployez le Pare-feu Azure dans le hub de réseau virtuel. Utilisez le Pare-feu Azure pour inspecter et régir le trafic réseau.

1.5 Valider la segmentation avec Network Watcher Traffic Analytics

Pour vous assurer que la segmentation du réseau fonctionne comme prévu, les organisations doivent implémenter Azure Network Watcher Traffic Analytics. Cette fonctionnalité offre une visibilité au niveau du flux en analysant les journaux de flux de réseau virtuel, ce qui permet aux équipes de surveiller les modèles de trafic entre les environnements segmentés.

Traffic Analytics prend en charge la segmentation Confiance Zéro par :

Validation des stratégies de segmentation : identifiez si le trafic circule uniquement entre les segments prévus et détecte les violations des limites de segmentation.

Détection du mouvement latéral : le trafic est-ouest inattendu ou non autorisé pouvant indiquer une violation ou une mauvaise configuration.

Amélioration de la visibilité : mettre en corrélation les flux de trafic avec des règles de groupe de sécurité réseau et des informations sur les menaces pour obtenir des insights exploitables sur le comportement du réseau.

Prise en charge de l’amélioration continue : Utilisez l’analytique pour affiner les stratégies de micro-segmentation et appliquer dynamiquement l’accès au privilège minimum.

En intégrant Traffic Analytics à votre déploiement Confiance Zéro, vous pouvez évaluer et améliorer en permanence l’efficacité de votre stratégie de segmentation, ce qui garantit que vos limites réseau ne sont pas seulement définies, mais activement surveillées et appliquées.

2. Secure Access Service Edge (SASE) et Accès réseau de confiance zéro (ZTNA)

Pour sécuriser efficacement les réseaux modernes, les organisations doivent aller au-delà des solutions héritées et adopter des approches avancées et intégrées. Le déplacement inclut l’adoption de solutions ZTNA (Zero Trust Network Access) pour une connectivité granulaire basée sur l’identité, l’application d’architectures SASE pour unifier les fonctionnalités de mise en réseau et de sécurité et implémenter la validation continue de session avec des contrôles d’accès basés sur les risques. Ces stratégies fonctionnent ensemble pour garantir que l’accès est toujours vérifié, que les menaces sont réduites et que les stratégies de sécurité s’adaptent dynamiquement aux risques en constante évolution.

2.1 Accès réseau confiance zéro (ZTNA)

L’accès réseau de confiance zéro remplace les VPN étendus et basés sur le périmètre par une connectivité affinée, prenant en compte les identités et prenant en compte le contexte. Les trois fonctionnalités ZTNA principales, chacune décrite en premier pour Microsoft Global Secure Access, puis pour les options de passerelle VPN Azure.

L’implémentation de ZTNA de Microsoft fait partie de la fonctionnalité Global Secure Access (préversion) sous Microsoft Entra, basée sur la fondation Security Service Edge (SSE).

En savoir plus : Qu’est-ce que l’accès global sécurisé ? (Microsoft Entra)

2.2 Moderniser les VPN traditionnels avec ZTNA prenant en compte les identités

Accès global sécurisé

L’accès global sécurisé de Microsoft remplace les tunnels réseau étendus par des connexions basées sur des identités spécifiques à l’application. Lorsqu’un utilisateur demande l’accès, Global Secure Access utilise l’ID Microsoft Entra pour l’authentification unique et l’accès conditionnel à la périphérie. Aucune règle de pare-feu entrante n’est requise. Seules les applications approuvées sont visibles dans le portail utilisateur, et les décisions d’accès sont basées sur la posture de l’appareil (à partir de Defender pour point de terminaison) et les signaux de risque en temps réel.

Passerelle VPN Azure

Moderniser les VPN point à site (P2S) en intégrant l’authentification à l’ID Microsoft Entra, en appliquant des stratégies d’accès conditionnel (telles que MFA, conformité des appareils et emplacements nommés) avant d’établir le tunnel. Dans les hubs Azure Virtual WAN, le VPN P2S et ExpressRoute fonctionnent à l’échelle mondiale, avec une sécurité et un routage centralisés via Azure Firewall Manager. Cette approche maintient une connectivité VPN standard tout en garantissant un accès avec privilège minimum et prenant en compte les identités.

2.3 Utiliser l’architecture SASE : intégrer des fonctions de mise en réseau et de sécurité

Intégrer des fonctions de sécurité et de mise en réseau à SASE

Accès global sécurisé

Global Secure Access offre des fonctionnalités SSE (Security Service Edge), notamment SWG (Secure Web Gateway), CLOUD Access Security Broker (CASB) et FWaaS (Firewall-as-a-Service) dans une infrastructure SASE unifiée. Le trafic utilisateur, qu’il s’agisse d’applications internet ou privées, est acheminé via le réseau de périphérie global de Microsoft. Ici, l’inspection TLS, le filtrage d’URL, la protection contre la perte de données (DLP) et le renseignement sur les menaces sont appliqués. Defender pour Cloud Apps active le contrôle de session inline pour les applications SaaS, tandis que le Pare-feu Azure protège l’accès aux applications privées.

- SWG dans Global Secure Access :Microsoft Entra Internet Access

- CASB avec Defender pour Cloud Apps :Qu’est-ce que Defender pour Cloud Apps ?

Cette architecture présente plusieurs avantages :

- Route le trafic utilisateur via la périphérie de Microsoft pour l’inspection et le contrôle centralisés

- Réduit la complexité en unifiant l’application de la stratégie de sécurité

- Prend en charge la direction du trafic et le tunneling fractionné pour les performances et la conformité

Intégration de la passerelle VPN Azure

Les points de terminaison VPN traditionnels peuvent être intégrés avec Azure Firewall ou des appliances SWG partenaires en utilisant des configurations de tunnel forcé. La configuration permet d’inspecter et de contrôler le trafic VPN sortant et entrant avec azure Firewall Manager, le renseignement sur les menaces et les contrôles de session d’accès conditionnel. Vous pouvez appliquer le filtrage d’URL, l’inspection approfondie des paquets (DPI) et la protection contre la perte de données aux sessions VPN. Les stratégies de session Defender pour Cloud Apps peuvent appliquer des contrôles de chargement/téléchargement et une découverte informatique fantôme sur le trafic tunnelé.

2.4 Implémenter la validation de session continue et l’accès basé sur les risques

La validation de session continue garantit que les décisions d’accès sont appliquées en temps réel, pas seulement lors de la connexion initiale. Cette approche aide les organisations à répondre rapidement aux changements de conditions de risque et à maintenir une posture de sécurité forte.

Accès sécurisé global Microsoft

Le "Zero Trust Network Access" n’est pas une vérification ponctuelle. Microsoft Global Secure Access utilise l’évaluation continue de l’accès (CAE) pour surveiller les signaux de risque( tels que les programmes malveillants détectés ou les emplacements inhabituels) et peut révoquer ou réévaluer les jetons d’accès aux applications et arrêter la connectivité réseau lorsque le risque est détecté. Defender pour Cloud Apps applique des contrôles de session en direct, tels que le blocage des téléchargements, des sessions de mise en quarantaine ou la nécessité d’une authentification multifacteur supplémentaire (MFA) pendant une session active. Les playbooks de réponse automatisés dans Microsoft Sentinel ou Microsoft Defender XDR peuvent isoler les appareils compromis ou désactiver les comptes en temps réel.

- En savoir plus sur l’évaluation continue de l’accès (CAE)

- En savoir plus sur les contrôles de session Defender pour Cloud Apps

- En savoir plus sur l’évaluation de l’accès continu universel (aperçu)

Passerelle VPN Azure Pour les connexions VPN effectuées à l'aide de l’authentification Microsoft Entra ID, l’évaluation de l’accès continu (CAE) est prise en charge. Si l’accès conditionnel détecte un utilisateur ou un appareil à risque, le tunnel VPN peut être fermé ou nécessiter une réauthentification. Vous pouvez envoyer des journaux VPN à Microsoft Sentinel et utiliser des playbooks automatisés pour bloquer les adresses IP, révoquer l'accès ou alerter les équipes de sécurité, ce qui permet des réponses rapides et basées sur les risques pour les connexions VPN.

- Authentification de passerelle VPN avec l’ID Microsoft Entra

- Automatiser la réponse avec les playbooks Microsoft Sentinel

3. Chiffrement fort et communication sécurisée

La communication réseau moderne doit être fortement chiffrée et sécurisée à chaque étape. Les organisations doivent :

- Utilisez TLS (Transport Layer Security) 1.3 et appliquez le chiffrement de bout en bout pour tout le trafic réseau. TLS 1.3 offre une sécurité plus forte, des négociations plus rapides et une authentification client toujours chiffrée, essentielle pour protéger les charges de travail modernes.

- Appliquez l’authentification mutuelle (mTLS) entre les charges de travail et les appareils pour vous assurer que les identités client et serveur sont vérifiées, ce qui empêche l’accès non autorisé même avec des informations d’identification valides.

- Bloquez les protocoles non approuvés ou hérités qui n’ont pas de chiffrement, tels que TLS 1.0/1.1 ou des chiffrements obsolètes.

Remarque

Bien que TLS sécurise le trafic légitime, les menaces telles que les programmes malveillants et les fuites de données peuvent toujours être masquées dans les sessions chiffrées. L’inspection TLS de Microsoft Entra Internet Access offre une visibilité sur le trafic chiffré, en activant la détection des programmes malveillants, la protection contre la perte de données et les contrôles de sécurité avancés. En savoir plus sur l’inspection de la sécurité des couches de transport.

Remarque

Le Pare-feu Azure peut effectuer une inspection TLS sur le trafic réseau. Il déchiffre les données, applique les règles de détection et de prévention des intrusions (IDPS) ou d’application, puis les chiffre à nouveau et les transfère. En savoir plus sur l’inspection TLS du pare-feu Azure et les certificats Azure Firewall Premium.

Recommandations clés

- Azure App Service &Azure Front Door : Définissez la version TLS entrante minimale sur la version 1.3 pour garantir que seules les suites de chiffrement sécurisées sont utilisées pour les applications web. Pour plus d’informations, consultez Appliquer une version TLS minimale pour App Service et Front Door.

- Azure IoT Edge, IoT Hub et d’autres services PaaS : Vérifiez que les kits SDK d’appareil prennent en charge TLS 1.3 ou qu’ils sont limités à TLS 1.2+.

- Azure Application Gateway (v2) : Prend en charge mTLS à l’aide de certificats validés par OCP pour la vérification du client. Pour en savoir plus, consultez Vue d’ensemble de TLS dans App Service.

- Chiffrer le trafic principal d’application entre les réseaux virtuels.

- Chiffrer le trafic entre un site local et un cloud :

- Configurez un VPN de site à site via le peering Microsoft ExpressRoute.

- Utilisez le mode de transport IPsec pour le peering privé ExpressRoute.

- Configurez mTLS entre les serveurs sur le peering privé ExpressRoute.

Bloquer les protocoles non approuvés ou hérités

- Points de terminaison Azure (App Service, Stockage, SQL, Event Hubs, etc.) : Acceptez uniquement TLS 1.2+ et appliquez idéalement la version 1.3, en désactivant les versions héritées.

- Machines virtuelles et appliances réseau : Utilisez Azure Policy et Microsoft Defender pour cloud pour rechercher des protocoles obsolètes (tels que SMBv1 ou TLS <1.2 personnalisé) et appliquer la correction.

- Hygiène opérationnelle : Désactivez les chiffrements et protocoles hérités au niveau du système d’exploitation ou de l’application (par exemple, désactivez TLS 1.0/1.1 sur Windows Server ou SQL Server).

Préparer le chiffrement post-quantique (PQC)

Les algorithmes de chiffrement à clé publique traditionnels (tels que RSA et ECC) sont vulnérables aux futurs ordinateurs quantiques. Microsoft a intégré des algorithmes résistants aux attaques quantiques (LMS et ML-DSA, FIPS 140-2) dans sa plateforme, avec une prise en charge plus large de la cryptographie post-quantique (PQC) prochainement. Commencez à passer à TLS 1.3 et préparez l’intégration PQC à mesure que les normes sont finalisées.

3.1 Chiffrement : le trafic interne utilisateur-à-application est chiffré

Ajoutez le chiffrement pour vous assurer que le trafic interne de l’utilisateur à l’application est chiffré.

Procédez comme suit :

- Appliquez la communication exclusivement HTTPS pour vos applications web accessibles via Internet en redirigeant le trafic HTTP vers HTTPS à l’aide d’Azure Front Door.

- Connectez les employés/partenaires distants à Microsoft Azure à l’aide de la Passerelle VPN Azure.

- Activez le chiffrement pour tout trafic point à site dans le service de Passerelle VPN Azure.

- Accédez à vos machines virtuelles Azure en toute sécurité à l’aide d’une communication chiffrée via Azure Bastion.

- Connectez-vous à l’aide du protocole SSH à une machine virtuelle Linux.

- Connectez-vous à l’aide du protocole RDP (Remote Desktop Protocol) à une machine virtuelle Windows.

3.2 Chiffrement : tout le trafic

Enfin, finalisez la protection de votre réseau en vous assurant que tout le trafic est chiffré.

Procédez comme suit :

- Chiffrez le trafic backend des applications entre réseaux virtuels.

- Chiffrer le trafic entre un site local et un cloud :

- Configurez un VPN site à site via un peering Microsoft ExpressRoute.

- Configurez le mode de transport IPsec pour le peering privé ExpressRoute.

- Configurez mTLS entre les serveurs via le peering privé d'ExpressRoute.

4. Visibilité du réseau et détection des menaces

Dans un modèle de sécurité Confiance Zéro, le principe de « jamais approuver, toujours vérifier » s’applique non seulement aux utilisateurs et aux appareils, mais également au trafic réseau. La surveillance et la journalisation de l’activité réseau sont essentielles pour appliquer la confiance zéro, car elle fournit une visibilité continue sur la façon dont les ressources sont accessibles, garantit la conformité aux stratégies de sécurité et permet une détection rapide du comportement suspect ou non autorisé. Voici les éléments clés que cette section aborde :

- Déployez la détection de réseau et la réponse (NDR) pour surveiller et analyser le trafic réseau.

- Utilisez DPI (Inspection approfondie des paquets) et la détection d’anomalies basée sur IA pour la détection des menaces en temps réel.

- Conservez une journalisation centralisée et une intégration SIEM/SOAR pour l’analyse du réseau.

- Déployez la détection et la réponse étendues (XDR) pour analyser les modèles de trafic, identifier les anomalies et empêcher les violations.

- Intégrez l’analytique pilotée par l’IA pour améliorer les réponses rapides aux menaces émergentes.

- Activez une meilleure détection et réponse aux menaces en adoptant la restauration de l'adresse IP source via l'accès sécurisé global.

- Utilisez les journaux et la surveillance Global Secure Access.

4.1 Protection contre les menaces : protection contre les menaces basée sur Machine Learning et filtrage avec des signaux basés sur le contexte

Pour une protection supplémentaire contre les menaces, activez Azure DDoS Network Protection pour surveiller constamment votre trafic d’application hébergé par Azure, utilisez des infrastructures basées sur ML pour référencer et détecter les inondations de trafic volume, détecter les attaques de protocole et appliquer des atténuations automatiques.

Procédez comme suit :

- Configurer et gérer Protection réseau Azure DDoS.

- Configurez des alertes pour les métriques de protection DDoS.

- Utiliser Microsoft Sentinel avec le pare-feu d’applications web Azure

- Utiliser le Pare-feu Azure avec Microsoft Sentinel

4.2 Protection contre les menaces : filtrage et protection natifs cloud pour les menaces connues

Les applications cloud qui ouvrent des points de terminaison à des environnements externes, tels que l’Internet ou votre empreinte locale, sont à risque d’attaques provenant de ces environnements. Il est donc impératif d’analyser le trafic pour détecter des charges utiles ou des logiques malveillantes.

Ces types de menaces s’inscrivent dans deux grandes catégories :

Attaques connues. Menaces découvertes par votre fournisseur de logiciels ou la communauté plus grande. Dans de tels cas, la signature de l’attaque est disponible, et vous devez vous assurer que chaque demande est vérifiée par rapport à ces signatures. La clé est de pouvoir rapidement mettre à jour votre moteur de détection avec des attaques nouvellement identifiées.

Attaques inconnues. Ces attaques sont des menaces qui ne correspondent pas à une signature connue. Ces types de menaces incluent des vulnérabilités zero-day et des modèles inhabituels dans le trafic de demandes. La capacité à détecter ces attaques dépend de la façon dont vos défenses savent ce qui est normal et ce qui n’est pas. Vos défenses doivent constamment apprendre et mettre à jour ces modèles à mesure que votre entreprise (et le trafic associé) évolue.

Tenez compte des étapes suivantes pour vous protéger contre les menaces connues :

Implémentez les fonctionnalités d’accès à Internet Microsoft Entra, telles que le filtrage de contenu web et l’inspection TLS. Pour en savoir plus, consultez En savoir plus sur Microsoft Entra Internet Access pour toutes les applications.

Protégez les points de terminaison à l’aide du pare-feu d’applications web Azure (WAF) en :

- Activez l’ensemble de règles par défaut ou l’ensemble de règles de protection Top 10 OWASP pour assurer la protection contre les attaques de couche web connues

- Activez l’ensemble de règles de protection bot afin d’empêcher des robots malveillants de récupérer des informations, d’effectuer du bourrage d’informations d’identification, etc.

- Ajoutez des règles personnalisées pour assurer la protection contre des menaces spécifiques dirigées contre votre entreprise.

Vous avez le choix entre les deux options suivantes :

Points de terminaison frontaux avec Pare-feu Azure pour le filtrage basé sur les informations sur les menaces et le Système de Détection et de Prévention d'Intrusions (IDPS) à la couche 4 :

4.3 Surveillance et visibilité

Traffic Analytics

Network Watcher Traffic Analytics joue un rôle essentiel dans la segmentation Zero Trust en analysant les journaux de flux VNET pour détecter le trafic anormal, valider les stratégies de segmentation et découvrir le shadow IT ou les chemins d’accès mal configurés. Elle permet aux équipes de sécurité de visualiser le trafic entre les segments et d’appliquer des contrôles adaptatifs basés sur des données de télémétrie en temps réel.

Analyse du journal

Détection et réponse étendues Microsoft Defender (XDR)

Microsoft Defender Extended Detection and Response (XDR) est une suite unifiée de défense d’entreprise que vous utilisez avant et après une violation. La suite coordonne la détection, la prévention, l’investigation et la réponse en mode natif entre les points de terminaison, les identités, les e-mails et les applications. Utilisez Defender XDR pour vous protéger contre et répondre aux attaques sophistiquées.

- Examiner une alerte

- En savoir plus sur la confiance zéro avec Defender XDR

- En savoir plus sur Defender XDR pour le gouvernement américain

Microsoft Sentinel

Développez des requêtes d’analyse personnalisées et visualisez les données collectées à l’aide de classeurs.

- Détecter les menaces avec des règles d’analytique personnalisées

- Visualiser les données collectées

- Utiliser des classeurs avec accès sécurisé global

accès réseauAI-Enabled

Microsoft Sentinel

Utilisez le Pare-feu Azure pour visualiser les activités de pare-feu, détecter les menaces avec les fonctionnalités d’investigation de l’IA, mettre en corrélation les activités et automatiser les actions de réponse.

- Pare-feu Azure avec Microsoft Sentinel

Microsoft Entra ID Protection utilise des algorithmes Machine Learning (ML) pour détecter les utilisateurs et les risques de connexion. Utilisez des conditions de risque dans les stratégies d’accès conditionnel pour l’accès dynamique, en fonction du niveau de risque.

- Protection de l'ID Microsoft Entra

- Détections de risques

- Stratégies d’accès basées sur les risques

Accès global sécurisé

En tirant parti des journaux Microsoft Entra Global Secure Access, les organisations peuvent suivre les tentatives d’accès, surveiller les flux de données et identifier les anomalies en temps réel. Cette surveillance granulaire permet de vérifier que seules les identités et les appareils autorisés accèdent aux ressources sensibles, prennent en charge la réponse aux incidents et fournissent des preuves essentielles pour les audits et les enquêtes. La journalisation complète du trafic est donc un élément fondamental dans la maintenance et la preuve de l’efficacité d’une architecture Confiance Zéro. Outre les journaux de trafic, des journaux supplémentaires sont disponibles pour des signaux supplémentaires :

- Journaux Global Secure Access et surveillance.

- Journaux d’audit de l’accès sécurisé global

- Journaux Microsoft 365 enrichis par accès sécurisé global

- Journaux de trafic d’accès sécurisé global

- Journaux de santé du réseau distant

4.4 Automatisation et orchestration

L’automatisation et l’orchestration sont essentielles pour appliquer des principes de confiance zéro dans l’infrastructure réseau. En tirant parti de l’application automatique, de la réponse et de la gouvernance, les organisations peuvent obtenir une connectivité sécurisée et résiliente.

Mise en réseau Azure

Les services de mise en réseau Azure, notamment le Pare-feu Azure, les groupes de sécurité réseau (NSG), Virtual WAN et DDoS Protection, peuvent être déployés, régis et surveillés à l’aide d’outils Infrastructure as Code (IaC), tels que des modèles ARM, Bicep, Terraform et Azure Policy.

Fonctionnalités clés :

- Déploiement automatisé : Utilisez des pipelines IaC pour déployer automatiquement des contrôles de segmentation réseau (NSG, Pare-feu Azure) et de filtrage.

- Conformité continue : Appliquez et corrigez automatiquement les normes de sécurité (par exemple, bloquer les adresses IP publiques, exiger le chiffrement) avec Azure Policy.

- Intégration devOps : Intégrer des flux de travail GitOps/DevOps pour les configurations réseau déclaratives et contrôlées par la version.

Exemple: Déployez automatiquement des règles de groupe de sécurité réseau et des stratégies de pare-feu Azure lorsqu’un nouveau sous-réseau est approvisionné à l’aide de Bicep et d’Azure DevOps.

- Démarrage rapide : Créer un pare-feu Azure et une stratégie de pare-feu - Bicep

- Sécuriser le trafic des pods avec des stratégies réseau - Azure Kubernetes Service

Microsoft Entra (Accès sécurisé mondial avec gouvernance des identités)

Microsoft Entra Global Secure Access combine l’accès prenant en compte les identités avec les contrôles réseau, en passant au-delà des VPN hérités. Identity Governance étend cela avec l’automatisation des droits d’utilisation.

Fonctionnalités clés :

- Intégration automatisée : Intégrer des applications/services dans un accès privé ou un proxy d’application à l’aide d’API Microsoft Graph et de modèles de stratégie.

- Gestion des droits d’utilisation : Définissez des packages d’accès réseau avec des flux de travail d’approbation, des expirations et des révisions d’accès.

- Déprovisionnement dynamique : Supprimez automatiquement les droits réseau en fonction des modifications de rôle ou des événements de cycle de vie.

Exemple: Attribuez un package d’accès qui accorde un accès privé à des applications spécifiques lorsqu’un utilisateur rejoint un projet, avec expiration et révision d’accès appliquées.

Microsoft Sentinel

Microsoft Sentinel fournit des playbooks (Logic Apps) pour automatiser la détection et la réponse des menaces réseau.

Fonctionnalités clés :

- Réponse automatisée : Mettez à jour des règles de groupe de sécurité réseau ou de pare-feu Azure pour bloquer les adresses IP/domaines malveillants.

- Mise en quarantaine des ressources : Désactivez les sessions ou les ressources en quarantaine en ajustant l’accès conditionnel.

- Enrichissement des alertes : Mettre en corrélation les alertes réseau avec les journaux de flux, DNS, identité et télémétrie des appareils.

Exemple: Sentinel détecte la communication avec une adresse IP malveillante connue ; un playbook met à jour les groupes d’adresses IP du Pare-feu Azure et avertit SecOps.

- Exemple de Playbook : bloquer une adresse IP malveillante dans Azure NSG

- Automatiser la réponse aux menaces avec les playbooks Sentinel

Microsoft Defender XDR

Microsoft Defender XDR automatise la détection, l’investigation et la réponse coordonnée entre les signaux d’identité, de point de terminaison et de réseau.

Fonctionnalités clés :

- Corrélation: Détecte le mouvement latéral ou les modèles réseau anormaux à l’aide de l’identité et du contexte de l’appareil.

- Isolation automatisée : Isole les appareils compromis et déclenche des actions d’application sur plusieurs plateformes.

- Intégration: Fonctionne avec Sentinel et Entra pour la réponse aux incidents de bout en bout.

Exemple: Defender pour Endpoint détecte le trafic de commande et de contrôle (C2), XDR isole l'appareil et déclenche un playbook Sentinel pour bloquer la destination dans Azure Firewall.

5. Contrôle d’accès piloté par la stratégie et privilège minimum

Les réseaux De confiance Zéro modernes nécessitent des contrôles d’accès adaptatifs granulaires qui appliquent des privilèges minimum et répondent dynamiquement aux risques. L’accès piloté par la stratégie garantit que les utilisateurs et les appareils obtiennent uniquement les autorisations minimales nécessaires, pour le temps le plus court nécessaire, et uniquement dans les bonnes conditions.

5.1 Implémenter des stratégies d’accès prenant en compte le contexte

- Utilisez l’accès conditionnel Microsoft Entra pour définir des stratégies basées sur les signaux utilisateur, appareil, emplacement, application et risque.

- Commencez par planifier votre déploiement d’accès conditionnel pour aligner les stratégies avec vos exigences organisationnelles.

- Accélérez le déploiement avec des modèles de stratégie d’accès conditionnel pour les scénarios courants.

5.2 Appliquer des contrôles adaptatifs et basés sur les risques

- Exiger une authentification multifacteur (MFA) lorsque le risque est détecté, par exemple des connexions inconnues ou des appareils à risque.

- Utilisez l’authentification multifacteur basée sur les risques de connexion pour demander automatiquement l’authentification multifacteur en fonction de l’évaluation des risques en temps réel.

- Comprendre les détections de risques dans Microsoft Entra ID Protection pour informer les décisions de stratégie et automatiser la correction.

5.3 Appliquer l'accès juste-à-temps (JIT) et l'accès privilégié

- Appliquez l'accès Just-In-Time (JIT) à l'aide de Privileged Identity Management (PIM) pour accorder des privilèges élevés uniquement si nécessaire.

- Sécuriser l’accès aux applications privées avec PIM et Accès sécurisé global pour réduire les privilèges permanents et limiter l’exposition.

5.4 Accès hybride et spécifique à l’application

- Pour les environnements hybrides, configurez des stratégies d’accès par application à l’aide d’applications d’accès sécurisé global.

- Activez l’administration à distance sécurisée à l’aide de SSH avec Microsoft Entra Private Access pour un accès au serveur granulaire et piloté par des stratégies.

5.5 Refus par défaut et évaluation continue

- Appliquez des principes de refus par défaut à toutes les couches réseau, en accordant l’accès uniquement lorsqu’il est explicitement autorisé par la stratégie.

- Évaluez en permanence les risques de session et appliquez les modifications de stratégie en temps réel pour réduire la surface d’attaque.

Utilisez des stratégies basées sur le contexte, basées sur les risques et les privilèges minimum pour réduire l’accès non autorisé et limiter le mouvement latéral dans votre réseau.

6. Sécurité réseau cloud et hybride

La sécurisation des environnements cloud et hybrides nécessite une combinaison de contrôles modernes natifs cloud et d’une application cohérente des stratégies sur toutes les plateformes. À mesure que les organisations adoptent des architectures multiclouds et hybrides, il est essentiel d’étendre les principes de confiance zéro au-delà des centres de données traditionnels aux charges de travail cloud, SaaS et environnements PaaS.

6.1 Sécuriser les charges de travail cloud avec des micro-périmètres et des pare-feu natifs cloud

- Micro-périmètres : Utilisez la micro-segmentation pour créer des limites de sécurité granulaires autour des charges de travail, applications ou services individuels. Cela limite le mouvement latéral et contient des violations potentielles dans des segments isolés.

- Pare-feu natifs cloud : Déployez des solutions telles que le Pare-feu Azure pour inspecter et contrôler le trafic entre les charges de travail cloud, appliquer le filtrage basé sur le renseignement sur les menaces et appliquer des règles d’application et de réseau à grande échelle.

- Groupes de sécurité réseau (NSG) : Utilisez des groupes de sécurité réseau (NSG) et des groupes de sécurité d’application pour définir et appliquer des contrôles d’accès affinés pour les ressources au sein des réseaux virtuels.

- Points de terminaison privés : Utilisez Azure Private Link pour restreindre l’accès aux services PaaS via des adresses IP privées, ce qui garantit que le trafic reste dans la colonne principale de Microsoft approuvée.

6.2 Intégrer des proxys prenant en charge les identités pour la sécurité SaaS et PaaS

- Proxys prenant en compte les identités : Implémentez des solutions telles que Microsoft Entra Private Access pour répartiteur l’accès aux applications SaaS et PaaS. Ces proxys appliquent l’authentification, la conformité des appareils et les stratégies d’accès conditionnel avant d’accorder l’accès. Considérez Microsoft Entra Internet Access pour un accès Internet conscient de l'identité.

- Cloud Access Security Broker (CASB) : Utilisez Microsoft Defender pour Cloud Apps pour découvrir, surveiller et contrôler l’utilisation de SaaS, appliquer la protection contre la perte de données (DLP) et appliquer des contrôles de session pour les applications cloud.

- Validation de session continue : Appliquez l’application des stratégies en temps réel basée sur les risques pour l’accès SaaS et PaaS, y compris les contrôles adaptatifs basés sur l’utilisateur, l’appareil et le contexte de session.

6.3 Garantir une mise en œuvre cohérente de la stratégie de sécurité dans les environnements hybrides et multiclouds

- Gestion unifiée des stratégies : Utilisez des plateformes telles que l’accès conditionnel Microsoft Entra et Azure Policy pour définir et appliquer des stratégies de sécurité cohérentes sur site, Azure et d’autres fournisseurs de cloud.

- Connectivité hybride : Sécuriser les connexions hybrides à l’aide de la passerelle VPN Azure, ExpressRoute et appliquer des contrôles de chiffrement et d’accès pour tout le trafic inter-environnement.

- Surveillance et réponse centralisées : Intégrez les journaux d’activité et les événements de sécurité de tous les environnements à Microsoft Sentinel ou à votre plateforme SIEM/SOAR pour une visibilité unifiée, la détection des menaces et une réponse automatisée.

- Gestion de la posture de sécurité multicloud : Utilisez des outils tels que Microsoft Defender pour cloud pour évaluer, surveiller et améliorer la posture de sécurité des ressources dans Azure et d’autres fournisseurs de cloud.

Les organisations qui implémentent ces stratégies peuvent obtenir une sécurité robuste et de bout en bout pour les réseaux cloud et hybrides. L’approche garantit que les principes confiance zéro sont appliqués de manière cohérente, quel que soit l’emplacement des charges de travail et des données.

7. Arrêter la technologie de sécurité réseau héritée

La confiance zéro rejette l’approbation implicite dans n’importe quel segment réseau ou appareil. Les contrôles traditionnels axés sur le périmètre, tels que les tunnels VPN simples, l’inspection du trafic en boucle externe, les listes de contrôle d’accès codées en dur (ACL) et les pare-feu réseau statiques, ne fournissent plus la protection adaptative, sensible aux identités et au contexte, requise pour les environnements hybrides et natifs du cloud modernes. Pour réaliser pleinement la confiance zéro, les organisations doivent mettre hors service ces technologies obsolètes en faveur des services de sécurité basés sur l’identité et définis par logiciel.

7.1 Étendue de la retraite

Les technologies héritées à mettre hors service sont les suivantes :

- Vpn traditionnels qui accordent un accès réseau étendu basé uniquement sur des certificats d’appareil ou des clés partagées.

- Pare-feu réseau rigide avec des ensembles de règles statiques et une visibilité limitée au niveau de l’application.

- Proxies web hérités qui ne disposent pas d’inspection des menaces incluse ou de contrôle de session.

- Listes de contrôle d’accès réseau ou segmentation basée sur des itinéraires sans intégration aux signaux d’identité ou de posture de l'appareil.

7.2 Principes de remplacement

Pour chaque contrôle déconseillé, adoptez une alternative de confiance Zéro moderne qui :

- Applique un accès à privilèges minimaux au niveau de l'application ou de la couche de charge de travail en utilisant le Zero Trust Network Access.

- Intègre l’identité et la posture des appareils (à l’aide de l’ID Microsoft Entra et de Microsoft Defender pour point de terminaison) dans chaque décision d’accès.

- Fournit une validation continue avec l’évaluation continue de l’accès et la réévaluation de session.

- Fournit une visibilité et un contrôle logiciels via des solutions SASE (Secure Access Service Edge) et Security Service Edge (SSE), telles que Secure Web Gateway (SWG), Cloud Access Security Broker (CASB), FWaaS (Firewall-as-a-Service) et NDR (Network Detection and Response).

7.3 Stratégie de transition

Inventaire et hiérarchisation

- Cataloguer toutes les appliances héritées et profils VPN.

- Classifier par criticité (applications publiques, connectivité des partenaires, administration à distance).

Pilote et validation

- Déployer des expérimentations ZTNA en utilisant Microsoft Global Secure Access ou Azure VPN Gateway avec authentification Microsoft Entra ID pour des ensembles d'applications à faible risque.

- Valider la connectivité, les performances et l’application des stratégies.

Ramp-down par phases

- Migrez des cohortes d’utilisateurs et des groupes d’applications en vagues, en surveillant les métriques de réussite (telles que les alertes de délai d’accès, de support technique et de sécurité).

- Redirigez simultanément le trafic via votre pile SASE ou SSE choisie.

Mise hors service formelle

- Mettre hors service des appliances matérielles et révoquer les configurations VPN héritées.

- Mettez à jour les diagrammes réseau et les runbooks opérationnels pour supprimer la technologie déconseillée.

Produits abordés dans ce guide

Réseaux virtuels et sous-réseaux

Groupes de sécurité réseau et Groupes de sécurité d’application

Pare-feu d’applications web Azure

Microsoft Entra Internet Access

Conclusion

La sécurisation des réseaux est la clé d’une stratégie Confiance Zéro réussie. Pour plus d’informations ou d’aide sur l’implémentation, contactez votre équipe Customer Success ou continuez à lire les autres chapitres de ce guide, qui couvre tous les piliers Confiance Zéro.