Remarque

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

La synchronisation B2B dans l’application Synchronisation OneDrive permet aux utilisateurs de synchroniser des bibliothèques ou des dossiers dans Microsoft SharePoint ou Microsoft OneDrive partagés à partir d’autres organisations. Ce scénario est souvent appelé Collaboration B2B (Business-to-Business).

Microsoft Entra comptes invités sont essentiels pour B2B Collaboration. Un compte invité d’un organization est lié à un compte membre d’un autre organization. Une fois créé, un compte invité permet aux services Microsoft 365 tels que OneDrive et SharePoint d’accorder une autorisation d’invité aux sites et dossiers, tout comme un membre dans le organization. Étant donné que les comptes de deux organisations sont liés, les utilisateurs doivent uniquement mémoriser le nom d’utilisateur et le mot de passe de leur propre compte de organization. Une authentification unique permet d’accéder au contenu à partir de leurs propres organization et de toutes les autres organisations qui ont créé des comptes invités pour eux.

Importante

Nous vous recommandons d’activer l’intégration de SharePoint et OneDrive à Microsoft Entra B2B pour vous assurer que le compte invité Microsoft Entra requis pour le destinataire du partage est créé dans l’annuaire de votre organization.

Quelles sont les conditions requises pour B2B Sync ?

Pour les personnes extérieures à votre organization synchroniser les bibliothèques et dossiers partagés :

- Vous devez activer le partage externe pour votre organization.

- Vous devez activer le partage externe pour le site ou OneDrive.

- Vous devez partager le contenu avec des personnes extérieures au organization au niveau du site ou du dossier. Si un dossier est partagé, il doit passer par un lien qui nécessite une connexion.

- Les destinataires de partage doivent avoir un compte professionnel ou scolaire Microsoft 365 (dans Microsoft Entra ID) dans le même cloud que le locataire de contenu - Microsoft Azure Commercial, Microsoft Azure Government ou Microsoft Azure China 21Vianet. (Microsoft Azure Commercial contient les environnements cloud Microsoft 365 commerciaux et GCC, et Microsoft Azure Government contient les environnements cloud GCC High et DoD.)

- Toutes les stratégies d’accès conditionnel Microsoft Entra doivent être compatibles avec les invités. Pour plus d’informations sur l’accès externe et la compatibilité, consultez Stratégies d’accès conditionnel .

- La bibliothèque d’authentification Microsoft ne doit pas être activée si vous utilisez des builds antérieures à la version 19.086.

Cet article fournit une vue d’ensemble de l’expérience de synchronisation B2B et décrit ces exigences plus en détail.

Quels sont les problèmes connus ?

- La synchronisation entre les utilisateurs dans différents clouds n’est pas prise en charge. Par exemple, le contenu partagé à partir d’un locataire dans Microsoft Azure China 21Vianet n’est pas synchronisé pour un utilisateur avec un cloud Microsoft Azure Commercial.

- Sur le Mac, les miniatures Fichiers à la demande ne s’affichent pas à partir des sites des organization externes. Les miniatures s’affichent correctement pour les fichiers provenant des propres organization de l’utilisateur.

- Sur le Mac, si le compte invité a été créé avec un format d’adresse e-mail différent de celui utilisé avec l’application de synchronisation, le contenu du site externe ne peut pas être synchronisé. Par exemple, first.last@fabrikam.com vs alias@fabrikam.com.

- Sur Mac, le contenu externe peut être placé sur l’ordinateur local dans le dossier du organization de l’utilisateur au lieu d’un dossier portant le nom de l’organization externe.

- L’interface utilisateur d’authentification interactive pour les comptes invités d’un organization externe n’est pas prise en charge par le client de synchronisation.

Comment fonctionne l’expérience de synchronisation B2B ?

Voici un exemple de ce qui se passe après qu’une personne de « Contoso » partage un site ou un dossier avec une personne à l’adresse « Fabrikam » :

Le destinataire Fabrikam reçoit un e-mail semblable à ce qui suit.

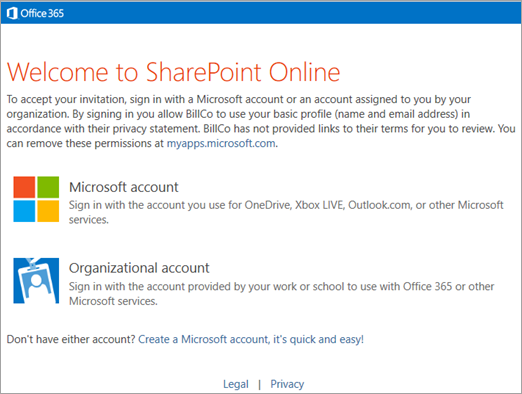

Lorsque le destinataire sélectionne le lien dans l’e-mail pour accéder à l’élément partagé, il doit sélectionner « Compte d’organisation » pour se connecter avec son compte Fabrikam. En arrière-plan, cela crée le compte invité Contoso dans Microsoft Entra ID.

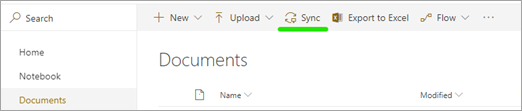

Le destinataire peut avoir besoin d’entrer son nom d’utilisateur ou mot de passe Fabrikam, puis il peut afficher l’élément partagé. S’ils ne souhaitent pas synchroniser tout ce qui a été partagé, ils peuvent accéder à la bibliothèque ou au dossier qu’ils souhaitent synchroniser. Pour configurer la synchronisation, ils doivent sélectionner le bouton Synchroniser.

Le navigateur de l’invité affiche un message lui demandant s’il souhaite ouvrir « Microsoft OneDrive », et il doit l’autoriser.

S’il s’agit de la première fois que l’invité utilise l’application de synchronisation avec son compte Fabrikam, il doit se connecter. L’adresse e-mail est automatiquement définie sur le compte Fabrikam utilisé dans les étapes précédentes. L’invité doit sélectionner « Se connecter ».

L’invité peut être en mesure de se connecter à l’application de synchronisation sans entrer son mot de passe Fabrikam s’il est connecté à Windows avec le même compte. Sinon, ils doivent entrer leur mot de passe.

L’invité confirme où il souhaite synchroniser l’élément partagé sur son ordinateur.

Remarque

Le contenu est placé dans un dossier dont le nom inclut le nom du organization (« SharePoint - Contoso » dans cet exemple). Si l’utilisateur synchronise également le contenu SharePoint à partir de Fabrikam, il aura également un dossier « SharePoint - Fabrikam ».

L’invité continue par Synchronisation OneDrive configuration de l’application.

Une fois l’installation de l’invité terminée, le site commence la synchronisation. L’utilisateur peut sélectionner l’icône de cloud bleu dans la zone de notification pour ouvrir le centre d’activités Synchronisation OneDrive et voir la synchronisation des fichiers, ouvrir le dossier local avec les fichiers ou ouvrir le site SharePoint dans un navigateur web.

Comment faire activer le partage externe pour mon organization ?

Pour permettre aux utilisateurs de votre organization de partager avec leurs partenaires d’autres organisations, vous devez activer le partage externe au niveau organization. Pour ce faire, vous devez être administrateur général ou administrateur SharePoint dans Microsoft 365. Après avoir activé le partage externe au niveau organization, vous pouvez le restreindre site par site. Les paramètres d’un site peuvent être identiques au paramètre organization, ou plus restrictifs, mais pas plus permissifs.

Vous pouvez modifier vos paramètres de partage de niveau organization à deux endroits différents (les deux contrôlent la même chose) :

- Dans la page Partage du nouveau Centre d’administration SharePoint. Pour plus d’informations, consultez Modifier le paramètre de partage externe de niveau organization

- Dans le Centre d’administration Microsoft 365, accédez à la page Paramètres de l’organisation > SharePoint.

Importante

Si vous autorisez les liens Tout le monde (parfois appelés « liens d’accès anonyme »), ces liens ne créent pas de comptes invités et par conséquent, le destinataire du partage externe ne pourra pas utiliser B2B Sync lors de la réception de ce type de lien.

Pour plus d’informations, consultez Vue d’ensemble du partage externe.

Contrôler le partage externe

Lorsque vous autorisez les utilisateurs à partager du contenu de votre organization en externe, vous pouvez utiliser plusieurs fonctionnalités de Microsoft 365 pour gérer qui a accès au contenu. Les administrateurs et les propriétaires de sites peuvent passer en revue les autorisations et auditer l’accès aux sites. Pour plus d’informations, consultez Recherche de contenu de site partagé avec des personnes extérieures à votre organization et Activer les notifications de partage externe. Vous pouvez activer le partage externe uniquement avec des domaines Internet spécifiques, ou vous pouvez bloquer des domaines spécifiques. Pour plus d’informations, consultez Partage de domaines restreints. Vous pouvez également autoriser uniquement les membres de groupes de sécurité spécifiques à partager en externe. Pour plus d’informations, consultez Activer ou désactiver le partage externe.

Nous vous recommandons de créer des sites distincts (collections de sites, et non sous-sites) pour chaque unité de travail que vous souhaitez partager en externe. De cette façon, vous pouvez annoter clairement les sites pour indiquer que des personnes extérieures à l’organization ont accès, et éviter la divulgation involontaire d’informations. Pour les utilisateurs individuels qui partagent du contenu à partir de leur OneDrive, nous vous recommandons de créer des dossiers distincts pour différents projets ou groupes de collaboration.

Vous pouvez supprimer l’autorisation d’un invité sur un site ou un dossier, ou supprimer le compte invité pour supprimer son autorisation de tout le contenu de votre organization.

Importante

Tout contenu synchronisé reste sur l’ordinateur de l’utilisateur une fois les autorisations supprimées.

Comment faire activer le partage externe pour un site ?

Pour afficher ou modifier le paramètre de partage d’un site, utilisez le nouveau centre d’administration SharePoint.

Accédez à Sites actifs dans le Centre d’administration SharePoint et connectez-vous avec un compte disposant d’autorisations d’administrateur pour votre organization.

Remarque

Si vous avez Office 365 géré par 21Vianet (en Chine), connectez-vous au Centre d’administration Microsoft 365, puis recherchez dans le Centre d’administration SharePoint et ouvrez la page de sites actifs.

Personnalisez l’affichage si nécessaire pour afficher la colonne Partage externe.

Si nécessaire, modifiez le paramètre de partage externe pour un site.

Comment faire vérifier que les stratégies d’accès conditionnel sont compatibles ?

En tant qu’administrateur, vous pouvez activer plusieurs types de stratégies d’accès conditionnel sur votre locataire. Lorsqu’un invité accède au contenu d’un locataire, vous devrez peut-être ajuster ces stratégies pour les invités afin qu’ils puissent y accéder.

Actuellement, le client de synchronisation ne prend pas en charge l’interface utilisateur d’authentification interactive lors de la synchronisation du contenu externe. Toute stratégie qui nécessiterait une interface utilisateur de connexion telle que l’authentification multifacteur (MFA) ou l’invite de conditions d’utilisation empêchera la synchronisation du contenu externe à partir de ce locataire. Si un administrateur de locataire déploie une telle stratégie avant qu’un invité commence la synchronisation à partir de ce locataire, l’utilisateur ne peut pas établir la relation de synchronisation. Si la stratégie est déployée après qu’un invité synchronise le contenu du locataire, cet invité reçoit une erreur et ne peut pas poursuivre la synchronisation à partir du locataire.

Les locataires peuvent mettre à jour leurs conditions d’utilisation de temps à autre. Une stratégie peut déclencher l’utilisateur pour afficher et accepter les informations d’utilisation mises à jour via une invite d’authentification interactive. Étant donné que la synchronisation ne prend pas en charge l’interface utilisateur de connexion du locataire externe, la synchronisation indique qu’elle n’est pas en mesure de synchroniser le contenu du site externe.

La conformité des appareils exige que les ordinateurs utilisateur soient gérés par le locataire, puis à jour avec les exigences. Pour les invités, leurs machines sont susceptibles d’être gérées par leur propre organization et sont donc incompatibles avec l’exigence que leurs machines soient gérées par le locataire de partage de contenu.

Les stratégies d’accès conditionnel basées sur l’emplacement sont généralement utilisées pour appliquer davantage d’exigences telles que l’authentification multifacteur lorsque l’utilisateur ne se connecte pas à partir d’un emplacement approuvé (tel que le réseau de bureau du locataire). En règle générale, dans un scénario invité, l’ordinateur client ne se trouve pas aux emplacements approuvés, et étant donné que la synchronisation ne prend pas en charge l’authentification multifacteur, vous ne souhaitez probablement pas que cette stratégie s’applique à vos invités.

Pour plus d’informations, consultez Authentification et accès conditionnel pour les identités externes.

Quelles sont les méthodes de partage ?

Les sites et les dossiers peuvent être partagés de différentes façons dans SharePoint et OneDrive :

- Si les utilisateurs synchronisent un dossier, ils peuvent cliquer dessus avec le bouton droit dans Explorateur de fichiers pour le partager.

- Les utilisateurs peuvent accéder au site ou dossier SharePoint sur le web et sélectionner le bouton Partager pour le partager.

- Les utilisateurs peuvent partager des sites et des dossiers dans les applications mobiles SharePoint et OneDrive.

- Les administrateurs peuvent créer des comptes invités et utiliser le Centre d’administration ou PowerShell pour les ajouter aux sites.

Remarque

Pour plus d’informations sur ces méthodes, consultez Découvrir comment partager un site et Découvrir comment partager un dossier.

B2B Sync fonctionne avec toutes ces méthodes de partage. Il a uniquement les exigences suivantes :

- Pour que les invités puissent synchroniser le contenu partagé, le contenu doit être partagé au niveau du site ou du dossier. Les invités ne peuvent pas synchroniser les fichiers partagés individuellement (par exemple, à partir des applications Office).

- La synchronisation B2B fonctionne uniquement lorsque des comptes invités sont créés dans le organization et lorsque le destinataire a un compte Microsoft Entra. Cela ne fonctionne pas lorsque les utilisateurs partagent en créant un lien Tout le monde (également appelé lien « accès anonyme ») ou lorsqu’ils partagent avec des personnes disposant d’un compte Microsoft ou d’un autre compte personnel.

Comment faire ajouter des invités aux sites SharePoint ?

En tant qu’administrateur dans Microsoft 365, vous pouvez partager avec des personnes extérieures au organization en créant des invités individuellement dans le centre d’administration Microsoft Entra, puis en les ajoutant à un site d’équipe SharePoint individuellement ou en les ajoutant à un groupe de sécurité qui dispose déjà des autorisations sur le site que vous souhaitez partager. Si vous accordez des autorisations à l’aide de la page autorisations avancées (au lieu du bouton Partager le site), vous devez informer l’invité que vous lui avez accordé l’autorisation d’accéder au site. Ils ne recevront pas d’e-mail d’invitation.

Importante

Si vous utilisez la page Autorisations avancées, nous vous recommandons d’accorder des autorisations au niveau du site, et non au niveau de la bibliothèque de documents ou du dossier.

Comment faire utiliser PowerShell pour créer des comptes invités en bloc ?

Si vous devez créer et accorder des autorisations à de nombreux comptes invités, vous pouvez utiliser le script PowerShell suivant, qui crée des comptes invités et leur accorde des autorisations sur un site. Le script prend un fichier CSV (valeur séparée par des virgules) comme entrée, qui contient une liste de noms d’affichage d’utilisateur et d’adresses e-mail. Pour chaque nom et adresse e-mail, un compte invité est créé et ce compte est ajouté à un groupe de sécurité pour lui accorder l’autorisation. Le script est conçu pour que vous puissiez alimenter le fichier CSV de sortie obtenu comme entrée du script lors d’une exécution ultérieure. Cela vous permet d’ajouter d’autres utilisateurs à votre fichier CSV ou de réessayer de créer un compte ayant échoué.

Remarque

Les modules PowerShell Azure AD et MSOnline seront obsolètes à compter du 30 mars 2024. Pour en savoir plus, consultez la mise à jour sur l’obsolescence. Après cette date, la prise en charge de ces modules sera limitée à l’assistance à la migration vers le kit de développement logiciel Microsoft Graph PowerShell et aux correctifs de sécurité. Les modules obsolètes continueront de fonctionner jusqu’au 30 mars 2025.

Nous vous recommandons de migrer vers Microsoft Graph PowerShell pour interagir avec Microsoft Entra ID (anciennement Azure AD). Pour toutes questions liées à la migration, consultez la FAQ sur la migration.

N’oubliez pas que les versions 1.0. x de MSOnline peut subir une interruption après le 30 juin 2024.

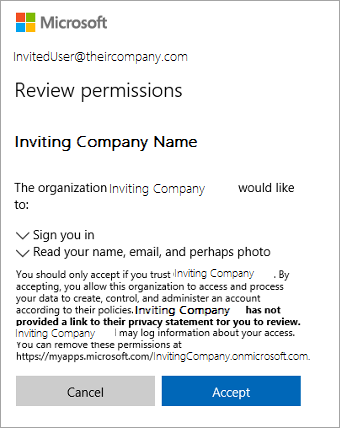

À mesure que les utilisateurs sont ajoutés au groupe Microsoft Entra, ils doivent recevoir un e-mail les accueillant dans le groupe. Après avoir exécuté le script, vous devez envoyer un e-mail aux utilisateurs avec un lien direct vers le site SharePoint auquel vous leur avez accordé des autorisations. Lorsqu’ils sélectionnent le lien, l’interface utilisateur ci-dessous leur est présentée pour accepter les conditions de l’invitation. Une fois qu’ils acceptent, ils sont dirigés vers le site que vous avez partagé avec eux. À ce stade, ils peuvent sélectionner le bouton Synchroniser pour commencer à synchroniser les fichiers des sites sur leur PC ou Mac.

# first line of InviteGuests.ps1 PowerShell script

# requires latest AzureADPreview

# Get-Module -ListAvailable AzureAD*

# Uninstall-Module AzureAD

# Uninstall-Module AzureADPreview

# Install-Module AzureADPreview

# customizable properties for this script

$csvDir = ''

$csvInput = $csvDir + 'BulkInvite.csv'

$csvOutput = $csvDir + 'BulkInviteResults.csv'

$domain = 'YourTenantOrganization.onmicrosoft.com'

$admin = "admin@$domain"

$redirectUrl = 'https://YourTenantOrganization.sharepoint.com/sites/SiteName/'

$groupName = 'SiteName'

# CSV file expected format (with the header row):

# Name,Email

# Jane Doe,jane@contoso.com

$csv = import-csv $csvInput

# will prompt for credentials for the tenantorganization admin account

# (who has permissions to send invites and add to groups)

Connect-AzureAD -TenantDomain $domain -AccountId $admin

$group = (Get-AzureADGroup -SearchString $groupName)

foreach ($row in $csv)

{

Try

{

if ((Get-Member -inputobject $row -name 'error') -and `

($row.error -eq 'success'))

{

$out = $row #nothing to do, user already invited and added to group

}

else

{

echo ("name='$($row.Name)' email='$($row.Email)'")

$inv = (New-AzureADMSInvitation -InvitedUserEmailAddress $row.Email -InvitedUserDisplayName $row.Name `

-InviteRedirectUrl $redirectUrl -SendInvitationMessage $false)

$out = $row

$out|Add-Member -MemberType ScriptProperty -force -name 'time' -Value {$(Get-Date -Format u)}

$out|Add-Member -MemberType ScriptProperty -force -name 'status' -Value {$inv.Status}

$out|Add-Member -MemberType ScriptProperty -force -name 'userId' -Value {$inv.InvitedUser.Id}

$out|Add-Member -MemberType ScriptProperty -force -name 'redeemUrl' -Value {$inv.inviteRedeemUrl}

$out|Add-Member -MemberType ScriptProperty -force -name 'inviteId' -Value {$inv.Id}

# this will send a welcome to the group email

Add-AzureADGroupMember -ObjectId $group.ObjectId -RefObjectId $inv.InvitedUser.Id

$out|Add-Member -MemberType ScriptProperty -force -name 'error' -Value {'success'}

}

}

Catch

{

$err = $PSItem.Exception.Message

$out|Add-Member -MemberType ScriptProperty -force -name 'error' -Value {$err}

}

Finally

{

$out | export-csv -Path $csvOutput -Append

}

}

# for more information please see

# https://learn.microsoft.com/azure/active-directory/b2b/b2b-tutorial-bulk-invite

# end of InviteGuests.ps1 powershell script

Si vous souhaitez obtenir plus d’informations, voir :

Que se passe-t-il lorsqu’un invité perd l’accès ?

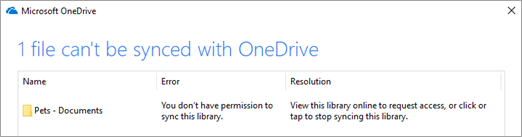

Si le compte invité d’une personne est supprimé ou si son autorisation de partager du contenu est supprimée, l’application de synchronisation affiche une erreur.

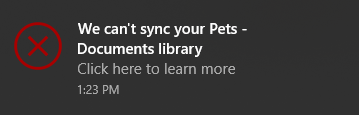

Une notification s’affiche indiquant que la bibliothèque ne peut pas être synchronisée.

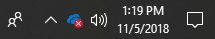

L’icône OneDrive dans la zone de notification affiche une erreur.

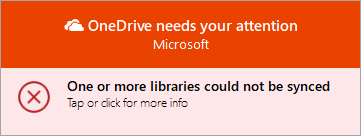

Lorsque l’invité sélectionne l’icône, il voit une bannière d’erreur dans le centre d’activités.

Comment faire empêcher la synchronisation B2B ?

Vous pouvez empêcher les utilisateurs de votre organization d’utiliser B2B Sync en définissant une valeur de stratégie sur le PC Windows ou mac de vos utilisateurs pour bloquer la synchronisation externe.

Le nouveau paramètre BlockExternalSync est décrit dans les fichiers adm\OneDrive.admx et OneDrive.adml installés dans le cadre de la build de produit Synchronisation OneDrive 19.086.* ou ultérieure. Si vous utilisez ADM pour gérer vos stratégies d’application de synchronisation, importez les nouveaux fichiers comme vous le feriez normalement afin de voir le nouveau paramètre.

Si vous utilisez d’autres systèmes de gestion pour déployer des stratégies sur les PC Windows de vos utilisateurs, utilisez l’équivalent de la commande suivante pour empêcher la synchronisation B2B :

reg add "HKLM\SOFTWARE\Policies\Microsoft\OneDrive" /v BlockExternalSync /t REG_DWORD /d 1

Sur un Mac avec la version Apple Store de OneDrive, utilisez l’équivalent de la commande suivante pour empêcher la synchronisation B2B :

defaults write com.microsoft.OneDrive-mac BlockExternalSync -bool YES

Sur un Mac avec la version autonome de OneDrive, utilisez l’équivalent de la commande suivante pour empêcher la synchronisation B2B :

defaults write com.microsoft.OneDrive BlockExternalSync -bool YES