Concevoir des stratégies modernes d’authentification et d’autorisation

Cette unité décrit quelques stratégies spécifiques pour l’authentification moderne :

- Accès conditionnel

- Évaluation continue de l’accès

- Intégration du renseignement sur les menaces

- Scoring des risques

Accès conditionnel

Les utilisateurs peuvent accéder aux ressources de votre organisation en utilisant différents appareils et applications, n’importe où. En tant qu’administrateur, vous souhaitez vous assurer que ces appareils répondent à vos normes de sécurité et de conformité. Vous ne pouvez plus vous contenter de savoir qui peut accéder à une ressource.

Afin d’équilibrer la sécurité et la productivité, vous devez aussi tenir compte des moyens d’accéder à une ressource avant de pouvoir prendre une décision relative au contrôle d’accès. L’accès conditionnel Microsoft Entra vous permet de satisfaire cette exigence. Avec l’accès conditionnel, vous pouvez prendre des décisions de contrôle d’accès automatisées basées sur les conditions d’accès à vos applications cloud.

Bonne pratique : Gérez et contrôlez l’accès aux ressources de l’entreprise.

Détails : Configurez des stratégies courantes d’accès conditionnel Microsoft Entra en fonction du groupe, de l’emplacement et du niveau de confidentialité des applications SaaS et de celles connectées à Microsoft Entra ID.

Bonne pratique : Bloquez les protocoles d’authentification hérités.

Détail : Les attaquants exploitent chaque jour les failles de protocoles plus anciens, en concernant les attaques par pulvérisations de mots de passe. Configurez l’accès conditionnel pour bloquer les protocoles hérités.

Évaluation de l’accès continu

L’expiration et l’actualisation des jetons sont un mécanisme standard du secteur. Lorsqu’une application cliente telle qu’Outlook se connecte à un service comme Exchange Online, les demandes d’API sont autorisées à l’aide de jetons d’accès OAuth 2.0. Par défaut, ces jetons d’accès sont valides pendant une heure. Quand ils expirent, le client est redirigé vers Microsoft Entra ID pour les actualiser. Cette période d’actualisation offre la possibilité de réévaluer les stratégies d’accès utilisateur. Par exemple, il est possible de choisir de ne pas actualiser le jeton en raison d’une stratégie d’accès conditionnel ou parce que l’utilisateur a été désactivé dans l’annuaire.

Les clients ont exprimé les préoccupations du décalage entre le changement des conditions pour un utilisateur et le moment où les modifications de stratégie sont appliquées. Microsoft Entra ID a fait l’expérience de l’approche radicale des durées de vie de jeton réduites, mais il s’est avéré qu’elles peuvent nuire à l’expérience utilisateur et à la fiabilité sans éliminer les risques.

Une réponse en temps utile aux violations de stratégie ou autres problèmes de sécurité nécessite vraiment une « conversation » entre l’émetteur du jeton (Microsoft Entra ID) et la partie qui se fie à lui (application éclairée). Cette conversation bidirectionnelle nous offre deux capacités importantes. La partie de confiance peut voir quand les propriétés changent, comme l’emplacement réseau, et comment indiquer à l’émetteur du jeton. Et l’émetteur du jeton peut demander à la partie de confiance d’arrêter de respecter les jetons pour un utilisateur donné en raison d’une compromission ou d’une désactivation de compte ou d’autres soucis. Le mécanisme de cette conversation est l’évaluation continue de l’accès. L’objectif pour l’évaluation d’événement critique est que la réponse soit en quasi-temps réel mais une latence pouvant atteindre 15 minutes peut être observée en raison du temps de propagation de l’événement ; toutefois, l’application de la stratégie des emplacements IP est instantanée.

L’implémentation initiale de l’évaluation continue de l’accès se concentre sur Exchange, Teams et SharePoint Online.

L’évaluation continue de l’accès est disponible dans les locataires Azure Government (GCC High et DOD) pour Exchange Online.

Principaux avantages

- Fin de contrat d’un utilisateur ou réinitialisation/changement de mot de passe : la révocation de session utilisateur est appliquée en quasi-temps réel.

- Changement d’emplacement réseau : les stratégies d’emplacement de l’accès conditionnel sont appliquées en quasi-temps réel.

- L’exportation de jetons vers une machine en dehors d’un réseau approuvé peut être évitée avec des stratégies d’emplacement d’accès conditionnel.

Scénarios

L’évaluation continue de l’accès se décline en deux scénarios : l’évaluation des événements critiques et l’évaluation de la stratégie d’accès conditionnel.

Évaluation des événements critiques

L’évaluation continue de l’accès est implémentée en permettant à des services comme Exchange Online, SharePoint Online et Microsoft Teams, de s’abonner à des événements critiques dans Microsoft Entra. Ces événements peuvent ensuite être évalués et appliqués en temps quasi réel. L’évaluation des événements critiques ne reposant pas sur des stratégies d’accès conditionnel, elle est disponible dans n’importe quel locataire. Les événements suivants sont actuellement évalués :

- Le compte d’utilisateur est supprimé ou désactivé

- Le mot de passe d’un utilisateur a été modifié ou réinitialisé

- Le service Multifactor Authentication est activé pour l’utilisateur

- Un administrateur révoque explicitement tous les jetons d’actualisation d’un utilisateur

- Risque élevé pour l’utilisateur détecté par Microsoft Entra ID Protection

Ce processus permet l’émergence du scénario dans lequel des utilisateurs perdent l’accès à des fichiers, à des e-mails, à des éléments du calendrier ou à des tâches SharePoint Online de l’organisation, ainsi qu’à Teams à partir d’applications clientes Microsoft 365 quelques minutes après la survenance d’un événement critique.

Évaluation de la stratégie d’accès conditionnel

Exchange Online, SharePoint Online, Teams et MS Graph peuvent synchroniser des stratégies d’accès conditionnel clés afin qu’elles puissent être évaluées dans le service proprement dit.

Ce processus permet l’émergence du scénario dans lequel des utilisateurs perdent l’accès à des fichiers, à des e-mails, à des éléments du calendrier ou à des tâches de l’organisation à partir d’applications clientes Microsoft 365 ou de SharePoint Online immédiatement après des changements d’emplacement réseau.

| Outlook Web | Outlook Win32 | Outlook iOS | Outlook Android | Outlook Mac | |

|---|---|---|---|---|---|

| SharePoint Online | Prise en charge | Prise en charge | Prise en charge | Prise en charge | Prise en charge |

| Exchange Online | Prise en charge | Prise en charge | Prise en charge | Prise en charge | Prise en charge |

| Applications web Office | Applications Win32 Office | Office pour iOS | Office pour Android | Office pour Mac | |

|---|---|---|---|---|---|

| SharePoint Online | Non prise en charge * | Prise en charge | Prise en charge | Prise en charge | Prise en charge |

| Exchange Online | Non pris en charge | Prise en charge | Prise en charge | Prise en charge | Prise en charge |

| Web OneDrive | OneDrive Win32 | IOS OneDrive | Android OneDrive | Mac OneDrive | |

|---|---|---|---|---|---|

| SharePoint Online | Prise en charge | Non pris en charge | Prise en charge | Prise en charge | Non pris en charge |

| Teams web | Teams Win32 | Teams iOS | Teams Android | Teams Mac | |

|---|---|---|---|---|---|

| Teams Service | Partiellement pris en charge | Partiellement prise en charge | Partiellement prise en charge | Partiellement prise en charge | Partiellement pris en charge |

| SharePoint Online | Partiellement pris en charge | Partiellement prise en charge | Partiellement prise en charge | Partiellement prise en charge | Partiellement pris en charge |

| Exchange Online | Partiellement pris en charge | Partiellement prise en charge | Partiellement prise en charge | Partiellement prise en charge | Partiellement prise en charge |

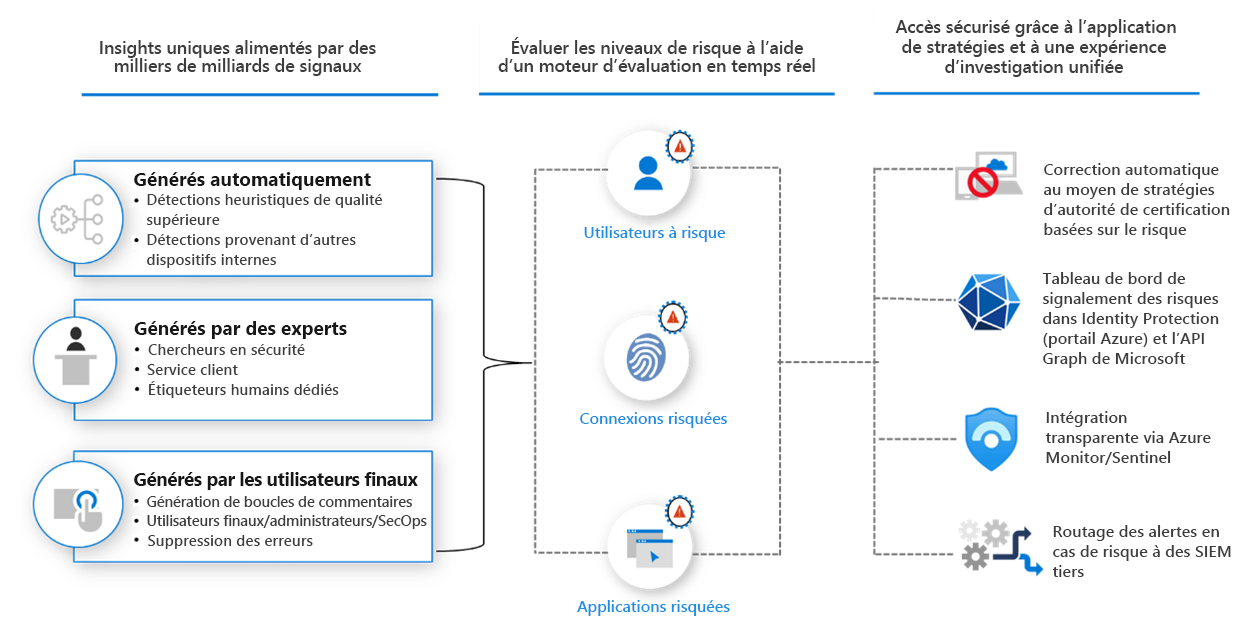

Protection des identités Microsoft Entra

Identity Protection permet aux organisations d’accomplir trois tâches principales :

- Automatiser la détection et la correction des risques liés à l'identité.

- Examiner les risques à l'aide des données disponibles sur le portail.

- Exporter les données de détection de risque vers d’autres outils.

Pour protéger vos utilisateurs, Identity Protection s’appuie sur les connaissances acquises par Microsoft au niveau des organisations avec Microsoft Entra ID, de l’espace grand public avec les comptes Microsoft et des jeux avec Xbox. Microsoft analyse des milliards de signaux par jour pour identifier les menaces et protéger les clients.

Les signaux générés par Identity Protection et transmis à celui-ci peuvent également être transmis à des outils tels que l’Accès conditionnel pour prendre des décisions en matière d’accès, ou renvoyés à un outil SIEM (Security Information and Event Management) pour un examen plus approfondi.

Détecter les risques

Identity Protection détecte les risques de nombreux types, notamment :

- Utilisation d’une adresse IP anonyme

- Voyage inhabituel

- Adresse IP liée à un programme malveillant

- Propriétés de connexion inhabituelles

- Informations d’identification divulguées

- Pulvérisation de mots de passe

- Etc.

Les signaux de risque peuvent déclencher des mesures correctives (par exemple en obligeant les utilisateurs à utiliser l’authentification multifacteur ou à réinitialiser leur mot de passe à l’aide de la réinitialisation de mot de passe en libre-service) ou bloquer l’accès jusqu’à ce qu’un administrateur intervienne.

Pour plus d’informations sur ces risques ainsi que d’autres risques, notamment sur la façon dont ils sont calculés, consultez l’article Qu’est-ce qu’un risque ?.

Examiner les risques

Les administrateurs peuvent examiner les détections et prendre des mesures manuelles si nécessaire. Les administrateurs utilisent trois rapports clés pour les examens dans Identity Protection :

- Utilisateurs à risque

- Connexions risquées

- Détections de risques

Vous trouverez des informations supplémentaires dans l'article Procédure : Examiner les risques.

Niveaux de risque

Identity Protection catégorise les risques en niveaux : faible, moyen et sévère.

Microsoft ne fournit pas de détails spécifiques sur la façon dont le risque est calculé. Chaque niveau de risque apporte une confiance plus élevée que l’utilisateur ou la connexion est compromise. Par exemple, une instance de propriétés de connexion non connues pour un utilisateur pourrait être moins dangereuse que la divulgation d’informations d’identification pour un autre utilisateur.

Notes

Des stratégies basées sur les risques peuvent également être créées dans Identity Protection, mais il est recommandé de le faire avec des stratégies d’accès conditionnel.

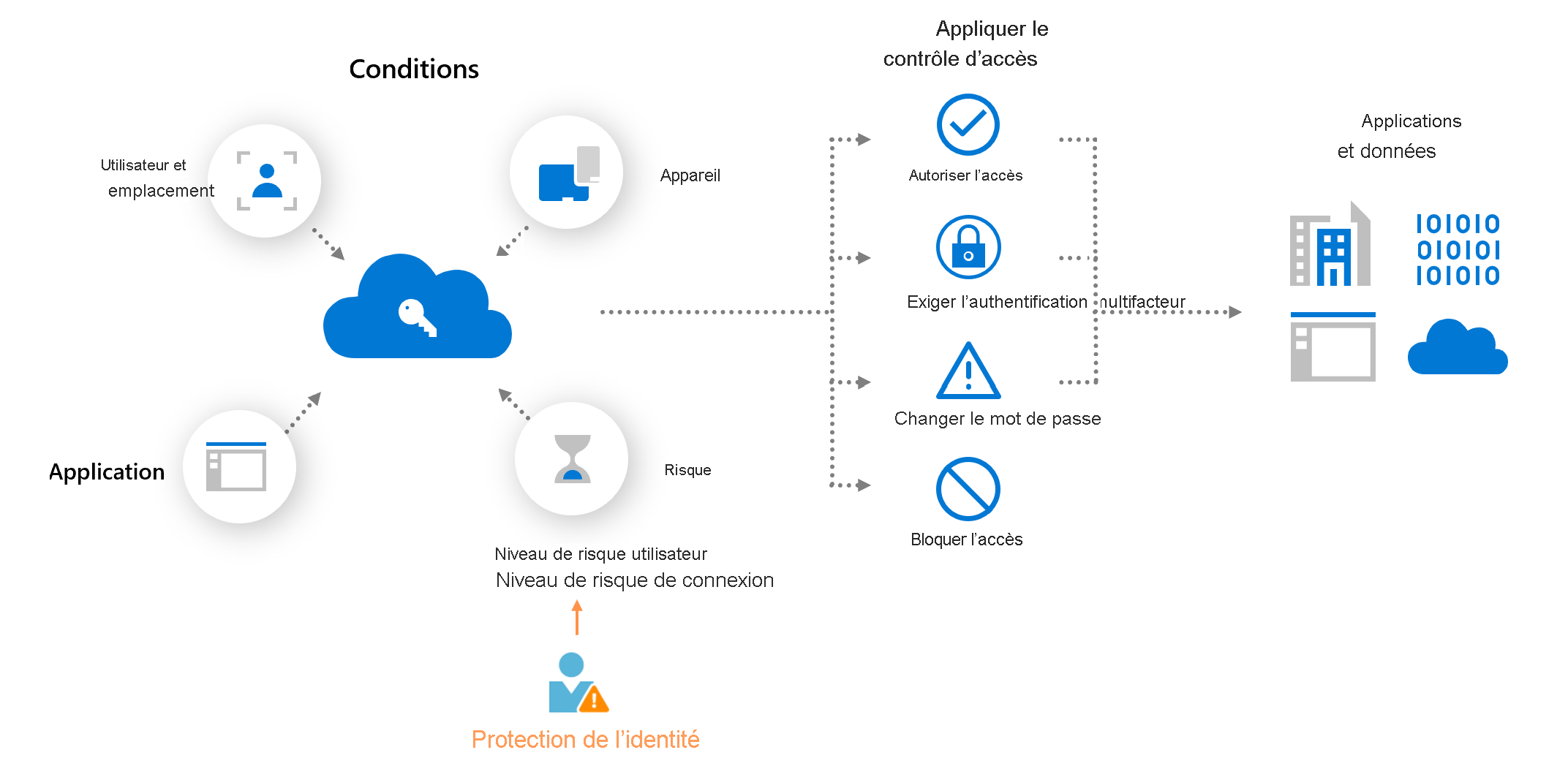

Politiques d’accès conditionnel basées sur le risque

Des stratégies de contrôle d’accès peuvent être appliquées pour protéger les organisations lorsqu’une connexion ou un utilisateur à risque est détecté. Ces stratégies sont appelées des stratégies basées sur les risques.

L’accès conditionnel Microsoft Entra offre deux conditions de risque : risque de connexion et risque utilisateur. Les organisations peuvent créer des stratégies d’accès conditionnel basées sur les risques en configurant ces deux conditions de risque et en choisissant une méthode de contrôle d’accès. Pour chaque connexion, Identity Protection envoie les niveaux de risque détectés à l’accès conditionnel et les stratégies basées sur les risques s’appliquent si les conditions de stratégie sont remplies.

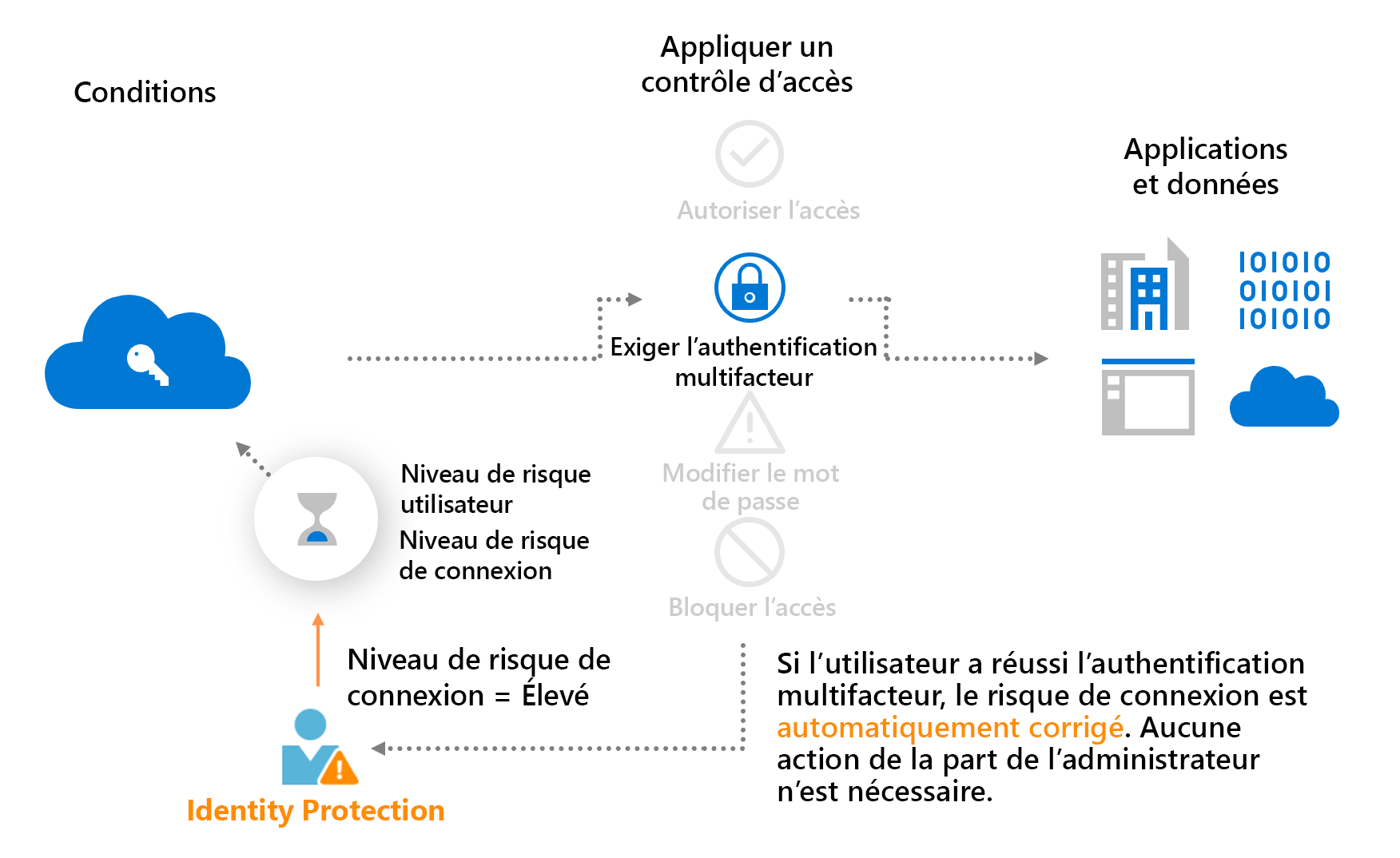

Le diagramme suivant montre un exemple d’application de stratégie nécessitant une authentification multifacteur quand le niveau de risque de connexion est moyen ou élevé.

L’exemple ci-dessus illustre également un avantage principal d’une stratégie basée sur les risques : la correction automatique des risques. Lorsqu’un utilisateur réussit le contrôle d’accès requis, comme une modification de mot de passe sécurisée, son risque est corrigé. Cette session de connexion et le compte d’utilisateur ne sont pas à risque, et aucune action de l’administrateur n’est nécessaire.

En autorisant les utilisateurs à utiliser ce processus pour faire une auto-correction, vous réduisez la charge d’investigation et de correction des risques pour les administrateurs tout en protégeant vos organisations contre les compromissions de sécurité. Vous trouverez plus d’informations sur la correction des risques dans l’article Corriger les risques et débloquer les utilisateurs.

Stratégie d’accès conditionnel basée sur les risques de connexion

À chaque connexion, Identity Protection analyse des centaines de signaux en temps réel et calcule un niveau de risque de connexion qui représente la probabilité que la requête d’authentification donnée ne soit pas autorisée. Ce niveau de risque est ensuite envoyé à l’accès conditionnel, où les stratégies configurées de l’organisation sont évaluées. Les administrateurs peuvent configurer des stratégies d’accès conditionnel basées sur les risques de connexion afin d’appliquer des contrôles d’accès basés sur les risques de connexion, notamment les exigences suivantes :

- Bloquer l’accès

- Autoriser l’accès

- Exiger l’authentification multifacteur

Si des risques sont détectés sur une connexion, les utilisateurs peuvent effectuer le contrôle d’accès requis tel que l’authentification multifacteur pour s’auto-corriger et fermer l’événement de connexion à risque afin empêcher toute perturbation inutile pour les administrateurs.

Stratégie d’accès conditionnel en fonction des risques utilisateur

Identity Protection analyse les signaux sur les comptes d’utilisateurs et calcule un score de risque en fonction de la probabilité que l’utilisateur ait été compromis. Si un utilisateur a un comportement de connexion à risque ou si ses informations d’identification ont été divulguées, Identity Protection utilise ces signaux pour calculer le niveau de risque de l’utilisateur. Les administrateurs peuvent configurer des stratégies d’accès conditionnel basées sur les risques utilisateur afin d’appliquer des contrôles d’accès basés sur les risques utilisateur, notamment les exigences suivantes :

- Bloquer l’accès

- Autorisez l’accès, mais exigez un changement de mot de passe sécurisé.

Un changement de mot de passe sécurisé corrige le risque utilisateur et ferme l’événement utilisateur à risque afin d’éviter toute perturbation inutile pour les administrateurs.

Actions protégées

Les actions protégées dans Microsoft Entra ID sont des autorisations qui ont été affectées à des stratégies d’accès conditionnel. Lorsqu’un utilisateur tente d’effectuer une action protégée, il doit d’abord satisfaire aux stratégies d’accès conditionnel affectées aux autorisations requises. Par exemple, pour permettre aux administrateurs de mettre à jour les stratégies d’accès conditionnel, vous pouvez exiger qu’ils répondent d’abord à la stratégie MFA résistante au hameçonnage.

Pourquoi utiliser des actions protégées ?

Vous utilisez des actions protégées lorsque vous souhaitez ajouter une couche de protection supplémentaire. Les actions protégées peuvent être appliquées aux autorisations qui nécessitent une protection forte de la stratégie d’accès conditionnel, indépendamment du rôle utilisé ou de la façon dont l’utilisateur a reçu l’autorisation. Étant donné que l’application de la stratégie se produit au moment où l’utilisateur tente d’effectuer l’action protégée et non lors de la connexion utilisateur ou de l’activation de la règle, les utilisateurs ne sont invités qu’en cas de besoin.

Quelles stratégies sont généralement utilisées avec des actions protégées ?

Nous vous recommandons d’utiliser l’authentification multifacteur sur tous les comptes, en particulier les comptes avec des rôles privilégiés. Les actions protégées peuvent être utilisées pour exiger une sécurité supplémentaire. Voici quelques stratégies d’accès conditionnel plus fortes courantes.

- Des forces d’authentification MFA plus fortes, telles que l’authentification multifacteur sans mot de passe ou l’authentification multifacteur résistante au hameçonnage,

- Stations de travail d’accès privilégié, à l’aide de filtres d’appareil de stratégie d’accès conditionnel.

- Délais d’expiration de session plus courts, à l’aide des contrôles de session de fréquence de connexion à l’accès conditionnel.

Quelles autorisations peuvent être utilisées avec des actions protégées ?

Les politiques d'accès conditionnel peuvent être appliquées à un ensemble limité d'autorisations. Vous pouvez utiliser des actions protégées dans les zones suivantes :

- Gestion des stratégies d’accès conditionnel

- Gestion des paramètres d’accès interlocataire

- Règles personnalisées qui définissent des emplacements réseau

- Gestion des actions protégées