Xestiona a túa clave de cifrado xestionada polo cliente

Os clientes teñen requisitos de privacidade e cumprimento para protexer os seus datos cifrando os seus datos en reposo. Isto protexe os datos da exposición nun evento onde se rouba unha copia da base de datos. Co cifrado de datos en reposo, os datos roubados da base de datos están protexidos de ser restaurados nun servidor diferente sen a clave de cifrado.

Todos os datos dos clientes almacenados en Power Platform están cifrados en reposo con claves de cifrado sólidas xestionadas por Microsoft de forma predeterminada. Microsoft almacena e xestiona a clave de cifrado da base de datos para todos os teus datos para que non teñas que facelo. Non obstante, Power Platform ofrece esta clave de cifrado xestionada polo cliente (CMK) para o teu control de protección de datos engadido, onde podes autoxestionar a clave de cifrado da base de datos asociada ao teu Microsoft Dataverse entorno. Isto permítelle rotar ou intercambiar a chave de cifrado baixo demanda, e tamén lle permite impedir o acceso de Microsoft aos datos dos seus clientes cando revogue a chave de acceso aos nosos servizos en calquera momento.

Para obter máis información sobre a clave xestionada polo cliente en Power Platform, mira o vídeo da clave xestionada polo cliente.

Estas operacións de clave de cifrado están dispoñibles con clave xestionada polo cliente (CMK):

- Cree unha clave RSA (RSA-HSM) desde a súa bóveda de claves de Azure.

- Crea unha Power Platform política empresarial para a túa chave.

- Concede permiso á Power Platform política empresarial para acceder á túa bóveda de claves.

- Conceda ao Power Platform administrador do servizo que lea a política da empresa.

- Aplica a chave de cifrado ao teu ambiente.

- Reverte/elimina o cifrado CMK do ambiente á chave xestionada por Microsoft.

- Cambia a clave creando unha nova política empresarial, eliminando o ambiente de CMK e volve aplicar CMK cunha nova política empresarial.

- Bloquee os ambientes CMK revogando a bóveda de chaves CMK e/ou os permisos das chaves.

- Migra os ambientes bring-your-own-key (BYOK) a CMK aplicando a chave CMK.

Actualmente, todos os datos dos teus clientes almacenados só nas seguintes aplicacións e servizos pódense cifrar coa clave xestionada polo cliente:

- Dataverse (Solucións personalizadas e servizos de Microsoft)

- Dataverse Copiloto para aplicacións baseadas en modelos

- Power Automate1

- Power Apps

- Chat para Dynamics 365

- Dynamics 365 Sales

- Dynamics 365 Customer Service

- Dynamics 365 Customer Insights - Data

- Dynamics 365 Field Service

- Dynamics 365 Retail

- Dynamics 365 Finance (Finanzas e operacións)

- Dynamics 365 Intelligent Order Management (Finanzas e operacións)

- Dynamics 365 Project Operations (Finanzas e operacións)

- Dynamics 365 Supply Chain Management (Finanzas e operacións)

- Dynamics 365 Fraud Protection (Finanzas e operacións)

1 Cando aplicas a clave xestionada polo cliente a un contorno que ten fluxos Power Automate existentes, os datos dos fluxos seguen cifrados coa clave xestionada por Microsoft. Máis información: Power Automate chave xestionada polo cliente.

Nota

Nuance Conversational IVR e o Contido de benvida de Maker están excluídos do cifrado de claves xestionado polo cliente.

Microsoft Copilot Studio almacena os seus datos no seu propio almacenamento e en Microsoft Dataverse. Cando aplicas a clave xestionada polo cliente a estes ambientes, só se cifran coa túa chave os almacéns de datos de Microsoft Dataverse . Os datos que non son Microsoft Dataverse continúan cifrados coa clave xestionada por Microsoft.

Nota

A configuración de conexión dos conectores seguirá encriptándose cunha clave xestionada por Microsoft.

Póñase en contacto cun representante dos servizos que non se indican anteriormente para obter información sobre a asistencia de claves xestionadas polo cliente.

Nota

Power Apps os nomes de visualización, as descricións e os metadatos de conexión continúan cifrados cunha clave xestionada por Microsoft.

Nota

Os datos analizados pola aplicación do comprobador de solucións durante unha comprobación de solucións seguen encriptándose cunha clave xestionada por Microsoft.

Tamén se poden cifrar os ambientes con aplicacións de finanzas e operacións onde Power Platform estea activada a integración . Os contornos financeiros e operativos sen Power Platform integración seguirán utilizando a clave xestionada por Microsoft predeterminada para cifrar os datos. Máis información: Cifrado en aplicacións de finanzas e operacións

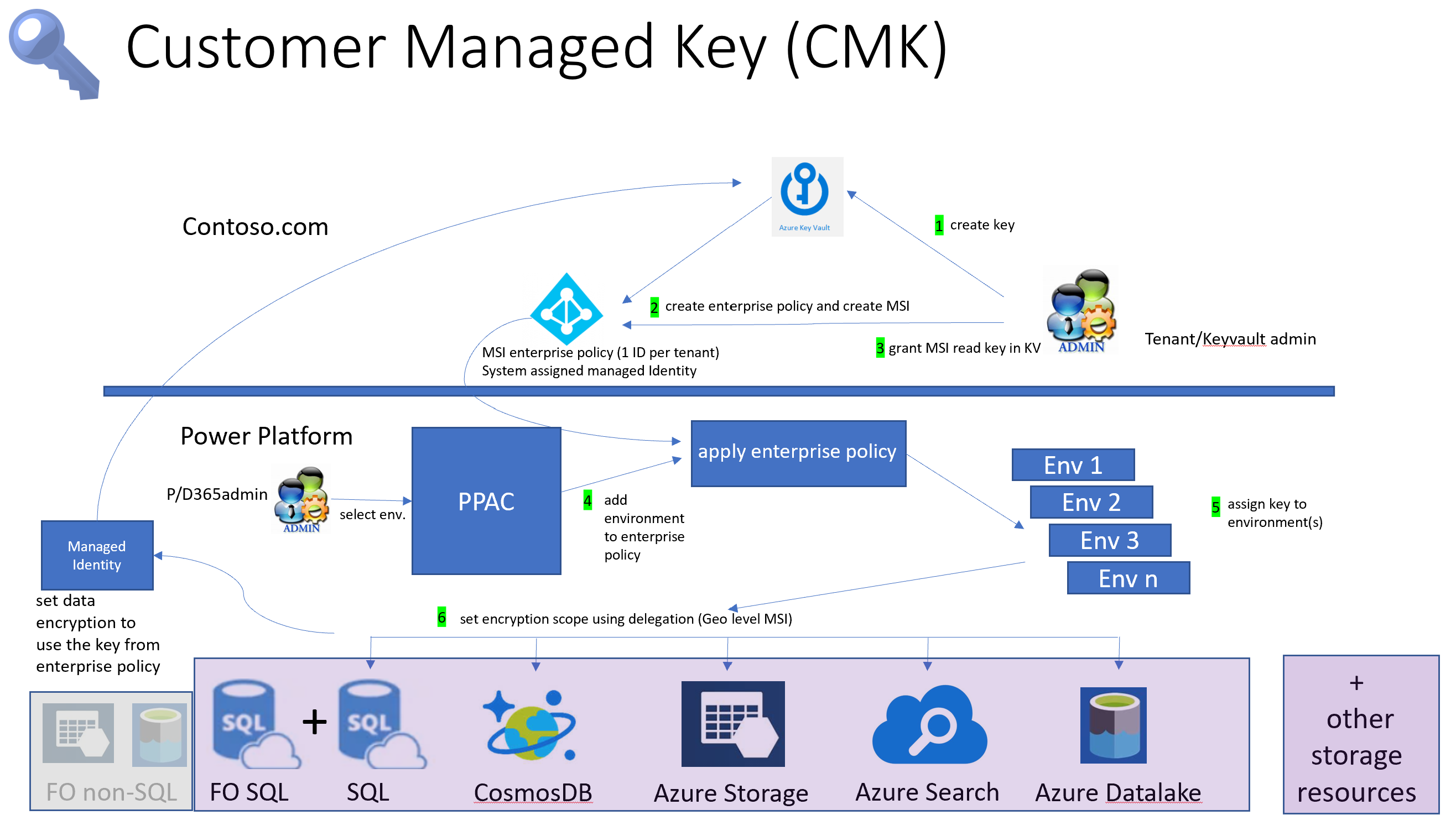

Introdución á clave xestionada polo cliente

Coa clave xestionada polo cliente, os administradores poden proporcionar a súa propia clave de cifrado desde o seu propio Azure Key Vault aos servizos de almacenamento Power Platform para cifrar os datos dos seus clientes. Microsoft non ten acceso directo ao teu Azure Key Vault. Para que os Power Platform servizos accedan á chave de cifrado desde o teu Azure Key Vault, o administrador crea unha Power Platform política empresarial, que fai referencia á clave de cifrado e concede a esta política de empresa acceso para ler a chave desde o teu Azure Key Vault.

O Power Platform administrador do servizo pode engadir Dataverse ambientes á política empresarial para comezar a cifrar todos os datos do cliente no contorno coa súa clave de cifrado. Os administradores poden cambiar a clave de cifrado do ambiente creando outra política empresarial e engadindo o ambiente (despois de eliminalo) á nova política empresarial. Se xa non é necesario cifrar o ambiente mediante a túa clave xestionada polo cliente, o administrador pode eliminar o Dataverse ambiente da política empresarial para revertir o cifrado de datos á clave xestionada por Microsoft.

O administrador pode bloquear os contornos clave xestionados polo cliente revogando o acceso clave da política empresarial e desbloquear os contornos restaurando o acceso clave. Máis información: Bloquee ambientes revogando a bóveda de chaves e/ou o acceso ao permiso de chave

Para simplificar as tarefas de xestión clave, as tarefas divídense en tres áreas principais:

- Crear clave de cifrado.

- Crea unha política empresarial e concede acceso.

- Xestionar o cifrado do ambiente.

Aviso

Cando os ambientes están bloqueados, ninguén pode acceder a eles, incluído o soporte de Microsoft. Os ambientes que están bloqueados desactívanse e pode producirse a perda de datos.

Requisitos de licenza para a clave xestionada polo cliente

A política de claves xestionadas polo cliente só se aplica en ambientes que están activados para Ambientes xestionados. Ambientes xestionados inclúense como un dereito en licenzas autónomos Power Apps, Power Automate, Power Virtual Agents, Power Pages e Dynamics 365 que dan dereitos de uso premium. Obtén máis información sobre as licenzas de entorno xestionado, coa descrición xeral de licenzas para Microsoft Power Platform.

Ademais, o acceso para usar a chave xestionada por clientes para Microsoft Power Platform e Dynamics 365 require que os usuarios dos contornos nos que se aplica a política de claves de cifrado teñan unha destas subscricións:

- Microsoft 365 ou Office 365 A5/E5/G5

- Cumprimento de Microsoft 365 A5/E5/F5/G5

- Seguranza e cumprimento de Microsoft 365 F5

- Protección e regulación da información de Microsoft 365 A5/E5/F5/G5

- Xestión de riscos internos de Microsoft 365 A5/E5/F5/G5

Obtén máis información sobre estas licenzas.

Comprenda o risco potencial cando xestiona a súa chave

Como con calquera aplicación empresarial importante, o persoal da súa organización que teña acceso de nivel administrativo debe ser de confianza. Antes de utilizar a funcionalidade de xestión de chaves, debe comprender os riscos relacionados coa xestión de chaves de cifraxe da base de datos. É concebible que un administrador malicioso (unha persoa á que se lle concede ou obtivo acceso a nivel de administrador coa intención de prexudicar a seguridade ou os procesos comerciais dunha organización) que traballe na súa organización utilice a función de xestionar claves para crear unha chave e usala para bloquear o seu ambientes no inquilino.

Teña en conta a seguinte secuencia de eventos.

O administrador da bóveda de claves maliciosas crea unha clave e unha política empresarial no portal de Azure. O administrador de Azure Key Vault vai ao Power Platform centro de administración e engade ambientes á política empresarial. A continuación, o administrador malicioso volve ao portal Azure e revoga o acceso clave á política empresarial bloqueando así todos os ambientes. Isto provoca interrupcións empresariais xa que todos os ambientes se fan inaccesibles e, se non se resolve este evento, é dicir, se restablece o acceso clave, os datos do contorno poden perderse.

Nota

- Azure Key Vault ten salvagardas integradas que axudan a restaurar a chave, que requiren a protección Suprimir suavemente e Purgar protección Configuración do almacén de claves activada.

- Outra garantía que se debe ter en conta é asegurarse de que hai separación das tarefas nas que o administrador de Azure Key Vault non ten acceso ao Power Platform centro de administración.

Separación de deberes para mitigar o risco

Esta sección describe as funcións clave das funcións xestionadas polo cliente das que é responsable cada rol de administrador. Separar estas tarefas axuda a mitigar o risco que implican as claves xestionadas polo cliente.

Tarefas de administración do servizo de Azure Key Vault e Power Platform/Dynamics 365

Para activar as claves xestionadas polo cliente, primeiro o administrador da bóveda de claves crea unha chave na bóveda de claves de Azure e crea unha Power Platform política empresarial. Cando se crea a política empresarial, créase unha identidade xestionada por ID especial Microsoft Entra . A continuación, o administrador da bóveda de claves volve á bóveda de claves de Azure e concede á política empresarial/identidade xestionada o acceso á clave de cifrado.

A continuación, o administrador da bóveda de claves concede ao administrador do servizo Power Platform/Dynamics 365 respectivo acceso de lectura á política empresarial. Unha vez que se concede o permiso de lectura, o administrador do servizo Power Platform/Dynamics 365 pode ir ao Power Platform Centro de administración e engadir ambientes á política empresarial. A continuación, todos os datos de clientes dos contornos engadidos cífranse coa clave xestionada polo cliente vinculada a esta política empresarial.

Requisitos previos

- Unha subscrición de Azure que inclúe módulos de seguridade de hardware xestionados de Azure Key Vault ou Azure Key Vault.

- Administrador global do inquilino ou un Microsoft Entra ID con:

- Permiso de colaborador para a Microsoft Entra subscrición.

- Permiso para crear unha bóveda e unha chave de claves de Azure.

- Acceso para crear un grupo de recursos. Isto é necesario para configurar a bóveda de chaves.

Cree a clave e conceda o acceso mediante Azure Key Vault

O administrador de Azure Key Vault realiza estas tarefas en Azure.

- Crea unha subscrición de pago de Azure e Key Vault. Ignora este paso se xa tes unha subscrición que inclúa Azure Key Vault.

- Vaia ao servizo Azure Key Vault e cree unha chave. Máis información: Crea unha chave na bóveda de claves

- Activa o servizo de políticas de empresa Power Platform para a túa subscrición a Azure. Fai isto só unha vez. Máis información: Activa o Power Platform servizo de políticas empresariais para a túa subscrición a Azure

- Crea unha Power Platform política empresarial. Máis información: Crear política empresarial

- Conceda permisos da política empresarial para acceder á bóveda de claves. Máis información: Concede permisos de política empresarial para acceder á bóveda de claves

- Conceda permiso aos administradores de Power Platform e Dynamics 365 para ler a política empresarial. Máis información: Concede o Power Platform privilexio de administrador para ler a política empresarial

Power Platform/Tarefas do centro de administración do servizo de /Dynamics 365 Power Platform

Requisito previo

- Power Platform O administrador debe estar asignado á función Power Platform ou administrador de Dynamics 365 Service Microsoft Entra .

Xestiona o cifrado do ambiente no Power Platform centro de administración

O Power Platform administrador xestiona as tarefas clave xestionadas polo cliente relacionadas co ambiente no Power Platform centro de administración.

- Engade os Power Platform entornos á política empresarial para cifrar os datos coa clave xestionada polo cliente. Máis información: Engade un ambiente á política empresarial para cifrar os datos

- Elimina ambientes da política empresarial para devolver o cifrado á clave xestionada por Microsoft. Máis información: Elimina os ambientes da política para volver á chave xestionada por Microsoft

- Cambia a clave eliminando ambientes da antiga política empresarial e engadindo ambientes a unha nova política empresarial. Máis información: Crear clave de cifrado e conceder acceso

- Migra desde BYOK. Se estás a usar a función anterior de chave de cifrado autoxestionada, podes migrar a túa chave á clave xestionada polo cliente. Máis información: Migra ambientes de traer a túa propia chave a clave xestionada polo cliente

Crea unha clave de cifrado e concede acceso

Crea unha subscrición de pago de Azure e unha bóveda de claves

En Azure, siga os seguintes pasos:

Crea unha subscrición de pago por uso ou a súa subscrición de Azure equivalente. Este paso non é necesario se o inquilino xa ten unha subscrición.

Crear un grupo de recursos. Máis información: Crear grupos de recursos

Nota

Cree ou use un grupo de recursos que teña unha localización, por exemplo, Estados Unidos central, que coincida coa Power Platform rexión do entorno, como Estados Unidos.

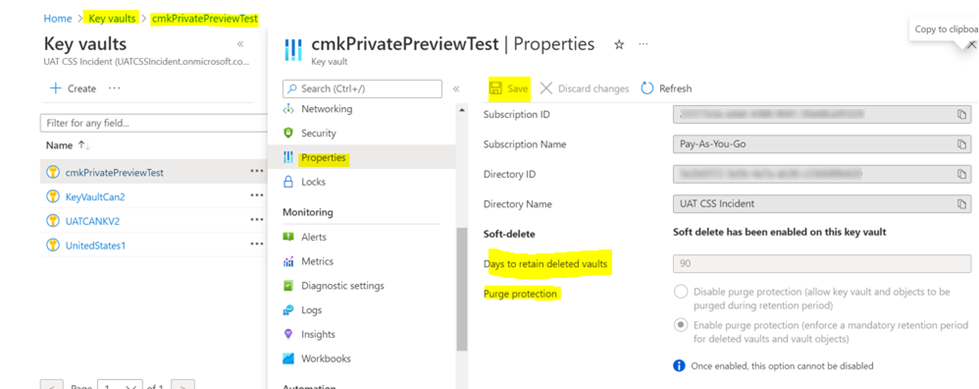

Crea unha bóveda de claves mediante a subscrición de pago que inclúe protección contra eliminación suave e eliminación co grupo de recursos que creaches no anterior paso.

Importante

- Para garantir que o teu ambiente estea protexido contra a eliminación accidental da clave de cifrado, a bóveda de claves debe ter activada a protección de eliminación suave e de purga. Non poderás cifrar o teu ambiente coa túa propia chave sen activar esta configuración. Máis información: Descrición xeral da eliminación suave de Azure Key Vault Máis información: Crear unha bóveda de claves mediante Azure Portal

Crea unha chave na bóveda de chaves

Asegúrate de cumprir os requisitos previos.

Vaia ao portal de Azure>Key Vault e localice a bóveda de claves onde quere xerar unha clave de cifrado.

Verifique a configuración da bóveda de claves de Azure:

- Seleccione Propiedades en Configuración.

- En Suprimir suavemente, configure ou verifique que estea configurado como Activouse a eliminación suave nesta bóveda de chaves opción.

- En Protección de purga, configure ou verifique que Active a protección de purga (aplique un período de retención obrigatorio para as bóvedas e os obxectos de bóveda eliminados) está activado.

- Se fixeches cambios, selecciona Gardar.

Crear claves RSA

- Cree ou importe unha clave que teña estas propiedades:

- Nas páxinas de propiedades de Key Vault , seleccione Chaves.

- Seleccione Xerar ou importar.

- Na pantalla Crear unha clave defina os seguintes valores e, a continuación, seleccione Crear.

- Opcións: Xerar

- Nome: proporciona un nome para a chave

- Tipo de chave: RSA

- Tamaño da chave RSA: 2048

Importar claves protexidas para módulos de seguridade de hardware (HSM)

Podes usar as túas chaves protexidas para os módulos de seguranza de hardware (HSM) para cifrar os teus Power Platform Dataverse entornos. As túas chaves protexidas con HSM deben importarse á bóveda de claves para que se poida crear unha política empresarial. Para obter máis información, consulte HSM compatiblesImportar chaves protexidas por HSM a Key Vault (BYOK).

Cree unha chave no HSM xestionado de Azure Key Vault

Podes usar unha clave de cifrado creada a partir de Azure Key Vault Managed HSM para cifrar os datos do teu contorno. Isto ofrécelle compatibilidade con FIPS 140-2 Nivel 3.

Crear claves RSA-HSM

Asegúrate de cumprir os requisitos previos.

Vaia ao portal de Azure.

Crea un HSM xestionado:

Activa Protección de eliminación no teu HSM xestionado.

Conceda o rol de Usuario de criptografía HSM xestionado á persoa que creou a bóveda de chaves HSM xestionada.

- Acceda á bóveda de claves HSM xestionadas no portal de Azure.

- Navega ata RBAC local e selecciona + Engadir.

- Na lista despregable Función , seleccione a función Usuario de criptografía HSM xestionado en a5>Páxina de asignación de funcións .

- Seleccione Todas as teclas en Ámbito.

- Seleccione Seleccionar principal de seguranza e, a continuación, seleccione o administrador na páxina Engadir principal .

- Seleccione Crear.

Crear unha clave RSA-HSM:

- Opcións: Xerar

- Nome: proporciona un nome para a chave

- Tipo de chave: RSA-HSM

- Tamaño da chave RSA: 2048

Nota

Tamaños de chaves RSA-HSM admitidos: 2048-bit, 3072-bit, 4096-bit.

Cifra o seu contorno coa clave de Azure Key Vault cunha ligazón privada

Podes actualizar a rede da bóveda de claves de Azure activando un punto final privado e utilizar a chave da bóveda de claves para cifrar os teus Power Platform entornos.

Podes crear unha nova bóveda de claves e establecer unha conexión de ligazón privada ou establecer unha conexión de ligazón privada a unha bóveda de claves existente e cree unha chave desde esta bóveda de chaves e utilízaa para cifrar o seu ambiente. Tamén podes establecer unha conexión de ligazón privada a unha bóveda de chaves existente despois de que xa creases unha clave e usala para cifrar o teu contorno.

Cifra datos coa chave da bóveda de chaves cunha ligazón privada

Cree un bóveda de claves de Azure con estas opcións:

- Activa Protección de purga

- Tipo de chave: RSA

- Tamaño da chave: 2048

Copie o URL da bóveda de claves e o URL da clave de cifrado que se utilizarán para crear a política empresarial.

Nota

Despois de engadir un punto final privado á bóveda de claves ou desactivar a rede de acceso público, non poderás ver a chave a menos que teñas o permiso adecuado.

Crea unha rede virtual.

Volve á túa bóveda de claves e engade conexións de punto final privado á túa bóveda de claves de Azure.

Nota

Debe seleccionar a opción Desactivar o acceso público opción de rede e activar a excepción Permitir que os servizos de Microsoft de confianza eviten este cortalumes excepción.

Crea unha Power Platform política empresarial. Máis información: Crear política empresarial

Conceda permisos da política empresarial para acceder á bóveda de claves. Máis información: Concede permisos de política empresarial para acceder á bóveda de claves

Conceda permiso aos administradores de Power Platform e Dynamics 365 para ler a política empresarial. Máis información: Concede o Power Platform privilexio de administrador para ler a política empresarial

Power Platform O administrador do centro de administración selecciona o ambiente para cifrar e activar o Contorno xestionado. Máis información: Activa o ambiente xestionado para engadirse á política empresarial

Power Platform O administrador do centro de administración engade o ambiente xestionado á política empresarial. Máis información: Engade un ambiente á política empresarial para cifrar os datos

Activa o servizo de políticas de empresas Power Platform para a túa subscrición a Azure

Rexístrate Power Platform como provedor de recursos. Só precisa realizar esta tarefa unha vez por cada subscrición de Azure onde resida a súa bóveda de Azure Key. Necesitas ter dereitos de acceso á subscrición para rexistrar o provedor de recursos.

- Inicia sesión no portal de Azure e vai a Subscrición>Provedores de recursos.

- Na lista de Proveedores de recursos, busque Microsoft.PowerPlatform e Rexistrar iso.

Crear política empresarial

- Instalar PowerShell MSI. Máis información: Instale PowerShell en Windows, Linux e macOS

- Despois de instalar PowerShell MSI, volve a Impregar un modelo personalizado en Azure.

- Seleccione a ligazón Construír o seu propio modelo na ligazón do editor .

- Copia este modelo JSON nun editor de texto como o Bloc de notas. Máis información: Modelo json de política empresarial

- Substitúe os valores do modelo JSON para: EnterprisePolicyName, localización onde se debe crear EnterprisePolicy, keyVaultId e keyName. Máis información: Definicións de campo para o modelo json

- Copia o modelo actualizado do teu editor de texto e pégao no Modelo de edición da Implementación personalizada en Azure. e seleccione Gardar.

- Seleccione unha Subscrición e Grupo de recursos onde se quere crear a política empresarial.

- Seleccione Revisar + crear e, a continuación, seleccione Crear.

Iníciase unha implantación. Cando se fai, créase a política empresarial.

Modelo json de política empresarial

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {},

"resources": [

{

"type": "Microsoft.PowerPlatform/enterprisePolicies",

"apiVersion": "2020-10-30",

"name": {EnterprisePolicyName},

"location": {location where EnterprisePolicy needs to be created},

"kind": "Encryption",

"identity": {

"type": "SystemAssigned"

},

"properties": {

"lockbox": null,

"encryption": {

"state": "Enabled",

"keyVault": {

"id": {keyVaultId},

"key": {

"name": {keyName}

}

}

},

"networkInjection": null

}

}

]

}

Definicións de campo para o modelo JSON

nome. Nome da política empresarial. Este é o nome da política que aparece no Power Platform centro de administración.

localización. Un dos seguintes. Esta é a localización da política empresarial e debe corresponder coa Dataverse rexión do entorno:

- '"Estados Unidos"'

- '"África do Sur"'

- '"Reino Unido"'

- '"Xapón"'

- '"india"'

- '"francia"'

- '"europa"'

- '"Alemaña"'

- '"suíza"'

- '"Canadá"'

- '"brasil"'

- '"Australia"'

- '"asia"'

- '"UAE"'

- '"Corea"'

- '"noruega"'

- '"singapur"'

- '"Suecia"'

Copie estes valores das propiedades do almacén de claves no portal de Azure:

- keyVaultId: vai a Bóvedas de claves> seleccione a súa bóveda de claves >Descrición xeral. Xunto a Esenciais seleccione Vista JSON. Copia o ID de recurso no portapapeis e pega todo o contido no teu modelo JSON.

- keyName: vai a Bóvedas de chaves> seleccione a súa bóveda de chaves >Chaves. Observa a chave Nome e escribe o nome no modelo JSON.

Concede permisos de política empresarial para acceder ao almacén de claves

Unha vez creada a política empresarial, o administrador da bóveda de claves concede acceso á identidade xestionada da política empresarial á clave de cifrado.

- Inicia sesión no portal de Azure e vai a Bóvedas de chaves.

- Seleccione a bóveda de claves onde se asignou a clave á política empresarial.

- Seleccione a pestana Control de acceso (IAM) e, a continuación, seleccione + Engadir.

- Seleccione Engadir asignación de función na lista despregable,

- Busca Usuario de cifrado do servizo de criptografía de Key Vault e selecciónao.

- Seleccione Seguinte.

- Selecciona + Selecciona membros.

- Busca a política empresarial que creaches.

- Seleccione a política empresarial e, a continuación, seleccione Seleccionar.

- Seleccione Revisar + asignar.

Nota

A configuración de permisos anterior baséase no Modelo de permisos de Control de acceso baseado en roles de Azure do teu almacén de claves. Se a túa bóveda de claves está configurada como Política de acceso á bóveda, recoméndase que migres ao modelo baseado en funcións. Para concederlle acceso á súa política empresarial á bóveda de claves mediante a Política de acceso á bóveda, cree unha política de acceso e seleccione Obter en Operacións de xestión de claves e Desenvolver chave e chave Embalar on Operacións criptográficas.

Conceda o Power Platform privilexio de administrador para ler a política empresarial

Os administradores que teñan roles de administración global de Azure, Dynamics 365 e Power Platform poden acceder ao Power Platform centro de administración para asignar ambientes á política empresarial. Para acceder ás políticas empresariais, é necesario que o administrador global con acceso á bóveda de claves de Azure lle outorgue o rol de Reader ao Power Platform administrador. Unha vez que se concede a función Lector , o Power Platform administrador poderá ver as políticas empresariais no Power Platform centro de administración.

Nota

Só os administradores Power Platform e de Dynamics 365 aos que se lles concede o rol de lector á política empresarial poden engadir un ambiente á política. É posible que outros administradores Power Platform ou Dynamics 365 poidan ver a política empresarial, pero recibirán un erro cando intenten Engadir ambiente ao política.

Conceda a función de lector a un Power Platform administrador

- Inicie sesión no portal de Azure.

- Copie o ID de obxecto do administrador de Power Platform ou de Dynamics 365. Para facelo:

- Vaia á área Usuarios en Azure.

- Na lista Todos os usuarios , busque o usuario con Power Platform ou permisos de administrador de Dynamics 365 mediante Buscar usuarios.

- Abre o rexistro de usuario, na pestana Descrición xeral copie o ID de obxecto do usuario. Pega isto nun editor de texto como o Bloc de notas para máis tarde.

- Copie o ID do recurso da política empresarial. Para facelo:

- Vaia a Explorador de gráficos de recursos en Azure.

- Introduza

microsoft.powerplatform/enterprisepoliciesna caixa Buscar e, a continuación, seleccione a microsoft.powerplatform/enterprisepolicies recurso. - Seleccione Executar consulta na barra de comandos. Móstrase unha lista de todas as Power Platform políticas empresariais.

- Localice a política empresarial onde quere conceder acceso.

- Desprázate á dereita da política empresarial e selecciona Ver detalles.

- Na páxina Detalles , copie o id.

- Inicie Azure Cloud Shell e execute o seguinte comando substituíndo objId polo ID de obxecto do usuario e ID do recurso EP co

enterprisepoliciesID copiado nos pasos anteriores:New-AzRoleAssignment -ObjectId { objId} -RoleDefinitionName Reader -Scope {EP Resource Id}

Xestionar o cifrado do ambiente

Para xestionar o cifrado do contorno, necesitas o seguinte permiso:

- Microsoft Entra usuario activo que ten un administrador Power Platform e/ou Dynamics 365 rol de seguranza.

- Microsoft Entra usuario que ten un administrador global de arrendatarios Power Platform ou un rol de administrador do servizo de Dynamics 365.

O administrador da bóveda de claves notifica ao Power Platform administrador que se crearon unha clave de cifrado e unha política empresarial e proporciona a política empresarial ao Power Platform administrador. Para habilitar a clave xestionada polo cliente, o Power Platform administrador asigna os seus ambientes á política empresarial. Unha vez asignado e gardado o ambiente, Dataverse inicia o proceso de cifrado para establecer todos os datos do contorno e cífraos coa clave xestionada polo cliente.

Activa o ambiente xestionado para engadirse á política empresarial

- Inicie sesión no Power Platform centro de administración e localice o entorno.

- Seleccione e comprobe o ambiente na lista de ambientes.

- Seleccione a icona Activar Ambientes xestionados na barra de accións.

- Seleccione Activar.

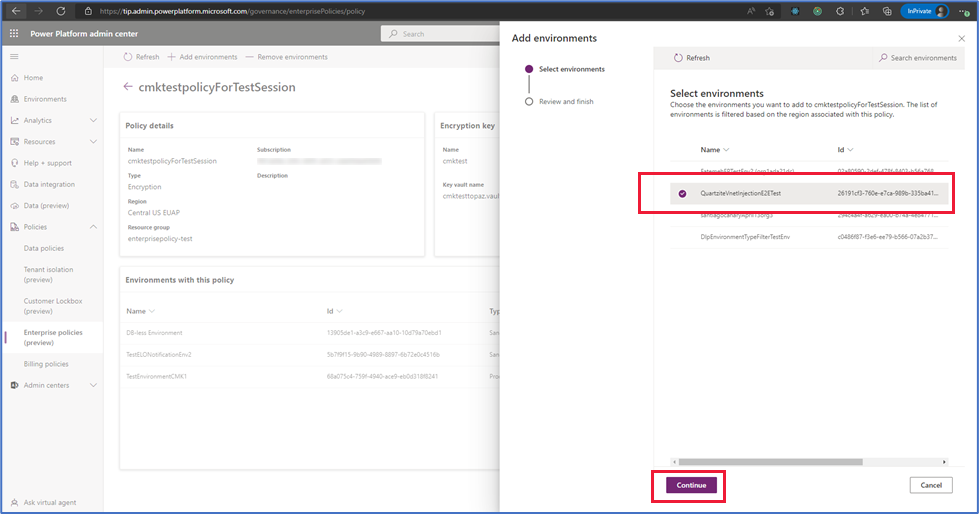

Engade un ambiente á política empresarial para cifrar os datos

Importante

O ambiente desactivarase cando se engade á política empresarial para o cifrado de datos.

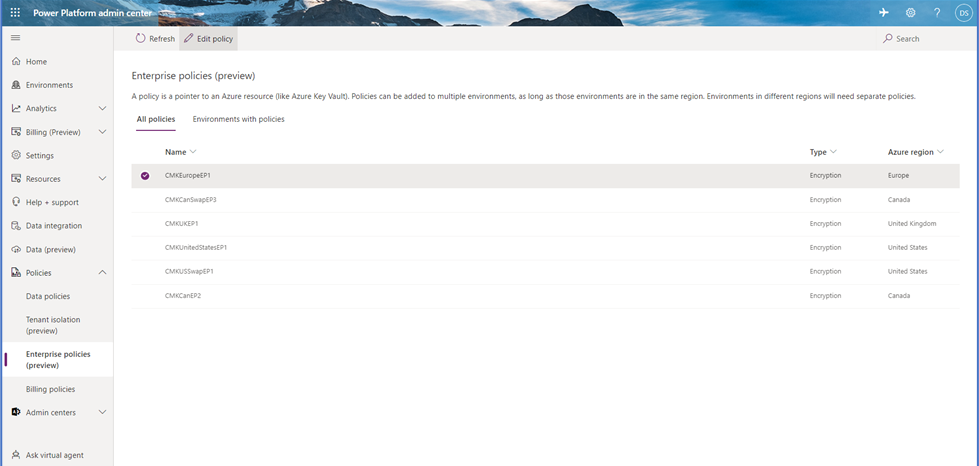

- Inicia sesión no Power Platform centro de administración e vai a Políticas>Políticas de empresa.

- Seleccione unha política e, a continuación, na barra de comandos, seleccione Editar.

- Seleccione Engadir ambientes, seleccione o ambiente que desexe e, a continuación, seleccione Continuar.

- Seleccione Gardar e, a continuación, seleccione Confirmar.

Importante

- Na lista Engadir contornos só aparecen os ambientes que están na mesma rexión que a política empresarial.

- O cifrado pode tardar ata catro días en completarse, pero é posible que o ambiente estea activado antes de que finalice a operación Engadir ambientes .

- É posible que a operación non se complete e, se falla, os teus datos continúan cifrados coa clave xestionada por Microsoft. Podes volver executar a operación Engadir ambientes de novo.

Nota

Só pode engadir ambientes que estean activados como Ambientes xestionados. Non se poden engadir tipos de ambiente de proba e Teams á política empresarial.

Elimina ambientes da política para volver á chave xestionada por Microsoft

Siga estes pasos se quere volver a unha clave de cifrado xestionada por Microsoft.

Importante

O ambiente desactivarase cando se elimine da política empresarial para devolver o cifrado de datos mediante a clave xestionada por Microsoft.

- Inicia sesión no Power Platform centro de administración e vai a Políticas>Políticas de empresa.

- Seleccione a pestana Contorno con políticas e, a continuación, busque o ambiente que quere eliminar da clave xestionada polo cliente.

- Seleccione a pestana Todas as políticas , seleccione o ambiente que verificou en paso 2 e, a continuación, seleccione Editar política on a barra de comandos.

- Seleccione Eliminar ambiente na barra de comandos, seleccione o ambiente que quere eliminar e, a continuación, seleccione Continuar.

- Seleccione Gardar.

Importante

O ambiente desactivarase cando se elimine da política empresarial para reverter o cifrado de datos á clave xestionada por Microsoft. Non elimine nin desactive a chave, non elimine nin desactive a bóveda de claves nin elimine os permisos da política empresarial para a bóveda de claves. O acceso á bóveda de chaves é necesario para soportar a restauración da base de datos. Podes eliminar e eliminar os permisos da política empresarial despois de 30 días.

Revisa o estado de cifrado do ambiente

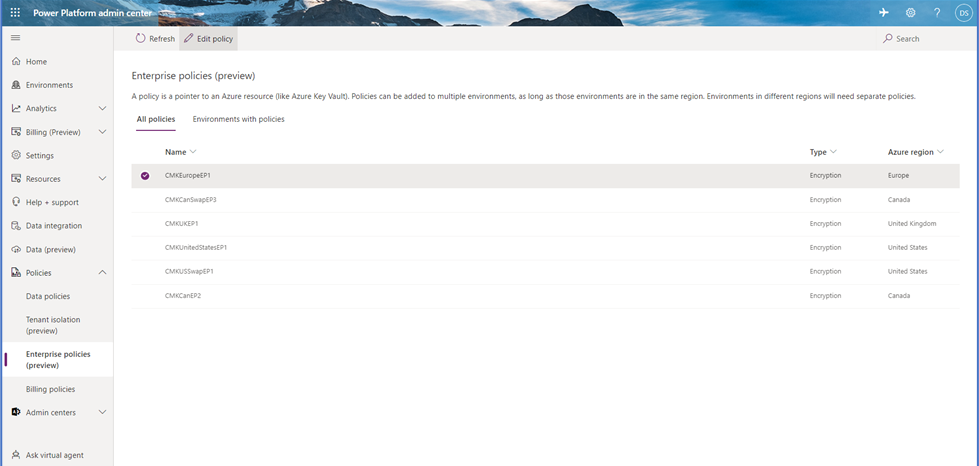

Revisa o estado de cifrado das políticas de empresa

Inicie sesión no Centro de administración de Power Platform.

Seleccione Políticas>Políticas de empresa.

Seleccione unha política e, a continuación, na barra de comandos, seleccione Editar.

Revisa o estado da encriptación do contorno na sección Contornos con esta política .

Nota

O estado de cifrado do ambiente pode ser:

- Cifrado : a clave de cifrado da política empresarial está activa e o ambiente está cifrado coa túa chave.

- Produciuse un erro : non se utiliza a clave de cifrado da política de empresa e o ambiente segue encriptándose coa clave xestionada por Microsoft.

- Aviso : a clave de cifrado da política de empresa está activa e un dos datos do servizo segue encriptado coa clave xestionada por Microsoft. Máis información: Power Automate Mensaxes de aviso da aplicación CMK

Podes volver executar a opción Engadir ambiente para o ambiente que teña un estado de cifrado Fallo .

Revisa o estado do cifrado na páxina Historial do contorno

Podes ver o historial ambiental.

Inicie sesión no Centro de administración de Power Platform.

Seleccione Entornos no panel de navegación e, a continuación, seleccione un ambiente da lista.

Na barra de comandos, selecciona Historial.

Localiza o historial de Actualizar a chave xestionada polo cliente.

Nota

O Estado amosa En execución cando o cifrado está en curso. Mostra Realizada correctamente cando se completa o cifrado. O estado mostra Fallo cando hai algún problema cun dos servizos que non pode aplicar a clave de cifrado.

Un estado Fallo pode ser un aviso e non é necesario volver executar o Engadir opción de ambiente . Podes confirmar se é un aviso.

Cambia a clave de cifrado do ambiente cunha nova política e clave empresarial

Para cambiar a túa clave de cifrado, crea unha nova clave e unha nova política empresarial. A continuación, pode cambiar a política empresarial eliminando os ambientes e engadindo os ambientes á nova política empresarial. O sistema está inactivo dúas veces ao cambiar a unha nova política empresarial: 1) para reverter o cifrado á clave xestionada de Microsoft e 2) para aplicar a nova política empresarial.

[!Recomendación] Para rotar a chave de cifrado, recomendámosche utilizar Nova versión das bóvedas de claves ou establecer unha Política de rotación.

- No Portal de Azure, cree unha nova clave e unha nova política empresarial. Máis información: Crear clave de cifrado e conceder acceso e Crear unha política empresarial

- Unha vez creada a nova clave e a política empresarial, vai a Políticas>Políticas de empresa.

- Seleccione a pestana Contorno con políticas e, a continuación, busque o ambiente que quere eliminar da clave xestionada polo cliente.

- Seleccione a pestana Todas as políticas , seleccione o ambiente que verificou en paso 2 e, a continuación, seleccione Editar política on a barra de comandos.

- Seleccione Eliminar ambiente na barra de comandos, seleccione o ambiente que quere eliminar e, a continuación, seleccione Continuar.

- Seleccione Gardar.

- Repita os pasos 2-6 ata que se eliminen todos os ambientes da política empresarial.

Importante

O ambiente desactivarase cando se elimine da política empresarial para reverter o cifrado de datos á clave xestionada por Microsoft. Non elimines nin desactives a chave, non elimines nin desactives a bóveda de claves nin elimines os permisos da política empresarial para a bóveda de claves. O acceso á bóveda de chaves é necesario para soportar a restauración da base de datos. Podes eliminar e eliminar os permisos da política empresarial despois de 30 días.

- Unha vez que se eliminen todos os ambientes, desde o Power Platform centro de administración vai a Políticas empresariais.

- Seleccione a nova política empresarial e, a continuación, seleccione Editar política.

- Seleccione Engadir ambiente, seleccione os ambientes que quere engadir e, a continuación, seleccione Continuar.

Importante

O ambiente desactivarase cando se engade á nova política empresarial.

Xira a chave de cifrado do ambiente cunha nova versión de chave

Podes cambiar a clave de cifrado do entorno creando unha nova versión da chave. Cando crea unha nova versión de chave, a nova versión de chave habilitarase automaticamente. Todos os recursos de almacenamento detectan a nova versión da chave e comezan a aplicala para cifrar os seus datos.

Cando modifica a clave ou a versión da clave, a protección da clave de cifrado raíz cambia, pero os datos do almacenamento permanecen sempre cifrados coa súa chave. Non se precisa máis acción da túa parte para garantir que os teus datos estean protexidos. Ao xirar a versión clave non afecta o rendemento. Non hai tempo de inactividade asociado coa rotación da versión clave. Todos os provedores de recursos poden tardar 24 horas en aplicar a nova versión da chave en segundo plano. A versión de chave anterior non se debe desactivar xa que é necesaria para que o servizo a utilice para volver cifrar e para soportar a restauración da base de datos.

Para xirar a clave de cifrado creando unha nova versión de clave, siga os pasos seguintes.

- Vaia ao portal de Azure>Bóvedas de claves e localice a bóveda de claves onde quere crear unha nova versión de chaves.

- Navega ata Teclas.

- Seleccione a clave activada actual.

- Seleccione + Nova versión.

- A opción Activada predeterminada é Si, o que significa que a nova versión da chave habilitarase automaticamente ao crearse.

- Seleccione Crear.

[!Recomendación] Para cumprir coa túa política de rotación de chaves, podes rotar a chave de cifrado mediante a Política de rotación. Podes configurar unha política de rotación ou rotar, baixo demanda, invocando Rotar agora.

Importante

A nova versión da chave xira automaticamente en segundo plano e o Power Platform administrador non require ningunha acción. É importante que a versión de chave anterior non se desactive nin se elimine durante, polo menos, 28 días para admitir a restauración da base de datos. Desactivar ou eliminar a versión anterior da chave demasiado cedo pode desconectar o teu ambiente.

Consulta a lista de ambientes cifrados

- Inicia sesión no Power Platform centro de administración e vai a Políticas>Políticas de empresa.

- Na páxina Políticas de empresa , seleccione a pestana Entornos con políticas . Móstrase a lista de ambientes que se engadiron ás políticas empresariais.

Nota

Pode haber situacións nas que o Estado do entorno ou o Estado de cifrado mostra un Fallo estado. Cando isto ocorre, envíe unha solicitude de axuda de soporte de Microsoft.

Operacións da base de datos de ambiente

Un arrendatario do cliente pode ter ambientes cifradas mediante a clave xestionada por Microsoft e ambientes cifrados coa clave xestionada polo cliente. Para manter a integridade e a protección dos datos, os seguintes controis están dispoñibles para a xestión de operacións de bases de datos de ambiente.

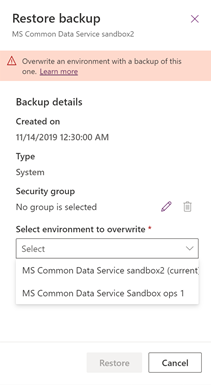

Restaurar O ambiente a sobrescribir (restaurado no ambiente) está restrinxido ao mesmo ambiente do que foi tomada a copia de seguranza ou a outro ambiente que se cifrou coa mesma clave xestionada polo cliente.

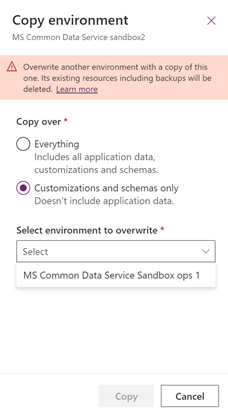

Copiar O ambiente a sobrescribir (o copiado no ambiente) está restrinxido a outro ambiente que está cifrado coa mesma clave xestionada polo cliente.

Nota

Se se creou un ambiente de investigación de asistencia para resolver o problema de asistencia nun ambiente xestionado polo cliente, a clave de cifraxe do ambiente de investigación de soporte debe cambiarse a unha clave xestionada polo cliente antes de que se poida realizar a operación de copia do ambiente.

Restablecer Elimínanse os datos cifrados do ambiente, incluídas as copias de seguranza. Unha vez restablecido o ambiente, a cifraxe do ambiente volverá á clave xestionada por Microsoft.

Pasos seguintes

Comentarios

Proximamente: Ao longo de 2024, retiraremos gradualmente GitHub Issues como mecanismo de comentarios sobre o contido e substituirémolo por un novo sistema de comentarios. Para obter máis información, consulte: https://aka.ms/ContentUserFeedback.

Enviar e ver os comentarios