הערה

הגישה לדף זה מחייבת הרשאה. באפשרותך לנסות להיכנס או לשנות מדריכי כתובות.

הגישה לדף זה מחייבת הרשאה. באפשרותך לנסות לשנות מדריכי כתובות.

חל על:

- Microsoft Defender XDR

- Microsoft Defender עבור תוכנית 1 של נקודת קצה

- Microsoft Defender עבור תוכנית 2 של נקודת קצה

- Microsoft Defender for Business

חשוב

ב- Defender for Endpoint תוכנית 1 Defender for Business, באפשרותך ליצור מחוון כדי לחסום או לאפשר קובץ. ב Defender for Business, המחוון מוחל על הסביבה שלך ולא ניתן להגדיר טווח למכשירים ספציפיים.

הערה

כדי שתכונה זו תעבוד ב- Windows Server 2016 וב- Windows Server 2012 R2, מכשירים אלה חייבים להיות מחוברים באמצעות הפתרון המאוחד המודרני. מחווני קובץ מותאמים אישית עם הפעולות 'אפשר', 'חסום' ו'תיקון' זמינים כעת גם ביכולות המשופרות של מנוע למניעת תוכנות זדוניות עבור macOS ו- Linux.

מחווני קבצים מונעים הפצה נוספת של התקפה בארגון שלך על-ידי חסימת קבצים שעלולים להיות זדוניים או תוכנות זדוניות חשודות. אם אתה יודע קובץ הפעלה נייד (PE) שעשוי להיות זדוני, באפשרותך לחסום אותו. פעולה זו תמנע את הקריאה, ההכתבה או ההפעלה שלו במכשירים בארגון שלך.

קיימות שלוש דרכים ליצירת מחוונים עבור קבצים:

- על-ידי יצירת מחוון דרך דף ההגדרות

- על-ידי יצירת מחוון הקשרי באמצעות לחצן 'הוסף מחוון' מתוך דף פרטי הקובץ

- על-ידי יצירת מחוון באמצעות ה- API של המחוון

לפני שתתחיל

הבן את הדרישות המוקדמות הבאות לפני שתיצור מחוונים עבור קבצים:

- ניטור אופן פעולה זמין

- הגנה מבוססת ענן מופעלת.

- קישוריות הרשת להגנה על הענן מתפקדת

- כדי להתחיל לחסום קבצים, הפעל את התכונה 'חסום או אפשר' בהגדרות (בפורטל Microsoft Defender,>>>> עבור אל הגדרות נקודות קצה תכונות מתקדמות כלליות אפשר אוחסום קובץ).

דרישות מוקדמות של Windows

- תכונה זו זמינה אם הארגון שלך משתמש באנטי Microsoft Defender אנטי-וירוס (במצב פעיל)

- גירסת הלקוח נגד תוכנות זדוניות חייבת להיות מתקדמת

4.18.1901.xיותר. ראה גירסאות חודשיות של פלטפורמה ומנוע - תכונה זו נתמכת במכשירים שבהם פועל Windows 10, גירסה 1703 ואילך, Windows 11, Windows Server 2012 R2, Windows Server 2016 ואילך, Windows Server 2019, Windows Server 2022 ו- Windows Server 2025.

- חישוב Hash של קובץ זמין על-ידי הגדרת

Computer Configuration\Administrative Templates\Windows Components\Microsoft Defender Antivirus\MpEngine\Enable File Hash Computationהאפשרות זמין. לחלופין, באפשרותך להפעיל את הפקודה הבאה של PowerShell:Set-MpPreference -EnableFileHashComputation $true

הערה

מחווני קבצים תומכים בקובצי הפעלה ניידים (PE), כולל .exe וקבצים .dll בלבד.

דרישות מוקדמות של macOS

- הגנה בזמן אמת (RTP) צריכה להיות פעילה.

-

חישוב Hash של קובץ חייב להיות זמין. הפעל את הפקודה הבאה:

mdatp config enable-file-hash-computation --value enabled

הערה

ב- macOS, מחווני קבצים תומכים בשלושה סוגים של קבצים: קבצי הפעלה של Mach-O, קבצי Script של מעטפת POSIX (לדוגמה, קבצים שמופעלים על-ידי sh או bash) וקובצי AppleScript (.scpt). (Mach-O היא תבנית ההפעלה המקורית של macOS, הניתנת להשוואה ל- .exe ו- .dll ב- Windows.)

דרישות מוקדמות של Linux

- זמין בגירסת Defender for Endpoint

101.85.27ואילך. - חישוב Hash של קובץ חייב להיות זמין בפורטל Microsoft Defender או ב- JSON המנוהל

- ניטור אופן פעולה זמין הוא מועדף, אך תכונה זו פועלת עם כל סריקה אחרת (RTP או מותאם אישית).

יצירת מחוון עבור קבצים בדף ההגדרות

בחלונית הניווט, בחר הגדרות מחווני>נקודות קצה> (תחת כללים).

בחר את הכרטיסיה Hashs של קבצים.

בחר הוסף פריט.

ציין את הפרטים הבאים:

- מחוון: ציין את פרטי הישות והגדיר את תפוגת המחוון.

- פעולה: ציין את הפעולה שיש לבצע וספק תיאור.

- טווח: הגדרת הטווח של קבוצת המכשירים (הגדרת הטווח אינה זמינה Defender for Business).

סקור את הפרטים בכרטיסיה סיכום ולאחר מכן בחר שמור.

יצירת מחוון הקשר מתוך דף פרטי הקובץ

אחת מהאפשרויות בעת נקיטת פעולות תגובה בקובץ מוסיפה מחוון עבור הקובץ. בעת הוספת קוד Hash של מחוון עבור קובץ, באפשרותך לבחור להעלות התראה ולחסימת הקובץ בכל פעם שמכשיר בארגון שלך מנסה להפעיל אותו.

קבצים שנחסמו אוטומטית על-ידי מחוון לא יופיעו במרכז הפעולות של הקובץ, אך ההתראות עדיין יהיו גלויות בתור התראות.

התראה לגבי פעולות חסימת קבצים (תצוגה מקדימה)

חשוב

מידע בסעיף זה (Public Preview עבור מנגנון חקירה ותיקון אוטומטי) מתייחס למוצר קדם-הפצה אשר עשוי להיות שונה באופן משמעותי לפני ההפצה המסחרית שלו. Microsoft אינה מבטיחה דבר, באופן מפורש או משתמע, באשר למידע המסופק כאן.

הפעולות הנתמכות הנוכחיות עבור IOC של קבצים מאפשרות, מבקרות וחסוםות ומבצעות תיקון. לאחר שתבחר לחסום קובץ, תוכל לבחור אם יש צורך בהפעלת התראה. באופן זה, תוכל לשלוט במספר ההתראות הנכנסות לצוותי פעולות האבטחה שלך ולהוודא שרק ההתראות הנדרשות מורמות.

בפורטל Microsoft Defender, עבור אל מחווני>נקודות קצה של הגדרות>הוספת>קוד Hash של קובץ חדש.

בחר לחסום ולתקנו את הקובץ.

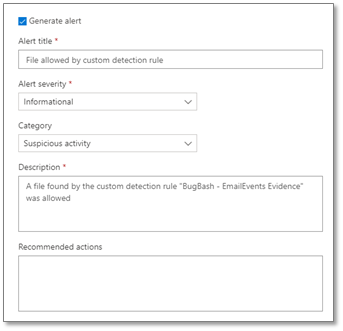

ציין אם ליצור התראה באירוע חסימת הקבצים ולהגדיר את הגדרות ההתראות:

- כותרת ההתראה

- חומרת ההתראה

- קטגוריה

- תיאור

- פעולות מומלצות

חשוב

- בדרך כלל, בלוקי קבצים נאכפים ומוסרים תוך 15 דקות, בממוצע 30 דקות, אך הם יכולים להימשך יותר מ- 2 שעות.

- אם קיימים פריטי מדיניות IoC מתנגשים של קבצים עם אותו סוג אכיפה ויעד, המדיניות של קוד ה- Hash המאובטח יותר תחול. מדיניות IoC של קוד Hash של קובץ SHA-256 תנצח על מדיניות Hash של קובץ SHA-1 IoC, שתנצח על מדיניות Hash של קובץ MD5 IoC אם סוגי ה- Hash מגדירים את אותו קובץ. הדבר נכון תמיד, ללא קשר לקבוצת המכשירים.

- בכל המקרים האחרים, אם מדיניות IoC מתנגשת של קובץ עם אותה יעד אכיפה חלה על כל המכשירים ועל קבוצת המכשירים, ולאחר מכן עבור מכשיר, המדיניות בקבוצת המכשירים תנצח.

- אם המדיניות הקבוצתית EnableFileHashComputation אינה זמינה, דיוק החסימה של הקובץ IoC מוקטן. עם זאת, הפעלת עשויה

EnableFileHashComputationלהשפיע על ביצועי המכשיר. לדוגמה, העתקת קבצים גדולים משיתוף רשת למכשיר המקומי שלך, במיוחד באמצעות חיבור VPN, עשויה להשפיע על ביצועי המכשיר. לקבלת מידע נוסף אודות המדיניות הקבוצתית EnableFileHashComputation, ראה CSP Defender. לקבלת מידע נוסף אודות קביעת התצורה של תכונה זו ב- Defender for Endpoint ב- Linux וב- macOS, ראה קביעת תצורה של תכונת חישוב Hash של קבצים ב- Linux והגדרת תכונת חישוב Hash של קבצים ב - macOS.

יכולות ציד מתקדמות (תצוגה מקדימה)

חשוב

מידע בסעיף זה (Public Preview עבור מנגנון חקירה ותיקון אוטומטי) מתייחס למוצר קדם-הפצה אשר עשוי להיות שונה באופן משמעותי לפני ההפצה המסחרית שלו. Microsoft אינה מבטיחה דבר, באופן מפורש או משתמע, באשר למידע המסופק כאן.

בשלב זה בתצוגה מקדימה, באפשרותך לבצע שאילתה בפעילות של פעולת התגובה לציד מראש. להלן שאילתת ציד התקדמות לדוגמה:

search in (DeviceFileEvents, DeviceProcessEvents, DeviceEvents, DeviceRegistryEvents, DeviceNetworkEvents, DeviceImageLoadEvents, DeviceLogonEvents)

Timestamp > ago(30d)

| where AdditionalFields contains "EUS:Win32/CustomEnterpriseBlock!cl"

לקבלת מידע נוסף אודות ציד מתקדם, ראה ציד יזום אחר איומים עם ציד מתקדם.

להלן שמות איומים אחרים שבהם ניתן להשתמש בשאילתה לדוגמה:

קבצים:

EUS:Win32/CustomEnterpriseBlock!clEUS:Win32/CustomEnterpriseNoAlertBlock!cl

אישורים:

EUS:Win32/CustomCertEnterpriseBlock!cl

ניתן גם להציג את פעילות פעולת התגובה בציר הזמן של המכשיר.

טיפול בהתנגשויות מדיניות

אישור וטיפול בהתנגשויות מדיניות IoC של אישור וקובץ פועלים לפי הסדר הבא:

אם הקובץ אינו מותר על-ידי מדיניות מצב אכוף של בקרת אפליקציות של Windows Defender ו- AppLocker, חסום.

אחרת, אם הקובץ מותר על-ידי הפריטים Microsoft Defender אנטי-וירוס, ולאחר מכן אפשר.

אחרת, אם הקובץ חסום או מזהיר על-ידי חסימה או אזהרה של קבצי IoCs, חסום /הזהר.

אחרת, אם הקובץ חסום על-ידי SmartScreen, חסום.

אחרת, אם הקובץ מותר על-ידי מדיניות Allow file IoC, לאחר מכן Allow.

אחרת, אם הקובץ נחסם על-ידי כללי הפחתת פני השטח של ההתקפה, גישה מבוקרת לתיקיה או הגנת אנטי-וירוס, אז חסום.

אחרת, אפשר (מעבר לבקרת אפליקציות של Windows Defender & AppLocker, לא חלים על כללים של IoC).

הערה

במצבים שבהם האנטי Microsoft Defender אנטי-וירוס מוגדר לחסימה, אך מחווני Defender for Endpoint עבור קוד Hash של קובץ או אישורים מוגדרים לאפשר, ברירת המחדל של המדיניות היא אפשר.

אם קיימים פריטי מדיניות IoC מתנגשים של קבצים עם אותו סוג אכיפה ואותו יעד, המדיניות של קוד ה- Hash המאובטח יותר (כלומר ארוך יותר) מוחלת. לדוגמה, מדיניות HASH של IoC של קובץ SHA-256 מקבלת קדימות על-פני מדיניות IoC של קוד Hash של קובץ MD5 אם שני סוגי ה- Hash מגדירים את אותו קובץ.

אזהרה

טיפול בהתנגשות מדיניות עבור קבצים וכרטיסים שונה מטיפול בהתנגשויות מדיניות עבור תחומים/כתובות URL/כתובות IP.

ניהול פגיעויות של Microsoft Defender החסימה של אפליקציות פגיעות משתמשות ב- IoCs של הקובץ לצורך אכיפה ועוקבת אחר סדר הטיפול בהתנגשויות המתואר לעיל בסעיף זה.

דוגמאות

| רכיב | אכיפת רכיבים | פעולת מחוון קובץ | Result |

|---|---|---|---|

| אי הכללה של נתיב הפחתת פני השטח של ההתקפה | אפשר | חסום | חסום |

| כלל הפחתת פני השטח של ההתקפה | חסום | אפשר | אפשר |

| בקרת אפליקציות של Windows Defender | אפשר | חסום | אפשר |

| בקרת אפליקציות של Windows Defender | חסום | אפשר | חסום |

| Microsoft Defender אנטי-וירוס לא נכללת | אפשר | חסום | אפשר |

למידע נוסף

עצה

האם ברצונך לקבל מידע נוסף? Engage עם קהילת האבטחה של Microsoft בקהילת הטכנולוגיה שלנו: Microsoft Defender עבור נקודת קצה Tech Community.