מבט כולל על פריטים שאינם נכללים

חל על:

- האנטי-וירוס של Microsoft Defender

- Microsoft Defender עבור תוכנית 1 של נקודת קצה

- Microsoft Defender עבור תוכנית 2 של נקודת קצה

הערה

כ- Microsoft MVP, Fabian Bader תרם לספק משוב מהותי עבור מאמר זה.

Microsoft Defender עבור נקודת קצה כולל מגוון רחב של יכולות כדי למנוע, לזהות, לחקור ולהגיב לאיומי סייבר מתקדמים. יכולות אלה כוללות הגנה מהדור הבא (הכוללת Microsoft Defender אנטי-וירוס).

בדומה לכל פתרון הגנה של נקודת קצה או אנטי-וירוס, לעתים קבצים, תיקיות או תהליכים שאינם מהווה איום, יכולים להיות זדוניים על-ידי Defender for Endpoint או Microsoft Defender Antivirus. ניתן לחסום ישויות אלה או לשלוח ישויות אלה להסגר, למרות שהן אינן מהוות איום.

מאמר זה מסביר את הסוגים השונים של אי-הכללות שניתן להגדיר או פעולות שניתן לבצע עבור Defender for Endpoint ו- Microsoft Defender Antivirus כדי לסייע בניהול מצבים אלה.

זהירות

הגדרת פריטים שאינם נכללים מפחיתה את רמת ההגנה המוצעת על-ידי Defender for Endpoint ו- Microsoft Defender Antivirus. השתמש בפריטים שלא ייכללו כפריט אחרון והקדר רק את הפריטים שאינם נכללים בפריטים הנחוצים. הקפד לסקור את הפריטים שאינם נכללים מעת לעת, והסר את אלה שאינם דרושים לך עוד. ראה נקודות חשובות לגבי אי הכללותוטעויות נפוצות להימנעות.

סוגי פריטים שאינם נכללים

הטבלה הבאה מסכמת את סוגי ההכללה והיכולות השונים ב- Defender for Endpoint ו- Microsoft Defender Antivirus. בחר כל סוג כדי לראות מידע נוסף אודותו.

עצה

- Defender for Endpoint Plan 1 זמין כתוכנית עצמאית, והוא כלול Microsoft 365 E3.

- Defender for Endpoint Plan 2 זמין כתוכנית עצמאית, והוא כלול ב- Microsoft 365 E5.

- אם יש לך Microsoft 365 E3 או E5, הקפד להגדיר את היכולות של Defender for Endpoint.

| סוגי אי-הכללה | תצורה | תיאור |

|---|---|---|

| אי-הכללות Microsoft Defender אנטי-וירוס אוטומטי | אוטומטי | אי הכללות אוטומטיות עבור תפקידים ותכונות של שרת ב- Windows Server. בעת התקנת תפקיד ב- Windows Server 2016 ואילך, האנטי-וירוס של Microsoft Defender כולל אי-הכללות אוטומטיות עבור תפקיד השרת וכל הקבצים שנוספים בעת התקנת התפקיד. הערה: עבור תפקידים פעילים ב- Windows Server 2016 ואילך. |

| אי-הכללות Microsoft Defender אנטי-וירוס מוכללות | אוטומטי | Microsoft Defender האנטי-וירוס כולל אי-הכללות מוכללות עבור קבצי מערכת ההפעלה בכל הגירסאות של Windows. |

| אי-הכללות Microsoft Defender אנטי-וירוס מותאמות אישית | לקוח | באפשרותך להוסיף אי הכללה עבור קובץ, תיקיה או תהליך שזוהו וזוהו כברירת זדונית, למרות שהוא אינו מהווה איום. המערכת תדלג על הקבצים, התיקיות או התהליכים שלא תכלול באמצעות סריקות מתוזמנות, סריקות לפי דרישה והגנה בזמן אמת. |

| אי הכללות של הפחתת שטח התקיפה של Defender for Endpoint | לקוח | אם כללי הרחבה של פני השטח של התקיפה עלולים לגרום לאו אופן פעולה בלתי ספציפי בארגון שלך, באפשרותך להגדיר אי-הכללות עבור קבצים ותיקיות מסוימים. אי הכללות כאלה חלות על כל כללי ההפחתה של משטח ההתקפה. |

| Defender for Endpoint Indicators | לקוח | באפשרותך להגדיר מחוונים עם פעולות ספציפיות עבור ישויות, כגון קבצים, כתובות IP, כתובות URL/תחומים ואישורים. בעת הגדרת המחוונים, באפשרותך לציין פעולות כגון "אפשר" כאשר Defender for Endpoint לא חוסם קבצים, כתובות IP, כתובות URL/תחומים או אישורים הכוללים מחוונים של התר. |

| פריטים שאינם נכללים בגישה מבוקרת לתיקיה ב- Defender for Endpoint | לקוח | באפשרותך לאפשר לאפליקציות מסוימות או קבצי הפעלה חתומים לגשת לתיקיות מוגנות על-ידי הגדרת פריטים שאינם נכללים. |

| פריטים שאינם נכללים בתיקיה של אוטומציה של Defender for Endpoint | לקוח | חקירה ותיקון אוטומטיים ב- Defender for Endpoint בוחנים התראות ונחים פעולה מיידית כדי לפתור באופן אוטומטי הפרות שזוהו. באפשרותך לציין תיקיות, סיומות קבצים במדריך כתובות ספציפי ושמות קבצים שלא ייכללו ביכולות חקירה ותיקון אוטומטיות. |

הערה

Microsoft Defender אנטי-וירוס עשויים לחול על סריקות אנטי-וירוס ו/או על הגנה בזמן אמת.

הערה

הגירסאות העצמאיות של Defender for Endpoint תוכנית 1 ותוכנית 2 אינן כוללות רשיונות שרת. כדי להוסיף שרתים, דרוש לך רשיון נוסף, כגון Microsoft Defender עבור נקודת קצה עבור שרתים או Microsoft Defender Servers תוכנית 1 או 2. לקבלת מידע נוסף, ראה Defender for Endpoint onboarding Windows Server.

אם אתה עסק קטן או בגודל בינוני באמצעות Microsoft Defender for Business, באפשרותך לקבל Microsoft Defender לשרתים עסקיים.|

הסעיפים הבאים מתארים פריטים שאינם נכללים אלה ביתר פירוט.

אי הכללות אוטומטיות

אי-הכללות אוטומטיות (הנקראות גם אי-הכללות אוטומטיות של תפקידי שרת) כוללות אי-הכללות עבור תפקידי שרת ותכונות ב- Windows Server. פריטים שאינם נכללים אלה אינם נסרקים על-ידי הגנה בזמן אמת, אך הם עדיין כפופים לסריקה מהירה, מלאה או לפי דרישה של אנטי-וירוס.

הדוגמאות כוללות:

- שירות שכפול קבצים (FRS)

- Hyper-V

- SYSVOL

- Active Directory

- DNS Server

- שרת הדפסה

- שרת אינטרנט

- Windows Server Update Services

- ... ועוד.

הערה

אי הכללות אוטומטיות עבור תפקידי שרת אינן נתמכות ב- Windows Server 2012 R2. עבור שרתים שבהם פועל Windows Server 2012 R2 עם תפקיד שרת Active Directory Domain Services (AD DS) מותקנים, יש לציין אי-הכללה עבור בקרי תחום באופן ידני. ראה פריטים שאינם נכללים ב- Active Directory.

לקבלת מידע נוסף, ראה אי-הכללות אוטומטיות של תפקידי שרת.

אי-הכללות מוכללות

אי-הכללות מוכללות כוללות קבצים מסוימים של מערכת ההפעלה שאינם נכללים על-ידי תוכנת האנטי-וירוס של Microsoft Defender בכל הגירסאות של Windows (כולל Windows 10, Windows 11 ו- Windows Server).

הדוגמאות כוללות:

%windir%\SoftwareDistribution\Datastore\*\Datastore.edb%allusersprofile%\NTUser.pol- Windows Update קבצים

- אבטחת Windows קבצים

- ... ועוד.

רשימת אי-ההכללות המוכללות ב- Windows מעודכנת ככל שהאיום משתנה לרוחב. לקבלת מידע נוסף על פריטים שאינם נכללים אלה, ראה Microsoft Defender אנטי-וירוס ב- Windows Server: אי-הכללות מוכללות.

אי-הכללות מותאמות אישית

אי-הכללות מותאמות אישית כוללות קבצים ותיקיות שאתה מציין. המערכת תדלג על פריטים שאינם נכללים בקבצים, תיקיות ותהליכים באמצעות סריקות מתוזמנות, סריקות לפי דרישה והגנה בזמן אמת. לא ניתן לסרוק פריטים שאינם נכללים בקבצים שנפתחו באמצעות תהליך באמצעות הגנה בזמן אמת, אך הם עדיין כפופים לסריקה מהירה, מלאה או לפי דרישה של אנטי-וירוס.

פעולות תיקון מותאמות אישית

כאשר Microsoft Defender האנטי-וירוס מזהה איום פוטנציאלי בעת הפעלת סריקה, הוא מנסה לעדכן או להסיר את האיום שזוהה. באפשרותך להגדיר פעולות תיקון מותאמות אישית כדי לקבוע את האופן שבו האנטי Microsoft Defender Antivirus אמור לטפל באיומים מסוימים, אם יש ליצור נקודת שחזור לפני התיקון ומתי יש להסיר איומים. קבע תצורה של פעולות תיקון עבור Microsoft Defender אנטי-וירוס.

אי הכללות של צמצום פני השטח של ההתקפה

כללי הפחתת פני השטח של ההתקפה (שנקראים גם כללי ASR) ממוקדים אופני פעולה מסוימים של תוכנה, כגון:

- הפעלת קבצי הפעלה וקובצי Script שניסיון להוריד או להפעיל קבצים

- הפעלת קבצי Script שנראה שהם מעורפלים או חשודים באופן אחר

- ביצוע אופני פעולה שאפליקציות אינן מופעלות בדרך כלל במהלך עבודה רגילה של יום-יום

לעתים, אפליקציות לגיטימיות מציגות אופני פעולה של תוכנה שעלולים להיחסם על-ידי כללי צמצום פני השטח של ההתקפה. אם זה קורה בארגון שלך, באפשרותך להגדיר אי-הכללות עבור קבצים ותיקיות מסוימים. אי הכללות כאלה חלות על כל כללי ההפחתה של משטח ההתקפה. ראה הפעלת כללי צמצום פני השטח של ההתקפה.

כמו כן, שים לב כי בעוד שרוב הכללים של ASR אינם נכללים בפריטים שאינם נכללים באנטי Microsoft Defender Antivirus, חלק מכללי ASR מכבדים חלק מהפריטים שאינם Microsoft Defender אנטי-וירוס. ראה חומר עזר בנושא כללי צמצום שטח תקיפה - Microsoft Defender של אנטי-וירוס וכללי ASR.

Defender for Endpoint indicators

באפשרותך להגדיר מחוונים עם פעולות ספציפיות עבור ישויות, כגון קבצים, כתובות IP, כתובות URL/תחומים ואישורים. ב- Defender for Endpoint, מחוונים נקראים מחווני פשרה (IoCs) ופחות לעתים קרובות, כמחוונים מותאמים אישית. בעת הגדרת המחוונים, באפשרותך לציין אחת מהפעולות הבאות:

אפשר – Defender for Endpoint לא יחסום קבצים, כתובות IP, כתובות URL/תחומים או אישורים הכוללים מחוונים של אפשר. (השתמש בפעולה זו בזהירות.)

ביקורת – קבצים, כתובות IP וכתובות URL/תחומים עם מחווני ביקורת נמצאים בפיקוח, וכשמשתמשים ניגשים אליהם, התראות מידע נוצרות בפורטל Microsoft Defender.

חסימה ותיקון – קבצים או אישורים עם מחווני חסימה ותיקון נחסמים ונותנים להסגר כאשר הם מזוהים.

ביצוע בלוק – כתובות IP וכתובות URL/תחומים עם מחווני ביצוע בלוק נחסמים. למשתמשים אין אפשרות לגשת למיקומים אלה.

אזהרה – כתובות IP וכתובות URL/תחומים עם מחווני אזהרה עלולים לגרום להצגה של הודעת אזהרה כאשר משתמש מנסה לגשת למיקומים אלה. המשתמשים יכולים לבחור לעקוף את האזהרה ולהמשיך לכתובת ה- IP או לכתובת ה- URL/התחום.

חשוב

באפשרותך לכלול עד 15,000 מחוונים בדייר שלך.

הטבלה הבאה מסכמת את סוגי IoC ואת הפעולות הזמינות:

| סוג מחוון | פעולות זמינות |

|---|---|

| קבצים | -אפשר -ביקורת -להזהיר - ביצוע בלוק - לחסום ולבצע תיקון |

| כתובות IP וכתובות URL/תחומים | -אפשר -ביקורת -להזהיר - ביצוע בלוק |

| אישורים | -אפשר - לחסום ולבצע תיקון |

עצה

עיין במשאבים הבאים כדי ללמוד עוד אודות מחוונים:

אי-הכללות של גישה מבוקרת לתיקיה

גישה מבוקרת לתיקיות מנטרת אפליקציות לפעילויות שזוהו כברירת מחדל ומגנה על התוכן של תיקיות מסוימות (מוגנות) במכשירי Windows. גישה מבוקרת לתיקיות מאפשרת רק ליישומים מהימנים לגשת לתיקיות מוגנות, כגון תיקיות מערכת נפוצות (כולל סקטורי אתחול) ותיקיות אחרות שאתה מציין. באפשרותך לאפשר לאפליקציות מסוימות או קבצי הפעלה חתומים לגשת לתיקיות מוגנות על-ידי הגדרת פריטים שאינם נכללים. ראה התאמה אישית של גישה מבוקרת לתיקיה.

אי הכללות של תיקיית אוטומציה

פריטים שאינם נכללים בתיקיה אוטומציה חלים על חקירה ותיקון אוטומטיים ב- Defender for Endpoint, המיועד לבחון התראות ולבצע פעולה מיידית כדי לפתור הפרות שזוהו. כאשר מופעלות התראות, וחקירה אוטומטית מופעלת, ניתן להגיע לפסק דין (זדוני, חשוד או לא נמצא איומים) עבור כל פיסת ראיה הנחקרת. בהתאם לרמת האוטומציה ולהגדרות אבטחה אחרות, פעולות תיקון יכולות להתרחש באופן אוטומטי או רק בעת אישור של צוות פעולות האבטחה שלך.

באפשרותך לציין תיקיות, סיומות קבצים במדריך כתובות ספציפי ושמות קבצים שלא ייכללו ביכולות חקירה ותיקון אוטומטיות. אי הכללות כאלה של תיקיית אוטומציה חלות על כל המכשירים המחוברים ל- Defender for Endpoint. אי-הכללות אלה עדיין כפופות לסריקה של האנטי-וירוס. ראה ניהול אי-הכללות של תיקיית אוטומציה.

כיצד מוערכים אי-הכללות ומחוונים

לרוב הארגונים יש מספר סוגים שונים של אי-הכללות ומחוונים כדי לקבוע אם המשתמשים יוכלו לגשת לקובץ או לתהליך ולהשתמש בהם. אי הכללות ומחוונים מעובדים בסדר מסוים כך שהתנגשויות מדיניות מטופלות באופן שיטתי.

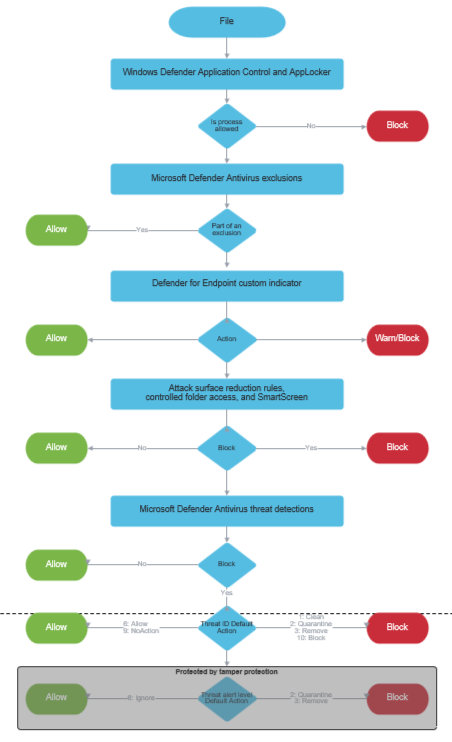

התמונה הבאה מסכמת את האופן בו אי-הכללה ומחוונים מטופלים ב- Defender for Endpoint ובאנטי Microsoft Defender אנטי-וירוס:

כך זה עובד:

אם קובץ/תהליך שזוהו אינם מותרים על-ידי בקרת האפליקציות של Windows Defender ו- AppLocker, הם נחסמים. אחרת, הוא ממשיך ל- Microsoft Defender האנטי-וירוס.

אם הקובץ/התהליך שזוהה אינו מהווה חלק מהכללה של אנטי Microsoft Defender אנטי-וירוס, הוא חסום. אחרת, Defender for Endpoint מחפש מחוון מותאם אישית עבור הקובץ/התהליך.

אם הקובץ/התהליך שזוהה כולל מחוון בלוק או אזהרה, פעולה זו תינקט. אחרת, הקובץ/התהליך מותרים, והמשך להערכה על-ידי כללי הפחתת פני השטח של ההתקפה, גישה מבוקרת לתיקיה והגנת SmartScreen.

אם התהליך/הקובץ שזוהה אינו חסום על-ידי כללים להפחתת פני השטח של ההתקפה, גישה מבוקרת לתיקיה או הגנה של SmartScreen, הוא ממשיך לפעול Microsoft Defender אנטי-וירוס.

אם הקובץ/התהליך שזוהו אינם מותרים על-ידי Microsoft Defender,המערכת בודקת אם יש פעולה המבוססת על מזהה האיום שלה.

כיצד מטפלים בהתנגשויות מדיניות

במקרים שבהם מחווני Defender for Endpoint מתנגשים, אלה המקרים הצפויים:

אם קיימים מחווני קובץ מתנגשים, המחוון המשתמש ב- Hash המאובטח ביותר מוחל. לדוגמה, SHA256 מקבל קדימות על-פני SHA-1, אשר מקבלת קדימות על-פני MD5.

אם קיימים מחווני כתובת URL מתנגשים, נעשה שימוש מחוון קפדני יותר. עבור Microsoft Defender SmartScreen, מוחל מחוון המשתמש בנתיב כתובת ה- URL הארוך ביותר. לדוגמה,

www.dom.ain/admin/מקבלת קדימות על-פניwww.dom.ain. (הגנת רשת חלה על תחומים, ולא על עמודי משנה בתוך תחום.)אם קיימים מחוונים דומים עבור קובץ או תהליך בעלי פעולות שונות, המחוון המסוקף לקבוצת מכשירים מסוימת מקבל עדיפות על-פני מחוון שמסמן את כל המכשירים.

כיצד חקירה ותיקון אוטומטיים פועלים עם מחוונים

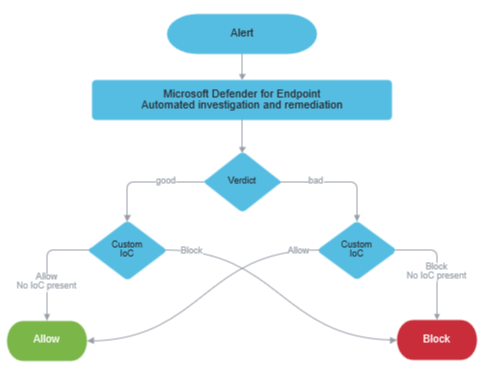

יכולות חקירה ותיקון אוטומטיות ב- Defender for Endpoint קובעות תחילה קביעת דין עבור כל פיסת ראיה, ולאחר מכן נבצע פעולה בהתאם למחווני Defender for Endpoint. לפיכך, קובץ/תהליך יכול לקבל את גזר הדין של "good" (כלומר לא נמצאו איומים) ועדיין להיות חסום אם קיים מחוון עם פעולה זו. באופן דומה, ישות יכולה לקבל גזר דין של "רע" (כלומר, היא נקבעת זד זדונית) ועדיין להיות מותרת אם קיים מחוון עם פעולה זו.

הדיאגרמה הבאה מראה כיצד חקירה ותיקון אוטומטיים פועלים עם מחוונים:

עומסי עבודה ופריטים שאינם נכללים בשרת

אם הארגון שלך משתמש בהמסכי עבודה אחרים של שרתים, כגון Exchange Server, SharePoint Server או SQL Server, שים לב שתפקידי שרת מוכללים בלבד (שעשויים להיות דרישות מוקדמות עבור תוכנות שאתה מתקין מאוחר יותר) ב- Windows Server אינם נכללים בתכונה 'אי-הכללה אוטומטית' (ורק בעת שימוש במיקום ההתקנה המהווה ברירת מחדל). ייתכן שתצטרך להגדיר אי-הכללות של אנטי-וירוס עבור עומסי עבודה אחרים אלה, או עבור כל עומסי העבודה אם תבטל אי-הכללות אוטומטיות.

להלן כמה דוגמאות לתיעוד טכני כדי לזהות וליישם את הפריטים שאינם נכללים הדרושים לך:

- הפעלת תוכנת אנטי-וירוס Exchange Server

- תיקיות שלא ייכללו בסריקה של אנטי-וירוס ב- SharePoint Server

- בחירת תוכנת אנטי-וירוס עבור SQL Server

בהתאם לפריטים שבהם אתה משתמש, ייתכן שיהיה עליך לעיין בתיעוד של עומס העבודה של שרת זה.

עצה

עצת ביצועים בשל מגוון גורמים, תוכנת האנטי-וירוס Microsoft Defender, כמו תוכנות אנטי-וירוס אחרות, עלולה לגרום לבעיות ביצועים במכשירי נקודת קצה. במקרים מסוימים, ייתכן שיהיה עליך לכוונן את הביצועים של תוכנת האנטי Microsoft Defender אנטי-וירוס כדי להקל על בעיות ביצועים אלה. מנתח הביצועים של Microsoft הוא כלי שורת פקודה של PowerShell שמסייע לקבוע אילו קבצים, נתיבי קבצים, תהליכים וסומות קבצים עלולים לגרום לבעיות ביצועים; להלן כמה דוגמאות:

- נתיבים מובילים המשפיעים על זמן הסריקה

- קבצים מובילים שמשפיעים על זמן הסריקה

- תהליכים מובילים המשפיעים על זמן הסריקה

- סיומות קבצים מובילות שמשפיעות על זמן הסריקה

- שילובים, כגון:

- קבצים מובילים לכל סיומת

- נתיבים מובילים לכל הרחבה

- תהליכים מובילים לכל נתיב

- סריקות מובילות לכל קובץ

- סריקות מובילות לכל קובץ לכל תהליך

באפשרותך להשתמש במידע שנאסף באמצעות מנתח הביצועים כדי להעריך טוב יותר בעיות ביצועים ולהחיל פעולות תיקון. ראה: מנתח הביצועים עבור Microsoft Defender אנטי-וירוס.

למידע נוסף

- הגשות, דיכויים ופריטים שאינם נכללים

- נקודות חשובות לגבי אי הכללות

- שגיאות נפוצות להימנעות בעת הגדרת אי-הכללות

עצה

האם ברצונך לקבל מידע נוסף? Engage עם קהילת האבטחה של Microsoft בקהילת הטכנולוגיה שלנו: Microsoft Defender עבור נקודת קצה Tech Community.