הערה

גישה לעמוד זה דורשת אישור. אתה יכול לנסות להיכנס או לשנות תיקיות.

גישה לעמוד זה דורשת אישור. אתה יכול לנסות לשנות מדריכים.

ללקוחות יש דרישות פרטיות ותאימות לאבטחת הנתונים שלהם על ידי הצפנת הנתונים שלהם בזמן מנוחה. זה מבטיח את הנתונים מפני חשיפה במקרה שבו עותק של מסד הנתונים נגנב. עם הצפנת נתונים במנוחה, נתוני מסד הנתונים הגנובים מוגנים מפני שחזור לשרת אחר ללא מפתח ההצפנה.

כל נתוני הלקוחות המאוחסנים ב- Power Platform מוצפנים במצב מנוחה עם מפתחות הצפנה חזקים בניהול Microsoft כברירת מחדל. Microsoft מאחסנת ומנהלת את מפתח ההצפנה של מסד הנתונים עבור כל הנתונים שלך, כך שאינך נדרש לעשות זאת בעצמך. עם זאת, Power Platform מספק מפתח הצפנה בניהול לקוח (CMK) עבור בקרת הגנת הנתונים הנוספת שלך, כך שתוכל לנהל בעצמך את מפתח ההצפנה של מסד הנתונים המשויך לסביבת Microsoft Dataverse שלך. זה מאפשר לך לסובב או להחליף את מפתח ההצפנה לפי דרישה, וגם למנוע את הגישה של Microsoft לנתוני הלקוחות שלך כאשר אתה מבטל את גישת המפתח לשירותים שלנו בכל עת.

למידע נוסף על המפתח המנוהל של הלקוח ב- Power Platform, צפו בסרטון על המפתח המנוהל של הלקוח.

פעולות מפתח הצפנה אלו זמינות עם מפתח בניהול לקוח (CMK):

- צור מפתח RSA (RSA-HSM) מהכספת שלך ב-Azure Key.

- צור מדיניות ארגונית של Power Platform עבור המפתח שלך.

- הענק למדיניות ארגונית שלך ב- Power Platform הרשאת גישה לכספת המפתחות שלך.

- הענק למנהל שירות Power Platform הרשאה לקרוא את מדיניות הארגון.

- החלת מפתח ההצפנה שלך על סביבה.

- שנה/הסר את הצפנת CML של הסביבה למפתח שמנוהל על-ידי Microsoft.

- שנה מפתח על ידי יצירת מדיניות ארגונית חדשה, הסרת הסביבה מ-CMK והחלה מחדש של CMK עם מדיניות ארגונית חדשה.

- נעל סביבות CMK על ידי ביטול כספת מפתח CMK ו/או הרשאות מפתח.

- העבר סביבות מסוג bring-your-own-key (BYOK) ל- CMK על ידי החלת מפתח CMK.

נכון לעכשיו, כל נתוני הלקוחות שלך המאוחסנים רק באפליקציות ובשירותים הבאים יכולים להיות מוצפנים באמצעות מפתח בניהול לקוחות:

ענן מסחרי

- Dataverse (פתרונות מותאמים אישית ושירותי Microsoft)

- Dataverse Copilot ליישומים מונחי-דגמים

- Power Automate

- צ'אט עבור Dynamics 365

- Dynamics 365 Sales

- שירות לקוחות של Dynamics 365

- Dynamics 365 Customer Insights - נתונים

- Dynamics 365 Field Service

- Dynamics 365 Retail

- Dynamics 365 Finance (Finance ו- operations)

- Dynamics 365 Intelligent Order Management (Finance ו- operations)

- Dynamics 365 Project Operations (Finance ו- Operations)

- Dynamics 365 Supply Chain Management (Finance ו- Operations)

- Dynamics 365 Fraud Protection (Finance ו- Operations)

- סטודיו Copilot

ענן ריבון - GCC High

- Dataverse (פתרונות מותאמים אישית ושירותי Microsoft)

- Dataverse Copilot ליישומים מונחי-דגמים

- צ'אט עבור Dynamics 365

- Dynamics 365 Sales

- שירות לקוחות של Dynamics 365

- Dynamics 365 Customer Insights - נתונים

- סטודיו Copilot

הערה

- צור קשר עם נציג עבור שירותים שאינם מופיעים ברשימה שלמעלה, לקבלת מידע על תמיכה במפתח בניהול לקוחות.

- Nuance Nuance Conversational IVR ותוכן הפתיחה של יוצרים אינם נכללים בהצפנת מפתח בניהול הלקוח.

- הגדרות החיבור עבור מחברים ממשיכות להיות מוצפנות באמצעות מפתח המנוהל על-ידי Microsoft.

- שמות תצוגה, תיאורים ומטה-נתונים של חיבורים של Power Apps ממשיכים להיות מוצפנים באמצעות מפתח המנוהל על-ידי Microsoft.

- קישור תוצאות ההורדה ונתונים אחרים שהופקו על ידי אכיפת בודק פתרונות במהלך בדיקת פתרון ממשיכים להיות מוצפנים באמצעות מפתח מנוהל של Microsoft.

ניתן להצפין גם סביבות עם אפליקציות פיננסים ותפעול שבהן מופעלת האינטגרציה של Power Platform. סביבות פיננסים ותפעול ללא שילוב Power Platform ממשיכות להשתמש במפתח ברירת המחדל המנוהל על-ידי Microsoft כדי להצפין נתונים. מידע נוסף: הצפנה ביישומי פיננסים ותפעול.

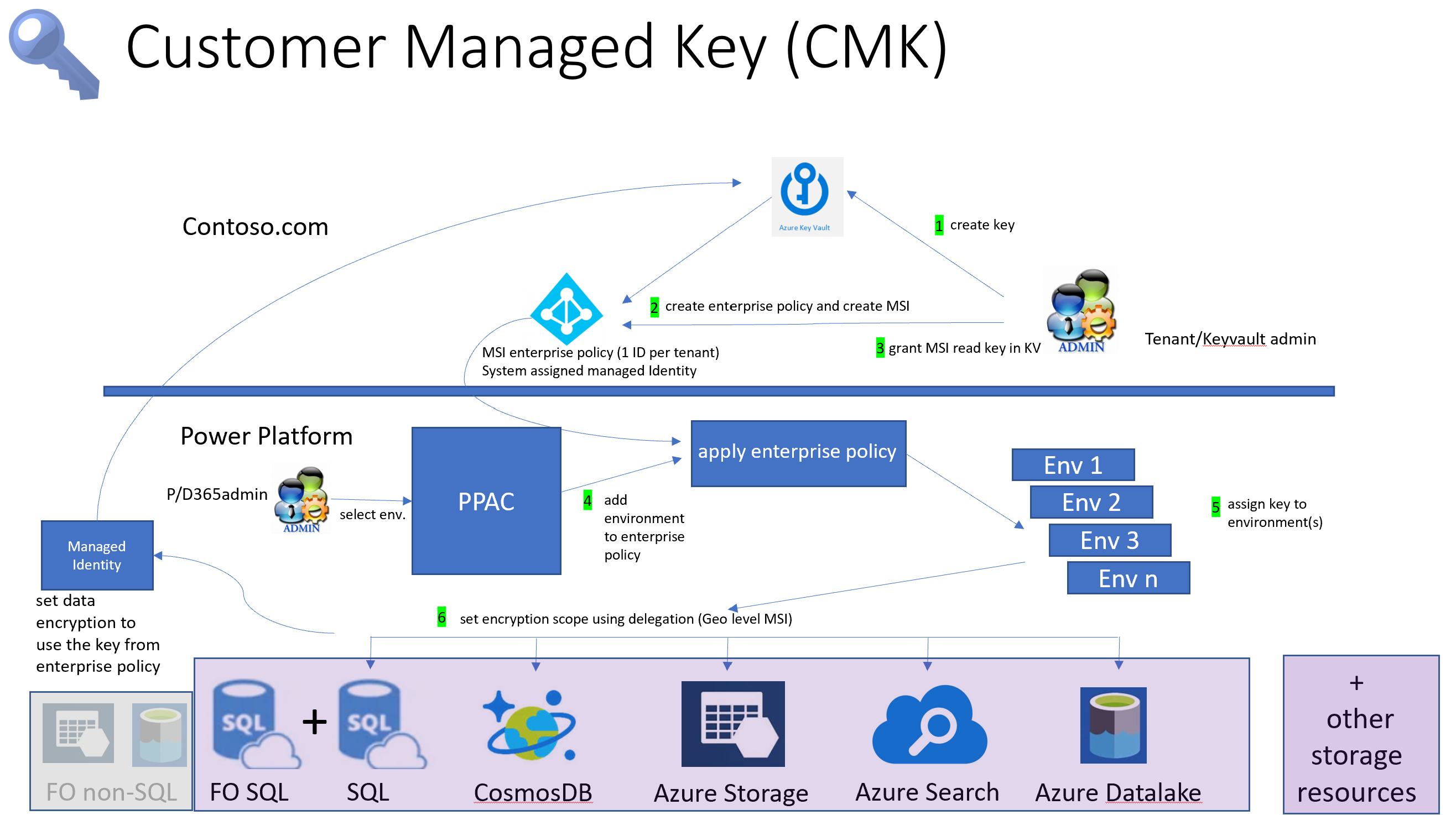

מבוא למפתח שמנוהל על ידי לקוח

עם מפתח שמנוהל על ידי לקוחות, מנהלי המערכת יכולים לספק מפתח הצפנה משלהם מהכספת של Azure Key Vault לשירותי האחסון של Power Platform כדי להצפין את נתוני הלקוחות שלהם. ל- Microsoft אין גישה ישירה ל- Azure Key Vault שלך. כדי ששירותי Power Platform יוכלו לגשת למפתח ההצפנה מ- Azure Key Vault, מנהל המערכת יוצר מדיניות ארגונית ב- Power Platform, המתייחסת למפתח ההצפנה ומעניקה למדיניות ארגונית זו גישה לקריאת המפתח מ- Azure Key Vault.

לאחר מכן, מנהל המערכת של שירות Power Platform יכול להוסיף סביבות Dataverse למדיניות הארגונית כדי להתחיל להצפין את כל נתוני הלקוחות בסביבה באמצעות מפתח ההצפנה שלך. מנהלי מערכת יכולים לשנות את מפתח ההצפנה של הסביבה על ידי יצירת מדיניות ארגונית אחרת ולהוסיף את הסביבה (לאחר הסרתה) למדיניות הארגונית החדשה. אם הסביבה כבר לא צריכה להיות מוצפנת באמצעות המפתח המנוהל על ידי הלקוח שלך, מנהל מערכת יכול להסיר את סביבת ה- Dataverse מהמדיניות הארגונית כדי להחזיר את הצפנת הנתונים למפתח המנוהל על ידי Microsoft.

מנהל המערכת יכול לנעול את סביבות המפתח המנוהלות על ידי הלקוח על ידי ביטול גישת מפתח ממדיניות הארגון ולבטל את נעילת הסביבות על ידי שחזור גישת המפתח. מידע נוסף: נעל סביבות על ידי ביטול גישת כספת מפתח ו/או הרשאת מפתח

כדי לפשט את משימות ניהול המפתח, המשימות מחולקות לשלושה תחומים עיקריים:

- צור מפתח הצפנה.

- צור מדיניות ארגונית והענק גישה.

- נהל הצפנה של הסביבה.

אזהרה

כאשר סביבות נעולות, אף אחד לא יכול לגשת אליהן, כולל תמיכת Microsoft. סביבות שנעולות מושבתות, מה שיכול לגרום לאובדן נתונים.

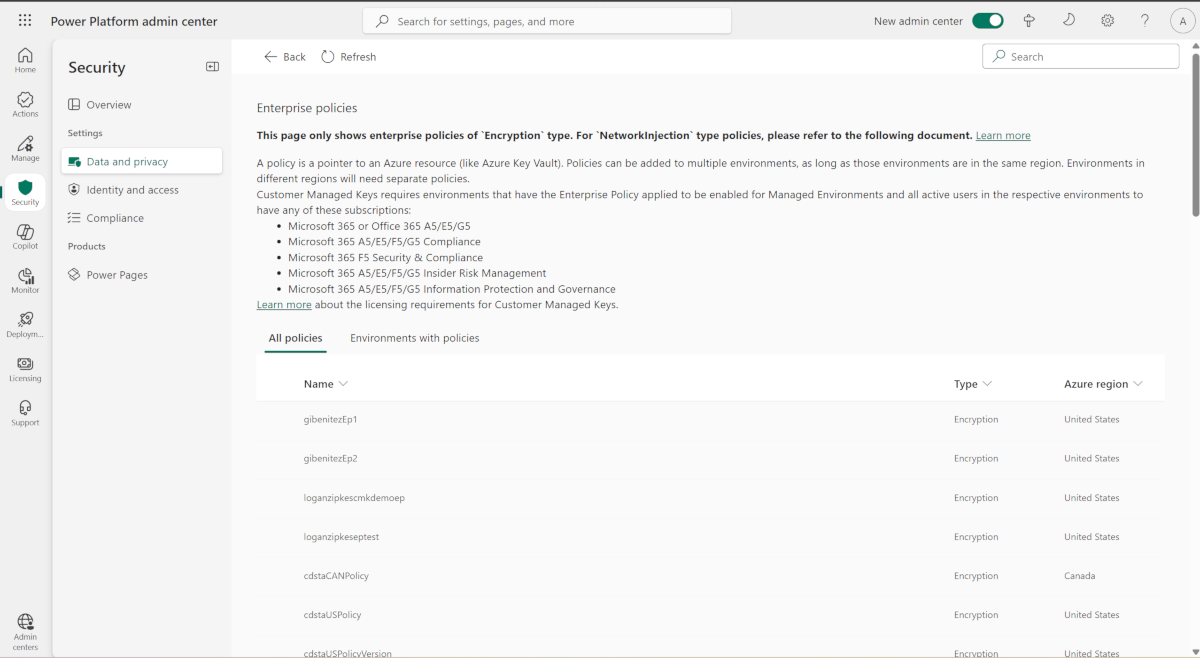

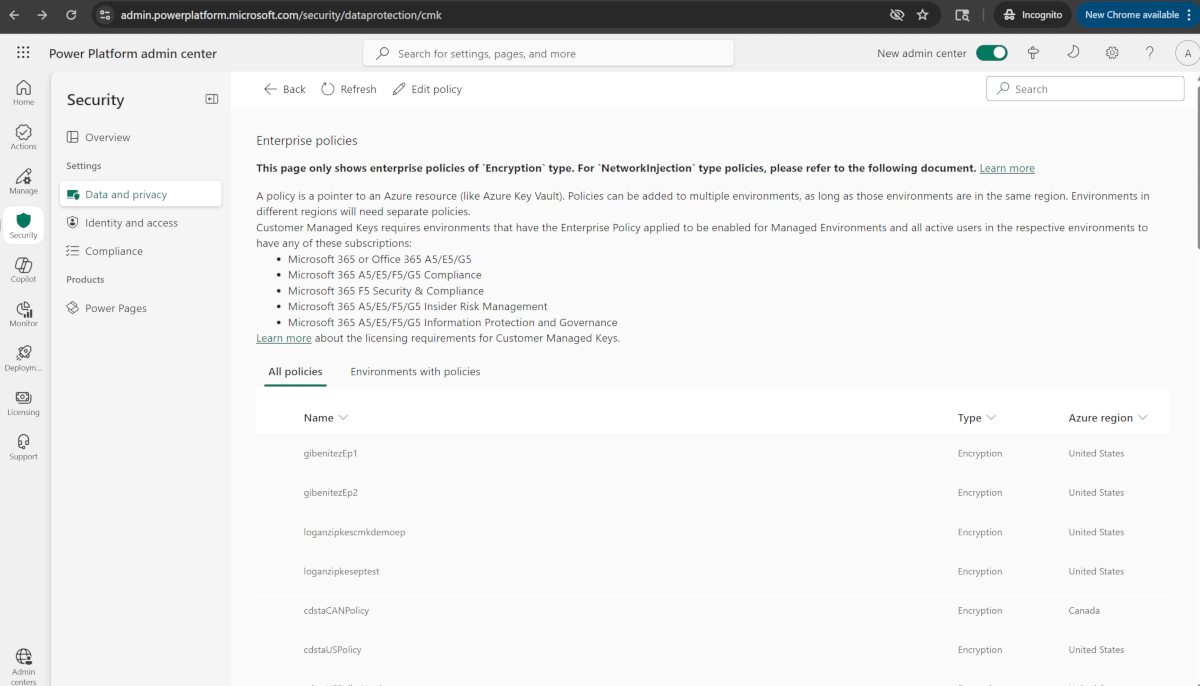

דרישות רישוי עבור מפתח מנוהל על ידי לקוח

מדיניות המפתחות שמנוהלת על ידי לקוח נאכפת רק על סביבות המופעלות עבור סביבות מנוהלות. סביבות מנוהלות נכללות כזכאות ברישיונות עצמאיים של Power Apps, Power Automate, Microsoft Copilot Studio, Power Pages ו- Dynamics 365 המעניקים זכויות שימוש מובחרות. למידע נוסף על רישוי לסביבה מנוהלת, עם סקירת רישוי עבור Microsoft Power Platform.

בנוסף, גישה לשימוש במפתח מנוהל על ידי לקוח עבור Microsoft Power Platform ו- Dynamics 365 מחייבת משתמשים בסביבות שבהן מדיניות מפתח ההצפנה נאכפת להחזיק באחד מהמנויים הבאים:

- Microsoft 365 או Office 365 A5/E5/G5

- Microsoft 365 תאימות A5/E5/F5/G5

- Microsoft 365 F5 אבטחה ותאימות

- Microsoft 365 A5/E5/F5/G5 הגנה ופיקוח על מידע

- Microsoft 365 A5/E5/F5/G5 ניהול סיכוני פנים

הבנת הסיכון הפוטנציאלי בעת ניהול המפתח שלך

כמו בכל יישום עסקי קריטי, כוח אדם בארגון שלך, בעל גישה ברמת ניהול, חייב להיות מהימן. לפני שתשתמש בתכונה 'ניהול מפתחות', עליך להבין את הסיכון בעת ניהול מפתחות ההצפנה של מסד הנתונים שלך. ייתכן שמנהל מערכת זדוני (אדם שהוענקה לו או שקיבל גישה ברמת מנהל עם כוונה לפגוע באבטחת הארגון או בתהליכים העסקיים) שעובד בתוך הארגון שלך ישתמש בתכונה 'ניהול מפתחות' כדי ליצור מפתח ולהשתמש בו לנעילת כל הסביבות שלך בדייר.

שקול את רצף האירועים הבא.

המנהל הזדוני של כספת המפתחות יוצר מפתח ומדיניות ארגונית בפורטל Azure. מנהל המערכת של Azure Key Vault עובר למרכז הניהול של Power Platform ומוסיף סביבות למדיניות הארגונית. לאחר מכן, מנהל המערכת הזדוני חוזר לפורטל Azure ומבטל גישת מפתח למדיניות הארגונית ובכך נועל את כל הסביבות. כתוצאה מכך יהיו הפרעות בכל העסק, מכיוון שכל הסביבות הופכות בלתי נגישות, ואם אירוע זה לא נפתר, כלומר, הגישה למפתח לא משוחזרת, נתוני הסביבות עלולים ללכת לאיבוד.

הערה

- Azure Key Vault כולל אמצעי הגנה מובנים המסייעים בשחזור המפתח, הדורשים זמינות של הגדרות Key Vault מחיקה זמנית והגנה מפני מחיקה לצמיתות.

- אמצעי הגנה נוסף שיש לקחת בחשבון הוא לוודא שיש הפרדה בין משימות שבהן מנהל Azure Key Vault אינו מקבל גישה למרכז הניהול של Power Platform .

הפרדת החובה להפחתת הסיכון

סעיף זה מתאר את החובות של תכונת המפתח בניהול לקוח שכל תפקיד מנהל אחראי עליהן. הפרדת המשימות הללו עוזרת להפחית את הסיכון הכרוך במפתחות בניהול לקוחות.

Azure Key Vault ומשימות של Power Platform לניהול שירות/Dynamics 365

כדי לאפשר מפתחות בניהול לקוחות, תחילה מנהל המערכת של כספת המפתחות יוצר מפתח ב- Azure Key Vault ויוצר מדיניות ארגונית של Power Platform. כאשר מדיניות הארגון נוצרת, נוצרת זהות מנוהלת מיוחדת של Microsoft Entra ID. לאחר מכן, מנהל המערכת של כספת המפתחות חוזר ל- Azure Key Vault ומעניק למדיניות הארגונית/לזהות המנוהלת גישה למפתח ההצפנה.

מנהל המערכת של כספת המפתחות מעניק את גישת הקריאה המתאימה של מנהל שירות Power Platform/Dynamics 365 למדיניות הארגונית. לאחר שניתנת הרשאת קריאה, מנהל שירות Power Platform/Dynamics 365 יכול להיכנס אל מרכז הניהול של Power Platform ולהוסיף סביבות למדיניות הארגונית. כל נתוני הלקוחות בסביבות שנוספו מוצפנים לאחר מכן עם המפתח המנוהל על ידי הלקוח המקושר למדיניות ארגונית זו.

דרישות מוקדמות

- מינוי Azure הכולל מודולי אבטחת חומרה מנוהלים של Azure Key Vault או Azure Key Vault.

- Microsoft Entra ID עם:

- הרשאת משתתף למינוי Microsoft Entra.

- הרשאה ליצור Azure Key Vault ומפתח.

- גישה ליצירה של קבוצת משאבים. זה נדרש כדי להגדיר את כספת המפתחות.

צור את המפתח והענקת גישה באמצעות Azure Key Vault

מנהל המערכת של Azure Key Vault מבצע משימות אלה ב- Azure.

- צור מנוי בתשלום של Azure ו-Key Vault. התעלם משלב זה אם כבר יש לך מנוי הכולל את Azure Key Vault.

- עבור לשירות Azure Key Vault, וצור מפתח. מידע נוסף: צור מפתח בכספת המפתחות

- הפעל את שירות מדיניות ארגוני של Power Platform עבור מנוי Azure שלך. עשה זאת רק פעם אחת. מידע נוסף: הפעל את שירות מדיניות ארגוני של Power Platform עבור מנוי Azure שלך

- צור מדיניות ארגונית ב- Power Platform. לקבלת מידע נוסף: יצירת מדיניות ארגונית

- הענק הרשאות של מדיניות ארגונית לצורך גישה לכספת המפתחות. מידע נוסף: הענק הרשאות של מדיניות ארגונית לצורך גישה לכספת המפתחות

- הענק למנהלי המערכת של Power Platform ו- Dynamics 365 הרשאה לקרוא את המדיניות הארגונית. מידע נוסף: הענק למנהל המערכת של Power Platform הרשאת קריאה של מדיניות הארגון

משימות מרכזיות של מנהל מערכת של Power Platform/מנהל שירות Dynamics 365 Power Platform

דרישה מוקדמת

מנהל מערכת של Power Platform צריך להיות מוקצה לתפקיד מנהל מערכת של Power Platform או מנהל שירות של Dynamics 365 Service Microsoft Entra.

ניהול הצפנה של סביבה במרכז הניהול של Power Platform

מנהל המערכת של Power Platform מנהל משימות מפתח בניהול לקוחות הקשורות לסביבה במרכז הניהול של Power Platform.

- הוסף את הסביבות של Power Platform למדיניות הארגונית כדי להצפין נתונים עם המפתח המנוהל על ידי הלקוח. מידע נוסף: הוסף סביבה למדיניות הארגונית כדי להצפין נתונים

- הסירו סביבות ממדיניות הארגון כדי להחזיר הצפנה למפתח המנוהל של Microsoft. מידע נוסף: הסר סביבות ממדיניות הארגון כדי להחזיר הצפנה למפתח המנוהל של Microsoft

- שנה את המפתח על ידי הסרת סביבות ממדיניות הארגון הישנה והוספת סביבות למדיניות ארגונית חדשה. מידע נוסף: צור מפתח הצפנה והענק גישה

- העבר מ-BYOK. אם אתם משתמשים בתכונת מפתח ההצפנה הקודמת בניהול עצמי, תוכלו להעביר את המפתח שלכם למפתח בניהול לקוח. מידע נוסף: העברת סביבות 'הבא מפתח משלך' למפתח המנוהל על-ידי לקוח.

צור את מפתח ההצפנה והענק גישה

צור מנוי בתשלום של Azure ו-Key Vault

ב- Azure, בצע את השלבים הבאים:

צור מנוי מסוג 'תשלום לפי שימוש' או מנוי Azure המקביל לו. אין צורך בשלב זה אם לדייר כבר יש מנוי.

יצירה של קבוצת משאבים. מידע נוסף: יצירת משאב

הערה

צור או השתמש בקבוצת משאבים שיש לה מיקום, למשל, מרכז ארה"ב, התואם לאזור של הסביבה ב- Power Platform, כגון ארצות הברית.

צור כספת מפתחות באמצעות המנוי בתשלום הכולל הגנת מחיקה וניקוי זמני עם קבוצת המשאבים שיצרת בשלב הקודם.

חשוב

כדי להבטיח שהסביבה שלך מוגנת מפני מחיקה מקרית של מפתח ההצפנה, בכספת המפתחות צריך להפעיל הגנה מפני מחיקה זמנית ומחיקה לצמיתות. לא תוכל להצפין את הסביבה שלך עם מפתח משלך מבלי להפעיל את ההגדרות הללו. מידע נוסף: סקירת מחיקה זמנית של Azure Key Vault מידע נוסף: צור כספת מפתחות באמצעות פורטל Azure

צור מפתח בכספת המפתחות

- וודא כי תנאים מוקדמים אלה מתקיימים.

- עבור אל פורטל Azure>Key Vault ואתר את כספת המפתחות שבה ברצונך ליצור מפתח הצפנה.

- אימות הגדרות Azure Key Vault:

- בחר מאפיינים תחת הגדרות.

- תחת מחיקה זמנית, הגדר או ודא שההגדרה היא מחיקה זמנית הופעלה בכספת המפתחות.

- תחת הגנה מפני מחיקה לצמיתות, הגדר או ודא שהאפשרות אפשר הגנה מפני מחיקה לצמיתות (אכוף תקופת שמירה חיונית עבור כספות ואובייקטי כספת שנמחקו) מופעלת.

- אם עשית שינויים, בחר שמור.

צור מפתחות RSA

צור או ייבא מפתח בעל המאפיינים הבאים:

- בדפי המאפיינים של Key Vault, בחר מפתחות.

- בחר Generate/Import.

- במסך צור מפתח, הגדר את הערכים הבאים ובחר צור.

- אפשרויות: יצירה

- שם: מתן שם למפתח

- סוג מפתח: RSA

- גודל מפתח RSA: 2048 או 3072

חשוב

אם תגדיר תאריך תפוגה במפתח שלך ותוקף המפתח פג, כל הסביבות המוצפנות באמצעות מפתח זה יושבתו. יש להגדיר התראה לניטור אישורי תפוגה עם הודעות דוא"ל עבור מנהל המערכת המקומי של Power Platform ומנהל Azure Key Vault כתזכורת לחדש את תאריך התפוגה. פעולה זו חשובה למניעת הפסקות מערכת לא מתוכננות.

ייבוא מפתחות מוגנים עבור מודולי אבטחת חומרה (HSM)

אפשר להשתמש במפתחות המוגנים עבור מודולי אבטחת חומרה (HSM) כדי להצפין את סביבות ה- Power Platform Dataverse שלך. יש לייבא את המפתחות המוגנים ב- HSM אל ה- Key Vault כדי שניתן יהיה ליצור מדיניות ארגונית. למידע נוסף, ראה פריטי HSM נתמכיםייבוא מפתחות מוגני HSM ל-Key Vault (BYOK).

יש ליצור מפתח ב- HSM מנוהל של Azure Key Vault

אפשר להשתמש במפתח הצפנה שנוצר מ-Azure Key Vault Managed HSM כדי להצפין את נתוני הסביבה שלך. זה נותן לך תמיכה ב-Fips 140-2 ברמה 3.

צור מפתחות RSA-HSM

וודא כי תנאים מוקדמים אלה מתקיימים.

עבור אל פורטלAzure .

צור HSM מנוהל:

אפשר הגנה מפני מחיקה לצמיתות ב-HSM המנוהל שלך.

הענק את התפקיד משתמש Crypto של HSM מנוהל לאדם שיצר את כספת מפתחות HSM המנוהלים.

- גש לכספת מפתחות HSM המנוהלת בפורטל Azure.

- נווט אל RBAC מקומי ובחר + הוסף.

- ברשימה הנפתחת תפקיד בחר את התפקיד משתמש Crypto של HSM מנוהל בדף הקצאת תפקיד.

- בחר כל המפתחות תחת טווח.

- בחר באפשרות בחר מנהל אבטחה, ולאחר מכן בחר את מנהל המערכת בדף הוסף מנהל אבטחה.

- בחר צור.

יצירת מפתח RSA-HSM:

- אפשרויות: יצירה

- שם: מתן שם למפתח

- סוג מפתח: RSA-HSM

- גודל מפתח RSA: 2048

הערה

גדלי מפתחות RSA-HSM נתמכים: 2048 סיביות ו- 3072 סיביות.

הצפן את הסביבה שלך עם מפתח מ-Azure Key Vault עם קישור פרטי

אתה יכול העבודה ברשת של Azure Key Vault שלך על ידי הפעלת נקודת קצה פרטית ושימוש במפתח שב- Key Vault כדי להצפין סביבות ה- Power Platform שלך.

אתה יכול ליצור Key Vault חדשה וליצור חיבור ak קישור פרטי או ליצור חיבור קישור פרטי לכספת Key Vault הקיימת, וצור מפתח ה- Key Vault הזו והשתמש בו כדי להצפין את הסביבה שלך. אתה יכול גם ליצור חיבור קישור פרטי לכספת Key Vault קיימת לאחר שכבר יצרת מפתח והשתמשת בו כדי להצפין את הסביבה שלך.

הצפן את נתונים באמצעות מפתח מ- Key Vault עם קישור פרטי

צור Azure Key Vault עם האפשרויות הבאות:

- הפוך את התכונה הגנה ממחיקה לצמיתות לזמינה

- סוג מפתח: RSA

- גודל מפתח RSA: 2048 או 3072

העתק את כתובת האתר של ה- Key Vault ואת כתובת האתר ומפתח ההצפנה שישמשו ליצירת המדיניות הארגונית.

הערה

לאחר שהוספת נקודת קצה פרטי ל- Key Vault שלך או השבתת הגישה מהרשת הציבורית, לא תוכל לראות את המפתח אלא אם יש לך הרשאה מתאימה.

צור רשת וירטואלית.

חזור ל- Key Vault שלך והוסף חיבורי נקודת קצה פרטיות ל- Azure Key Vault שלך.

הערה

עליך לבחור באפשרות העבודה ברשת השבת גישה ציבורית ולהפעיל את החריגה אפשר לשירותי Microsoft מהימנים לעקוף את חומת האש.

צור מדיניות ארגונית ב- Power Platform. לקבלת מידע נוסף: יצירת מדיניות ארגונית

הענק הרשאות של מדיניות ארגונית לצורך גישה לכספת המפתחות. מידע נוסף: הענק הרשאות של מדיניות ארגונית לצורך גישה לכספת המפתחות

הענק למנהלי המערכת של Power Platform ו- Dynamics 365 הרשאה לקרוא את המדיניות הארגונית. מידע נוסף: הענק למנהל המערכת של Power Platform הרשאת קריאה של מדיניות הארגון

מרכז הניהול של Power Platform בוחר את הסביבה כדי להצפין ולהפעיל סביבה מנוהלת. מידע נוסף: הפוך את האפשרות להוסיף סביבה מנוהלת לסביבה למדיניות הארגונית לזמינה

מרכז הניהול של Power Platform מוסיף את הסביבה המנוהלת למדיניות הארגון. מידע נוסף: הוסף סביבה למדיניות הארגונית כדי להצפין נתונים

הפעל את שירות מדיניות ארגוני של Power Platform עבור מנוי Azure שלך

הירשם ל- Power Platform כספק משאבים. אתה צריך לבצע משימה זו פעם אחת בלבד עבור כל מנוי Azure שבו שוכנת ה- Azure Key Vault שלך. אתה צריך להיות בעל זכויות גישה למנוי כדי לרשום את ספק המשאבים.

- היכנס אל פורטל Azure ועבור אל מנוי>ספקי משאבים.

- ברשימת ספקי משאבים, חפש את Microsoft.PowerPlatform והירשם.

צור מדיניות ארגונית

- התקן את PowerShell MSI. למידע נוסף: התקנת PowerShell ב- Windows, ב- Linux וב- macOS

- לאחר התקנת PowerShell MSI, חזור אל פרוס תבנית מותאמת אישית ב-Azure.

- בחר בקישור בנה תבנית משלך בעורך.

- העתקת תבנית JSON זו לעורך מלל כגון Notepad. מידע נוסף: תבנית json של מדיניות ארגונית

- החלף את הערכים בתבנית JSON עבור: EnterprisePolicyName, מיקום שבו יש ליצור EnterprisePolicy, keyVaultId, ו- keyName. מידע נוסף: הגדרות שדות עבור תבנית json

- העתק את התבנית המעודכנת מעורך הטקסט והדבק אותה במקטע ערוך תבנית של פריסה מותאמת אישית ב-Azure, ובחר שמור.

- בחר מינוי וקבוצת משאבים במקום שבו מדיניות הארגון תיווצר.

- בחר סקירה + יצירה ולאחר מכן בחר צור.

הפריסה מתחילה. כשהיא תסתיים, מדיניות הארגון נוצרת.

תבנית json של מדיניות ארגונית

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {},

"resources": [

{

"type": "Microsoft.PowerPlatform/enterprisePolicies",

"apiVersion": "2020-10-30",

"name": {EnterprisePolicyName},

"location": {location where EnterprisePolicy needs to be created},

"kind": "Encryption",

"identity": {

"type": "SystemAssigned"

},

"properties": {

"lockbox": null,

"encryption": {

"state": "Enabled",

"keyVault": {

"id": {keyVaultId},

"key": {

"name": {keyName}

}

}

},

"networkInjection": null

}

}

]

}

הגדרות שדות עבור תבנית JSON

שם. שם של המדיניות הארגונית. זה השם של המדיניות שמופיע במרכז הניהול של Power Platform.

מיקום . אחת מהאפשרויות הבאות. זהו המיקום של מדיניות הארגון ועליה להתאים לאזור של סביבת Dataverse:

- '"unitedstates"'

- '"southafrica"'

- '"uk"'

- '"japan"'

- '"india"'

- '"france"'

- '"europe"'

- '"germany"'

- '"switzerland"'

- '"canada"'

- '"brazil"'

- '"australia"'

- '"asia"'

- '"uae"'

- '"korea"'

- '"norway"'

- '"singapore"'

- '"sweden"'

העתק את הערכים האלה ממאפייני הכספת המרכזית שלך בפורטל Azure:

- keyVaultId: יש לעבור אל פריטי Key Vault> לבחור ב- Key Vault שלך>סקירה כללית. לצד Essentials בחר JSON View. העתק את מזהה המשאב ללוח והדבק את כל התוכן בתבנית JSON שלך.

- keyName: יש לעבור אל פריטי Key Vault> לבחר ב- Key Vault שלך>מפתחות. שים לב לשם המפתח והקלד את השם בתבנית JSON שלך.

הענק הרשאות של מדיניות ארגונית לצורך גישה לכספת המפתחות

לאחר יצירת מדיניות הארגון, מנהל המערכת של כספת המפתחות מעניק למדיניות הארגונית/לזהות המנוהלת גישה למפתח ההצפנה.

- היכנס אל פורטל Azure ועבור אל כספות מפתחות.

- בחר את כספת המפתחות שבה המפתח הוקצה למדיניות הארגונית.

- בחר את הכרטיסיה פקדי גישה (IAM) ובחר + הוסף.

- בחר הוסף הקצאת תפקיד מתוך הרשימה הנפתחת.

- חפש במשתמש הצפנה של שירותי הצפנה של Key Vault ובחר בו.

- בחר הבא.

- בחר + בחר חברים.

- חפש את המדיניות הארגונית שיצרת.

- בחר את שם המדיניות הארגונית ולאחר מכן בחר באפשרות בחר.

- בחר סקירה והקצאה.

הגדרת ההרשאה שלמעלה מבוססת על מודל ההרשאה של ה- Key Vault שלך עבורבקרת גישה מבוססת תפקידים של Azure. אם ה- Key Vault מוגדר למדיניות גישה ל- Vault, מומלץ לעבור למודל מבוסס התפקידים. כדי להעניק גישה למדיניות הארגונית שלך ל- Key vault באמצעות מדיניות גישה ל- Vault, צור מדיניות גישה, בחר קבל בפעולות ניהול מפתחות ופתח אריזת מפתח וארוז מפתח בפעולות הצפנה.

הערה

כדי למנוע הפסקות מערכת לא מתוכננות, חשוב שלמדיניות הארגונית תהיה גישה למפתח. ודא כי:

- ה- Key Vault פעיל.

- המפתח פעיל ולא פג תוקפו.

- המפתח לא נמחק.

- הרשאות המפתח לעיל אינן מבוטלות.

הסביבות המשתמשות במפתח זה מושבתות כאשר מפתח ההצפנה אינו נגיש.

הענק למנהל המערכת של Power Platform הרשאת קריאה של מדיניות הארגון

מנהלי מערכת בעלי תפקידי ניהול ב- Dynamics 365 או ב- Power Platform יכולים לגשת למרכז הניהול של Power Platform כדי להקצות סביבות למדיניות הארגון. כדי לגשת למדיניות הארגונית, המנהל עם גישל ל- Azure Key Vault צריך להעניק את התפקיד קורא למנהל של Power Platform . לאחר הענקת תפקיד קורא, מנהל המערכת של Power Platform יוכל לעיין במדיניות הארגון במרכז הניהול של Power Platform.

הערה

רק מנהלי מערכת של Power Platform ושל Dynamics 365 שקיבלו את תפקיד הקורא למדיניות הארגונית יכולים להוסיף סביבה למדיניות. ייתכן שמנהלי מערכת אחרים של Power Platform או Dynamics 365 יוכלו להציג את המדיניות הארגונית, אך הם יקבלו שגיאה כאשר ינסו להוסיף סביבה למדיניות.

הענק תפקיד קורא למנהל המערכת של Power Platform

- היכנס אל פורטל Azure.

- העתק את מזהה האובייקט של מנהל המערכת של Power Platform או Dynamics 365. לשם כך:

- עבור לאזור משתמשים ב-Azure.

- ברשימה כל המשתמשים מצא את המשתמש בעל הרשאות הניהול של Power Platform או Dynamics 365 באמצעות חיפוש משתמשים.

- פתח את רשומת המשתמש, בכרטיסייה סקירה העתק את מזהה האובייקט של המשתמש. הדבק אותו בעורך טקסט כמו 'פנקס רשימות'.

- העתק את מזהה המשאב של המדיניות הארגונית. לשם כך:

- עבור אל Resource Graph Explorer ב-Azure.

- הזן

microsoft.powerplatform/enterprisepoliciesבתיבה חיפוש ולאחר מכן בחר את המשאב microsoft.powerplatform/enterprisepolicies. - בחר הפעל שאילתה בסרגל הפקודות. רשימת כל המדיניות הארגוניות של Power Platform מוצגת.

- אתר את המדיניות הארגונית שאליה ברצונך להעניק גישה.

- גלול מימין למדיניות הארגונית ובחר ראה פרטים.

- בדף פרטים העתק את המזהה.

- הפעל את Azure Cloud Shell, והפעל את הפקודה הבאה תוך החלפת objId בזיהוי האובייקט של המשתמש וזיהוי משאב EP עם

enterprisepoliciesהמזהה שהועתק בשלבים הקודמים:New-AzRoleAssignment -ObjectId { objId} -RoleDefinitionName Reader -Scope {EP Resource Id}

נהל הצפנה של הסביבה

כדי לנהל את ההצפנה של הסביבה, אתה זקוק להרשאה הבאה:

- משתמש פעיל של Microsoft Entra שיש לו תפקיד מנהל אבטחה ב- Power Platform ו/או Dynamics 365.

- משתמש Microsoft Entra בתפקיד מנהל שירות ב- Power Platform או ב- Dynamics 365.

מנהל כספת המפתחות מודיע למנהל המערכת של Power Platform שנוצרו מפתח הצפנה ומדיניות ארגונית ומספק את מדיניות הארגון למנהל מערכת ב- Power Platform. כדי להפעיל את המפתח המנוהל על ידי לקוחות, מנהל המערכת ב- Power Platform מקצה את הסביבות שלו למדיניות הארגונית. לאחר שהסביבה מוקצית ונשמרת, Dataverse מתחיל את תהליך ההצפנה כדי להגדיר את כל נתוני הסביבה, ולהצפין אותם עם המפתח המנוהל על ידי הלקוח.

הפוך את האפשרות להוסיף סביבה מנוהלת לסביבה למדיניות הארגונית לזמינה

- היכנס אל מרכז הניהול של Power Platform.

- בחלונית הניווט, יש לבחור ניהול.

- בחלונית ניהול, בחרו סביבות ולאחר מכן בחרו סביבה מרשימת הסביבות הזמינה.

- בחרו הפיכת סביבות מנוהלות לזמינות.

- בחר הפוך לזמין.

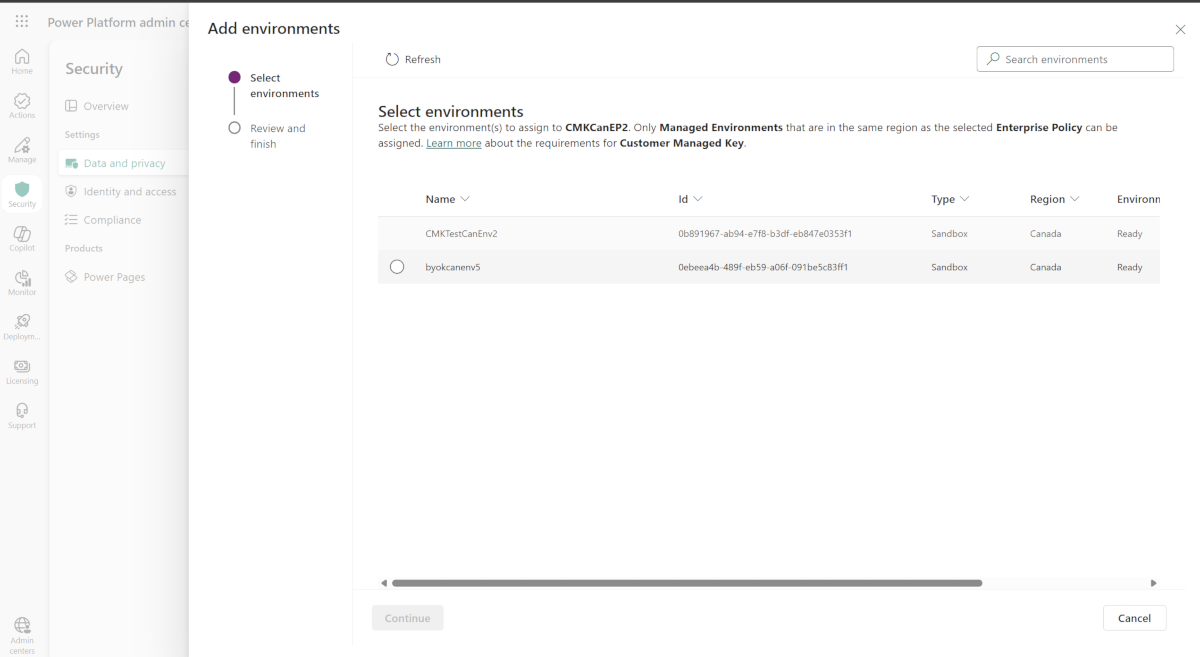

הוסף סביבה למדיניות הארגונית כדי להצפין נתונים

חשוב

הסביבה הופכת ללא זמינה בעת הוספתה למדיניות הארגונית עבור הצפנת נתונים. משך זמן ההשבתה של המערכת תלוי בגודל מסד הנתונים. מומלץ לבצע פעולת בדיקה על-ידי הפיכת עותק של סביבת היעד לסביבת בדיקה כדי לקבוע את זמן ההשבתה המשוער של המערכת. ניתן לקבוע את זמן השבתת המערכת על-ידי בדיקת מצב ההצפנה של הסביבה. זמן השבתת המערכת הוא בין המצבים הצפנה להצפנה - מקוון כדי לצמצם את זמן ההשבתה של המערכת, אנו משנים את מצב ההצפנה להצפנה - מקוון כאשר כל שלבי ההצפנה המרכזיים שדרשו את השבתת המערכת הושלמו. המשתמשים שלכם יכולים להשתמש במערכת בזמן ששאר שירותי האחסון, כגון חיפוש ואינדקס Copilot, ממשיכים להצפין את הנתונים באמצעות המפתח המנוהל על-ידי הלקוח.

- היכנס אל מרכז הניהול של Power Platform.

- בחלונית הניווט, בחר אבטחה.

- בחלונית אבטחה, בחרו נתונים ופרטיות תחת הגדרות.

- בחרו מפתח הצפנה המנוהל על-ידי לקוח כדי לעבור אל הדף מדיניות ארגונית.

- בחרי מדיניות, ולאחר מכן בחרו עריכת מדיניות.

- בחר הוסף סביבות, בחר את הסביבה הרצויה ולאחר מכן בחר המשך.

- בחר שמור ולאחר מכן בחר אשר.

חשוב

- רק סביבות שנמצאות באותו אזור כמו מדיניות הארגון מוצגות ברשימה הוסף סביבות.

- השלמת ההצפנה עשויה להימשך עד ארבעה ימים, אך ייתכן שהסביבה תופעל לפני שתסתיים הפעולה הוסף סביבות.

- ייתכן שהפעולה לא תושלם. אם היא תיכשל, הנתונים שלכם ממשיכים להיות מוצפנים עם מפתח מנוהל של Microsoft. באפשרותך להפעיל שוב את הפעולההוספת סביבות.

הערה

ניתן להוסיף רק סביבות שהוגדרו כזמינות כסביבות מנוהלות. לא ניתן להוסיף סוגי סביבת ניסיון ו-Teams למדיניות הארגון.

הסרת סביבות מהמדיניות כדי לחזור למפתח המנוהל של Microsoft

בצעו את השלבים הבאים אם ברצונכם לחזור למפתח הצפנה מנוהל של Microsoft.

חשוב

הסביבה הופכת ללא זמינה כאשר היא מוסרת מהמדיניות הארגונית כדי להחזיר הצפנת נתונים באמצעות המפתח המנוהל Microsoft.

- היכנס אל מרכז הניהול של Power Platform.

- בחלונית הניווט, בחר אבטחה.

- בחלונית אבטחה, בחרו נתונים ופרטיות תחת הגדרות.

- בחרו מפתח הצפנה המנוהל על-ידי לקוח כדי לעבור אל הדף מדיניות ארגונית.

- בחר בכרטיסיה סביבה עם מדיניות ולאחר מכן מצא את הסביבה שברצונך להסיר מהמפתח המנוהל על ידי לקוחות.

- בחר בכרטיסיה כל המדיניות, בחר את הסביבה שאימתת בשלב 2, ולאחר מכן בחר ערוך מדיניות בשורת הפקודות.

- בחר הסר סביבה בשורת הפקודות, בחר את הסביבה שברצונך להסיר ובחר המשך.

- בחר שמור.

חשוב

הסביבה הופכת ללא זמינה כאשר היא מוסרת מהמדיניות הארגונית כדי להחזיר את הצפנת הנתונים למפתח המנוהל על ידי Microsoft. אין למחוק או להשבית את המפתח, למחוק או להשבית את ה- Key Vault, או להסיר את ההרשאות של מדיניות הארגון ל- Key Vault. הגישה למפתח ול- Key vault נחוצה כדי לתמוך בשחזור מסד הנתונים. ניתן למחוק ולהסיר את הרשאות המדיניות הארגונית לאחר 30 יום.

סקירת את מצב ההצפנה של הסביבה

סיקרת מצב ההצפנה ממדיניות הארגון

היכנס אל מרכז הניהול של Power Platform.

בחלונית הניווט, בחר אבטחה.

בחלונית אבטחה, בחרו נתונים ופרטיות תחת הגדרות.

בחרו מפתח הצפנה המנוהל על-ידי לקוח כדי לעבור אל הדף מדיניות ארגונית.

בחרו מדיניות ולאחר מכן בחרו עריכת מדיניות בסרגל הפקודות.

יש לבדוק את מצב ההצפנה של הסביבה במקטע סביבות עם מדיניות זו.

הערה

מצב ההצפנה של הסביבה יכול להיות:

הצפנה – תהליך הצפנת המפתח המנוהל על-ידי הלקוח פועל והמערכת מושבתת לשימוש מקוון.

הצפנה - מקוון – הצפנת כל שירותי הליבה שדרשו זמן השבתה של המערכת הושלמה והמערכת מופעלת לשימוש מקוון.

מוצפן – מפתח ההצפנה של מדיניות הארגון פעיל והסביבה מוצפנת באמצעות המפתח שלכם.

חזרה למצב קודם – מפתח ההצפנה משתנה ממפתח המנוהל על-ידי לקוח למפתח המנוהל על-ידי Microsoft והמערכת מושבתת לשימוש מקוון.

החזרה למצב קודם - מקוון - כל שירותי הליבה שדרשו זמן השבתה של המערכת החזירו את המפתח למצב הקודם והמערכת מופעלת לשימוש מקוון.

מפתח המנוהל על-ידי Microsoft - הצפנת המפתח המנוהל על-ידי Microsoft פעילה.

נכשל - מפתח ההצפנה של המדיניות הארגונית אינו בשימוש על-ידי כל שירותי האחסון של Dataverse. הם דורשים זמן עיבוד רב יותר וניתן להפעיל מחדש את הפעולה הוספת סביבה. אם ההפעלה החוזרת נכשלה, יש לפנות לתמיכה.

מצב הצפנה שנכשל אינו משפיע על נתוני הסביבה שלך ועל פעולותיהם. משמעות הדבר היא שחלק משירותי האחסון של Dataverse מצפינים את הנתונים שלך באמצעות המפתח שלך וחלקם ממשיכים להשתמש במפתח המנוהל על-ידי Microsoft. חזרה למצב קודם אינה מומלצת מכיוון שבעת הפעלה מחדש של הפעולה הוספת סביבה, השירות ממשיך מהמקום שבו הפסיק.

אזהרה - במפתח ההצפנה של מדיניות הארגון פעיל ונתונים של השירות ממשיכים להיות מוצפנים באמצעות המפתח המנוהל על-ידי Microsoft. מידע נוסף: הודעות אזהרה של אפליקציית Power Automate CMK.

בדיקת מצב ההצפנה מדף היסטוריית הסביבה

ניתן לראות את היסטוריית הסביבה.

היכנס אל מרכז הניהול של Power Platform.

בחלונית הניווט, יש לבחור ניהול.

בחלונית ניהול, בחרו סביבות ולאחר מכן בחרו סביבה מרשימת הסביבות הזמינה.

בסרגל הפקודות, לבחור היסטוריה.

יש לאתר את ההיסטוריה של עדכון מפתח בניהול לקוח.

הערה

המצב מציג פועל כאשר ההצפנה מתבצעת. הוא מציג הצליח כאשר ההצפנה הושלמה. המצב מציג נכשל כאשר קיימת בעיה כלשהי ואחד השירותים אינו מצליח להחיל את מפתח ההצפנה.

מצב נכשל יכול להוות אזהרה ואין צורך להפעיל מחדש את האפשרות הוסף סביבה. באפשרותך לאשר אם מדובר באזהרה.

שנה את מפתח ההצפנה של הסביבה עם מדיניות ארגונית ומפתח חדש

כדי לשנות את מפתח ההצפנה שלך, צור מפתח חדש ומדיניות ארגונית חדשה. תוכל לשנות את מדיניות הארגון על ידי הסרת סביבות והוספת הסביבות למדיניות הארגונית החדשה. המערכת תושבת פעמיים בעת מעבר למדיניות ארגונית חדשה - 1) כדי להחזיר את ההצפנה למפתח מנוהל של Microsoft ו-2) כדי להחיל את המדיניות הארגונית החדשה.

עצה

כדי לסובב את מפתח ההצפנה, אנו ממליצים להשתמש בגרסה חדשה של Key vaults או להגדיר מדיניות החלפה.

- בפורטל Azure, צרו מפתח חדש ומדיניות ארגונית חדשה. מידע נוסף: צור מפתח הצפנה והענק גישה וצור מדיניות ארגונית

- העניקו למדיניות הארגונית החדשה גישה למפתח הישן.

- לאחר יצירת המפתח החדש והמדיניות הארגונית, היכנסו למרכז הניהול של Power Platform.

- בחלונית הניווט, בחר אבטחה.

- בחלונית אבטחה, בחרו נתונים ופרטיות תחת הגדרות.

- בחרו מפתח הצפנה המנוהל על-ידי לקוח כדי לעבור אל הדף מדיניות ארגונית.

- בחר בכרטיסיה סביבה עם מדיניות ולאחר מכן מצא את הסביבה שברצונך להסיר מהמפתח המנוהל על ידי לקוחות.

- בחר בכרטיסיה כל המדיניות, בחר את הסביבה שאימתת בשלב 2, ולאחר מכן בחר ערוך מדיניות בשורת הפקודות.

- בחר הסר סביבה בשורת הפקודות, בחר את הסביבה שברצונך להסיר ובחר המשך.

- בחר שמור.

- חזור על שלבים 2-10 עד שכל הסביבות במדיניות הארגון הוסרו.

חשוב

הסביבה הופכת ללא זמינה כאשר היא מוסרת מהמדיניות הארגונית כדי להחזיר את הצפנת הנתונים למפתח המנוהל על ידי Microsoft. אין למחוק או להשבית את המפתח, למחוק או להשבית את ה- Key Vault, או להסיר את ההרשאות של מדיניות הארגון ל- Key Vault. העניקו את המדיניות הארגונית החדשה למאגר המפתחות הישן. הגישה למפתח ול- Key vault נחוצה כדי לתמוך בשחזור מסד הנתונים. ניתן למחוק ולהסיר את ההרשאות של מדיניות הארגון לאחר 30 יום.

- לאחר הסרת כל הסביבות, ממרכז הניהול של Power Platform עברו אל מדיניות ארגונית.

- בחר את המדיניות הארגונת החדשה ולאחר מכן בחר ערוך מדיניות.

- בחר הוסף סביבה, בחר את הסביבות שברצונך להוסיף ולאחר מכן בחר המשך.

חשוב

הסביבה הופכת ללא זמינה בעת הוספתה למדיניות הארגונית החדשה.

סובב את מפתח ההצפנה של הסביבה עם גרסת מפתח חדשה

אפשר לשנות את מפתח ההצפנה של הסביבה על ידי יצירה של גרסת מפתח חדשה. כאשר אתה יוצר גרסת מפתח חדשה, גרסת המפתח החדשה מופעלת באופן אוטומטי. כל משאבי האחסון מזהים את גרסת המפתח החדשה ומתחילים ליישם אותה כדי להצפין את הנתונים שלך.

כאשר אתה משנה את המפתח או את גרסת המפתח, ההגנה על מפתח ההצפנה הבסיסית משתנה, אך הנתונים באחסון נשארים תמיד מוצפנים עם המפתח שלך. אין צורך בפעולה נוספת מצידך כדי להבטיח שהנתונים שלך מוגנים. סיבוב גרסת המפתח אינו משפיע על הביצועים. אין זמן השבתה הקשור לסיבוב גרסת המפתח. זה יכול לקחת 24 שעות עד שכל ספקי המשאבים יתחילו להחיל את גרסת המפתח החדשה ברקע. אין להשבית את גרסת המפתח הקודמת מכיוון שהיא נדרשת כדי שהשירות ישתמש בה להצפנה מחדש ולתמיכה בשחזור מסד נתונים.

כדי לסובב את מפתח ההצפנה על ידי יצירת גרסת מפתח חדשה, השתמש בשלבים הבאים.

- עבור אל Portal Azure>Key Vaults ואתר את כספת המפתחות שבה ברצונך ליצור גרסת מפתח חדשה.

- עבור אל מפתחות.

- בחר את המפתח הנוכחי שפעיל.

- בחר + גירסה חדשה.

- ברירת המחדל של ההגדרה מופעל היא כן, מה שאומר שגירסת המפתח החדשה מופעלת אוטומטית בעת היצירה.

- בחר צור.

עצה

כדי לציית למדיניות סבב המפתחות, תוכל לבצע סבב במפתח ההצפנה באמצעות מדיניות הסבב. אתה יכול להגדיר מדיניות סבב או ליצור סבב, לפי דרישה, על ידי הפעלת התכונה סובב עכשיו.

חשוב

גירסת המפתח החדשה מתחלפת באופן אוטומטי ולא נדרשת כל פעולה על-ידי מנהל המערכת של Power Platform. חשוב שלא להשבית או למחוק את גירסת המפתח הקודמת למשך 28 יום לפחות כדי לתמוך בשחזור מסד הנתונים. השבתה או מחיקה של גרסת המפתח הקודמת מוקדם מדי עלולה להפוך את הסביבה שלך למצב לא מקוון.

הצג את רשימת הסביבות המוצפנות

- היכנס אל מרכז הניהול של Power Platform.

- בחלונית הניווט, בחר אבטחה.

- בחלונית אבטחה, בחרו נתונים ופרטיות תחת הגדרות.

- בחרו מפתח הצפנה המנוהל על-ידי לקוח כדי לעבור אל הדף מדיניות ארגונית.

- בדף מדיניות ארגונית בחר בכרטיסיה סביבות עם מדיניות. מוצגת רשימת הסביבות שנוספו למדיניות הארגונית.

הערה

ייתכנו מצבים שבהם מצב הסביבה או מצב ההצפנה הוא מצב נכשל. במקרה כזה, באפשרותך לנסות לבצע מחדש את הפעולההוספת סביבה או לשלוח בקשת תמיכה ל- Microsoft לקבלת עזרה.

פעולות מסד נתונים של סביבה

לדייר לקוח יכולות להיות סביבות המוצפנות באמצעות המפתח המנוהל של Microsoft וסביבות המוצפנות בעזרת המפתח המנוהל של הלקוח. כדי לשמור על שלמות הנתונים והגנת הנתונים, הפקדים הבאים זמינים בעת ניהול פעולות של מסד נתונים של סביבה.

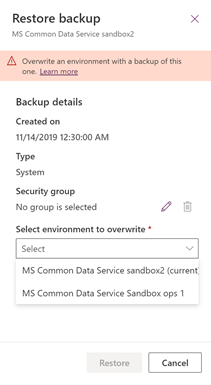

שחזור הסביבה להחלפה (המשוחזרת לסביבה) מוגבל לאותה סביבה שממנה נלקח הגיבוי או לסביבה אחרת המוצפנת בעזרת אותו מפתח מנוהל של לקוח.

-

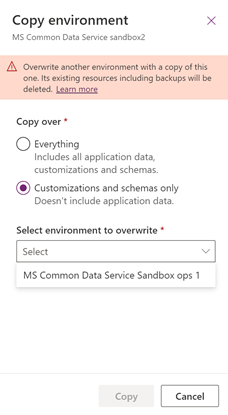

הסביבה להחלפה (שהועתקה לסביבה) מוגבלת לסביבה אחרת המוצפנת בעזרת אותו מפתח מנוהל של לקוח.

הערה

אם נוצרה סביבת בדיקת תמיכה כדי לפתור בעיית תמיכה בסביבה מנוהלת של לקוח, מפתח ההצפנה עבור סביבת בדיקת התמיכה מוכרח להשתנות למפתח מנוהל של לקוח לפני שפעולת העתקת הסביבה תוכל להתבצע.

איפוס הנתונים המוצפנים של הסביבה יימחקו, כולל גיבויים. לאחר איפוס הסביבה, הצפנת הסביבה תחזור למפתח המנוהל של Microsoft.