VPN-ügyfél konfigurálása pont–hely kapcsolathoz: RADIUS – tanúsítványhitelesítés

Ha pont–hely kapcsolaton (P2S) keresztül szeretne csatlakozni egy virtuális hálózathoz, konfigurálnia kell azt az ügyféleszközt, amelyről csatlakozni fog. Ez a cikk segít létrehozni és telepíteni a VPN-ügyfél konfigurációját a RADIUS-tanúsítványhitelesítéshez.

RADIUS-hitelesítés használatakor több hitelesítési utasítás is létezik: tanúsítványhitelesítés, jelszó-hitelesítés és egyéb hitelesítési módszerek és protokollok. A VPN-ügyfél konfigurációja minden hitelesítési típus esetében eltérő. A VPN-ügyfél konfigurálásához a szükséges beállításokat tartalmazó ügyfélkonfigurációs fájlokat kell használnia.

Megjegyzés

2018. július 1-től az Azure VPN Gatewayből el lett távolítva a TLS 1.0 és 1.1 támogatása. Ettől kezdve az Azure VPN Gateway csak a TLS 1.2-es verzióját támogatja. Csak a pont–hely kapcsolatok vannak hatással; a helyek közötti kapcsolatok nem lesznek hatással. Ha TLS-t használ pont–hely VPN-ekhez Windows 10 vagy újabb ügyfeleken, nem kell semmilyen műveletet elvégeznie. Ha TLS-t használ pont–hely kapcsolatokhoz Windows 7-en és Windows 8-ügyfeleken, a frissítési utasításokért tekintse meg a VPN Gateway gyakori kérdéseket.

Munkafolyamat

A P2S RADIUS-hitelesítés konfigurációs munkafolyamata a következő:

Szerezze be a VPN-ügyfél konfigurációját a választott hitelesítési beállításhoz, és használja a VPN-ügyfél beállításához (ez a cikk).

Fontos

Ha a pont–hely TÍPUSÚ VPN-konfiguráció a VPN-ügyfél konfigurációs profiljának létrehozása után módosul, például a VPN-protokoll típusa vagy hitelesítési típusa, új VPN-ügyfélkonfigurációt kell létrehoznia és telepítenie a felhasználói eszközein.

Létrehozhat VPN-ügyfélkonfigurációs fájlokat az EAP-TLS protokollt használó RADIUS-tanúsítványhitelesítéshez. Általában egy vállalati tanúsítvány használatával hitelesítik a felhasználókat a VPN-hez. Győződjön meg arról, hogy minden csatlakozó felhasználó rendelkezik telepített tanúsítvánnyal az eszközein, és hogy a RADIUS-kiszolgáló tudja ellenőrizni a tanúsítványt.

A parancsokban -AuthenticationMethod a következő: EapTls. A tanúsítványhitelesítés során az ügyfél a tanúsítvány ellenőrzésével ellenőrzi a RADIUS-kiszolgálót. -RadiusRootCert A a RADIUS-kiszolgáló ellenőrzéséhez használt főtanúsítványt tartalmazó .cer fájl.

Minden VPN-ügyféleszközhöz telepített ügyféltanúsítvány szükséges. Előfordulhat, hogy egy Windows-eszköz több ügyféltanúsítvánnyal rendelkezik. A hitelesítés során ez egy előugró párbeszédpanelt eredményezhet, amely felsorolja az összes tanúsítványt. A felhasználónak ezután ki kell választania a használni kívánt tanúsítványt. A megfelelő tanúsítvány kiszűrhető annak a főtanúsítványnak a megadásával, amelybe az ügyféltanúsítványnak láncot kell fűznie.

-ClientRootCert A a főtanúsítványt tartalmazó .cer fájl. Ez egy nem kötelező paraméter. Ha a csatlakoztatni kívánt eszköznek csak egy ügyféltanúsítványa van, nem kell megadnia ezt a paramétert.

VPN-ügyfél konfigurációs fájljainak létrehozása

A VPN-ügyfél konfigurációs fájljait a Azure Portal vagy a Azure PowerShell használatával hozhatja létre.

Azure Portal

Lépjen a virtuális hálózati átjáróhoz.

Kattintson a Pont–hely konfiguráció elemre.

Kattintson a VPN-ügyfél letöltése elemre.

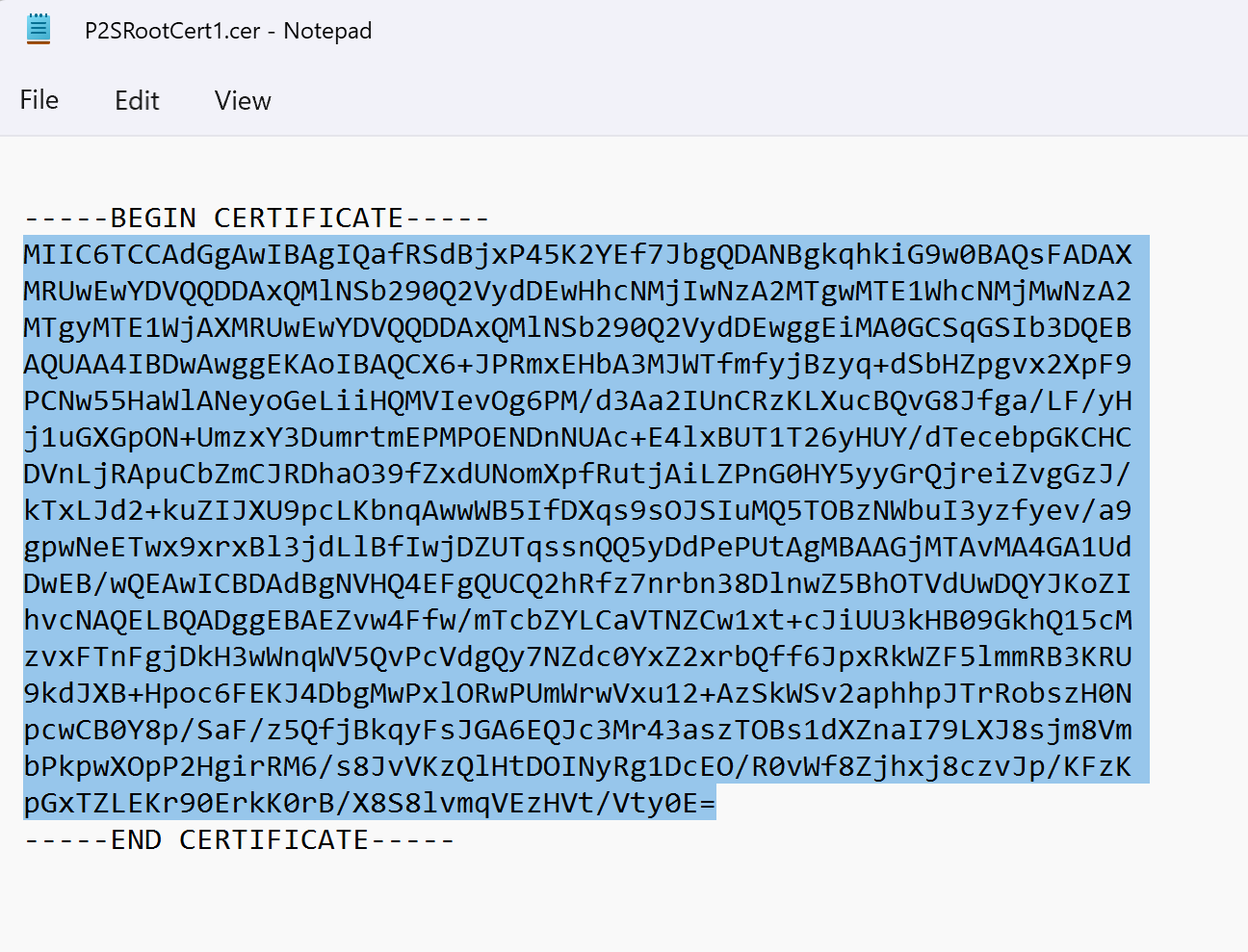

Válassza ki az ügyfelet, és töltse ki a kért adatokat. A konfigurációtól függően a rendszer kérheti a Radius főtanúsítványának feltöltését a portálra. Exportálja a tanúsítványt a szükséges Base-64 kódolású X.509-ben (. CER) formátumot, majd nyissa meg egy szövegszerkesztővel, például a Jegyzettömbbel. Az alábbi példához hasonló szöveg jelenik meg. A kék színnel kiemelt szakasz az Azure-ba másolt és feltöltött információkat tartalmazza.

Ha a fájl nem hasonlít a példához, általában ez azt jelenti, hogy nem a Base-64 kódolású X.509() használatával exportálta. CER) formátum. Emellett, ha a Jegyzettömb kivételével szövegszerkesztőt használ, vegye figyelembe, hogy egyes szerkesztők nem kívánt formázást vezethetnek be a háttérben. Ez problémákat okozhat, amikor feltölti a tanúsítvány szövegét az Azure-ba.

Kattintson a Letöltés gombra a .zip fájl létrehozásához.

A .zip fájl általában a Letöltések mappába lesz letöltve.

Azure PowerShell

Hozzon létre VPN-ügyfélkonfigurációs fájlokat tanúsítványhitelesítéshez. A VPN-ügyfél konfigurációs fájljait a következő paranccsal hozhatja létre:

New-AzVpnClientConfiguration -ResourceGroupName "TestRG" -Name "VNet1GW" -AuthenticationMethod "EapTls" -RadiusRootCert <full path name of .cer file containing the RADIUS root> -ClientRootCert <full path name of .cer file containing the client root> | fl

A parancs futtatása egy hivatkozást ad vissza. Másolja és illessze be a webböngészőre mutató hivatkozást a VpnClientConfiguration.zip letöltéséhez. Bontsa ki a fájlt a következő mappák megtekintéséhez:

- WindowsAmd64 és WindowsX86: Ezek a mappák a Windows 64 bites és a 32 bites telepítőcsomagokat tartalmazzák.

- GenericDevice: Ez a mappa általános információkat tartalmaz, amelyek a saját VPN-ügyfélkonfiguráció létrehozásához használhatók.

Ha már létrehozott ügyfélkonfigurációs fájlokat, a Get-AzVpnClientConfiguration parancsmaggal lekérheti őket. Ha azonban módosítja a P2S VPN-konfigurációt, például a VPN-protokoll típusát vagy a hitelesítési típust, a konfiguráció nem frissül automatikusan. Új konfigurációletöltés létrehozásához futtatnia kell a New-AzVpnClientConfiguration parancsmagot.

A korábban létrehozott ügyfélkonfigurációs fájlok lekéréséhez használja a következő parancsot:

Get-AzVpnClientConfiguration -ResourceGroupName "TestRG" -Name "VNet1GW" | fl

Natív Windows VPN-ügyfél

Ha konfigurálta az IKEv2-t vagy az SSTP-t, használhatja a natív VPN-ügyfelet.

Válasszon ki egy konfigurációs csomagot, és telepítse az ügyféleszközre. 64 bites processzorarchitektúra esetén válassza a VpnClientSetupAmd64 telepítőcsomagot. 32 bites processzorarchitektúra esetén válassza a VpnClientSetupX86 telepítőcsomagot. Ha megjelenik egy SmartScreen előugró ablak, válassza a További információ>futtatás egyébként lehetőséget. A csomagot mentheti is, így más ügyfélszámítógépekre is telepítheti.

Minden ügyfélnek szüksége van egy ügyféltanúsítványra a hitelesítéshez. Telepítse az ügyféltanúsítványt. További információ az ügyféltanúsítványokról: Pont–hely ügyféltanúsítványok. A létrehozott tanúsítvány telepítéséhez lásd: Tanúsítvány telepítése Windows-ügyfeleken.

Az ügyfélszámítógépen keresse meg a Hálózati beállítások elemet , és válassza a VPN lehetőséget. A VPN-kapcsolat megjeleníti annak a virtuális hálózatnak a nevét, amelyhez csatlakozott.

Mac (macOS) natív VPN-ügyfél

Minden Olyan Mac-eszközhöz külön profilt kell létrehoznia, amely az Azure-beli virtuális hálózathoz csatlakozik. Ennek az az oka, hogy ezek az eszközök megkövetelik a felhasználói tanúsítvány megadását a profilban. Emellett csak akkor használhatja a macOS natív VPN-ügyfelet, ha az IKEv2 alagúttípust is belefoglalta a konfigurációba. Az Általános mappa tartalmazza a profil létrehozásához szükséges összes információt:

- VpnSettings.xml olyan fontos beállításokat tartalmaz, mint a kiszolgáló címe és az alagút típusa.

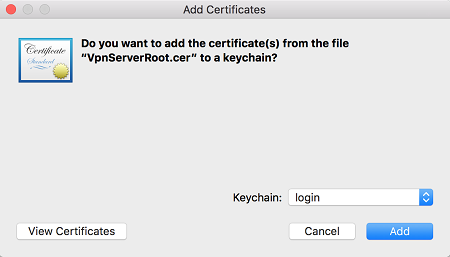

- A VpnServerRoot.cer tartalmazza a VPN-átjáró P2S-kapcsolat beállítása során történő ellenőrzéséhez szükséges főtanúsítványt.

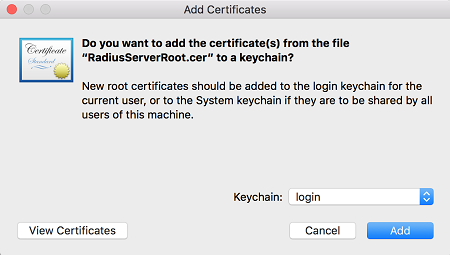

- A RadiusServerRoot.cer tartalmazza a RADIUS-kiszolgáló hitelesítés közbeni ellenőrzéséhez szükséges főtanúsítványt.

Az alábbi lépésekkel konfigurálhatja a natív VPN-ügyfelet Mac gépen tanúsítványhitelesítésre:

Importálja a VpnServerRoot és RadiusServerRoot főtanúsítványokat a Mac gépére. Másolja az egyes fájlokat a Mac gépére, kattintson rá duplán, majd válassza a Hozzáadás lehetőséget.

Minden ügyfélnek szüksége van egy ügyféltanúsítványra a hitelesítéshez. Telepítse az ügyféltanúsítványt az ügyféleszközre.

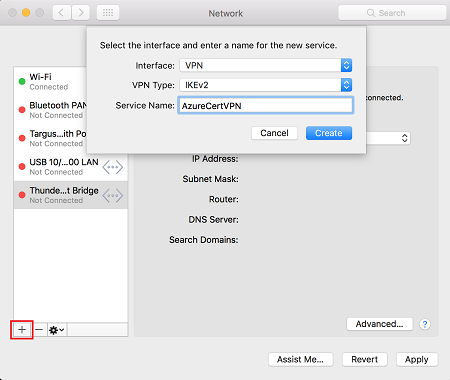

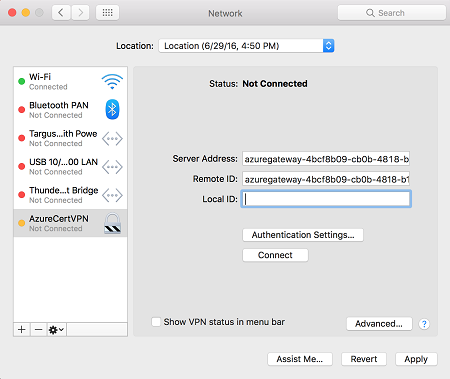

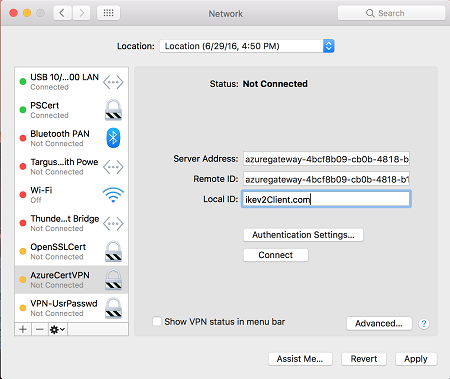

Nyissa meg a Hálózat párbeszédpanelt a Hálózati beállítások területen. Válassza ki + , hogy létrehoz-e egy új VPN-ügyfélkapcsolati profilt az Azure-beli virtuális hálózat P2S-kapcsolatához.

Az Interfész értéke VPN, a VPN-típus értéke pedig IKEv2. Adja meg a profil nevét a Szolgáltatásnév mezőben, majd válassza a Létrehozás lehetőséget a VPN-ügyfélkapcsolati profil létrehozásához.

A Generic mappában másolja ki a VpnServer címke értékét a VpnSettings.xml fájlból. Illessze be ezt az értéket a profil Kiszolgáló címe és Távoli azonosító mezőibe. Hagyja üresen a Helyi azonosító mezőt.

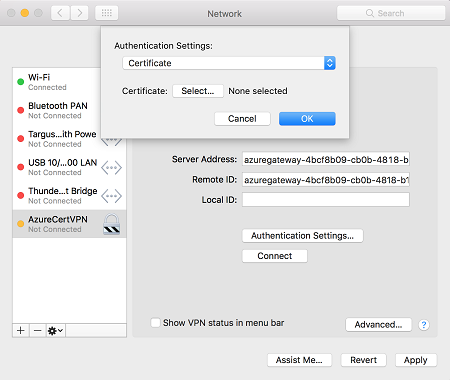

Válassza a Hitelesítési beállítások, majd a Tanúsítvány lehetőséget.

Kattintson a Kiválasztás gombra a hitelesítéshez használni kívánt tanúsítvány kiválasztásához.

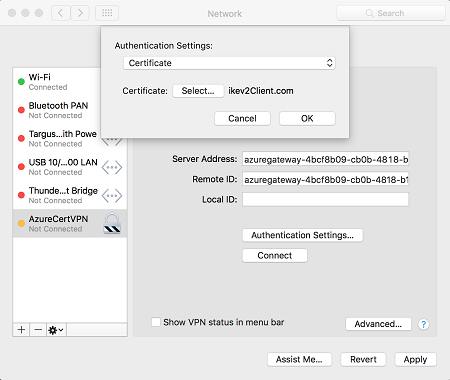

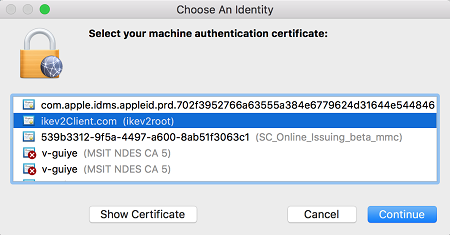

Az Identitás kiválasztása lehetőséget választva megjelenik a választható tanúsítványok listája. Válassza ki a megfelelő tanúsítványt, majd válassza a Folytatás lehetőséget.

A Helyi azonosító mezőben adja meg a tanúsítvány nevét (a 6. lépésben). Ebben a példában ez ikev2Client.com. Ezután kattintson az Alkalmaz gombra a módosítások mentéséhez.

A Hálózat párbeszédpanelen válassza az Alkalmaz lehetőséget az összes módosítás mentéséhez. Ezután válassza a Csatlakozás lehetőséget az Azure-beli virtuális hálózathoz való P2S-kapcsolat elindításához.

Következő lépések

Térjen vissza a cikkhez a P2S-konfiguráció befejezéséhez.

A P2S hibaelhárítási információiért lásd: Az Azure pont–hely kapcsolatok hibaelhárítása.