VPN-ügyfél konfigurálása pont–hely: RADIUS – jelszó-hitelesítés

Ha pont–hely (P2S) virtuális hálózathoz szeretne csatlakozni, konfigurálnia kell azt az ügyféleszközt, amelyről csatlakozni fog. P2S VPN-kapcsolatokat hozhat létre Windows, macOS és Linux rendszerű ügyféleszközökről. Ez a cikk segít létrehozni és telepíteni a VPN-ügyfélkonfigurációt a felhasználónév/jelszó RADIUS-hitelesítéséhez.

RADIUS-hitelesítés használatakor több hitelesítési utasítás is létezik: tanúsítványhitelesítés, jelszó-hitelesítés, valamint egyéb hitelesítési módszerek és protokollok. A VPN-ügyfél konfigurációja minden hitelesítéstípus esetében eltérő. VPN-ügyfél konfigurálásához a szükséges beállításokat tartalmazó ügyfélkonfigurációs fájlokat kell használnia.

Feljegyzés

2018. július 1-től az Azure VPN Gatewayből el lett távolítva a TLS 1.0 és 1.1 támogatása. Ettől kezdve az Azure VPN Gateway csak a TLS 1.2-es verzióját támogatja. Csak a pont–hely kapcsolatok vannak hatással; A helyek közötti kapcsolatok nem lesznek hatással. Ha TLS-t használ pont–hely VPN-ekhez Windows 10 vagy újabb rendszerű ügyfeleken, nem kell semmilyen műveletet elvégeznie. Ha TLS-t használ pont–hely kapcsolatokhoz Windows 7 és Windows 8 rendszerű ügyfeleken, a frissítési utasításokért tekintse meg a VPN Gateway gyakori kérdéseit .

Munkafolyamat

A P2S RADIUS-hitelesítés konfigurációs munkafolyamata a következő:

- Állítsa be az Azure VPN Gatewayt a P2S-kapcsolatokhoz.

- Állítsa be a RADIUS-kiszolgálót hitelesítésre.

- Szerezze be a VPN-ügyfél konfigurációját a választott hitelesítési beállításhoz, és használja a VPN-ügyfél beállításához (ez a cikk).

- Fejezze be a P2S-konfigurációt, és csatlakozzon.

Fontos

Ha a VPN-ügyfélkonfigurációs profil (például a VPN protokoll típusa vagy hitelesítési típusa) létrehozása után módosul a pont–hely VPN-konfiguráció, létre kell hoznia és telepítenie kell egy új VPN-ügyfélkonfigurációt a felhasználók eszközeire.

A felhasználónév-/jelszó-hitelesítést úgy konfigurálhatja, hogy az Active Directoryt használja, vagy ne használja az Active Directoryt. Mindkét esetben győződjön meg arról, hogy minden csatlakozó felhasználó rendelkezik a RADIUS-n keresztül hitelesíthető felhasználónév/jelszó hitelesítő adatokkal.

A felhasználónév-jelszó hitelesítésének konfigurálásakor csak az EAP-MSCHAPv2 felhasználónév/jelszó hitelesítési protokollhoz hozhat létre konfigurációt. A parancsokban -AuthenticationMethod az .EapMSChapv2

VPN-ügyfél konfigurációs fájljainak létrehozása

A VPN-ügyfél konfigurációs fájljait az Azure Portalon vagy az Azure PowerShell használatával hozhatja létre.

Azure Portal

- Lépjen a virtuális hálózati átjáróra.

- Kattintson a Pont–hely konfiguráció elemre.

- Kattintson a VPN-ügyfél letöltése elemre.

- Válassza ki az ügyfelet, és töltse ki a kért adatokat.

- Kattintson a Letöltés gombra a .zip fájl létrehozásához.

- A .zip fájl általában a Letöltések mappába lesz letöltve.

Azure PowerShell

Hozzon létre VPN-ügyfélkonfigurációs fájlokat a felhasználónév/jelszó hitelesítéséhez. A VPN-ügyfél konfigurációs fájljait az alábbi paranccsal hozhatja létre:

New-AzVpnClientConfiguration -ResourceGroupName "TestRG" -Name "VNet1GW" -AuthenticationMethod "EapMSChapv2"

A parancs futtatása egy hivatkozást ad vissza. Másolja és illessze be a webböngészőre mutató hivatkozást a VpnClientConfiguration.zip letöltéséhez. Bontsa ki a fájlt a következő mappák megtekintéséhez:

- WindowsAmd64 és WindowsX86: Ezek a mappák a Windows 64 bites és a 32 bites telepítőcsomagokat tartalmazzák.

- Általános: Ez a mappa általános információkat tartalmaz, amelyeket a saját VPN-ügyfélkonfiguráció létrehozásához használ. A felhasználónév-jelszó-hitelesítési konfigurációkhoz nincs szükség erre a mappára.

- Mac: Ha a virtuális hálózati átjáró létrehozásakor konfigurálta az IKEv2-t, megjelenik egy Mac nevű mappa, amely egy mobilkonfigurációs fájlt tartalmaz. Ezzel a fájllal konfigurálhatja a Mac-ügyfeleket.

Ha már létrehozott ügyfélkonfigurációs fájlokat, a parancsmaggal Get-AzVpnClientConfiguration lekérheti őket. Ha azonban módosítja a P2S VPN-konfigurációját, például a VPN protokoll típusát vagy hitelesítési típusát, a konfiguráció nem frissül automatikusan. Új konfigurációletöltés létrehozásához futtatnia kell a New-AzVpnClientConfiguration parancsmagot.

A korábban létrehozott ügyfélkonfigurációs fájlok lekéréséhez használja a következő parancsot:

Get-AzVpnClientConfiguration -ResourceGroupName "TestRG" -Name "VNet1GW"

Windows VPN-ügyfél

Minden Windows-ügyfélszámítógépen ugyanazt a VPN-ügyfélkonfigurációs csomagot használhatja, amennyiben a verzió megegyezik az ügyfél architektúrájának verziójával. A támogatott ügyfél operációs rendszerek listájáért tekintse meg a gyakori kérdéseket.

A natív Windows VPN-ügyfél tanúsítványhitelesítéshez való konfigurálásához kövesse az alábbi lépéseket:

Válassza ki a Windows rendszerű számítógép architektúrájának megfelelő VPN-ügyfélkonfigurációs fájlokat. 64 bites processzorarchitektúra esetén válassza a VpnClientSetupAmd64 telepítőcsomagot. 32 bites processzorarchitektúra esetén válassza a VpnClientSetupX86 telepítőcsomagot.

A csomag telepítéséhez kattintson rá duplán. Ha megjelenik egy SmartScreen előugró ablak, válassza a További információ>futtatása lehetőséget.

Az ügyfélszámítógépen keresse meg a Hálózati Gépház, és válassza a VPN lehetőséget. A VPN-kapcsolat megjeleníti annak a virtuális hálózatnak a nevét, amelyhez csatlakozott.

Mac (macOS) VPN-ügyfél

Válassza ki a VpnClientSetup mobilkonfigurációs fájlt, és küldje el az összes felhasználónak. Használhatja az e-maileket vagy más módszert.

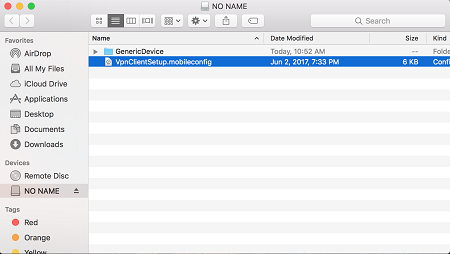

Keresse meg a mobileconfig fájlt a Mac gépen.

Választható lépés – Ha egyéni DNS-t szeretne megadni, adja hozzá a következő sorokat a mobileconfig fájlhoz:

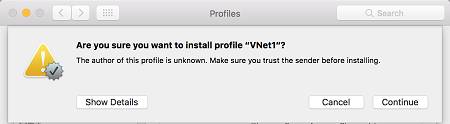

<key>DNS</key> <dict> <key>ServerAddresses</key> <array> <string>10.0.0.132</string> </array> <key>SupplementalMatchDomains</key> <array> <string>TestDomain.com</string> </array> </dict>Kattintson duplán a profilra a telepítéshez, és válassza a Folytatás lehetőséget. A profil neve megegyezik a virtuális hálózat nevével.

Válassza a Folytatás lehetőséget a profil feladójának megbízhatóságához, és folytassa a telepítést.

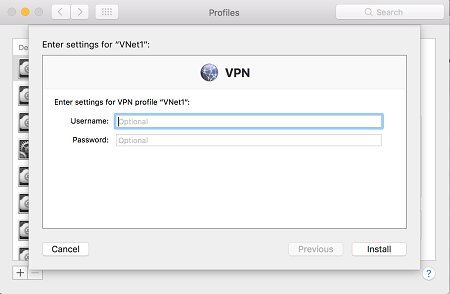

A profil telepítése során megadhatja a VPN-hitelesítés felhasználónevét és jelszavát. Nem kötelező megadni ezeket az adatokat. Ha így tesz, a rendszer menti és automatikusan felhasználja az adatokat a kapcsolat kezdeményezésekor. A folytatáshoz válassza a Telepítés lehetőséget.

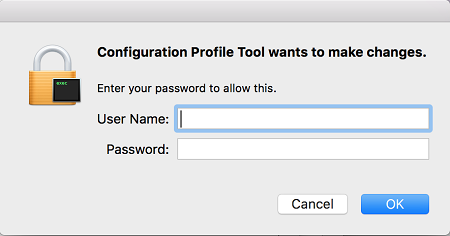

Adjon meg egy felhasználónevet és jelszót a profil számítógépre való telepítéséhez szükséges jogosultságokhoz. Kattintson az OK gombra.

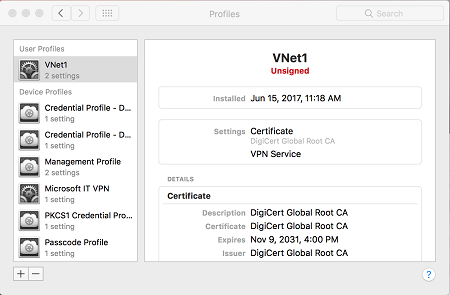

A profil telepítése után megjelenik a Profilok párbeszédpanelen. Ezt a párbeszédpanelt később a Rendszerbeállítások menüből is megnyithatja.

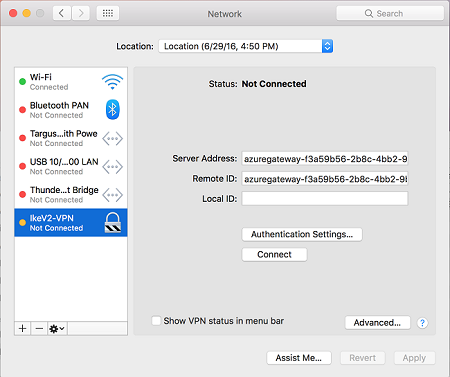

A VPN-kapcsolat eléréséhez nyissa meg a Hálózat párbeszédpanelt a Rendszerbeállítások párbeszédpanelen.

A VPN-kapcsolat IkeV2-VPN-ként jelenik meg. A nevet a mobilkonfigurációs fájl frissítésével módosíthatja .

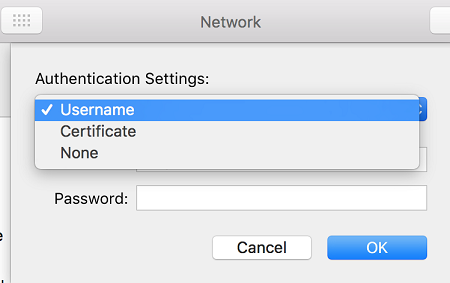

Válassza a Hitelesítési Gépház lehetőséget. Válassza a felhasználónév lehetőséget a listában, és adja meg a hitelesítő adatait. Ha korábban adta meg a hitelesítő adatokat, a rendszer automatikusan kiválasztja a felhasználónevet a listában, és a felhasználónév és a jelszó előre fel van töltve. A beállítások mentéséhez kattintson az OK gombra.

A Módosítások mentéséhez válassza az Alkalmaz elemet a Hálózat párbeszédpanelen. A kapcsolat indításához válassza a Csatlakozás.

Linux VPN-ügyfél – strongSwan

Az alábbi utasítások az Ubuntu 17.0.4-en futó strongSwan 5.5.1-en keresztül jöttek létre. A tényleges képernyők eltérőek lehetnek a Linux és a strongSwan verziójától függően.

Nyissa meg a terminált a strongSwan és a Network Manager telepítéséhez a példában található parancs futtatásával. Ha olyan hibaüzenetet kap, amely a következőhöz

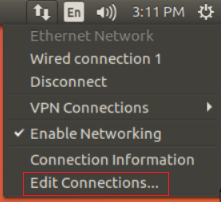

libcharon-extra-pluginskapcsolódik, cserélje le a következőrestrongswan-plugin-eap-mschapv2: .sudo apt-get install strongswan libcharon-extra-plugins moreutils iptables-persistent network-manager-strongswanVálassza a Network Manager ikont (felfelé/lefelé mutató nyíl), majd a Csatlakozás ions szerkesztése lehetőséget.

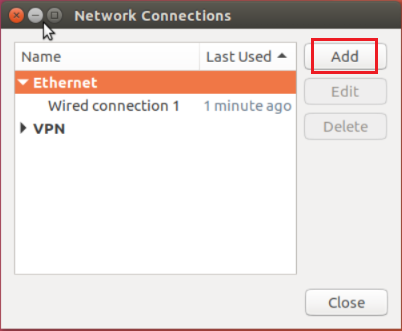

Új kapcsolat létrehozásához kattintson a Hozzáadás gombra.

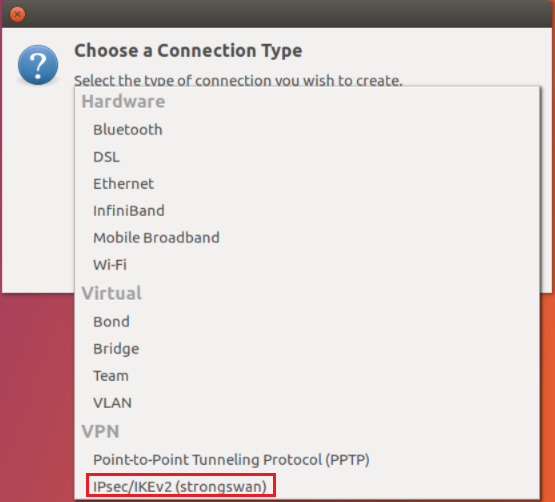

Válassza az IPsec/IKEv2 (strongswan) lehetőséget a legördülő menüből, majd válassza a Létrehozás lehetőséget. Ebben a lépésben átnevezheti a kapcsolatot.

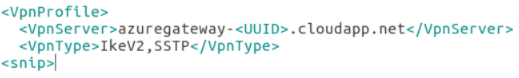

Nyissa meg a Vpn Gépház.xml fájlt a letöltött ügyfélkonfigurációs fájlok Általános mappájából. Keresse meg a hívott

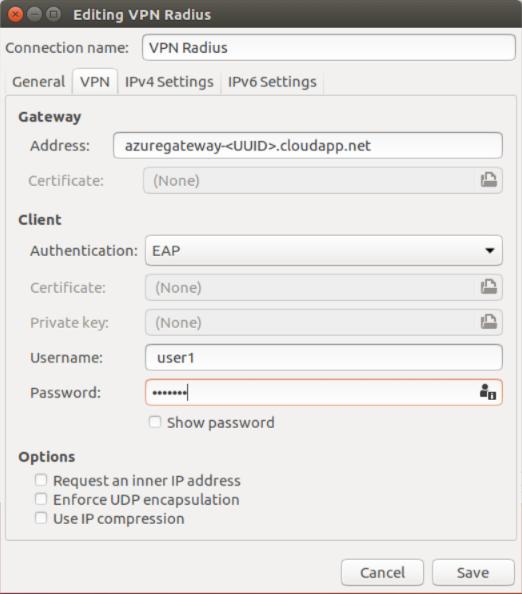

VpnServercímkét, és másolja a nevet a következővelazuregatewaykezdődően és végződéssel.cloudapp.net: .Illessze be ezt a nevet az új VPN-kapcsolat Cím mezőjébe az Átjáró szakaszban. Ezután válassza a Mappa ikont a Tanúsítvány mező végén, keresse meg az Általános mappát, és válassza a VpnServerRoot fájlt.

A kapcsolat Ügyfél szakaszában válassza az EAP for Authentication lehetőséget, és adja meg a felhasználónevét és jelszavát. Előfordulhat, hogy az adatok mentéséhez a jobb oldalon a zárolás ikont kell választania. Ezt követően válassza a Mentés lehetőséget.

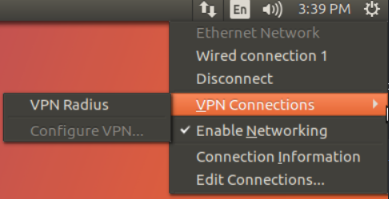

Válassza a Network Manager ikont (felfelé/lefelé mutató nyíl), és mutasson a VPN-Csatlakozás ionok fölé. Ekkor megjelenik a létrehozott VPN-kapcsolat. A kapcsolat elindításához válassza ki.

További lépések az Azure-beli virtuális géphez

Ha linuxos Azure-beli virtuális gépen hajtja végre az eljárást, további lépéseket kell végrehajtania.

Szerkessze a /etc/netplan/50-cloud-init.yaml fájlt, hogy tartalmazza a következő paramétert a felülethez

renderer: NetworkManagerA fájl szerkesztése után futtassa az alábbi két parancsot az új konfiguráció betöltéséhez

sudo netplan generatesudo netplan applyÁllítsa le/indítsa el vagy telepítse újra a virtuális gépet.

Következő lépések

Térjen vissza a cikkhez a P2S-konfiguráció befejezéséhez.

A P2S hibaelhárítási információiért tekintse meg az Azure pont–hely kapcsolatok hibaelhárítását.