Adathalászat elleni házirendek konfigurálása az Exchange Online Védelmi szolgáltatásban

Tipp

Tudta, hogy ingyenesen kipróbálhatja az Microsoft Defender XDR funkcióit Office 365 2. csomagban? Használja a 90 napos Office 365-höz készült Defender próbaverziót a Microsoft Defender portal próbaverziós központjában. A Try Office 365-höz készült Microsoft Defender című cikkből megtudhatja, hogy ki regisztrálhat és ki használhatja a próbaverziót.

A Postaládák Exchange Online nélküli, Exchange Online vagy különálló Exchange Online Védelmi szolgáltatás (EOP) szervezetek postaládáival rendelkező Microsoft 365-szervezetekben az adathalászat elleni szabályzatok hamisítás elleni védelmet nyújtanak. További információ: Hamis beállítások az adathalászat elleni szabályzatokban.

Az alapértelmezett adathalászati házirend automatikusan érvényes az összes címzettre. A részletesebbség érdekében egyéni adathalászati házirendeket is létrehozhat, amelyek a szervezet adott felhasználóira, csoportjaira vagy tartományaira vonatkoznak.

Az adathalászat elleni házirendeket a Microsoft Defender portálon vagy a PowerShellben konfigurálhatja (Exchange Online a PowerShellt olyan Microsoft 365-szervezetek számára, amelyek postaládái Exchange Online; önálló EOP PowerShellt Exchange Online postaládával nem rendelkező szervezetek számára).

Az Office 365-höz készült Microsoft Defender rendelkező szervezetek adathalászat elleni házirendjének eljárásaiért lásd: Adathalászat elleni szabályzatok konfigurálása Office 365-höz készült Microsoft Defender.

Mit kell tudnia a kezdés előtt?

A Microsoft Defender portált a címen nyithatja meg.https://security.microsoft.com Ha közvetlenül az Adathalászat elleni lapra szeretne lépni, használja a következőt https://security.microsoft.com/antiphishing: .

Az Exchange Online PowerShellhez való csatlakozáshoz lásd: Csatlakozás Exchange Online PowerShellhez. A különálló EOP PowerShellhez való csatlakozáshoz lásd: Csatlakozás Exchange Online Védelmi szolgáltatás PowerShellhez.

Ahhoz, hogy elvégezhesse a cikkben ismertetett eljárásokat, engedélyeket kell hozzárendelnie. Az alábbi lehetőségek közül választhat:

Microsoft Defender XDR egyesített szerepköralapú hozzáférés-vezérlés (RBAC) (Ha Email & együttműködést>Office 365-höz készült Defender az engedélyek Aktívak

. Csak a Defender portált érinti, a PowerShellt nem: Engedélyezés és beállítások/Biztonsági beállítások/Alapvető biztonsági beállítások (kezelés) vagy Engedélyezés és beállítások/Biztonsági beállítások/Alapvető biztonsági beállítások (olvasás).

. Csak a Defender portált érinti, a PowerShellt nem: Engedélyezés és beállítások/Biztonsági beállítások/Alapvető biztonsági beállítások (kezelés) vagy Engedélyezés és beállítások/Biztonsági beállítások/Alapvető biztonsági beállítások (olvasás).-

- Szabályzatok hozzáadása, módosítása és törlése: Tagság a Szervezetkezelés vagy a Biztonsági rendszergazda szerepkörcsoportban.

- Csak olvasási hozzáférés a szabályzatokhoz: Tagság a globális olvasó, a biztonsági olvasó vagy a csak megtekintési jogosultsággal rendelkező szervezetfelügyeleti szerepkörcsoportokban.

Microsoft Entra engedélyek: A globális rendszergazdai, biztonsági rendszergazdai*, globális olvasói vagy biztonsági olvasói szerepkörökben való tagság biztosítja a felhasználóknak a Microsoft 365 egyéb funkcióihoz szükséges engedélyeket és engedélyeket.

Fontos

* A Microsoft azt javasolja, hogy a legkevesebb engedélyekkel rendelkező szerepköröket használja. Az alacsonyabb engedélyekkel rendelkező fiókok használata segít a szervezet biztonságának javításában. A globális rendszergazda egy kiemelt jogosultságokkal rendelkező szerepkör, amelyet vészhelyzeti helyzetekre kell korlátozni, ha nem használhat meglévő szerepkört.

Az Office 365-höz készült Defender adathalászat elleni házirendjeihez ajánlott beállításokért lásd: Adathalászat elleni szabályzat Office 365-höz készült Defender beállítások között.

Tipp

Az alapértelmezett vagy egyéni adathalászat elleni házirendek beállításai figyelmen kívül lesznek hagyva, ha a címzettet a Standard vagy a Szigorú előre beállított biztonsági házirendek is tartalmazzák. További információ: Az e-mailek védelmének sorrendje és elsőbbségi sorrendje.

Új vagy frissített szabályzat alkalmazása akár 30 percet is igénybe vehető.

Adathalászat elleni szabályzatok létrehozása az Microsoft Defender portál használatával

A Microsoft Defender portálon https://security.microsoft.coma Házirendek szakaszban lépjen az Email & Együttműködési>szabályzatok & Szabályok>Veszélyforrások elleni házirendek>Adathalászat elleni szakaszára. Ha közvetlenül az Adathalászat elleni lapra szeretne lépni, használja a következőt https://security.microsoft.com/antiphishing: .

Az Adathalászat elleni lapon válassza a Létrehozás lehetőséget

az új adathalászat elleni házirend varázsló megnyitásához.

az új adathalászat elleni házirend varázsló megnyitásához.A Szabályzat neve lapon konfigurálja az alábbi beállításokat:

- Név: Adjon meg egy egyedi, leíró nevet a szabályzatnak.

- Leírás: Adjon meg egy nem kötelező leírást a szabályzathoz.

Ha végzett a Szabályzat neve lapon, válassza a Tovább gombot.

A Felhasználók, csoportok és tartományok lapon azonosítsa azokat a belső címzetteket, amelyekre a szabályzat vonatkozik (címzettek feltételei):

- Felhasználók: A megadott postaládák, levelezési felhasználók vagy levelezési partnerek.

-

Csoportok:

- A megadott terjesztési csoportok vagy levelezési biztonsági csoportok tagjai (a dinamikus terjesztési csoportok nem támogatottak).

- A megadott Microsoft 365-csoportok.

- Tartományok: A szervezet minden olyan címzettje, aki elsődleges e-mail-címmel rendelkezik a megadott elfogadott tartományban.

Kattintson a megfelelő mezőbe, kezdjen el beírni egy értéket, és válassza ki a kívánt értéket az eredmények közül. Ismételje meg ezt a folyamatot annyiszor, amennyit csak szükséges. Meglévő érték eltávolításához válassza

az értéket az érték mellett.

az értéket az érték mellett.Felhasználók vagy csoportok esetében a legtöbb azonosítót (név, megjelenítendő név, alias, e-mail-cím, fióknév stb.) használhatja, de a megfelelő megjelenítendő név megjelenik az eredmények között. Felhasználók vagy csoportok esetében adjon meg egy csillagot (*) önmagában az összes elérhető érték megtekintéséhez.

Egy feltételt csak egyszer használhat, de a feltétel több értéket is tartalmazhat:

Ugyanannak a feltételnek több értéke használja az OR logikát (például <címzett1> vagy <címzett2>). Ha a címzett megfelel valamelyik megadott értéknek, a rendszer alkalmazza rájuk a szabályzatot.

A különböző feltételek az AND logikát használják. A címzettnek meg kell felelnie az összes megadott feltételnek ahhoz, hogy a szabályzat vonatkozni lehessen rájuk. Konfigurálhat például egy feltételt a következő értékekkel:

- Felhasználók:

romain@contoso.com - Csoportok: Vezetők

A szabályzatot csak akkor alkalmazza a

romain@contoso.comrendszer, ha ő is tagja a Vezetők csoportnak. Ellenkező esetben a szabályzat nem vonatkozik rá.- Felhasználók:

Felhasználók, csoportok és tartományok kizárása: Ha kivételeket szeretne hozzáadni a belső címzettekhez, amelyekre a szabályzat vonatkozik (címzettkivételeket), válassza ezt a lehetőséget, és konfigurálja a kivételeket.

Kivételt csak egyszer használhat, de a kivétel több értéket is tartalmazhat:

- Ugyanannak a kivételnek több értéke használja a VAGY logikát (például <címzett1> vagy <címzett2>). Ha a címzett megfelel valamelyik megadott értéknek, a szabályzat nem lesz alkalmazva rájuk.

- A különböző kivételtípusok VAGY logikát használnak (például <a címzett1 vagy a csoport1>>tagja vagy a tartomány1 tagja).<>< Ha a címzett megfelel valamelyik megadott kivételértéknek, a szabályzat nem lesz alkalmazva rájuk.

Ha végzett a Felhasználók, csoportok és tartományok lapon, válassza a Tovább gombot.

Az Adathalászat küszöbértéke & védelem lapon a Hamis felderítés engedélyezése jelölőnégyzet bejelölésével kapcsolhatja be vagy ki a hamis felderítést. Ez a beállítás alapértelmezés szerint be van jelölve, és azt javasoljuk, hogy hagyja bejelölve. A következő oldalon megadhatja a letiltott hamis feladóktól érkező üzeneteken végrehajtandó műveletet.

A hamis felderítés kikapcsolásához törölje a jelet a jelölőnégyzetből.

Megjegyzés:

Nem kell kikapcsolnia a hamis felderítést, ha az MX rekord nem a Microsoft 365-re mutat; A továbbfejlesztett szűrést az összekötők esetében engedélyezi. Útmutatásért lásd: Továbbfejlesztett szűrés az összekötőkhöz a Exchange Online-ban.

Ha végzett az Adathalászati küszöbérték & védelem oldalon, válassza a Tovább gombot.

A Műveletek lapon konfigurálja a következő beállításokat:

A DMARC rekordszabályzatának figyelembevétele, ha az üzenetet hamisként észleli a rendszer: Ez a beállítás alapértelmezés szerint be van jelölve, és lehetővé teszi annak szabályozását, hogy mi történjen azokkal az üzenetekkel, amelyekben a feladó nem végez explicit DMARC-ellenőrzéseket , és a DMARC-szabályzat értéke

p=quarantinevagyp=reject:Ha a rendszer hamisként észleli az üzenetet, és a DMARC-szabályzat p=quarantine értékre van állítva: Válasszon az alábbi műveletek közül:

- Az üzenet karanténba helyezése: Ez az alapértelmezett érték.

- Üzenet áthelyezése a címzettek Levélszemét Email mappáiba

Ha a rendszer hamisként észleli az üzenetet, és a DMARC-szabályzat p=reject értékre van állítva: Válasszon az alábbi műveletek közül:

- Az üzenet karanténba helyezése

- Az üzenet elutasítása: Ez az alapértelmezett érték.

További információ: Hamis adatok védelme és feladók DMARC-szabályzatai.

Ha az üzenetet hamis felderítés hamisításként észleli: Ez a beállítás csak akkor érhető el, ha az előző oldalon a Hamis felderítés engedélyezése lehetőséget választotta. A letiltott hamis feladóktól érkező üzenetekhez válasszon az alábbi műveletek közül a legördülő listában:

Az üzenet áthelyezése a címzettek Levélszemét Email mappáiba (alapértelmezett)

Üzenet karanténba helyezése: Ha ezt a műveletet választja, megjelenik a Karanténba helyezési szabályzat alkalmazása mező, ahol kiválasztja a hamisintelligencia-védelem által karanténba helyezett üzenetekre vonatkozó karanténszabályzatot.

Ha nem választ karanténházirendet, a rendszer az intelligens hamisítások észlelésére szolgáló alapértelmezett karanténházirendet használja (DefaultFullAccessPolicy). Ha később megtekinti vagy szerkessze az adathalászat elleni házirend beállításait, megjelenik a karanténszabályzat neve.

Biztonsági tippek & mutatók szakasz: Konfigurálja a következő beállításokat:

- Első érintésbiztonsági tipp megjelenítése: További információ: Első kapcsolatfelvétel biztonsági tippje.

- Nem hitelesített feladók hamisításának megjelenítése (?): Ez a beállítás csak akkor érhető el, ha az előző oldalon a Hamis felderítés engedélyezése lehetőséget választotta. Kérdőjelet (?) ad hozzá a feladó fényképéhez az Outlook Feladó mezőjében, ha az üzenet nem ad át SPF- vagy DKIM-ellenőrzéseket, és az üzenet nem ad át DMARC- vagy összetett hitelesítést. Ez a beállítás alapértelmezés szerint be van jelölve.

-

"Via" címke megjelenítése: Ez a beállítás csak akkor érhető el, ha az előző oldalon a Hamis felderítés engedélyezése lehetőséget választotta. Hozzáadja a via (

chris@contoso.comvia fabrikam.com) nevű címkét a Feladó címhez, ha az eltér a DKIM-aláírásban vagy a MAIL FROM címben szereplő tartománytól . Ez a beállítás alapértelmezés szerint be van jelölve.

A beállítás bekapcsolásához jelölje be a jelölőnégyzetet. A kikapcsolásához törölje a jelet a jelölőnégyzetből.

Ha végzett a Műveletek lapon, válassza a Tovább gombot.

A Véleményezés lapon tekintse át a beállításokat. Az egyes szakaszokban a Szerkesztés lehetőséget választva módosíthatja a szakasz beállításait. Vagy választhatja a Vissza vagy az adott lapot a varázslóban.

Ha végzett a Véleményezés oldalon, válassza a Küldés lehetőséget.

Az Új adathalászati házirend létrehozva lapon a hivatkozásokra kattintva megtekintheti a házirendet, megtekintheti az adathalászat elleni házirendeket, és további információkat tudhat meg az adathalászat elleni házirendekről.

Ha végzett az Új adathalászati házirend létrehozása lapon, válassza a Kész lehetőséget.

Az Adathalászat elleni lapra visszatérve megjelenik az új szabályzat.

Az adathalászat elleni szabályzat részleteinek megtekintése a Microsoft Defender portálon

A Microsoft Defender portál Házirendek szakaszában lépjen az E-mail & együttműködési>szabályzatok & Szabályok>Fenyegetésvédelmi szabályzatok>adathalászat elleni szakaszára. Vagy ha közvetlenül az Adathalászat elleni oldalra szeretne lépni, használja a következőt https://security.microsoft.com/antiphishing: .

Az Adathalászat elleni oldalon az alábbi tulajdonságok jelennek meg az adathalászat elleni házirendek listájában:

- Név

-

Állapot: Az értékek a következők:

- Mindig bekapcsolva az alapértelmezett adathalászat elleni szabályzathoz.

- Egyéb levélszemét-ellenes házirendek be- vagy kikapcsolása.

- Prioritás: További információt az Egyéni adathalászati házirendek prioritásának beállítása című szakaszban talál.

Ha a házirendek listáját normálról kompaktra szeretné módosítani, válassza ![]() a Listatérköz módosítása kompaktra vagy normálra lehetőséget, majd válassza a Lista tömörítése lehetőséget

a Listatérköz módosítása kompaktra vagy normálra lehetőséget, majd válassza a Lista tömörítése lehetőséget![]() .

.

A Szűrővel![]() időtartomány (létrehozási dátum) vagy állapot szerint szűrheti a szabályzatokat.

időtartomány (létrehozási dátum) vagy állapot szerint szűrheti a szabályzatokat.

![]() A Keresés mező és egy megfelelő érték segítségével megkeresheti az adathalászat elleni szabályzatokat.

A Keresés mező és egy megfelelő érték segítségével megkeresheti az adathalászat elleni szabályzatokat.

Az Exportálás paranccsel ![]() exportálhatja a házirendek listáját egy CSV-fájlba.

exportálhatja a házirendek listáját egy CSV-fájlba.

Válasszon ki egy szabályzatot, ha a név melletti jelölőnégyzeten kívül bárhová kattint a házirend részletes úszó paneljének megnyitásához.

Tipp

Ha az egyéb adathalászat elleni házirendekkel kapcsolatos részleteket a részletek úszó paneljének elhagyása nélkül szeretné megtekinteni, használja  az Előző elem és a Következő elemet az úszó panel tetején.

az Előző elem és a Következő elemet az úszó panel tetején.

A Microsoft Defender portál használata az adathalászat elleni szabályzatokkal kapcsolatos műveletek végrehajtásához

A Microsoft Defender portál Házirendek szakaszában lépjen az E-mail & együttműködési>szabályzatok & Szabályok>Fenyegetésvédelmi szabályzatok>adathalászat elleni szakaszára. Vagy ha közvetlenül az Adathalászat elleni oldalra szeretne lépni, használja a következőt https://security.microsoft.com/antiphishing: .

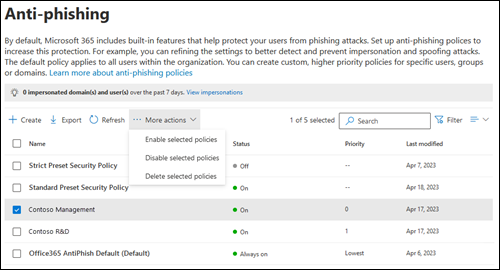

Az Adathalászat elleni oldalon válassza ki az adathalászat elleni szabályzatot az alábbi módszerek egyikével:

Válassza ki a szabályzatot a listából a név melletti jelölőnégyzet bejelölésével. A megjelenő További műveletek legördülő listában a

következő műveletek érhetők el:

következő műveletek érhetők el:- A kijelölt szabályzatok engedélyezése.

- A kijelölt szabályzatok letiltása.

- A kijelölt szabályzatok törlése.

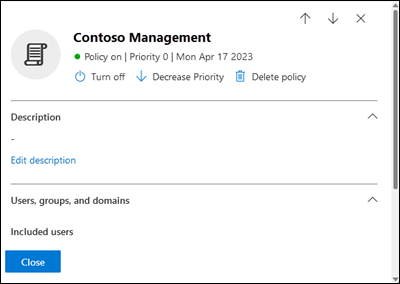

Jelölje ki a szabályzatot a listából úgy, hogy a név melletti jelölőnégyzeten kívül bárhová kattint. A megnyíló részletes úszó panelen az alábbi műveletek közül néhány vagy mindegyik elérhető:

- A szabályzatbeállítások módosításához kattintson az egyes szakaszok szerkesztésére (egyéni szabályzatok vagy az alapértelmezett szabályzat)

-

Be- vagy

Be- vagy  kikapcsolás (csak egyéni szabályzatok esetén)

kikapcsolás (csak egyéni szabályzatok esetén) -

Prioritás növelése vagy

Prioritás növelése vagy  Prioritás csökkentése (csak egyéni szabályzatok esetén)

Prioritás csökkentése (csak egyéni szabályzatok esetén) -

Szabályzat törlése (csak egyéni szabályzatok esetén)

Szabályzat törlése (csak egyéni szabályzatok esetén)

A műveleteket az alábbi alszakaszok ismertetik.

Adathalászat elleni szabályzatok módosítása a Microsoft Defender portálon

Miután kiválasztotta az alapértelmezett adathalászati házirendet vagy egyéni házirendet, a név melletti jelölőnégyzeten kívül bárhová kattint, a házirend-beállítások megjelennek a megnyíló részletes úszó panelen. Az egyes szakaszokban válassza a Szerkesztés lehetőséget a szakaszon belüli beállítások módosításához. A beállításokkal kapcsolatos további információkért lásd a cikk korábbi, Adathalászat elleni házirendek létrehozása című szakaszát.

Az alapértelmezett házirend esetében nem módosíthatja a házirend nevét, és nincsenek konfigurálható címzettszűrők (a házirend az összes címzettre vonatkozik). A szabályzat minden más beállítását azonban módosíthatja.

Az előre beállított biztonsági szabályzatokhoz társított Szabványos előre beállított biztonsági házirend és Szigorú előre beállított biztonsági házirend nevű adathalászat elleni házirendek esetében a részletes úszó panelen nem módosíthatja a házirend-beállításokat. Ehelyett az Előre beállított biztonsági szabályzatok megtekintése elemet választja ![]() a részletek úszó paneljén, hogy az Előre beállított biztonsági szabályzatok lapra https://security.microsoft.com/presetSecurityPolicies lépjen az előre beállított biztonsági szabályzatok módosításához.

a részletek úszó paneljén, hogy az Előre beállított biztonsági szabályzatok lapra https://security.microsoft.com/presetSecurityPolicies lépjen az előre beállított biztonsági szabályzatok módosításához.

Egyéni adathalászati házirendek engedélyezése vagy letiltása a Microsoft Defender portálon

Az alapértelmezett adathalászati házirend nem tiltható le (mindig engedélyezve van).

A Standard és a Szigorú előre beállított biztonsági házirendekhez társított adathalászat elleni házirendek nem engedélyezhetők és nem tilthatók le. A Standard vagy a Szigorú előre beállított biztonsági szabályzatokat a Beépített biztonsági szabályzatok lapon engedélyezheti vagy tilthatja le a következő helyen: https://security.microsoft.com/presetSecurityPolicies.

Miután kiválasztott egy engedélyezett egyéni adathalászati házirendet (az Állapot értéke Be van kapcsolva), a letiltásához használja az alábbi módszerek egyikét:

-

Az Adathalászat elleni oldalon: Válassza a További műveletek>A kijelölt szabályzatok letiltása lehetőséget

.

. -

A szabályzat részletes úszó paneljén válassza aKikapcsolás lehetőséget

az úszó panel tetején.

az úszó panel tetején.

Miután kiválasztott egy letiltott egyéni adathalászati házirendet (az Állapot értéke Ki van kapcsolva), az alábbi módszerek egyikével engedélyezheti azt:

-

Az Adathalászat elleni oldalon: Válassza a További műveletek>Kijelölt szabályzatok engedélyezése lehetőséget

.

. -

A szabályzat részletes úszó paneljén válassza aBekapcsolás lehetőséget

az úszó panel tetején.

az úszó panel tetején.

Az Adathalászat elleni oldalon a szabályzat Status ( Állapot ) értéke most Be vagy Ki.

Egyéni adathalászati házirendek prioritásának beállítása a Microsoft Defender portálon

Az adathalászat elleni házirendek feldolgozása abban a sorrendben történik, amelyben megjelennek az Adathalászat elleni oldalon:

- A Szigorú előre beállított biztonsági szabályzathoz társított Szigorú előre beállított biztonsági házirend nevű adathalászat elleni szabályzatot mindig először alkalmazza a rendszer (ha a Szigorú előre beállított biztonsági szabályzat engedélyezve van).

- A standard előre beállított biztonsági házirendhez társított, Standard előre beállított biztonsági házirend nevű adathalászat elleni szabályzat mindig a következő lépésben lesz alkalmazva (ha a Standard előre beállított biztonsági házirend engedélyezve van).

- Az egyéni adathalászati házirendeket a rendszer prioritási sorrendben alkalmazza (ha engedélyezve vannak):

- Az alacsonyabb prioritási érték magasabb prioritást jelez (a 0 a legmagasabb).

- Alapértelmezés szerint az új szabályzatok olyan prioritással jönnek létre, amely alacsonyabb, mint a legalacsonyabb meglévő egyéni szabályzat (az első 0, a következő pedig 1 stb.).

- Egyetlen szabályzat sem rendelkezhet ugyanazzal a prioritási értékkel.

- Az alapértelmezett adathalászati házirend mindig a Legalacsonyabb prioritással rendelkezik, és nem módosíthatja.

Az adathalászat elleni védelem az első házirend alkalmazása után leáll (a címzett legmagasabb prioritású házirendje). További információ: Az e-mailek védelmének sorrendje és elsőbbségi sorrendje.

Miután bejelölte az egyéni adathalászat elleni házirendet, és a név melletti jelölőnégyzeten kívül bárhová kattint, a megnyíló részletes úszó panelen növelheti vagy csökkentheti a házirend prioritását:

- Az adathalászat elleni oldalon 0prioritási értékkel rendelkező egyéni házirend a prioritás csökkentése műveletet tartalmazza

a részletek úszó paneljének tetején.

a részletek úszó paneljének tetején. - A legalacsonyabb prioritású (legmagasabb prioritású, például 3) egyéni szabályzat a Prioritás növelése műveletet használja

a részletek úszó paneljének tetején.

a részletek úszó paneljének tetején. - Ha három vagy több szabályzata van, a 0. prioritás és a legalacsonyabb prioritás közötti házirendek a Prioritás növelése és a

Prioritás csökkentése műveletekkel rendelkeznek

Prioritás csökkentése műveletekkel rendelkeznek  a részletek úszó panel tetején.

a részletek úszó panel tetején.

Ha végzett a szabályzat részleteit tartalmazó úszó panelen, válassza a Bezárás lehetőséget.

Az Adathalászat elleni lapra visszatérve a listában szereplő szabályzat sorrendje megegyezik a frissített Prioritás értékkel.

Egyéni adathalászati házirendek eltávolítása a Microsoft Defender portál használatával

Nem távolíthatja el az alapértelmezett adathalászat-ellenes házirendet, illetve az előre beállított biztonsági szabályzatokhoz társított Szabványos előre beállított biztonsági házirend és Szigorú előre beállított biztonsági házirend nevű adathalászat elleni házirendeket.

Miután kiválasztotta az egyéni adathalászat elleni szabályzatot, az alábbi módszerek egyikével távolíthatja el:

-

Az Adathalászat elleni oldalon: Válassza a További műveletek>Kijelölt szabályzatok törlése lehetőséget

.

. -

A szabályzat részletes úszó paneljén válassza aSzabályzat törlése lehetőséget

az úszó panel tetején.

az úszó panel tetején.

Válassza az Igen lehetőséget a megnyíló figyelmeztető párbeszédpanelen.

Az Adathalászat elleni oldalon a törölt szabályzat már nem szerepel a listán.

Adathalászat elleni szabályzatok konfigurálása az Exchange Online PowerShell használatával

A PowerShellben az adathalászat elleni szabályzat alapvető elemei a következők:

- Az adathalászat elleni szabályzat: Meghatározza az engedélyezni vagy letiltani kívánt adathalászati védelmet, az ezekre a védelemre alkalmazandó műveleteket és egyéb beállításokat.

- Az adathalászat elleni szabály: Meghatározza a kapcsolódó adathalászat-ellenes szabályzat prioritását és címzettszűrőit (kire vonatkozik a szabályzat).

A két elem közötti különbség nem nyilvánvaló, ha adathalászat elleni szabályzatokat kezel a Microsoft Defender portálon:

- Amikor házirendet hoz létre a Defender portálon, valójában egy adathalászat elleni szabályt és a társított adathalászat elleni szabályzatot hoz létre egyszerre, ugyanazzal a névvel mindkettőhöz.

- Amikor módosít egy szabályzatot a Defender portálon, a névvel, prioritással, engedélyezve vagy letiltva, valamint a címzettszűrőkkel kapcsolatos beállítások módosítják az adathalászat elleni szabályt. Minden más beállítás módosítja a társított adathalászat elleni szabályzatot.

- Amikor eltávolít egy szabályzatot a Defender portálon, a rendszer egyszerre távolítja el az adathalászat elleni szabályt és a hozzá tartozó adathalászat elleni szabályzatot.

Az Exchange Online PowerShellben nyilvánvaló a különbség az adathalászat elleni házirendek és az adathalászat elleni szabályok között. Az adathalászat elleni szabályzatokat az *-AntiPhishPolicy parancsmagokkal kezelheti, az adathalászat elleni szabályokat pedig az *-AntiPhishRule parancsmagokkal.

- A PowerShellben először az adathalászat elleni szabályzatot hozza létre, majd az adathalászat elleni szabályt, amely azonosítja azt a társított házirendet, amelyre a szabály vonatkozik.

- A PowerShellben külön módosíthatja az adathalászat elleni szabályzat és az adathalászat elleni szabály beállításait.

- Ha eltávolít egy adathalászat elleni szabályzatot a PowerShellből, a megfelelő adathalászat elleni szabály nem lesz automatikusan eltávolítva, és fordítva.

Adathalászat elleni szabályzatok létrehozása a PowerShell használatával

Az adathalászat elleni szabályzat létrehozása a PowerShellben két lépésből áll:

- Hozza létre az adathalászat elleni szabályzatot.

- Hozza létre az adathalászat elleni szabályt, amely meghatározza az adathalászat elleni szabályzatot, amelyre a szabály vonatkozik.

Megjegyzések:

Létrehozhat egy új adathalászat elleni szabályt, és hozzárendelhet hozzá egy meglévő, társítatlan adathalászat elleni szabályzatot. Egy adathalászat elleni szabály nem társítható egynél több adathalászat elleni szabályzathoz.

A következő beállításokat konfigurálhatja az új adathalászat elleni házirendekre a PowerShellben, amelyek a szabályzat létrehozása után nem érhetők el a Microsoft Defender portálon:

- Hozza létre az új szabályzatot letiltottként (engedélyezve

$falsea New-AntiPhishRule parancsmagon). - Állítsa be a szabályzat prioritását a létrehozás során (prioritásszám<>) a New-AntiPhishRule parancsmagon.

- Hozza létre az új szabályzatot letiltottként (engedélyezve

A PowerShellben létrehozott új adathalászati házirendek mindaddig nem láthatók a Microsoft Defender portálon, amíg nem rendeli hozzá a szabályzatot egy adathalászat elleni szabályhoz.

1. lépés: Adathalászat elleni szabályzat létrehozása a PowerShell használatával

Adathalászat elleni szabályzat létrehozásához használja az alábbi szintaxist:

New-AntiPhishPolicy -Name "<PolicyName>" [-AdminDisplayName "<Comments>"] [-EnableSpoofIntelligence <$true | $false>] [-AuthenticationFailAction <MoveToJmf | Quarantine>] [-HonorDmarcPolicy <$true | $false>] [-DmarcQuarantineAction <MoveToJmf | Quarantine>] [-DmarcRejectAction <Quarantine | Reject>] [-EnableUnauthenticatedSender <$true | $false>] [-EnableViaTag <$true | $false>] [-SpoofQuarantineTag <QuarantineTagName>]

Ebben a példában egy Research Quarantine nevű adathalászat elleni szabályzatot hozunk létre a következő beállításokkal:

- A leírás a következő: Kutatási részleg szabályzata.

- Az észlelések hamisításának alapértelmezett műveletét Karantén értékre módosítja, és az alapértelmezett karanténszabályzatot használja a karanténba helyezett üzenetekhez (nem a SpoofQuarantineTag paramétert használjuk).

- A és a

p=quarantinep=rejectfeladó DMARC-házirendjei alapértelmezés szerint be van kapcsolva (nem a HonorDmarcPolicy paramétert használjuk, az alapértelmezett érték pedig$truea ).- A DMARC-t nem használó üzenetek, amelyeknél a feladó DMARC-szabályzata karanténba van

p=quarantinehelyezve (nem a DmarcQuarantineAction paramétert használjuk, az alapértelmezett érték pedig a Karantén). - A DMARC-t nem használó üzeneteket, amelyeknél a feladó DMARC-szabályzata el lesz

p=rejectutasítva (nem a DmarcRejectAction paramétert használjuk, és az alapértelmezett érték Az elutasítás).

- A DMARC-t nem használó üzenetek, amelyeknél a feladó DMARC-szabályzata karanténba van

New-AntiPhishPolicy -Name "Monitor Policy" -AdminDisplayName "Research department policy" -AuthenticationFailAction Quarantine

Részletes szintaxis- és paraméterinformációkért lásd: New-AntiPhishPolicy.

Tipp

Az adathalászat elleni házirendekben használandó karanténházirendek részletes meghatározásához lásd: A karanténházirend megadása az adathalászat elleni házirendekben a PowerShell használatával.

2. lépés: Adathalászat elleni szabály létrehozása a PowerShell használatával

Adathalászat elleni szabály létrehozásához használja az alábbi szintaxist:

New-AntiPhishRule -Name "<RuleName>" -AntiPhishPolicy "<PolicyName>" <Recipient filters> [<Recipient filter exceptions>] [-Comments "<OptionalComments>"]

Ez a példa létrehoz egy Research Department nevű adathalászat elleni szabályt a következő feltételekkel:

- A szabály a Research Quarantine nevű adathalászat elleni szabályzathoz van társítva.

- A szabály a Kutatási részleg nevű csoport tagjaira vonatkozik.

- Mivel nem a Priority paramétert használjuk, a rendszer az alapértelmezett prioritást használja.

New-AntiPhishRule -Name "Research Department" -AntiPhishPolicy "Research Quarantine" -SentToMemberOf "Research Department"

Részletes szintaxis- és paraméterinformációkért lásd: New-AntiPhishRule.

Adathalászat elleni szabályzatok megtekintése a PowerShell használatával

A meglévő adathalászat elleni szabályzatok megtekintéséhez használja az alábbi szintaxist:

Get-AntiPhishPolicy [-Identity "<PolicyIdentity>"] [| <Format-Table | Format-List> <Property1,Property2,...>]

Ez a példa összegző listát ad vissza az összes adathalászat elleni szabályzatról, valamint a megadott tulajdonságokról.

Get-AntiPhishPolicy | Format-Table Name,IsDefault

Ez a példa a Vezetők nevű adathalászat elleni szabályzat összes tulajdonságértékét visszaadja.

Get-AntiPhishPolicy -Identity "Executives"

Részletes szintaxis- és paraméterinformációkért lásd: Get-AntiPhishPolicy.

Adathalászat elleni szabályok megtekintése a PowerShell használatával

A meglévő adathalászat elleni szabályok megtekintéséhez használja az alábbi szintaxist:

Get-AntiPhishRule [-Identity "<RuleIdentity>"] [-State <Enabled | Disabled] [| <Format-Table | Format-List> <Property1,Property2,...>]

Ez a példa az összes adathalászat elleni szabály és a megadott tulajdonságok összesítő listáját adja vissza.

Get-AntiPhishRule | Format-Table Name,Priority,State

A lista engedélyezett vagy letiltott szabályok szerinti szűréséhez futtassa a következő parancsokat:

Get-AntiPhishRule -State Disabled | Format-Table Name,Priority

Get-AntiPhishRule -State Enabled | Format-Table Name,Priority

Ez a példa a Contoso Executives nevű adathalászat elleni szabály összes tulajdonságértékét visszaadja.

Get-AntiPhishRule -Identity "Contoso Executives"

Részletes szintaxis- és paraméterinformációkért lásd: Get-AntiPhishRule.

Adathalászat elleni szabályzatok módosítása a PowerShell használatával

Az alábbi elemeken kívül ugyanazok a beállítások érhetők el, amikor adathalászat elleni házirendet módosít a PowerShellben, mint amikor létrehoz egy házirendet az 1. lépés: Adathalászat elleni házirend létrehozása a PowerShell használatával című korábbi szakaszában leírtak szerint.

- A MakeDefault kapcsoló, amely a megadott házirendet alapértelmezett szabályzattá alakítja (mindenkire alkalmazva, mindig legalacsonyabb prioritású, és nem törölheti), csak akkor érhető el, ha módosít egy adathalászat elleni házirendet a PowerShellben.

- Nem nevezhet át adathalászat elleni szabályzatot (a Set-AntiPhishPolicy parancsmagnak nincs Name paramétere ). Amikor átnevez egy adathalászat elleni szabályzatot a Microsoft Defender portálon, csak az adathalászat elleni szabályt nevezi át.

Adathalászat elleni szabályzat módosításához használja az alábbi szintaxist:

Set-AntiPhishPolicy -Identity "<PolicyName>" <Settings>

Részletes szintaxis- és paraméterinformációkért lásd: Set-AntiPhishPolicy.

Tipp

Az adathalászat elleni házirendekben használandó karanténházirend megadásának részletes útmutatásáért lásd: A karanténházirend megadása az adathalászat elleni házirendekben a PowerShell használatával.

Adathalászat elleni szabályok módosítása a PowerShell használatával

Az egyetlen beállítás, amely nem érhető el, ha adathalászat elleni szabályt módosít a PowerShellben, az Engedélyezve paraméter, amely lehetővé teszi letiltott szabály létrehozását. A meglévő adathalászat elleni szabályok engedélyezéséhez vagy letiltásához tekintse meg a következő szakaszt.

Ellenkező esetben ugyanazok a beállítások érhetők el, amikor létrehoz egy szabályt a cikk korábbi, 2. lépés: Adathalászat elleni szabály létrehozása a PowerShell használatával című szakaszában leírtak szerint.

Adathalászat elleni szabály módosításához használja az alábbi szintaxist:

Set-AntiPhishRule -Identity "<RuleName>" <Settings>

Részletes szintaxis- és paraméterinformációkért lásd: Set-AntiPhishRule.

Adathalászat elleni szabályok engedélyezése vagy letiltása a PowerShell használatával

Az adathalászat elleni szabályok engedélyezése vagy letiltása a PowerShellben a teljes adathalászati szabályzatot (az adathalászat elleni szabályt és a hozzárendelt adathalászat elleni szabályzatot) engedélyezi vagy tiltja le. Nem engedélyezheti vagy tilthatja le az alapértelmezett adathalászat elleni házirendet (ez mindig az összes címzettre érvényes).

Ha adathalászat elleni szabályt szeretne engedélyezni vagy letiltani a PowerShellben, használja az alábbi szintaxist:

<Enable-AntiPhishRule | Disable-AntiPhishRule> -Identity "<RuleName>"

Ez a példa letiltja a Marketingosztály nevű adathalászat elleni szabályt.

Disable-AntiPhishRule -Identity "Marketing Department"

Ez a példa ugyanazt a szabályt engedélyezi.

Enable-AntiPhishRule -Identity "Marketing Department"

Részletes szintaxis- és paraméterinformációkért lásd: Enable-AntiPhishRule és Disable-AntiPhishRule.

Az adathalászat elleni szabályok prioritásának beállítása a PowerShell használatával

A szabályon beállítható legmagasabb prioritási érték a 0. A legkisebb beállítható érték a szabályok számától függ. Ha például öt szabályt használ, használhatja a 0 és 4 közé tartozó prioritási értékeket. A meglévő szabályok prioritásának módosítása kaszkádolt hatással lehet más szabályokra. Ha például öt egyéni szabvánnyal rendelkezik (0–4. prioritás), és egy szabály prioritását 2-re módosítja, a 2. prioritású meglévő szabály a 3. prioritásra, a 3. prioritású szabály pedig a 4. prioritásra módosul.

Az adathalászat elleni szabály prioritásának a PowerShellben való beállításához használja az alábbi szintaxist:

Set-AntiPhishRule -Identity "<RuleName>" -Priority <Number>

Ez a példa a Marketingrészleg nevű szabály prioritását 2-re állítja. A 2-nél kisebb vagy azzal egyenlő prioritású összes meglévő szabály 1-rel csökken (prioritási számuk 1-szeresére nő).

Set-AntiPhishRule -Identity "Marketing Department" -Priority 2

Megjegyzések:

- Ha egy új szabály prioritását a létrehozásakor szeretné beállítani, használja inkább a New-AntiPhishRule parancsmag Priority paraméterét.

- Az alapértelmezett adathalászat elleni szabályzatnak nincs megfelelő adathalászat elleni szabálya, és mindig a legalacsonyabb nem módosítható prioritási értékkel rendelkezik.

Adathalászat elleni szabályzatok eltávolítása a PowerShell használatával

Ha a PowerShell használatával távolít el egy adathalászat elleni szabályzatot, a megfelelő adathalászat elleni szabály nem lesz eltávolítva.

Ha el szeretne távolítani egy adathalászat elleni szabályzatot a PowerShellben, használja az alábbi szintaxist:

Remove-AntiPhishPolicy -Identity "<PolicyName>"

Ez a példa eltávolítja a Marketingosztály nevű adathalászat elleni szabályzatot.

Remove-AntiPhishPolicy -Identity "Marketing Department"

Részletes szintaxis- és paraméterinformációkért lásd: Remove-AntiPhishPolicy.

Adathalászat elleni szabályok eltávolítása a PowerShell használatával

Ha a PowerShell használatával távolít el egy adathalászat elleni szabályt, a megfelelő adathalászat elleni szabályzat nem lesz eltávolítva.

Ha el szeretne távolítani egy adathalászat elleni szabályt a PowerShellben, használja a következő szintaxist:

Remove-AntiPhishRule -Identity "<PolicyName>"

Ez a példa eltávolítja a Marketingosztály nevű adathalászat elleni szabályt.

Remove-AntiPhishRule -Identity "Marketing Department"

Részletes szintaxis- és paraméterinformációkért lásd: Remove-AntiPhishRule.

Honnan tudja, hogy ezek az eljárások működnek?

Annak ellenőrzéséhez, hogy sikeresen konfigurálta-e az adathalászat elleni házirendeket az EOP-ban, hajtsa végre az alábbi lépések egyikét:

Az Microsoft Defender portál https://security.microsoft.com/antiphishingadathalászat elleni oldalán ellenőrizze a szabályzatok, állapotértékek és prioritási értékek listáját. További részletek megtekintéséhez válassza ki a szabályzatot a listából. Ehhez kattintson a nevére, és tekintse meg a részleteket a megjelenő úszó panelen.

A Exchange Online PowerShellben cserélje le a Name> kifejezést <a szabályzat vagy szabály nevére, futtassa a következő parancsot, és ellenőrizze a beállításokat:

Get-AntiPhishPolicy -Identity "<Name>"Get-AntiPhishRule -Identity "<Name>"