Lemeztitkosítási szabályzat kezelése Windows-eszközökhöz a Intune

A Intune használatával a BitLocker-titkosítást Windows 10 vagy újabb rendszerű eszközökön, a személyes adattitkosítást (PDE) pedig a Windows 11 22H2-es vagy újabb verzióját futtató eszközökön konfigurálhatja.

Tipp

A BitLocker egyes beállításaihoz az eszköznek támogatott TPM-et kell megadnia.

A felügyelt eszközökön a titkosítás konfigurálásához használja az alábbi szabályzattípusok egyikét:

Végpontbiztonság > Windows titkosítási szabályzat. Válasszon az alábbi profilok közül:

BitLocker – A BitLocker konfigurálására kijelölt, célzott beállításcsoport. További információ: BitLocker CSP.

Személyes adatok titkosítása - A személyes adattitkosítás (PDE) abban különbözik a BitLockertől, hogy teljes kötetek és lemezek helyett fájlokat titkosít. A PDE más titkosítási módszerek, például a BitLocker mellett is előfordul. A BitLockertől eltérően, amely rendszerindításkor adja ki az adattitkosítási kulcsokat, a PDE addig nem ad ki adattitkosítási kulcsokat, amíg a felhasználó be nem jelentkezik Vállalati Windows Hello. További információ: PDE CSP.

Eszközkonfigurációs profil a BitLocker végpontvédelmi szolgáltatásához. A BitLocker-beállítások az Windows 10/11 végpontvédelem egyik elérhető beállításkategóriái.

Tekintse meg a BitLockerhez elérhető BitLocker-beállításokat az eszközkonfigurációs szabályzat végpontvédelmi profiljaiban.

Tipp

Intune egy beépített titkosítási jelentést biztosít, amely az eszközök titkosítási állapotával kapcsolatos részleteket mutatja be az összes felügyelt eszközön. Miután Intune titkosít egy Windows-eszközt a BitLockerrel, megtekintheti és kezelheti a BitLocker helyreállítási kulcsait a titkosítási jelentés megtekintésekor.

A BitLocker fontos információihoz az eszközeiről is hozzáférhet, ahogyan az Microsoft Entra ID található.

Fontos

A BitLocker engedélyezése előtt ismerje meg és tervezze meg a szervezet igényeinek megfelelő helyreállítási lehetőségeket . További információért kezdje a BitLocker helyreállítási áttekintésével a Windows biztonsági dokumentációjában.

Szerepköralapú hozzáférés-vezérlés a BitLocker kezeléséhez

A BitLocker Intune való kezeléséhez a fiókhoz hozzá kell rendelni egy Intune szerepköralapú hozzáférés-vezérlési (RBAC-) szerepkört, amely tartalmazza a Távoli tevékenységek engedélyt, és a BitLockerKeys (előzetes verzió) elforgatása jobbra van állítva Igen értékre.

Ezt az engedélyt és jogosultságot hozzáadhatja saját egyéni RBAC-szerepköreihez , vagy használhatja az alábbi beépített RBAC-szerepkörök egyikét, amelyek tartalmazzák ezt a jogosultságot:

- Ügyfélszolgálati operátor

- Végpontbiztonsági rendszergazda

Szabályzat létrehozása és üzembe helyezése

A kívánt szabályzattípus létrehozásához használja az alábbi eljárások egyikét.

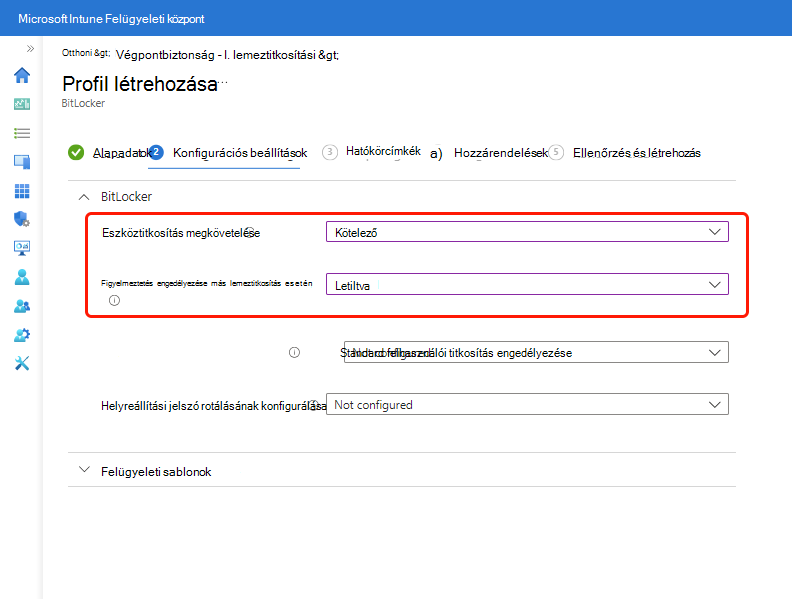

Végpontbiztonsági szabályzat létrehozása Windowshoz

Jelentkezzen be a Microsoft Intune Felügyeleti központba.

Válassza a Végpontbiztonság>Lemeztitkosítás>Házirend létrehozása lehetőséget.

Adja meg a következő beállításokat:

- Platform: Windows

- Profil: Válassza a BitLocker vagy a Személyes adattitkosítás lehetőséget

A Konfigurációs beállítások lapon konfigurálja a BitLocker beállításait az üzleti igényeinek megfelelően.

Válassza a Tovább gombot.

A Hatókör (Címkék) lapon válassza a Hatókörcímkék kiválasztása lehetőséget a Címkék kiválasztása panel megnyitásához, hogy hatókörcímkéket rendeljen a profilhoz.

A folytatáshoz válassza Tovább lehetőséget.

A Hozzárendelések lapon válassza ki azokat a csoportokat, amelyek megkapják ezt a profilt. További információért a profilok hozzárendeléséről lásd: Felhasználói és eszközprofilok hozzárendelése.

Válassza a Tovább gombot.

Ha végzett, a Felülvizsgálat + létrehozás lapon válassza a Létrehozás elemet. Az új profil megjelenik a listában, amikor kiválasztja a szabályzattípust a létrehozott profil számára.

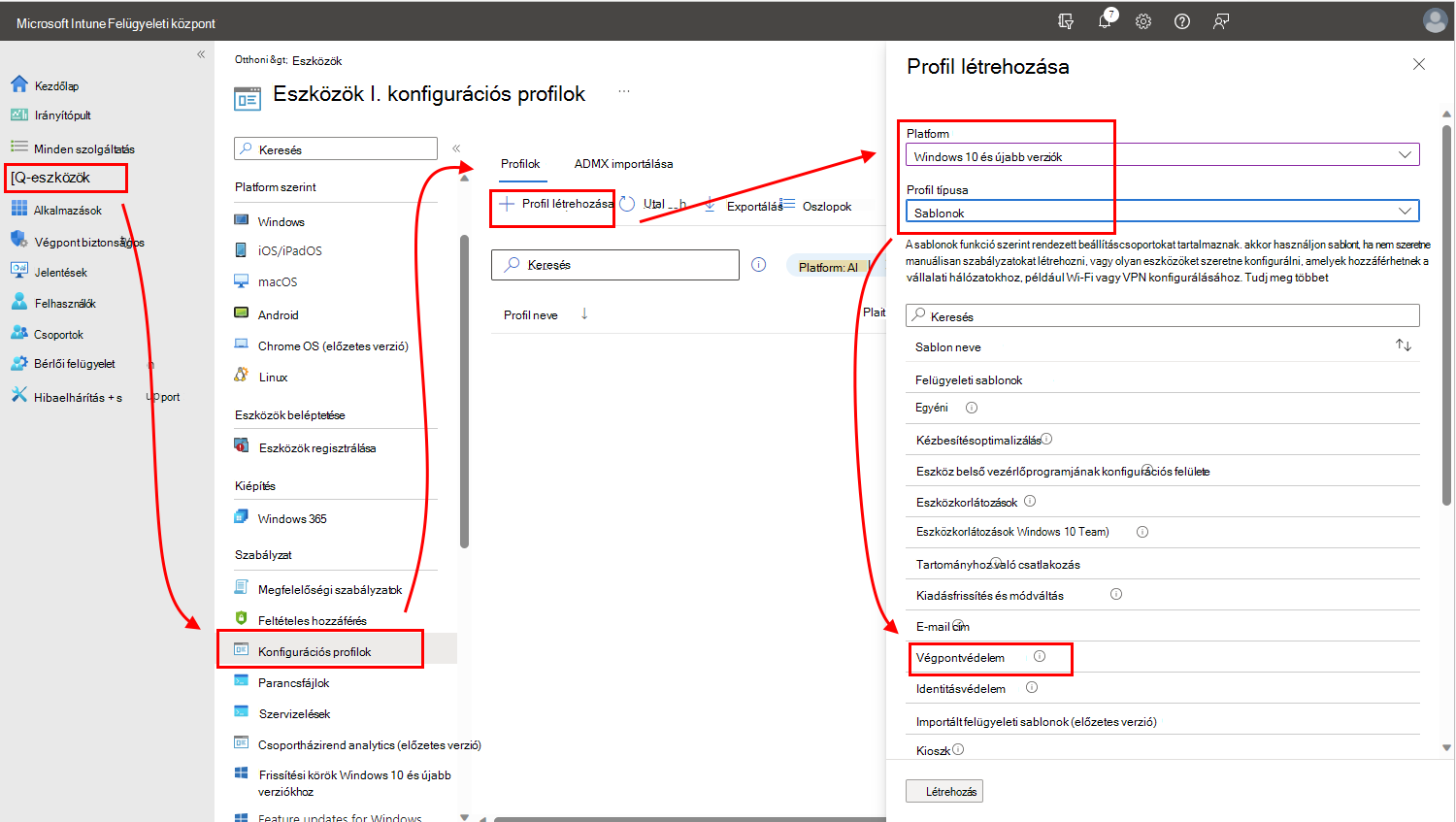

Eszközkonfigurációs profil létrehozása Windows-titkosításhoz

Tipp

Az alábbi eljárás a BitLockert egy eszközkonfigurációs sablonon keresztül konfigurálja az Endpoint Protectionhez. A személyes adattitkosítás konfigurálásához használja az eszközkonfigurációs beállítások katalógusát és a PDE-kategóriát .

Jelentkezzen be a Microsoft Intune Felügyeleti központba.

Válassza az Eszközök>Eszközök kezeléseEszközkonfiguráció>> Lehetőséget A Szabályzatok lapon válassza a Létrehozás lehetőséget.

Adja meg a következő beállításokat:

- Platform: Windows 10 és újabb verziók

- Profil típusa: Válassza a Sablonok>Végpontvédelem lehetőséget, majd válassza a Létrehozás lehetőséget.

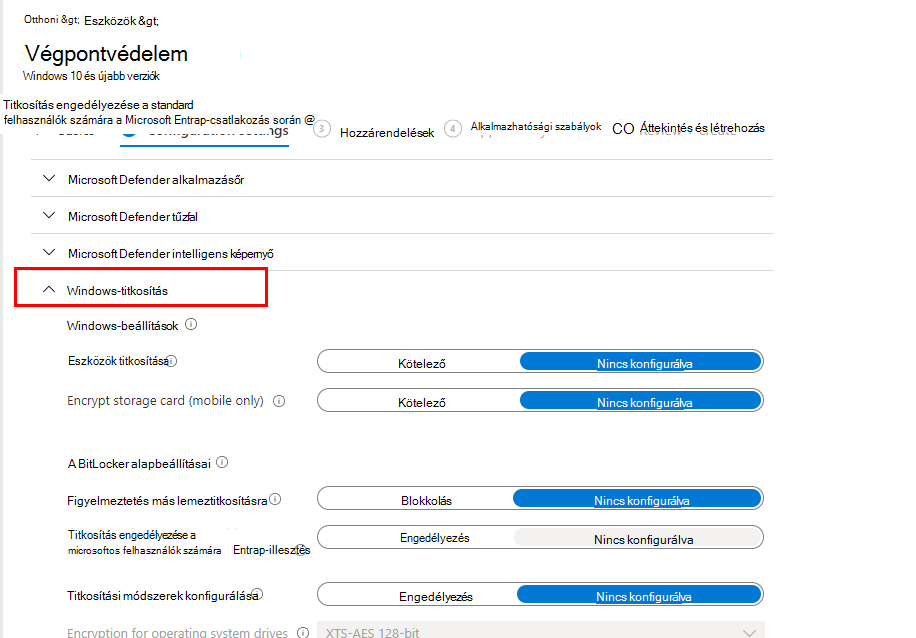

A Konfigurációs beállítások lapon bontsa ki a Windows-titkosítás elemet.

Konfigurálja a BitLocker beállításait az üzleti igényeinek megfelelően.

Ha csendesen szeretné engedélyezni a BitLockert, olvassa el a BitLocker csendes engedélyezése eszközökön című cikket, amely további előfeltételeket és a használni kívánt beállításkonfigurációkat ismerteti.

A folytatáshoz válassza Tovább lehetőséget.

Végezze el a többi beállítás konfigurálását, majd mentse a profilt.

A BitLocker kezelése

A következő témák segíthetnek bizonyos feladatok BitLocker-szabályzaton keresztüli kezelésében és a helyreállítási kulcsok kezelésében:

- A BitLocker csendes engedélyezése eszközökön

- Teljes lemez és csak a felhasznált terület titkosítása

- Helyreállítási kulcsok részleteinek megtekintése

- Bérlőhöz csatlakoztatott eszközök helyreállítási kulcsainak megtekintése

- BitLocker helyreállítási kulcsok elforgatása

- Végfelhasználói önkiszolgáló helyreállítási kulcsok felhasználói élménye

A BitLocker-házirendet fogadó eszközökkel kapcsolatos információk megtekintéséhez lásd: Lemeztitkosítás monitorozása.

A BitLocker csendes engedélyezése eszközökön

Beállíthatja, hogy a BitLocker automatikusan és csendesen titkosítsa az eszközöket anélkül, hogy felhasználói felületet ad a végfelhasználónak, még akkor is, ha ez a felhasználó nem helyi rendszergazda az eszközön.

A sikeres működéshez az eszközöknek meg kell felelniük az alábbi eszközfeltételeknek, meg kell kapniuk a BitLocker csendes engedélyezéséhez szükséges megfelelő beállításokat, és nem rendelkezhetnek olyan beállításokkal, amelyekhez TPM indítási PIN-kód vagy kulcs szükséges. Az indítási PIN-kód vagy kulcs használata nem kompatibilis a csendes titkosítással, mivel felhasználói beavatkozást igényel.

Eszköz előfeltételei

Az eszköznek meg kell felelnie a következő feltételeknek ahhoz, hogy jogosult legyen a BitLocker csendes engedélyezésére:

- Ha a végfelhasználók rendszergazdaként jelentkeznek be az eszközökre, az eszköznek Windows 10 1803-as vagy újabb verzióját vagy Windows 11 kell futtatnia.

- Ha a végfelhasználók Standard felhasználókként jelentkeznek be az eszközökre, az eszköznek Windows 10 1809-es vagy újabb verzióját vagy Windows 11 kell futtatnia.

- Az eszköznek Microsoft Entra kell csatlakoznia, vagy hibrid csatlakoztatással kell Microsoft Entra.

- Az eszköznek legalább TPM-et (platformmegbízhatósági modul) 1.2-t kell tartalmaznia.

- A BIOS módnak csak natív UEFI-ra kell állítania.

A BitLocker csendes engedélyezéséhez szükséges beállítások

A BitLocker csendes engedélyezéséhez használt szabályzat típusától függően konfigurálja az alábbi beállításokat. Mindkét módszer Windows rendszerű eszközökön windowsos titkosítási CSP-n keresztül kezeli a BitLockert.

Végpontbiztonság Lemeztitkosítási szabályzat – Konfigurálja a következő beállításokat a BitLocker-profilban:

- Eszköztitkosítás megkövetelése = Engedélyezve

- Figyelmeztetés engedélyezése más lemeztitkosítás = eseténFogyatékos

A két kötelező beállítás mellett fontolja meg a helyreállítási jelszó rotálásának konfigurálását is.

Eszközkonfiguráció Végpontvédelmi szabályzat – Konfigurálja a következő beállításokat az Endpoint Protection-sablonban vagy egy egyéni beállításprofilban :

- Figyelmeztetés más lemeztitkosításra = Blokk.

- Titkosítás engedélyezése a standard felhasználók számára Microsoft Entra csatlakozás = engedélyezése során

- A helyreállítási kulcs = felhasználó által történő létrehozása256 bites helyreállítási kulcs engedélyezése vagy letiltása

- Helyreállítási jelszó = felhasználó által történő létrehozása48 jegyű helyreállítási jelszó engedélyezése vagy megkövetelése

TPM indítási PIN-kódja vagy kulcsa

Az eszköz nem állítható be úgy, hogy indítási PIN-kódot vagy indítási kulcsot igényeljen.

Ha egy eszközön TPM-indítási PIN-kódra vagy indítási kulcsra van szükség, a BitLocker nem tud csendesen engedélyezni az eszközön, és ehelyett a végfelhasználó beavatkozását igényli. A TPM indítási PIN-kódjának vagy kulcsának konfigurálására szolgáló beállítások az endpoint protection sablonban és a BitLocker-szabályzatban is elérhetők. Alapértelmezés szerint ezek a szabályzatok nem konfigurálják ezeket a beállításokat.

Az egyes profiltípusokra vonatkozó beállítások a következők:

Végponti biztonsági lemeztitkosítási házirend – A TPM-beállítások csak a Felügyeleti sablonok kategória kibontása után jelennek meg, majd a Windows-összetevők BitLocker meghajtótitkosítás >> operációsrendszer-meghajtók szakasz További hitelesítés megkövetelése indításkor beállításánál engedélyezze a beállítást. Ha konfigurálva van, a következő TPM-beállítások érhetők el:

TPM-indítási kulcs és PIN-kód konfigurálása – Konfigurálja ezt úgy, hogy ne engedélyezze az indítási kulcsot és a PIN-kódot a TPM-hez

TPM indítási PIN-kód konfigurálása – Konfigurálja ezt úgy, hogy ne engedélyezze az indítási PIN-kódot a TPM-hez

A TPM indításának konfigurálása – Ezt a TPM engedélyezése vagy A TPM megkövetelése beállítással konfigurálhatja

A TPM indítási kulcsának konfigurálása – Konfigurálja ezt úgy, hogy ne engedélyezze az indítási kulcsot a TPM-ben

Eszközkonfigurációs szabályzat – Az endpoint protection sablonban a következő beállítások találhatók a Windows Titkosítás kategóriájában:

- Kompatibilis TPM-indítás – Konfigurálja a TPM engedélyezése vagy a TPM megkövetelése beállítással

- Kompatibilis TPM indítási PIN-kód – Konfigurálja ezt úgy, hogy ne engedélyezze az indítási PIN-kódot a TPM-hez

- Kompatibilis TPM-indítási kulcs – Konfigurálja ezt úgy, hogy ne engedélyezze az indítási kulcsot a TPM-ben

- Kompatibilis TPM-indítókulcs és PIN-kód – Konfigurálja ezt úgy, hogy ne engedélyezze az indítási kulcsot és a PIN-kódot a TPM-hez

Figyelmeztetés

Bár sem a végpontbiztonsági, sem az eszközkonfigurációs szabályzatok nem konfigurálják alapértelmezés szerint a TPM-beállításokat, a Végponthoz készült Microsoft Defender biztonsági alapkonfigurációjának egyes verziói alapértelmezés szerint a kompatibilis TPM indítási PIN-kódját és a kompatibilis TPM indítási kulcsot is konfigurálják. Ezek a konfigurációk blokkolhatják a BitLocker csendes engedélyezését.

Ha ezt az alapkonfigurációt olyan eszközökön helyezi üzembe, amelyeken csendesen engedélyezni szeretné a BitLockert, tekintse át az alapkonfigurációkat a lehetséges ütközések megtekintéséhez. Az ütközések eltávolításához konfigurálja újra az alapkonfigurációk beállításait az ütközés eltávolításához, vagy távolítsa el a megfelelő eszközöket az alapkonfigurációs példányok fogadásából, amelyek olyan TPM-beállításokat konfigurálnak, amelyek blokkolják a BitLocker csendes engedélyezését.

Teljes lemez és csak a felhasznált terület titkosítása

Három beállítás határozza meg, hogy az operációsrendszer-meghajtó csak a felhasznált terület titkosításával vagy teljes lemeztitkosítással van-e titkosítva:

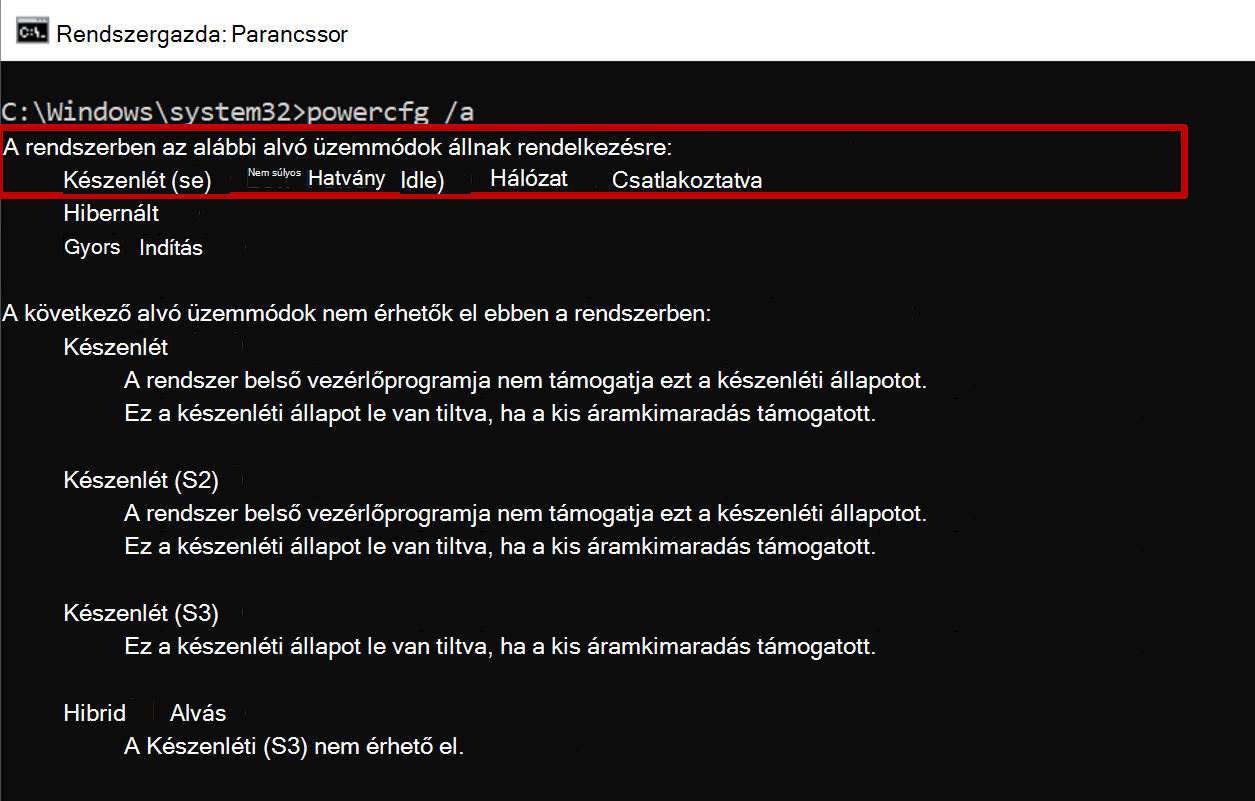

- Az eszköz hardvere alkalmas-e a modern készenléti üzemmódra

- Konfigurálva lett-e a csendes engedélyezés a BitLockerhez

- ('Warning for other disk encryption' = Block or 'Hide prompt about third-party encryption' = Yes)

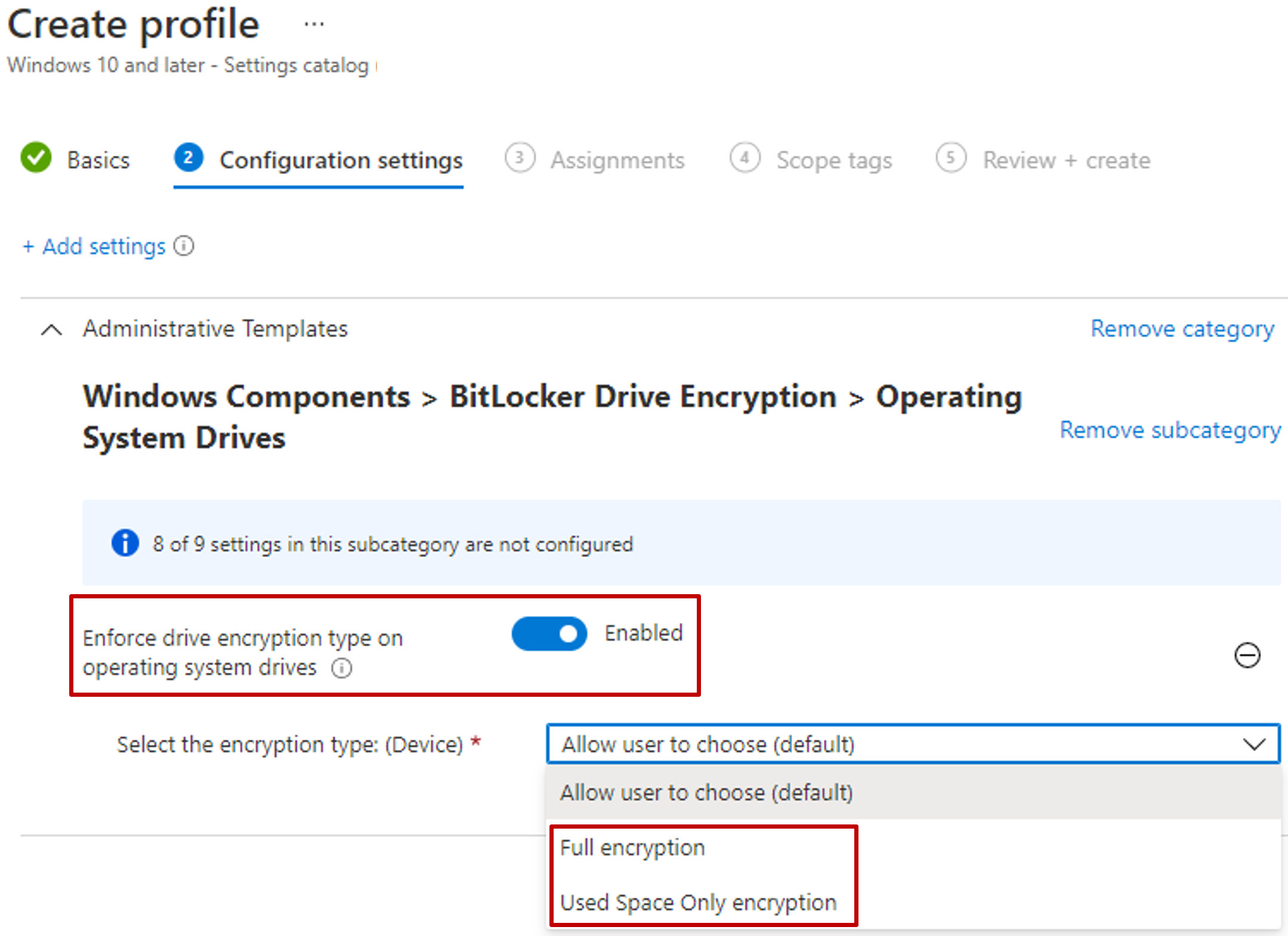

- A SystemDrivesEncryptionType konfigurációja

- (Meghajtótitkosítási típus kényszerítése operációsrendszer-meghajtókon)

Feltételezve, hogy a SystemDrivesEncryptionType nincs konfigurálva, a következő viselkedés várható. Ha a csendes engedélyezés egy modern készenléti eszközön van konfigurálva, az operációs rendszer meghajtója csak a felhasznált terület titkosításával lesz titkosítva. Ha a csendes engedélyezés olyan eszközön van konfigurálva, amely nem alkalmas a modern készenlétre, az operációs rendszer meghajtója teljes lemeztitkosítással van titkosítva. Az eredmény ugyanaz, akár a BitLocker végpontvédelmi lemeztitkosítási szabályzatát , akár a BitLocker végpontvédelmi eszközkonfigurációs profilját használja. Ha más végponti állapotra van szükség, a titkosítás típusa a SystemDrivesEncryptionType beállításkatalógussal történő konfigurálásával szabályozható.

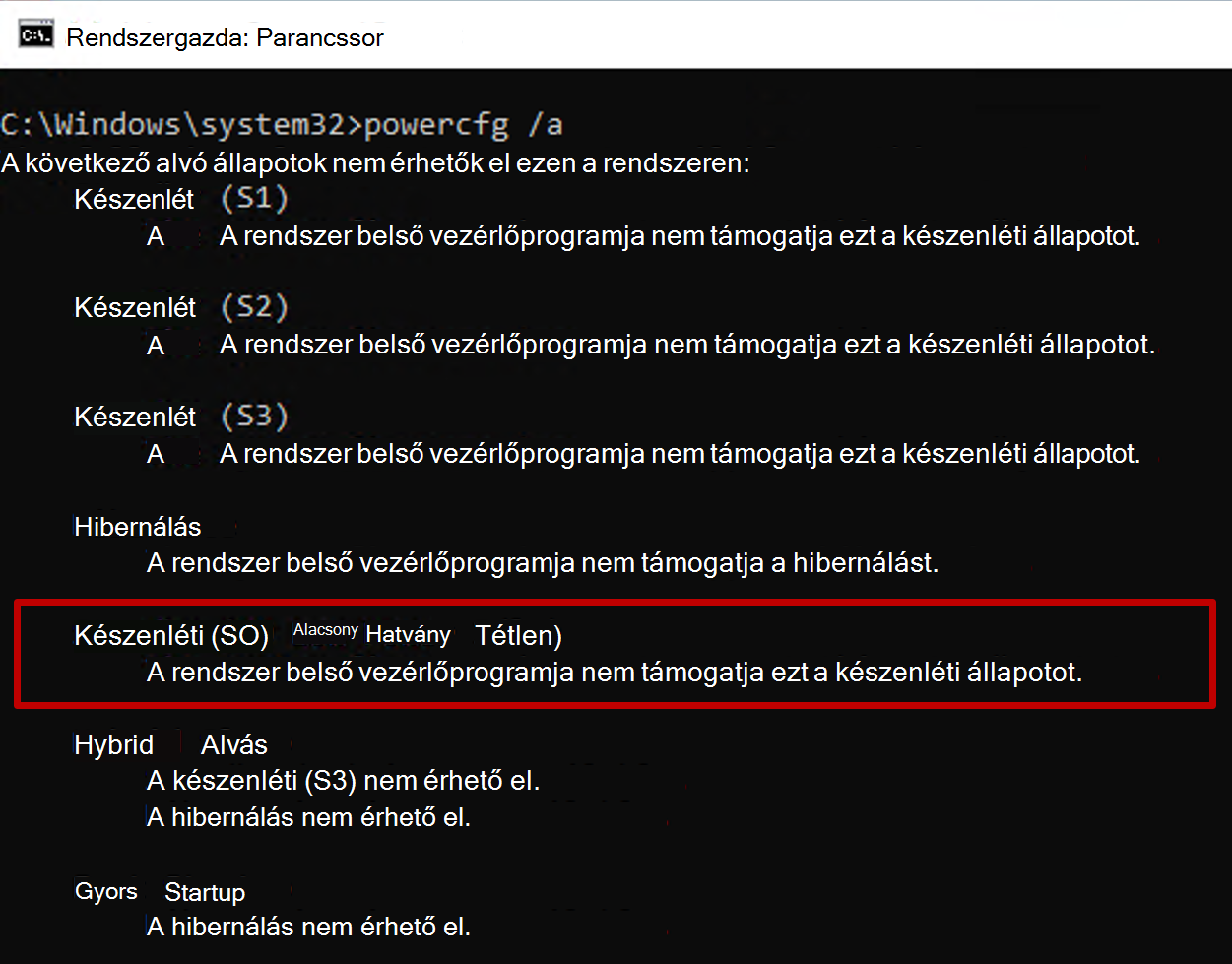

Annak ellenőrzéséhez, hogy a hardver alkalmas-e a modern készenléti üzemmódra, futtassa a következő parancsot egy parancssorból:

powercfg /a

Ha az eszköz támogatja a modern készenléti állapotot, azt mutatja, hogy a készenléti (S0 alacsony energiaigényű) hálózat csatlakoztatva van

Ha az eszköz nem támogatja a modern készenléti állapotot, például egy virtuális gépet, az azt mutatja, hogy a készenléti (S0 alacsony kihasználtságú) hálózati kapcsolat nem támogatott

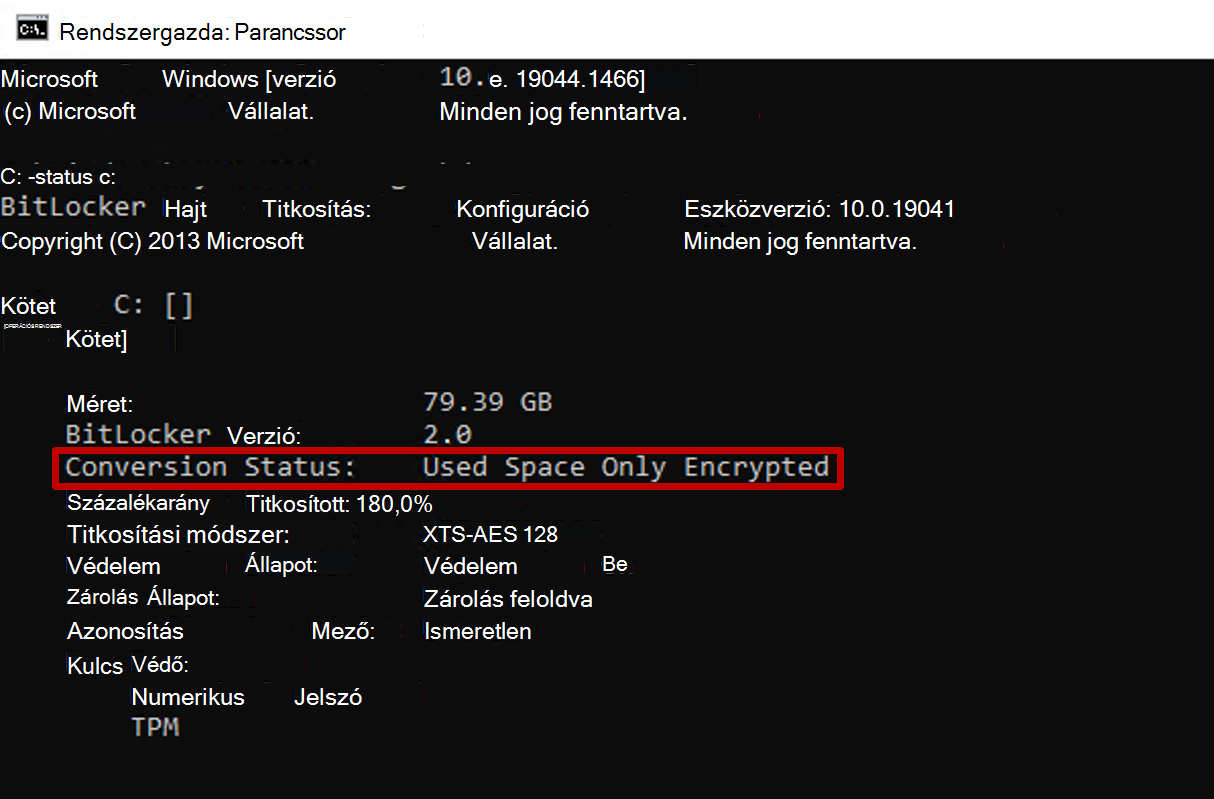

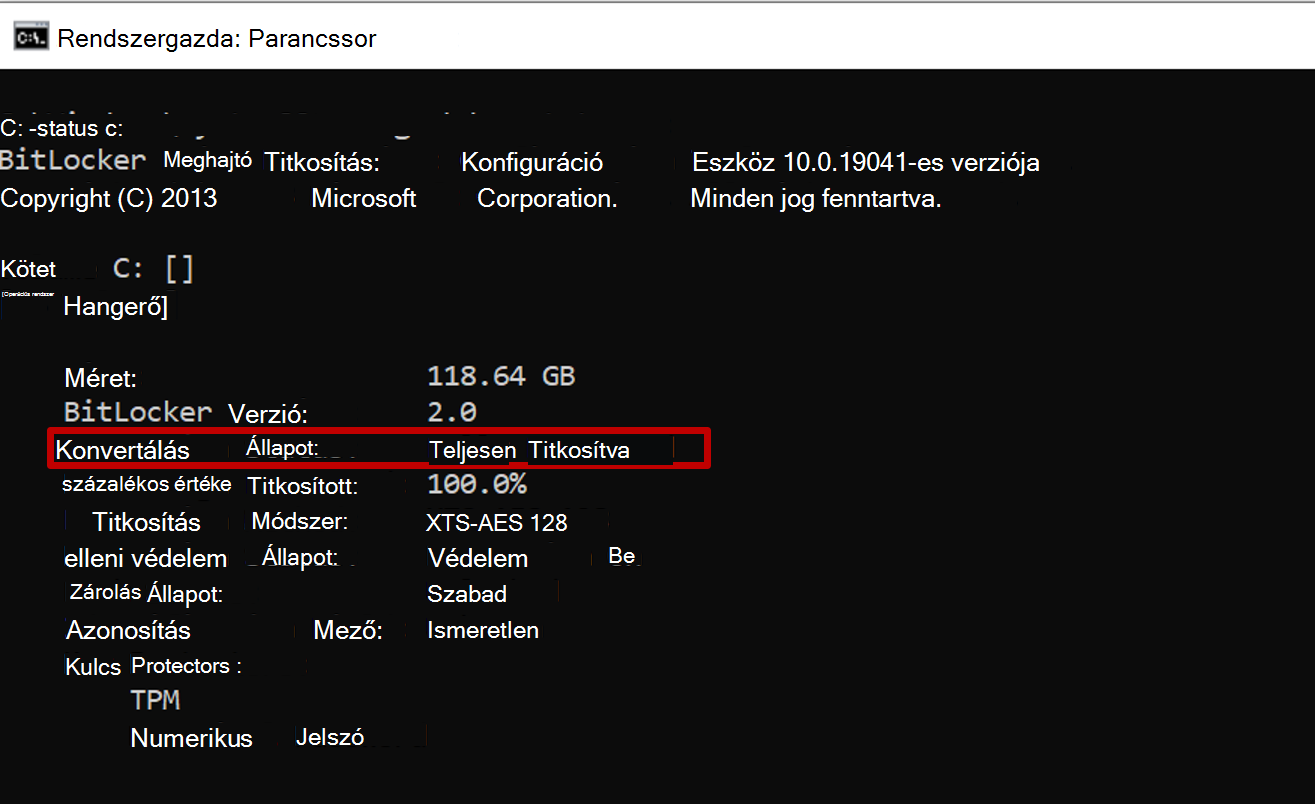

A titkosítás típusának ellenőrzéséhez futtassa a következő parancsot egy rendszergazdai jogosultságú parancssorból:

manage-bde -status c:

A "Konvertálás állapota" mező a titkosítás típusát a Csak a felhasznált területtel titkosított vagy a Teljes mértékben titkosított értékként jeleníti meg.

Ha módosítani szeretné a lemeztitkosítás típusát a teljes lemeztitkosítás és a csak a felhasznált terület titkosítása között, használja a Meghajtótitkosítási típus kényszerítése az operációsrendszer-meghajtókon beállítást a beállításkatalógusban.

Helyreállítási kulcsok részleteinek megtekintése

Intune hozzáférést biztosít a BitLocker Microsoft Entra csomópontjához, így megtekintheti a Windows 10/11-es eszközök BitLocker-kulcsazonosítóit és helyreállítási kulcsait a Microsoft Intune Felügyeleti központban. A helyreállítási kulcsok megtekintésének támogatása a bérlőhöz csatlakoztatott eszközökre is kiterjedhet.

Ahhoz, hogy elérhető legyen, az eszköznek rendelkeznie kell a kulcsainak Microsoft Entra.

Jelentkezzen be a Microsoft Intune Felügyeleti központba.

Válassza az Eszközök>Minden eszköz lehetőséget.

Válasszon ki egy eszközt a listából, majd a Monitorozás területen válassza a Helyreállítási kulcsok lehetőséget.

Kattintson a Helyreállítási kulcs megjelenítése elemre. Ha ezt a lehetőséget választja, létrejön egy naplóbejegyzés a KeyManagement tevékenység alatt.

Ha a kulcsok Microsoft Entra érhetők el, a következő információk érhetők el:

- BitLocker-kulcsazonosító

- BitLocker helyreállítási kulcs

- Meghajtó típusa

Ha a kulcsok nincsenek Microsoft Entra, Intune a Nem található BitLocker kulcs az eszközhöz feliratot jeleníti meg.

Megjegyzés:

A Microsoft Entra ID jelenleg eszközönként legfeljebb 200 BitLocker helyreállítási kulcsot támogat. Ha eléri ezt a korlátot, a csendes titkosítás meghiúsul a helyreállítási kulcsok sikertelen biztonsági mentése miatt, mielőtt elkezdené a titkosítást az eszközön.

A BitLockerre vonatkozó információk a BitLocker konfigurációs szolgáltatójának (CSP) használatával szerezhetők be. A BitLocker CSP Windows 10 1703-es és újabb, Windows 10 Pro 1809-es és újabb verzióiban, valamint Windows 11 támogatott.

A rendszergazdáknak adott engedéllyel kell rendelkezniük a Microsoft Entra ID az eszköz BitLocker helyreállítási kulcsainak megtekintéséhez: microsoft.directory/bitlockerKeys/key/read. Vannak olyan szerepkörök Microsoft Entra ID, amelyek ehhez az engedélyhez tartoznak, például a felhőeszköz-rendszergazda, a segélyszolgálat rendszergazdája stb. További információ arról, hogy mely Microsoft Entra szerepkörök rendelkeznek a megfelelő engedélyekkel: beépített szerepkörök Microsoft Entra.

Minden BitLocker helyreállítási kulcshoz való hozzáférés naplózásra kerül. További információ az auditnapló-bejegyzésekről: Azure Portal auditnaplók.

Megjegyzés:

Ha törli a BitLocker által védett Microsoft Entra csatlakoztatott eszköz Intune objektumát, a törlés elindítja az Intune eszköz szinkronizálását, és eltávolítja az operációsrendszer-kötet kulcsvédőit. A kulcsvédő eltávolítása felfüggesztve hagyja a BitLockert a köteten. Erre azért van szükség, mert Microsoft Entra csatlakoztatott eszközök BitLocker-helyreállítási információi a Microsoft Entra számítógép-objektumhoz vannak csatolva, és a törléssel előfordulhat, hogy a BitLocker helyreállítási eseményei nem állíthatók helyre.

Bérlőhöz csatlakoztatott eszközök helyreállítási kulcsainak megtekintése

A bérlő csatolási forgatókönyvének használatakor Microsoft Intune megjelenítheti a bérlőhöz csatlakoztatott eszközök helyreállítási kulcsának adatait.

A bérlőhöz csatlakoztatott eszközök helyreállítási kulcsainak megjelenítésének támogatásához a Configuration Manager helyeknek a 2107-es vagy újabb verziót kell futtatniuk. A 2107-et futtató webhelyek esetében telepítenie kell egy kumulatív frissítést Microsoft Entra csatlakoztatott eszközök támogatásához: Lásd: KB11121541.

A helyreállítási kulcsok megtekintéséhez a Intune-fióknak rendelkeznie kell Intune RBAC-engedélyekkel a BitLocker-kulcsok megtekintéséhez, és társítva kell lennie egy olyan helyszíni felhasználóval, amely rendelkezik a gyűjteményszerepkör Configuration Manager vonatkozó engedélyekkel, olvasási engedéllyel > BitLocker helyreállítási kulcs olvasása engedéllyel. További információ: Szerepköralapú felügyelet konfigurálása Configuration Manager.

BitLocker helyreállítási kulcsok elforgatása

Egy Intune eszközművelet segítségével távolról elforgathatja az Windows 10 1909-es vagy újabb verzióját futtató eszközök BitLocker helyreállítási kulcsát, és Windows 11.

Előfeltételek

A BitLocker helyreállítási kulcs rotálásának támogatásához az eszközöknek meg kell felelniük a következő előfeltételeknek:

Az eszközöknek Windows 10 1909-es vagy újabb verzióját kell futtatniuk, vagy Windows 11

Microsoft Entra csatlakoztatott és Microsoft Entra hibrid csatlakoztatott eszközöknek támogatniuk kell a kulcsrotálást a BitLocker-szabályzatkonfiguráción keresztül:

- Ügyfélalapú helyreállítási jelszóváltás a Microsoft Entra csatlakoztatott eszközökön történő forgatás engedélyezéséhez vagy a Microsoft Entra ID és Microsoft Entra csatlakoztatott hibrid csatlakoztatott eszközökön történő rotálás engedélyezéséhez

- A BitLocker helyreállítási adatainak mentése a Microsoft Entra IDengedélyezve állapotba

- A Helyreállítási adatok tárolása a Microsoft Entra ID-ben, mielőtt a BitLockertkötelezőre engedélyeznénk

A BitLocker üzemelő példányaival és követelményeivel kapcsolatos információkért tekintse meg a BitLocker üzembehelyezési összehasonlítási diagramot.

A BitLocker helyreállítási kulcsának elforgatása

Jelentkezzen be a Microsoft Intune Felügyeleti központba.

Válassza az Eszközök>Minden eszköz lehetőséget.

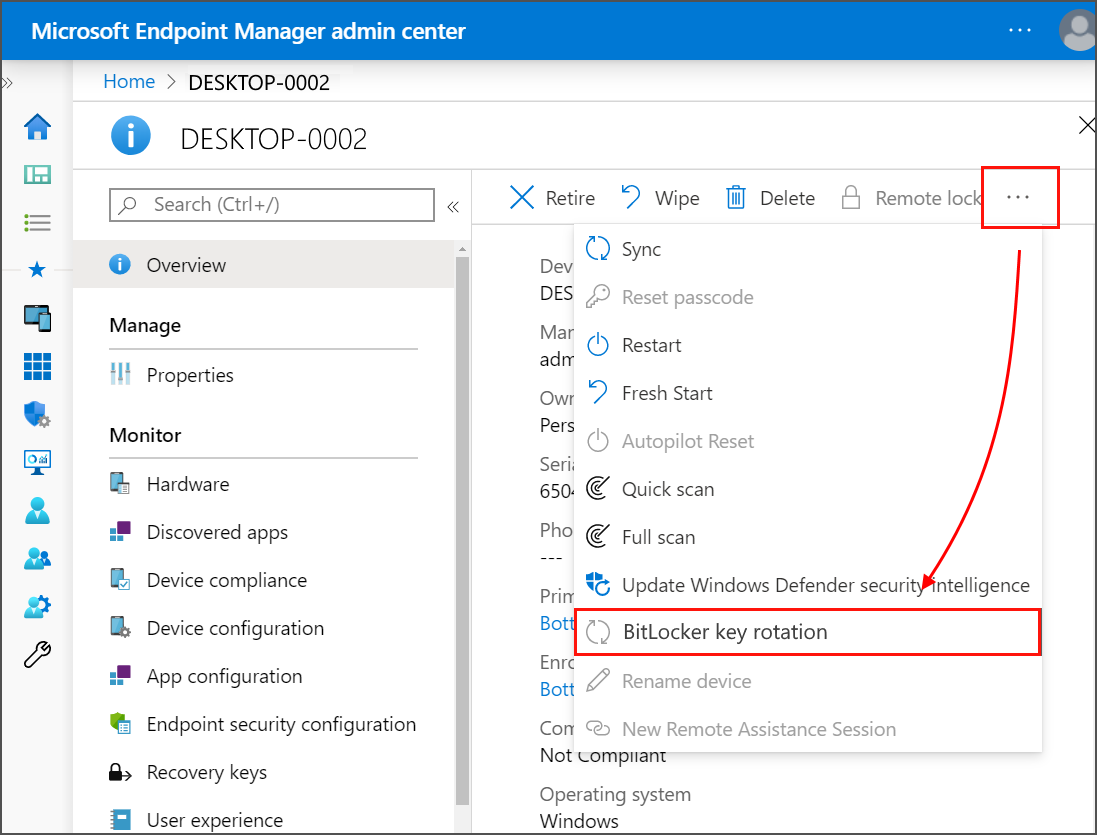

A felügyelt eszközök listájában válasszon ki egy eszközt, majd válassza a BitLocker kulcsrotálás távoli műveletet. Ha ez a lehetőség elérhető, de nem látható, válassza a három pontot (...), majd a BitLocker kulcsrotálást.

Az eszköz Áttekintés lapján válassza a BitLocker kulcsrotálást. Ha nem látja ezt a lehetőséget, válassza a három pontot (...) az összes beállítás megjelenítéséhez, majd válassza a BitLocker billentyűrotálás eszköz távoli műveletét.

Önkiszolgáló helyreállítási kulcsok

Annak érdekében, hogy a végfelhasználók a vállalati segélyszolgálat meghívása nélkül is megkaphassák helyreállítási kulcsaikat, Intune engedélyezik az önkiszolgáló forgatókönyveket a végfelhasználó számára az Céges portál alkalmazáson keresztül.

Bár Intune segít konfigurálni a szabályzatot a BitLocker helyreállítási kulcsok elszabadulásának meghatározásához, ezek a kulcsok az Entra-azonosítóban vannak tárolva. Ezek az Entra-azonosítón belüli képességek, amelyek hasznosak a végfelhasználók önkiszolgáló BitLocker helyreállítási kulcshoz való hozzáféréséhez.

Bérlőszintű kapcsoló a helyreállítási kulcshoz való hozzáférés megakadályozásához nem rendszergazdai felhasználók számára: Ez a beállítás határozza meg, hogy a felhasználók használhatják-e önkiszolgáló módon a BitLocker-kulcsaikat. Az alapértelmezett érték a "Nem", amely lehetővé teszi, hogy minden felhasználó helyreállítsa a BitLocker-kulcsokat. Az "Igen" azt korlátozza, hogy a nem rendszergazda felhasználók láthassák a saját eszközeik BitLocker-kulcsait, ha vannak ilyenek. További információ erről a vezérlőről az Entra ID-ban.

Helyreállítási kulcs elérésének naplózása: Az Entra ID portálon található auditnaplók a bérlőn belüli tevékenységek előzményeit mutatják be. A Céges portál webhelyen keresztül elért felhasználói helyreállítási kulcsokat a rendszer a Kulcskezelés kategóriában a "BitLocker-kulcs olvasása" tevékenységtípusként naplózza az auditnaplókba. A rendszer naplózza a felhasználó egyszerű felhasználónevét és egyéb adatait, például a kulcsazonosítót is. További információ az Entra-azonosító auditnaplóiról.

Az Entra feltételes hozzáférési szabályzata megköveteli, hogy egy megfelelő eszköz hozzáférjen a BitLocker helyreállítási kulcsához: A feltételes hozzáférési szabályzattal korlátozhatja bizonyos vállalati erőforrásokhoz való hozzáférést, ha egy eszköz nem felel meg a "Megfelelő eszköz megkövetelése" beállításnak. Ha ez a szervezeten belül van beállítva, és egy eszköz nem felel meg a Intune megfelelőségi szabályzatban konfigurált megfelelőségi követelményeknek, akkor az eszköz nem használható a BitLocker helyreállítási kulcs eléréséhez, mivel a hitelesítésszolgáltató által felügyelt vállalati erőforrásnak minősül.

Következő lépések

- FileVault-szabályzat kezelése

- Lemeztitkosítás monitorozása

- A BitLocker-szabályzat hibaelhárítása

- Ismert problémák a BitLocker-szabályzatok Intune-val való kényszerítésével kapcsolatban

- BitLocker-felügyelet nagyvállalatoknak a Windows biztonsági dokumentációjában

- A személyes adattitkosítás áttekintése

- Önkiszolgáló forgatókönyvek a végfelhasználó számára az Céges portál alkalmazáson keresztül