Egyéni tartományok engedélyezése az Azure Active Directory B2C-hez

Mielőtt hozzákezdene, a Szabályzattípus kiválasztása választóval válassza ki a beállított szabályzat típusát. Az Azure Active Directory B2C két módszert kínál annak meghatározására, hogy a felhasználók hogyan használják az alkalmazásokat: előre definiált felhasználói folyamatokon vagy teljesen konfigurálható egyéni szabályzatokon keresztül. A cikkben szereplő lépések különbözőek az egyes metódusok esetében.

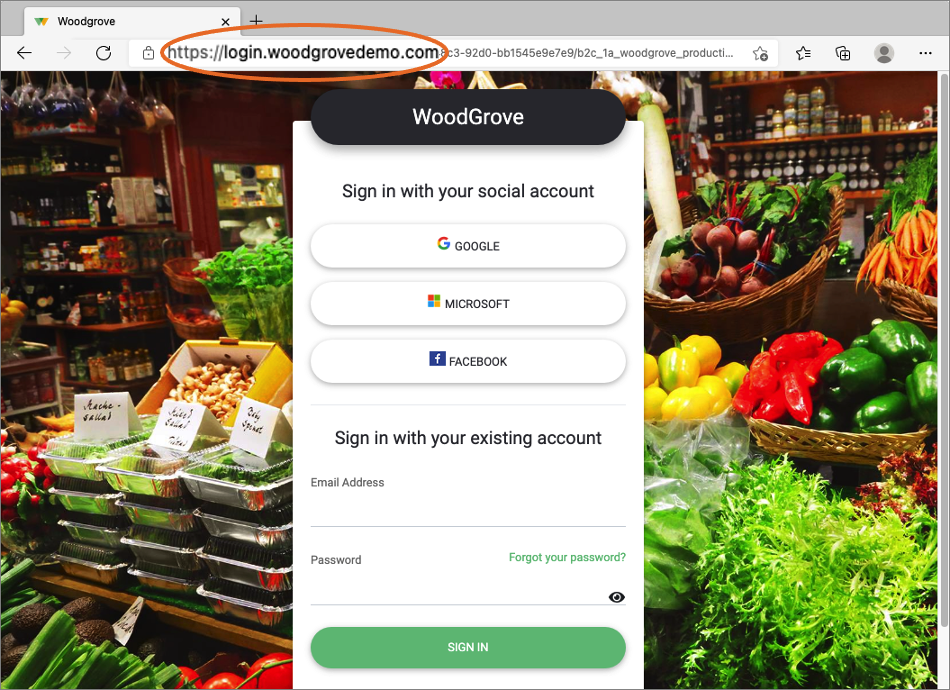

Ez a cikk bemutatja, hogyan engedélyezheti az egyéni tartományokat az Azure Active Directory B2C (Azure AD B2C) átirányítási URL-címeiben. Ellenőrzött egyéni tartomány használatával olyan előnyöket használhat, mint például:

Zökkenőmentesebb felhasználói élményt nyújt. A felhasználó szempontjából a bejelentkezési folyamat során a tartományában maradnak, nem pedig az Azure AD B2C alapértelmezett tartománynév.b2clogin.com><.

Ha a bejelentkezés során ugyanabban a tartományban marad az alkalmazás számára, enyhíti a külső cookie-k blokkolásának hatását.

Az Azure AD B2C-bérlőben létrehozható objektumok (felhasználói fiókok és alkalmazások) számát az alapértelmezett 1,25 millióról 5,25 millióra növelheti.

Egyéni tartomány áttekintése

Az Azure AD B2C egyéni tartományait az Azure Front Door használatával engedélyezheti. Az Azure Front Door egy globális belépési pont, amely a Microsoft globális peremhálózatát használja gyors, biztonságos és széles körben skálázható webalkalmazások létrehozásához. Az Azure AD B2C-tartalmakat az Azure Front Door mögött jelenítheti meg, majd konfigurálhat egy beállítást az Azure Front Doorban, hogy az alkalmazás URL-címében található egyéni tartományon keresztül kézbesítse a tartalmat.

Ebből a videóból megismerheti az Azure AD B2C egyéni tartományát.

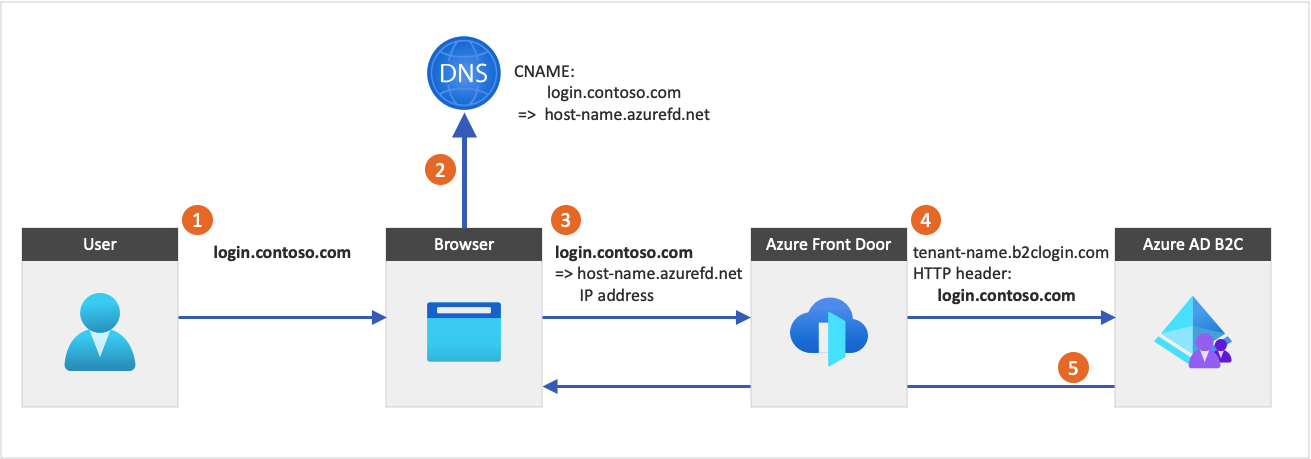

Az alábbi ábra az Azure Front Door integrációját mutatja be:

- Egy alkalmazásból a felhasználó kiválasztja a bejelentkezési gombot, amely az Azure AD B2C bejelentkezési oldalára viszi őket. Ez a lap egyéni tartománynevet ad meg.

- A webböngésző feloldja az egyéni tartománynevet az Azure Front Door IP-címére. A DNS feloldása során egy egyéni tartománynévvel rendelkező canonical name (CNAME) rekord a Front Door alapértelmezett előtér-gazdagépére mutat (például

contoso-frontend.azurefd.net). - Az egyéni tartományhoz (például

login.contoso.com) címzett forgalom a megadott Front Door alapértelmezett előtér-gazdagéphez (contoso-frontend.azurefd.net) lesz irányítva. - Az Azure Front Door az Azure AD B2C alapértelmezett tartományával hívja meg az Azure AD B2C-tartalmat

<tenant-name>.b2clogin.com. Az Azure AD B2C-végpontra irányuló kérés tartalmazza az eredeti egyéni tartománynevet. - Az Azure AD B2C a megfelelő tartalom és az eredeti egyéni tartomány megjelenítésével válaszol a kérésre.

Fontos

A böngésző és az Azure Front Door közötti kapcsolatnak mindig IPv4-et kell használnia IPv6 helyett.

Egyéni tartományok használata esetén vegye figyelembe a következőket:

- Több egyéni tartományt is beállíthat. A támogatott egyéni tartományok maximális számáról az Azure AD B2C és az Azure-előfizetések, valamint az Azure Front Doorra vonatkozó kvóták és korlátozások Microsoft Entra-szolgáltatási korlátait és korlátozásait tekintheti meg.

- Az Azure Front Door egy külön Azure-szolgáltatás, ezért többletköltségek merülnek fel. További információkért lásd a Front Door díjszabását.

- Az egyéni tartományok konfigurálása után a felhasználók továbbra is hozzáférhetnek az Azure AD B2C alapértelmezett tartománynevéhez<, a tenant-name.b2clogin.com> (kivéve, ha egyéni szabályzatot használ, és letiltja a hozzáférést.

- Ha több alkalmazással rendelkezik, migrálja őket az egyéni tartományba, mert a böngésző az Azure AD B2C-munkamenetet a jelenleg használt tartománynév alatt tárolja.

Előfeltételek

- Hozzon létre egy felhasználói folyamatot , hogy a felhasználók regisztrálhassák és bejelentkezhessenek az alkalmazásba.

- Webalkalmazás regisztrálása.

- Az Egyéni szabályzatok használatának első lépései az Active Directory B2C-ben

- Webalkalmazás regisztrálása.

1. lépés: Egyéni tartománynév hozzáadása az Azure AD B2C-bérlőhöz

Minden új Azure AD B2C-bérlőhez tartozik egy kezdeti tartománynév, <a domainname.onmicrosoft.com>. A kezdeti tartománynevet nem módosíthatja vagy törölheti, de hozzáadhat egyéni tartományt.

Kövesse az alábbi lépéseket egy egyéni tartomány Azure AD B2C-bérlőhöz való hozzáadásához:

Adja hozzá az egyéni tartománynevet a Microsoft Entra-azonosítóhoz.

Fontos

Ezekhez a lépésekhez feltétlenül jelentkezzen be az Azure AD B2C-bérlőbe , és válassza ki a Microsoft Entra ID szolgáltatást.

Adja hozzá a DNS-adatait a tartományregisztrálóhoz. Miután hozzáadta az egyéni tartománynevet a Microsoft Entra-azonosítóhoz, hozzon létre egy DNS-t

TXTvagyMXrekordot a tartományához. A tartomány dns-rekordjának létrehozása ellenőrzi a tartománynév tulajdonjogát.Az alábbi példák az login.contoso.com és account.contoso.com TXT rekordjait mutatják be:

Név (állomásnév) Típus szerint Adat bejelentkezés TXT MS=ms12345678 account TXT MS=ms87654321 A TXT rekordot a tartomány altartományához vagy állomásnevéhez kell társítani. Például a contoso.com tartomány bejelentkezési része. Ha a gazdagépnév üres, vagy

@a Microsoft Entra-azonosító nem tudja ellenőrizni a hozzáadott egyéni tartományt. Az alábbi példákban mindkét rekord helytelenül van konfigurálva.Név (állomásnév) Típus szerint Adat TXT MS=ms12345678 @ TXT MS=ms12345678 Tipp.

Az egyéni tartományt bármely nyilvánosan elérhető DNS-szolgáltatással, például a GoDaddyvel kezelheti. Ha nem rendelkezik DNS-kiszolgálóval, használhatja az Azure DNS-zónát vagy az App Service-tartományokat.

Ellenőrizze az egyéni tartománynevet. Ellenőrizze az egyes használni kívánt altartományokat vagy állomásneveket. Ha például login.contoso.com és account.contoso.com szeretne bejelentkezni, mindkét altartományt ellenőriznie kell, nem csak a legfelső szintű tartományt contoso.com.

Fontos

A tartomány ellenőrzése után törölje a létrehozott DNS TXT rekordot.

2. lépés: Új Azure Front Door-példány létrehozása

Azure Front Door létrehozásához kövesse az alábbi lépéseket:

Jelentkezzen be az Azure Portalra.

Ha az Azure Front Doorhoz használni kívánt Azure-előfizetést tartalmazó címtárat szeretné kiválasztani, és nem az Azure AD B2C-bérlőt tartalmazó könyvtárat, válassza a felső menü Gépház ikonját az Azure AD B2C-bérlőre való váltáshoz a Könyvtárak + előfizetések menüből.

Kövesse a Front Door-profil létrehozása – Gyors létrehozás az Azure AD B2C-bérlőhöz készült Front Door létrehozásához az alábbi beállításokat követve:

Key Érték Subscription Válassza ki az Azure-előfizetését. Erőforráscsoport Válasszon ki egy meglévő erőforráscsoportot, vagy hozzon létre egy újat. Name Adjon nevet a profiljának, például b2cazurefrontdoor: .Szint Válassza a Standard vagy a Premium szintet. A standard szint az optimalizált tartalomkézbesítés. A prémium szint a Standard szintre épül, és a biztonságra összpontosít. Lásd a réteg összehasonlítása című témakört. Végpont neve Adjon meg egy globálisan egyedi nevet a végpontnak, például b2cazurefrontdoor. A végpont gazdagépneve automatikusan létrejön.Eredet típusa Select Custom.Eredeti állomás neve Írja be <tenant-name>.b2clogin.com. Cserélje le<tenant-name>az Azure AD B2C-bérlő nevére, példáulcontoso.b2clogin.com.Hagyja üresen a gyorsítótárazási és WAF-házirendet .

Az Azure Front Door-erőforrás létrehozása után válassza az Áttekintés lehetőséget, és másolja ki a végpont állomásnevét. Úgy néz ki, mint

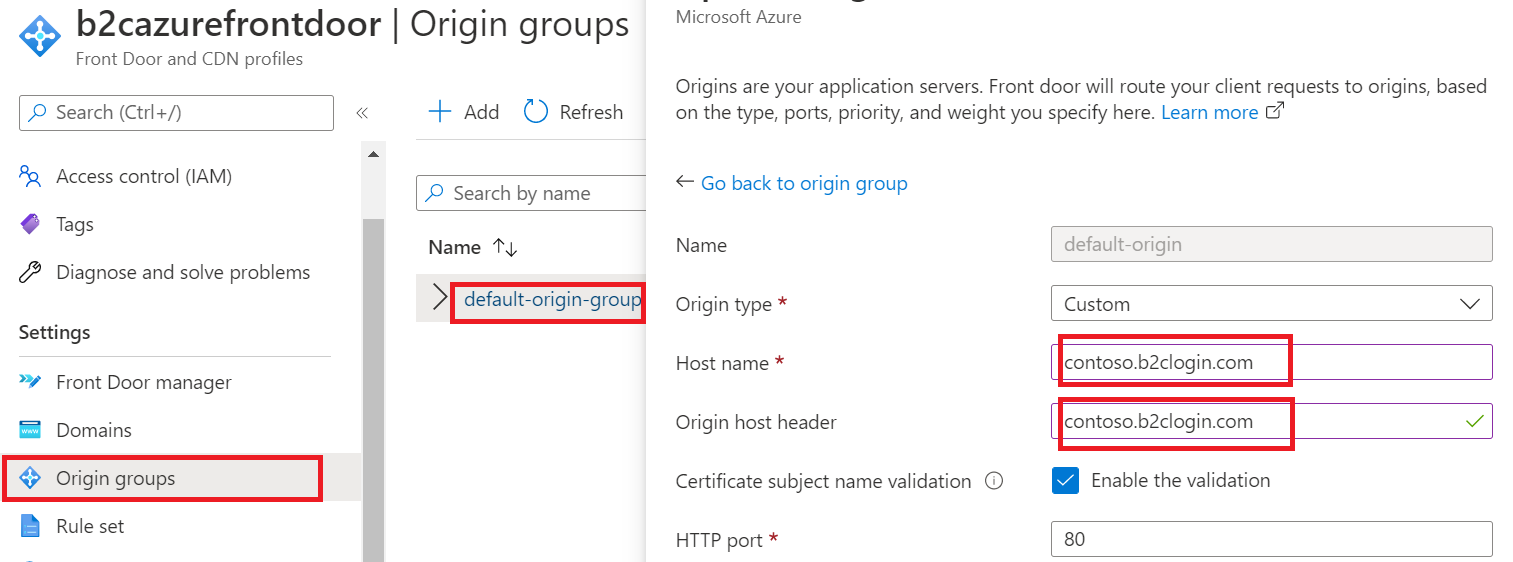

b2cazurefrontdoor-ab123e.z01.azurefd.net.Győződjön meg arról, hogy a forrás állomásneve és Forrás állomásfejléce ugyanazzal az értékkel rendelkezik:

- A Gépház csoportban válassza az Origin-csoportokat.

- Válassza ki a forráscsoportot a listából, például az alapértelmezett forráscsoportot.

- A jobb oldali panelen válassza ki az Origin gazdagép nevét , például

contoso.b2clogin.com. - A Forrás frissítése panelen frissítse a gazdagép nevét és az Origin állomásfejlécet, hogy ugyanazzal az értékkel rendelkezzen.

3. lépés: Egyéni tartomány beállítása az Azure Front Dooron

Ebben a lépésben hozzáadja az 1. lépésben regisztrált egyéni tartományt az Azure Front Doorhoz.

3.1. CNAME DNS-rekord létrehozása

Az egyéni tartomány hozzáadásához hozzon létre egy canonical name (CNAME) rekordot a tartományszolgáltatójával. A CNAME rekord olyan DNS-rekordtípus, amely egy forrástartománynevet egy céltartománynévre (alias) képez le. Az Azure Front Door esetében a forrástartomány neve az egyéni tartománynév, a céltartomány neve pedig a Front Door alapértelmezett állomásneve, amelyet a 2. lépésben konfigurált. Hozzon létre egy új Azure Front Door-példányt. For example, b2cazurefrontdoor-ab123e.z01.azurefd.net.

Miután a Front Door ellenőrizte a létrehozott CNAME rekordot, a rendszer átirányítja a forrás egyéni tartományba (például login.contoso.com) címzett forgalmat a megadott célként megadott front door alapértelmezett előtér-gazdagépre, például contoso-frontend.azurefd.net. További információ: Egyéni tartomány hozzáadása a Front Doorhoz.

CNAME rekord létrehozása az egyéni tartományhoz:

Jelentkezzen be az egyéni tartomány tartományszolgáltatójának webhelyére.

Keresse meg a DNS-rekordok kezelésére szolgáló oldal helyét a szolgáltató dokumentációjának segítségével, vagy a webhely Tartománynév, DNS vagy Névkiszolgáló kezelése területeinek áttekintésével.

Hozzon létre egy CNAME-rekordbejegyzést az egyéni tartományához, és töltse ki a mezőket a következő táblázatban látható módon (a mezők nevei eltérhetnek):

Source Típus szerint Destination <login.contoso.com>CNAME contoso-frontend.azurefd.netForrás: Adja meg az egyéni tartománynevet (például login.contoso.com).

Típus: Írja be a CNAME szöveget.

Cél: Adja meg a 2. lépésben létrehozott alapértelmezett Front Door előtér-gazdagépet. Ennek az alábbi formátumúnak kell lennie:<gazdagépnév>.azurefd.net. For example,

contoso-frontend.azurefd.net.

Módosítások mentése.

3.2. Az egyéni tartomány társítása a Front Doorral

Az Azure Portal kezdőlapján keresse meg és válassza ki az

myb2cazurefrontdoorAzure Front Door-erőforrást a megnyitásához.A bal oldali menü Gépház területén válassza a Tartományok lehetőséget.

Válassza a Tartomány hozzáadása lehetőséget.

A DNS-kezeléshez válassza az Összes többi DNS-szolgáltatás lehetőséget.

Egyéni tartomány esetén adja meg az egyéni tartományt, például

login.contoso.com.Tartsa a többi értéket alapértelmezettként, majd válassza a Hozzáadás lehetőséget. Az egyéni tartomány hozzá lesz adva a listához.

Az imént hozzáadott tartomány érvényesítési állapota alatt válassza a Függőben lehetőséget. Megnyílik egy TXT rekordadatokat tartalmazó panel.

Jelentkezzen be az egyéni tartomány tartományszolgáltatójának webhelyére.

Keresse meg a DNS-rekordok kezelésére szolgáló oldal helyét a szolgáltató dokumentációjának segítségével, vagy a webhely Tartománynév, DNS vagy Névkiszolgáló kezelése területeinek áttekintésével.

Hozzon létre egy új TXT DNS-rekordot, és töltse ki a mezőket az alábbiak szerint:

- Név:

_dnsauth.contoso.com, de csak_dnsauthbe kell írnia. - Típus:

TXT - Érték: Valami hasonló

75abc123t48y2qrtsz2bvk.......

A TXT DNS-rekord hozzáadása után a Front Door-erőforrás érvényesítési állapota végül függőben lévőről jóváhagyottra változik. Előfordulhat, hogy újra be kell töltenie a lapot a módosításhoz.

- Név:

Lépjen vissza az Azure Portalra. Az imént hozzáadott tartomány végponttársításában válassza a Társítás nélküli lehetőséget.

A Végpont kiválasztása beállításnál válassza ki a gazdagépnév végpontot a legördülő listából.

Az Útvonalak kiválasztása lista esetében válassza az alapértelmezett útvonalat, majd válassza a Társítás lehetőséget.

3.3. Az útvonal engedélyezése

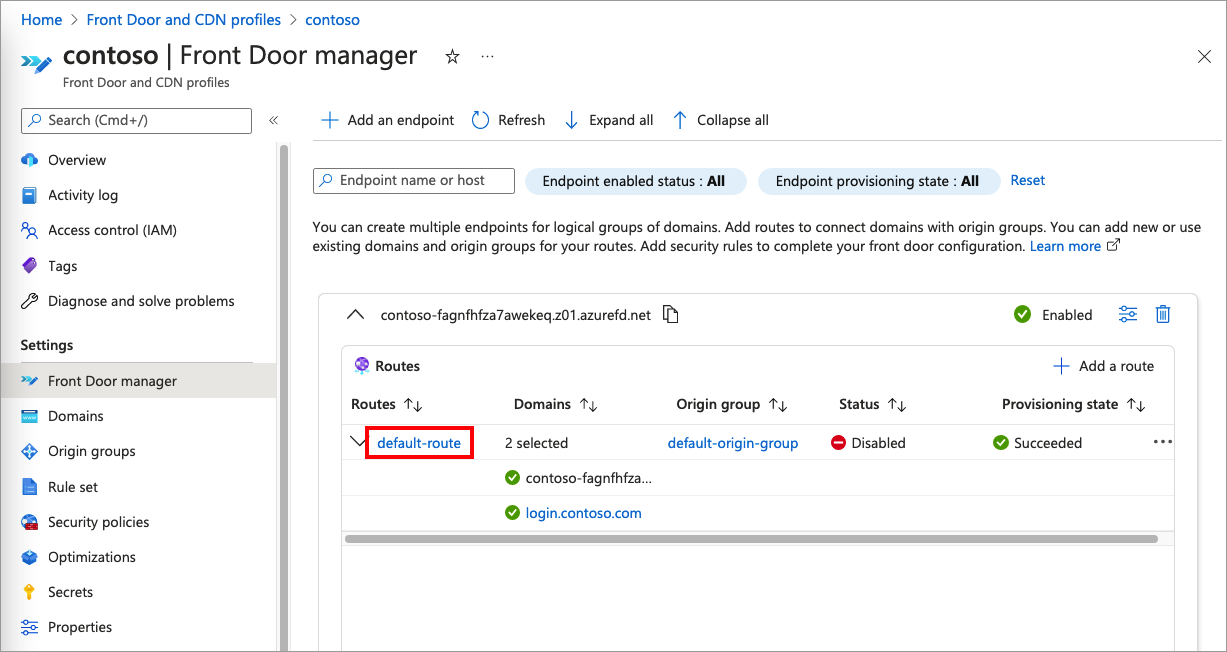

Az alapértelmezett útvonal az ügyfélről az Azure Front Doorra irányítja a forgalmat. Ezután az Azure Front Door az Ön konfigurációja alapján küldi el a forgalmat az Azure AD B2C-be. Az alapértelmezett útvonal engedélyezéséhez kövesse az alábbi lépéseket.

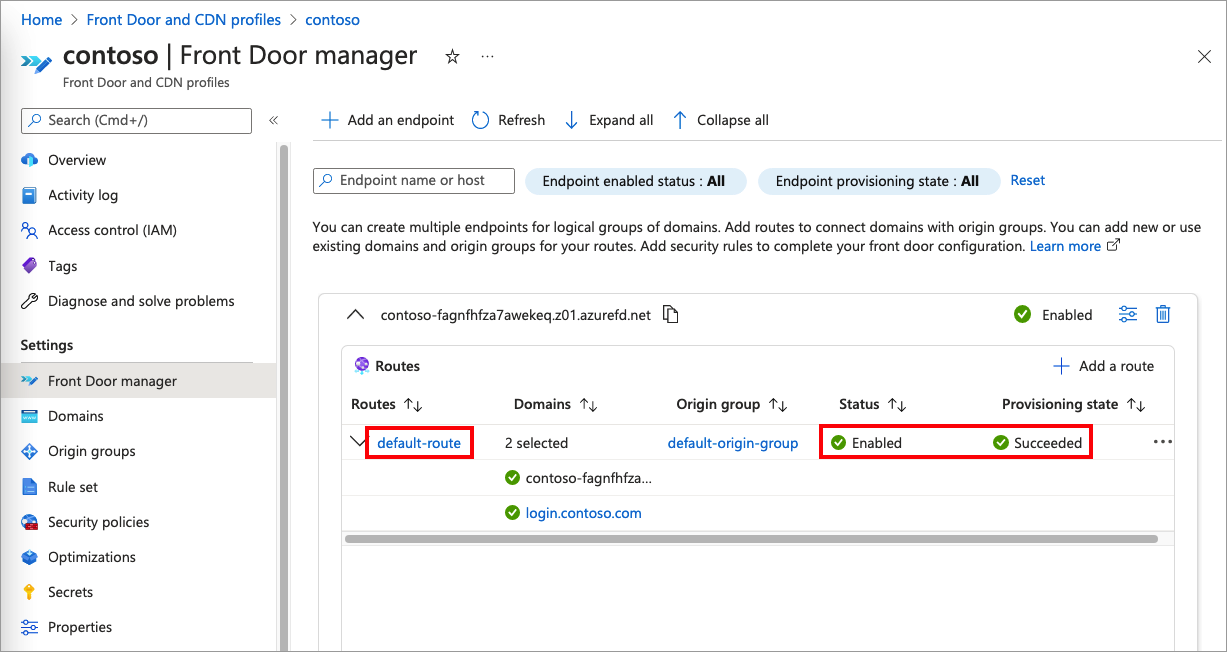

Válassza a Front Door kezelőjét.

Az alapértelmezett útvonal engedélyezéséhez először bontsa ki a végpontokat a Front Door manager végpontjainak listájából. Ezután válassza ki az alapértelmezett útvonalat.

Az alábbi képernyőkép bemutatja, hogyan választhatja ki az alapértelmezett útvonalat.

Jelölje be az Útvonal engedélyezése jelölőnégyzetet.

A módosítások mentéséhez válassza a Frissítés lehetőséget.

4. lépés: A CORS konfigurálása

Ha html-sablonnal szabja testre az Azure AD B2C felhasználói felületét , konfigurálnia kell a CORS-t az egyéni tartományával.

Konfigurálja az Azure Blob Storage-t a forrásközi erőforrás-megosztáshoz az alábbi lépésekkel:

- Az Azure Portalon lépjen a tárfiókra.

- A menüben válassza a CORS lehetőséget.

- Az Engedélyezett források mezőben adja meg a következőt

https://your-domain-name: Cserélje leyour-domain-namea tartománynevet. For example,https://login.contoso.com. A bérlő nevének megadásakor használja az összes kisbetűs betűt. - Engedélyezett metódusok esetén válassza a mindkettőt

GETés aOPTIONS. - Engedélyezett fejlécek esetén adjon meg csillagot (*).

- A közzétett fejlécek esetében adjon meg csillagot (*).

- Max. életkor esetén adja meg a 200-at.

- Válassza a Mentés parancsot.

Egyéni tartomány tesztelése

Jelentkezzen be az Azure Portalra.

Ha több bérlőhöz is hozzáfér, a felső menüben válassza a Gépház ikont az Azure AD B2C-bérlőre való váltáshoz a Címtárak + előfizetések menüből.

Az Azure Portalon keresse meg és válassza ki az Azure AD B2C-t.

A Szabályzatok területen válassza ki a Felhasználói folyamatok (szabályzatok) lehetőséget.

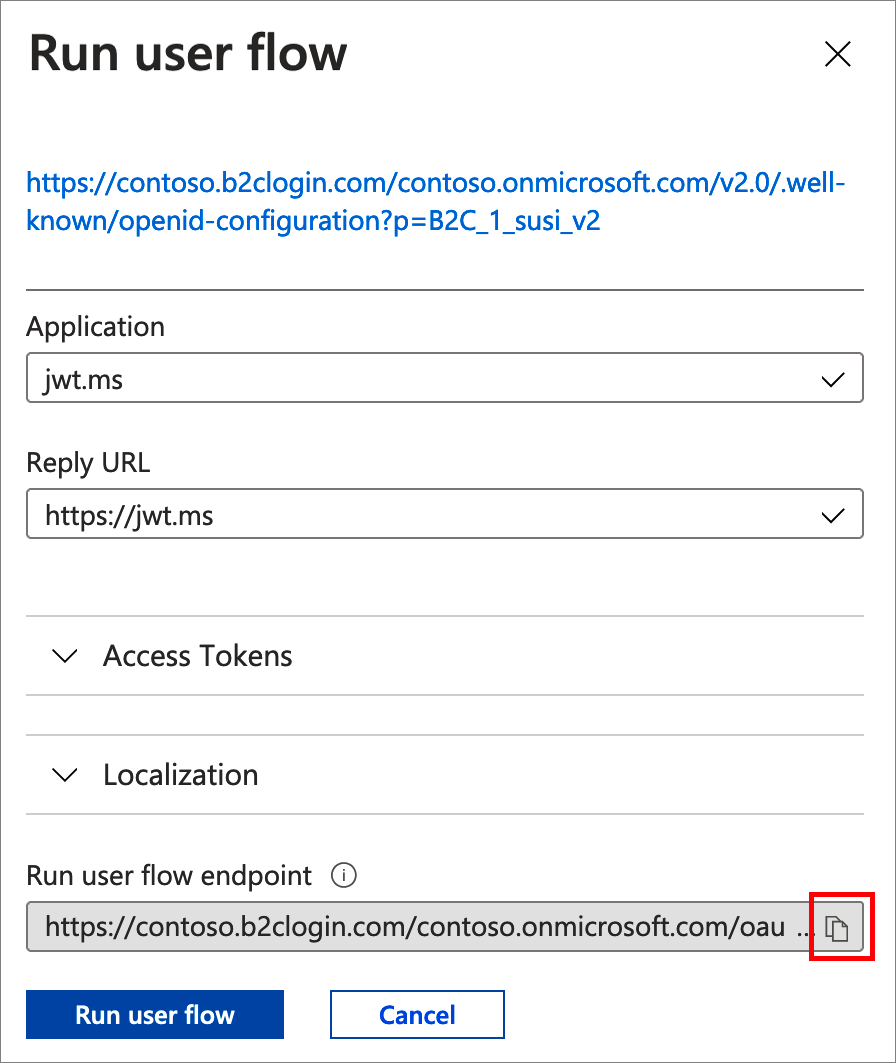

Jelöljön ki egy felhasználói folyamatot, majd válassza a Felhasználói folyamat futtatása lehetőséget.

Alkalmazás esetén válassza ki a webapp1 nevű webalkalmazást, amelyet korábban regisztrált. A Válasz URL-címnek meg kell jelennie

https://jwt.ms.Másolja ki az URL-címet a Felhasználói folyamat futtatása végpont alatt.

Ha egyéni tartományával szeretne bejelentkezni, nyisson meg egy webböngészőt, és használja a másolt URL-címet. Cserélje le az Azure AD B2C-tartományt (<tenant-name.b2clogin.com>) az egyéni tartományra.

Például a következő helyett:

https://contoso.b2clogin.com/contoso.onmicrosoft.com/oauth2/v2.0/authorize?p=B2C_1_susi&client_id=63ba0d17-c4ba-47fd-89e9-31b3c2734339&nonce=defaultNonce&redirect_uri=https%3A%2F%2Fjwt.ms&scope=openid&response_type=id_token&prompt=loginuse:

https://login.contoso.com/contoso.onmicrosoft.com/oauth2/v2.0/authorize?p=B2C_1_susi&client_id=63ba0d17-c4ba-47fd-89e9-31b3c2734339&nonce=defaultNonce&redirect_uri=https%3A%2F%2Fjwt.ms&scope=openid&response_type=id_token&prompt=loginEllenőrizze, hogy az Azure AD B2C megfelelően van-e betöltve. Ezután jelentkezzen be egy helyi fiókkal.

Ismételje meg a tesztet a többi szabályzattal.

Identitásszolgáltató konfigurálása

Amikor egy felhasználó úgy dönt, hogy bejelentkezik egy közösségi identitásszolgáltatóval, az Azure AD B2C engedélyezési kérelmet kezdeményez, és a felhasználót a kiválasztott identitásszolgáltatóhoz viszi a bejelentkezési folyamat befejezéséhez. Az engedélyezési kérelem az redirect_uri Azure AD B2C alapértelmezett tartománynevét adja meg:

https://<tenant-name>.b2clogin.com/<tenant-name>/oauth2/authresp

Ha úgy konfigurálta a házirendet, hogy engedélyezze a külső identitásszolgáltatóval való bejelentkezést, frissítse az OAuth-átirányítási URI-kat az egyéni tartománnyal. A legtöbb identitásszolgáltató lehetővé teszi, hogy több átirányítási URI-t regisztráljon. Javasoljuk, hogy helyettük adjon hozzá átirányítási URI-kat, hogy az egyéni szabályzatot anélkül tesztelhesse, hogy az azure AD B2C alapértelmezett tartománynevet használó alkalmazásokat érintené.

Az alábbi átirányítási URI-ban:

https://<custom-domain-name>/<tenant-name>/oauth2/authresp

- Cserélje le <az egyéni tartománynevet> az egyéni tartománynévre.

- Cserélje le <a bérlő nevét> a bérlő nevére vagy a bérlőazonosítóra.

Az alábbi példa egy érvényes OAuth-átirányítási URI-t mutat be:

https://login.contoso.com/contoso.onmicrosoft.com/oauth2/authresp

Ha a bérlőazonosítót használja, egy érvényes OAuth-átirányítási URI az alábbi példához hasonlóan fog kinézni:

https://login.contoso.com/11111111-1111-1111-1111-111111111111/oauth2/authresp

Az SAML-identitásszolgáltatók metaadatai a következő mintához hasonlóan néznek ki:

https://<custom-domain-name>.b2clogin.com/<tenant-name>/<your-policy>/samlp/metadata?idptp=<your-technical-profile>

Az alkalmazás konfigurálása

Az egyéni tartomány konfigurálása és tesztelése után frissítheti az alkalmazásokat, hogy betöltse az egyéni tartományt állomásnévként meghatározó URL-címet az Azure AD B2C-tartomány helyett.

Az egyéni tartományintegráció azokra a hitelesítési végpontokra vonatkozik, amelyek Azure AD B2C-szabályzatokat (felhasználói folyamatokat vagy egyéni szabályzatokat) használnak a felhasználók hitelesítéséhez. Ezek a végpontok a következő mintához hasonlóan nézhetnek ki:

https://<custom-domain>/<tenant-name>/<policy-name>/v2.0/.well-known/openid-configurationhttps://<custom-domain>/<tenant-name>/<policy-name>/oauth2/v2.0/authorizehttps://<custom-domain>/<tenant-name>/<policy-name>/oauth2/v2.0/token

Csere:

- egyéni tartomány az egyéni tartománnyal

- bérlőnév a bérlő nevével vagy bérlőazonosítójával

- szabályzatnév a szabályzat nevével. További információ az Azure AD B2C-szabályzatokról.

Az SAML-szolgáltató metaadatai a következő mintához hasonlóan nézhetnek ki:

https://custom-domain-name/tenant-name/policy-name/Samlp/metadata

(Nem kötelező) Bérlőazonosító használata

Az URL-címben szereplő B2C-bérlő nevét lecserélheti a bérlőazonosító GUID azonosítójával, így az URL-címben eltávolíthatja a "b2c" kifejezésre mutató összes hivatkozást. A bérlőazonosító GUID azonosítóját az Azure Portal B2C Áttekintés lapján találja.

Írja be például, hogy https://account.contosobank.co.uk/<tenant ID GUID>/ a https://account.contosobank.co.uk/contosobank.onmicrosoft.com/ helyett

Ha bérlőnév helyett bérlőazonosítót használ, mindenképpen frissítse az identitásszolgáltató OAuth átirányítási URI-jait . További információ: Identitásszolgáltató konfigurálása.

Jogkivonat kiállítása

A jogkivonat-kiállító neve (iss) jogcíme a használt egyéni tartomány alapján változik. Például:

https://<domain-name>/11111111-1111-1111-1111-111111111111/v2.0/

(Nem kötelező) Az alapértelmezett tartománynévhez való hozzáférés letiltása

Az egyéni tartomány hozzáadása és az alkalmazás konfigurálása után a felhasználók továbbra is hozzáférhetnek a <tenant-name.b2clogin.com> tartományhoz. A hozzáférés megakadályozása érdekében konfigurálhatja a szabályzatot, hogy ellenőrizze a "gazdagép neve" engedélyezési kérelmet egy engedélyezett tartománylistán. Az állomásnév az URL-címben megjelenő tartománynév. A gazdagép neve a jogcímfeloldókon keresztül {Context:HostName}érhető el. Ezután megjeleníthet egy egyéni hibaüzenetet.

- Példa egy feltételes hozzáférési szabályzatra, amely ellenőrzi a gazdagép nevét a GitHubról.

- Minden fájlban cserélje le a sztringet

yourtenantaz Azure AD B2C-bérlő nevére. Ha például a B2C-bérlő neve contosob2c, akkor a rendszer minden példányayourtenant.onmicrosoft.comleszcontosob2c.onmicrosoft.com. - Töltse fel a szabályzatfájlokat a következő sorrendben:

B2C_1A_TrustFrameworkExtensions_HostName.xmlmajdB2C_1A_signup_signin_HostName.xml.

(Nem kötelező) Az Azure Front Door speciális konfigurációja

Az Azure Front Door speciális konfigurációját, például az Azure Web Application Firewallt (WAF) használhatja. Az Azure WAF központi védelmet nyújt a webalkalmazásoknak a gyakori biztonsági rések és biztonsági rések ellen.

Egyéni tartományok használatakor vegye figyelembe a következő szempontokat:

- A WAF-szabályzatnak ugyanazzal a szinttel kell rendelkeznie, mint az Azure Front Door-profil. Az Azure Front Doorlal használható WAF-szabályzatok létrehozásáról további információt a WAF-szabályzat konfigurálása című témakörben talál.

- A WAF által felügyelt szabályok funkció hivatalosan nem támogatott, mivel hamis pozitív eredményeket okozhat, és megakadályozhatja a jogos kérések továbbítását, ezért csak akkor használja a WAF egyéni szabályait, ha megfelelnek az igényeinek.

Hibaelhárítás

Az Azure AD B2C egy nem talált lapot ad vissza

- Hibajelenség – Egyéni tartományt konfigurál, de amikor megpróbál bejelentkezni az egyéni tartománnyal, egy HTTP 404-hibaüzenet jelenik meg.

- Lehetséges okok – Ez a probléma a DNS-konfigurációval vagy az Azure Front Door háttérkonfigurációval kapcsolatos lehet.

- Megoldás:

- Győződjön meg arról, hogy az egyéni tartomány regisztrálva van, és sikeresen ellenőrizve van az Azure AD B2C-bérlőben.

- Győződjön meg arról, hogy az egyéni tartomány megfelelően van konfigurálva. Az

CNAMEegyéni tartomány rekordjának az Azure Front Door alapértelmezett előtér-gazdagépére kell mutatnia (például contoso-frontend.azurefd.net).

Szolgáltatásaink jelenleg nem érhetők el

Hibajelenség – Egyéni tartományt konfigurál, de amikor megpróbál bejelentkezni az egyéni tartománnyal, a következő hibaüzenet jelenik meg: Szolgáltatásaink jelenleg nem érhetők el. Dolgozunk azon, hogy a lehető leghamarabb visszaállítsuk az összes szolgáltatást. Kérjük, látogasson vissza hamarosan.

Lehetséges okok – Ez a probléma az Azure Front Door útvonalkonfigurációjához kapcsolódhat.

Megoldás: Ellenőrizze az alapértelmezett útvonal állapotát. Ha le van tiltva, engedélyezze az útvonalat. Az alábbi képernyőkép az alapértelmezett útvonal megjelenését mutatja be:

Az Azure AD B2C azt az erőforrást adja vissza, amelyet keres, el lett távolítva, a neve megváltozott vagy ideiglenesen nem érhető el.

- Hibajelenség – Egyéni tartományt konfigurál, de amikor megpróbál bejelentkezni az egyéni tartománnyal, a keresett erőforrás el lett távolítva, a neve megváltozott, vagy ideiglenesen nem érhető el hibaüzenet.

- Lehetséges okok – Ez a probléma a Microsoft Entra egyéni tartományellenőrzésével kapcsolatos lehet.

- Megoldás: Győződjön meg arról, hogy az egyéni tartomány regisztrálva van, és sikeresen ellenőrizve van az Azure AD B2C-bérlőben.

A szolgáltató azonosítása hibaüzenetet ad vissza

- Hibajelenség – Miután konfigurált egy egyéni tartományt, helyi fiókokkal is bejelentkezhet. Ha azonban külső közösségi vagy vállalati identitásszolgáltatók hitelesítő adataival jelentkezik be, az identitásszolgáltató hibaüzenetet jelenít meg.

- Lehetséges okok – Ha az Azure AD B2C egy összevont identitásszolgáltatóval való bejelentkezésre viszi a felhasználót, megadja az átirányítási URI-t. Az átirányítási URI az a végpont, ahová az identitásszolgáltató visszaadja a jogkivonatot. Az átirányítási URI ugyanaz a tartomány, amelyet az alkalmazás az engedélyezési kérelemmel használ. Ha az átirányítási URI még nincs regisztrálva az identitásszolgáltatóban, lehet, hogy nem bízik az új átirányítási URI-ban, ami hibaüzenetet eredményez.

- Megoldás – Kövesse az identitásszolgáltató konfigurálásához szükséges lépéseket az új átirányítási URI hozzáadásához.

Gyakori kérdések

Amikor a Futtatás most parancsot használom a szabályzat futtatásához, miért nem látom az egyéni tartományt?

Másolja ki az URL-címet, módosítsa manuálisan a tartománynevet, majd illessze vissza a böngészőbe.

Melyik IP-cím jelenik meg az Azure AD B2C-ben? A felhasználó IP-címe vagy az Azure Front Door IP-címe?

Az Azure Front Door átadja a felhasználó eredeti IP-címét. Ez az AZ IP-cím, amelyet a naplójelentésben vagy az egyéni szabályzatban fog látni.

Fontos

Ha az ügyfél fejlécet x-forwarded-for küld az Azure Front Doornak, az Azure AD B2C a x-forwarded-for felhasználó IP-címét fogja használni a feltételes hozzáférés kiértékeléséhez és a {Context:IPAddress}jogcímfeloldóhoz.

Használhatok külső webalkalmazási tűzfalat (WAF) a B2C-vel?

Igen, az Azure AD B2C támogatja a BYO-WAF-ot (saját webalkalmazási tűzfal használata). Tesztelnie kell azonban a WAF-et, hogy az ne tiltsa le vagy ne küldjön riasztást az Azure AD B2C felhasználói folyamatainak vagy egyéni szabályzatainak. Megtudhatja, hogyan konfigurálhatja az Akamai WAF-et és a Cloudflare WAF-et az Azure AD B2C-vel.

Az Azure Front Door-példány más előfizetésben üzemeltethető, mint az Azure AD B2C-bérlőm?

Igen, az Azure Front Door egy másik előfizetésben is lehet.

Következő lépések

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: