Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

Fontos

2025. május 1-jére az Azure AD B2C már nem lesz elérhető az új ügyfelek számára. További információ a GYIK-ben.

Mielőtt hozzákezdene, a lap tetején található Szabályzattípus kiválasztása választóval válassza ki a beállított szabályzat típusát. Az Azure Active Directory B2C két módszert kínál annak meghatározására, hogy a felhasználók hogyan használják az alkalmazásokat: előre definiált felhasználói folyamatokon vagy teljesen konfigurálható egyéni szabályzatokon keresztül. A cikkben szereplő lépések különbözőek az egyes metódusok esetében.

Az Azure Active Directory B2C (Azure AD B2C) közvetlenül integrálható a Microsoft Entra többtényezős hitelesítéssel , így egy második biztonsági réteget adhat hozzá a regisztrációhoz és a bejelentkezési élményhez az alkalmazásokban. Ha már létrehozott regisztrációs és bejelentkezési felhasználói folyamatokat, akkor is engedélyezheti a többtényezős hitelesítést.

A funkcióalkalmazások több forgatókönyvet is kezelhetnek, például:

- Többtényezős hitelesítés megkövetelése az egyik alkalmazás eléréséhez, de nem követeli meg a másikhoz való hozzáférést. Az ügyfél például bejelentkezhet egy szociális vagy helyi fiókkal rendelkező automatikus biztosítási alkalmazásba, de ellenőriznie kell a telefonszámot, mielőtt hozzáfér az ugyanabban a címtárban regisztrált otthoni biztosítási alkalmazáshoz.

- Többtényezős hitelesítés megkövetelése egy alkalmazás általános eléréséhez, de nem követeli meg, hogy hozzáférjen a benne lévő bizalmas részekhez. Az ügyfél például bejelentkezhet egy közösségi vagy helyi fiókkal rendelkező banki alkalmazásba, és ellenőrizheti a számla egyenlegét, de az átutalás megkísérlése előtt ellenőriznie kell a telefonszámot.

Előfeltételek

- Hozzon létre egy felhasználói folyamatot , hogy a felhasználók regisztrálhassák és bejelentkezhessenek az alkalmazásba.

- Webalkalmazás regisztrálása.

- Végezze el az Egyéni szabályzatok használatának első lépéseit az Active Directory B2C-ben. Ez az oktatóanyag bemutatja, hogyan frissítheti az egyéni szabályzatfájlokat az Azure AD B2C-bérlő konfigurációjának használatára.

- Webalkalmazás regisztrálása.

Ellenőrzési módszerek

A feltételes hozzáféréssel a felhasználók az MFA-val kapcsolatban rendszergazdaként meghozott konfigurációs döntések alapján támadhatók meg vagy nem. A többtényezős hitelesítés módszerei a következők:

- E-mail – A bejelentkezés során a rendszer egy egyszeri jelszót (OTP) tartalmazó ellenőrző e-mailt küld a felhasználónak. A felhasználó megadja az e-mailben az alkalmazásnak küldött OTP-kódot.

- SMS vagy telefonhívás – Az első regisztráció vagy bejelentkezés során a felhasználónak meg kell adnia és ellenőriznie kell a telefonszámot. A későbbi bejelentkezések során a rendszer arra kéri a felhasználót, hogy válassza a Kód küldése vagy a Hívásom lehetőséget. A felhasználó választásától függően a rendszer szöveges üzenetet küld, vagy telefonhívást kezdeményez az ellenőrzött telefonszámon a felhasználó azonosítása érdekében. A felhasználó vagy megadja a szöveges üzenetben küldött OTP-kódot, vagy jóváhagyja a telefonhívást.

- Csak telefonhívás – Ugyanúgy működik, mint az SMS vagy a telefonhívás lehetőség, de csak telefonhívás történik.

- CSAK SMS – Ugyanúgy működik, mint az SMS vagy a telefonhívás lehetőség, de a rendszer csak szöveges üzenetet küld.

- Authenticator alkalmazás – TOTP – A felhasználónak olyan hitelesítő alkalmazást kell telepítenie, amely támogatja az időalapú egyszeri jelszó (TOTP) ellenőrzését, például a Microsoft Authenticator alkalmazást egy saját eszközén. Az első regisztráció vagy bejelentkezés során a felhasználó beolvassa a QR-kódot, vagy manuálisan írja be a kódot a hitelesítő alkalmazással. A későbbi bejelentkezések során a felhasználó beszedi a hitelesítő alkalmazásban megjelenő TOTP-kódot. Megtudhatja, hogyan állíthatja be a Microsoft Authenticator alkalmazást.

Fontos

Hitelesítő alkalmazás – A TOTP nagyobb biztonságot nyújt, mint az SMS/Phone, és az e-mail a legkevésbé biztonságos. Az SMS/Telefonalapú többtényezős hitelesítés külön díjakat von maga után a normál Azure AD B2C MAU díjszabási modelljétől.

Többtényezős hitelesítés beállítása

Jelentkezzen be a Azure portalra.

Ha több bérlőhöz is hozzáférése van, a felső menüben a Beállítások ikont választva váltson az Azure AD B2C-bérlőre a Címtárak + előfizetések menüből.

A bal oldali menüben válassza az Azure AD B2C-t. Vagy válassza a Minden szolgáltatás lehetőséget, és keresse meg és válassza az Azure AD B2C-t.

Válassza ki a felhasználói folyamatokat.

Válassza ki azt a felhasználói folyamatot, amelyhez engedélyezni szeretné az MFA-t. Például B2C_1_signinsignup.

Válassza a Tulajdonságokelemet.

A Többtényezős hitelesítés szakaszban válassza ki a kívánt metódustípust. Ezután az MFA-kényszerítés alatt válasszon egy lehetőséget:

Kikapcsolva – Az MFA soha nem lesz kényszerítve a bejelentkezés során, és a rendszer nem kéri a felhasználókat, hogy regisztráljanak az MFA-ba a regisztráció vagy a bejelentkezés során.

Mindig bekapcsolva – Az MFA mindig kötelező, függetlenül a feltételes hozzáférés beállításától. A regisztráció során a rendszer kérni fogja a felhasználókat, hogy regisztráljanak az MFA-ban. A bejelentkezés során, ha a felhasználók még nincsenek regisztrálva az MFA-ban, a rendszer kérni fogja a regisztrációt.

Feltételes – A regisztráció és a bejelentkezés során a rendszer arra kéri a felhasználókat, hogy regisztráljanak az MFA-ban (mind az új, mind a meglévő felhasználók, akik nem regisztráltak az MFA-ban). A bejelentkezés során az MFA csak akkor lesz kényszerítve, ha egy aktív feltételes hozzáférési szabályzat kiértékelése megköveteli:

- Ha az eredmény egy kockázat nélküli MFA-kihívás, az MFA érvénybe lép. Ha a felhasználó még nincs regisztrálva az MFA-ban, a rendszer kérni fogja a regisztrációt.

- Ha az eredmény egy MFA-kihívás kockázat miatt és a felhasználó nincs beiratkozva az MFA-ra, a bejelentkezés blokkolva lesz.

Megjegyzés

- Mivel az Azure AD B2C-ben általánosan elérhető a feltételes hozzáférés, a rendszer most arra kéri a felhasználókat, hogy regisztráljanak egy MFA-metódusban a regisztráció során. Az általános rendelkezésre állás előtt létrehozott regisztrációs felhasználói folyamatok nem tükrözik automatikusan ezt az új viselkedést, de a viselkedést új felhasználói folyamatok létrehozásával is felveheti.

- Ha a Feltételes beállítást választja, feltételes hozzáférést is hozzá kell adnia a felhasználói folyamatokhoz, és meg kell adnia azokat az alkalmazásokat, amelyekre alkalmazni szeretné a szabályzatot.

- A többtényezős hitelesítés alapértelmezés szerint le van tiltva a regisztrációs felhasználói folyamatok esetében. A telefonos regisztrációval engedélyezheti az MFA-t a felhasználói folyamatokban, de mivel elsődleges azonosítóként telefonszámot használnak, az egyszeri e-mail-jelszó az egyetlen lehetőség, amely elérhető a második hitelesítési tényezőhöz.

Válassza az Mentésgombot. Az MFA most már engedélyezve van ehhez a felhasználói folyamathoz.

A felhasználói folyamat futtatásával ellenőrizheti a felhasználói élményt. Erősítse meg a következő forgatókönyvet:

A többtényezős hitelesítési lépés előtt létrejön egy ügyfélfiók a bérlőben. A lépés során az ügyfélnek meg kell adnia egy telefonszámot, és ellenőriznie kell azt. Ha az ellenőrzés sikeres, a telefonszám a fiókhoz lesz csatolva későbbi használatra. Még akkor is, ha az ügyfél lemondja vagy kiesik, az ügyfél kérheti, hogy ellenőrizze újra a telefonszámot a következő bejelentkezés során, amelyen engedélyezve van a többtényezős hitelesítés.

A többtényezős hitelesítés engedélyezéséhez szerezze be az egyéni szabályzat kezdőcsomagot a GitHubról az alábbiak szerint:

-

Töltse le a .zip fájlt , vagy klónozza az adattárat onnan

https://github.com/Azure-Samples/active-directory-b2c-custom-policy-starterpack, majd frissítse az XML-fájlokat a SocialAndLocalAccountsWithMFA kezdőcsomagban az Azure AD B2C-bérlő nevével. A SocialAndLocalAccountsWithMFA lehetővé teszi a közösségi és helyi bejelentkezési beállításokat, valamint a többtényezős hitelesítési beállításokat, kivéve az Authenticator alkalmazást – TOTP lehetőséget. - Az Authenticator alkalmazás – TOTP MFA beállítás támogatásához töltse le az egyéni szabályzatfájlokat innen

https://github.com/azure-ad-b2c/samples/tree/master/policies/totp, majd frissítse az XML-fájlokat az Azure AD B2C-bérlő nevével. Ügyeljen arra, hogy aTrustFrameworkExtensions.xmlkezdőcsomagból tartalmazzonTrustFrameworkLocalization.xml,TrustFrameworkBase.xmlés XML-fájlokat. - Frissítse a [lapelrendezést] a

2.1.14verzióra. További információ: Lapelrendezés kiválasztása.

Felhasználó regisztrálása a TOTP-ben hitelesítő alkalmazással (végfelhasználók számára)

Ha egy Azure AD B2C-alkalmazás az MFA TOTP-beállítását használja, a végfelhasználóknak egy hitelesítő alkalmazást kell használniuk a TOTP-kódok létrehozásához. A felhasználók használhatják a Microsoft Authenticator alkalmazást vagy bármely más hitelesítő alkalmazást, amely támogatja a TOTP-ellenőrzést. Ha a Microsoft Authenticator alkalmazást használja, az Azure AD B2C rendszer rendszergazdájának tájékoztatnia kell a végfelhasználót a Microsoft Authenticator alkalmazás beállítására az alábbi lépések végrehajtásával:

- Töltse le és telepítse a Microsoft Authenticator alkalmazást Android vagy iOS rendszerű mobileszközére.

- Nyissa meg az Azure AD B2C-alkalmazást, amely megköveteli a TOTP használatát az MFA-hoz, például a Contoso webalkalmazást, majd a szükséges adatok megadásával jelentkezzen be vagy regisztráljon.

- Ha a rendszer arra kéri, hogy regisztrálja fiókját egy QR-kód hitelesítő alkalmazással történő beolvasásával, nyissa meg a Microsoft Authenticator alkalmazást a telefonján, és a jobb felső sarokban válassza a három pontozott menüikont (Android esetén) vagy + a menüikont (iOS esetén).

- Válassza a + Fiók hozzáadása lehetőséget.

- Válassza az Egyéb fiók (Google, Facebook stb.) lehetőséget, majd az Azure AD B2C-alkalmazásban megjelenő QR-kód beolvasásával regisztrálja a fiókját. Ha nem tudja beolvasni a QR-kódot, manuálisan is hozzáadhatja a fiókot:

- A telefonon található Microsoft Authenticator alkalmazásban válassza vagy írja be MANUÁLISAN a kódot.

- Az Azure AD B2C-alkalmazásban válassza a Továbbra is probléma van? lehetőséget. Ekkor megjelenik a fióknév és a titkos kód.

- Írja be a Fiók nevét és titkos kódját a Microsoft Authenticator alkalmazásban, majd válassza a FINISH lehetőséget.

- Az Azure AD B2C-alkalmazásban válassza a Folytatás lehetőséget.

- Írja be a kódot, és adja meg a Microsoft Authenticator alkalmazásban megjelenő kódot.

- Válassza ki a elemet, majd ellenőrizze aelemet.

- Az alkalmazásba való későbbi bejelentkezés során írja be a Microsoft Authenticator alkalmazásban megjelenő kódot.

Tudnivalók az OATH szoftverjogkivonatairól

Felhasználó TOTP-hitelesítői regisztrációjának törlése (rendszeradminisztrátorok számára)

Az Azure AD B2C-ben törölheti a felhasználó TOTP-hitelesítő alkalmazásregisztrációját. Ezután a felhasználónak újra regisztrálnia kell a fiókját a TOTP-hitelesítés ismételt használatához. A felhasználók TOTP-regisztrációjának törléséhez használhatja az Azure Portalt vagy a Microsoft Graph API-t.

Megjegyzés

- Ha töröl egy felhasználó TOTP-hitelesítő alkalmazásregisztrációját az Azure AD B2C-ből, az nem távolítja el a felhasználó fiókját az eszközön található TOTP-hitelesítő alkalmazásban. A rendszer rendszergazdájának arra kell irányítania a felhasználót, hogy manuálisan törölje a fiókját a TOTP hitelesítő alkalmazásból az eszközén, mielőtt újra megpróbálná regisztrálni.

- Ha a felhasználó véletlenül törli a fiókját a TOTP hitelesítő alkalmazásból, értesítenie kell egy rendszergazdát vagy alkalmazástulajdonost, aki törölheti a felhasználó TOTP hitelesítő regisztrációját az Azure AD B2C-ből, hogy a felhasználó újra regisztrálhassa.

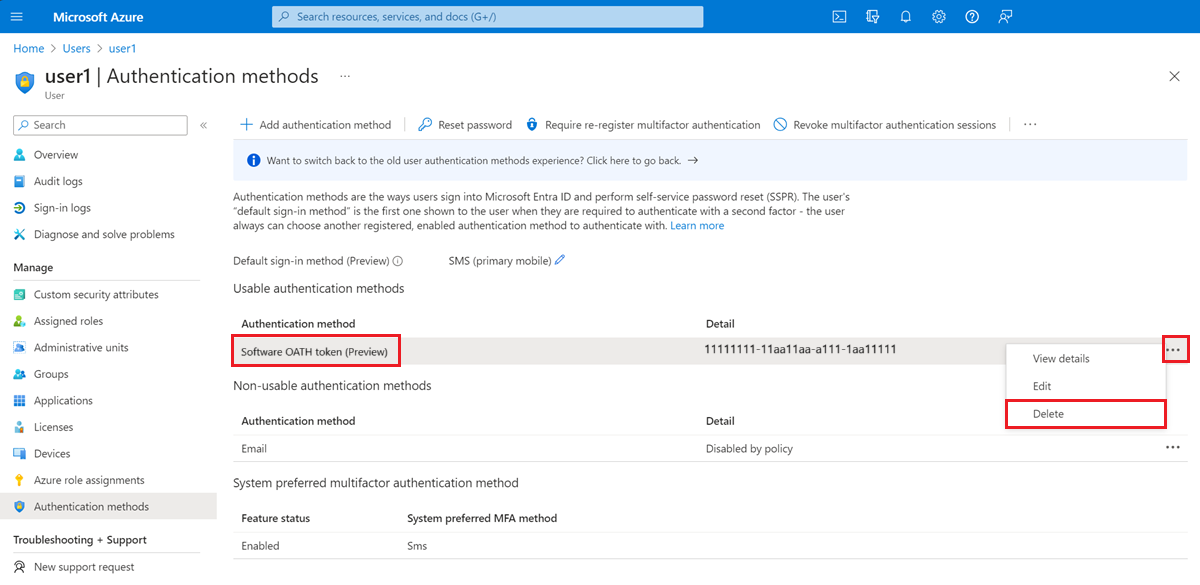

TOTP-hitelesítő alkalmazásregisztráció törlése az Azure Portal használatával

- Jelentkezzen be a Azure portalra.

- Ha több bérlőhöz is hozzáférése van, a felső menüben a Beállítások ikont választva váltson az Azure AD B2C-bérlőre a Címtárak + előfizetések menüből.

- A bal oldali menüben válassza a Felhasználók lehetőséget.

- Keresse meg és jelölje ki azt a felhasználót, akinél törölni szeretné a TOTP-hitelesítő alkalmazásregisztrációt.

- A bal oldali menüben válassza a Hitelesítési módszerek lehetőséget.

- A Használható hitelesítési módszerek területen keresse meg a Szoftveres OATH tokent, majd válassza a mellette lévő hárompontos menüt. Ha nem látja ezt a felületet, válassza az "Váltás az új felhasználói hitelesítési élményre! Kattintson ide a használatához" lehetőséget az új hitelesítési módszerek felületére való váltáshoz.

- Válassza a Törléslehetőséget, majd a megerősítéshez válassza Igen lehetőséget.

TOTP-hitelesítő alkalmazás regisztrációjának törlése a Microsoft Graph API használatával

Megtudhatja, hogyan törölheti a felhasználó Software OATH jogkivonat-hitelesítési módszerét a Microsoft Graph API használatával.

SMS tarifacsomagok ország/régió szerint

Az alábbi táblázat részletesen ismerteti az SMS-alapú hitelesítési szolgáltatások különböző tarifacsomagjait különböző országokban vagy régiókban. A díjszabás részleteiért tekintse meg az Azure AD B2C díjszabását.

Az SMS egy bővítményfunkció, amelyhez társított előfizetés szükséges. Ha az előfizetés lejár vagy megszakad, a végfelhasználók már nem fognak tudni sms-ben hitelesíteni, ami megakadályozhatja őket a bejelentkezésben az MFA-szabályzattól függően.

| Kategória | Országok/régiók |

|---|---|

| Alacsony költségű telefonos hitelesítés | Ausztrália, Brazília, Brunei, Kanada, Chile, Kína, Kolumbia, Ciprus, Észak-Macedónia, Lengyelország, Portugália, Dél-Korea, Thaiföld, Türkiye, Egyesült Államok |

| Telefonhitelesítés – alacsony költség | Grönland, Albánia, Amerikai Szamoa, Ausztria, Bahrein, Bosznia & Hercegovina, Botswana, Costa Rica, Cseh Köztársaság, Dánia, Észtország, Feröer-szigetek, Finnország, Franciaország, Görögország, Hongkong KKT, Magyarország, Izland, Írország, Olaszország, Japán, Lettország, Litvánia, Luxemburg, Macao SAR, Málta, Mexikó, Mikronézia, Moldova, Namíbia, Új-Zéland, Nicaragua, Norvégia, Románia, São Tomé és Príncipe, Seychelle Köztársaság, Szingapúr, Szlovákia, Salamon-szigetek, Spanyolország, Svédország, Svájc, Tajvan, Egyesült Királyság, Egyesült Államok Virgin-szigetek, Uruguay |

| Telefonhitelesítés – magas költség | Andorra, Angola, Anguilla, Antarktisz, Antigua és Barbuda, Argentína, Örményország, Aruba, Barbados, Belgium, Benin, Bolívia, Bonaire, Curaçao, Saba, Sint Eustatius és Sint Maarten, Brit Virgin-szigetek, Bulgária, Burkina Faso, Kamerun, Kajmán-szigetek, Közép-Afrikai Köztársaság, Cook-szigetek, Elefántcsontpart, Horvátország, Diego Garcia, Djibouti, Dominikai Köztársaság, Ecuador, Salvador, Eritrea, Falkland-szigetek, Fidzsi-szigetek, Francia Guyana, Francia Polinézia, Gambia, Grúzia, Németország, Gibraltár, Grenada, Guadeloupe, Guam, Guinea, Guyana, Honduras, India, Kenya, Kiribati, Laosz, Libéria, Malajzia, Marshall-szigetek, Martinique, Mauritius, Monaco, Montenegró, Montserrat, Hollandia, Új-Kaledónia, Niue, Omán, Palau, Panama, Paraguay, Peru, Puerto Rico, Réunion, Ruanda, Saint Helena, Ascension és Tristan de Cunha, Saint Kitts & Nevis, Saint Lucia, Saint Pierre & Miquelon, Saint Vincent és Grenadine-szigetek, Saipan, Szamoa, San Marino, Szaúd-Arábia, Sint Maarten, Szlovénia, Dél-Afrika, Dél-Szudán, Suriname, Eswatini, Timor-Leste, Tokelau, Tonga, Turks & Caicos, Tuvalu, Egyesült Arab Emírségek, Vanuatu, Venezuela, Vietnam, Wallis és Futuna |

| Telefonos hitelesítés – magas költség | Liechtenstein, Bermuda, Cabo Verde, Kambodzsa, Kongói Demokratikus Köztársaság, Dominika, Egyiptom, Egyenlítői-Guinea, Ghána, Guatemala, Bissau-Guinea, Izrael, Jamaica, Jamaica, Koszovó, Lesotho, Maldív-szigetek, Mali, Mauritánia, Marokkó, Mozambik, Pápua Új-Guinea, Fülöp-szigetek, Katar, Sierra Leone, Trinidad & Tobago, Ukrajna, Zimbabwe, Afganisztán, Algéria, Azerbajdzsán, Banglades, Belarusz, Belize, Bhután, Burundi, Csád, Comore-szigetek, Kongó, Etiópia, Gaboni Köztársaság, Haiti, Indonézia, Irak, Jordánia, Kuvait, Kirgizisztán, Libanon, Líbia, Madagaszkár, Malawi, Mongólia, Mianmar, Nauru, Nepál, Niger, Nigéria, Pakisztán, Palesztin Nemzeti Hatóság, Oroszország, Szenegál, Szerbia, Szomália, Sri Lanka, Szudán, Tádzsikisztán, Tanzánia, Togoli Köztársaság, Tunézia, Türkmenisztán, Uganda, Üzbegisztán, Jemen, Zambia |

Következő lépések

- További információ a TOTP megjelenítési vezérlőjéről és a Microsoft Entra ID többtényezős hitelesítés technikai profiljáról