Oktatóanyag: Az F5 BIG-IP easy gomb konfigurálása a Kerberos egyszeri bejelentkezéséhez

Ismerje meg, hogyan védheti meg a Kerberos-alapú alkalmazásokat a Microsoft Entra ID-val az F5 BIG-IP Easy Button Irányított konfiguráció 16.1-ben.

A BIG-IP és a Microsoft Entra ID integrálása számos előnnyel jár, például:

- Továbbfejlesztett szabályozás: Lásd, Teljes felügyelet keretrendszert a távoli munka engedélyezéséhez, és további információ a Microsoft Entra előhitelesítéséről.

- Szervezeti szabályzatok kikényszerítése. Lásd: Mi a feltételes hozzáférés?.

- Teljes egyszeri bejelentkezés a Microsoft Entra ID és a BIG-IP által közzétett szolgáltatások között

- Az identitások és a hozzáférés kezelése egyetlen vezérlősíkról, a Microsoft Entra felügyeleti központból.

Az előnyökről további információt az F5 BIG-IP és a Microsoft Entra integrációjáról szóló cikkben talál.

Forgatókönyv leírása

Ez a forgatókönyv a klasszikus, örökölt, Kerberos-hitelesítést használó alkalmazás, más néven integrált Windows-hitelesítés (IWA) a védett tartalomhoz való hozzáférés kapuzásához.

Mivel régi, az alkalmazás nem rendelkezik modern protokollokkal a Microsoft Entra ID-val való közvetlen integráció támogatására. Modernizálhatja az alkalmazást, de költséges, tervezést igényel, és kockázatot jelent a lehetséges állásidőre. Ehelyett egy F5 BIG-IP-alkalmazáskézbesítési vezérlő (ADC) hidat képez az örökölt alkalmazás és a modern azonosítóvezérlő sík között a protokollváltáson keresztül.

Az alkalmazás előtti BIG-IP lehetővé teszi a szolgáltatás átfedését a Microsoft Entra előhitelesítéssel és fejlécalapú egyszeri bejelentkezéssel, ami javítja az alkalmazás biztonsági helyzetét.

Feljegyzés

A szervezetek a Microsoft Entra alkalmazásproxyval távoli hozzáférést szerezhetnek ehhez az alkalmazástípushoz

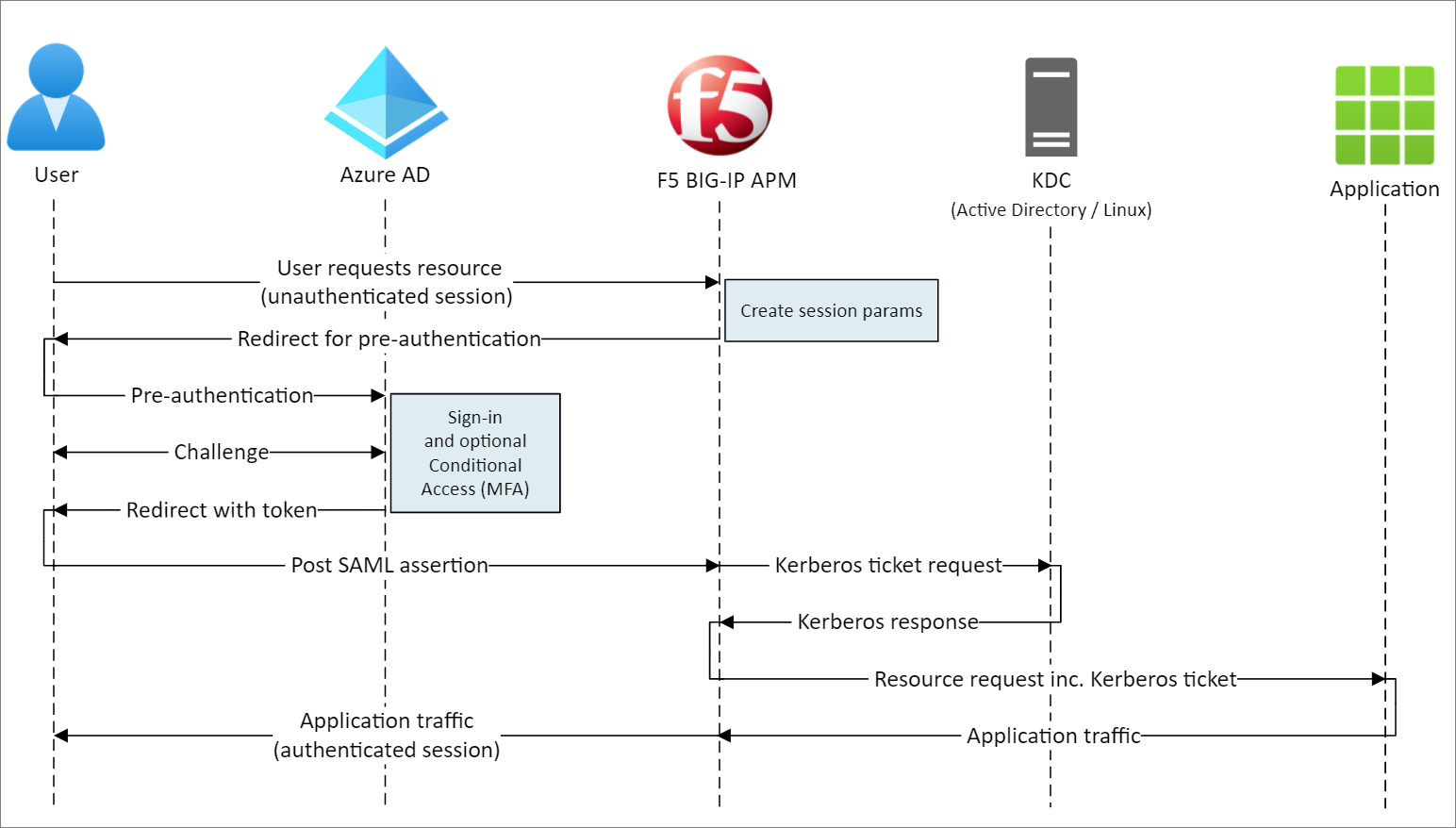

Forgatókönyv-architektúra

Ebben a forgatókönyvben a biztonságos hibrid hozzáférési (SHA) megoldás a következő összetevőket tartalmazza:

- Alkalmazás: BIG-IP által közzétett szolgáltatás, amelyet a Microsoft Entra SHA véd. Az alkalmazás gazdagépe tartományhoz csatlakozik, ezért integrálva van az Active Directoryval (AD).

- Microsoft Entra ID: Security Assertion Markup Language (SAML) identitásszolgáltató (IDP), amely ellenőrzi a felhasználói hitelesítő adatokat, a feltételes hozzáférést és az SAML-alapú egyszeri bejelentkezést a BIG-IP-címre. Az egyszeri bejelentkezésen keresztül a Microsoft Entra ID BIG-IP-t biztosít a szükséges munkamenet-attribútumokkal.

- KDC: Kulcsterjesztési központ (KDC) szerepkör egy tartományvezérlőn (DC), Kerberos-jegyek kiállítása

- BIG-IP: Fordított proxy és SAML-szolgáltató (SP) az alkalmazásra, delegálva a hitelesítést az SAML idP-re, mielőtt Kerberos-alapú egyszeri bejelentkezést végez a háttéralkalmazásban.

Az SHA ebben a forgatókönyvben támogatja az SP és az IdP által kezdeményezett folyamatokat. Az alábbi képen az SP folyamat látható.

- A felhasználó az alkalmazásvégponthoz (BIG-IP) csatlakozik

- A BIG-IP APM hozzáférési szabályzat átirányítja a felhasználót a Microsoft Entra ID -ra (SAML IdP)

- A Microsoft Entra ID előhitelesíti a felhasználót, és alkalmazza a kényszerített feltételes hozzáférési szabályzatokat

- A rendszer átirányítja a felhasználót a BIG-IP-címre (SAML SP), és az egyszeri bejelentkezés a kiadott SAML-jogkivonattal történik

- A BIG-IP Kerberos-jegyet kér a KDC-től

- A BIG-IP kérést küld a háttéralkalmazásnak, valamint Kerberos-jegyet az egyszeri bejelentkezéshez

- Az alkalmazás engedélyezi a kérést, és hasznos adatokat ad vissza

Előfeltételek

Előzetes BIG-IP-élmény nem szükséges, de a következőkre van szüksége:

- Ingyenes Azure-fiók vagy újabb

- BIG-IP- vagy BIG-IP-alapú virtuális kiadás (VE) üzembe helyezése az Azure-ban

- Az alábbi F5 BIG-IP-licencek bármelyike:

- F5 BIG-IP® legjobb csomag

- F5 BIG-IP APM önállóan

- F5 BIG-IP APM bővítménylicence BIG-IP F5 BIG-IP® Local Traffic Manager™ (LTM)

- 90 napos BIG-IP ingyenes próbaverziós licenc

- A helyszíni címtárból a Microsoft Entra ID-ba szinkronizált vagy a Microsoft Entra-azonosítóban létrehozott és a helyszíni címtárba visszafolyt felhasználói identitások

- Az alábbi szerepkörök egyike: Global Rendszergazda istrator, Cloud Application Rendszergazda istrator vagy Application Rendszergazda istrator.

- SSL-webtanúsítvány a szolgáltatások HTTPS-en keresztüli közzétételéhez, vagy az alapértelmezett BIG-IP-tanúsítványok használata tesztelés közben

- Kerberos-alkalmazás, vagy lépjen active-directory-wp.com az egyszeri bejelentkezés windowsos IIS-vel való konfigurálásához.

BIG-IP konfigurációs módszerek

Ez az oktatóanyag egy Egyszerű gomb sablonnal ismerteti a legújabb Interaktív konfiguráció 16.1-et. Az Egyszerű gombra kattintva a Rendszergazda nem lépnek oda-vissza a Microsoft Entra-azonosító és a BIG-IP között az SHA-szolgáltatások engedélyezéséhez. Az APM irányított konfigurációs varázslója és a Microsoft Graph kezeli az üzembe helyezést és a szabályzatkezelést. A BIG-IP APM és a Microsoft Entra ID integrációja biztosítja, hogy az alkalmazások támogatják az identitás-összevonást, az egyszeri bejelentkezést és a Microsoft Entra feltételes hozzáférést, csökkentve ezzel a felügyeleti többletterhelést.

Feljegyzés

Cserélje le a cikkben szereplő példasztringeket vagy értékeket a környezetéhez tartozókra.

Egyszerű regisztráció gomb

Tipp.

A cikkben szereplő lépések a portáltól függően kissé eltérhetnek.

Mielőtt egy ügyfél vagy szolgáltatás hozzáfér a Microsoft Graphhoz, a Microsoft Identitásplatform megbízhatónak tekinti. Ez a művelet létrehoz egy bérlői alkalmazásregisztrációt, amely engedélyezi az Egyszerű gomb hozzáférését a Graphhoz. Ezeken az engedélyeken keresztül a BIG-IP leküldi a konfigurációkat, hogy megbízhatósági kapcsolatot létesítsen a közzétett alkalmazás SAML SP-példánya és a Microsoft Entra ID mint SAML-azonosító között.

Jelentkezzen be a Microsoft Entra felügyeleti központba legalább felhőalkalmazásként Rendszergazda istratorként.

Keresse meg az identitásalkalmazásokat>> Alkalmazásregisztrációk > új regisztrációt.

Adja meg az alkalmazás megjelenítendő nevét. Például az F5 BIG-IP Easy gomb.

Adja meg, hogy kik használhatják az alkalmazásfiókokat >ebben a szervezeti címtárban.

Válassza ki a pénztárgépet.

Lépjen az API-engedélyekre, és engedélyezze a következő Microsoft Graph-alkalmazásengedélyeket:

- Application.Read.All

- Application.ReadWrite.All

- Application.ReadWrite.OwnedBy

- Directory.Read.All

- Group.Read.All

- IdentityRiskyUser.Read.All

- Policy.Read.All

- Policy.ReadWrite.ApplicationConfiguration

- Policy.ReadWrite.ConditionalAccess

- User.Read.All

Adjon rendszergazdai hozzájárulást a szervezetnek.

A Tanúsítványok és titkos kódok területen hozzon létre egy új ügyféltitkot. Jegyezze fel ezt a titkos kulcsot.

Az Áttekintésben jegyezze fel az ügyfél-azonosítót és a bérlőazonosítót.

Az Egyszerű gomb konfigurálása

Indítsa el az APM irányított konfigurációját az Egyszerű gomb sablon elindításához.

Lépjen az Irányított konfigurációs > Microsoft-integráció eléréséhez>, és válassza a Microsoft Entra-alkalmazás lehetőséget.

Tekintse át a konfigurációs lépéseket, és válassza a Tovább elemet

Az alkalmazás közzétételéhez kövesse a következő lépéseket.

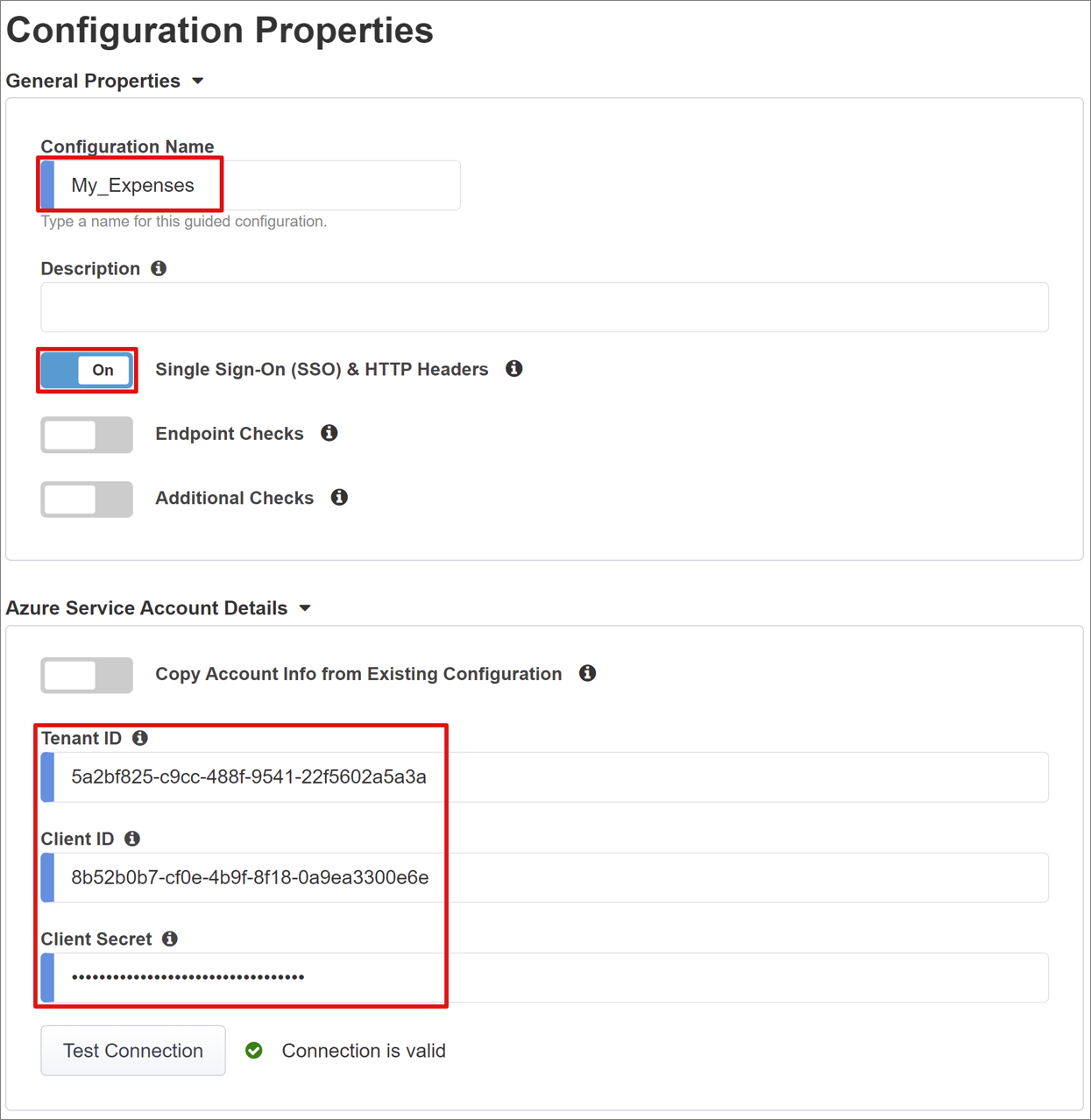

Konfiguráció tulajdonságai

A Konfiguráció tulajdonságai lap létrehoz egy BIG-IP-alkalmazáskonfigurációt és SSO-objektumot. Az Azure Service Account Details szakasz a Microsoft Entra-bérlőben korábban regisztrált ügyfelet jelölheti alkalmazásként. Ezek a beállítások lehetővé teszik, hogy a BIG-IP OAuth-ügyfél regisztráljon egy SAML SP-t a bérlőben, a manuálisan konfigurált egyszeri bejelentkezés tulajdonságaival. Az Easy Button elvégzi ezt a műveletet minden, az SHA-hoz közzétett és engedélyezett BIG-IP-szolgáltatás esetében.

Egyes beállítások globálisak, amelyek felhasználhatók további alkalmazások közzétételéhez, így csökkentve az üzembe helyezés idejét és a szükséges munkát.

Adjon meg egy egyedi konfigurációnevet.

Egyszeri bejelentkezés (SSO) és HTTP-fejlécek engedélyezése.

Adja meg a bérlői azonosítót, az ügyfél-azonosítót és az ügyfélkulcsot, amit az Egyszerű gomb ügyfél regisztrálásakor észlelt a bérlőben.

Ellenőrizze, hogy a BIG-IP csatlakozik-e a bérlőhöz.

Válassza a Tovább lehetőséget.

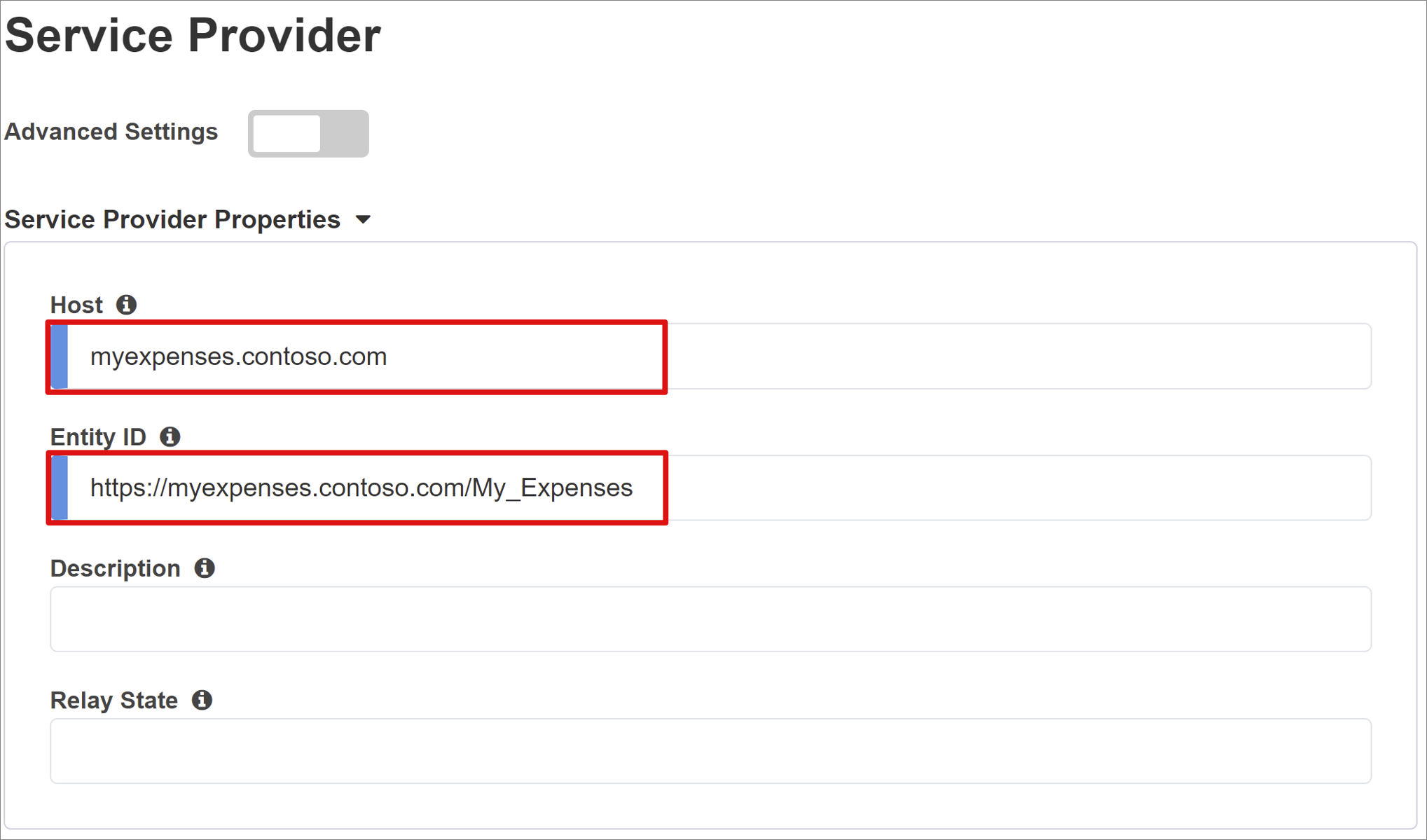

Szolgáltató

A Szolgáltató beállításai az SHA által védett alkalmazás SAML SP-példányának tulajdonságai.

Gazdagép esetén adja meg a védett alkalmazás nyilvános teljes tartománynevét (FQDN).

Entitásazonosító esetén adja meg azt az azonosítót, amelyet a Microsoft Entra ID használ a jogkivonatot kérő SAML SP azonosításához.

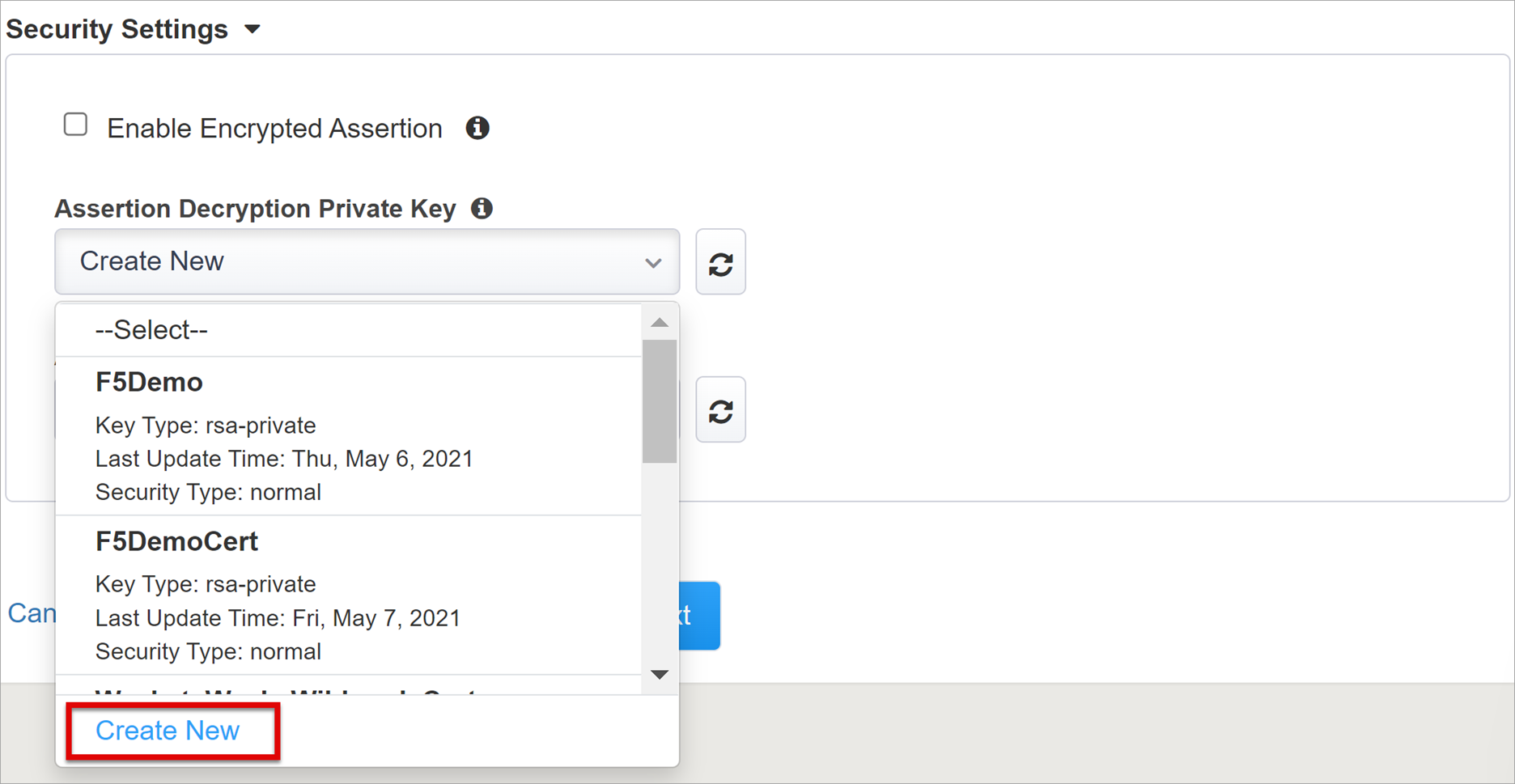

Az opcionális biztonsági Gépház megadják, hogy a Microsoft Entra ID titkosítja-e a kiadott SAML-állításokat. A Microsoft Entra ID és a BIG-IP APM közötti állítások titkosítása nagyobb biztonságot nyújt a tartalomjogkivonatok elfogására, és a személyes vagy vállalati adatok nem sérülhetnek.

- Az Assertion Decryption Private Key listából válassza az Új létrehozása lehetőséget.

- Kattintson az OK gombra. Megjelenik az SSL-tanúsítvány és -kulcsok importálása párbeszédpanel.

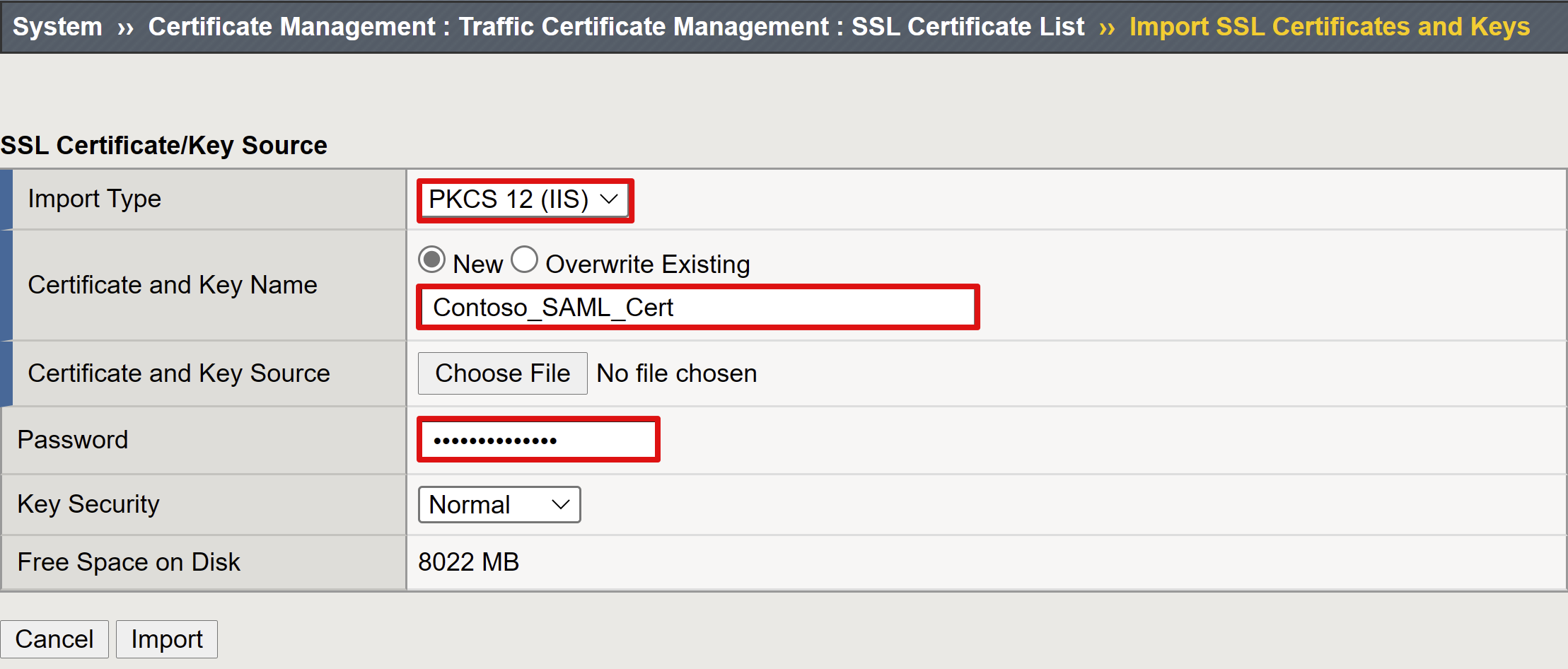

- A tanúsítvány és a titkos kulcs importálásához válassza a PKCS 12 (IIS) lehetőséget.

- A kiépítés után zárja be a böngészőlapot a fő lapra való visszatéréshez.

- Ellenőrizze, hogy engedélyezve van-e a titkosított helyesség.

- Ha engedélyezte a titkosítást, válassza ki a tanúsítványt az Assertion Decryption Private Key listából. Ez a titkos kulcs azon tanúsítványhoz tartozik, amelyet a BIG-IP APM a Microsoft Entra-állítások visszafejtéséhez használ.

- Ha engedélyezte a titkosítást, válassza ki a tanúsítványt az Assertion Visszafejtési tanúsítvány listájából. A BIG-IP feltölti ezt a tanúsítványt a Microsoft Entra-azonosítóba a kiadott SAML-állítások titkosításához.

Microsoft Entra ID

Ez a szakasz tulajdonságokat határoz meg egy új BIG-IP SAML-alkalmazás manuális konfigurálásához a Microsoft Entra-bérlőben. Az Easy Button alkalmazássablonokat biztosít az Oracle Kapcsolatok Softhoz, az Oracle E-business Suite-hoz, az Oracle JD Edwardshoz, az SAP ERP-hez és egy SHA-sablonhoz más alkalmazásokhoz.

Ebben a forgatókönyvben válassza az F5 BIG-IP APM Microsoft Entra ID Integration > Add lehetőséget.

Azure-konfiguráció

Adja meg annak az alkalmazásnak a megjelenítendő nevét, amelyet a BIG-IP hoz létre a Microsoft Entra-bérlőben, és az ikont a MyApps portálon.

Hagyja üresen a bejelentkezési URL-címet (nem kötelező) az idP által kezdeményezett bejelentkezés engedélyezéséhez.

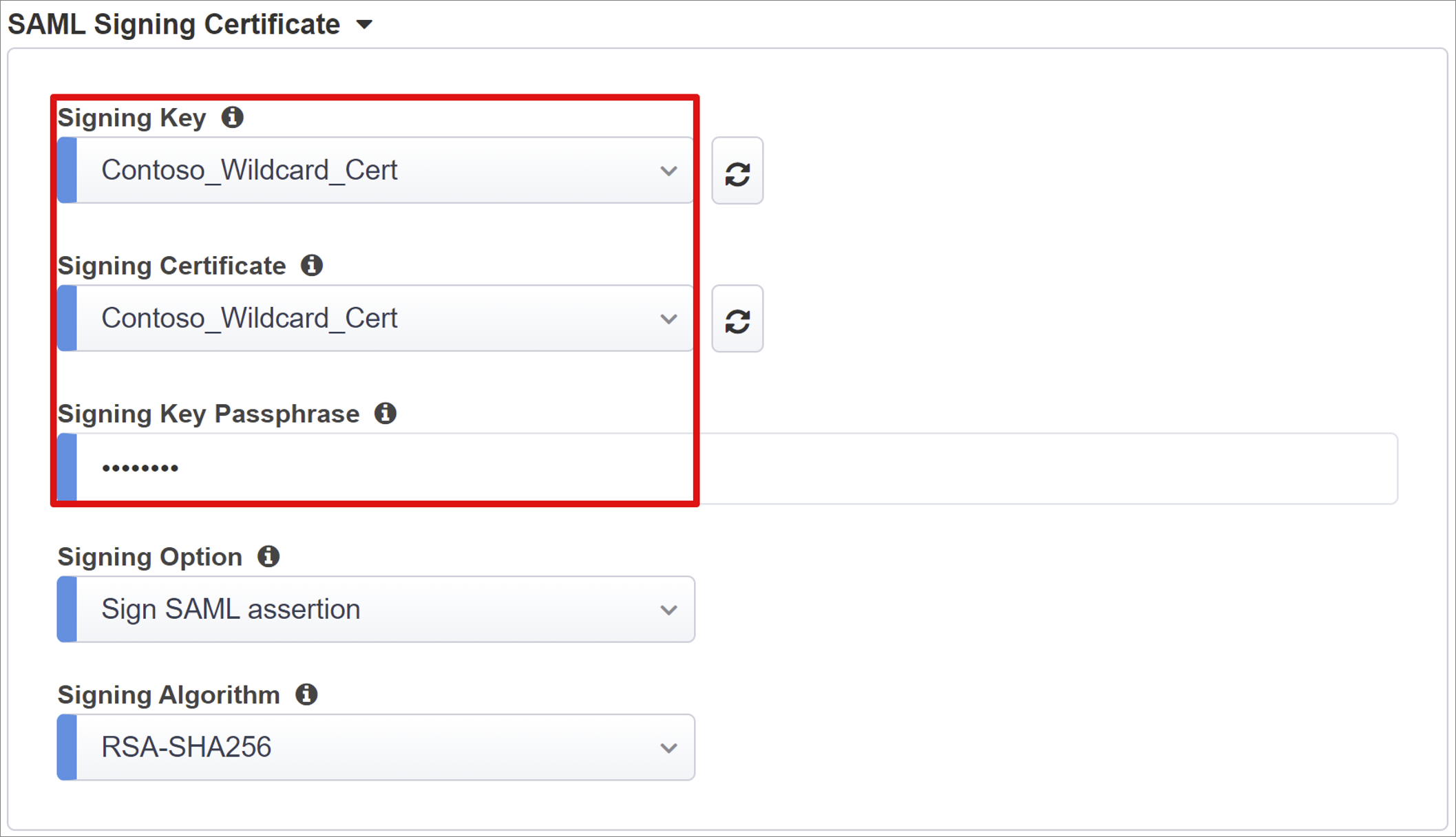

Az importált tanúsítvány megkereséséhez válassza az aláírókulcs és az aláíró tanúsítvány melletti frissítés ikont.

Az Aláírókulcs-jelszó mezőbe írja be a tanúsítvány jelszavát.

Engedélyezze az aláírási lehetőséget (nem kötelező) annak biztosításához, hogy a BIG-IP elfogadja a Microsoft Entra ID által aláírt jogkivonatokat és jogcímeket.

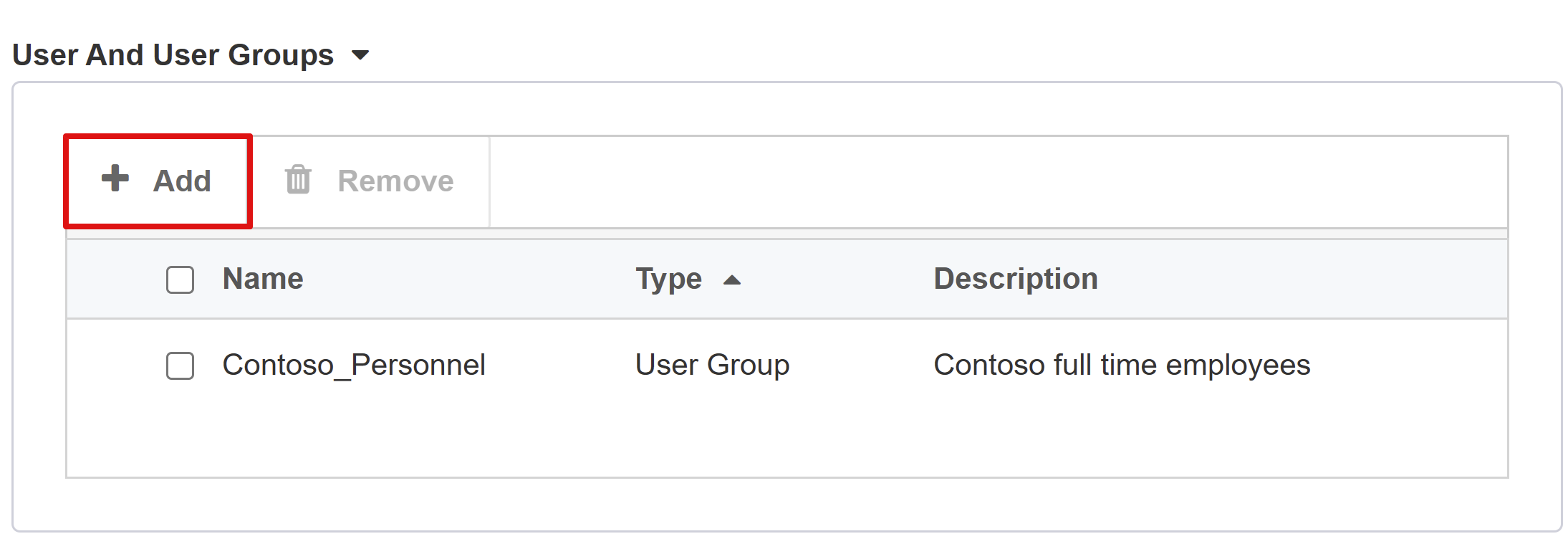

A felhasználói és felhasználói csoportok dinamikusan lekérdezhetők a Microsoft Entra-bérlőtől, és engedélyezik az alkalmazáshoz való hozzáférést. Adjon hozzá egy felhasználót vagy csoportot teszteléshez, ellenkező esetben minden hozzáférés megtagadva.

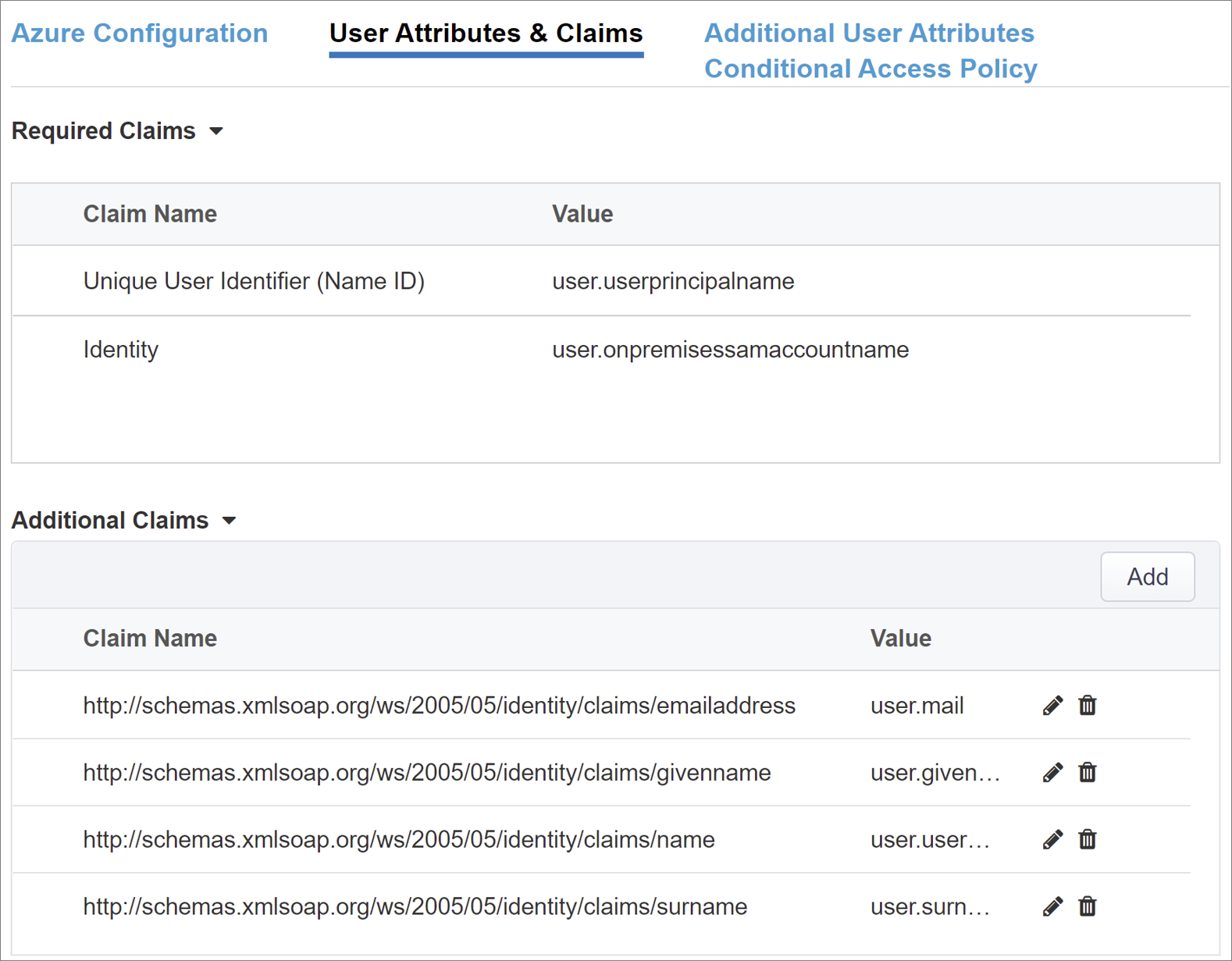

Felhasználói attribútumok és jogcímek

Amikor egy felhasználó hitelesíti a Microsoft Entra-azonosítót, egy SAML-jogkivonatot ad ki a felhasználót azonosító alapértelmezett jogcímek és attribútumok készletével. A Felhasználói attribútumok > Jogcímek lapon láthatók az új alkalmazáshoz kibocsátandó alapértelmezett jogcímek. További jogcímek konfigurálásához használja.

Az infrastruktúra egy belsőleg és külsőleg használt .com tartományi utótagon alapul. A kerberos korlátozott delegálású egyszeri bejelentkezés (KCD SSO) implementációjának eléréséhez nincs szükség további attribútumokra. Tekintse meg a speciális oktatóanyagot több tartományról vagy egy másik utótagot használó felhasználói bejelentkezésről.

További felhasználói attribútumok

A További felhasználói attribútumok lap különböző elosztott rendszereket támogat, amelyek más címtárakban tárolt attribútumokat igényelnek a munkamenet-bővítéshez. Az egyszerűsített címtárelérési protokoll (LDAP) forrásból lekért attribútumok SSO-fejlécekként injektálhatók a szerepkörök, partnerazonosítók stb. alapján történő hozzáférés szabályozásához.

Feljegyzés

Ez a funkció nincs összefüggésben a Microsoft Entra-azonosítóval, de az attribútumok másik forrása.

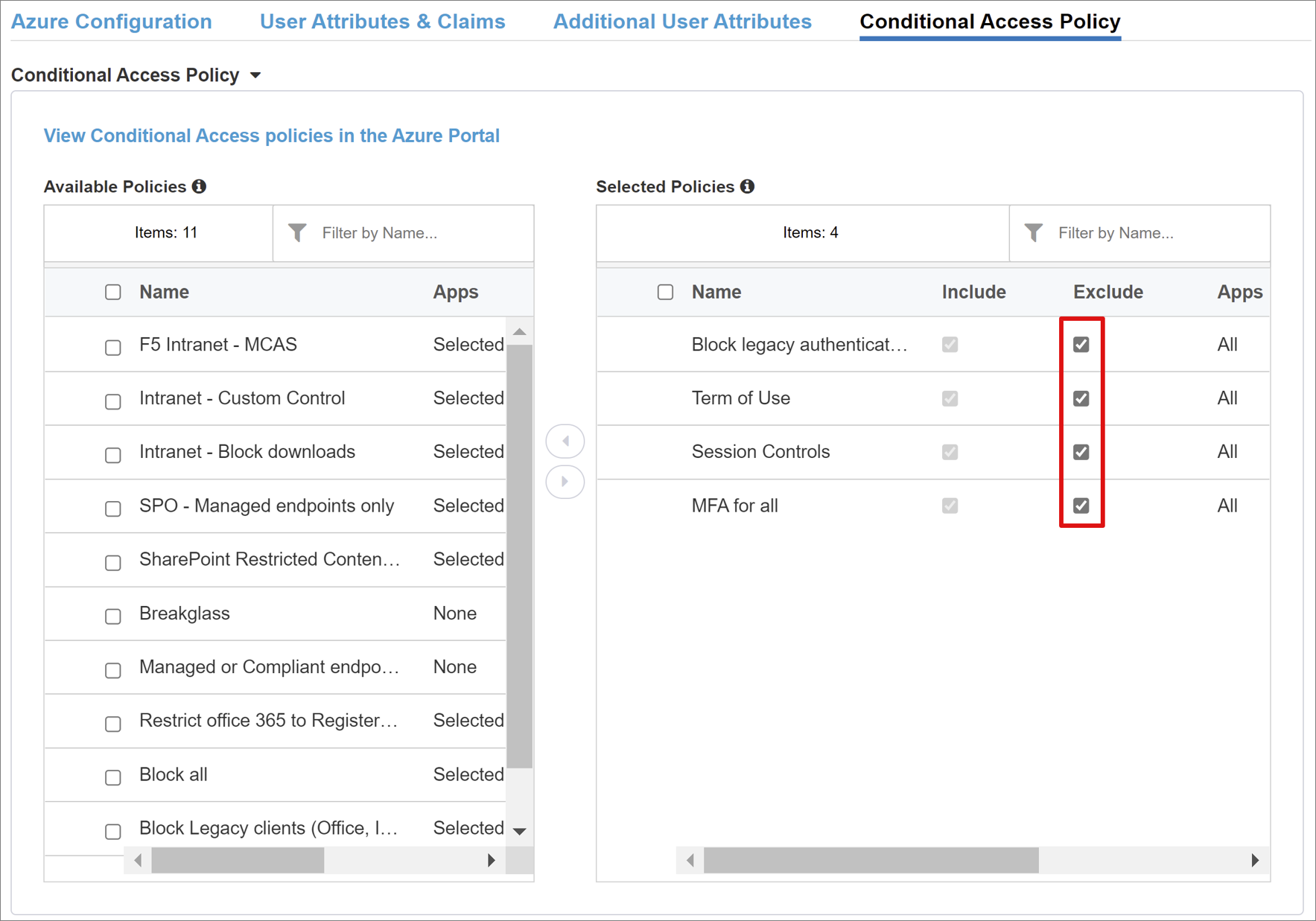

Feltételes hozzáférési szabályzat

A feltételes hozzáférési szabályzatok a Microsoft Entra előzetes hitelesítése után lesznek kikényszeríthetők a hozzáférés eszköz, alkalmazás, hely és kockázati jelek alapján történő vezérléséhez.

Az Elérhető szabályzatok nézet felhasználói műveletek nélkül jeleníti meg a feltételes hozzáférési szabályzatokat.

A Kiválasztott szabályzatok nézet a felhőalkalmazásokat célzó szabályzatokat jeleníti meg. Nem törölheti a házirendek kijelölését, és nem helyezheti át őket az Elérhető szabályzatok listára, mert bérlői szinten vannak kényszerítve.

A közzétett alkalmazásra alkalmazandó szabályzat kiválasztása:

- Az Elérhető szabályzatok listában válasszon ki egy szabályzatot.

- Kattintson a jobb nyílra , és helyezze át a Kijelölt házirendek listára.

A kiválasztott szabályzatok esetén be kell jelölni a Belefoglalás vagy kizárás beállítást. Ha mindkét beállítás be van jelölve, a rendszer nem kényszeríti a kijelölt házirendet.

Feljegyzés

A szabályzatlista egyszer jelenik meg, miután erre a lapra váltott. A Frissítés gombbal manuálisan kényszerítheti a varázslót a bérlő lekérdezésére, de ez a gomb az alkalmazás üzembe helyezése után jelenik meg.

Virtuális kiszolgáló tulajdonságai

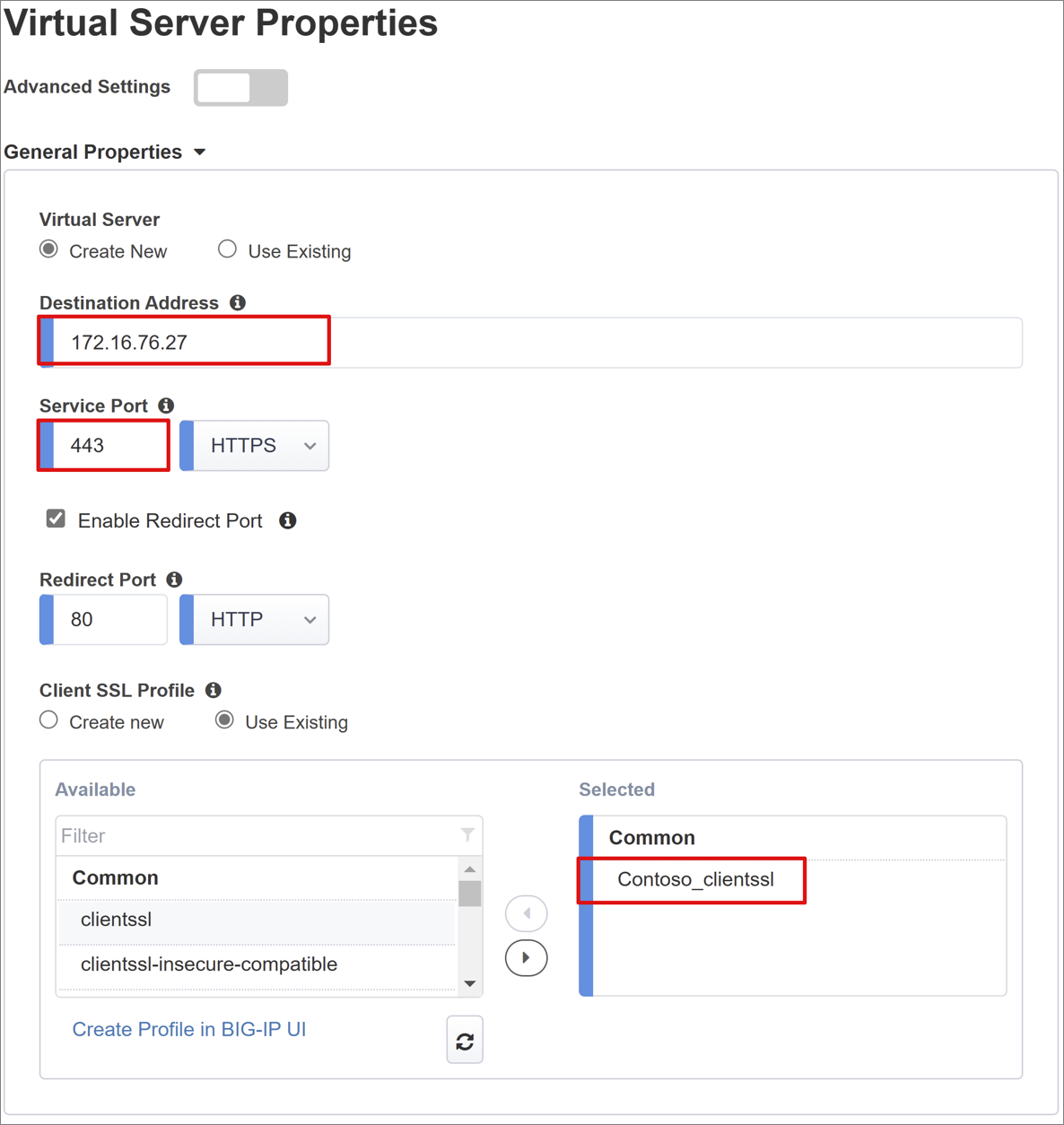

A virtuális kiszolgáló egy BIG-IP-adatsík objektum, amelyet egy virtuális IP-cím jelöl, amely figyeli az alkalmazáshoz érkező ügyfélkéréseket. A fogadott forgalom feldolgozása és kiértékelése a virtuális kiszolgálóhoz társított APM-profil alapján történik. A forgalom a szabályzatnak megfelelően van irányítva.

Adjon meg egy célcímet, egy elérhető IPv4/IPv6-címet, amelyet a BIG-IP használhat az ügyfélforgalom fogadásához. Van egy megfelelő rekord a tartománynév-kiszolgálón (DNS), amely lehetővé teszi az ügyfelek számára, hogy az alkalmazás helyett az adott IP-címre oldják fel a BIG-IP-ben közzétett alkalmazás külső URL-címét. Teszt PC localhost DNS használata elfogadható a teszteléshez.

A szolgáltatásport esetében adja meg a 443-at a HTTPS-hez.

Jelölje be az Átirányítási port engedélyezése jelölőnégyzetet, majd adja meg az átirányítási portot, amely átirányítja a bejövő HTTP-ügyfélforgalmat a HTTPS-be.

Az ügyfél SSL-profilja engedélyezi a virtuális kiszolgálót a HTTPS-hez, így az ügyfélkapcsolatok a Transport Layer Security (TLS) protokollon keresztül vannak titkosítva. Válassza ki az előfeltételként létrehozott ügyfél SSL-profilt , vagy hagyja meg az alapértelmezett értéket tesztelés esetén.

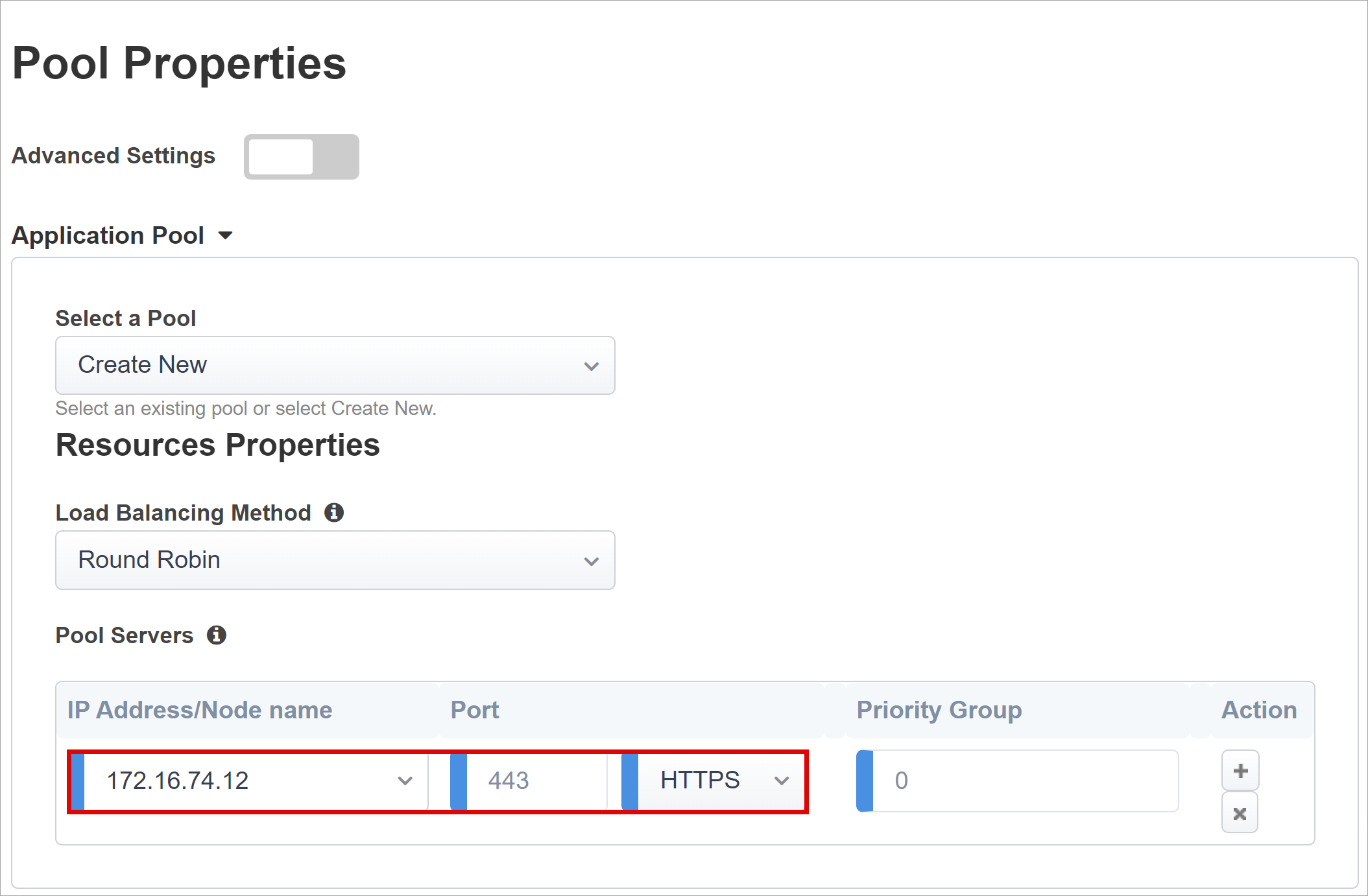

Készlet tulajdonságai

Az Alkalmazáskészlet lap egy BIG-IP mögötti szolgáltatásokat jeleníti meg, amely alkalmazáskiszolgálókkal rendelkező készletként jelenik meg.

Készlet kiválasztása esetén hozzon létre egy új készletet, vagy válasszon egyet.

Válasszon terheléselosztási módszert, például kerekített időszeletelést.

Készletkiszolgálók esetén válasszon ki egy kiszolgálócsomópontot, vagy adjon meg ip-címet és portot a fejlécalapú alkalmazást futtató háttércsomóponthoz.

A háttéralkalmazás a 80-es HTTP-porton fut. A portot 443-ra válthatja, ha az alkalmazás HTTPS-en fut.

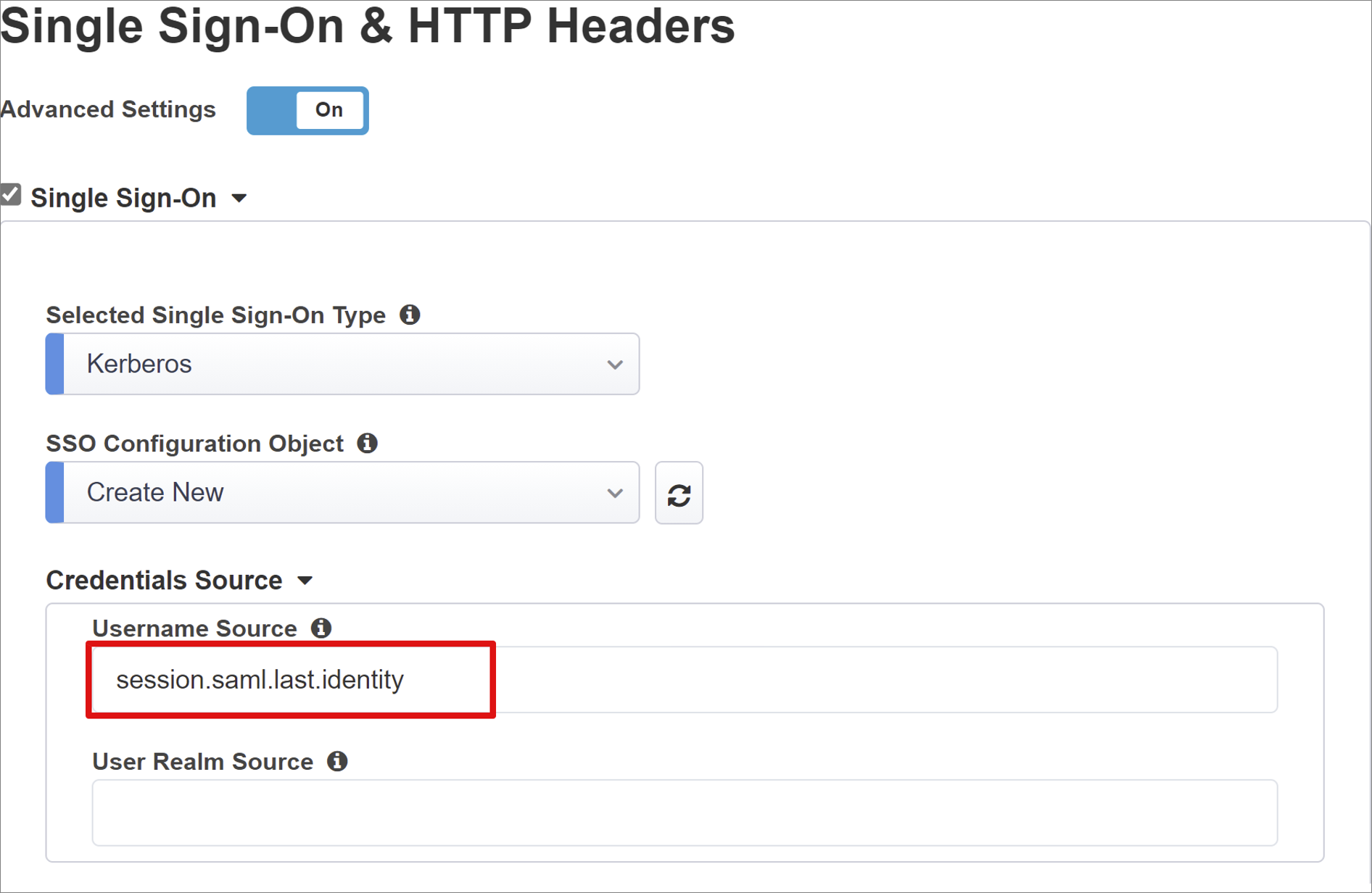

Egyszeri bejelentkezés és HTTP-fejlécek

Az egyszeri bejelentkezés engedélyezésével a felhasználók hitelesítő adatok megadása nélkül férhetnek hozzá a BIG-IP által közzétett szolgáltatásokhoz. Az Egyszerű gomb varázsló támogatja a Kerberos, az OAuth Bearer és a HTTP engedélyezési fejléceket az egyszeri bejelentkezéshez. Ezekhez az utasításokhoz használja a létrehozott Kerberos-delegálási fiókot.

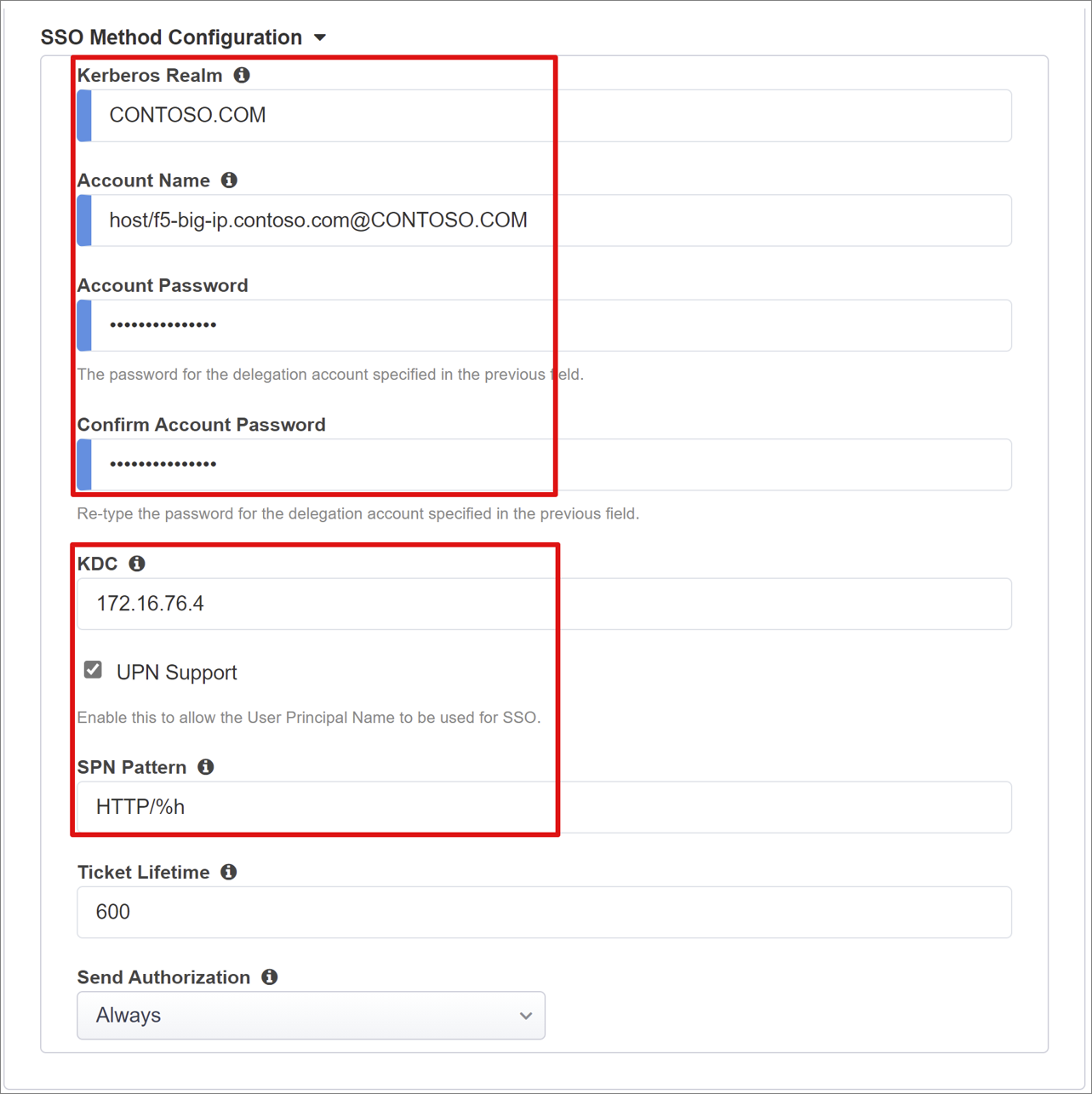

Engedélyezze a Kerberos és a Speciális beállítás megjelenítése lehetőséget a következők megadásához:

Felhasználónév forrása: Az SSO gyorsítótárazásához előnyben részesített felhasználónév. Megadhat egy munkamenet-változót a felhasználói azonosító forrásaként, de a session.saml.last.identity jobban működik, mert a bejelentkezett felhasználói azonosítót tartalmazó Microsoft Entra-jogcímet tartalmazza.

Felhasználói tartományforrás: Kötelező, ha a felhasználói tartomány eltér a BIG-IP Kerberos tartománytól. Ebben az esetben az APM-munkamenet változója tartalmazza a bejelentkezett felhasználói tartományt. Például: session.saml.last.attr.name.domain

KDC: Tartományvezérlő IP-címe vagy teljes tartományneve, ha a DNS konfigurálva van és hatékony

UPN-támogatás: Engedélyezze ezt a beállítást az APM számára a Kerberos-jegykészítéshez használt egyszerű egyszerű név (UPN) használatához

Egyszerű szolgáltatásnév-minta: HTTP/%h használatával tájékoztassa az APM-et az ügyfélkérés gazdagépfejlécének használatáról, és hozza létre azt a szolgáltatásnevet (SPN), amelyhez Kerberos-jogkivonatot kér

Engedélyezés küldése: Tiltsa le azokat az alkalmazásokat, amelyek hitelesítést egyeztetnek a kerberos-jogkivonat fogadása helyett az első kérelemben. Például: Tomcat.

Munkamenet-kezelés

A BIG-IP-címek munkamenet-kezelési beállításai határozzák meg a felhasználói munkamenetek befejezésének vagy folytatásának feltételeit, a felhasználók és AZ IP-címek korlátait, valamint a megfelelő felhasználói adatokat. Tekintse meg az AskF5 cikk K18390492: Biztonság | BIG-IP APM üzemeltetési útmutató a beállítások részleteihez.

Ez nem vonatkozik az egyszeri kijelentkezés (SLO) funkcióra, amely biztosítja az idP, a BIG-IP és a felhasználói ügynök közötti munkameneteket, amikor a felhasználó kijelentkezik. Amikor az Egyszerű gomb létrehoz egy SAML-alkalmazást a Microsoft Entra-bérlőben, feltölti a bejelentkezési URL-címet az APM SLO-végponttal. Az IdP által kezdeményezett kijelentkezés a Microsoft Entra Saját alkalmazások portálról leállítja a BIG-IP és az ügyfél közötti munkamenetet.

A közzétett alkalmazás SAML-összevonási metaadatait a rendszer importálja a bérlőből, és megadja az APM számára a Microsoft Entra ID SAML bejelentkezési végpontját. Ez a művelet biztosítja, hogy az SP által kezdeményezett kijelentkezés megszakítsa az ügyfél és a Microsoft Entra-azonosító közötti munkamenetet. Az APM-nek tudnia kell, hogy egy felhasználó mikor jelentkezik ki az alkalmazásból.

Ha a BIG-IP webtop portál hozzáfér a közzétett alkalmazásokhoz, az APM feldolgoz egy kijelentkezést a Microsoft Entra bejelentkezési végpontjának meghívásához. De fontolja meg azt a forgatókönyvet, amikor a BIG-IP webtop portál nincs használatban, akkor a felhasználó nem utasíthatja az APM-et a kijelentkezésre. Még akkor is, ha a felhasználó kijelentkezik az alkalmazásból, a BIG-IP-cím feledésbe menő. Ezért fontolja meg az SP által kezdeményezett kijelentkezéseket, hogy a munkamenetek biztonságosan leálljon. Hozzáadhat egy SLO-függvényt az alkalmazás kijelentkezés gombjához, így átirányítja az ügyfelet a Microsoft Entra SAML-hez vagy a BIG-IP-kijelentkezés végpontjához.

A bérlő SAML bejelentkezési végpontjának URL-címe az alkalmazásregisztráció végpontjai >között található.

Ha nem tudja módosítani az alkalmazást, fontolja meg, hogy a BIG-IP figyeli az alkalmazás kijelentkezési hívását, és a kérés észlelésekor aktiválja az SLO-t. A BIG-IP-alapú iRulesről az Oracle Kapcsolatok Soft SLO útmutatójában olvashat. A BIG-IP iRules használatával kapcsolatos további információkért lásd:

- K42052145: Az automatikus munkamenet-megszakítás (kijelentkezés) konfigurálása egy URI-ra hivatkozó fájlnév alapján

- K12056: A kijelentkezés URI belefoglalási lehetőségének áttekintése.

Összegzés

Ez a szakasz a konfigurációk lebontását ismerteti.

Válassza az Üzembe helyezés lehetőséget a véglegesítési beállításokhoz, és ellenőrizze, hogy az alkalmazás szerepel-e a bérlő nagyvállalati alkalmazások listájában.

Active Directory KCD-konfigurációk

Ahhoz, hogy a BIG-IP APM SSO-t hajtson végre a háttéralkalmazásban a felhasználók nevében, konfigurálja a KCD-t a cél Active Directory (AD) tartományban. A hitelesítés delegálásához ki kell építenie a BIG-IP APM-et egy tartományi szolgáltatásfiókkal.

Hagyja ki ezt a szakaszt, ha az APM szolgáltatásfiókja és delegálása be van állítva. Ellenkező esetben jelentkezzen be egy tartományvezérlőre rendszergazdai fiókkal.

Ebben a forgatókönyvben az alkalmazás az APP-VM-01 kiszolgálón fut, és egy web_svc_account nevű szolgáltatásfiók környezetében fut, nem pedig a számítógép identitásában. Az APM-hez hozzárendelt delegáló szolgáltatásfiók F5-BIG-IP.

BIG-IP APM-delegálási fiók létrehozása

A BIG-IP nem támogatja a csoportos felügyelt szolgáltatásfiókokat (gMSA), ezért hozzon létre egy standard felhasználói fiókot az APM szolgáltatásfiókhoz.

Adja meg a következő PowerShell-parancsot. Cserélje le a UserPrincipalName és a SamAccountName értékeket a környezeti értékekre. A nagyobb biztonság érdekében használjon egy dedikált SPN-t, amely megfelel az alkalmazás gazdagépfejlécének.

New-ADUser -Name "F5 BIG-IP Delegation Account" UserPrincipalName $HOST_SPN SamAccountName "f5-big-ip" -PasswordNeverExpires $true Enabled $true -AccountPassword (Read-Host -AsSecureString "Account Password")HOST_SPN = gazdagép/f5-big-ip.contoso.com@contoso.com

Feljegyzés

A gazdagép használata esetén a gazdagépen futó alkalmazások delegálják a fiókot, míg HTTPS használata esetén csak a HTTP protokollhoz kapcsolódó műveleteket engedélyezi.

Hozzon létre egy egyszerű szolgáltatásnevet (SPN) az APM szolgáltatásfiókhoz a webalkalmazás-szolgáltatásfiók delegálása során:

Set-AdUser -Identity f5-big-ip -ServicePrincipalNames @{ Add="host/f5-big-ip.contoso.com" }Feljegyzés

A gazdagép/rész megadása kötelező UserPrincipleName (gazdagép/name.domain@domain) vagy ServicePrincipleName (host/name.domain) formátumban.

A cél egyszerű szolgáltatásnév megadása előtt tekintse meg annak SPN-konfigurációját. Győződjön meg arról, hogy az egyszerű szolgáltatásnév megjelenik az APM szolgáltatásfiókon. A webalkalmazás APM-szolgáltatásfiókjának delegáltjai:

Ellenőrizze, hogy a webalkalmazás a számítógép környezetében vagy egy dedikált szolgáltatásfiókban fut-e.

A számítógép környezetében a következő paranccsal kérdezheti le a fiókobjektumot az Active Directoryban a definiált egyszerű szolgáltatásneveinek megtekintéséhez. Cserélje le <name_of_account> a környezet fiókjára.

Get-ADComputer -identity <name_of_account> -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNamesPéldául: Get-ADUser -identity f5-big-ip -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNames

A dedikált szolgáltatásfiók esetében az alábbi paranccsal kérdezheti le a fiókobjektumot az Active Directoryban a definiált egyszerű szolgáltatásnevek megtekintéséhez. Cserélje le <name_of_account> a környezet fiókjára.

Get-ADUser -identity <name_of_account> -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNamesPélda:

Get-ADComputer -identity f5-big-ip -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNames

Ha az alkalmazás a gép kontextusában futott, adja hozzá az egyszerű felhasználónévt a számítógépfiók objektumához az Active Directoryban:

Set-ADComputer -Identity APP-VM-01 -ServicePrincipalNames @{ Add="http/myexpenses.contoso.com" }

Az SPN-k definiálása esetén hozzon létre megbízhatóságot az adott szolgáltatáshoz delegált APM-szolgáltatásfiókhoz. A konfiguráció a BIG-IP-példány és az alkalmazáskiszolgáló topológiájától függően változik.

BIG-IP- és célalkalmazás konfigurálása ugyanabban a tartományban

Az APM szolgáltatásfiók megbízhatóságának beállítása hitelesítés delegálásához:

Get-ADUser -Identity f5-big-ip | Set-ADAccountControl -TrustedToAuthForDelegation $trueAz APM szolgáltatásfióknak tudnia kell, hogy melyik célhálózati szolgáltatásnévre van megbízhatóan delegálva. Állítsa be a cél egyszerű szolgáltatásnevet a webalkalmazást futtató szolgáltatásfiókra:

Set-ADUser -Identity f5-big-ip -Add @{ 'msDS-AllowedToDelegateTo'=@('HTTP/myexpenses.contoso.com') }Feljegyzés

Ezeket a feladatokat a Active Directory - felhasználók és számítógépek, a Microsoft Management Console (MMC) beépülő modullal hajthatja végre egy tartományvezérlőn.

BIG-IP és alkalmazás különböző tartományokban

A Windows Server 2012-es és újabb verzióiban a tartományok közötti KCD erőforrás-alapú korlátozott delegálást (RBCD) használ. A szolgáltatásra vonatkozó korlátozások a tartományi rendszergazdától a szolgáltatásadminisztrátorhoz kerülnek. Ez a delegálás lehetővé teszi, hogy a háttérszolgáltatás rendszergazdája engedélyezze vagy tiltsa le az egyszeri bejelentkezést. Ez a helyzet egy másik megközelítést hoz létre a konfiguráció delegálásánál, amely a PowerShell vagy az Active Directory szolgáltatásfelület-szerkesztő (ADSI-szerkesztés) használatakor lehetséges.

Az alkalmazásszolgáltatás-fiók (számítógép vagy dedikált szolgáltatásfiók) PrincipalsAllowedToDelegateToAccount tulajdonságával delegálást adhat a BIG-IP-ről. Ebben az esetben használja a következő PowerShell-parancsot egy tartományvezérlőn (Windows Server 2012 R2 vagy újabb verzió) az alkalmazással azonos tartományban.

Webalkalmazás-szolgáltatásfiókhoz definiált egyszerű szolgáltatásnév használata. A nagyobb biztonság érdekében használjon egy dedikált SPN-t, amely megfelel az alkalmazás gazdagépfejlécének. Mivel például a webalkalmazás-gazdagép fejléce ebben a példában az myexpenses.contoso.com, adja hozzá HTTP/myexpenses.contoso.com az Alkalmazásszolgáltatás-fiók objektumához az Active Directoryban (AD):

Set-AdUser -Identity web_svc_account -ServicePrincipalNames @{ Add="http/myexpenses.contoso.com" }

Az alábbi parancsok esetében jegyezze fel a környezetet.

Ha a web_svc_account szolgáltatás egy felhasználói fiók környezetében fut, használja az alábbi parancsokat:

$big-ip= Get-ADComputer -Identity f5-big-ip -server dc.contoso.com

''Set-ADUser -Identity web_svc_account -PrincipalsAllowedToDelegateToAccount"

$big-ip Get-ADUser web_svc_account -Properties PrincipalsAllowedToDelegateToAccount

Ha a web_svc_account szolgáltatás egy számítógépfiók környezetében fut, használja az alábbi parancsokat:

$big-ip= Get-ADComputer -Identity f5-big-ip -server dc.contoso.com

Set-ADComputer -Identity web_svc_account -PrincipalsAllowedToDelegateToAccount

$big-ip Get-ADComputer web_svc_account -Properties PrincipalsAllowedToDelegateToAccount

További információ: Kerberos korlátozott delegálás tartományok között.

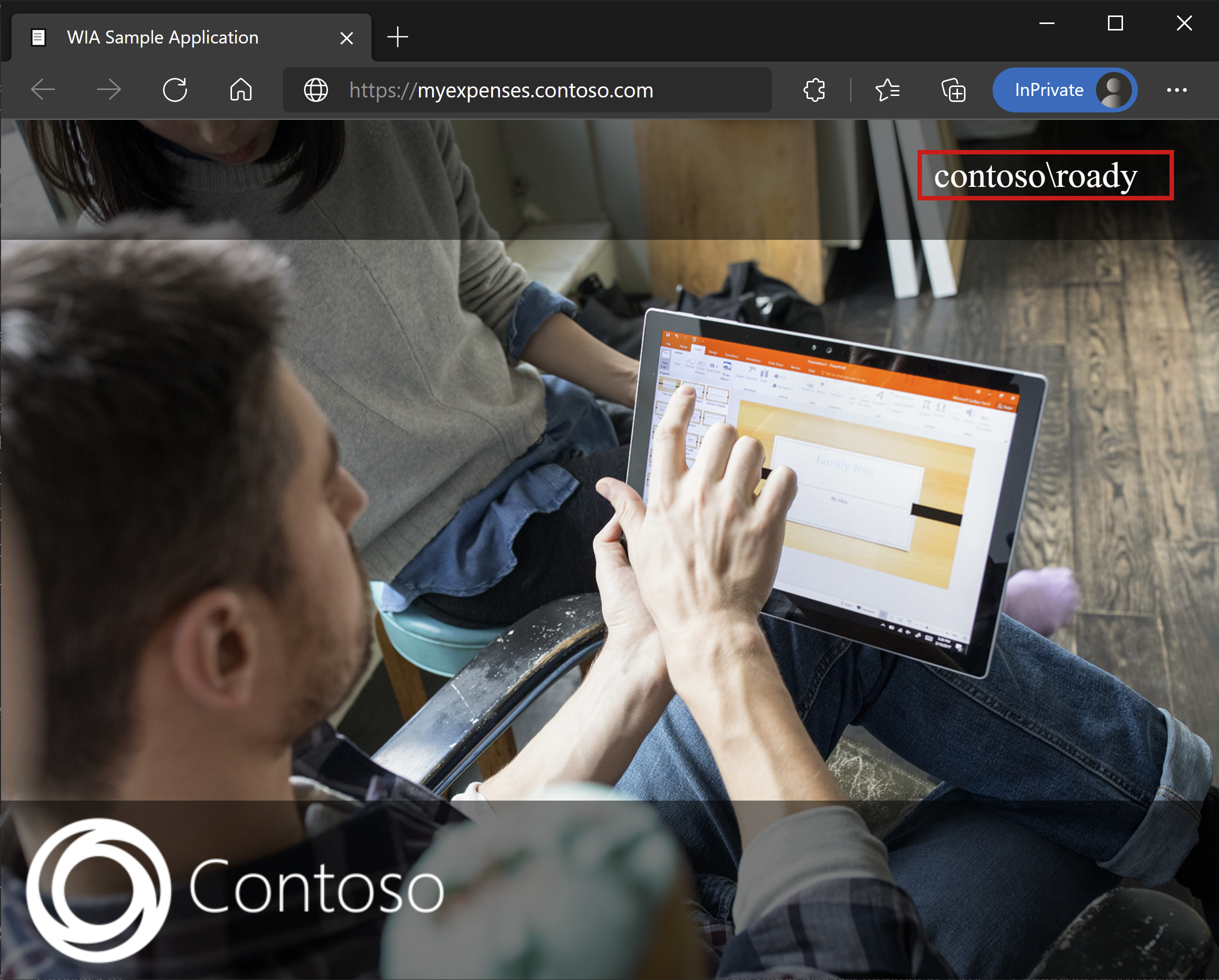

Alkalmazásnézet

Egy böngészőben csatlakozzon az alkalmazás külső URL-címéhez, vagy válassza az alkalmazás ikonját a Microsoft MyApps portálon. A Microsoft Entra ID-ra való hitelesítés után a rendszer átirányítja az alkalmazás BIG-IP virtuális kiszolgálójára, és egyszeri bejelentkezéssel jelentkezik be.

A nagyobb biztonság érdekében az ezt a mintát használó szervezetek blokkolhatják az alkalmazáshoz való közvetlen hozzáférést, ami szigorú utat kényszerít ki a BIG-IP-címen.

Microsoft Entra B2B vendéghozzáférés

Ebben a forgatókönyvben a Microsoft Entra B2B vendéghozzáférés támogatott, a vendégidentitások a Microsoft Entra-bérlőről az alkalmazás által az engedélyezéshez használt címtárba kerülnek. A vendégobjektum helyi ábrázolása nélkül az AD-ben a BIG-IP nem kap kerberos jegyet a KCD SSO-hoz a háttéralkalmazásba.

Speciális üzembe helyezés

Az irányított konfigurációs sablonok nem képesek bizonyos követelmények teljesítésére. Ezekhez a forgatókönyvekhez lásd a Kerberos-alapú egyszeri bejelentkezés speciális konfigurációját.

Másik lehetőségként a BIG-IP-ben letilthatja az irányított konfiguráció szigorú felügyeleti módját. Manuálisan is módosíthatja a konfigurációkat, bár a konfigurációk nagy része a varázslóalapú sablonokon keresztül automatizálható.

Navigálhat az Irányított hozzáférés > konfigurációjához, és kiválaszthatja az alkalmazáskonfigurációk sorának jobb szélén található kis lakat ikont.

Jelenleg a varázsló felhasználói felületének módosítása nem lehetséges, de az alkalmazás közzétett példányához társított ÖSSZES BIG-IP-objektum feloldva van a felügyelethez.

Feljegyzés

A szigorú mód újbóli engedélyezése és egy konfiguráció üzembe helyezése felülírja az irányított konfiguráció felhasználói felületén kívül végrehajtott beállításokat. Ezért az éles szolgáltatások speciális konfigurációs módszerét javasoljuk.

Hibaelhárítás

Ha kerberos SSO-val kapcsolatos problémákat elhárít, vegye figyelembe az alábbi fogalmakat.

- A Kerberos időérzékeny, ezért a kiszolgálókat és ügyfeleket a megfelelő időpontra kell beállítani, és ha lehetséges, szinkronizálni kell egy megbízható időforrással

- Győződjön meg arról, hogy a tartományvezérlő és a webalkalmazás állomásneve feloldható a DNS-ben

- Győződjön meg arról, hogy az AD-környezetben nincsenek ismétlődő spN-ek: hajtsa végre a következő lekérdezést egy tartományszámítógép parancssorában: setspn -q HTTP/my_target_SPN

Az alkalmazásproxyra vonatkozó útmutatónkban ellenőrizheti, hogy egy IIS-alkalmazás konfigurálva van-e a KCD-hez. Lásd még az AskF5 cikket, a Kerberos egyszeri bejelentkezési módszerét.

Naplóelemzés: a részletesség növelése

A BIG-IP-naplózással elkülönítheti a kapcsolódással, az egyszeri bejelentkezéssel, a szabályzatok megsértésével vagy a helytelenül konfigurált változóleképezésekkel kapcsolatos problémákat. Kezdje el a hibaelhárítást a napló részletességi szintjének növelésével.

- Nyissa meg az Access Szabályzat > áttekintése > eseménynaplókat > Gépház.

- Válassza ki a közzétett alkalmazás sorát, majd szerkessze > az Access rendszernaplóit.

- Válassza a Hibakeresés lehetőséget az egyszeri bejelentkezés listájában, majd kattintson az OK gombra.

Reprodukálja a problémát, és vizsgálja meg a naplókat. Ha elkészült, állítsa vissza a funkciót, mert a részletes mód sok adatot generál.

BIG-IP hibaoldal

Ha a Microsoft Entra előzetes hitelesítése után BIG-IP-hiba jelenik meg, a probléma a Microsoft Entra-azonosítóból a BIG-IP-címre történő egyszeri bejelentkezéssel kapcsolatos lehet.

- Nyissa meg az Access áttekintési > hozzáférési jelentéseit>.

- A nyomok naplóinak megtekintéséhez futtassa a jelentést az elmúlt órában.

- A munkamenet változóinak megtekintése hivatkozással megtudhatja, hogy az APM megkapja-e a várt jogcímeket a Microsoft Entra-azonosítótól.

Háttérkérelem

Ha nem jelenik meg hibalap, a probléma valószínűleg a háttérbeli kéréssel vagy a BIG-IP-címről az alkalmazásba irányuló egyszeri bejelentkezéssel kapcsolatos.

- Nyissa meg az Access Szabályzat > áttekintése > aktív munkameneteket.

- Válassza ki az aktív munkamenet hivatkozását. A változók megtekintése hivatkozás ezen a helyen segíthet meghatározni a KCD-problémák kiváltó okát, különösen akkor, ha a BIG-IP APM nem tudja beszerezni a megfelelő felhasználó- és tartományazonosítókat a munkamenet-változókból.

További információkért lásd:

- dev/central: APM-változók hozzárendelése példákhoz

- MyF5: Munkamenet-változók