Privileged Identity Management-telepítés megtervezése

A Privileged Identity Management (PIM) időalapú és jóváhagyásalapú szerepkör-aktiválást biztosít a fontos erőforrások túlzott, szükségtelen vagy helytelen hozzáférési engedélyeinek kockázatának csökkentése érdekében. Ezek az erőforrások közé tartoznak a Microsoft Entra ID-ban, az Azure-ban és más Microsoft Online-szolgáltatásokban, például a Microsoft 365-ben vagy a Microsoft Intune-ban található erőforrások.

A PIM lehetővé teszi egy adott hatókörön belüli műveletek engedélyezését. A legfontosabb funkciók a következők:

Igény szerint emelt szintű hozzáférés biztosítása az erőforrásokhoz

Jogosultság hozzárendelése a csoportokhoz tartozó PIM tagságára vagy tulajdonjogára

Időhöz kötött hozzáférés hozzárendelése erőforrásokhoz kezdési és befejezési dátumok használatával

Jóváhagyás megkövetelése a kiemelt szerepkörök aktiválásához

Többtényezős hitelesítés kényszerítése bármely szerepkör aktiválásához

Feltételes hozzáférési szabályzatok kényszerítése bármely szerepkör aktiválásához (nyilvános előzetes verzió)

Indoklás használata annak megértéséhez, hogy miért aktiválják a felhasználók

Értesítések lekérése kiemelt szerepkörök aktiválása esetén

Hozzáférési felülvizsgálatok végrehajtása annak biztosítása érdekében, hogy a felhasználóknak továbbra is szerepkörökre van szükségük

Belső vagy külső naplózás naplózási előzményeinek letöltése

Ahhoz, hogy a lehető legtöbbet ki tudja használni ebből az üzembe helyezési tervből, fontos, hogy teljes áttekintést kapjon a Privileged Identity Management szolgáltatásról.

A PIM ismertetése

Az ebben a szakaszban található PIM-fogalmak segítenek megérteni a szervezet kiemelt identitásra vonatkozó követelményeit.

Mit kezelhet a PIM-ben?

Ma a PIM-et a következőkkel használhatja:

Microsoft Entra-szerepkörök – A Címtárszerepköröknek is nevezett Microsoft Entra-szerepkörök beépített és egyéni szerepköröket tartalmaznak a Microsoft Entra ID és más Microsoft 365 online szolgáltatások kezeléséhez.

Azure-szerepkörök – Az Azure szerepköralapú hozzáférés-vezérlési (RBAC) szerepkörei, amelyek hozzáférést biztosítanak a felügyeleti csoportokhoz, előfizetésekhez, erőforráscsoportokhoz és erőforrásokhoz.

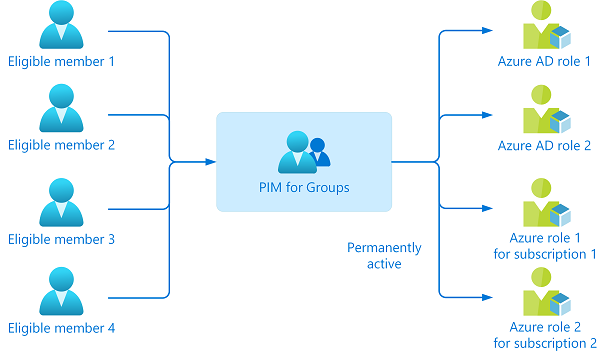

PIM csoportokhoz – A Microsoft Entra biztonsági csoportok tagi és tulajdonosi szerepköréhez való igény szerinti hozzáférés beállítása. A csoportokhoz készült PIM nemcsak a Microsoft Entra-szerepkörökhöz és az Azure-szerepkörökhöz használható PIM beállítását teszi lehetővé, hanem lehetővé teszi a PIM beállítását más engedélyekhez a Microsoft online szolgáltatások, például az Intune-ban, az Azure Key Vaultokban és az Azure Information Protectionben. Ha a csoport alkalmazáskiépítésre van konfigurálva, a csoporttagság aktiválása aktiválja a csoporttagság (és a felhasználói fiók, ha nem lett kiépítve) kiépítését az alkalmazáshoz a System for Cross-Domain Identity Management (SCIM) protokoll használatával.

A következőket rendelheti ezekhez a szerepkörökhöz vagy csoportokhoz:

Felhasználók – A Microsoft Entra-szerepkörökhöz, az Azure-szerepkörökhöz és a csoportokhoz készült PIM-hez való hozzáférés biztosítása.

Csoportok – A csoport bármely tagja, aki időben hozzáférhet a Microsoft Entra-szerepkörökhöz és az Azure-szerepkörökhöz. A Microsoft Entra-szerepkörök esetében a csoportnak egy újonnan létrehozott felhőcsoportnak kell lennie, amely hozzárendelhetőként van megjelölve egy szerepkörhöz, míg az Azure-szerepkörök esetében a csoport bármely Microsoft Entra biztonsági csoport lehet. Nem javasoljuk, hogy csoportokat rendeljen vagy ágyazzon be a csoportokhoz tartozó PIM-hez.

Feljegyzés

A szolgáltatásnevek nem rendelhetők hozzá jogosultként a Microsoft Entra-szerepkörökhöz, az Azure-szerepkörökhöz és a csoportokhoz készült PIM-hez, de mind a háromhoz időkorlátos aktív hozzárendelést adhat.

A minimális jogosultság elve

A felhasználókat a feladataik elvégzéséhez szükséges legkisebb jogosultságokkal rendelheti hozzá. Ez a gyakorlat minimálisra csökkenti a globális rendszergazdák számát, és konkrét rendszergazdai szerepköröket használ bizonyos forgatókönyvekhez.

Feljegyzés

A Microsoftnak nagyon kevés globális rendszergazdája van. További információ arról, hogyan használja a Microsoft a Privileged Identity Managementet.

Hozzárendelések típusa

A hozzárendelésnek két típusa van: jogosult és aktív. Ha egy felhasználó jogosulttá vált egy szerepkörre, az azt jelenti, hogy aktiválhatja a szerepkört, amikor kiemelt feladatokat kell végrehajtania.

Az egyes hozzárendeléstípusok kezdési és befejezési idejét is beállíthatja. Ez a kiegészítés négy lehetséges feladattípust biztosít:

Állandó jogosult

Állandó aktív

Időponthoz kötött jogosult, a hozzárendeléshez megadott kezdési és befejezési dátumokkal

Időhöz kötött aktív, a hozzárendeléshez megadott kezdési és befejezési dátumokkal

Ha a szerepkör lejár, meghosszabbíthatja vagy megújíthatja ezeket a hozzárendeléseket.

Azt javasoljuk, hogy a segélyhívási fiókokon kívül ne legyen állandó aktív szerepkörökhöz tartozó végleges hozzárendelés.

A Microsoft azt javasolja, hogy a szervezetek két kizárólag felhőalapú segélyhívási fiókkal rendelkezzenek, amelyekhez véglegesen hozzárendelték a globális rendszergazdai szerepkört. Ezek a fiókok kiemelt jogosultságokkal rendelkeznek, és nincsenek meghatározott személyekhez rendelve. A fiókok vészhelyzeti vagy "töréstörési" forgatókönyvekre korlátozódnak, ahol a normál fiókok nem használhatók, vagy az összes többi rendszergazda véletlenül ki van zárva. Ezeket a fiókokat a segélyhívási fiók javaslatait követve kell létrehozni.

A projekt megtervezése

Ha a technológiai projektek meghiúsulnak, az általában a hatásokkal, az eredményekkel és a felelősségekkel kapcsolatos eltérő elvárások miatt történik. Ezeknek a buktatóknak a elkerülése érdekében győződjön meg arról, hogy a megfelelő érdekelt feleket szeretné bevonni, és hogy a projektben szereplő érdekelt szerepkörök jól érthetők legyenek.

Próbaüzem megtervezása

Az üzembe helyezés minden szakaszában győződjön meg arról, hogy az eredmények a vártnak megfelelően vannak kiértékelve. Tekintse meg a próbaüzem ajánlott eljárásait.

Kezdje egy kis számú felhasználóval (próbacsoporttal), és ellenőrizze, hogy a PIM a várt módon működik-e.

Ellenőrizze, hogy a szerepkörökhöz vagy a csoportokhoz készült PIM-hez beállított összes konfiguráció megfelelően működik-e.

Csak az alapos tesztelés után helyezze éles üzembe.

Kommunikáció tervezése

A kommunikáció kritikus fontosságú az új szolgáltatások sikeressége szempontjából. Proaktív módon kommunikálhat a felhasználókkal a felhasználói élmény változásairól, a változásokról, valamint arról, hogy hogyan nyerhetnek támogatást, ha problémákat tapasztalnak.

Állítson be időt a belső informatikai támogatással, hogy végigvezethesse őket a PIM-munkafolyamaton. Adja meg nekik a megfelelő dokumentációt és a kapcsolattartási adatait.

Tesztelés és visszaállítás tervezése

Feljegyzés

A Microsoft Entra-szerepkörök esetében a szervezetek gyakran először tesztelik és vetik be a globális rendszergazdákat, míg az Azure-erőforrások esetében általában egyszerre egy Azure-előfizetéssel tesztelik a PIM-et.

Tesztelés megtervezve

Tesztfelhasználók létrehozása annak ellenőrzéséhez, hogy a PIM-beállítások a várt módon működnek-e, mielőtt hatással lenne a valós felhasználókra, és esetleg megzavarná az alkalmazásokhoz és erőforrásokhoz való hozzáférésüket. Hozzon létre egy teszttervet, amely összehasonlítja a várt eredményeket és a tényleges eredményeket.

Az alábbi táblázat egy példatesztes esetet mutat be:

| Szerepkör | Az aktiválás során várható viselkedés | Tényleges eredmények |

|---|---|---|

| Globális rendszergazda |

A Microsoft Entra-azonosító és az Azure-erőforrásszerepkör esetében is győződjön meg arról, hogy olyan felhasználók vannak képviselve, akik átveszik ezeket a szerepköröket. Emellett vegye figyelembe a következő szerepköröket, amikor a PIM-et teszteli a szakaszos környezetben:

| Szerepkörök | Microsoft Entra szerepek | Azure-erőforrásszerepkörök | PIM csoportokhoz |

|---|---|---|---|

| Csoport tagja | x | ||

| Szerepkör tagjai | x | x | |

| Informatikai szolgáltatás tulajdonosa | x | x | |

| Előfizetés vagy erőforrás tulajdonosa | x | x | |

| PIM csoportok tulajdonosának | x |

Terv visszaállítása

Ha a PIM nem működik a kívánt módon az éles környezetben, a szerepkör-hozzárendelést ismét jogosultról aktívra módosíthatja. Minden konfigurált szerepkör esetében jelölje ki a három pontot (...) minden olyan felhasználónál, aki jogosult a hozzárendelés típusára. Ezután az Aktívvá tétele lehetőséget választva visszatérhet, és aktívvá teheti a szerepkör-hozzárendelést.

PIM tervezése és implementálása Microsoft Entra-szerepkörökhöz

Ezeket a feladatokat követve előkészítheti a PIM-et a Microsoft Entra-szerepkörök kezelésére.

Kiemelt szerepkörök felderítése és enyhítése

Listázhatja, hogy ki rendelkezik kiemelt szerepkörökhöz a szervezetben. Tekintse át a hozzárendelt felhasználókat, azonosítsa a szerepkört már nem igénylő rendszergazdákat, és távolítsa el őket a hozzárendelésekből.

A Microsoft Entra-szerepkörök hozzáférés-felülvizsgálatával automatizálhatja a hozzárendelések felderítését, áttekintését, jóváhagyását vagy eltávolítását.

A PIM által felügyelni kívánt szerepkörök meghatározása

Rangsorolja a legtöbb engedélyekkel rendelkező Microsoft Entra-szerepkörök védelmét. Azt is fontos figyelembe venni, hogy mely adatok és engedélyek a legérzékenyek a szervezet számára.

Először győződjön meg arról, hogy az összes globális rendszergazdai és biztonsági rendszergazdai szerepkört PIM használatával kezelik, mert ők azok a felhasználók, akik a legnagyobb kárt tehetik a sérülés esetén. Ezután fontolja meg a további szerepköröket, amelyeket kezelni kell, amelyek sebezhetők lehetnek a támadás ellen.

A Privileged címkével azonosíthatja a magas jogosultságokkal rendelkező szerepköröket, amelyeket a PIM használatával kezelhet. A Kiemelt címke a Microsoft Entra Felügyeleti központban található Szerepkörök és rendszergazda területen található. További információért tekintse meg a Microsoft Entra beépített szerepköreivel foglalkozó cikket.

PIM-beállítások konfigurálása a Microsoft Entra-szerepkörökhöz

PiM-beállításokat hozhat létre és konfigurálhatja a szervezet által használt kiemelt Microsoft Entra-szerepkörökhöz.

Az alábbi táblázat a példabeállításokat mutatja be:

| Szerepkör | MFA megkövetelése | Feltételes hozzáférés megkövetelése | Értesítés | Incidensjegy | Jóváhagyást igényel | Jóváhagyó | Aktiválás időtartama | Perm rendszergazda |

|---|---|---|---|---|---|---|---|---|

| Globális rendszergazda | ✔️ | ✔️ | ✔️ | ✔️ | ✔️ | Egyéb globális rendszergazda | 1 óra | Vészhelyzeti hozzáférési fiókok |

| Csere adminisztrátora | ✔️ | ✔️ | ✔️ | ❌ | ❌ | Egyik sem | 2 óra | Egyik sem |

| Ügyfélszolgálati rendszergazda | ❌ | ❌ | ❌ | ✔️ | ❌ | Egyik sem | 8 óra | Egyik sem |

Microsoft Entra-szerepkörök hozzárendelése és aktiválása

A PIM-ben a Microsoft Entra-szerepkörök esetében csak a kiemelt szerepkörök rendszergazdája vagy globális rendszergazdai szerepkörrel rendelkező felhasználók kezelhetik más rendszergazdák hozzárendeléseit. A globális rendszergazdák, a biztonsági rendszergazdák, a globális olvasók és a biztonsági olvasók is megtekinthetik a Microsoft Entra-szerepkörökhöz tartozó feladatokat a PIM-ben.

Kövesse az alábbi hivatkozásokon keresztül elérhető utasításokat:

Jogosult hozzárendelések megadása.

A jogosult felhasználók időben aktiválhatják a Microsoft Entra-szerepkörüket

Amikor a szerepkör lejár, a PIM használatával bővítheti vagy megújíthatja a szerepköröket. Mindkét felhasználó által kezdeményezett művelethez globális vagy kiemelt szerepkör-rendszergazdai jóváhagyásra van szükség.

Amikor ezek a fontos események a Microsoft Entra szerepkörökben történnek, a PIM e-mail-értesítéseket és heti kivonatoló e-maileket küld a jogosultsági rendszergazdáknak a szerepkörtől, eseménytől és értesítési beállításoktól függően. Ezek az e-mailek a kapcsolódó feladatokra mutató hivatkozásokat is tartalmazhatnak, például egy szerepkör aktiválását vagy megújítását.

Feljegyzés

Ezeket a PIM-feladatokat a Microsoft Entra-szerepkörökHöz tartozó Microsoft Graph API-k használatával is elvégezheti.

PIM-aktiválási kérelmek jóváhagyása vagy elutasítása

A meghatalmazott jóváhagyó e-mailben értesítést kap, ha a kérelem jóváhagyásra vár. Kövesse az alábbi lépéseket egy Azure-erőforrásszerepkör aktiválására vonatkozó kérések jóváhagyásához vagy elutasításához.

A Microsoft Entra-szerepkörök naplózási előzményeinek megtekintése

A Microsoft Entra-szerepkörökhöz tartozó összes szerepkör-hozzárendelés és aktiválás naplózási előzményeinek megtekintése az elmúlt 30 napon belül. A naplókhoz globális rendszergazda vagy kiemelt szerepkör-rendszergazda esetén férhet hozzá.

Javasoljuk , hogy legalább egy rendszergazda heti rendszerességgel olvassa át az összes naplózási eseményt, és havonta exportálja a naplózási eseményeket.

Biztonsági riasztások a Microsoft Entra-szerepkörökhöz

Konfiguráljon biztonsági riasztásokat a Microsoft Entra szerepkörökhöz , amelyek gyanús és nem biztonságos tevékenységek esetén riasztást aktiválnak.

PIM tervezése és implementálása Azure-erőforrásszerepkörökhöz

Ezeket a feladatokat követve előkészítheti a PIM-et az Azure-erőforrásszerepkörök kezelésére.

Kiemelt szerepkörök felderítése és enyhítése

Csökkentse az egyes előfizetésekhez vagy erőforrásokhoz csatolt tulajdonosi és felhasználói hozzáférés-rendszergazdai hozzárendeléseket, és távolítsa el a szükségtelen hozzárendeléseket.

Globális rendszergazdaként emelheti a hozzáférést az összes Azure-előfizetés kezeléséhez. Ezután megkeresheti az egyes előfizetés-tulajdonosokat, és velük együttműködve eltávolíthatja a szükségtelen hozzárendeléseket az előfizetéseken belül.

Az Azure-erőforrások hozzáférési felülvizsgálatainak használatával naplózhatja és eltávolíthatja a szükségtelen szerepkör-hozzárendeléseket.

A PIM által felügyelni kívánt szerepkörök meghatározása

Amikor eldönti, hogy mely szerepkör-hozzárendeléseket kell felügyelni az Azure-erőforrásokhoz készült PIM használatával, először azonosítania kell a szervezet számára legfontosabb felügyeleti csoportokat, előfizetéseket, erőforráscsoportokat és erőforrásokat. Fontolja meg a felügyeleti csoportok használatát az összes erőforrás szervezeten belüli rendszerezéséhez.

Javasoljuk , hogy a PIM használatával kezelje az összes előfizetés-tulajdonosi és felhasználói hozzáférés-rendszergazdai szerepkört.

Az előfizetés-tulajdonosokkal együttműködve dokumentálhatja az egyes előfizetések által kezelt erőforrásokat, és biztonsági kockázat esetén osztályozhatja az egyes erőforrások kockázati szintjét. Az erőforrások kockázatszint alapján történő kezelésének rangsorolása a PIM-sel. Ez magában foglalja az előfizetéshez csatolt egyéni erőforrásokat is.

Azt is javasoljuk , hogy a kritikus szolgáltatások előfizetési vagy erőforrás-tulajdonosaival együttműködve állítsa be a PIM-munkafolyamatot a bizalmas előfizetéseken vagy erőforrásokon belüli összes szerepkörhöz.

A nem kritikus fontosságú előfizetések vagy erőforrások esetében nem kell minden szerepkörhöz beállítania a PIM-et. A tulajdonosi és felhasználói hozzáférés-rendszergazdai szerepköröket azonban továbbra is védenie kell a PIM-sel.

Az Azure Resource-szerepkörök PIM-beállításainak konfigurálása

A PIM-sel védeni kívánt Azure-erőforrás-szerepkörök beállításainak vázlata és konfigurálása.

Az alábbi táblázat a példabeállításokat mutatja be:

| Szerepkör | MFA megkövetelése | Értesítés | Feltételes hozzáférés megkövetelése | Jóváhagyást igényel | Jóváhagyó | Aktiválás időtartama | Aktív rendszergazda | Aktív lejárat | Jogosult lejárat |

|---|---|---|---|---|---|---|---|---|---|

| Kritikus előfizetések tulajdonosa | ✔️ | ✔️ | ✔️ | ✔️ | Az előfizetés egyéb tulajdonosai | 1 óra | Egyik sem | n.a. | 3 hónap |

| Kevésbé kritikus előfizetések felhasználói hozzáférési rendszergazdája | ✔️ | ✔️ | ✔️ | ❌ | Egyik sem | 1 óra | Egyik sem | n.a. | 3 hónap |

Azure Resource-szerepkör hozzárendelése és aktiválása

A PIM-ben az Azure-erőforrásszerepkörök esetében csak a tulajdonos vagy a felhasználói hozzáférés rendszergazdája kezelheti más rendszergazdák hozzárendeléseit. A kiemelt szerepkörök rendszergazdái, a biztonsági rendszergazdák vagy a biztonsági olvasók alapértelmezés szerint nem rendelkeznek hozzáféréssel az Azure-erőforrás-szerepkörökhöz tartozó hozzárendelések megtekintéséhez.

Kövesse az alábbi hivatkozásokon keresztül elérhető utasításokat:

1.Jogosult hozzárendelések megadása

Ha a kiemelt szerepkör-hozzárendelés lejár, a PIM használatával bővítheti vagy megújíthatja a szerepköröket. Mindkét felhasználó által kezdeményezett művelethez jóváhagyásra van szükség az erőforrás tulajdonosától vagy a felhasználói hozzáférés rendszergazdájától.

Amikor ezek a fontos események az Azure-erőforrásszerepkörökben történnek, a PIM e-mail-értesítéseket küld a tulajdonosoknak és a felhasználók hozzáférés-rendszergazdáinak. Ezek az e-mailek a kapcsolódó feladatokra mutató hivatkozásokat is tartalmazhatnak, például egy szerepkör aktiválását vagy megújítását.

Feljegyzés

Ezeket a PIM-feladatokat a Microsoft Azure Resource Manager API-kkal is elvégezheti az Azure-erőforrás-szerepkörökhöz.

PIM-aktiválási kérelmek jóváhagyása vagy elutasítása

A Microsoft Entra-szerepkör aktiválási kérelmeinek jóváhagyása vagy elutasítása – A meghatalmazott jóváhagyó e-mailben értesítést kap, ha a kérelem jóváhagyásra vár.

Az Azure Resource-szerepkörök naplózási előzményeinek megtekintése

Az Azure-erőforrás-szerepkörökhöz tartozó összes hozzárendelés és aktiválás naplózási előzményeinek megtekintése az elmúlt 30 napon belül.

Biztonsági riasztások az Azure Resource-szerepkörökhöz

Konfiguráljon biztonsági riasztásokat az Azure-erőforrásszerepkörökhöz , amelyek gyanús és nem biztonságos tevékenységek esetén riasztást aktiválnak.

PIM tervezése és implementálása csoportokhoz készült PIM-hez

Ezeket a feladatokat követve előkészítheti a PIM-et a csoportokhoz készült PIM kezelésére.

A csoportokhoz készült PIM felderítése

Előfordulhat, hogy egy személynek öt vagy hat jogosult hozzárendelése van a Microsoft Entra-szerepkörökhöz a PIM-en keresztül. Külön-külön kell aktiválniuk az egyes szerepköröket, ami csökkentheti a termelékenységet. Még rosszabb, hogy több tíz vagy több száz Azure-erőforrást is hozzárendelhetnek hozzájuk, ami súlyosbítja a problémát.

Ebben az esetben a PIM-et kell használnia a csoportokhoz. Hozzon létre egy PIM-et csoportok számára, és adjon állandó aktív hozzáférést több szerepkörhöz. Lásd: Privileged Identity Management (PIM) for Groups (előzetes verzió).

A Microsoft Entra szerepkörhöz rendelhető csoport csoportokhoz készült PIM-ként való kezeléséhez a PIM-ben kell kezelnie.

PIM-beállítások konfigurálása csoportokhoz a PIM-hez

A PIM-kel védeni kívánt csoportok PIM-beállításainak vázlata és konfigurálása .

Az alábbi táblázat a példabeállításokat mutatja be:

| Szerepkör | MFA megkövetelése | Értesítés | Feltételes hozzáférés megkövetelése | Jóváhagyást igényel | Jóváhagyó | Aktiválás időtartama | Aktív rendszergazda | Aktív lejárat | Jogosult lejárat |

|---|---|---|---|---|---|---|---|---|---|

| Tulajdonos | ✔️ | ✔️ | ✔️ | ✔️ | Az erőforrás egyéb tulajdonosai | Egy óra | Egyik sem | n.a. | 3 hónap |

| Tag | ✔️ | ✔️ | ✔️ | ❌ | Egyik sem | Öt óra | Egyik sem | n.a. | 3 hónap |

Jogosultság hozzárendelése a PIM-hez csoportokhoz

Jogosultságot rendelhet a CSOPORTOK PIM-jének tagjaihoz vagy tulajdonosaihoz. Egyetlen aktiválással az összes csatolt erőforráshoz hozzáférhetnek.

Feljegyzés

A csoportot ugyanúgy rendelheti hozzá egy vagy több Microsoft Entra-azonosítóhoz és Azure-erőforrásszerepkörhöz, mint a felhasználókhoz. Egyetlen Microsoft Entra-szervezetben (bérlőben) legfeljebb 500 szerepkör-hozzárendelhető csoport hozható létre.

Amikor a csoport-hozzárendelés lejár, a PIM használatával meghosszabbíthatja vagy megújíthatja a csoporthozzárendelést. Ehhez a művelethez csoporttulajdonosi jóváhagyás szükséges.

PIM-aktiválási kérelem jóváhagyása vagy elutasítása

Konfigurálja a PIM-et a csoportok tagjainak és tulajdonosainak, hogy jóváhagyást igényeljenek az aktiváláshoz, és delegált jóváhagyóként válassza ki a Microsoft Entra-szervezet felhasználóit vagy csoportjait. Javasoljuk, hogy minden csoporthoz válasszon két vagy több jóváhagyót a kiemelt szerepkör-rendszergazda számítási feladatainak csökkentése érdekében.

A csoportokhoz tartozó PIM szerepkör-aktiválási kérelmeinek jóváhagyása vagy elutasítása. Meghatalmazott jóváhagyóként e-mailben értesítést kap, ha a jóváhagyásra vonatkozó kérés függőben van.

A csoportokhoz készült PIM naplózási előzményeinek megtekintése

Tekintse meg az összes hozzárendelés és aktiválás naplózási előzményeit az elmúlt 30 napban a csoportokhoz készült PIM-hez.

Következő lépések

Ha a PIM-hez kapcsolódó problémák merülnek fel, tekintse meg a PIM-sel kapcsolatos problémák hibaelhárítását.