Oktatóanyag: Az AWS IAM Identity Center konfigurálása automatikus felhasználókiépítéshez

Ez az oktatóanyag ismerteti azokat a lépéseket, amelyekre az AWS IAM Identity Centerben (az AWS egyszeri bejelentkezés utódja) és a Microsoft Entra ID-ban is végre kell hajtania az automatikus felhasználói kiépítés konfigurálásához. Ha konfigurálva van, a Microsoft Entra ID automatikusan kiépít és megszüntet felhasználókat és csoportokat az AWS IAM Identity Centerbe a Microsoft Entra kiépítési szolgáltatás használatával. A szolgáltatás működéséről, működéséről és a gyakori kérdésekről a Microsoft Entra-azonosítóval rendelkező SaaS-alkalmazások felhasználói kiépítésének és leépítésének automatizálása című témakörben olvashat.

Támogatott képességek

- Felhasználók létrehozása az AWS IAM Identitásközpontban

- Felhasználók eltávolítása az AWS IAM Identity Centerben, ha már nincs szükségük hozzáférésre

- Felhasználói attribútumok szinkronizálásának megtartása a Microsoft Entra ID és az AWS IAM Identity Center között

- Csoportok és csoporttagságok kiépítése az AWS IAM Identitásközpontban

- IAM Identity Center to AWS IAM Identity Center

Előfeltételek

Az oktatóanyagban ismertetett forgatókönyv feltételezi, hogy már rendelkezik a következő előfeltételekkel:

- Microsoft Entra-bérlő

- Az alábbi szerepkörök egyike: Application Rendszergazda istrator, Cloud Application Rendszergazda istrator vagy Application Owner.

- SAML-kapcsolat a Microsoft Entra-fiókból az AWS IAM Identity Centerbe az oktatóanyagban leírtak szerint

1. lépés: A kiépítési üzembe helyezés megtervezése

- Ismerje meg az átadási szolgáltatás működését.

- Határozza meg, hogy ki rendelkezik a kiépítés hatókörével.

- Határozza meg, hogy milyen adatokat kell megfeleltetnie a Microsoft Entra ID és az AWS IAM Identity Center között.

2. lépés: Az AWS IAM Identity Center konfigurálása a Microsoft Entra ID-val való kiépítés támogatásához

Nyissa meg az AWS IAM Identity Centert.

Válassza a Gépház a bal oldali navigációs panelen

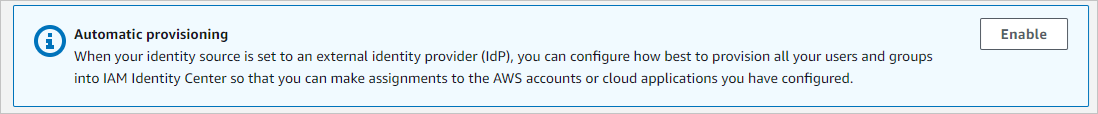

A Gépház kattintson az Engedélyezés gombra az Automatikus kiépítés szakaszban.

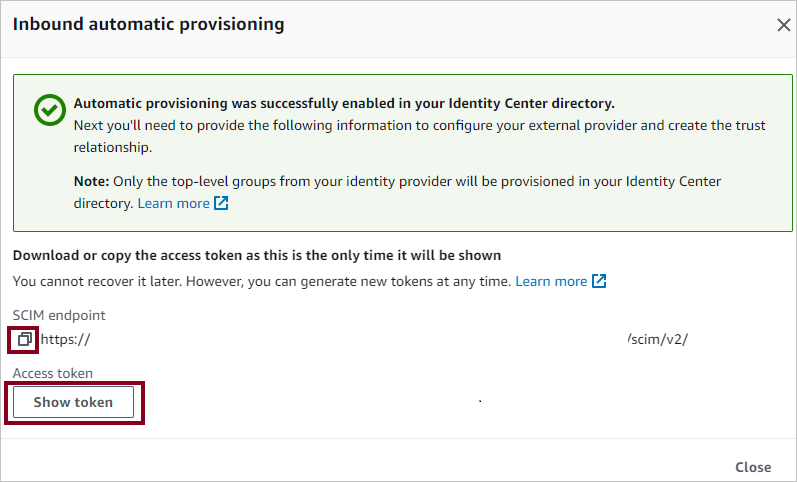

A Bejövő automatikus kiépítés párbeszédpanelen másolja és mentse az SCIM-végpontot és az Access-jogkivonatot (a token megjelenítése gombra kattintás után látható). Ezeket az értékeket az AWS IAM Identity Center-alkalmazás Kiépítés lapjának Bérlői URL-cím és Titkos jogkivonat mezőjében adták meg.

3. lépés: AWS IAM Identity Center hozzáadása a Microsoft Entra alkalmazáskatalógusából

Adja hozzá az AWS IAM Identity Centert a Microsoft Entra alkalmazáskatalógusából az AWS IAM Identity Center üzembe helyezésének kezeléséhez. Ha korábban beállította az AWS IAM Identity Center for SSO-t, ugyanazt az alkalmazást használhatja. Az alkalmazások katalógusból való hozzáadásáról itt tudhat meg többet.

4. lépés: A kiépítés hatókörének meghatározása

A Microsoft Entra kiépítési szolgáltatás lehetővé teszi, hogy az alkalmazáshoz való hozzárendelés vagy a felhasználó/csoport attribútumai alapján kiépítendő felhasználók hatóköre legyen. Ha a hozzárendelés alapján kiépített alkalmazás hatókörét választja, az alábbi lépésekkel rendelhet hozzá felhasználókat és csoportokat az alkalmazáshoz. Ha csak a felhasználó vagy csoport attribútumai alapján kiépített hatókört választja, az itt ismertetett hatókörszűrőt használhatja.

Kezdje kicsiben. Tesztelje a felhasználók és csoportok kis halmazát, mielőtt mindenkire kiterjesztené. Amikor az átadás hatóköre a hozzárendelt felhasználókra és csoportokra van beállítva, ennek szabályozásához egy vagy két felhasználót vagy csoportot rendelhet az alkalmazáshoz. Amikor a hatókör az összes felhasználóra és csoportra van beállítva, meghatározhat egy attribútumalapú hatókörszűrőt.

Ha további szerepkörökre van szüksége, frissítheti az alkalmazásjegyzéket új szerepkörök hozzáadásához.

5. lépés: Automatikus felhasználói kiépítés konfigurálása az AWS IAM Identity Centerben

Ez a szakasz végigvezeti a Microsoft Entra kiépítési szolgáltatásnak a Felhasználók és/vagy csoportok a TestAppban való létrehozására, frissítésére és letiltására való konfigurálásának lépésein a Microsoft Entra ID felhasználói és/vagy csoporthozzárendelései alapján.

Az AWS IAM Identity Center automatikus felhasználókiépítésének konfigurálása a Microsoft Entra ID-ban:

Jelentkezzen be a Microsoft Entra felügyeleti központba legalább felhőalkalmazásként Rendszergazda istratorként.

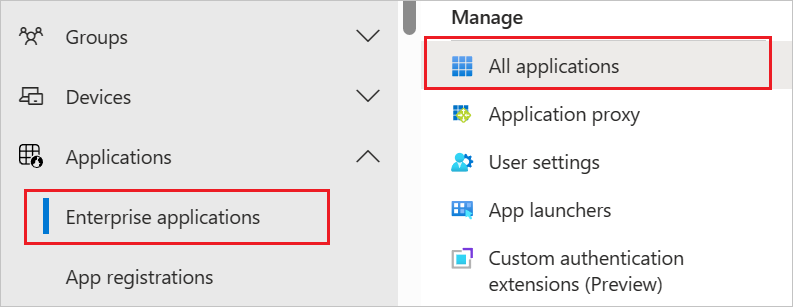

Keresse meg az Identity>Applications>Enterprise-alkalmazásokat

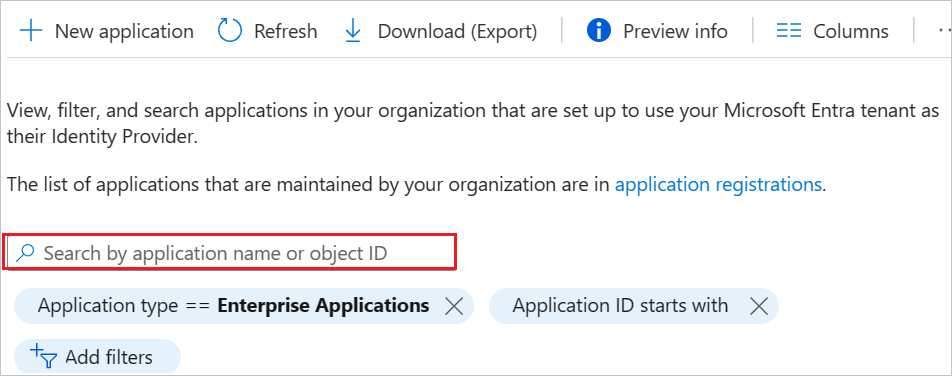

Az alkalmazások listájában válassza az AWS IAM Identity Centert.

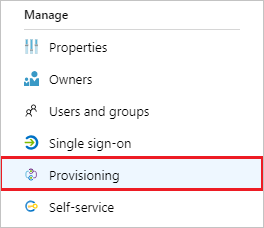

Válassza a Kiépítés lapot.

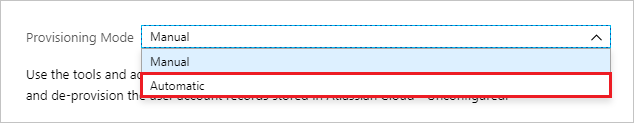

Állítsa a Kiépítési mód mezőt Automatikus értékre.

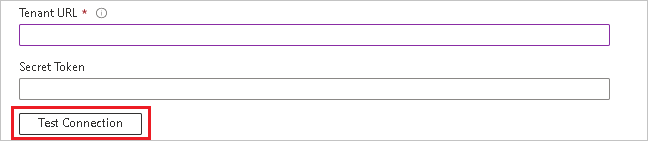

A Rendszergazda Hitelesítő adatok szakaszban adja meg az AWS IAM Identity Center bérlői URL-címét és a 2. lépésben korábban lekért titkos jogkivonatot. Kattintson a Tesztelési Csatlakozás ion elemre annak biztosításához, hogy a Microsoft Entra ID csatlakozni tud az AWS IAM Identity Centerhez.

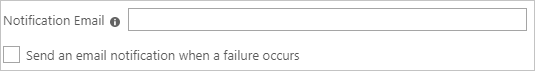

Az Értesítés e-mailben mezőben adja meg annak a személynek vagy csoportnak az e-mail-címét, aki az átadással kapcsolatos hibaüzeneteket kapja, és jelölje be az E-mail-értesítés küldése hiba esetén jelölőnégyzetet.

Válassza a Mentés lehetőséget.

A Leképezések szakaszban válassza a Microsoft Entra-felhasználók szinkronizálása az AWS IAM Identity Centerrel lehetőséget.

Tekintse át a Microsoft Entra-azonosítóból az AWS IAM Identity Centerbe szinkronizált felhasználói attribútumokat az Attribútumleképezés szakaszban. Az egyező tulajdonságokként kiválasztott attribútumok a frissítési műveletekhez az AWS IAM Identity Center felhasználói fiókjainak egyeztetésére szolgálnak. Ha úgy dönt, hogy módosítja a megfelelő célattribútumot, győződjön meg arról, hogy az AWS IAM Identity Center API támogatja a felhasználók szűrését ezen attribútum alapján. A módosítások véglegesítéséhez kattintson a Mentés gombra.

Attribútum Típus A szűrés támogatott Felhasználónév Sztring ✓ active Logikai displayName Sztring Cím Sztring emails[type eq "work"].value Sztring preferredLanguage Sztring name.givenName Sztring name.familyName Sztring name.formatted Sztring addresses[type eq "work"].formatted Sztring addresses[type eq "work"].streetAddress Sztring addresses[type eq "work"].locality Sztring addresses[type eq "work"].region Sztring addresses[type eq "work"].postalCode Sztring addresses[type eq "work"].country Sztring phoneNumbers[type eq "work"].value Sztring externalId Sztring területi beállítás Sztring timezone Sztring urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:employeeNumber Sztring urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:department Sztring urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:division Sztring urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:costCenter Sztring urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:organization Sztring urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:manager Referencia A Leképezések szakaszban válassza a Microsoft Entra-csoportok szinkronizálása az AWS IAM Identity Centerrel lehetőséget.

Tekintse át a Microsoft Entra-azonosítóból az AWS IAM Identity Centerbe szinkronizált csoportattribútumokat az Attribútumleképezés szakaszban. Az egyező tulajdonságokként kiválasztott attribútumok az AWS IAM Identity Center frissítési műveleteinek csoportjaihoz használhatók. A módosítások véglegesítéséhez kattintson a Mentés gombra.

Attribútum Típus A szűrés támogatott displayName Sztring ✓ externalId Sztring tagok Referencia Hatókörszűrők konfigurálásához tekintse meg a hatókörszűrővel kapcsolatos oktatóanyagban szereplő következő utasításokat.

Ha engedélyezni szeretné a Microsoft Entra kiépítési szolgáltatást az AWS IAM Identity Centerhez, módosítsa a kiépítés állapotát Be értékre a Gépház szakaszban.

Határozza meg azokat a felhasználókat és/vagy csoportokat, amelyeket ki szeretne építeni az AWS IAM Identity Centerbe a kívánt értékek kiválasztásával a hatókörben a Gépház szakaszban.

Ha készen áll a kiépítésre, kattintson a Mentés gombra.

Ez a művelet a Beállítások szakasz Hatókör területén meghatározott összes felhasználó és csoport kezdeti szinkronizálási ciklusát elindítja. A kezdeti ciklus végrehajtása több időt vesz igénybe, mint a következő ciklusok, amelyek körülbelül 40 percenként fordulnak elő, amíg a Microsoft Entra kiépítési szolgáltatás fut.

6. lépés: Az üzembe helyezés monitorozása

Miután konfigurálta a kiépítést, a következő erőforrások használatával monitorozza az üzembe helyezést:

- A kiépítési naplók használatával állapítsa meg, hogy mely felhasználók lettek sikeresen vagy sikertelenül kiépítve

- A folyamatjelzőn láthatja az átadási ciklus állapotát és azt, hogy mennyi hiányzik még a befejeződéséhez.

- Ha úgy tűnik, hogy a kiépítési konfiguráció nem megfelelő állapotban van, az alkalmazás karanténba kerül. A karanténállapotokról itt találhat további információt.

Igény szerinti (JIT) alkalmazáshozzáférés a PIM-sel csoportok számára

A csoportokhoz készült PIM használatával igény szerint hozzáférést biztosíthat az Amazon Web Services csoportjaihoz, és csökkentheti azon felhasználók számát, akiknek állandó hozzáférésük van a kiemelt csoportokhoz az AWS-ben.

Vállalati alkalmazás konfigurálása egyszeri bejelentkezéshez és üzembe helyezéshez

- Adja hozzá az AWS IAM Identity Centert a bérlőhöz, konfigurálja a kiépítéshez a fenti oktatóanyagban leírtak szerint, és kezdje el a kiépítést.

- Egyszeri bejelentkezés konfigurálása az AWS IAM Identity Centerhez.

- Hozzon létre egy csoportot , amely minden felhasználó számára hozzáférést biztosít az alkalmazáshoz.

- Rendelje hozzá a csoportot az AWS Identity Center alkalmazáshoz.

- Rendelje hozzá a tesztfelhasználót az előző lépésben létrehozott csoport közvetlen tagjaként, vagy adjon nekik hozzáférést a csoporthoz egy hozzáférési csomagon keresztül. Ez a csoport használható állandó, nem rendszergazdai hozzáféréshez az AWS-ben.

PIM engedélyezése csoportokhoz

- Hozzon létre egy második csoportot a Microsoft Entra-azonosítóban. Ez a csoport hozzáférést biztosít a rendszergazdai engedélyekhez az AWS-ben.

- A csoport felügyelet alá helyezése a Microsoft Entra PIM-ben.

- Rendelje hozzá a tesztfelhasználót a PIM-ben a csoport jogosultjaként a tagként beállított szerepkörrel.

- Rendelje hozzá a második csoportot az AWS IAM Identity Center alkalmazáshoz.

- Igény szerinti kiépítéssel hozza létre a csoportot az AWS IAM Identity Centerben.

- Jelentkezzen be az AWS IAM Identity Centerbe, és rendelje hozzá a második csoportot a rendszergazdai feladatok elvégzéséhez szükséges engedélyekhez.

Mostantól a PIM-ben a csoportra jogosult végfelhasználók jiT-hozzáférést kaphatnak a csoporthoz az AWS-ben a csoporttagság aktiválásával.

Fő szempontok

- Mennyi ideig tart, amíg egy felhasználó ki van építve az alkalmazáshoz?:

- Ha egy felhasználót a Microsoft Entra ID-ban egy csoporthoz adnak hozzá a csoporttagság aktiválásán kívül a Microsoft Entra ID Privileged Identity Management (PIM) használatával:

- A csoporttagság ki lesz építve az alkalmazásban a következő szinkronizálási ciklus során. A szinkronizálási ciklus 40 percenként fut.

- Amikor egy felhasználó aktiválja a csoporttagságukat a Microsoft Entra ID PIM-ben:

- A csoporttagság 2–10 perc alatt ki lesz építve. Ha egyszerre magas a kérelmek száma, a kérelmek szabályozása 10 másodpercenként öt kéréssel történik.

- Az első öt felhasználó 10 másodperces időszakon belül aktiválja a csoporttagságukat egy adott alkalmazáshoz, a csoporttagság 2–10 percen belül ki lesz építve az alkalmazásban.

- A hatodik és újabb felhasználó számára egy 10 másodperces időtartamon belül, amely aktiválja a csoporttagságukat egy adott alkalmazáshoz, a csoporttagság ki lesz építve az alkalmazás számára a következő szinkronizálási ciklusban. A szinkronizálási ciklus 40 percenként fut. A szabályozási korlátok vállalati alkalmazásonként vannak megadva.

- Ha egy felhasználót a Microsoft Entra ID-ban egy csoporthoz adnak hozzá a csoporttagság aktiválásán kívül a Microsoft Entra ID Privileged Identity Management (PIM) használatával:

- Ha a felhasználó nem tudja elérni a szükséges csoportot az AWS-ben, tekintse át az alábbi hibaelhárítási tippeket, a PIM-naplókat és a kiépítési naplókat annak érdekében, hogy a csoporttagság sikeresen frissüljön. A célalkalmazás létrehozásának módjától függően további időt vehet igénybe, mire a csoporttagság érvénybe lép az alkalmazásban.

- Az Azure Monitor használatával riasztásokat hozhat létre a hibákhoz.

- A deaktiválás a rendszeres növekményes ciklus során történik. A rendszer nem dolgozza fel azonnal igény szerinti kiépítéssel.

Hibaelhárítási tippek

Hiányzó attribútumok

Amikor felhasználót épít ki az AWS-be, az alábbi attribútumokkal kell rendelkeznie

- firstName

- lastName

- displayName

- Felhasználónév

Azok a felhasználók, akik nem rendelkeznek ezekkel az attribútumokkal, az alábbi hibával fognak meghiúsulni

Többértékű attribútumok

Az AWS nem támogatja a következő többértékű attribútumokat:

- Telefonszámok

Ha többértékű attribútumként próbálja átfolyni a fentieket, a következő hibaüzenet jelenik meg

Ezt kétféleképpen oldhatja meg:

- Győződjön meg arról, hogy a felhasználó csak egy értékkel rendelkezik a phoneNumber/e-mail esetében

- Távolítsa el az ismétlődő attribútumokat. Ha például két különböző attribútum van leképezve a Microsoft Entra ID-ból, az AWS oldalán a "phoneNumber___" értékre van leképezve, akkor a hiba akkor fordulhat elő, ha mindkét attribútum értéke szerepel a Microsoft Entra-azonosítóban. A hibát csak egy "phoneNumber____" attribútumra leképezett attribútummal oldhatja meg.

Érvénytelen karakterek

Az AWS IAM Identity Center jelenleg nem engedélyezi a Microsoft Entra ID által támogatott egyéb karaktereket, például a tabulátort (\t), az új sort (\n), a visszatérési kocsi (\r) és az olyan karaktereket, mint a " <|>|;|:% ".

Az AWS IAM Identity Center hibaelhárítási tippjeiben további hibaelhárítási tippeket is találhat

További erőforrások

- Felhasználói fiók átadásának kezelése vállalati alkalmazásokhoz

- Mi az alkalmazáshozzáférés és az IAM Identity Center a Microsoft Entra-azonosítóval?